-

![Jak uniknąć opłaty za użytkowanie wieczyste? [© Nunnicha Supagrit - Fotolia.com] Jak uniknąć opłaty za użytkowanie wieczyste?]()

Jak uniknąć opłaty za użytkowanie wieczyste?

... weszła w życie 9 października 2011 roku, ukróciła skokowe podwyżki, rozkładając je z jednego roku na trzy lata. Gdy nowa opłata jest mniejsza niż dwukrotność ... na podstawie tzw. „Dekretu Bieruta”. Na koniec trzeba pamiętać, że z wnioskiem o przekształcenie mogą też wyjść następcy prawni osób fizycznych i prawnych, którym przysługiwało takie żądanie ...

-

![Złośliwe programy atakują urządzenia mobilne [© Amir Kaljikovic - Fotolia.com] Złośliwe programy atakują urządzenia mobilne]()

Złośliwe programy atakują urządzenia mobilne

... dodatkowe złośliwe moduły na zainfekowany serwer, tak jak w przypadku ataków DarkLeech. CDorked nie zapisywał żadnych informacji na dysku twardym serwera WWW – wszystko zapisywano w pamięci, a dostęp uzyskiwano za pośrednictwem zakamuflowanych żądań GET, przesyłanych przez atakujących na docelowy serwer. Żadne tego typu żądanie GET nie zostało ...

-

![Czy Rejestr Domen Zakazanych powinien zostać zakazany? [© nazarovsergey - Fotolia.com] Czy Rejestr Domen Zakazanych powinien zostać zakazany?]()

Czy Rejestr Domen Zakazanych powinien zostać zakazany?

... niełatwe, zwłaszcza jeśli miałyby one wykraczać poza żądanie zaniechania i usunięcia skutków naruszenia, co w szczególności wynikałoby z konieczności wykazania poniesionej szkody oraz związku z przyczynowego z bezprawnym działaniem przedsiębiorcy. Wskazać w tym miejscu należy, że przekaz dostępny na stronie www.rejestrdomenzakazanych.pl może być ...

-

![Przy sprzedaży nieruchomości nie ustala się kosztów szacunkowo [© Piotr Adamowicz - Fotolia.com] Przy sprzedaży nieruchomości nie ustala się kosztów szacunkowo]()

Przy sprzedaży nieruchomości nie ustala się kosztów szacunkowo

... 15 grudnia 2000 r. (Dz. U. z 2003 r., Nr 119, poz. 1116 z późn. zm.), na pisemne żądanie członka, któremu przysługuje spółdzielcze lokatorskie prawo do lokalu mieszkalnego, ... przeniesienia własności lokalu po dokonaniu przez niego: • spłaty przypadającej na ten lokal części zobowiązań spółdzielni związanych z budową, o których mowa w art. 10 ust. ...

-

![Deepfake - nowy poziom cyberzagrożeń [© Amir Kaljikovic - Fotolia.com] Deepfake - nowy poziom cyberzagrożeń]()

Deepfake - nowy poziom cyberzagrożeń

... które nigdy nie zostaną poproszeni poprzez komunikat na przykład w mediach społecznościowych czy SMS. Konieczne jest poinformowanie wszystkich zainteresowanych o pełnym zakresie tych niepożądanych działań. Wdrożenie kanałów uwierzytelniania wieloskładnikowego, aby zweryfikować każde żądanie. Jeśli komunikacja rozpoczyna się od wiadomości tekstowej ...

-

![5 cyberoszustw wymierzonych w seniorów [© Steve Buissinne z Pixabay] 5 cyberoszustw wymierzonych w seniorów]()

5 cyberoszustw wymierzonych w seniorów

... na głębokie wyznania. Gdy oszust uzna, że zbudował z ofiarą na tej bazie wystarczająco silną relację, zacznie prosić o pieniądze lub nawet przysługę. Pierwsze prośby mogą dotyczyć czegoś małego, np. zakupu lekarstwa. Jeśli to się powiedzie, pojawia się żądanie ...

-

![UOKiK: podsumowanie działań w 2023 roku [© gdx - Fotolia.com] UOKiK: podsumowanie działań w 2023 roku]()

UOKiK: podsumowanie działań w 2023 roku

... elementem tworzącym kanał nowoczesnej sprzedaży i leży w interesie sieci handlowej, dlatego żądanie dodatkowego wynagrodzenia za tego rodzaju usługę jest nieuczciwym wykorzystywaniem przewagi kontraktowej. Kontrola koncentracji W 2023 roku Prezes UOKiK wydał 310 zgód na koncentrację, z czego 3 były decyzjami warunkowymi. Wszczął także 321 nowych ...

-

![35 lat ransomware 35 lat ransomware]()

35 lat ransomware

... określone sektory przemysłowe, ze względu na ich rentowność i posiadanie wrażliwych informacji – ... Na przestrzeni lat pojawiło się też wiele imitacji ransomware. Widzieliśmy fałszywe ataki ransomware, które po prostu przedstawiają żądanie okupu, nie zadając sobie trudu zaszyfrowania danych, mając nadzieję, że ofiary zapłacą bez względu na ...

-

![Jak odzyskać dług? [© endostock - Fotolia.com] Jak odzyskać dług?]()

Jak odzyskać dług?

... • wezwanie dłużnika do zapłaty i pisemne oświadczenie dłużnika o uznaniu długu, • zaakceptowane przez dłużnika żądanie zapłaty, zwrócone przez bank i niezapłacone z powodu braku środków na rachunku bankowym. Sąd może też wydać nakaz zapłaty na podstawie dołączonej do pozwu umowy, dowodu spełnienia wzajemnego świadczenia niepieniężnego (np. wydania ...

-

![Czy Bluetooth jest bezpieczny? Czy Bluetooth jest bezpieczny?]()

Czy Bluetooth jest bezpieczny?

... wie o tym, że połączenie jest w dalszym ciągu aktywne. Następnie agresor wysyła żądanie ponownego wygenerowania klucza Link Key. W rezultacie urządzenie agresora otrzymuje prawo ... _Reply'. W pewnych okolicznościach może to spowodować usunięcie klucza Link Key na urządzeniu ofiary i w efekcie - przejście w tryb parowania. BlueChop Celem tego ataku ...

-

![Tydzień 44/2006 (30.10-05.11.2006) [© RVNW - Fotolia.com] Tydzień 44/2006 (30.10-05.11.2006)]()

Tydzień 44/2006 (30.10-05.11.2006)

... międzynarodowym arbitrażu Eureko ponowiło żądanie dokończenia prywatyzacji PZU zaczętej przed siedmiu laty. Chce sprzedania mu dodatkowego pakietu akcji, na warunkach sprzed ... zabrać część ich przywilejów emerytalnych. Od 2008 roku mieliby przechodzić na emerytury pomostowe, na tych samych zasadach jak pracownicy zatrudnieni w szczególnych warunkach, ...

-

![Windows Vista i wirusy [© Nmedia - Fotolia.com] Windows Vista i wirusy]()

Windows Vista i wirusy

... aplikacji będzie mniej krytyczna niż luka w aplikacji działającej z dużymi przywilejami. Inną rzeczą przemawiającą na korzyść User Account Control jest to, że istnieje niewielka ... większości użytkowników przed uruchamianiem załączników, czy można oczekiwać, że żądanie wprowadzenia hasła administratora tak naprawdę coś zmieni? Według specjalistów z ...

-

![Obowiązki pracodawcy: konsekwencje naruszenia [© fotogestoeber - Fotolia.com] Obowiązki pracodawcy: konsekwencje naruszenia]()

Obowiązki pracodawcy: konsekwencje naruszenia

... na poprzednich warunkach albo o odszkodowaniu (art. 45 K. p.). Do wypłaty odszkodowania szef jest zobowiązany również wtedy, gdy pracownik domaga się przywrócenia do pracy, a sąd pracy ustalił, że żądanie ...

-

![Dotacje unijne: jeszcze 82,5 mld euro do wydania [© alswart - Fotolia.com] Dotacje unijne: jeszcze 82,5 mld euro do wydania]()

Dotacje unijne: jeszcze 82,5 mld euro do wydania

... na wyraźne żądanie konsorcjum. Nałożyła za to na Bögla łącznie 100 mln zł kar umownych m.in. za obwodnice Żyrardowa i ratowany odcinek A1. Negocjacje z GDDKiA nie przyniosły pożądanych efektów, więc doszło do zerwania umowy i uruchomienia gwarancji bankowych wykonawcy, co zepchnęło czesko-niemiecką spółkę na ...

-

![Kara umowna za niedotrzymany termin nie jest kosztem podatkowym [© Andrey Popov - Fotolia.com] Kara umowna za niedotrzymany termin nie jest kosztem podatkowym]()

Kara umowna za niedotrzymany termin nie jest kosztem podatkowym

... Kodeksu cywilnego: w razie niewykonania lub nienależytego wykonania zobowiązania kara umowna należy się wierzycielowi w zastrzeżonej na ten wypadek wysokości bez względu na wysokość poniesionej szkody. Żądanie odszkodowania przenoszącego wysokość zastrzeżonej kary nie jest dopuszczalne, chyba że strony inaczej postanowiły. Zapisy ustanawiające karę ...

-

![Coraz większe zagrożenie wirusami Coraz większe zagrożenie wirusami]()

Coraz większe zagrożenie wirusami

... tego, że pieniądze były przekazywane do Rosji za pośrednictwem banków na Karaibach i na Łotwie, brytyjska policja zdołała wyśledzić sprawców i doprowadzić do ich ... agresywnie rozprzestrzenia się większość odmian wirusa Cabir, które stale wyświetlają żądanie połączenia Bluetooth, nawet jeśli uzyskują odpowiedź przeczącą. Znudzony ciągłymi ...

-

![Ciemne strony internetu [© Minerva Studio - Fotolia.com] Ciemne strony internetu]()

Ciemne strony internetu

... lub na jego żądanie zasądzić odpowiednią sumę pieniężną na wskazany przez niego cel społeczny, niezależnie od innych środków potrzebnych do usunięcia skutków naruszenia. Jeżeli wskutek naruszenia dobra osobistego została wyrządzona szkoda majątkowa, poszkodowana firma może żądać jej naprawienia na ...

-

![Ewolucja złośliwego oprogramowania I-III 2007 Ewolucja złośliwego oprogramowania I-III 2007]()

Ewolucja złośliwego oprogramowania I-III 2007

... dla większości nowych szkodliwych programów. Nastąpi również wzrost liczby ukierunkowanych ataków na średnie i duże przedsiębiorstwa. Oprócz tradycyjnej kradzieży informacji, celem takich ataków będzie wyłudzanie pieniędzy od atakowanych organizacji, w tym żądanie zapłaty za odszyfrowanie danych. Jednym z głównych wektorów infekcji będą pliki MS ...

-

![Ewolucja złośliwego oprogramowania VII-IX 2007 Ewolucja złośliwego oprogramowania VII-IX 2007]()

Ewolucja złośliwego oprogramowania VII-IX 2007

... się z jedną ze stron monitorowanych przez trojana w celu przechwytywania danych, żądanie jest przekierowywane na stronę phishingową lub do oryginalnej strony dodawane jest nowe pole wprowadzania danych. Zawartość strony jest modyfikowana na komputerze użytkownika, zanim strona zostanie wyświetlona przez przeglądarkę. Kradzież certyfikatów. Cechą ...

-

![Komunikator ICQ a ataki internetowe Komunikator ICQ a ataki internetowe]()

Komunikator ICQ a ataki internetowe

... sprzedany za sporą sumę pieniędzy. Ostatnim etapem jest wysyłanie wiadomości z przekonującymi prośbami o pożyczenie niewielkiej kwoty pieniędzy. Po otrzymaniu odpowiedzi na takie żądanie wkracza haker, który wykorzystuje swoją wiedzę psychologiczną i socjotechniczną. Następnie "porwane" numery mogą zostać sprzedane hurtowo spamerom. Opisany wyżej ...

-

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... kontroli, bot łączy się z centrum kontroli lub z innymi maszynami w sieci, wysyła żądanie, a następnie wykonuje zwrócone polecenie. Właściciel zainfekowanej maszyny zwykle nawet nie ... Bot wykorzystywany do tworzenia sieci zombie może pobierać inny szkodliwy program, na przykład trojana kradnącego hasła, i infekować nim wszystkie komputery w botnecie, ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor -

![Phishing i scam: techniki hakerów Phishing i scam: techniki hakerów]()

Phishing i scam: techniki hakerów

... tę sztuczkę w celu uzyskania dostępu do kont e-mail. Kontrola nad pocztą elektroniczną użytkowników pozwala cyberprzestępcom na uzyskanie dostępu do danych osobowych ofiary na innych serwisach internetowych poprzez żądanie nowych haseł dla tych serwisów. Kolejną popularną metodą przechwytywania haseł do poczty elektronicznej jest wysyłanie ...

-

![Młodzi konsumenci i ich prawa [© photocrew - Fotolia.com] Młodzi konsumenci i ich prawa]()

Młodzi konsumenci i ich prawa

... na końcu wyraziła swoje żądanie: oddaje bluzkę i chce odzyskać pieniądze (odstąpić od umowy). Z pismem i feralną bluzką udała się do sklepu. Dobrze jest składać reklamację na piśmie, a więc spokojnie w domu opisać sytuację i na ... punktu serwisowego, zaczął mieć wątpliwości. Odłożył sprzęt na dwa tygodnie na półkę, aż do dnia, w którym przeczytał w ...

-

![Finanse publiczne w Polsce wg PKPP Lewiatan Finanse publiczne w Polsce wg PKPP Lewiatan]()

Finanse publiczne w Polsce wg PKPP Lewiatan

... pomocy – żądanie większego wkładu własnego dla wspieranych projektów może sprzyjać wzrostowi liczby projektów we wspieranych dziedzinach i upowszechnić efekt modernizacyjny. Z kolei z myślą o przyszłej perspektywie finansowej należy się zastanowić, czy jednoznaczne obstawanie przy zachowaniu dotychczasowego prymatu polityki spójności jest na pewno ...

-

![Szkodliwe programy mobilne 2010 Szkodliwe programy mobilne 2010]()

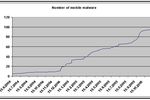

Szkodliwe programy mobilne 2010

... się zmieniła. Wykrycie drugiej wersji FakePlayera rzuciło nieco światła na jego sposób rozprzestrzeniania się. Jak wiemy, twórcy wirusów często ... przez właściciela strony w wynikach wyszukiwania zarządzany przez szkodliwego użytkownika zdalny serwer wysyłał żądanie HTTP, które zawierało między innymi ciąg Użytkownik-Agent (tj. zawierało informacje ...

-

![Spam w III kw. 2013 r. [© santiago silver - Fotolia.com] Spam w III kw. 2013 r.]()

Spam w III kw. 2013 r.

... jedynie usługę Tłumacz Google w celu zamaskowania własnych stron internetowych: wysłali żądanie przetłumaczenia adresów strony internetowej. Tak naprawdę oszuści nie potrzebowali tłumaczenia, ponieważ strony były pierwotnie w języku angielskim i zostały przetłumaczone na język angielski. Spamerzy zastosowali jeszcze inną sztuczkę: niektóre znaki ...

-

![Zmiany w prawie V-VI 2014 [© vege - Fotolia.com] Zmiany w prawie V-VI 2014]()

Zmiany w prawie V-VI 2014

... będącego podstawą uzyskania świadczenia do odpadnięcia tej podstawy, uzasadniającej żądanie zwrotu świadczenia, jako nienależnego (art. 410 § 2 k.c.), jest bowiem długa ... może wynikać wcześniejsza powinność przewidywania obowiązku zwrotu świadczenia uzyskanego na podstawie prawomocnego wyroku. Postanowienie Sądu Najwyższego z dnia 2014-05-06 (sygn. ...

-

![Jaka działalność gospodarcza wymaga koncesji? Jaka działalność gospodarcza wymaga koncesji?]()

Jaka działalność gospodarcza wymaga koncesji?

... 1 Ustawy Prawo przedsiębiorców, wykonywanie działalności gospodarczej w dziedzinach mających szczególne znaczenie ze względu na bezpieczeństwo państwa lub obywateli albo inny ważny interes publiczny, ... , co najmniej wskazanie osoby, od której pochodzi, jej adres i żądanie oraz czynić zadość innym wymaganiom ustalonym w przepisach szczególnych. ...

-

![Prawa i obowiązki konsumentów Prawa i obowiązki konsumentów]()

Prawa i obowiązki konsumentów

... jakimś mruknięciem. Potem, po włożeniu okularów, nie dopatrzyła się na etykiecie żadnych informacji w języku polskim, ale Zosia i tak wrzuciła ... na nowy. Gdyby jednak takie żądanie nie mogło być spełnione przez sprzedawcę w odpowiednim czasie (brak towaru) lub narażałoby kupującego na znaczne niedogodności (reklamowany towar był przeznaczony na ...

-

![Media tradycyjne i cyfrowe: prognozy 2015 [© SSilver - Fotolia.com] Media tradycyjne i cyfrowe: prognozy 2015]()

Media tradycyjne i cyfrowe: prognozy 2015

... telewizyjnej na ekranie urządzeń przenośnych pojawiła się reklama o komplementarnym charakterze. Cyfrowe mediaplany oparte na synchronizacji czasowej bazują na technologii „nasłuchu” – pozwala ona ustalić, w którym momencie w eterze pojawia się konkretna reklama telewizyjna. Następnie technologia ta wysyła do serwera reklamowego żądanie zakupu ...

Tematy: media, media cyfrowe, telewizja, Internet, multiscreen, reklama online, Bid Data, reklama telewizyjna

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Jak uniknąć opłaty za użytkowanie wieczyste? [© Nunnicha Supagrit - Fotolia.com] Jak uniknąć opłaty za użytkowanie wieczyste?](https://s3.egospodarka.pl/grafika2/wykup-gruntu/Jak-uniknac-oplaty-za-uzytkowanie-wieczyste-114116-150x100crop.jpg)

![Złośliwe programy atakują urządzenia mobilne [© Amir Kaljikovic - Fotolia.com] Złośliwe programy atakują urządzenia mobilne](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Zlosliwe-programy-atakuja-urzadzenia-mobilne-122665-150x100crop.jpg)

![Czy Rejestr Domen Zakazanych powinien zostać zakazany? [© nazarovsergey - Fotolia.com] Czy Rejestr Domen Zakazanych powinien zostać zakazany?](https://s3.egospodarka.pl/grafika2/Rejestr-Domen-Zakazanych/Czy-Rejestr-Domen-Zakazanych-powinien-zostac-zakazany-188453-150x100crop.jpg)

![Przy sprzedaży nieruchomości nie ustala się kosztów szacunkowo [© Piotr Adamowicz - Fotolia.com] Przy sprzedaży nieruchomości nie ustala się kosztów szacunkowo](https://s3.egospodarka.pl/grafika2/sprzedaz-nieruchomosci/Przy-sprzedazy-nieruchomosci-nie-ustala-sie-kosztow-szacunkowo-204967-150x100crop.jpg)

![Deepfake - nowy poziom cyberzagrożeń [© Amir Kaljikovic - Fotolia.com] Deepfake - nowy poziom cyberzagrożeń](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Deepfake-nowy-poziom-cyberzagrozen-239936-150x100crop.jpg)

![5 cyberoszustw wymierzonych w seniorów [© Steve Buissinne z Pixabay] 5 cyberoszustw wymierzonych w seniorów](https://s3.egospodarka.pl/grafika2/senior/5-cyberoszustw-wymierzonych-w-seniorow-257476-150x100crop.jpg)

![UOKiK: podsumowanie działań w 2023 roku [© gdx - Fotolia.com] UOKiK: podsumowanie działań w 2023 roku](https://s3.egospodarka.pl/grafika2/UOKiK/UOKiK-podsumowanie-dzialan-w-2023-roku-258960-150x100crop.jpg)

![Jak odzyskać dług? [© endostock - Fotolia.com] Jak odzyskać dług?](https://s3.egospodarka.pl/grafika/egzekucja-dlugu/Jak-odzyskac-dlug-r420Ug.jpg)

![Tydzień 44/2006 (30.10-05.11.2006) [© RVNW - Fotolia.com] Tydzień 44/2006 (30.10-05.11.2006)](https://s3.egospodarka.pl/grafika/gospodarka/Tydzien-44-2006-30-10-05-11-2006-vgmzEK.jpg)

![Windows Vista i wirusy [© Nmedia - Fotolia.com] Windows Vista i wirusy](https://s3.egospodarka.pl/grafika/Windows-Vista/Windows-Vista-i-wirusy-Qq30bx.jpg)

![Obowiązki pracodawcy: konsekwencje naruszenia [© fotogestoeber - Fotolia.com] Obowiązki pracodawcy: konsekwencje naruszenia](https://s3.egospodarka.pl/grafika/obowiazki-pracodawcy/Obowiazki-pracodawcy-konsekwencje-naruszenia-5tvaz6.jpg)

![Dotacje unijne: jeszcze 82,5 mld euro do wydania [© alswart - Fotolia.com] Dotacje unijne: jeszcze 82,5 mld euro do wydania](https://s3.egospodarka.pl/grafika2/dotacje-unijne/Dotacje-unijne-jeszcze-82-5-mld-euro-do-wydania-173356-150x100crop.jpg)

![Kara umowna za niedotrzymany termin nie jest kosztem podatkowym [© Andrey Popov - Fotolia.com] Kara umowna za niedotrzymany termin nie jest kosztem podatkowym](https://s3.egospodarka.pl/grafika2/kary-umowne/Kara-umowna-za-niedotrzymany-termin-nie-jest-kosztem-podatkowym-219810-150x100crop.jpg)

![Ciemne strony internetu [© Minerva Studio - Fotolia.com] Ciemne strony internetu](https://s3.egospodarka.pl/grafika/marka/Ciemne-strony-internetu-iG7AEZ.jpg)

![Młodzi konsumenci i ich prawa [© photocrew - Fotolia.com] Młodzi konsumenci i ich prawa](https://s3.egospodarka.pl/grafika/prawa-konsumentow/Mlodzi-konsumenci-i-ich-prawa-XloBwh.jpg)

![Spam w III kw. 2013 r. [© santiago silver - Fotolia.com] Spam w III kw. 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-III-kw-2013-r-127895-150x100crop.jpg)

![Zmiany w prawie V-VI 2014 [© vege - Fotolia.com] Zmiany w prawie V-VI 2014](https://s3.egospodarka.pl/grafika2/zmiany-w-prawie/Zmiany-w-prawie-V-VI-2014-138421-150x100crop.jpg)

![Media tradycyjne i cyfrowe: prognozy 2015 [© SSilver - Fotolia.com] Media tradycyjne i cyfrowe: prognozy 2015](https://s3.egospodarka.pl/grafika2/media/Media-tradycyjne-i-cyfrowe-prognozy-2015-150715-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki [© pixabay.com] Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki](https://s3.egospodarka.pl/grafika2/praca-zdalna/Praca-zdalna-po-nowelizacji-Kodeksu-pracy-korzysci-i-obowiazki-250502-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)