-

![Szkodliwe programy mobilne 2011 Szkodliwe programy mobilne 2011]()

Szkodliwe programy mobilne 2011

... odwiedzanych przez niego stronach. Innymi słowy, program CarrierIQ gromadzi sporo informacji osobistych o użytkowniku smartfona. Naukowcy, jak również media, zaczęli przyglądać się ... dużych korporacjach i państwach. Hakerzy działający z pobudek politycznych przeniknęli nawet najbezpieczniejsze systemy i opublikowali dane setek tysięcy osób na całym ...

-

![Bezpieczeństwo IT w firmie: jak je zwiększyć? [© alphaspirit - Fotolia.com] Bezpieczeństwo IT w firmie: jak je zwiększyć?]()

Bezpieczeństwo IT w firmie: jak je zwiększyć?

... jego strony lub otwarcia załącznika. Przełamanie zabezpieczeń i kradzież dowolnej informacji lub unieruchomienie naszej działalności to już potem dziecinna zabawa. Jak ... o kontrolę uprawnień, ochronę przed uruchamianiem niedozwolonego oprogramowania (BIT9) oraz systemy podstawowego monitoringu zachowań pracowników (np. AuditPro). Korzyścią jest ...

-

![Nowy Kaspersky Internet Security for Mac Nowy Kaspersky Internet Security for Mac]()

Nowy Kaspersky Internet Security for Mac

... produktu: Ochrona w czasie rzeczywistym przed wszelkimi zagrożeniami (łącznie z atakującymi systemy inne niż OS X); Bezpieczne zakupy i surfowanie po internecie; ... zagrożeń. Klawiatura wirtualna Bardzo ważnym elementem walki z cyberzagrożeniami jest ochrona informacji osobistych podawanych przez użytkownika na stronach - mogą to być loginy, hasła, ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013]()

Kaspersky Lab: szkodliwe programy III kw. 2013

... publicznie ujawniona w czerwcu 2013 r., osoby atakujące natychmiast zamknęły wszystkie znane systemy kontroli NetTravelera i przeniosły je na nowe serwery w Chinach, Hong Kongu ... – lokalizując i kopiując tylko konkretne, poszukiwane informacje. Po uzyskaniu pożądanych informacji, porzucają swój cel. Osoby atakujące przechwytują poufne dokumenty i ...

-

![Spam I 2014 Spam I 2014]()

Spam I 2014

... pieniędzy „nieszczęsnej prezydentowej” oraz bezpieczne przechowanie ich na koncie odbiorcy. Systemy kamer monitoringowych W styczniu miał miejsce wzrost ilości masowych wysyłek ... do różnych szkodliwych działań, najczęściej wykorzystywany jest do kradzieży informacji bankowych. Potrafi również zainstalować szkodliwy program o nazwie CryptoLocker, ...

-

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014]()

Ewolucja złośliwego oprogramowania I kw. 2014

... w innych państwach, w których powszechnie wykorzystywane są zarządzane tekstowo systemy e-portfeli. Złe wieści W pierwszym kwartale 2014 r. został wykryty trojan ... temat szkodliwej aktywności na ich komputerach. W programie globalnej wymiany informacji dotyczących szkodliwej aktywności uczestniczą miliony użytkowników produktów Kaspersky Lab w 213 ...

-

![Ocena okresowa pracownika [© MH - Fotolia.com] Ocena okresowa pracownika]()

Ocena okresowa pracownika

... kompetencyjnych to podstawa do poprawy. Dodatkowo, ocena 360˚ z udziałem kluczowych klientów, może dostarczyć cennych informacji o ich potrzebach i stylu komunikacji, który najbardziej im odpowiada. Wreszcie, systemy ocen dostarczają racjonalnych argumentów przy planowaniu awansów, podwyżek i ewentualnych zwolnień. Zatem zdecydowanie warto docenić ...

-

![Informacje podsumowujące na odwrotne obciążenie, czyli "uprzejmie donoszę" [© duncanandison - Fotolia.com] Informacje podsumowujące na odwrotne obciążenie, czyli "uprzejmie donoszę"]()

Informacje podsumowujące na odwrotne obciążenie, czyli "uprzejmie donoszę"

... po miesiącu/kwartale, którego informacja dotyczy). Co w informacji? Znany jest obecnie projekt rozporządzenia wprowadzającego nowy wzór, niemniej rozporządzenie to nie zostało jeszcze opublikowane (wszak do lipca mamy jeszcze dużo czasu… na pewno wszyscy zdążą dostosować systemy komputerowe do nowych wymogów…). Niemniej zgodnie z ustawą ...

-

![Sprawozdawczość już nie tylko finansowa [© goir - Fotolia.com] Sprawozdawczość już nie tylko finansowa]()

Sprawozdawczość już nie tylko finansowa

... wyznaczyć cele w zakresie zrównoważonego rozwoju i zarządzać nimi, wreszcie wypracować odpowiednie systemy zbierania danych i wskaźników. W ten sposób będą w stanie na czas ... w zakresie transparentności oraz wiedza, jak się przygotować do zmian w zakresie raportowania informacji pozafinansowych tak, aby uzyskać z nich korzyści. Na rzecz tej edukacji ...

-

![Znowelizowany Kodeks pracy i inne zmiany w prawie w sierpniu 2015 [© psdesign1 - Fotolia.com] Znowelizowany Kodeks pracy i inne zmiany w prawie w sierpniu 2015]()

Znowelizowany Kodeks pracy i inne zmiany w prawie w sierpniu 2015

... zawodowych, struktur organizacyjnych, przygotowanych i wprowadzonych do użytku systemów informatycznych. Systemy te są przygotowane do przyjęcia dodatkowych obszarów ... Rzecznika Praw Dziecka oraz nadania Rzecznikowi Praw Dziecka prawa do przetwarzania wszelkich informacji, w tym tzw. danych wrażliwych (o których mowa w art. 27 ust. 1 ustawy z dnia 29 ...

-

![Boisz się inwigilacji służb? Oto 11 sposobów na lepszą prywatność w sieci [© Brian Jackson - Fotolia.com] Boisz się inwigilacji służb? Oto 11 sposobów na lepszą prywatność w sieci]()

Boisz się inwigilacji służb? Oto 11 sposobów na lepszą prywatność w sieci

... łączymy się z internetem – laptopów, smartfonów, itp. Szyfrowanie polega na zakodowaniu informacji według określonego schematu, tak aby osoba postronna nie mogła ... rezygnację z powszechnie stosowanych usług pocztowych, na poczet rozwiązań, oferujących zaawansowane systemy szyfrowania. Pod tym względem wyróżniają się dwie usługi pocztowe: ProtonMail ...

-

![Nadużycia i korupcja wzmagają popyt na transparentność [© staras - Fotolia.com] Nadużycia i korupcja wzmagają popyt na transparentność]()

Nadużycia i korupcja wzmagają popyt na transparentność

... nieprawidłowości, który jest jednym z najskuteczniejszych narzędzi pozyskiwania informacji o nadużyciach mających miejsce w organizacji. Z kolei analiza danych może służyć do skutecznego przeglądu i wnioskowania na podstawie dużych wolumenów danych generowanych przez wewnętrzne systemy IT. Ze względu na potencjał strat finansowych, ryzyko ...

-

![Cisco: bezpieczeństwo w Internecie I poł. 2017 [© adrian_ilie825 - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2017]()

Cisco: bezpieczeństwo w Internecie I poł. 2017

... strat w ostatnim roku, związanych z atakami na ich systemy IT, a około 25% utraciło klientów i potencjalne zyski. - Przemysł – 40% menedżerów w firmach przemysłowych przyznaje, że nie ma opracowanej formalnej strategii dotyczącej bezpieczeństwa, ani polityki zabezpieczania informacji zgodnej ze standardowymi praktykami takimi, jak określane przez ...

-

![240% wzrostu w 1 rok. Oto polski rynek danych [© kwanchaift - Fotolia.com] 240% wzrostu w 1 rok. Oto polski rynek danych]()

240% wzrostu w 1 rok. Oto polski rynek danych

... istnieje już spora świadomość odnośnie tego, jakie korzyści daje przetwarzanie i monetyzacja informacji, ukształtowała się w nich również kultura korzystania z danych. Takie zjawisko, ... każdej branży, szukają przychodów w strumieniach danych, nieustannie przepływających przez ich systemy. Gromadzenie danych i przetwarzanie ich na istotne informacje, ...

-

![Polacy o cyberbezpieczeństwie banków [© ilkercelik - Fotolia.com ] Polacy o cyberbezpieczeństwie banków]()

Polacy o cyberbezpieczeństwie banków

... w zakresie korzystania z bankowości elektronicznej, systemy bezpieczeństwa elektronicznego zbudowane przez sektor bankowy ... informacji o transakcjach finansowych między bankami i innymi instytucjami sektora. Ataki na biura informacji gospodarczej, lipiec 2017 r. W lipcu celem ataku hakerskiego stało się jedno z większych amerykańskich biur informacji ...

-

![5 nowych technologii, które zobaczymy w fabryce przyszłości [© phonlamaiphoto - Fotolia.com] 5 nowych technologii, które zobaczymy w fabryce przyszłości]()

5 nowych technologii, które zobaczymy w fabryce przyszłości

... które niedawno pojawiły się na rynku, posiadają szybsze i lepiej połączone automatyczne systemy. Dzięki tym usprawnieniom przetwarzanie wstępne i końcowe uległo skróceniu. Wiemy ... — firma, której zawdzięczamy popularny wśród specjalistów program do projektowania AutoCAD. Z informacji podanych CB Insights wiadomo, że nad podobnym rozwiązaniem pracuje ...

-

![Prywatność w sieci, czyli jak oszukać trackery Prywatność w sieci, czyli jak oszukać trackery]()

Prywatność w sieci, czyli jak oszukać trackery

... takim wypadku (co często ma miejsce) zawierają one wystarczającą ilość informacji, by móc zidentyfikować poszczególne osoby. W tym miejscu pojawiają się ważne pytania o ... wyborów użytkowników. - mówi Mariusz Politowicz, inżynier techniczny Bitdefender z firmy Marken Systemy Antywirusowe. Firmy kodują każdy Twój ruch w cyfrowej rzeczywistości oraz ...

-

![Logowanie do bankowości elektronicznej - co się zmieniło? [© ilkercelik - Fotolia.com] Logowanie do bankowości elektronicznej - co się zmieniło?]()

Logowanie do bankowości elektronicznej - co się zmieniło?

... dostęp do informacji z należących do klienta rachunków płatniczych certyfikowanym podmiotom, np. twórcom programów i aplikacji finansowych czy księgowych. W praktyce chodzi o to, by klient banku mógł zintegrować używane przez siebie systemy informatyczne, np. system księgowości online ze swoim bankiem w celu automatycznej wymiany informacji, aby na ...

-

![Kryzys zdrowotny napędza nowe technologie. Co się dzieje? [© phonlamaiphoto - Fotolia.com] Kryzys zdrowotny napędza nowe technologie. Co się dzieje?]()

Kryzys zdrowotny napędza nowe technologie. Co się dzieje?

... autonomię. Doskonałym przykładem obrazującym mogą być autonomiczne pojazdy lub systemy wspierające kierowców, na przykład w reagowaniu w sytuacji kryzysowej ... przewidywalna, dynamiczna, wymagająca podejmowania szybkich decyzji na podstawie wielu zmiennych i informacji. Odpowiedzią na te wyzwania staje się często sprawność analityczna firmy. Tendencja ...

-

![Profilowanie klientów - czemu służy i czy jest legalne? Profilowanie klientów - czemu służy i czy jest legalne?]()

Profilowanie klientów - czemu służy i czy jest legalne?

... dodał tę osobę do listy odbiorców tej konkretnej reklamy. Pomimo, że systemy zbierają dane w sposób anonimowy, to jednak da się wykazać związek pomiędzy ... legalne? Samo zbieranie informacji, jeśli ma charakter anonimowego zestawu danych nie podlega przepisom o ochronie danych osobowych. Również analizowanie tych informacji i wyciąganie wniosków – ...

-

![Wakacje za granicą: płatność kartą czy gotówką? [© pixabay.com] Wakacje za granicą: płatność kartą czy gotówką?]()

Wakacje za granicą: płatność kartą czy gotówką?

... podejrzanych operacji finansowych do Generalnego Inspektora Informacji Finansowej. Każdy z takich kantorów, który priorytetowo traktuje wiarygodność i bezpieczeństwo swoich klientów, dąży do uzyskania krajowej licencji instytucji płatniczej, wydawanej przez Komisję Nadzoru Finansowego. Systemy internetowe owych firm stosują też szyfrowane ...

-

![Black Friday z Dyrektywą Omnibus - koniec windowania cen [© niroworld - Fotolia] Black Friday z Dyrektywą Omnibus - koniec windowania cen]()

Black Friday z Dyrektywą Omnibus - koniec windowania cen

... . W każdym przypadku wprowadzenia obniżenia ceny, obok informacji o obniżonej cenie, sprzedawca ma obowiązek umieszczenia także informacji o najniższej cenie tego produktu czy usługi, która ... 30 dni. Zatem zarówno sklepy internetowe, jak i stacjonarne, muszą dostosować swoje systemy to tego, aby właśnie pokazywać tę najniższą cenę z 30 dni. Jak ...

-

![Dark web monitoring - dlaczego należy kontrolować ciemną sieć? Dark web monitoring - dlaczego należy kontrolować ciemną sieć?]()

Dark web monitoring - dlaczego należy kontrolować ciemną sieć?

... – Mapowanie danych w dark web pod kątem informacji o zagrożeniach, które mogą pomóc zapobiec potencjalnym cyberatakom lub złagodzić ich skutki. Polowanie na zagrożenia – Mechanizm wykrywania źródeł złośliwej aktywności i badania systemów pod względem nietypowych działań w przypadku, gdy systemy firmy zostały już zaatakowane. Szybsze reagowanie na ...

-

![Dziedziczenie kryptowalut - kluczowe aspekty techniczne i prawne [© Freepik] Dziedziczenie kryptowalut - kluczowe aspekty techniczne i prawne]()

Dziedziczenie kryptowalut - kluczowe aspekty techniczne i prawne

... , jak MetaMask czy Exodus. Dla spadkobierców kluczowe jest posiadanie informacji o lokalizacji plików portfela oraz metodach odzyskiwania dostępu, szczególnie poprzez frazy ... UE, harmonizując przepisy dotyczące kryptowalut. Podejście innych systemów prawnych Systemy common law, jak brytyjski czy amerykański, traktują kryptowaluty najczęściej jako ...

-

![Sztuczna inteligencja zmienia SEO: Jak GEO wpływa na widoczność marki w internecie [© wygenerowane przez AI] Sztuczna inteligencja zmienia SEO: Jak GEO wpływa na widoczność marki w internecie]()

Sztuczna inteligencja zmienia SEO: Jak GEO wpływa na widoczność marki w internecie

... Jednak wraz z rozwojem generatywnej AI zmienia się nie tylko sposób wyszukiwania informacji, ale także rola samych treści. Coraz częściej użytkownik zamiast klasycznej ... odpowiedziach generowanych przez AI, jak i analizowanie, które fragmenty są przez te systemy wykorzystywane, czy treści są technicznie dostępne dla algorytmów oraz czy struktura ...

-

![Zasady poufności i zakaz konkurencji w praktyce - poradnik dla pracowników [© pixabay.com] Zasady poufności i zakaz konkurencji w praktyce - poradnik dla pracowników]()

Zasady poufności i zakaz konkurencji w praktyce - poradnik dla pracowników

... nawet kilka milionów złotych. Wyciek informacji to nie jedyny problem – do tego dochodzi potencjalna utrata przychodów, koszty naprawcze np. związane z modernizacją systemów bezpieczeństwa, koszty prawne, utrata klientów, a także szkody wizerunkowe. Umowy, ustalanie kar umownych i odpowiednie systemy wewnętrzne są podstawowym zabezpieczeniem, ale ...

-

![RSA SureFile kompresuje i zabezpiecza dane RSA SureFile kompresuje i zabezpiecza dane]()

RSA SureFile kompresuje i zabezpiecza dane

... na hasłach, jak i na certyfikatach. Zapewnia w ten sposób ochronę inwestycji w systemy bezpieczeństwa firmy oraz pozwala na swobodną wymianę danych z partnerami, którzy nie ... Co więcej, bezpieczna kartoteka danych RSA SureFile zapewnia trwałą ochronę informacji, zapisując zaszyfrowany dokument w archiwum RSA SureFile. RSA SureFile jako autonomiczna ...

-

![CRM - czy to się opłaca? [© Minerva Studio - Fotolia.com] CRM - czy to się opłaca?]()

CRM - czy to się opłaca?

... ? Wprowadzając CRM można uzyskać z punktu widzenia klienta: zmniejszenie czasu dostępu do informacji (odpowiedzi na zadane pytanie przez klienta), sprzedaż najbardziej odpowiednich produktów, ... nie przyniosło zakładanych korzyści bądź wdrożono je tylko w niewielkiej części. Systemy CRM różnią się od innych, wdrażanych dotychczasowo. Ze względu na " ...

Tematy: -

![Jak działa program antywirusowy? Jak działa program antywirusowy?]()

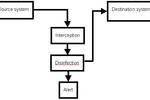

Jak działa program antywirusowy?

... . dysk twardy komputera. Równie dobrze źródło to system pocztowy provider’a usług internetowych, a cel to klient poczty e-mail systemu Windows. Systemy interpretacji informacji różnią się między sobą zależnie od sposobu ich implementacji I umiejscowienia. Inaczej wygląda realizacja tych zadań na poziomie systemu operacyjnego, aplikacji ...

Tematy: -

![TETA pomaga on-line [© stoupa - Fotolia.com] TETA pomaga on-line]()

TETA pomaga on-line

... ich obsługę" – powiedział Jerzy Krawczyk - Prezes TETA S.A. Każda firma użytkująca systemy TETY dostaje dostęp do serwisu w postaci konsoli uruchamianej przez przeglądarkę ... klientem bezpośrednio w celu uzyskania dodatkowych informacji. Użytkownicy Help Desk-u mają również możliwość subskrybcji informacji o swoich zgłoszeniach. Standardowo są też ...

Tematy: teta -

![Ekstranet dla zaufanych i wybranych [© Minerva Studio - Fotolia.com] Ekstranet dla zaufanych i wybranych]()

Ekstranet dla zaufanych i wybranych

... salda i limitów kredytowych, stanów magazynowych oraz czasu realizacji zamówień. KOMU EKSTRANET? Systemy ekstranetowe zdobywają coraz większą popularność. Ich zastosowanie, podobnie jak w ... projektu to: Ilość i jakość publikowanych informacji W miarę precyzyjne ustalenie rodzaju informacji oraz stopnia szczegółowości danych ograniczy potencjalne ...

-

![Czy bank może działać bez papieru? [© Minerva Studio - Fotolia.com] Czy bank może działać bez papieru?]()

Czy bank może działać bez papieru?

... pracownikami oraz transakcjami, tworząc pewnego rodzaju relacyjną bazę danych, pełną pożytecznych informacji, które można wykorzystywać na wiele sposobów. W systemie zarządzania obrazy ... osiągnęły od 20 do 40 proc. stopę zwrotu z inwestycji w zintegrowane systemy zarządzania dokumentami. Należy pamiętać, że przejściu z obróbki dokumentu papierowego ...

-

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005]()

Wirusy i ataki sieciowe IV-VI 2005

... przestępców, to z pewnością uniemożliwią dostanie się w ich ręce pożądanych informacji. Po trzecie, nawet jeśli przestępcom uda się przechwycić skradzione dane, ... omijać liczne systemy wykrywania włamań. Nie są to już dzieciaki sprzedające konie trojańskie za dziesięć dolarów, a już na pewno nie sprzedają skradzionych informacji poprzez powszechnie ...

-

![Kopia zapasowa zawsze ważna [© Minerva Studio - Fotolia.com] Kopia zapasowa zawsze ważna]()

Kopia zapasowa zawsze ważna

... zapasowych danych umożliwia szybkie odtworzenie ich i chroni przed całkowitą utraty cennych informacji. Kopie zapasowe danych operacyjnych firmy powinno się tworzyć ... z konieczności posiadania własnego archiwum (zajmującego powierzchnię), jego odpowiedniego zabezpieczenia (systemy gaśnicze i alarmowe, klimatyzacja, strażnicy) i zapewnienia jego ...

-

![Raport bankowość w roku 2015 [© Scanrail - Fotolia.com] Raport bankowość w roku 2015]()

Raport bankowość w roku 2015

... przyczynę gorszych efektów pracy personelu, zaś 36 procent menedżerów uważa systemy motywacyjne za zbyt skomplikowane żeby mogły być akceptowane przez pracowników. ... koszty utrzymania kont oraz ryzyko operacyjne, ponieważ dostępnych będzie więcej szczegółowych informacji na temat każdego z klientów. Integracja klientów. Konta zintegrowane będą służyć ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Bezpieczeństwo IT w firmie: jak je zwiększyć? [© alphaspirit - Fotolia.com] Bezpieczeństwo IT w firmie: jak je zwiększyć?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-danych/Bezpieczenstwo-IT-w-firmie-jak-je-zwiekszyc-118639-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2014-137555-150x100crop.jpg)

![Ocena okresowa pracownika [© MH - Fotolia.com] Ocena okresowa pracownika](https://s3.egospodarka.pl/grafika2/ocena-okresowa-pracownika/Ocena-okresowa-pracownika-154146-150x100crop.jpg)

![Informacje podsumowujące na odwrotne obciążenie, czyli "uprzejmie donoszę" [© duncanandison - Fotolia.com] Informacje podsumowujące na odwrotne obciążenie, czyli "uprzejmie donoszę"](https://s3.egospodarka.pl/grafika2/ustawa-o-podatku-od-towarow-i-uslug/Informacje-podsumowujace-na-odwrotne-obciazenie-czyli-uprzejmie-donosze-156182-150x100crop.jpg)

![Sprawozdawczość już nie tylko finansowa [© goir - Fotolia.com] Sprawozdawczość już nie tylko finansowa](https://s3.egospodarka.pl/grafika2/spolki-gieldowe/Sprawozdawczosc-juz-nie-tylko-finansowa-156569-150x100crop.jpg)

![Znowelizowany Kodeks pracy i inne zmiany w prawie w sierpniu 2015 [© psdesign1 - Fotolia.com] Znowelizowany Kodeks pracy i inne zmiany w prawie w sierpniu 2015](https://s3.egospodarka.pl/grafika2/Kodeks-pracy/Znowelizowany-Kodeks-pracy-i-inne-zmiany-w-prawie-w-sierpniu-2015-162160-150x100crop.jpg)

![Boisz się inwigilacji służb? Oto 11 sposobów na lepszą prywatność w sieci [© Brian Jackson - Fotolia.com] Boisz się inwigilacji służb? Oto 11 sposobów na lepszą prywatność w sieci](https://s3.egospodarka.pl/grafika2/prywatnosc-w-sieci/Boisz-sie-inwigilacji-sluzb-Oto-11-sposobow-na-lepsza-prywatnosc-w-sieci-171686-150x100crop.jpg)

![Nadużycia i korupcja wzmagają popyt na transparentność [© staras - Fotolia.com] Nadużycia i korupcja wzmagają popyt na transparentność](https://s3.egospodarka.pl/grafika2/korupcja/Naduzycia-i-korupcja-wzmagaja-popyt-na-transparentnosc-174545-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie I poł. 2017 [© adrian_ilie825 - Fotolia.com] Cisco: bezpieczeństwo w Internecie I poł. 2017](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-I-pol-2017-195800-150x100crop.jpg)

![240% wzrostu w 1 rok. Oto polski rynek danych [© kwanchaift - Fotolia.com] 240% wzrostu w 1 rok. Oto polski rynek danych](https://s3.egospodarka.pl/grafika2/dane/240-wzrostu-w-1-rok-Oto-polski-rynek-danych-202142-150x100crop.jpg)

![Polacy o cyberbezpieczeństwie banków [© ilkercelik - Fotolia.com ] Polacy o cyberbezpieczeństwie banków](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Polacy-o-cyberbezpieczenstwie-bankow-207003-150x100crop.jpg)

![5 nowych technologii, które zobaczymy w fabryce przyszłości [© phonlamaiphoto - Fotolia.com] 5 nowych technologii, które zobaczymy w fabryce przyszłości](https://s3.egospodarka.pl/grafika2/nowe-technologie/5-nowych-technologii-ktore-zobaczymy-w-fabryce-przyszlosci-213481-150x100crop.jpg)

![Logowanie do bankowości elektronicznej - co się zmieniło? [© ilkercelik - Fotolia.com] Logowanie do bankowości elektronicznej - co się zmieniło?](https://s3.egospodarka.pl/grafika2/bankowosc-elektroniczna/Logowanie-do-bankowosci-elektronicznej-co-sie-zmienilo-222731-150x100crop.jpg)

![Kryzys zdrowotny napędza nowe technologie. Co się dzieje? [© phonlamaiphoto - Fotolia.com] Kryzys zdrowotny napędza nowe technologie. Co się dzieje?](https://s3.egospodarka.pl/grafika2/nowe-technologie/Kryzys-zdrowotny-napedza-nowe-technologie-Co-sie-dzieje-237177-150x100crop.jpg)

![Wakacje za granicą: płatność kartą czy gotówką? [© pixabay.com] Wakacje za granicą: płatność kartą czy gotówką?](https://s3.egospodarka.pl/grafika2/wakacje-za-granica/Wakacje-za-granica-platnosc-karta-czy-gotowka-254448-150x100crop.jpg)

![Black Friday z Dyrektywą Omnibus - koniec windowania cen [© niroworld - Fotolia] Black Friday z Dyrektywą Omnibus - koniec windowania cen](https://s3.egospodarka.pl/grafika2/Black-Friday/Black-Friday-z-Dyrektywa-Omnibus-koniec-windowania-cen-256220-150x100crop.jpg)

![Dziedziczenie kryptowalut - kluczowe aspekty techniczne i prawne [© Freepik] Dziedziczenie kryptowalut - kluczowe aspekty techniczne i prawne](https://s3.egospodarka.pl/grafika2/kryptowaluty/Dziedziczenie-kryptowalut-kluczowe-aspekty-techniczne-i-prawne-266509-150x100crop.jpg)

![Sztuczna inteligencja zmienia SEO: Jak GEO wpływa na widoczność marki w internecie [© wygenerowane przez AI] Sztuczna inteligencja zmienia SEO: Jak GEO wpływa na widoczność marki w internecie](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Sztuczna-inteligencja-zmienia-SEO-Jak-GEO-wplywa-na-widocznosc-marki-w-internecie-267663-150x100crop.png)

![Zasady poufności i zakaz konkurencji w praktyce - poradnik dla pracowników [© pixabay.com] Zasady poufności i zakaz konkurencji w praktyce - poradnik dla pracowników](https://s3.egospodarka.pl/grafika2/zakaz-konkurencji/Zasady-poufnosci-i-zakaz-konkurencji-w-praktyce-poradnik-dla-pracownikow-268942-150x100crop.jpg)

![CRM - czy to się opłaca? [© Minerva Studio - Fotolia.com] CRM - czy to się opłaca?](https://s3.egospodarka.pl/grafika//CRM-czy-to-sie-oplaca-iG7AEZ.jpg)

![TETA pomaga on-line [© stoupa - Fotolia.com] TETA pomaga on-line](https://s3.egospodarka.pl/grafika/teta/TETA-pomaga-on-line-MBuPgy.jpg)

![Ekstranet dla zaufanych i wybranych [© Minerva Studio - Fotolia.com] Ekstranet dla zaufanych i wybranych](https://s3.egospodarka.pl/grafika/ekstranet/Ekstranet-dla-zaufanych-i-wybranych-iG7AEZ.jpg)

![Czy bank może działać bez papieru? [© Minerva Studio - Fotolia.com] Czy bank może działać bez papieru?](https://s3.egospodarka.pl/grafika/przetwarzanie-dokumentow/Czy-bank-moze-dzialac-bez-papieru-iG7AEZ.jpg)

![Wirusy i ataki sieciowe IV-VI 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe IV-VI 2005](https://s3.egospodarka.pl/grafika/Wirusy/Wirusy-i-ataki-sieciowe-IV-VI-2005-apURW9.jpg)

![Kopia zapasowa zawsze ważna [© Minerva Studio - Fotolia.com] Kopia zapasowa zawsze ważna](https://s3.egospodarka.pl/grafika/kopia-zapasowa/Kopia-zapasowa-zawsze-wazna-iG7AEZ.jpg)

![Raport bankowość w roku 2015 [© Scanrail - Fotolia.com] Raport bankowość w roku 2015](https://s3.egospodarka.pl/grafika/sektor-bankowy/Raport-bankowosc-w-roku-2015-apURW9.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025 [© Freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-sierpniu-2025-268073-150x100crop.jpg)

![Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku? [© katemangostar na Freepik] Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku?](https://s3.egospodarka.pl/grafika2/skladka-zdrowotna/Skladka-zdrowotna-co-sie-zmieni-po-1-stycznia-2025-roku-262018-150x100crop.jpg)

![Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI] Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/chinskie-auta/Chinskie-auta-Od-niskiej-jakosci-do-globalnego-lidera-Co-pokazuje-raport-EFL-270009-50x33crop.jpg) Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

![Rozporządzenia wykonawcze do KSeF podpisane. Co znajduje się w nowych przepisach? [© wygenerowane przez AI] Rozporządzenia wykonawcze do KSeF podpisane. Co znajduje się w nowych przepisach?](https://s3.egospodarka.pl/grafika2/KSeF/Rozporzadzenia-wykonawcze-do-KSeF-podpisane-Co-znajduje-sie-w-nowych-przepisach-270113-150x100crop.jpg)

![Widełki zarobków w ogłoszeniu o pracę: jak daleko sięga jawność wynagrodzeń [© pexels] Widełki zarobków w ogłoszeniu o pracę: jak daleko sięga jawność wynagrodzeń](https://s3.egospodarka.pl/grafika2/tendencje-na-rynku-pracy/Widelki-zarobkow-w-ogloszeniu-o-prace-jak-daleko-siega-jawnosc-wynagrodzen-270104-150x100crop.jpg)

![Sztuczna inteligencja w HR. Gdzie kończy się automatyzacja, a zaczyna dyskryminacja? [© pexels] Sztuczna inteligencja w HR. Gdzie kończy się automatyzacja, a zaczyna dyskryminacja?](https://s3.egospodarka.pl/grafika2/rekrutacja/Sztuczna-inteligencja-w-HR-Gdzie-konczy-sie-automatyzacja-a-zaczyna-dyskryminacja-270092-150x100crop.jpg)

![Rosną koszty utrzymania mieszkania. W 2026 r. opłaty jeszcze wyższe? [© pixabay] Rosną koszty utrzymania mieszkania. W 2026 r. opłaty jeszcze wyższe?](https://s3.egospodarka.pl/grafika2/koszty-utrzymania-mieszkania/Rosna-koszty-utrzymania-mieszkania-W-2026-r-oplaty-jeszcze-wyzsze-270085-150x100crop.jpg)

![Świąteczne prezenty dla pracowników: limity, podatki i pułapki, o których musisz wiedzieć [© wygenerowane przez AI] Świąteczne prezenty dla pracowników: limity, podatki i pułapki, o których musisz wiedzieć](https://s3.egospodarka.pl/grafika2/swiadczenia-na-rzecz-pracownikow/Swiateczne-prezenty-dla-pracownikow-limity-podatki-i-pulapki-o-ktorych-musisz-wiedziec-270086-150x100crop.jpg)

![Cyfrowa rewolucja w woj. lubelskim: miliony na innowacje dla MŚP [© wygenerowane przez AI] Cyfrowa rewolucja w woj. lubelskim: miliony na innowacje dla MŚP](https://s3.egospodarka.pl/grafika2/dotacje-dla-firm/Cyfrowa-rewolucja-w-woj-lubelskim-miliony-na-innowacje-dla-MSP-270082-150x100crop.jpg)