-

![Mobilny CRM Mobilny CRM]()

Mobilny CRM

... informatycznej poza jej granicami. W następujących obszarach można wykorzystać mobilne systemy: Zarządzanie informacją osobistą (Personal Information Management, PIM) daje ... programami zapewniającymi konwersję informacji do wspólnego formatu oraz jej wymianę z serwerem. Z kolei serwer pośredniczy w przekazywaniu informacji z właściwym systemem CRM ...

Tematy: -

![Oszczędzanie na emeryturę według Polaków Oszczędzanie na emeryturę według Polaków]()

Oszczędzanie na emeryturę według Polaków

... informacji, żeby móc oceniać coś pozytywnie lub negatywnie. Co więcej, brak informacji zazwyczaj pogarsza ocenę – uważa dr Tomasz Zaleśkiewicz. – Można zatem oczekiwać, że dostarczenie rzetelnej i wszechstronnej informacji ... 40 lat liczba ta spadnie do maksymalnie 2. Publiczne systemy ubezpieczeń społecznych będą wystawione na historyczną próbę. ...

-

![Jawność wynagrodzeń w ofertach pracy - jakie konsekwencje? [© vlady1984 - Fotolia.com] Jawność wynagrodzeń w ofertach pracy - jakie konsekwencje?]()

Jawność wynagrodzeń w ofertach pracy - jakie konsekwencje?

... pracy. Początkowo pracodawcy i specjaliści HR mogą postrzegać jawność informacji o wynagrodzeniach w ofertach pracy jako kłopot generujący niepotrzebny, dodatkowy wysiłek. Jednak po początkowych perturbacjach jawne, a przez to sprawiedliwsze i bardziej konkurencyjne systemy wynagradzania mogą w dłuższej perspektywie przekładać się na wyższe ...

-

![Przyszłość polskiego e-Urzędu [© Scanrail - Fotolia.com] Przyszłość polskiego e-Urzędu]()

Przyszłość polskiego e-Urzędu

... spraw, dokumentów i informacji nie jest oczywiście panaceum i nie zastąpi brakujących systemów zaplecza (zinformatyzowanych archiwów, rejestrów, narzędzi budżetowych), ale pomimo tego daje rewolucyjną jakościową zmianę: zapewnia mierzalność procesów, ich powtarzalność i podstawę do usprawnień zachodzących w Urzędzie procedur. "Systemy wspomagające ...

-

![Kradzież danych - jak się ustrzec [© Minerva Studio - Fotolia.com] Kradzież danych - jak się ustrzec]()

Kradzież danych - jak się ustrzec

... nie paść ofiarą kradzieży danych? Okazuje się, że nie wystarczą wyrafinowane systemy ochrony sieci komputerowych. Czujnym trzeba być na każdym kroku. ... tego przyczyna. Posiadanie odpowiednich informacji daje możliwość składania specjalnych ofert tylko wąskiej grupie odbiorców konkurenta. W Polsce źródłem informacji są najczęściej handlowcy przejęci ...

-

![Przestępczość internetowa [© Minerva Studio - Fotolia.com] Przestępczość internetowa]()

Przestępczość internetowa

... szkód, które zaalarmowałyby użytkownika. Internetowi włamywacze odchodzą już od poważnych ataków na tradycyjne systemy bezpieczeństwa (np. zapory ogniowe i routery), skupiając się na atakach umożliwiających wykradanie informacji firmowych, osobistych, finansowych lub poufnych, które następnie mogą zostać użyte w dalszej działalności przestępczej ...

-

![Komunikatory internetowe a bezpieczeństwo danych Komunikatory internetowe a bezpieczeństwo danych]()

Komunikatory internetowe a bezpieczeństwo danych

... prawdopodobieństwo, że opracowała i egzekwuje politykę bezpieczeństwa informacji. Jednak szkoda, jaką mógłby spowodować wyciek poufnych informacji, byłaby większa w przypadku małej firmy, ... , że mimo ryzyka małe firmy (do 100 stacji roboczych) instalowały systemy ochrony przed zagrożeniami związanymi z komunikatorami internetowymi rzadziej niż duże ...

-

![Jak prowadzić handel internetowy? [© freshidea - Fotolia.com] Jak prowadzić handel internetowy?]()

Jak prowadzić handel internetowy?

... pomiędzy konsumentami i C2B – pomiędzy konsumentem a firmą. Dzięki transakcjom internetowym uzyskuje się mnóstwo informacji o zachowaniach konsumentów, przedsiębiorców, czy całych państw. Unia ... dostawy. Państwa członkowskie mają przede wszystkim obowiązek zapewnić, aby ich systemy prawne dopuszczały możliwość zawarcia umowy drogą elektroniczną, i ...

-

![Formy marketingu farmaceutycznego Formy marketingu farmaceutycznego]()

Formy marketingu farmaceutycznego

... bazodanowych. Systemy te bazują na monitorowaniu materiałów marketingowych przesyłanych do konkretnego odbiorcy oraz jego reakcji na ten komunikat. Na podstawie uzyskanej w ten sposób informacji zwrotnej działania marketingowo-sprzedażowe mogą być szybko dostosowane do oczekiwań klienta (w tym przypadku lekarza). Dzięki gromadzeniu informacji na ...

-

![Personalizacja w Internecie [© olly - Fotolia.com] Personalizacja w Internecie]()

Personalizacja w Internecie

... osobistych danych oraz informacji od naszych znajomych (np. zdjęć i postów z Google Plus). Według Google funkcja ta pozwala na wyszukiwanie informacji najbardziej interesujących i ... społecznościowych personalizacja dotyczy zarówno wyszukiwania jak i reklamy. Kontekstowe systemy wyświetlania reklam oparte na sieci naszych znajomych oraz indywidualnych ...

-

![Bezpieczeństwo IT: trendy 2013 Bezpieczeństwo IT: trendy 2013]()

Bezpieczeństwo IT: trendy 2013

... mobilne. Przestępcy będą używać szkodliwego oprogramowania do przechwytywania informacji dotyczących płatności od użytkowników w sklepach. Niektóre systemy płatnicze są często używane przez osoby niezorientowane w kwestiach technicznych i mogą mieć luki umożliwiające kradzież informacji. Rok 2013 będzie również wyzwaniem dla mobilnej infrastruktury ...

-

![Symantec: ochrona danych w sektorze MŚP w 2013 [© Minerva Studio - Fotolia.com] Symantec: ochrona danych w sektorze MŚP w 2013]()

Symantec: ochrona danych w sektorze MŚP w 2013

... – oprogramowanie wyłudzające okup (ransomware). Dzięki niemu cyberprzetępcy będą mogli przetrzymywać systemy i dane małych firm w charakterze zakładników. Pozwoli im to na ... ostrzegawczych. Jest to najważniejszy aspekt ochrony informacji. Chroń informacje kompleksowo. Tworzenie kopii informacji biznesowych jest dziś ważniejsze, niż kiedykolwiek ...

-

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012]()

Szkodliwe programy mobilne 2012

... dziś platformy - Androida. Jeżeli chodzi o pozostałe platformy mobilne i systemy operacyjne, spodziewaliśmy się, że ataki ukierunkowane będą należały do kluczowych ... z odsyłaczem proponującym odbiorcy pobranie aplikacji Find and Call. Po opublikowaniu informacji o tym incydencie Kaspersky Lab zaczął otrzymywać pytania o to, dlaczego aplikacja ta ...

-

![Szyfrowanie danych Szyfrowanie danych]()

Szyfrowanie danych

... inne metody uzyskania dostępu do poufnych danych. Systemy bezpieczeństwa zwalczające tego typu zagrożenia wymagają dużych nakładów finansowych, jednak nie gwarantują całkowitej ochrony, gdyż istnieje ryzyko pominięcia jakiegoś elementu, przez co może dojść do kradzieży cennych informacji. Bez względu na umiejętności hakerów, zaszyfrowane ...

-

![Grupa kapitałowa a ochrona danych osobowych [© Warakorn - Fotolia.com] Grupa kapitałowa a ochrona danych osobowych]()

Grupa kapitałowa a ochrona danych osobowych

... tak, jakby to były zupełnie obce sobie podmioty. Zarządzanie ochroną danych osobowych w grupie kapitałowej Dzisiaj, gdy systemy informatyczne umożliwiają gromadzenie ogromnych ilości informacji, nadzór nad bezpieczeństwem danych jest szczególnie potrzebny w przedsiębiorstwach. Zabezpieczenia należy nie tylko stosować, ale regularnie je sprawdzać ...

-

![Relacje inwestorskie: zarządzanie poprzez raportowanie o kapitale intelektualnym [© goir - Fotolia.com] Relacje inwestorskie: zarządzanie poprzez raportowanie o kapitale intelektualnym]()

Relacje inwestorskie: zarządzanie poprzez raportowanie o kapitale intelektualnym

... się na kapitał organizacyjny i kapitał relacyjny. Kapitał organizacyjny obejmuje patenty, systemy informatyczne, technologię, certyfikaty, znaki towarowe, etc., natomiast kapitał relacyjny ... strukturalnego, jak również dwukierunkowej wymiany informacji, pozyskania przez kapitał ludzki wiedzy, informacji potrzebnej do efektywnej pracy oraz zaszywania ...

-

![Jak zmiany w prawie wpłyną na ryzyko kredytowe? [© Yotka (fotoaloja) - Fotolia.com] Jak zmiany w prawie wpłyną na ryzyko kredytowe?]()

Jak zmiany w prawie wpłyną na ryzyko kredytowe?

... oraz systemy scoringowe. Aktualnie sektor instytucji pożyczkowych powszechnie używa informacji z takich źródeł jak Biura Informacji Gospodarczej, posiadające niezwykle rozbudowany zakres danych. Co istotne, w bazach BIG znajdują się również informacje z sektorów niefinansowych, w pewnej ich części o charakterze wyprzedzającym wobec informacji ...

-

![Biznes przed wyzwaniem GDPR [© putilov_denis - Fotolia.com] Biznes przed wyzwaniem GDPR]()

Biznes przed wyzwaniem GDPR

... jest też przechowywanie dokumentacji, która może pomóc w udowodnieniu, że systemy są właściwie zabezpieczone, a dane możliwe do odzyskania. Czytaj także: - O co chodzi w ... na zautomatyzowanym przetwarzaniu zbieranych o nich informacji. Wejście w życie RODO - które w sposób istotny rozszerza zakres informacji podlegających ochronie - sprawi, że firmy ...

-

![Jak weryfikować polskich kontrahentów z branży TSL? Jak weryfikować polskich kontrahentów z branży TSL?]()

Jak weryfikować polskich kontrahentów z branży TSL?

... razem z dowodem opłacenia składki i sprawdzić jej status w ubezpieczalni. Giełdy transportowe Wielu informacji na temat przewoźnika, w tym dokumentację na temat jego działalności, dostarczają giełdy transportowe. Giełdy posiadają własne systemy ocen wystawianych na podstawie doświadczeń użytkowników, co uzupełnia informacje oficjalne o wrażenia ze ...

Tematy: weryfikacja kontrahenta, branża TSL, TSL, transport, firmy transportowe, przewoźnicy, usługi transportowe, transport drogowy, rejestry gospodarcze, Krajowy Rejestr Sądowy, CEIDG, REGON, Krajowy Rejestr Zadłużonych, biała lista podatników VAT, jak sprawdzić kontrahenta, jak sprawdzić firmę, jak sprawdzić wiarygodność firmy, sprawdzenie kontrahenta, wywiad gospodarczy -

![Lojalność e-klienta Lojalność e-klienta]()

Lojalność e-klienta

... zakupów. Istnieje także możliwość obserwacji odwiedzin użytkownika w firmowym serwisie. Mechanizm cookies dostarczy informacji, które strony klient odwiedza najczęściej, które sporadycznie, a także jakie wiadomości zwróciły jego szczególną uwagę. Złożone systemy statystyczne wykażą, za pomocą jakiś słów kluczowych użytkownik trafił na stronę oraz ...

Tematy: -

![Optymalny Model Sprzedaży [© Minerva Studio - Fotolia.com] Optymalny Model Sprzedaży]()

Optymalny Model Sprzedaży

... systemy informatyczne. Ich roli nie da się przecenić, gdyż zapewniają pełną kontrolę nad całym procesem. CO MOŻE SYSTEM? Zarządzanie bazą danych Każdy rekord w bazie danych jest opisany szeregiem informacji ... klientów, pasywni - do których przychodzą klienci), system umożliwia udostępnienie informacji o np. dacie, godzinie i miejscu spotkania wraz z ...

Tematy: -

![eGovernment w Małopolsce [© Syda Productions - Fotolia.com] eGovernment w Małopolsce]()

eGovernment w Małopolsce

... ze zbyciem samochodu, wydawanie kart parkingowych, kart wędkarskich i wiele innych. „Systemy internetowego dostępu do urzędów są bardzo popularne w wysoko rozwiniętych ... ". Jednym z przyjętych w niej priorytetów jest stworzenie regionalnego wspólnego rynku informacji oraz budowa platformy informatycznej koniecznej do realizacji założeń społeczeństwa ...

-

![Bezpieczeństwo w Internecie VII-XII 2004 [© Scanrail - Fotolia.com] Bezpieczeństwo w Internecie VII-XII 2004]()

Bezpieczeństwo w Internecie VII-XII 2004

... im może spowodować poważne straty finansowe, ujawnienie poufnych informacji i utratę danych. W związku z tym przedsiębiorstwa i instytucje powinny częściej niż dotychczas aktualizować oprogramowanie antywirusowe, co zwiększa presję na pracowników odpowiedzialnych za systemy informatyczne. Rosnąca liczba poważnych, łatwych do zdalnego wykorzystania ...

-

![Help desk i polski rynek [© Minerva Studio - Fotolia.com] Help desk i polski rynek]()

Help desk i polski rynek

... i dystrybucję informacji rynkowych. Stanowiąc ważne ogniwo łączące firmę z jej klientami, help desk wpływa na wizerunek i zapotrzebowanie na produkty. Jednak stanowi również ważny element kosztów firmy – dlatego musi być dobrze zarządzany i rozsądnie zaprojektowany. Równolegle należy zadbać o takie obszary, jak zaplecze techniczne i systemy, dobór ...

-

![Wirusy i ataki sieciowe X-XII 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe X-XII 2005]()

Wirusy i ataki sieciowe X-XII 2005

... kradzieży różnych danych użytkownika - numerów kart kredytowych, haseł i innych informacji. Cyberprzestępcy wykorzystują te dane na różne sposoby - mogą je odsprzedać lub wykorzystać do kradzieży tożsamości. Jednakże banki internetowe, systemy płatności elektronicznej oraz firmy antywirusowe wprowadzają działania, które skutecznie przeciwdziałają ...

-

![Ataki internetowe 2005 Ataki internetowe 2005]()

Ataki internetowe 2005

... , implementację Distributed Authoring and Versioning w IIS. Od momentu opublikowania informacji o luce w Internecie pojawiło się wiele narzędzi hakerskich automatycznie skanujących w poszukiwaniu ... robaka; jest również celem skanerów portów, które wyszukują systemy z aktywnymi backdoorami. Port 3128 tradycyjnie wykorzystywany jest przez serwery ...

-

![Marka a reklama konkurencji w wyszukiwarkach [© Minerva Studio - Fotolia.com] Marka a reklama konkurencji w wyszukiwarkach]()

Marka a reklama konkurencji w wyszukiwarkach

... podsuwanie stron niezwiązanych z oszukiwaną usługą czy produktem, a dostarczających za to informacji o produktach konkurencyjnych). Oba wymienione dokumenty nie mają formalnej mocy prawnej ... z którą konkuruje chroniony przez systemy demokratyczne dostęp do szeroko pojętych dóbr kultury. Tak jak wielu pragnie nadać każdej informacji cenę, tak są ...

-

![Obsługa klienta w opinii zarządu [© Scanrail - Fotolia.com] Obsługa klienta w opinii zarządu]()

Obsługa klienta w opinii zarządu

... pracę przy zbieraniu i przekazywaniu do działów sprzedaży informacji zwrotnych od klientów oraz informacji na temat potrzeb rynku. Potwierdza to jedynie 62% ... wesprzeć proaktywne zarządzanie biznesem, prawie 30% z przebadanych firm planuje wdrożyć systemy informacyjne, które zapewnią całemu przedsiębiorstwu wgląd w bazy danych klientów w czasie ...

-

![Użyteczność stron www: użytkownik rezygnuje po 2 sekundach [© Minerva Studio - Fotolia.com] Użyteczność stron www: użytkownik rezygnuje po 2 sekundach]()

Użyteczność stron www: użytkownik rezygnuje po 2 sekundach

... niego namawiać. 10 proc. korporacji z listy Fortune 1000 zmieniło licencjonowane systemy statystyczne właśnie na GA. Google Analytics pozwala na bardzo szczegółową analizę ruchu ... nasz serwis czy gonie lubią. Livechat Inny wymiar gromadzenia informacji o użytkownikach na bazie dialogów prowadzonych pomiędzy użytkownikami zgłaszającymi problemy a ...

-

![Klastry i parki technologiczne - źródła innowacji Klastry i parki technologiczne - źródła innowacji]()

Klastry i parki technologiczne - źródła innowacji

... lub niedochodowe jednostki takie jak laboratoria badawczo-rozwojowe, uniwersytety, systemy obronne lub administracja publiczna. Duże instytucje przyciągają grono ... rozwijające się firmy z dużym zapleczem badawczym. Ośrodek ten stanowi miejsce wymiany informacji oraz pozyskiwania wiedzy. Celem funkcjonowania WPT jest wykreowanie środowiska, w którym ...

-

![Spotkanie bezpośrednie czy spotkania w sieci? Spotkanie bezpośrednie czy spotkania w sieci?]()

Spotkanie bezpośrednie czy spotkania w sieci?

... technologii, jak i logistyce, o której trzeba pamiętać, planując spotkanie. Spotkania bezpośrednie a e-spotkania Spotkania w sieci wykorzystują systemy groupware - oprogramowanie do współpracy, które pozwala na wymianę informacji między członkami grupy pracującej nad wspólnym zadaniem. Groupware może być kombinacją oprogramowania do współpracy lub ...

-

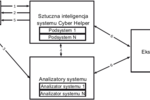

![Sztuczna inteligencja a bezpieczeństwo IT Sztuczna inteligencja a bezpieczeństwo IT]()

Sztuczna inteligencja a bezpieczeństwo IT

... bardziej uniwersalnych i złożonych urządzeń opartych na sztucznej inteligencji, jednak takie systemy zawsze opierają się na doświadczeniu i wiedzy człowieka w postaci wzorców ... tym względem Cyber Helper przypomina aktywny mózg ludzki, który w celu przetworzenia informacji musi zgromadzić wiedzę o otoczeniu. Aby dziecko mogło się w pełni rozwinąć, ...

-

![Zarządzanie wiedzą w przedsiębiorstwie [© Minerva Studio - Fotolia.com] Zarządzanie wiedzą w przedsiębiorstwie]()

Zarządzanie wiedzą w przedsiębiorstwie

... funkcjonować. Systemy te w obecnym stadium rozwoju są w stanie gromadzić i przetwarzać duże ilości danych, jednak nie są jeszcze w stanie skutecznie analizować informacji oraz ... tutaj jako wiedza tycząca się informacji wykraczających poza potrzeby operacyjne pracownika. Sytuacja w której pracownicy posiadają więcej informacji niż jest niezbędne do ...

-

![Szkodliwe programy 2010 i prognozy na 2011 [© stoupa - Fotolia.com] Szkodliwe programy 2010 i prognozy na 2011]()

Szkodliwe programy 2010 i prognozy na 2011

... się nowe “dokonania” w dziedzinie ataków na urządzenia mobilne i mobilne systemy operacyjne. W szczególności będą one dotyczyły Androida. Wzrośnie również liczba ... Internecie i na portalach społecznościowych. W rzeczywistości istnieje mnóstwo potencjalnych klientów tego rodzaju informacji. Tak naprawdę, nie jest ważne, do czego zamierzają ich użyć. ...

-

![Przetwarzanie danych osobowych: obowiązki pracodawcy Przetwarzanie danych osobowych: obowiązki pracodawcy]()

Przetwarzanie danych osobowych: obowiązki pracodawcy

... danych osobowych oraz warunków technicznych i organizacyjnych, jakim powinny odpowiadać urządzenia i systemy informatyczne służące do przetwarzania danych osobowych (zwane dalej ... (art. 39 ust. 1 UODO) oświadczenie o zachowaniu w tajemnicy danych osobowych oraz informacji o sposobach ich zabezpieczenia (art. 39 ust. 2 UODO) wnioski rejestracyjne do ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Jawność wynagrodzeń w ofertach pracy - jakie konsekwencje? [© vlady1984 - Fotolia.com] Jawność wynagrodzeń w ofertach pracy - jakie konsekwencje?](https://s3.egospodarka.pl/grafika2/jawnosc-wynagrodzen/Jawnosc-wynagrodzen-w-ofertach-pracy-jakie-konsekwencje-220539-150x100crop.jpg)

![Przyszłość polskiego e-Urzędu [© Scanrail - Fotolia.com] Przyszłość polskiego e-Urzędu](https://s3.egospodarka.pl/grafika/BIP/Przyszlosc-polskiego-e-Urzedu-apURW9.jpg)

![Kradzież danych - jak się ustrzec [© Minerva Studio - Fotolia.com] Kradzież danych - jak się ustrzec](https://s3.egospodarka.pl/grafika/niszczenie-dokumentow/Kradziez-danych-jak-sie-ustrzec-iG7AEZ.jpg)

![Przestępczość internetowa [© Minerva Studio - Fotolia.com] Przestępczość internetowa](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Przestepczosc-internetowa-iG7AEZ.jpg)

![Jak prowadzić handel internetowy? [© freshidea - Fotolia.com] Jak prowadzić handel internetowy?](https://s3.egospodarka.pl/grafika/swiadczenie-uslug-droga-elektroniczna/Jak-prowadzic-handel-internetowy-IvEZM7.jpg)

![Personalizacja w Internecie [© olly - Fotolia.com] Personalizacja w Internecie](https://s3.egospodarka.pl/grafika2/personalizacja/Personalizacja-w-Internecie-96951-150x100crop.jpg)

![Symantec: ochrona danych w sektorze MŚP w 2013 [© Minerva Studio - Fotolia.com] Symantec: ochrona danych w sektorze MŚP w 2013](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-sieci-firmowych/Symantec-ochrona-danych-w-sektorze-MSP-w-2013-110284-150x100crop.jpg)

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg)

![Grupa kapitałowa a ochrona danych osobowych [© Warakorn - Fotolia.com] Grupa kapitałowa a ochrona danych osobowych](https://s3.egospodarka.pl/grafika2/dane-osobowe/Grupa-kapitalowa-a-ochrona-danych-osobowych-127428-150x100crop.jpg)

![Relacje inwestorskie: zarządzanie poprzez raportowanie o kapitale intelektualnym [© goir - Fotolia.com] Relacje inwestorskie: zarządzanie poprzez raportowanie o kapitale intelektualnym](https://s3.egospodarka.pl/grafika2/raport-kapitalu-intelektualnego/Relacje-inwestorskie-zarzadzanie-poprzez-raportowanie-o-kapitale-intelektualnym-148998-150x100crop.jpg)

![Jak zmiany w prawie wpłyną na ryzyko kredytowe? [© Yotka (fotoaloja) - Fotolia.com] Jak zmiany w prawie wpłyną na ryzyko kredytowe?](https://s3.egospodarka.pl/grafika2/pozyczki/Jak-zmiany-w-prawie-wplyna-na-ryzyko-kredytowe-170662-150x100crop.jpg)

![Biznes przed wyzwaniem GDPR [© putilov_denis - Fotolia.com] Biznes przed wyzwaniem GDPR](https://s3.egospodarka.pl/grafika2/ochrona-danych-osobowych/Biznes-przed-wyzwaniem-GDPR-196877-150x100crop.jpg)

![Optymalny Model Sprzedaży [© Minerva Studio - Fotolia.com] Optymalny Model Sprzedaży](https://s3.egospodarka.pl/grafika//Optymalny-Model-Sprzedazy-iG7AEZ.jpg)

![eGovernment w Małopolsce [© Syda Productions - Fotolia.com] eGovernment w Małopolsce](https://s3.egospodarka.pl/grafika/egovernment/eGovernment-w-Malopolsce-d8i3B3.jpg)

![Bezpieczeństwo w Internecie VII-XII 2004 [© Scanrail - Fotolia.com] Bezpieczeństwo w Internecie VII-XII 2004](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-Internecie/Bezpieczenstwo-w-Internecie-VII-XII-2004-apURW9.jpg)

![Help desk i polski rynek [© Minerva Studio - Fotolia.com] Help desk i polski rynek](https://s3.egospodarka.pl/grafika/Help-desk/Help-desk-i-polski-rynek-iG7AEZ.jpg)

![Wirusy i ataki sieciowe X-XII 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe X-XII 2005](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-i-ataki-sieciowe-X-XII-2005-apURW9.jpg)

![Marka a reklama konkurencji w wyszukiwarkach [© Minerva Studio - Fotolia.com] Marka a reklama konkurencji w wyszukiwarkach](https://s3.egospodarka.pl/grafika/marka/Marka-a-reklama-konkurencji-w-wyszukiwarkach-iG7AEZ.jpg)

![Obsługa klienta w opinii zarządu [© Scanrail - Fotolia.com] Obsługa klienta w opinii zarządu](https://s3.egospodarka.pl/grafika/badania-kadry-zarzadzajacej/Obsluga-klienta-w-opinii-zarzadu-apURW9.jpg)

![Użyteczność stron www: użytkownik rezygnuje po 2 sekundach [© Minerva Studio - Fotolia.com] Użyteczność stron www: użytkownik rezygnuje po 2 sekundach](https://s3.egospodarka.pl/grafika/uzytecznosc-stron-www/Uzytecznosc-stron-www-uzytkownik-rezygnuje-po-2-sekundach-iG7AEZ.jpg)

![Zarządzanie wiedzą w przedsiębiorstwie [© Minerva Studio - Fotolia.com] Zarządzanie wiedzą w przedsiębiorstwie](https://s3.egospodarka.pl/grafika/budowanie-przewagi-konkurencyjnej/Zarzadzanie-wiedza-w-przedsiebiorstwie-iG7AEZ.jpg)

![Szkodliwe programy 2010 i prognozy na 2011 [© stoupa - Fotolia.com] Szkodliwe programy 2010 i prognozy na 2011](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Szkodliwe-programy-2010-i-prognozy-na-2011-MBuPgy.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

![Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI] Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/chinskie-auta/Chinskie-auta-Od-niskiej-jakosci-do-globalnego-lidera-Co-pokazuje-raport-EFL-270009-50x33crop.jpg) Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

![Rozporządzenia wykonawcze do KSeF podpisane. Co znajduje się w nowych przepisach? [© wygenerowane przez AI] Rozporządzenia wykonawcze do KSeF podpisane. Co znajduje się w nowych przepisach?](https://s3.egospodarka.pl/grafika2/KSeF/Rozporzadzenia-wykonawcze-do-KSeF-podpisane-Co-znajduje-sie-w-nowych-przepisach-270113-150x100crop.jpg)

![Widełki zarobków w ogłoszeniu o pracę: jak daleko sięga jawność wynagrodzeń [© pexels] Widełki zarobków w ogłoszeniu o pracę: jak daleko sięga jawność wynagrodzeń](https://s3.egospodarka.pl/grafika2/tendencje-na-rynku-pracy/Widelki-zarobkow-w-ogloszeniu-o-prace-jak-daleko-siega-jawnosc-wynagrodzen-270104-150x100crop.jpg)

![Sztuczna inteligencja w HR. Gdzie kończy się automatyzacja, a zaczyna dyskryminacja? [© pexels] Sztuczna inteligencja w HR. Gdzie kończy się automatyzacja, a zaczyna dyskryminacja?](https://s3.egospodarka.pl/grafika2/rekrutacja/Sztuczna-inteligencja-w-HR-Gdzie-konczy-sie-automatyzacja-a-zaczyna-dyskryminacja-270092-150x100crop.jpg)

![Rosną koszty utrzymania mieszkania. W 2026 r. opłaty jeszcze wyższe? [© pixabay] Rosną koszty utrzymania mieszkania. W 2026 r. opłaty jeszcze wyższe?](https://s3.egospodarka.pl/grafika2/koszty-utrzymania-mieszkania/Rosna-koszty-utrzymania-mieszkania-W-2026-r-oplaty-jeszcze-wyzsze-270085-150x100crop.jpg)

![Świąteczne prezenty dla pracowników: limity, podatki i pułapki, o których musisz wiedzieć [© wygenerowane przez AI] Świąteczne prezenty dla pracowników: limity, podatki i pułapki, o których musisz wiedzieć](https://s3.egospodarka.pl/grafika2/swiadczenia-na-rzecz-pracownikow/Swiateczne-prezenty-dla-pracownikow-limity-podatki-i-pulapki-o-ktorych-musisz-wiedziec-270086-150x100crop.jpg)

![Cyfrowa rewolucja w woj. lubelskim: miliony na innowacje dla MŚP [© wygenerowane przez AI] Cyfrowa rewolucja w woj. lubelskim: miliony na innowacje dla MŚP](https://s3.egospodarka.pl/grafika2/dotacje-dla-firm/Cyfrowa-rewolucja-w-woj-lubelskim-miliony-na-innowacje-dla-MSP-270082-150x100crop.jpg)

![Umowa inwestycyjna a VAT: kiedy zewnętrzne finansowanie nie jest usługą opodatkowaną VAT? [© wygenerowane przez AI] Umowa inwestycyjna a VAT: kiedy zewnętrzne finansowanie nie jest usługą opodatkowaną VAT?](https://s3.egospodarka.pl/grafika2/zewnetrzne-finansowanie/Umowa-inwestycyjna-a-VAT-kiedy-zewnetrzne-finansowanie-nie-jest-usluga-opodatkowana-VAT-269946-150x100crop.jpg)