Ataki internetowe 2005

2006-03-08 00:32

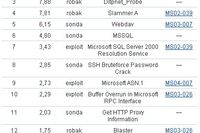

20 najpopularniejszych sond i ataków internetowych w 2005 r. © fot. mat. prasowe

W ciągu ostatnich kilku lat firmy z branży bezpieczeństwa internetowego zaobserwowały znaczny wzrost liczby ataków internetowych zarówno na użytkowników korporacyjnych, jak i domowych. Ten trend dostrzegła firma Kaspersky Lab, rozmieszczająca w Sieci specjalne narzędzia monitorujące.

Przeczytaj także: Ransomware: 30 lat nieprzerwanych sukcesów

Od lipca 2001 roku, za pomocą technologii Smallpot, Kaspersky Lab zebrał dane o milionach sond i ataków internetowych. Na podstawie tych informacji powstały dokładne statystyki na temat występowania w Internecie różnych rodzajów złośliwego oprogramowania oraz ataków hakerów. Co więcej, umożliwiły one firmie Kaspersky Lab stworzenie rozwiązań charakteryzujących się wysokimi współczynnikami wykrywalności oraz szybką reakcją na nowe, nieznane zagrożenia.Źródłem większości danych statystycznych dostępnych w Internecie są raporty programów typu firewall zawierające numery zablokowanych portów TCP/IP. Raporty te dają dość dobre wyobrażenie na temat możliwej liczby komputerów, które zostały zainfekowane określonym rodzajem złośliwego oprogramowania lub użyte przez hakerów do przeprowadzenia ataków internetowych. Nie różnicują jednak exploitów, przy pomocy których hakerzy włamują się do systemów. Aby uzyskać tak dokładne dane, potrzebne jest specjalne oprogramowanie, które będzie gromadziło nie tylko numer portu, ale także dane przesyłane podczas ataku. Takie możliwości posiada technologia Smallpot. Zwykle raporty uwzględniają tylko ataki internetowe, niemal zupełnie pomijając próby ekstrakcji danych (ang. data mining) czy "sondy".

Tymczasem większość ataków na firmy poprzedza skanowanie portów przeprowadzane przez sondy, które zbierają informacje na temat różnych usług udostępnianych przez Internet z serwerów firmy. Sondy te same w sobie nie są inwazyjne, zwykle jednak poprzedzają precyzyjne ataki exploita, lub ich grup. Mogą one posłużyć do wczesnego rozpoznania ataku na określony serwer oraz dynamicznego zastosowania reguł, które zablokują próby uzyskania dostępu do systemu, jeszcze zanim haker będzie miał szansę wykorzystania przejętych informacji.

W statystyce zawsze należy uwzględnić błędy. Aby zminimalizować ich wpływ na ostateczne wyniki i przedstawić jak najbardziej realistyczny obraz zjawiska, sieć sensorów należy rozmieścić równomiernie w całej przestrzeni IP Internetu (oznacza to jak najwięcej węzłów w jak największej ilości państw). Sieć Smallpot obejmuje maszyny zlokalizowane na całym świecie, a wiele z węzłów znajduje się w Północnej Ameryce, Europie i Azji. Lata badań prowadzonych przez Kaspersky Lab wykazały, że właśnie te maszyny stają się pierwszym celem nowych ataków. Poza tym, węzły zlokalizowane w mniej zaludnionych przestrzeniach IP zapewniają uzyskanie informacji nie tylko o najbardziej rozpowszechnionych atakach, ale także exploitach, które występują lokalnie i są niebezpieczne tylko dla użytkowników danego obszaru.

20 najpopularniejszych sond i ataków internetowych w 2005 r.

fot. mat. prasowe

20 najpopularniejszych sond i ataków internetowych w 2005 r.

20 najpopularniejszych sond i ataków internetowych w 2005 r.

Przeczytaj także:

![Ransomware: spada liczba ataków, ale na optymizm jest za wcześnie Ransomware: spada liczba ataków, ale na optymizm jest za wcześnie]() Ransomware: spada liczba ataków, ale na optymizm jest za wcześnie

Ransomware: spada liczba ataków, ale na optymizm jest za wcześnie

Ransomware: spada liczba ataków, ale na optymizm jest za wcześnie

Ransomware: spada liczba ataków, ale na optymizm jest za wcześnie

oprac. : eGospodarka.pl

Więcej na ten temat:

ataki internetowe, sondy i ataki internetowe, złośliwe oprogramowanie, ataki hakerów, epidemie

![Vawtrak atakuje polskie banki [© lighthouse - Fotolia.com] Vawtrak atakuje polskie banki](https://s3.egospodarka.pl/grafika2/malware/Vawtrak-atakuje-polskie-banki-148838-150x100crop.jpg)

![Padłeś ofiarą phishingu? Nie panikuj - działaj zgodnie z tymi zasadami [© pixabay] Padłeś ofiarą phishingu? Nie panikuj - działaj zgodnie z tymi zasadami](https://s3.egospodarka.pl/grafika2/ataki-hakerow/Padles-ofiara-phishingu-Nie-panikuj-dzialaj-zgodnie-z-tymi-zasadami-269244-150x100crop.png)

![Phishing zmienia oblicze - cyberprzestępcy coraz częściej kradną dane logowania zamiast pieniędzy [© wygenerowane przez AI] Phishing zmienia oblicze - cyberprzestępcy coraz częściej kradną dane logowania zamiast pieniędzy](https://s3.egospodarka.pl/grafika2/ataki-hakerow/Phishing-zmienia-oblicze-cyberprzestepcy-coraz-czesciej-kradna-dane-logowania-zamiast-pieniedzy-268341-150x100crop.png)

![TOP 5 malware w Polsce w kwietniu 2025. Liderem FakeUpdates [© Muhammad Saad z Pixabay] TOP 5 malware w Polsce w kwietniu 2025. Liderem FakeUpdates](https://s3.egospodarka.pl/grafika2/cyberataki/TOP-5-malware-w-Polsce-w-kwietniu-2025-Liderem-FakeUpdates-266800-150x100crop.jpg)

![5 zasad cyberbezpieczeństwa dla pracowników biurowych [© Freepik] 5 zasad cyberbezpieczeństwa dla pracowników biurowych](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/5-zasad-cyberbezpieczenstwa-dla-pracownikow-biurowych-266601-150x100crop.jpg)

![Europejski rynek pracy [© Scanrail - Fotolia.com] Europejski rynek pracy](https://s3.egospodarka.pl/grafika/rynek-pracy/Europejski-rynek-pracy-apURW9.jpg)

![1 na 10 reklam w social mediach to oszustwo. Platformy zarobiły na nich 725 mln zł w Polsce w 2025 r. [© wygenerowane przez AI] 1 na 10 reklam w social mediach to oszustwo. Platformy zarobiły na nich 725 mln zł w Polsce w 2025 r.](https://s3.egospodarka.pl/grafika2/scam/1-na-10-reklam-w-social-mediach-to-oszustwo-Platformy-zarobily-na-nich-725-mln-zl-w-Polsce-w-2025-r-270733-150x100crop.jpg)

![Więcej transakcji, więcej optymizmu. Co czeka private equity w 2026 roku? [© pexels] Więcej transakcji, więcej optymizmu. Co czeka private equity w 2026 roku?](https://s3.egospodarka.pl/grafika2/fundusze-PE/Wiecej-transakcji-wiecej-optymizmu-Co-czeka-private-equity-w-2026-roku-270729-150x100crop.jpg)

![Technologia napędza polski wzrost. IT coraz ważniejsze dla polskiego PKB [© wygenerowane przez AI] Technologia napędza polski wzrost. IT coraz ważniejsze dla polskiego PKB](https://s3.egospodarka.pl/grafika2/IT/Technologia-napedza-polski-wzrost-IT-coraz-wazniejsze-dla-polskiego-PKB-270721-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki [© wygenerowane przez AI] Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Ryczalt-ewidencjonowany-i-skladka-zdrowotna-2026-Znamy-nowe-stawki-270498-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)