konie trojańskie - wiadomości i porady tematyczne

-

![Najbardziej złośliwe programy wg ESET Najbardziej złośliwe programy wg ESET]()

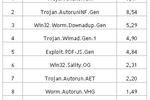

Najbardziej złośliwe programy wg ESET

00:26 01.04.2013

... opłata, obciążająca rachunek abonenta. Android/Boxer atakował użytkowników w 63 krajach świata - w tym w Polsce. 11. ZeuS, SpyEye (ZitMo, SpytMo) – bankowi cyberrabusie – konie trojańskie sprzedawane jako gotowe pakiety złośliwych programów Rok identyfikacji: 2007 (Zeus), 2009 (SpyEye) ZeuS i SpyEye to zagrożenia, które koncentrują swoją uwagę ...

Tematy: ESET, zagrożenia internetowe, wirusy, ataki internetowe -

![Trojan symuluje komunikat Microsoftu Trojan symuluje komunikat Microsoftu]()

Trojan symuluje komunikat Microsoftu

11:46 14.09.2011

Ransom.AN, należący do zagrożeń typu ransomware, prosi ofiary o zapłacenie 100 EUR za kod, który odblokuje ich komputery. Trojan symulując komunikat Microsoftu ostrzega użytkownika, że jego kopia systemu Windows jest nielegalna i grozi uszkodzeniem komputera, jeżeli nie zostanie wprowadzony specjalny kod, który można otrzymać po zapłaceniu - ...

Tematy: trojan, trojany, ataki internetowe, oszustwa internetowe -

![BitDefender: zagrożenia internetowe X 2009 BitDefender: zagrożenia internetowe X 2009]()

BitDefender: zagrożenia internetowe X 2009

07:10 20.11.2009

... w październiku e-zagrożeń. Listę zdominowały konie trojańskie. Pierwsze miejsce zajął Trojan.Clicker.CM, rozpowszechniany najczęściej poprzez strony internetowe, oferujące nielegalne oprogramowanie, takie jak cracki, keygeneratory i numery seryjne do popularnych programów komercyjnych. Konie trojańskie zdominowały październikową listę e-zagrożeń ...

Tematy: BitDefender, zagrożenia internetowe, wirusy, trojany -

![Cyberprzestępczość a wirtualne pieniądze Cyberprzestępczość a wirtualne pieniądze]()

Cyberprzestępczość a wirtualne pieniądze

11:27 11.09.2009

... danych, wirtualni złodzieje korzystają z takich narzędzi jak phishing (tworzenie fałszywych stron bankowych, do których link rozsyłany jest za pomocą poczty), konie trojańskie, czy po prostu włamując się do on-line -owych baz danych. Inną metodą jest skimming, czyli skanowanie kart bankomatowych. Tego typu ...

Tematy: cyberprzestępcy, kradzież danych, zakupy online, phishing -

![Trojan atakujący przez pliki audio WMA [© stoupa - Fotolia.com] Trojan atakujący przez pliki audio WMA]()

Trojan atakujący przez pliki audio WMA

11:15 17.07.2008

Firma Kaspersky Lab, producent rozwiązań do ochrony danych, poinformowała o wykryciu szkodliwego programu infekującego pliki audio WMA. Celem tej infekcji jest zainstalowanie trojana, który umożliwia cyberprzestępcom kontrolowanie komputerów użytkowników. Robak, który został nazwany Worm.Win32.GetCodec.a, zamienia pliki mp3 na format Windows Media ...

Tematy: trojany, robaki, mp3, kodeki audio -

![Rootkity zastępujące MBR dysku [© stoupa - Fotolia.com] Rootkity zastępujące MBR dysku]()

Rootkity zastępujące MBR dysku

01:12 18.01.2008

Laboratorium PandaLabs wykryło nowy sposób przeprowadzania ataków z wykorzystaniem rootkitów. Rootkity ukrywają się, zastępując główny rekord startowy (master boot record - MBR), czyli pierwszy sektor dysku twardego, zmodyfikowaną wersją, która przeprowadza szkodliwe działania. Laboratorium PandaLabs, specjalizujące się w wykrywaniu i analizie ...

Tematy: Rootkity, trojany, złośliwe programy, złośliwy kod -

![Shark 2 - groźny program do tworzenia trojanów Shark 2 - groźny program do tworzenia trojanów]()

Shark 2 - groźny program do tworzenia trojanów

11:25 28.08.2007

Laboratorium Panda Software wykryło nową wersję groźnego narzędzia do tworzenia trojanów wykradających poufne dane. Trojany stworzone za pomocą Shark 2 pozwalają nawet początkującym cyberprzestępcom przechwytywać znaki wprowadzane z klawiatury, wykradać hasła bankowe, pobierać na komputer użytkownika złośliwe pliki, a nawet przechwytywać obraz z ...

Tematy: trojany, konie trojańskie, Shark 2, program do trojanów -

![Oszustwa internetowe IX 2006 [© Scanrail - Fotolia.com] Oszustwa internetowe IX 2006]()

Oszustwa internetowe IX 2006

00:22 11.10.2006

... . Dobitnie potwierdzają to dane z ostatnich 4 miesięcy, w trakcie których zanotowano ogólny 48% wzrost liczby ataków. Tylko w kilku przypadkach metodą ataku były konie trojańskie. Ciekawą tendencją jest jednoczesny wzrost liczby ataków oraz, widoczny od dwóch miesięcy, spadek liczby zaatakowanych instytucji. Według danych RSA Cyota ...

Tematy: oszustwa internetowe, phishing, pharming, konie trojańskie -

![Oszustwa internetowe VIII 2006 [© Scanrail - Fotolia.com] Oszustwa internetowe VIII 2006]()

Oszustwa internetowe VIII 2006

13:06 19.09.2006

Według danych Centrum Przeciwdziałania Oszustwom Internetowym RSA Cyota (RSA Cyota Anti-Fraud Command Center), sierpień był kolejnym miesiącem wzrostu liczby ataków internetowych na instytucje finansowe. W tym samym czasie zanotowano wyraźny, 20 procentowym spadek liczby zaatakowanych marek. Według analityków świadczy to o nieustępliwości hakerów, ...

Tematy: oszustwa internetowe, phishing, pharming, konie trojańskie -

![Oszustwa internetowe VII 2006 [© Scanrail - Fotolia.com] Oszustwa internetowe VII 2006]()

Oszustwa internetowe VII 2006

00:32 06.09.2006

Według danych Centrum Przeciwdziałania Oszustwom Internetowym RSA Cyota (RSA Cyota Anti-Fraud Command Center) w lipcu 2006 roku oszuści internetowi nie próżnowali. W tym czasie na świecie odnotowano ataki phishingu na 195 marek instytucji finansowych. Jest to rekord w całym 2006 roku i jednocześnie potwierdzenie tendencji o około 10% wzroście ...

Tematy: oszustwa internetowe, phishing, pharming, konie trojańskie

![Trojan atakujący przez pliki audio WMA [© stoupa - Fotolia.com] Trojan atakujący przez pliki audio WMA](https://s3.egospodarka.pl/grafika/trojany/Trojan-atakujacy-przez-pliki-audio-WMA-MBuPgy.jpg)

![Rootkity zastępujące MBR dysku [© stoupa - Fotolia.com] Rootkity zastępujące MBR dysku](https://s3.egospodarka.pl/grafika/Rootkity/Rootkity-zastepujace-MBR-dysku-MBuPgy.jpg)

![Oszustwa internetowe IX 2006 [© Scanrail - Fotolia.com] Oszustwa internetowe IX 2006](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Oszustwa-internetowe-IX-2006-apURW9.jpg)

![Oszustwa internetowe VIII 2006 [© Scanrail - Fotolia.com] Oszustwa internetowe VIII 2006](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Oszustwa-internetowe-VIII-2006-apURW9.jpg)

![Oszustwa internetowe VII 2006 [© Scanrail - Fotolia.com] Oszustwa internetowe VII 2006](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Oszustwa-internetowe-VII-2006-apURW9.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels]](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-50x33crop.jpg) Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

![Indie - rynek pełen szans, ale i pułapek. 5 rzeczy, które musisz znać, zanim zaczniesz ekspansję [© wygenerowane przez AI] Indie - rynek pełen szans, ale i pułapek. 5 rzeczy, które musisz znać, zanim zaczniesz ekspansję](https://s3.egospodarka.pl/grafika2/Indie/Indie-rynek-pelen-szans-ale-i-pulapek-5-rzeczy-ktore-musisz-znac-zanim-zaczniesz-ekspansje-271067-150x100crop.jpg)

![Boom na elektryki skończył się z dopłatami. Jak rynek poradzi sobie po programie NaszEauto? [© wygenerowane przez AI] Boom na elektryki skończył się z dopłatami. Jak rynek poradzi sobie po programie NaszEauto?](https://s3.egospodarka.pl/grafika2/elektromobilnosc/Boom-na-elektryki-skonczyl-sie-z-doplatami-Jak-rynek-poradzi-sobie-po-programie-NaszEauto-271077-150x100crop.jpg)

![Fiskus skontroluje wracających z Dubaju? Kryzys na Bliskim Wschodzie ujawnia, jak faktycznie działa rezydencja podatkowa [© wygenerowane przez AI] Fiskus skontroluje wracających z Dubaju? Kryzys na Bliskim Wschodzie ujawnia, jak faktycznie działa rezydencja podatkowa](https://s3.egospodarka.pl/grafika2/zmiana-rezydencji-podatkowej/Fiskus-skontroluje-wracajacych-z-Dubaju-Kryzys-na-Bliskim-Wschodzie-ujawnia-jak-faktycznie-dziala-rezydencja-podatkowa-271076-150x100crop.jpg)

![Co każda firma powinna wiedzieć o KSeF? Wyjaśniamy najważniejsze zasady i pułapki dotyczące e-faktur [© wygenerowane przez AI] Co każda firma powinna wiedzieć o KSeF? Wyjaśniamy najważniejsze zasady i pułapki dotyczące e-faktur](https://s3.egospodarka.pl/grafika2/zasady-wystawiania-faktur/Co-kazda-firma-powinna-wiedziec-o-KSeF-Wyjasniamy-najwazniejsze-zasady-i-pulapki-dotyczace-e-faktur-271070-150x100crop.jpg)

![Droższe paliwo, transport i kredyty. Jak konflikt na Bliskim Wschodzie może odbić się na polskich firmach? [© wygenerowane przez AI] Droższe paliwo, transport i kredyty. Jak konflikt na Bliskim Wschodzie może odbić się na polskich firmach?](https://s3.egospodarka.pl/grafika2/Bliski-Wschod/Drozsze-paliwo-transport-i-kredyty-Jak-konflikt-na-Bliskim-Wschodzie-moze-odbic-sie-na-polskich-firmach-271069-150x100crop.jpg)