-

![Ransomware bardziej przerażający niż inne cyberataki [© zimmytws - Fotolia.com] Ransomware bardziej przerażający niż inne cyberataki]()

Ransomware bardziej przerażający niż inne cyberataki

... biznes boi się bardziej niż innego rodzaju ataków. I wprawdzie w wielu miejscach pracy podejmuje się działania przeciwdziałające atakom z użyciem programów szyfrujących, to jednak ... %). Jest to rozwiązanie o krytycznym znaczeniu, ponieważ uniemożliwia napastnikom wykorzystywanie tzw. ruchu pobocznego (lateral movement), aby uzyskać dostęp do ważnych ...

-

![Influencer marketing 2022: czy influencerzy nadal sprzedają? Influencer marketing 2022: czy influencerzy nadal sprzedają?]()

Influencer marketing 2022: czy influencerzy nadal sprzedają?

... , lecz z pomocą platform (takich jak Reachablogger.pl), natomiast 34,5% nawiązuje współpracę z influencerami, których zna osobiście. O wiele mniej ankietowanych zadeklarowało wykorzystywanie do tego celu wyspecjalizowanej agencji reklamowej lub domu mediowego (odpowiednio 16,8% i 5,3%) – ale to wynika też z faktu, że dużą część uczestników ...

-

![Prawa autorskie w erze sztucznej inteligencji: jakie wyzwania? Prawa autorskie w erze sztucznej inteligencji: jakie wyzwania?]()

Prawa autorskie w erze sztucznej inteligencji: jakie wyzwania?

... wykorzystywanie rozwiązań bazujących na sztucznej inteligencji to duże wyzwanie zarówno dla ekspertów od cyberbezpieczeństwa, ... systemu? Wiele osób deklaruje, że Chat GPT stworzył im np. opisy na stronę internetową czy fragment pracy informatycznej. Czy takiemu programowi przysługują zatem prawa autorskie? Polskie prawo autorskie mówi o tym, że ...

-

![Ewolucja złośliwego oprogramowania 2010 Ewolucja złośliwego oprogramowania 2010]()

Ewolucja złośliwego oprogramowania 2010

... prognozach badaliśmy tylko stosowane metody, np. ataki na platformy mobilne, wykorzystywanie luk w zabezpieczeniach itd. Działo się tak dlatego, że przez ostatnie ... da. Programy te będą gromadziły wszelkie dostępne informacje o użytkowniku: jego lokalizacji, pracy, znajomych, dochodach, rodzinie, koloru włosów i oczu itd. Taki program nie “ ...

-

![Świat: wydarzenia tygodnia 5/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 5/2019]()

Świat: wydarzenia tygodnia 5/2019

... obawa ludzi o zachowanie swoich miejsc pracy. Zmieniające się technologie to nie tylko zmiana metod pracy, ale także zmiana warunków, na których pracują. ... środków i narzędzi, do których można zaliczyć: 1. Wykorzystywanie nietradycyjnych „pozyskiwaczy” informacji – stawianie zadań naukowcom i biznesmenom w zakresie zdobywania amerykańskich ...

-

![Fiskus potwierdza: od paliwa nie ma dodatkowego podatku [© Syda Productions - Fotolia.com] Fiskus potwierdza: od paliwa nie ma dodatkowego podatku]()

Fiskus potwierdza: od paliwa nie ma dodatkowego podatku

... stosunku pracy, pracy nakładczej lub spółdzielczego stosunku pracy, zasiłki pieniężne z ubezpieczenia społecznego wypłacane przez zakłady pracy, a w spółdzielniach pracy - wypłaty z ... jest „wykorzystywanie samochodu służbowego do celów prywatnych”. Prawodawca jednakże nie precyzuje i nie definiuje ściśle co mieści się pod pojęciem „wykorzystywanie ...

-

![Szkodliwe programy 2010 i prognozy na 2011 [© stoupa - Fotolia.com] Szkodliwe programy 2010 i prognozy na 2011]()

Szkodliwe programy 2010 i prognozy na 2011

... poprzednich prognozach skupiliśmy się jedynie na metodach, np. ataki na platformy mobilne, wykorzystywanie luk w zabezpieczeniach itd. Powodem było to, że w ostatnich ... będą gromadziły wszystkie informacje o użytkowniku: czyli dane dotyczące jego lokalizacji, pracy, przyjaciół, przychodów, rodziny, koloru oczu i włosów itd. Nie pogardzą niczym, ...

-

![Tworzenie programów komputerowych: aspekty prawne [© Sergey Nivens - Fotolia.com] Tworzenie programów komputerowych: aspekty prawne]()

Tworzenie programów komputerowych: aspekty prawne

... program komputerowy, uczynił to jako pracownik w wyniku wykonywania obowiązków ze stosunku pracy, wówczas (o ile umowa o pracę nie stanowi inaczej) autorskie prawa majątkowe do tego ... typu „open-source”. Są to tzw. „wolne licencje” pozwalające na darmowe wykorzystywanie programów im podlegających, często jednak pod warunkiem, że powstałe na bazie ...

-

![Licencja na znak towarowy to przychód z działalności gospodarczej? [© Sergey Nivens - Fotolia.com] Licencja na znak towarowy to przychód z działalności gospodarczej?]()

Licencja na znak towarowy to przychód z działalności gospodarczej?

... ust. 1 u.p.d.o.f., źródłami przychodów są: 1. stosunek służbowy, stosunek pracy, w tym spółdzielczy stosunek pracy, członkostwo w rolniczej spółdzielni produkcyjnej lub innej spółdzielni ... działalności gospodarczej, wykorzystywanie wartości niematerialnych i prawnych mieści się w zakresie przedmiotowym tej definicji - ergo wykorzystywanie składników ...

-

![Komunikatory internetowe a bezpieczeństwo danych Komunikatory internetowe a bezpieczeństwo danych]()

Komunikatory internetowe a bezpieczeństwo danych

... . I tutaj konsekwencje jego używania są poważniejsze. Komunikatory internetowe są użyteczne w pracy z tych samych powodów, co w domu: są nieformalne, przyjazne i szybkie ... podzielone ze względu na rozmiar firmy, w której pracowali respondenci. Wykorzystywanie komunikatorów internetowych Badanie pokazało, że ogromna większość użytkowników (74,3%) ...

-

![Ataki na banki - techniki hakerów Ataki na banki - techniki hakerów]()

Ataki na banki - techniki hakerów

... muły pieniężne". Muły często werbuje się za pośrednictwem pozornie legalnych ofert pracy - na przykład, cyberprzestępcy mogą ogłosić nabór na "menedżera finansowego". ... W celu zwiększenia bezpieczeństwa niezbędna jest dodatkowa forma komunikacji, taka jak wykorzystywanie kryptograficznego tokena lub wiadomości SMS (które zostały już zaimplementowane ...

-

![Naruszenie praw autorskich w Internecie Naruszenie praw autorskich w Internecie]()

Naruszenie praw autorskich w Internecie

... szerokim pojęciem utworu w rozumieniu ustawy o prawie autorskim i prawach pokrewnych, wielu przejawom intelektualnej pracy twórczej człowieka można przypisać cechy utworu, podlegającego ochronie ... wiedzy i zgody wydawnictw, które domagają się wynagrodzenia za komercyjne wykorzystywanie ich materiałów. W tym miejscu warto zasygnalizować jedynie, ...

-

![Zagrożenia internetowe I kw. 2012 Zagrożenia internetowe I kw. 2012]()

Zagrożenia internetowe I kw. 2012

... incydentu, w jednym niebezpiecznym szkodliwym programie połączono dwie znane technologie – wykorzystywanie luk w zabezpieczeniach oraz wstrzykiwanie do legalnego procesu bez zapisywania pliku ... organizacji. Powrót Duqu Po czteromiesięcznej przerwie autorzy Duqu wrócili do pracy: w marcu na wolności został wykryty nowy sterownik, który był niemal ...

-

![Amortyzacja samochodu wykorzystywanego w działalności gospodarczej [© Pixelot - Fotolia.com] Amortyzacja samochodu wykorzystywanego w działalności gospodarczej]()

Amortyzacja samochodu wykorzystywanego w działalności gospodarczej

... nie musi we własnym zakresie organizować sobie środka transportu do/z pracy. Dojazdy takie nie wykazują zatem związku z prowadzoną działalnością gospodarczą pracodawcy, w ... interpretacji indywidualnej z dnia 20.08.2014 r. nr ITPB1/415-582/14/WM. Uznał on, że wykorzystywanie samochodów także prywatnie (a nie tylko na potrzeby firmy) nie powoduje ...

-

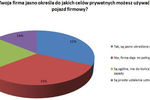

![Web 2.0 w firmach: zalety i wady [© Scanrail - Fotolia.com] Web 2.0 w firmach: zalety i wady]()

Web 2.0 w firmach: zalety i wady

... z tej technologii w miejscu pracy. „Technologie Web 2.0 wpływają na wszystkie aspekty działania przedsiębiorstw” — powiedział George Kurtz, dyrektor techniczny firmy McAfee. „W miarę, jak aplikacje Web 2.0 zdobywają popularność, firmy coraz częściej stają przed wyborem, czy pozwolić na ich niekontrolowane wykorzystywanie, całkowicie je zablokować ...

-

![Pełne odliczenie VAT od zakupu motocykla dopiero od kwietnia 2014 r. [© Rawpixel - Fotolia.com] Pełne odliczenie VAT od zakupu motocykla dopiero od kwietnia 2014 r.]()

Pełne odliczenie VAT od zakupu motocykla dopiero od kwietnia 2014 r.

... użytku prywatnego może być przykładowo: • obowiązek zostawiania po godzinach pracy na parkingach przedsiębiorstwa pojazdów używanych przez pracowników, bez możliwości ich pobrania ... kwota, o której mowa w art. 86a ust. 1, nastąpi zmiana jego wykorzystywania na wykorzystywanie wyłącznie do działalności gospodarczej, podatnik jest uprawniony do ...

-

![Dzień Własności Intelektualnej - jak bronić się przed cyberzagrożeniami? [© Freepik] Dzień Własności Intelektualnej - jak bronić się przed cyberzagrożeniami?]()

Dzień Własności Intelektualnej - jak bronić się przed cyberzagrożeniami?

... , jak i wizerunkowe. Kradzież treści i plagiat Jednym z najczęstszych zagrożeń jest nieautoryzowane kopiowanie i wykorzystywanie cudzych dzieł. Treści z blogów, artykułów, zdjęcia, filmy czy muzyka są ... to pierwszy krok do skutecznej ochrony – zarówno siebie, jak i swojej pracy. Jak chronić swoją twórczość? Oto kilka podstawowych kroków, które warto ...

-

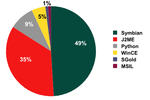

![Szkodliwe programy mobilne: ewolucja Szkodliwe programy mobilne: ewolucja]()

Szkodliwe programy mobilne: ewolucja

... danych, całkowitego zablokowania urządzenia, umożliwienia przestępcom zdalnego dostępu do urządzenia, wysyłania SMS-ów i MMS-ów itd. Z uwagi na coraz częstsze wykorzystywanie smartfonów w biznesie do zdalnej pracy lub podczas podróży, zablokowany telefon może stanowić poważne utrudnienie. Jeżeli cyberprzestępca uzyska dostęp do sieci lub poczty ...

-

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

Zagrożenia internetowe III kw. 2010

... ataków na organizacje. Celem tych ataków jest zakłócenie pracy organizacji w celu szantażu lub szpiegostwa przemysłowego – jakiejkolwiek aktywności, która ... rosyjski haker i który rzadko prowadzi przestępców za kratki („Rozwój, wykorzystywanie i rozprzestrzenianie szkodliwych programów komputerowych”), ale również na podstawie artykułu ...

-

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013]()

Szkodliwe programy mobilne 2013

... służących do rozprzestrzeniania szkodliwego oprogramowania oraz właściciele botnetów mobilnych. Podział pracy wśród cyberprzestępców znajduje również odzwierciedlenie w zachowaniu ... ale również aktywne wykorzystywanie przez cyberprzestępców metod i technik umożliwiających skuteczniejsze wykorzystywanie ich szkodliwego oprogramowania. Można ...

-

![Kiedy przedsiębiorca popełnia czyn nieuczciwej konkurencji? [© Kzenon - Fotolia.com] Kiedy przedsiębiorca popełnia czyn nieuczciwej konkurencji?]()

Kiedy przedsiębiorca popełnia czyn nieuczciwej konkurencji?

... osoby świadczącej na rzecz przedsiębiorcy pracę, na podstawie stosunku pracy lub innego stosunku prawnego, do niewykonania lub nienależytego wykonania ... jest także instalacja, serwis lub wymiana urządzeń niedozwolonych, w celach zarobkowych, oraz wykorzystywanie przekazu informacji handlowej do promocji tych urządzeń lub związanych z nimi usług ...

-

![Big data: analityka twardych danych plus miękkie umiejętności [© pixabay.com] Big data: analityka twardych danych plus miękkie umiejętności]()

Big data: analityka twardych danych plus miękkie umiejętności

... Uczestnicy badania dostrzegają potrzebę dalszych wysiłków, by „przetwarzanie i wykorzystywanie danych” nie miało w odbiorze klientów negatywnego wydźwięku. To wymaga inwestycji ... praca z zespołami customer analytics, które powinny przekazywać wnioski ze swojej pracy bezpośrednio do zespołów sprzedażowych, a nie jedynie skupiać się na warsztatach z ...

-

![Gabinet Cieni BCC: najnowsze rekomendacje dla rządu [© Grzegorz Polak - Fotolia.com] Gabinet Cieni BCC: najnowsze rekomendacje dla rządu]()

Gabinet Cieni BCC: najnowsze rekomendacje dla rządu

... przygotowywanie zmian ułatwiających wykorzystywanie odnawialnych źródeł ... pracy i prawo pracy ZBIGNIEW W. ŻUREK, minister pracy Gospodarczy Gabinet Cieni BCC 14 marca 2018 zakończyła się krótka, tylko półtoraroczna kadencja Komisji Kodyfikacyjnej Prawa Pracy. W ostatecznym głosowaniu projekty ustaw – Kodeks Pracy i Kodeks Zbiorowego Prawa Pracy ...

-

![Social media: słupy z ogłoszeniami o pracę? [© pixabay.com] Social media: słupy z ogłoszeniami o pracę?]()

Social media: słupy z ogłoszeniami o pracę?

... zainteresowaniach. Wówczas wybranie odpowiedniej platformy do umieszczenia oferty pracy może pomóc skuteczniej i sprawniej przeprowadzić proces rekrutacyjny. BLASKI I CIENIE Co tak naprawdę powoduje, że kandydaci decydują się na wykorzystywanie mediów społecznościowych w celu poszukiwania ofert pracy? Korzyści jest wiele. Dla 60 proc. respondentów ...

-

![Internet i komputery w Polsce - raport 2005 Internet i komputery w Polsce - raport 2005]()

Internet i komputery w Polsce - raport 2005

... prawdopodobnie przyczyniła się do niewielkiego wzrostu odsetek osób korzystających z tej sieci w pracy lub w miejscu pobierania nauki. Różnica w tym zakresie pomiędzy latami 2004 ... z zeszłym rokiem. 4.3. Usługi publiczne on-line (e-administracja) od strony użytkowników 4.3.1 Wykorzystywanie Internetu przez osoby indywidualne do kontaktowania się z ...

-

![Samochód służbowy bez nadzoru Samochód służbowy bez nadzoru]()

Samochód służbowy bez nadzoru

... Flotis wynika, że jest to ok. 30 km dziennie. Przy 20 dniach pracy w miesiącu oznacza to niemal 600 dodatkowych kilometrów miesięcznie. Warto zadać także pytanie ... go w celach prywatnych. Monitorowani kierowcy ok. 5 razy rzadziej odwożą rodzinę do pracy, załatwiają sprawy urzędowe i jeżdżą na zakupy. Czterokrotnie rzadziej jadą autem służbowym na ...

-

![Cyberprzestępczość bazuje na ludzkich słabościach [© stoupa - Fotolia.com] Cyberprzestępczość bazuje na ludzkich słabościach]()

Cyberprzestępczość bazuje na ludzkich słabościach

... higienę i bezpieczeństwo podczas pracy, odpowiednie zachowania personelu itd. Nie tylko miejsce pracy Granica między pracą a domem zaciera się. Osoby, które używają komputerów do pracy, wykorzystują je również do robienia zakupów, dokonywania transakcji bankowych lub rozwijania kontaktów towarzyskich z domu. Wykorzystywanie komputerów dla celów ...

-

![Green Horizon w Łodzi z LEED Gold Green Horizon w Łodzi z LEED Gold]()

Green Horizon w Łodzi z LEED Gold

... w kompleksie Green Horizon, które korzystnie wpłyną na całkowity bilans energetyczny kompleksu, komfort pracy oraz zminimalizują jego oddziaływanie na środowisko naturalne obejmują m.in.: free cooling (wykorzystywanie chłodu z powietrza zewnętrznego do chłodzenia powierzchni biurowych) adiabatyczne nawilżanie powietrza (system nawilżania ...

-

![Przetwarzanie w chmurze: korzyści i wyzwania [© Jakub Jirsák - Fotolia.com] Przetwarzanie w chmurze: korzyści i wyzwania]()

Przetwarzanie w chmurze: korzyści i wyzwania

... wyższy niż w pracy zawodowej - wskazuje Jan Karasek, partner w dziale usług doradczych dla sektora nowych technologii, telekomunikacji i mediów w KPMG w Polsce. Nowe możliwości w budowie i zarządzaniu relacjami z klientami Od 2012 roku niemal dwukrotnie (z 20% w 2012 roku do 37% w 2014 roku) wzrosło wykorzystywanie technologii chmury obliczeniowej ...

-

![Kogo potrzebuje branża IT. Poznaj zawody z przyszłością [© timkaekler - Fotolia.com] Kogo potrzebuje branża IT. Poznaj zawody z przyszłością]()

Kogo potrzebuje branża IT. Poznaj zawody z przyszłością

... trendów w rekrutacji pracowników. Kogo szukają pracodawcy? Blockchain Engineer Obecnie nie znajdziemy wiele ofert pracy na to stanowisko, co nie zmienia faktu, że technologiczne startupy poszukują ... , CEO Factom, dodaje, że pomimo „groźnie” brzmiących kompetencji, wykorzystywanie technologii Blockchain nie jest niczym szczególnie trudnym – wymaga ...

-

![Polska szkoła w dobie cyfryzacji, czyli jak dużo zostało do zrobienia [© contrastwerkstatt - Fotolia.com] Polska szkoła w dobie cyfryzacji, czyli jak dużo zostało do zrobienia]()

Polska szkoła w dobie cyfryzacji, czyli jak dużo zostało do zrobienia

... uczniów i nauczycieli. Zalecane byłoby większe wykorzystywanie na terenie szkół tzw. mobilnych pracowni - nauczyciele powinni mieć możliwość pracy w swojej pracowni lub tylko w jednej sali (przenoszenie pomocy, sprzętu, aranżowanie pomieszczenia do własnych potrzeb np. ustawianie stolików do pracy zespołowej jest kłopotliwe i zajmuje mnóstwo czasu ...

-

![Wizerunek pracownika w materiałach marketingowych firmy [© johnalexandr - Fotolia.com] Wizerunek pracownika w materiałach marketingowych firmy]()

Wizerunek pracownika w materiałach marketingowych firmy

... kontrahentów czy potencjalnych klientów. Równie często spotykaną praktyką wśród pracodawców jest wykorzystywanie wizerunku swoich pracowników w materiałach marketingowych, np. w ulotkach promocyjnych, ofertach itp. Czy zawsze mają do tego prawo? Art. 22 § 1 Kodeksu pracy jasno określa katalog danych osobowych, których podania może żądać pracodawca ...

-

![10 najważniejszych informacji na temat RODO [© 3d_generator - Fotolia.com ] 10 najważniejszych informacji na temat RODO]()

10 najważniejszych informacji na temat RODO

... pracy jak i poza nim) przebywanie osób nieuprawnionych do przetwarzania danych w pomieszczeniu, w którym przetwarzane są dane osobowe dopuszczalne jest jedynie w obecności osoby upoważnionej do ich przetwarzania, nie można udzielić informacji przez telefon niezweryfikowanym odbiorcom, polityka „czystych biurek” oraz wykorzystywanie niszczarek ...

-

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006]()

Ewolucja złośliwego oprogramowania IV-VI 2006

... oferowanymi miejscami pracy, otrzymywali wiadomość, która wyglądała jak odpowiedź na ich zapytanie, w rzeczywistości jednak zawierała trojana. Zastosowanie socjotechniki zapewniło wysoki współczynnik infekcji wśród potencjalnych ofiar. Spójrzmy w przyszłość i spróbujmy przewidzieć, w jakim kierunku może ewoluować wykorzystywanie szyfrowania ...

-

![Gartner: 6 porad dla dyrektorów IT [© Scanrail - Fotolia.com] Gartner: 6 porad dla dyrektorów IT]()

Gartner: 6 porad dla dyrektorów IT

... lub zmiana przyjętych zachowań jest trudna i często wymaga sporych nakładów pracy. Jak podkreśla John Mahoney, vice prezes Gartnera – “Dyrektorzy IT potrzebują ‘ ... jest stworzenie i wielokrotne wykorzystywanie strategicznego portfolio aplikacji i potencjału istniejącej infrastruktury. Dokładnie oznacza to wykorzystywanie struktury przedsiębiorstwa i ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ransomware bardziej przerażający niż inne cyberataki [© zimmytws - Fotolia.com] Ransomware bardziej przerażający niż inne cyberataki](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-bardziej-przerazajacy-niz-inne-cyberataki-240930-150x100crop.jpg)

![Świat: wydarzenia tygodnia 5/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 5/2019](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-5-2019-12AyHS.jpg)

![Fiskus potwierdza: od paliwa nie ma dodatkowego podatku [© Syda Productions - Fotolia.com] Fiskus potwierdza: od paliwa nie ma dodatkowego podatku](https://s3.egospodarka.pl/grafika2/podatek-dochodowy/Fiskus-potwierdza-od-paliwa-nie-ma-dodatkowego-podatku-234254-150x100crop.jpg)

![Szkodliwe programy 2010 i prognozy na 2011 [© stoupa - Fotolia.com] Szkodliwe programy 2010 i prognozy na 2011](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Szkodliwe-programy-2010-i-prognozy-na-2011-MBuPgy.jpg)

![Tworzenie programów komputerowych: aspekty prawne [© Sergey Nivens - Fotolia.com] Tworzenie programów komputerowych: aspekty prawne](https://s3.egospodarka.pl/grafika2/ochrona-praw-autorskich/Tworzenie-programow-komputerowych-aspekty-prawne-117329-150x100crop.jpg)

![Licencja na znak towarowy to przychód z działalności gospodarczej? [© Sergey Nivens - Fotolia.com] Licencja na znak towarowy to przychód z działalności gospodarczej?](https://s3.egospodarka.pl/grafika2/oplaty-licencyjne/Licencja-na-znak-towarowy-to-przychod-z-dzialalnosci-gospodarczej-148449-150x100crop.jpg)

![Amortyzacja samochodu wykorzystywanego w działalności gospodarczej [© Pixelot - Fotolia.com] Amortyzacja samochodu wykorzystywanego w działalności gospodarczej](https://s3.egospodarka.pl/grafika2/Amortyzacja/Amortyzacja-samochodu-wykorzystywanego-w-dzialalnosci-gospodarczej-146069-150x100crop.jpg)

![Web 2.0 w firmach: zalety i wady [© Scanrail - Fotolia.com] Web 2.0 w firmach: zalety i wady](https://s3.egospodarka.pl/grafika/web-2-0/Web-2-0-w-firmach-zalety-i-wady-apURW9.jpg)

![Pełne odliczenie VAT od zakupu motocykla dopiero od kwietnia 2014 r. [© Rawpixel - Fotolia.com] Pełne odliczenie VAT od zakupu motocykla dopiero od kwietnia 2014 r.](https://s3.egospodarka.pl/grafika2/odliczenie-podatku-VAT/Pelne-odliczenie-VAT-od-zakupu-motocykla-dopiero-od-kwietnia-2014-r-139792-150x100crop.jpg)

![Dzień Własności Intelektualnej - jak bronić się przed cyberzagrożeniami? [© Freepik] Dzień Własności Intelektualnej - jak bronić się przed cyberzagrożeniami?](https://s3.egospodarka.pl/grafika2/wlasnosc-intelektualna/Dzien-Wlasnosci-Intelektualnej-jak-bronic-sie-przed-cyberzagrozeniami-266289-150x100crop.jpg)

![Szkodliwe programy mobilne 2013 [© Köpenicker - Fotolia.com] Szkodliwe programy mobilne 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2013-133928-150x100crop.jpg)

![Kiedy przedsiębiorca popełnia czyn nieuczciwej konkurencji? [© Kzenon - Fotolia.com] Kiedy przedsiębiorca popełnia czyn nieuczciwej konkurencji?](https://s3.egospodarka.pl/grafika2/czyn-nieuczciwej-konkurencji/Kiedy-przedsiebiorca-popelnia-czyn-nieuczciwej-konkurencji-227641-150x100crop.jpg)

![Big data: analityka twardych danych plus miękkie umiejętności [© pixabay.com] Big data: analityka twardych danych plus miękkie umiejętności](https://s3.egospodarka.pl/grafika2/Big-Data/Big-data-analityka-twardych-danych-plus-miekkie-umiejetnosci-247591-150x100crop.jpg)

![Gabinet Cieni BCC: najnowsze rekomendacje dla rządu [© Grzegorz Polak - Fotolia.com] Gabinet Cieni BCC: najnowsze rekomendacje dla rządu](https://s3.egospodarka.pl/grafika2/BCC/Gabinet-Cieni-BCC-najnowsze-rekomendacje-dla-rzadu-204821-150x100crop.jpg)

![Social media: słupy z ogłoszeniami o pracę? [© pixabay.com] Social media: słupy z ogłoszeniami o pracę?](https://s3.egospodarka.pl/grafika2/media-spolecznosciowe/Social-media-slupy-z-ogloszeniami-o-prace-254487-150x100crop.jpg)

![Cyberprzestępczość bazuje na ludzkich słabościach [© stoupa - Fotolia.com] Cyberprzestępczość bazuje na ludzkich słabościach](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Cyberprzestepczosc-bazuje-na-ludzkich-slabosciach-MBuPgy.jpg)

![Przetwarzanie w chmurze: korzyści i wyzwania [© Jakub Jirsák - Fotolia.com] Przetwarzanie w chmurze: korzyści i wyzwania](https://s3.egospodarka.pl/grafika2/cloud-computing/Przetwarzanie-w-chmurze-korzysci-i-wyzwania-151066-150x100crop.jpg)

![Kogo potrzebuje branża IT. Poznaj zawody z przyszłością [© timkaekler - Fotolia.com] Kogo potrzebuje branża IT. Poznaj zawody z przyszłością](https://s3.egospodarka.pl/grafika2/branza-IT/Kogo-potrzebuje-branza-IT-Poznaj-zawody-z-przyszloscia-176854-150x100crop.jpg)

![Polska szkoła w dobie cyfryzacji, czyli jak dużo zostało do zrobienia [© contrastwerkstatt - Fotolia.com] Polska szkoła w dobie cyfryzacji, czyli jak dużo zostało do zrobienia](https://s3.egospodarka.pl/grafika2/szkoly/Polska-szkola-w-dobie-cyfryzacji-czyli-jak-duzo-zostalo-do-zrobienia-198268-150x100crop.jpg)

![Wizerunek pracownika w materiałach marketingowych firmy [© johnalexandr - Fotolia.com] Wizerunek pracownika w materiałach marketingowych firmy](https://s3.egospodarka.pl/grafika2/wizerunek-pracownika/Wizerunek-pracownika-w-materialach-marketingowych-firmy-202945-150x100crop.jpg)

![10 najważniejszych informacji na temat RODO [© 3d_generator - Fotolia.com ] 10 najważniejszych informacji na temat RODO](https://s3.egospodarka.pl/grafika2/RODO/10-najwazniejszych-informacji-na-temat-RODO-206888-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-IV-VI-2006-apURW9.jpg)

![Gartner: 6 porad dla dyrektorów IT [© Scanrail - Fotolia.com] Gartner: 6 porad dla dyrektorów IT](https://s3.egospodarka.pl/grafika/dyrektorzy-dzialow-IT/Gartner-6-porad-dla-dyrektorow-IT-apURW9.jpg)

![Ranking najlepszych kont osobistych [© wygenerowane przez AI] Ranking najlepszych kont osobistych](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-najlepszych-kont-osobistych-267141-150x100crop.png)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów? [© wygenerowane przez AI] Jaki podatek od nieruchomości zapłacą w 2026 r. właściciele mieszkań i domów?](https://s3.egospodarka.pl/grafika2/podatki-i-oplaty-lokalne/Jaki-podatek-od-nieruchomosci-zaplaca-w-2026-r-wlasciciele-mieszkan-i-domow-268193-150x100crop.png)

![7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI] 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/inwestycja-w-mieszkanie/7-pulapek-i-okazji-zobacz-co-cie-czeka-podczas-kupna-mieszkania-na-wynajem-270018-50x33crop.jpg) 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

![Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów? [© Wojciech Krzemiński] Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów?](https://s3.egospodarka.pl/grafika2/Alpine-A110-R/Alpine-A110-R-ekstremalnie-lekkie-piekielnie-szybkie-Dlaczego-ten-francuski-sportowiec-zachwyca-purystow-270047-150x100crop.jpg)

![Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu [© pexels] Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu](https://s3.egospodarka.pl/grafika2/dobry-lider/Praca-w-swieta-5-blednych-przekonan-liderow-ktore-niszcza-urlop-zespolu-270014-150x100crop.jpg)

![Najważniejszy kod podróży lotniczej. Czym jest PNR? [© pexels] Najważniejszy kod podróży lotniczej. Czym jest PNR?](https://s3.egospodarka.pl/grafika2/lot-samolotem/Najwazniejszy-kod-podrozy-lotniczej-Czym-jest-PNR-270138-150x100crop.jpg)

![Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik [© wygenerowane przez AI] Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik](https://s3.egospodarka.pl/grafika2/KSeF/Awaria-KSeF-w-2026-tryb-awaryjny-data-wystawienia-faktury-i-obowiazki-podatnika-Praktyczny-poradnik-270179-150x100crop.jpg)

![Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8 [© Wojciech Krzemiński] Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8](https://s3.egospodarka.pl/grafika2/Mercedes-AMG-SL-55-4MATIC/Test-Mercedes-AMG-SL-55-4MATIC-Luksusowy-kabriolet-z-napedem-na-cztery-kola-i-poteznym-V8-270058-150x100crop.jpg)

![Jawność wynagrodzeń od 24 grudnia 2025: co naprawdę się zmienia? Poznaj fakty i mity [© wygenerowane przez AI] Jawność wynagrodzeń od 24 grudnia 2025: co naprawdę się zmienia? Poznaj fakty i mity](https://s3.egospodarka.pl/grafika2/dyskryminacja-placowa/Jawnosc-wynagrodzen-od-24-grudnia-2025-co-naprawde-sie-zmienia-Poznaj-fakty-i-mity-270170-150x100crop.jpg)