Ewolucja złośliwego oprogramowania 2010

2011-03-24 11:06

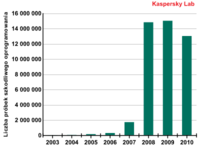

Liczba próbek szkodliwego oprogramowania w kolekcji Kaspersky Lab © fot. mat. prasowe

Przeczytaj także: Złośliwe oprogramowanie. Ransomware uderza w dyski NAS

2010: Rok luk w zabezpieczeniachOd 2009 roku miesięczne współczynniki wykrywania zagrożeń cechuje stosunkowa stabilność. Mimo to można zauważyć spadek aktywności pewnych rodzajów szkodliwego oprogramowania. Trend w kierunku stabilnego „przepływu” szkodliwego oprogramowania znalazł odzwierciedlenie w naszym raporcie za 2009 rok. Przyczyny pozostają takie same: spadek aktywności niektórych trojanów, w szczególności trojanów, których celem są gry, oraz działania organów ścigania, producentów rozwiązań antywirusowych oraz dostawców usług telekomunikacyjnych wymierzone przeciwko nielegalnym usługom oraz gangom cyberprzestępców. Innym czynnikiem jest stosunkowo stała liczba krążących szkodliwych programów oraz przewidywany przez nas spadek liczby fałszywych programów antywirusowych.

fot. mat. prasowe

Liczba próbek szkodliwego oprogramowania w kolekcji Kaspersky Lab

Liczba próbek szkodliwego oprogramowania w kolekcji Kaspersky Lab

Jednak to, że liczba nowych szkodliwych programów pozostaje na stałym poziomie, nie oznacza stabilizacji pod względem liczby ataków. Po pierwsze, szkodliwe oprogramowanie staje się coraz bardziej złożone, co widać nawet z roku na rok. Po drugie, cyberprzestępcy atakują komputery za pośrednictwem wielu luk w zabezpieczeniach przeglądarek oraz będących z nimi w interakcji aplikacji innych producentów. W efekcie, ten sam szkodliwy program często może rozprzestrzeniać się poprzez dziesięć różnych luk, co prowadzi do proporcjonalnego wzrostu liczby ataków.

Wszystkie zarejestrowane ataki można podzielić na 4 główne typy:

- Ataki za pośrednictwem Internetu (wykrywane przez moduł ochrony WWW);

- Lokalne incydenty (wykrywane na komputerach użytkowników);

- Ataki sieciowe (wykrywane przez IDS);

- Incydenty e-mail.

W 2010 roku - po raz pierwszy od czasu, gdy rozpoczęliśmy nasze obserwacje - całkowita liczba zarejestrowanych incydentów przekroczyła 1,5 miliarda! Ataki za pośrednictwem przeglądarek stanowiły ponad 30% tych incydentów, tj. ponad 500 milionów zablokowanych ataków.

Problem luk tak naprawdę wysunął się na pierwszy plan w 2010 roku. Ich wykorzystywanie stało się główną metodą przenikania do komputerów użytkowników, przy czy pod względem popularności wśród cyberprzestępców luki w produktach Microsoftu szybko ustępują lukom w produktach firmy Adobe i Apple, takim jak Safari, QuickTime oraz iTunes. Takie ataki są przeprowadzane przy użyciu zestawu exploitów stworzonych dla różnych luk w przeglądarkach oraz przeznaczonych dla nich wtyczek. W 2010 roku exploity na luki w aplikacjach firmy Adobe stanowiły absolutnego lidera pod względem liczby odnotowanych incydentów spowodowanych wykorzystaniem luk.

O ile w przeszłości cyberprzestępcy wykorzystywali luki w zabezpieczeniach przeważnie na wczesnym etapie przenikania do systemu, w 2010 roku wykryto kilka szkodliwych programów, które wykorzystują różne luki na wszystkich etapach swojego działania. Niektóre z nich, na przykład Stuxnet, wykorzystują również luki “zero-day”./p.

Ewolucja złośliwego oprogramowania II kw. 2019

Ewolucja złośliwego oprogramowania II kw. 2019

oprac. : Katarzyna Sikorska / eGospodarka.pl

![Ewolucja złośliwego oprogramowania I kw. 2019 [© georgejmclittle - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2019](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2019-219113-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2018 [© concept w - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2018-212143-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania II kw. 2018 [© adzicnatasa - Fotolia] Ewolucja złośliwego oprogramowania II kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-II-kw-2018-208672-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2018 [© the_lightwriter - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2018-205979-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2016 [© DD Images - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2016](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2016-184035-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2016 [© mbruxelle - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2016](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2016-183608-150x100crop.jpg)

![Nowe uaktualnienie systemu Mac OS X [© stoupa - Fotolia.com] Nowe uaktualnienie systemu Mac OS X](https://s3.egospodarka.pl/grafika/szkodliwe-programy/Nowe-uaktualnienie-systemu-Mac-OS-X-MBuPgy.jpg)

![Walentynki hackują twój mózg. Dlaczego presja zabija bliskość zamiast ją budować? [© wygenerowane przez AI] Walentynki hackują twój mózg. Dlaczego presja zabija bliskość zamiast ją budować?](https://s3.egospodarka.pl/grafika2/Walentynki/Walentynki-hackuja-twoj-mozg-Dlaczego-presja-zabija-bliskosc-zamiast-ja-budowac-270787-150x100crop.jpg)

![Agenci AI w sprzedaży - odpowiedź na lukę produktywności w 2026 roku [© pexels] Agenci AI w sprzedaży - odpowiedź na lukę produktywności w 2026 roku](https://s3.egospodarka.pl/grafika2/sprzedaz/Agenci-AI-w-sprzedazy-odpowiedz-na-luke-produktywnosci-w-2026-roku-270778-150x100crop.jpg)

![T-Mobile zwróci klientom rabaty utracone za spóźnione płatności [© wygenerowane przez AI] T-Mobile zwróci klientom rabaty utracone za spóźnione płatności](https://s3.egospodarka.pl/grafika2/T-Mobile/T-Mobile-zwroci-klientom-rabaty-utracone-za-spoznione-platnosci-270770-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)