-

![Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny [© Prodeep Ahmeed z Pixabay] Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny]()

Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny

... . Kolejną warstwą ochrony, której nie można pomijać, jest uwierzytelnianie wieloskładnikowe (MFA). Nawet jeśli Twoje hasło zostanie przejęte, dodatkowy kod potwierdzający logowanie może skutecznie zablokować nieautoryzowany dostęp. Najlepiej, jeśli korzystasz z aplikacji uwierzytelniającej lub fizycznego klucza bezpieczeństwa – to rozwiązania ...

-

![Dzień Dziecka. Który Smerf na górze listy płac? [© Ralph z Pixabay] Dzień Dziecka. Który Smerf na górze listy płac?]()

Dzień Dziecka. Który Smerf na górze listy płac?

... odnajduje się w świecie logiki, struktur i systematyczności. W firmie technologicznej lub w korporacyjnym dziale IT Ważniak mógłby realizować się jako programista Back-End. Pisząc kod, optymalizując systemy i pilnując, by każdy commit był zgodny z regulacjami zarabiałby dziś od 13 500 do 18 500 zł miesięcznie, w zależności ...

Tematy: wynagrodzenia, wysokość wynagrodzeń -

![Motoryzacja przyszłości, czyli software na kółkach Motoryzacja przyszłości, czyli software na kółkach]()

Motoryzacja przyszłości, czyli software na kółkach

... kombinacje, sieć neuronowa może zadziałać inaczej, bo jej natura nie jest w pełni deterministyczna. Dlatego ogromny nacisk kładziemy na symulacje – zanim kod trafi na docelowy hardware, testujemy go w środowisku Software in the Loop, gdzie możemy analizować tysiące przypadków automatycznie w ramach procesu Continous ...

-

![Nowa usługa Play: karta SIM w kilka minut bez wychodzenia z domu Nowa usługa Play: karta SIM w kilka minut bez wychodzenia z domu]()

Nowa usługa Play: karta SIM w kilka minut bez wychodzenia z domu

... (logowanie do bankowości elektronicznej). Następnie opłaca starter jedną z metod płatności online. Po opłaceniu usługi, na wskazany adres e-mail zostanie wysłany kod QR, którego zeskanowanie natychmiast aktywuje ofertę Play na kartę na urządzeniu obsługującym eSIM. Elastyczne pakiety z atrakcyjnymi promocjami W ramach oferty Play ...

-

![Phishing zmienia oblicze - cyberprzestępcy coraz częściej kradną dane logowania zamiast pieniędzy [© wygenerowane przez AI] Phishing zmienia oblicze - cyberprzestępcy coraz częściej kradną dane logowania zamiast pieniędzy]()

Phishing zmienia oblicze - cyberprzestępcy coraz częściej kradną dane logowania zamiast pieniędzy

... jest kluczowych zabezpieczeń obecnych w nowszych wersjach, takich jak logowanie uruchamianych skryptów, rejestrowanie sesji czy interfejs AMSI, który pozwala antywirusom skanować kod jeszcze przed jego wykonaniem. Dla atakujących to otwarta furtka. W jednym z incydentów przypisywanych grupie Medusa przestarzały PowerShell umożliwił dodanie katalogu ...

-

![Zawarcie umowy - negocjacje, przetarg i aukcja [© freshidea - Fotolia.com] Zawarcie umowy - negocjacje, przetarg i aukcja]()

Zawarcie umowy - negocjacje, przetarg i aukcja

W pierwszej części publikacji poświęconych sposobom zawierania umów przedstawiliśmy ofertowy tryb zawierania umów. W naszej poniższej publikacji omówimy pozostałe sposoby zawierania umów wskazane w ustawie z dnia 23 kwietnia 1964 r. - Kodeks cywilny (Dz. U. z 1964 r. Nr 16, poz. 93 z późn. zm., dalej "Kodeks Cywilny"), jakimi są negocjacje, ...

-

![Cyberprzestępczość: tajemnice operacji Epic Turla Cyberprzestępczość: tajemnice operacji Epic Turla]()

Cyberprzestępczość: tajemnice operacji Epic Turla

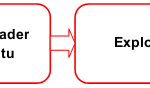

... analiz ekspertów z Kaspersky Lab dotyczących operacji zwanej „Epic” (lub „Epiccosplay”) wynika że może ona być projektem pobocznym powiązanym z Turlą. Wykorzystany kod, techniki szyfrowania oraz próbki szkodliwego oprogramowania świadczą o silnym połączeniu między grupami odpowiedzialnymi za operacje Epic oraz Turla. Mamy do czynienia ...

-

!["Drive-by download" - jak się bronić? [© stoupa - Fotolia.com] "Drive-by download" - jak się bronić?]()

"Drive-by download" - jak się bronić?

Metoda "Drive-by download" jest w dzisiejszych czasach jedną z najczęstszych metod infekcji systemu. W wielkim skrócie polega ona na tym, że do kodu strony znajdującej się na serwerze wstrzykiwany jest złośliwy skrypt zawierający odnośnik do witryny serwującej szkodliwe oprogramowanie. Po wejściu na podobnie zmodyfikowaną stronę następuje ...

-

![Bez odśnieżania nie będzie wypłaty odszkodowania? [© pixabay.com] Bez odśnieżania nie będzie wypłaty odszkodowania?]()

Bez odśnieżania nie będzie wypłaty odszkodowania?

Zimowa sceneria z pewnością ma swój urok, ale skutkuje ona również częstymi szkodami. Chodzi przede wszystkim o szkody spowodowane przez śnieg, lód oraz niską temperaturę. Ubezpieczeni właściciele nieruchomości mogą liczyć na to, że towarzystwo ubezpieczeniowe wypłaci odszkodowanie im lub innej osobie, która ucierpiała (np. upadając na chodniku). ...

-

![Minimalny kapitał zakładowy obniżony [© Syda Productions - Fotolia.com] Minimalny kapitał zakładowy obniżony]()

Minimalny kapitał zakładowy obniżony

22 października 2008 roku Komisja Nadzwyczajna do spraw zmian w kodyfikacjach przedstawiła sprawozdanie dotyczące rządowego projektu ustawy o zmianie ustawy - Kodeks spółek handlowych. Konfederacja Pracodawców Polskich poinformowała, że projekt ma na celu ułatwienie spółkom prowadzenie działalności gospodarczej i przewiduje m.in. zniesienie ...

-

![Umowa agencyjna a świadczenie wyrównawcze [© pojoslaw - Fotolia.com] Umowa agencyjna a świadczenie wyrównawcze]()

Umowa agencyjna a świadczenie wyrównawcze

Umowa agencyjna została uregulowana w art. 758 i nast. Kodeksu cywilnego (dalej: „KC”) - zgodnie z definicją kodeksową w ramach tego stosunku prawnego agent zobowiązuje się w zakresie swojego przedsiębiorstwa do stałego pośredniczenia, za wynagrodzeniem, przy zawieraniu z klientami umów na rzecz dającego zlecenie przedsiębiorcy lub też do ...

-

![Kaspersky Lab wykrywa "The Mask" [© lolloj - Fotolia.com] Kaspersky Lab wykrywa "The Mask"]()

Kaspersky Lab wykrywa "The Mask"

Eksperci z Kaspersky Lab wykryli "The Mask" (inna nazwa: Careto) - zaawansowane hiszpańskojęzyczne szkodliwe oprogramowanie, zaangażowane w globalne operacje cyberszpiegowskie, które istnieje co najmniej od 2007 roku. The Mask wyróżnia się złożonością zestawu narzędzi wykorzystywanych przez atakujących. Obejmuje niezwykle wyrafinowane szkodliwe ...

-

![Szkodliwe programy w Polsce VI 2010 Szkodliwe programy w Polsce VI 2010]()

Szkodliwe programy w Polsce VI 2010

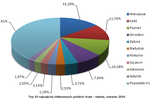

Kaspersky Lab Polska, prezentuje czerwcowy raport przygotowany w ramach comiesięcznego zestawienia aktywności szkodliwego oprogramowania na terenie Polski. Czerwcowy raport Top 20 szkodliwego oprogramowania w Polsce zawiera znacznie mniej nowości niż zestawienie sprzed miesiąca. Jest ich dokładnie dziesięć, a wśród szkodników obecnych w poprzednim ...

-

![Kaspersky Lab: szkodliwe programy XII 2010 Kaspersky Lab: szkodliwe programy XII 2010]()

Kaspersky Lab: szkodliwe programy XII 2010

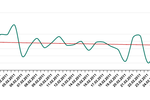

Kaspersky Lab przedstawia grudniowy raport dotyczący aktywności szkodliwego oprogramowania na komputerach użytkowników oraz w Internecie. W zeszłym miesiącu analitycy firmy po raz kolejny odnotowali wysoki poziom szkodliwej aktywności. W grudniu 2010 roku produkty firmy Kaspersky Lab zablokowały ponad 209 milionów ataków sieciowych, zapobiegły ...

-

![Kaspersky Lab: szkodliwe programy I 2011 Kaspersky Lab: szkodliwe programy I 2011]()

Kaspersky Lab: szkodliwe programy I 2011

Kaspersky Lab przedstawia grudniowy raport dotyczący aktywności szkodliwego oprogramowania na komputerach użytkowników oraz w Internecie. Poziom szkodliwej aktywności w Internecie nie spada. W styczniu 2011 roku produkty firmy Kaspersky Lab zablokowały prawie 214 milionów ataków sieciowych, zapobiegły niemal 69 milionom prób zainfekowania ...

-

![Kaspersky Lab: szkodliwe programy II 2011 Kaspersky Lab: szkodliwe programy II 2011]()

Kaspersky Lab: szkodliwe programy II 2011

Kaspersky Lab przedstawia lutowy raport dotyczący aktywności szkodliwego oprogramowania na komputerach użytkowników oraz w Internecie. Poziom szkodliwej aktywności w Internecie po raz kolejny zwiększył się. W lutym 2011 roku produkty firmy Kaspersky Lab zablokowały prawie 230 milionów ataków sieciowych, zapobiegły ponad 70 milionom prób ...

-

![Cywilnoprawna odpowiedzialność pracodawcy [© endostock - Fotolia.com] Cywilnoprawna odpowiedzialność pracodawcy]()

Cywilnoprawna odpowiedzialność pracodawcy

Odpowiedzialność pracodawcy dotyczy niewykonania lub nienależytego wykonania postanowień umowy (odpowiedzialność kontraktowa) lub naruszenia określonego obowiązku (odpowiedzialność deliktowa). Ze względu na specyfikę obowiązków pracowniczych wynikających z umowy i podlegających regulacjom Kodeksu Pracy, cywilnoprawna odpowiedzialność pracodawcy ...

-

![Jakie zmiany wprowadzi Kodeks wyborczy? [© Gina Sanders - Fotolia.com] Jakie zmiany wprowadzi Kodeks wyborczy?]()

Jakie zmiany wprowadzi Kodeks wyborczy?

Dnia 1 sierpnia 2011 r. wejdzie w życie ustawa z dnia 5 stycznia 2011 r. Kodeks wyborczy (Dz. U. z 2011 r. Nr 21, poz. 112 ze zm., dalej „Kodeks wyborczy”), która ureguluje całe obowiązujące w Polsce prawo wyborcze rozproszone do tej pory w różnych aktach prawnych. Jednocześnie Kodeks wyborczy w porównaniu do dotychczas obowiązujących przepisów ...

-

![Kaspersky Lab: szkodliwe programy IV 2012 Kaspersky Lab: szkodliwe programy IV 2012]()

Kaspersky Lab: szkodliwe programy IV 2012

Kaspersky Lab przedstawia kwietniowy raport dotyczący aktywności szkodliwego oprogramowania na komputerach użytkowników oraz w internecie. W kwietniu 2012 r. produkty firmy Kaspersky Lab wykryły i zneutralizowały 280 milionów szkodliwych programów, a także wykryły 134 miliony ataków sieciowych i 24 miliony szkodliwych adresów internetowych. Do ...

-

![Jakie aplikacje podatne na ataki hakerskie? [© lina0486 - Fotolia.com] Jakie aplikacje podatne na ataki hakerskie?]()

Jakie aplikacje podatne na ataki hakerskie?

Większość ataków internetowych jest obecnie przeprowadzanych przy pomocy exploitów – szkodliwego kodu wykorzystującego luki w popularnych aplikacjach w celu przeniknięcia do komputerów. Exploity atakują systemy operacyjne, przeglądarki, pakiety aplikacji biurowych oraz odtwarzacze muzyki w celu dostarczenia swoich szkodliwych funkcji. Eksperci z ...

-

![Odpowiedzialność materialna pracownika - podstawowe zasady [© Robert Kneschke - Fotolia.com] Odpowiedzialność materialna pracownika - podstawowe zasady]()

Odpowiedzialność materialna pracownika - podstawowe zasady

Zatrudnianie pracowników wiąże się z koniecznością ponoszenia przez pracodawcę znacznej części ryzyka związanego z działaniami zatrudnianych osób, podejmowanymi w procesie pracy. We wszystkich sferach życia gospodarczego może dochodzić do zdarzeń skutkujących wyrządzeniem szkody przez pracowników, czy to samemu pracodawcy, czy to osobom trzecim. ...

-

![Ustawa krajobrazowa zrujnuje polskie gminy? [© torsakarin - Fotolia.com] Ustawa krajobrazowa zrujnuje polskie gminy?]()

Ustawa krajobrazowa zrujnuje polskie gminy?

Pomimo obowiązywania od 11 września 2015 roku Ustawy krajobrazowej, gminy wciąż nie spieszą się z przygotowywaniem i wprowadzaniem w życie tzw. kodeksów reklamowych, które miały uporządkować chaos w przestrzeni publicznej i dać podstawę do pobierania opłat reklamowych. Nowe przepisy zostały zaskarżone do Trybunału Konstytucyjnego i wciąż czekają ...

-

![Jak uchylić się od wadliwego oświadczenia o przyjęciu spadku? [© Africa Studio - Fotolia.com] Jak uchylić się od wadliwego oświadczenia o przyjęciu spadku?]()

Jak uchylić się od wadliwego oświadczenia o przyjęciu spadku?

Oświadczenie o przyjęciu lub odrzuceniu spadku jest oświadczeniem woli. Kwestię oświadczeń woli reguluje kodeks cywilny. Definicje i zasady generalne dotyczące oświadczeń woli znajdziemy w części ogólnej kodeksu cywilnego. Dodatkowo w art. 1019 kodeksu cywilnego ustawodawca wskazał szczególne zasady dotyczące oświadczeń o przyjęciu czy odrzuceniu ...

-

![Poczta Polska ostrzega przed oszustwem z kodem QR Poczta Polska ostrzega przed oszustwem z kodem QR]()

Poczta Polska ostrzega przed oszustwem z kodem QR

... Polska kolejny raz ostrzega przed oszustami. Coraz popularniejszą metodą wyłudzenia pieniędzy jest rozsyłanie kodów QR, rzekomo wysyłanych przez operatora pocztowego. Kod ma służyć do finalizowania fikcyjnej transakcji. Link z kodu QR prowadzi do fałszywej strony, udającej e-sklep Poczty Polskiej, w którym można kupić ...

-

![Red Hat w Veracomp [© Syda Productions - Fotolia.com] Red Hat w Veracomp]()

Red Hat w Veracomp

Red Hat i Veracomp podpisały umowę o współpracy na rynku polskim. Zawierając kontrakt z Red Hat, Veracomp wchodzi na rynek dystrybucji systemów operacyjnych o otwartym kodzie źródłowym. Na podstawie porozumienia oferta Veracomp wzbogaci się o flagowe produkty Red Hat: Enterprise Linux przeznaczony dla serwerów oraz Red Hat Desktop dla stacji ...

-

![Jak wykryć i usunąć robaka Conficker? [© stoupa - Fotolia.com] Jak wykryć i usunąć robaka Conficker?]()

Jak wykryć i usunąć robaka Conficker?

Kaspersky Lab, producent rozwiązań do ochrony danych, opublikował nowy artykuł pt. "Usuń Confickera ze swojego domowego komputera" autorstwa Piotra Kupczyka. Artykuł podsumowuje dotychczasową wiedzę o jednym z najgłośniejszych zagrożeń IT oraz zawiera porady pozwalające na uchronienie się przed szkodnikiem i wyleczenie swojego komputera. Kaspersky ...

-

![Procesy biznesowe ograniczają procesy decyzyjne [© Scanrail - Fotolia.com] Procesy biznesowe ograniczają procesy decyzyjne]()

Procesy biznesowe ograniczają procesy decyzyjne

Niesprzyjające podejmowaniu decyzji środowiska zostały wskazane jako główna bariera rozwoju przez przedsiębiorców produkcyjnych na całym świecie, według ankiety przeprowadzonej wśród 378 przedsiębiorców z branży motoryzacyjnej, lotniczej, nowoczesnych technologii i elektroniki oraz urządzeń przemysłowych, przez IDC Manufacturig Insights, ...

-

![Microsoft ostrzega przed „pirackimi” aktualizacjami Windows XP [© Microsoft] Microsoft ostrzega przed „pirackimi” aktualizacjami Windows XP]()

Microsoft ostrzega przed „pirackimi” aktualizacjami Windows XP

Microsoft przestrzegł użytkowników systemu operacyjnego Windows XP przed korzystaniem z modyfikacji rejestru w celu dalszego aktualizowania systemu operacyjnego. Operacja taka może według producenta spowodować poważne uszkodzenie systemu operacyjnego. Gigant z Redmond w kwietniu 2014 roku przestał udostępniać publicznie aktualizacje i poprawki dla ...

-

![Ograniczenia na Allegro [© stoupa - Fotolia.com] Ograniczenia na Allegro]()

Ograniczenia na Allegro

Allegro.pl wprowadził ograniczenia dla nowo rejestrujących się użytkowników. Teraz aby w pełni skorzystać z usług Allegro należy dokonać aktywacji kodu (Kod Aktywacji Kupującego). Wprowadzenie tej zasady związane jest z bezpieczeństwem transakcji na Allegro.pl. Aby w pełni korzystać z usług Allegro, każdy nowy Allegrowicz ...

Tematy: allegro.pl -

![Spam niszczący komórki [© stoupa - Fotolia.com] Spam niszczący komórki]()

Spam niszczący komórki

Niektórzy abonenci amerykańskiego operatora AT&T Wireless otrzymali na swoje telefony komórkowe e-maile, które doprowadziły do uszkodzenia aparatów. Wszyscy poszkodowani posiadali telefon Siemens S46. Aby zainfekować telefon podejrzanym e-mailem nie trzeba nawet było go otworzyć. Wiadomość zaczynała się od słów "Need Help With International ...

Tematy: spam -

![Umowa przedwstępna [© fotogestoeber - Fotolia.com] Umowa przedwstępna]()

Umowa przedwstępna

Umowa przedwstępna jest to umowa umożliwiająca stronom przygotowanie się do zawarcia przyszłej wiążącej umowy, pociągającej za sobą skutki prawne. Kodeks pracy nie reguluje wprost dopuszczalności zawierania umów przedwstępnych, jednakże to zastosowanie wynika z treści artykułu 300 kp, według którego w sprawach nieunormowanych przepisami prawa ...

Tematy: -

![Kodeks Celny Ukrainy 2004 [© Syda Productions - Fotolia.com] Kodeks Celny Ukrainy 2004]()

Kodeks Celny Ukrainy 2004

Na stronach portalu OPENKontakt.com można zakupić "Kodeks Celny Ukrainy z komentarzem". Ta publikacja książkowa przetłumaczona na język polski zawiera treść nowego Kodeksu Celnego Ukrainy wchodzącego w życie 1 stycznia 2004 roku. Dołączony komentarz oraz słownik terminów i pojęć prawnych stosowanych w kodeksie jest przydatnym i praktycznym źródłem ...

Tematy: openkontakt.com, openkontakt -

![Najpopularniejsze wirusy - V 2004 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy - V 2004]()

Najpopularniejsze wirusy - V 2004

Maj rozpoczął się szeroko zakrojoną epidemią robaka Sasser. Ten złośliwy kod wykorzystuje lukę LSASS w systemie operacyjnym Windows XP/2000/NT, co pozwoliło mu zainfekować znaczne ilości komputerów w bardzo krótkim czasie. Jednak dane zebrane ...

-

![Piramida finansowa SkyBiz.com oddaje pieniądze [© Syda Productions - Fotolia.com] Piramida finansowa SkyBiz.com oddaje pieniądze]()

Piramida finansowa SkyBiz.com oddaje pieniądze

Pokrzywdzeni przez spółkę SkyBiz.com organizującą w Internecie system zabronionej sprzedaży lawinowej mają możliwość odzyskania pieniędzy. Dzięki ugodzie zawartej przez amerykańską Federalną Komisję Handlu na odszkodowania przeznaczono łącznie 20 mln dolarów. W Polsce może być nawet ponad 8 tysięcy poszkodowanych. Amerykańska spółka SkyBiz.com ...

-

![Wirus komórkowy kradnie pieniądze [© stoupa - Fotolia.com] Wirus komórkowy kradnie pieniądze]()

Wirus komórkowy kradnie pieniądze

Firma Kaspersky Lab, producent rozwiązań do ochrony danych, poinformowała o wykryciu nowego trojana - Trojan-SMS.Python.Flocker - dla systemu operacyjnego Symbian wykorzystywanego w wielu telefonach komórkowych. Szkodnik atakuje klientów jednego z operatorów mobilnych w Indonezji. Trojan wysyła na krótki numer SMS-y zawierające polecenie wykonania ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny [© Prodeep Ahmeed z Pixabay] Znajomy padł ofiarą cyberataku? Uważaj, możesz być następny](https://s3.egospodarka.pl/grafika2/cyberataki/Znajomy-padl-ofiara-cyberataku-Uwazaj-mozesz-byc-nastepny-266143-150x100crop.jpg)

![Dzień Dziecka. Który Smerf na górze listy płac? [© Ralph z Pixabay] Dzień Dziecka. Który Smerf na górze listy płac?](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Dzien-Dziecka-Ktory-Smerf-na-gorze-listy-plac-267020-150x100crop.jpg)

![Phishing zmienia oblicze - cyberprzestępcy coraz częściej kradną dane logowania zamiast pieniędzy [© wygenerowane przez AI] Phishing zmienia oblicze - cyberprzestępcy coraz częściej kradną dane logowania zamiast pieniędzy](https://s3.egospodarka.pl/grafika2/ataki-hakerow/Phishing-zmienia-oblicze-cyberprzestepcy-coraz-czesciej-kradna-dane-logowania-zamiast-pieniedzy-268341-150x100crop.png)

![Zawarcie umowy - negocjacje, przetarg i aukcja [© freshidea - Fotolia.com] Zawarcie umowy - negocjacje, przetarg i aukcja](https://s3.egospodarka.pl/grafika/zawarcie-umowy/Zawarcie-umowy-negocjacje-przetarg-i-aukcja-IvEZM7.jpg)

!["Drive-by download" - jak się bronić? [© stoupa - Fotolia.com] "Drive-by download" - jak się bronić?](https://s3.egospodarka.pl/grafika/szkodliwe-programy/Drive-by-download-jak-sie-bronic-MBuPgy.jpg)

![Bez odśnieżania nie będzie wypłaty odszkodowania? [© pixabay.com] Bez odśnieżania nie będzie wypłaty odszkodowania?](https://s3.egospodarka.pl/grafika2/wyplata-odszkodowania/Bez-odsniezania-nie-bedzie-wyplaty-odszkodowania-249303-150x100crop.jpg)

![Minimalny kapitał zakładowy obniżony [© Syda Productions - Fotolia.com] Minimalny kapitał zakładowy obniżony](https://s3.egospodarka.pl/grafika/kodeks-spolek-handlowych/Minimalny-kapital-zakladowy-obnizony-d8i3B3.jpg)

![Umowa agencyjna a świadczenie wyrównawcze [© pojoslaw - Fotolia.com] Umowa agencyjna a świadczenie wyrównawcze](https://s3.egospodarka.pl/grafika2/umowa-agencyjna/Umowa-agencyjna-a-swiadczenie-wyrownawcze-120672-150x100crop.jpg)

![Kaspersky Lab wykrywa "The Mask" [© lolloj - Fotolia.com] Kaspersky Lab wykrywa "The Mask"](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Kaspersky-Lab-wykrywa-The-Mask-132130-150x100crop.jpg)

![Cywilnoprawna odpowiedzialność pracodawcy [© endostock - Fotolia.com] Cywilnoprawna odpowiedzialność pracodawcy](https://s3.egospodarka.pl/grafika/odpowiedzialnosc-pracodawcy/Cywilnoprawna-odpowiedzialnosc-pracodawcy-r420Ug.jpg)

![Jakie zmiany wprowadzi Kodeks wyborczy? [© Gina Sanders - Fotolia.com] Jakie zmiany wprowadzi Kodeks wyborczy?](https://s3.egospodarka.pl/grafika/wybory/Jakie-zmiany-wprowadzi-Kodeks-wyborczy-0bIGY0.jpg)

![Jakie aplikacje podatne na ataki hakerskie? [© lina0486 - Fotolia.com] Jakie aplikacje podatne na ataki hakerskie?](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Jakie-aplikacje-podatne-na-ataki-hakerskie-109073-150x100crop.jpg)

![Odpowiedzialność materialna pracownika - podstawowe zasady [© Robert Kneschke - Fotolia.com] Odpowiedzialność materialna pracownika - podstawowe zasady](https://s3.egospodarka.pl/grafika2/odpowiedzialnosc-pracownikow/Odpowiedzialnosc-materialna-pracownika-podstawowe-zasady-110227-150x100crop.jpg)

![Ustawa krajobrazowa zrujnuje polskie gminy? [© torsakarin - Fotolia.com] Ustawa krajobrazowa zrujnuje polskie gminy?](https://s3.egospodarka.pl/grafika2/ustawa-krajobrazowa/Ustawa-krajobrazowa-zrujnuje-polskie-gminy-171766-150x100crop.jpg)

![Jak uchylić się od wadliwego oświadczenia o przyjęciu spadku? [© Africa Studio - Fotolia.com] Jak uchylić się od wadliwego oświadczenia o przyjęciu spadku?](https://s3.egospodarka.pl/grafika2/oswiadczenie-o-przyjeciu-spadku/Jak-uchylic-sie-od-wadliwego-oswiadczenia-o-przyjeciu-spadku-225715-150x100crop.jpg)

![Red Hat w Veracomp [© Syda Productions - Fotolia.com] Red Hat w Veracomp](https://s3.egospodarka.pl/grafika/red-hat/Red-Hat-w-Veracomp-d8i3B3.jpg)

![Jak wykryć i usunąć robaka Conficker? [© stoupa - Fotolia.com] Jak wykryć i usunąć robaka Conficker?](https://s3.egospodarka.pl/grafika/jak-wykryc-Conficker/Jak-wykryc-i-usunac-robaka-Conficker-MBuPgy.jpg)

![Procesy biznesowe ograniczają procesy decyzyjne [© Scanrail - Fotolia.com] Procesy biznesowe ograniczają procesy decyzyjne](https://s3.egospodarka.pl/grafika/badania-przedsiebiorcow/Procesy-biznesowe-ograniczaja-procesy-decyzyjne-apURW9.jpg)

![Microsoft ostrzega przed „pirackimi” aktualizacjami Windows XP [© Microsoft] Microsoft ostrzega przed „pirackimi” aktualizacjami Windows XP](https://s3.egospodarka.pl/grafika2/Microsoft/Microsoft-ostrzega-przed-pirackimi-aktualizacjami-Windows-XP-137736-150x100crop.jpg)

![Ograniczenia na Allegro [© stoupa - Fotolia.com] Ograniczenia na Allegro](https://s3.egospodarka.pl/grafika/allegro-pl/Ograniczenia-na-Allegro-MBuPgy.jpg)

![Spam niszczący komórki [© stoupa - Fotolia.com] Spam niszczący komórki](https://s3.egospodarka.pl/grafika/spam/Spam-niszczacy-komorki-MBuPgy.jpg)

![Umowa przedwstępna [© fotogestoeber - Fotolia.com] Umowa przedwstępna](https://s3.egospodarka.pl/grafika//Umowa-przedwstepna-5tvaz6.jpg)

![Kodeks Celny Ukrainy 2004 [© Syda Productions - Fotolia.com] Kodeks Celny Ukrainy 2004](https://s3.egospodarka.pl/grafika/openkontakt-com/Kodeks-Celny-Ukrainy-2004-d8i3B3.jpg)

![Najpopularniejsze wirusy - V 2004 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy - V 2004](https://s3.egospodarka.pl/grafika/najgrozniejsze-wirusy/Najpopularniejsze-wirusy-V-2004-apURW9.jpg)

![Piramida finansowa SkyBiz.com oddaje pieniądze [© Syda Productions - Fotolia.com] Piramida finansowa SkyBiz.com oddaje pieniądze](https://s3.egospodarka.pl/grafika/piramida-finansowa/Piramida-finansowa-SkyBiz-com-oddaje-pieniadze-d8i3B3.jpg)

![Wirus komórkowy kradnie pieniądze [© stoupa - Fotolia.com] Wirus komórkowy kradnie pieniądze](https://s3.egospodarka.pl/grafika/trojany/Wirus-komorkowy-kradnie-pieniadze-MBuPgy.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r. [© DigitalMarketingAgency - pixabay.com] Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.](https://s3.egospodarka.pl/grafika2/konto-firmowe/Ranking-kont-firmowych-w-jakim-banku-zalozysz-najlepsze-konto-firmowe-w-2025-r-266886-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy? [© wygenerowane przez AI] Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy?](https://s3.egospodarka.pl/grafika2/maly-ZUS-plus/Maly-ZUS-Plus-2026-Jak-wykorzystac-czysta-karte-i-obnizyc-skladki-na-36-miesiecy-270333-150x100crop.jpg)

![Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach? [© wygenerowane przez AI] Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach?](https://s3.egospodarka.pl/grafika2/mroz/Praca-na-mrozie-Kiedy-pracownik-moze-odmowic-pracy-przy-niskich-temperaturach-270325-150x100crop.jpg)

![Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej [© pixabay] Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej](https://s3.egospodarka.pl/grafika2/praca-w-HR/Wynagrodzenia-w-HR-2025-gdzie-rosly-najszybciej-a-gdzie-najwolniej-270312-150x100crop.png)

![KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku? [© wygenerowane przez AI] KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/KSeF-a-odliczenie-VAT-w-2026-czy-faktura-spoza-KSeF-pozwala-na-odliczenie-podatku-270317-150x100crop.jpg)

![Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek? [© pexels] Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek?](https://s3.egospodarka.pl/grafika2/nowe-mieszkania-od-deweloperow/Sprzedaz-nowych-mieszkan-wyzsza-niz-prognozy-Dokad-zmierza-rynek-270285-150x100crop.jpg)