-

![Jak banki mogą skorzystać na open API? [© Luc Ubaghs - Fotolia.com] Jak banki mogą skorzystać na open API?]()

Jak banki mogą skorzystać na open API?

... nasze konto opłatą za zakupy. Mówimy tutaj o pieniądzach oraz dostępie do informacji o naszym koncie, dlatego kluczowym aspektem, wobec którego obiekcje miały także same ... statki idą na dno „Ociężałe statki”. W ten sposób analitycy z IDC mianują przestarzałe systemy bankowe, które nie potrafią szybko reagować na prądy morskie, pogodę i zmieniające ...

-

![Czego pracownik fizyczny wymaga od rekrutacji? [© industrieblick - Fotolia.com] Czego pracownik fizyczny wymaga od rekrutacji?]()

Czego pracownik fizyczny wymaga od rekrutacji?

... komunikacji. Dostępne na rynku systemy rekrutacyjne pozwalają kontaktować się z kandydatami na wiele sposobów. Mogą wysłać informację e-mail o statusie aplikacji do wielu kandydatów. Po zakończeniu rekrutacji przypomną z kolei rekruterowi o wysłaniu wiadomości do osób, które nie dostały jeszcze żadnej informacji zwrotnej. Coraz lepiej w relacjach ...

-

![Na czym bazuje cyberprzestępczość? 4 główne wektory ataków [© Uli-B - Fotolia.com] Na czym bazuje cyberprzestępczość? 4 główne wektory ataków]()

Na czym bazuje cyberprzestępczość? 4 główne wektory ataków

... Trojans) są trojanami umożliwiającymi zdalny dostęp do urządzeń. Służą cyberprzestępcom do uzyskiwania informacji i kontrolowania komputerów swoich ofiar. Oznacza to, że po zainstalowaniu złośliwego oprogramowania mogą oni m. ... , zapobiegaj rozpowszechnianiu naruszeń wykorzystujących różne wektory ataku i ograniczaj ich wpływ na systemy. Reakcja na ...

-

![Nowe technologie 2020. Jakie trendy? [© phonlamaiphoto - Fotolia.com] Nowe technologie 2020. Jakie trendy?]()

Nowe technologie 2020. Jakie trendy?

... to na przeanalizowanie, ocenę oraz usprawnienie działań przedsiębiorstwa. Nowa analiza informacji Dynamiczny rozwój nowych technologii sprawi, że kluczowe będzie szybsze wprowadzanie ... znacząco na biznes. Może jednak rzutować na działalność firm produkujących systemy komputerowe czy projektujących procesory i sprzęt. Można się też spodziewać, ...

-

![Życie w czasie pandemii, czyli zagrożona prywatność [© Jakub Jirsák - Fotolia.com] Życie w czasie pandemii, czyli zagrożona prywatność]()

Życie w czasie pandemii, czyli zagrożona prywatność

... . Czując społeczną akceptację rządzący wprowadzali więc tajne i jawne systemy inwigilacji, z których wiele było niezgodnych z prawem. Działania ingerujące w ... efekty zewnętrzne. Zazwyczaj szkodliwe. Zgromadzenie w jednym miejscu olbrzymich ilości informacji o sferze prywatnej obywateli, daje ogromną władzę niektórym podmiotom publicznym i ...

-

![Deloitte: telemedycyna rewolucjonizuje tradycyjną opiekę zdrowotną [© maicasaa - Fotolia.com] Deloitte: telemedycyna rewolucjonizuje tradycyjną opiekę zdrowotną]()

Deloitte: telemedycyna rewolucjonizuje tradycyjną opiekę zdrowotną

... i pacjentom na wygodną i efektywną wymianę osobistych danych i niezbędnych informacji. Wykorzystuje też technologię i automatyzację, aby zdjąć z lekarzy konieczność wykonywania ... zarówno klientów, jak i lekarzy. Już teraz mają świadomość, że współczesne systemy sobie z tym nie radzą i że nowe podejście będzie wymagało przeprojektowania procesów ...

-

![7 skutecznych sposobów na kryzys wizerunkowy 7 skutecznych sposobów na kryzys wizerunkowy]()

7 skutecznych sposobów na kryzys wizerunkowy

... , ale też często pozwala to na uspokojenie sytuacji. 6. Ustanów systemy powiadamiania i monitorowania Kluczowym elementem skutecznej komunikacji kryzysowej jest zrozumienie tego, ... jako próbę zatuszowania lub uniknięcia problemu. Jeśli nie masz wystarczających informacji, aby udzielić solidnej odpowiedzi, powiedz to i zapewnij osobę proszącą o ...

-

![Audyt wewnętrzny w teorii i praktyce [© apops - Fotolia.com] Audyt wewnętrzny w teorii i praktyce]()

Audyt wewnętrzny w teorii i praktyce

... przedsiębiorstw zostało opracowanych wiele modeli systemów zarządzania obejmujących różne systemy kontroli wewnętrznej. Niektóre z nich stanowią ważne, ale pobieżne i nieskomplikowane ... ryzyka, analiza dokumentacji, informacji uzyskanych podczas wywiadów z pracownikami, wydawanie ocen, zaleceń, zapewnień a także informacji, doradztwo wraz z wsparciem ...

-

![Awaria Facebooka vs protokoły BGP i DNS [© pixabay.com] Awaria Facebooka vs protokoły BGP i DNS]()

Awaria Facebooka vs protokoły BGP i DNS

... ) przekazywanie informacji o kontrolowanych przez siebie sieciach, dzięki czemu wszystkie Systemy Autonomiczne posiadają spójną wiedzę, o tym jak dotrzeć do poszczególnych podsieci IP. BGP nie realizuje funkcjonalności routingu bezpośrednio, ale jest protokołem, który udostępnia informacje między routerami. Po otrzymaniu tych informacji routery ...

-

![Jakie cyberataki najgroźniejsze dla firm? [© pixabay.com] Jakie cyberataki najgroźniejsze dla firm?]()

Jakie cyberataki najgroźniejsze dla firm?

... chmurowej dostarczanej w modelu SaaS. Z kolei niemal co druga firma posiada systemy chroniące dostęp do kont uprzywilejowanych (Privileged Access Management ... informacji najważniejszym czynnikiem wpływającym na decyzję rozpoczęcia inwestycji w procesy zarządzania tożsamością i dostępem jest osiągnięcie wzrostu bezpieczeństwa przetwarzanych informacji ...

-

![Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16% [© zimmytws - Fotolia.com] Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16%]()

Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16%

... mogą stać się ich celem w przyszłości. FortiGuard Labs posiada obszerne archiwum informacji o znanych lukach, a dzięki wzbogaceniu tych danych eksperci byli w stanie ... wykrycia to nie lada wyczyn, ponieważ chroniące współczesne przedsiębiorstwa cyfrowe systemy są nieustannie rozwijane. Aby zapewnić sobie możliwość kontynuowania destrukcyjnych ...

-

![Jak wygląda dobra Instrukcja Bezpieczeństwa Pożarowego w firmie? [© pixabay.com] Jak wygląda dobra Instrukcja Bezpieczeństwa Pożarowego w firmie?]()

Jak wygląda dobra Instrukcja Bezpieczeństwa Pożarowego w firmie?

... technologicznych i wynikających z nich zagrożeń. Zdarza się, że dokument nie zawiera informacji o konstrukcji budynków, składowanych materiałach, a czasem nawet nie wymienia ... zlokalizowanych w przedsiębiorstwie (powierzchnia, konstrukcja, użyte materiały budowlane), systemy i rodzaje magazynowania oraz wynikające z tego zagrożenia i sposoby ...

-

![Chat GPT: czym zagraża nam generatywna sztuczna inteligencja? [© pixabay.com] Chat GPT: czym zagraża nam generatywna sztuczna inteligencja?]()

Chat GPT: czym zagraża nam generatywna sztuczna inteligencja?

... muszą uzyskać dostęp do systemów komputerowych firmy w celu uzyskania informacji o procedurach, komunikacji, a także danych osobowych personelu. W tym przypadku również ... uczenie maszynowe czy sztuczną inteligencję. Dobry przykład stanowią systemy EDR (Endpoint Detection and Response) analizujące oraz identyfikujące nietypowe zdarzenia ...

Tematy: ChatGPT, AI, sztuczna inteligencja, chatbot, chatboty, cyberataki, fałszywe wiadomości, spam, BEC, bezpieczeństwo IT, poczta e-mail, oszustwa -

![CRM manager: jakie powinien mieć umiejętności i kompetencje? [© pixabay.com] CRM manager: jakie powinien mieć umiejętności i kompetencje?]()

CRM manager: jakie powinien mieć umiejętności i kompetencje?

... procesów oczyszczania danych w celu poprawienia wpisów, usunięcia powtórzeń i uzupełnienia brakujących informacji. Wgląd w dane CRM manager musi nie tylko gromadzić dane, ale i wyciągać ... marketingowych. Zarządzają relacjami z klientami, rozumieją i analizują dane, integrują systemy i wykorzystują technologię do skutecznego angażowania klientów. ...

-

![Jak działa trojan bankowy i jak się przed nim chronić? [© vchalup - Fotolia.com] Jak działa trojan bankowy i jak się przed nim chronić?]()

Jak działa trojan bankowy i jak się przed nim chronić?

... unikania wykrycia. Narzędzia używane przez trojany bankowe pozwalają im na kradzież informacji przechowywanych lub przesyłanych przez system. Warto pamiętać, że cyberprzestępcy ... urządzeniach. Jednak firmy wymagają już bardziej rozbudowanych zabezpieczeń. Wielowarstwowe systemy XDR szybko wykrywają zagrożenia i skracają czas reakcji oraz łagodzenia ...

-

![LockBit to najbardziej aktywny ransomware 2022 roku LockBit to najbardziej aktywny ransomware 2022 roku]()

LockBit to najbardziej aktywny ransomware 2022 roku

... okupu oraz przykładami skradzionych informacji. W niektórych przypadkach przestępcy oferują przedłużenie terminu płatności, możliwość pobrania skradzionych informacji, a także zniszczenie ... . Biorąc pod uwagę rozwój ransomware LockBit, w tym rozszerzenie jego działania na systemy macOS w 2023 roku, eksperci Fortinet przewidują, że oprogramowanie to ...

-

![Zmiany w RO e-transport: powszechna kontrola towarów wjeżdżających do Rumunii [© Depositphotos] Zmiany w RO e-transport: powszechna kontrola towarów wjeżdżających do Rumunii]()

Zmiany w RO e-transport: powszechna kontrola towarów wjeżdżających do Rumunii

... towarów w praktyce By kontrola towarów w systemie RO e-Transport mogła odbywać się sprawnie, przewoźnicy muszą zadbać o wyposażenie pojazdów w systemy umożliwiające bieżące zbieranie i przesyłanie informacji dotyczących położenia samochodu na całej trasie. Urządzenia muszą też pozwalać na rejestrację danych o nadawcy i odbiorcy, nazwie, cechach ...

-

![Trojan Androxgh0st atakuje Trojan Androxgh0st atakuje]()

Trojan Androxgh0st atakuje

... AWS itp. Do gromadzenia wymaganych informacji wykorzystuje z kolei pliki Laravel. Ma różne warianty, które skanują w poszukiwaniu różnych informacji. 3. ↓ Qbot — Qbot, ... z 7 proc. i 8Base z 6 proc. Ostatnia z tych grup ogłosiła niedawno, że zinfiltrowała systemy informatyczne Organizacji Narodów Zjednoczonych, wydobywając informacje z obszaru HR i ...

-

![Jak działa atak man-in-the-middle i jak go wykryć? Jak działa atak man-in-the-middle i jak go wykryć?]()

Jak działa atak man-in-the-middle i jak go wykryć?

... osoby podczas rozmowy telefonicznej, w celu pobrania z urządzeń istotnych informacji. MITM jest wyjątkowo niebezpieczny, ponieważ żadna ze stron ... Ataków Man-in-the-Middle najczęściej doświadczają banki i ich aplikacje, firmy z sektora finansowego, systemy opieki zdrowotnej oraz przedsiębiorstwa obsługujące przemysłowe sieci urządzeń, które ...

-

![Ranking najlepszych kont osobistych [© wygenerowane przez AI] Ranking najlepszych kont osobistych]()

Ranking najlepszych kont osobistych

... zgód marketingowych dla banku na kontakt telefoniczny w celach marketingowych oraz na wysyłanie informacji handlowej za pośrednictwem środków komunikacji elektronicznej przez bank ... własnych. Premie za polecenia konta znajomym Dwa banki w zestawieniu aktywnie promują systemy poleceń, które pozwalają klientom zarabiać na rekomendowaniu konta: mBank ...

-

![Jak media społecznościowe wpływają na mózg nastolatka? Neurochirurg wyjaśnia i radzi, jak chronić młody mózg Jak media społecznościowe wpływają na mózg nastolatka? Neurochirurg wyjaśnia i radzi, jak chronić młody mózg]()

Jak media społecznościowe wpływają na mózg nastolatka? Neurochirurg wyjaśnia i radzi, jak chronić młody mózg

... dawkę nagrody, utrwalając nawyk ciągłego sprawdzania telefonu. Jak ujęli to badacze, systemy social mediów zwiększają wyrzut dopaminy poprzez spersonalizowane treści, co silnie ... informacji dziennie, zaczyna działać bardziej powierzchownie. Uwagę przyciągają ciągle nowe bodźce kosztem pamięci operacyjnej i głębszego przetwarzania informacji. ...

-

![Era wdrożyła rozwiązanie firmy FileNet [© Nmedia - Fotolia.com] Era wdrożyła rozwiązanie firmy FileNet]()

Era wdrożyła rozwiązanie firmy FileNet

... SMS. Do niedawna działy PTC korzystały z systemu "workflow" dopasowanego do potrzeb jego użytkowników. Istniejące systemy w pełni spełniały swoje funkcje, jednak nie tworzyły systemu naczyń połączonych, umożliwiającego wymianę informacji między nimi w ramach współdzielonych procesów. Utrudniona była również automatyzacja procesów dotyczących całej ...

-

![Kevin Mitnick - najsłynniejszy haker świata w Polsce [© stoupa - Fotolia.com] Kevin Mitnick - najsłynniejszy haker świata w Polsce]()

Kevin Mitnick - najsłynniejszy haker świata w Polsce

... ściśle tajnych informacji, jak łatwo dokonać sabotażu przedsiębiorstwa, urzędu czy jakiejkolwiek innej instytucji. Mitnick robił to setki razy wykorzystując przemyślane techniki wywierania wpływu na ludzi. Złudna jest opinia o bezpieczeństwie danych prywatnych i służbowych, istnieje wiele sposobów, by ominąć systemy warte miliony dolarów ...

-

![IT-System dla Kruka [© stoupa - Fotolia.com] IT-System dla Kruka]()

IT-System dla Kruka

... z opublikowanych w prasie artykułów, notatek prasowych, ale również z bieżących i archiwalnych informacji. Serwis będzie wyposażony w System subskrypcji, dzięki któremu wszyscy, którzy będą zainteresowani aktualnościami o działalności Kruk Systemy Inkaso, będą mogli po uprzednim zarejestrowaniu się otrzymywać elektroniczny newsletter. Umowa między ...

-

![Motorola w Hongkongu [© Nmedia - Fotolia.com] Motorola w Hongkongu]()

Motorola w Hongkongu

... do baz danych pozwalający funkcjonariuszom uzyskać dostęp do niezbędnych informacji za pomocą radiotelefonów przenośnych i/lub przewoźnych terminali transmisji danych System ... : Motorola w Warszawie, ComputerLand w Szczecinie, Optimus w Łodzi i ComArch w Krakowie. Wszystkie te systemy SWD oparte są na zgodnych ze standardem TETRA systemach łączności ...

-

![Comtica w Londynie [© Syda Productions - Fotolia.com] Comtica w Londynie]()

Comtica w Londynie

... i szybki dostęp do informacji rozproszonych w wielu systemach, zarządzanie komunikacją i pracą grupową jest łatwiejsze, a systemy są tańsze zarówno w procesie wdrożenia jak i administracji. Niezrównaną zaletą jest także zdolność portalu do kształtowania go pod kątem taksonomii (udzielanie użytkownikowi informacji w odpowiednim kontekście). Podczas ...

Tematy: comtica -

![Nowy system MacroSoftu [© Nmedia - Fotolia.com] Nowy system MacroSoftu]()

Nowy system MacroSoftu

... posiadającej lub wdrażającej systemy jakości zgodne z normami ISO, prostego i otwartego rozwiązania w sprawdzonym i rozwojowym środowisku. Cel ten został osiągnięty dzięki zastosowaniu technologii Lotus Notes Domino zapewniającej organizacji spójną platformę komunikacyjną i jednolity standard wymiany informacji. Dzięki homogenicznemu środowisku ...

Tematy: mqm, macrosoft quality management -

![Strona dla społeczności linuksowej [© stoupa - Fotolia.com] Strona dla społeczności linuksowej]()

Strona dla społeczności linuksowej

... przydatnych treści pomagających zrozumieć wartość rozwiązań opartych na systemie Linux – informacji o nowościach, wywiadów, artykułów, opisów wdrożeń, analiz, recenzji oraz odnośników ... przez BMC Software stroną propagującą wiedzę pomagającą efektywnie wykorzystywać systemy IT. Tematyka stron społeczności internetowych, którym patronuje BMC Software, ...

Tematy: linux, bmc software -

![SAP dla mniejszych [© Nmedia - Fotolia.com] SAP dla mniejszych]()

SAP dla mniejszych

... , które umożliwiają wymianę informacji pomiędzy różnymi środowiskami systemowymi. Gotowe scenariusze integracyjne obejmują: konsolidację ustawową (w zakresie systemów finansowo-księgowych), centralną księgowość (transakcje logistyczne i związane z tym dokumenty i rozliczenia), przepływ towarów pomiędzy przedsiębiorstwami (systemy zakupów, sprzedaży ...

Tematy: sap, sap business one -

![IV edycja Storage Day [© Syda Productions - Fotolia.com] IV edycja Storage Day]()

IV edycja Storage Day

... do zabezpieczania danych." IV edycję Storage Day rozpocznie prezentacja Rachel O'Donnell z firmy Raidtec. Jej tematem będą zaawansowane systemy do przechowywania i przetwarzania zasobów informacji w średnich i dużych przedsiębiorstwach. O rozwiązaniach w zakresie zabezpieczania danych skrojonych na miarę firm różnej wielkości - opowie Michael Hieke ...

-

![Klient złapany w sieć [© Minerva Studio - Fotolia.com] Klient złapany w sieć]()

Klient złapany w sieć

... , służący np. do sprawdzania aktualnej prognozy pogody, czy jako podręczny portfel informacji przydatny do transakcji internetowych, użytkownik instalujący go, wyrażał zgodę na ... z etyką mediów i prawem do prywatności. Natomiast jeśli uznamy, że gromadzone przez systemy monitorowania dane opierają się jedynie na informacjach, które nie pozwalają ...

-

![Pomiar i zarządzanie ryzykiem [© Nmedia - Fotolia.com] Pomiar i zarządzanie ryzykiem]()

Pomiar i zarządzanie ryzykiem

... rozwiązaniem, odpowiadającym na przyszłe zapotrzebowanie sektora finansowego na systemy zarządzania ryzykiem operacyjnym" – mówi Dariusz Janeczko, Dyrektor Handlowy ... systemami" – opisuje system Igor Stępniak, Analityk Biznesowy z MATRIX.PL. Centralne repozytorium informacji przechowywanych w systemie oparte jest o serwer relacyjnej bazy danych (MS ...

-

![Modelowanie biznesowe czyli pilnowanie hochsztaplerów Modelowanie biznesowe czyli pilnowanie hochsztaplerów]()

Modelowanie biznesowe czyli pilnowanie hochsztaplerów

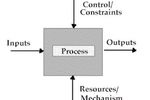

... co i komu "daje". Dotyczy to zarówno produktów i pieniędzy ale także przekazywanych informacji. Inaczej mówiąc model biznesowy musi obrazować pełny przepływ korzyści. ... zobrazowania mapy procesów powinna wystarczyć symbolika ICOM. Bardziej rozbudowane systemy modelowania pozwalają dodatkowo na zarządzanie takim projektem, definiowanie szczegółów ...

-

![Faktoring eksportowy - harmonijna współpraca z zagranicą Faktoring eksportowy - harmonijna współpraca z zagranicą]()

Faktoring eksportowy - harmonijna współpraca z zagranicą

... . W sukurs przychodzą internetowe systemy bazodanowe, wspomagające obsługę klienta. Niektórzy faktorzy, jak na przykład Bibby Factors, zapewniają swoim klientom 24-godzinny dostęp internetowy do prowadzonych kont odbiorców zagranicznych. - Dzięki temu klient uzyskuje szybki i wygodny dostęp do informacji o stanie swoich należności i kwocie ...

-

![Internet zmienia zachowania konsumentów [© Scanrail - Fotolia.com] Internet zmienia zachowania konsumentów]()

Internet zmienia zachowania konsumentów

... naszych przekazów do masowego odbiorcy i mieć nadzieję, że nasze standardowe systemy metryczne zasięgu i częstotliwości zagwarantują sukces". Awangarda nowego konsumenta cyfrowego to ... korzystania z innych mediów. Ale tak nie jest. Zapytani o to, jakiego źródła informacji brakowałoby im najbardziej, 28 proc. wskazało na telewizję. Na drugim miejscu ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Jak banki mogą skorzystać na open API? [© Luc Ubaghs - Fotolia.com] Jak banki mogą skorzystać na open API?](https://s3.egospodarka.pl/grafika2/uslugi-bankowe/Jak-banki-moga-skorzystac-na-open-API-224870-150x100crop.jpg)

![Czego pracownik fizyczny wymaga od rekrutacji? [© industrieblick - Fotolia.com] Czego pracownik fizyczny wymaga od rekrutacji?](https://s3.egospodarka.pl/grafika2/rynek-pracy/Czego-pracownik-fizyczny-wymaga-od-rekrutacji-224916-150x100crop.jpg)

![Na czym bazuje cyberprzestępczość? 4 główne wektory ataków [© Uli-B - Fotolia.com] Na czym bazuje cyberprzestępczość? 4 główne wektory ataków](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/Na-czym-bazuje-cyberprzestepczosc-4-glowne-wektory-atakow-226408-150x100crop.jpg)

![Nowe technologie 2020. Jakie trendy? [© phonlamaiphoto - Fotolia.com] Nowe technologie 2020. Jakie trendy?](https://s3.egospodarka.pl/grafika2/nowe-technologie/Nowe-technologie-2020-Jakie-trendy-226723-150x100crop.jpg)

![Życie w czasie pandemii, czyli zagrożona prywatność [© Jakub Jirsák - Fotolia.com] Życie w czasie pandemii, czyli zagrożona prywatność](https://s3.egospodarka.pl/grafika2/koronawirus/Zycie-w-czasie-pandemii-czyli-zagrozona-prywatnosc-229846-150x100crop.jpg)

![Deloitte: telemedycyna rewolucjonizuje tradycyjną opiekę zdrowotną [© maicasaa - Fotolia.com] Deloitte: telemedycyna rewolucjonizuje tradycyjną opiekę zdrowotną](https://s3.egospodarka.pl/grafika2/ochrona-zdrowia/Deloitte-telemedycyna-rewolucjonizuje-tradycyjna-opieke-zdrowotna-230182-150x100crop.jpg)

![Audyt wewnętrzny w teorii i praktyce [© apops - Fotolia.com] Audyt wewnętrzny w teorii i praktyce](https://s3.egospodarka.pl/grafika2/audyt/Audyt-wewnetrzny-w-teorii-i-praktyce-238811-150x100crop.jpg)

![Awaria Facebooka vs protokoły BGP i DNS [© pixabay.com] Awaria Facebooka vs protokoły BGP i DNS](https://s3.egospodarka.pl/grafika2/Facebook/Awaria-Facebooka-vs-protokoly-BGP-i-DNS-241002-150x100crop.jpg)

![Jakie cyberataki najgroźniejsze dla firm? [© pixabay.com] Jakie cyberataki najgroźniejsze dla firm?](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Jakie-cyberataki-najgrozniejsze-dla-firm-245305-150x100crop.jpg)

![Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16% [© zimmytws - Fotolia.com] Cyberprzestępczość coraz bardziej wyrafinowana. Ransomware w górę o 16%](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberprzestepczosc-coraz-bardziej-wyrafinowana-Ransomware-w-gore-o-16-251325-150x100crop.jpg)

![Jak wygląda dobra Instrukcja Bezpieczeństwa Pożarowego w firmie? [© pixabay.com] Jak wygląda dobra Instrukcja Bezpieczeństwa Pożarowego w firmie?](https://s3.egospodarka.pl/grafika2/Instrukcja-Bezpieczenstwa-Pozarowego/Jak-wyglada-dobra-Instrukcja-Bezpieczenstwa-Pozarowego-w-firmie-252900-150x100crop.jpg)

![Chat GPT: czym zagraża nam generatywna sztuczna inteligencja? [© pixabay.com] Chat GPT: czym zagraża nam generatywna sztuczna inteligencja?](https://s3.egospodarka.pl/grafika2/ChatGPT/Chat-GPT-czym-zagraza-nam-generatywna-sztuczna-inteligencja-253149-150x100crop.jpg)

![CRM manager: jakie powinien mieć umiejętności i kompetencje? [© pixabay.com] CRM manager: jakie powinien mieć umiejętności i kompetencje?](https://s3.egospodarka.pl/grafika2/CRM/CRM-manager-jakie-powinien-miec-umiejetnosci-i-kompetencje-254005-150x100crop.jpg)

![Jak działa trojan bankowy i jak się przed nim chronić? [© vchalup - Fotolia.com] Jak działa trojan bankowy i jak się przed nim chronić?](https://s3.egospodarka.pl/grafika2/trojany-bankowe/Jak-dziala-trojan-bankowy-i-jak-sie-przed-nim-chronic-254455-150x100crop.jpg)

![Zmiany w RO e-transport: powszechna kontrola towarów wjeżdżających do Rumunii [© Depositphotos] Zmiany w RO e-transport: powszechna kontrola towarów wjeżdżających do Rumunii](https://s3.egospodarka.pl/grafika2/RO-e-transport/Zmiany-w-RO-e-transport-powszechna-kontrola-towarow-wjezdzajacych-do-Rumunii-258652-150x100crop.jpg)

![Ranking najlepszych kont osobistych [© wygenerowane przez AI] Ranking najlepszych kont osobistych](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-najlepszych-kont-osobistych-267141-150x100crop.png)

![Era wdrożyła rozwiązanie firmy FileNet [© Nmedia - Fotolia.com] Era wdrożyła rozwiązanie firmy FileNet](https://s3.egospodarka.pl/grafika/polska-telefonia-cyfrowa-sp-z-o-o/Era-wdrozyla-rozwiazanie-firmy-FileNet-Qq30bx.jpg)

![Kevin Mitnick - najsłynniejszy haker świata w Polsce [© stoupa - Fotolia.com] Kevin Mitnick - najsłynniejszy haker świata w Polsce](https://s3.egospodarka.pl/grafika/kevin-mitnick/Kevin-Mitnick-najslynniejszy-haker-swiata-w-Polsce-MBuPgy.jpg)

![IT-System dla Kruka [© stoupa - Fotolia.com] IT-System dla Kruka](https://s3.egospodarka.pl/grafika/it-system/IT-System-dla-Kruka-MBuPgy.jpg)

![Motorola w Hongkongu [© Nmedia - Fotolia.com] Motorola w Hongkongu](https://s3.egospodarka.pl/grafika/motorola/Motorola-w-Hongkongu-Qq30bx.jpg)

![Comtica w Londynie [© Syda Productions - Fotolia.com] Comtica w Londynie](https://s3.egospodarka.pl/grafika/comtica/Comtica-w-Londynie-d8i3B3.jpg)

![Nowy system MacroSoftu [© Nmedia - Fotolia.com] Nowy system MacroSoftu](https://s3.egospodarka.pl/grafika/mqm/Nowy-system-MacroSoftu-Qq30bx.jpg)

![Strona dla społeczności linuksowej [© stoupa - Fotolia.com] Strona dla społeczności linuksowej](https://s3.egospodarka.pl/grafika/linux/Strona-dla-spolecznosci-linuksowej-MBuPgy.jpg)

![SAP dla mniejszych [© Nmedia - Fotolia.com] SAP dla mniejszych](https://s3.egospodarka.pl/grafika/sap/SAP-dla-mniejszych-Qq30bx.jpg)

![IV edycja Storage Day [© Syda Productions - Fotolia.com] IV edycja Storage Day](https://s3.egospodarka.pl/grafika/storage-day/IV-edycja-Storage-Day-d8i3B3.jpg)

![Klient złapany w sieć [© Minerva Studio - Fotolia.com] Klient złapany w sieć](https://s3.egospodarka.pl/grafika/reklama/Klient-zlapany-w-siec-iG7AEZ.jpg)

![Pomiar i zarządzanie ryzykiem [© Nmedia - Fotolia.com] Pomiar i zarządzanie ryzykiem](https://s3.egospodarka.pl/grafika/pomiar-i-zarzadzanie-ryzykiem/Pomiar-i-zarzadzanie-ryzykiem-Qq30bx.jpg)

![Internet zmienia zachowania konsumentów [© Scanrail - Fotolia.com] Internet zmienia zachowania konsumentów](https://s3.egospodarka.pl/grafika/badania-internautow/Internet-zmienia-zachowania-konsumentow-apURW9.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju [© sasun Bughdaryan - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-jeszcze-w-maju-266937-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023 [© Nejron Photo - Fotolia.com] Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Delegacje-krajowe-i-zagraniczne-nowe-stawki-diety-przy-podrozach-sluzbowych-od-29-11-2022-i-01-01-2023-249192-150x100crop.jpg)

![Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI] Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL? [© wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/chinskie-auta/Chinskie-auta-Od-niskiej-jakosci-do-globalnego-lidera-Co-pokazuje-raport-EFL-270009-50x33crop.jpg) Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

Chińskie auta: Od niskiej jakości do globalnego lidera. Co pokazuje raport EFL?

![Sztuczna inteligencja w HR. Gdzie kończy się automatyzacja, a zaczyna dyskryminacja? [© pexels] Sztuczna inteligencja w HR. Gdzie kończy się automatyzacja, a zaczyna dyskryminacja?](https://s3.egospodarka.pl/grafika2/rekrutacja/Sztuczna-inteligencja-w-HR-Gdzie-konczy-sie-automatyzacja-a-zaczyna-dyskryminacja-270092-150x100crop.jpg)

![Rosną koszty utrzymania mieszkania. W 2026 r. opłaty jeszcze wyższe? [© pixabay] Rosną koszty utrzymania mieszkania. W 2026 r. opłaty jeszcze wyższe?](https://s3.egospodarka.pl/grafika2/koszty-utrzymania-mieszkania/Rosna-koszty-utrzymania-mieszkania-W-2026-r-oplaty-jeszcze-wyzsze-270085-150x100crop.jpg)

![Świąteczne prezenty dla pracowników: limity, podatki i pułapki, o których musisz wiedzieć [© wygenerowane przez AI] Świąteczne prezenty dla pracowników: limity, podatki i pułapki, o których musisz wiedzieć](https://s3.egospodarka.pl/grafika2/swiadczenia-na-rzecz-pracownikow/Swiateczne-prezenty-dla-pracownikow-limity-podatki-i-pulapki-o-ktorych-musisz-wiedziec-270086-150x100crop.jpg)

![Cyfrowa rewolucja w woj. lubelskim: miliony na innowacje dla MŚP [© wygenerowane przez AI] Cyfrowa rewolucja w woj. lubelskim: miliony na innowacje dla MŚP](https://s3.egospodarka.pl/grafika2/dotacje-dla-firm/Cyfrowa-rewolucja-w-woj-lubelskim-miliony-na-innowacje-dla-MSP-270082-150x100crop.jpg)

![Umowa inwestycyjna a VAT: kiedy zewnętrzne finansowanie nie jest usługą opodatkowaną VAT? [© wygenerowane przez AI] Umowa inwestycyjna a VAT: kiedy zewnętrzne finansowanie nie jest usługą opodatkowaną VAT?](https://s3.egospodarka.pl/grafika2/zewnetrzne-finansowanie/Umowa-inwestycyjna-a-VAT-kiedy-zewnetrzne-finansowanie-nie-jest-usluga-opodatkowana-VAT-269946-150x100crop.jpg)

![Nowe zasady wjazdu do krajów Schengen. Co zmienia EES? [© pixabay] Nowe zasady wjazdu do krajów Schengen. Co zmienia EES?](https://s3.egospodarka.pl/grafika2/podroze/Nowe-zasady-wjazdu-do-krajow-Schengen-Co-zmienia-EES-270081-150x100crop.jpg)

![Jak skorzystać na zmianach od 2026 r. i 'odzyskać' lata do stażu pracy? [© wygenerowane przez AI] Jak skorzystać na zmianach od 2026 r. i 'odzyskać' lata do stażu pracy?](https://s3.egospodarka.pl/grafika2/obliczanie-stazu-pracy/Jak-skorzystac-na-zmianach-od-2026-r-i-odzyskac-lata-do-stazu-pracy-270034-150x100crop.jpg)