-

![Strategie agresywne: część 1 [© Minerva Studio - Fotolia.com] Strategie agresywne: część 1]()

Strategie agresywne: część 1

... japońskim, przed wystąpieniem w tym kraju kryzysu finansowego. Jako zaletę tej metody należy wymienić minimalizację kosztów transakcyjnych oraz nakłady pracy niezbędne do ... z bardziej interesujących podtypów strategii akcyjnych, który obok typowego aktywnego zarządzania opartego na wewnętrznej wartości może dać inwestorowi pozytywne efekty i ...

-

![Strategie pośrednie: część 1 [© Minerva Studio - Fotolia.com] Strategie pośrednie: część 1]()

Strategie pośrednie: część 1

... są tu zarówno strategie o charakterze pasywnym jak i o aktywnym podejściu do zarządzania. Do najprostszych strategii tego typu należy zaliczyć strategię „50/50”. Jest to ... strategii bazujących na zbliżonym podejściu do inwestycji. Niekwestionowaną zaletą tej metody pozostaje jednak jej prostota i logiczne oraz łatwe do zdefiniowania przesłanki ...

-

![Fortinet: punkty dostępowe FortiAP Fortinet: punkty dostępowe FortiAP]()

Fortinet: punkty dostępowe FortiAP

... co odróżnia je od urządzeń konkurencyjnych stosujących własne metody do tego celu. "Wraz z upowszechnianiem ... zarządzania zarówno przewodową, jak i bezprzewodową siecią. Do zestawu funkcjonalności FortiGate producent dodał opcje zarządzania środowiskiem WLAN i bezprzewodowy IPS. Każde urządzenie FortiGate jest przystosowane do centralnego zarządzania ...

-

![RPP a projekt ustawy budżetowej na 2011 [© denphumi - Fotolia.com] RPP a projekt ustawy budżetowej na 2011]()

RPP a projekt ustawy budżetowej na 2011

... r. istotnie oddziałują czynniki jednorazowe, takie jak: wysokie przychody z prywatyzacji, poprawa zarządzania płynnością w sektorze publicznym oraz nadzwyczajne dochody niepodatkowe. Jednorazowy ... państwa w układzie zadaniowym należy – na obecnym etapie wprowadzania w życie tej metody prezentacji budżetu państwa – oceniać jako kolejny krok na ...

-

![Kontrola Generalnego Inspektora Ochrony Danych Osobowych [© vege - Fotolia.com] Kontrola Generalnego Inspektora Ochrony Danych Osobowych]()

Kontrola Generalnego Inspektora Ochrony Danych Osobowych

... Przetwarzając je należy być więc szczególnie skrupulatnym i świadomym konsekwencji, jakie mogą wyniknąć niewłaściwego zarządzania nimi. W szczególności należy na bieżąco sprawdzać sposób zarządzania, zastosowane środki techniczne oraz metody zabezpieczenia danych, a także aktualny stan prawny. W przypadku dużych podmiotów konieczne może okazać się ...

-

![Dzień Ochrony Danych Osobowych. Jak radzimy sobie z RODO? [© Jakub Jirsák - Fotolia.com] Dzień Ochrony Danych Osobowych. Jak radzimy sobie z RODO?]()

Dzień Ochrony Danych Osobowych. Jak radzimy sobie z RODO?

... informatycznych zamierza skorzystać z funkcji zarządzania danymi w chmurze jako metody umożliwiającej bardziej inteligentne działanie przedsiębiorstwa. To podejście łączy różne obszary, takie jak tworzenie kopii zapasowych, replikacja i odtwarzanie po awarii, w ramach całego środowiska chmury i mechanizmów zarządzania danymi stosowanych w firmie ...

-

![Cyberbezpieczeństwo firm w 2022 roku. Oto największe wyzwania [© pixabay.com] Cyberbezpieczeństwo firm w 2022 roku. Oto największe wyzwania]()

Cyberbezpieczeństwo firm w 2022 roku. Oto największe wyzwania

... atak ransomware mogą być narażone firmy z niemal każdego sektora. Zarówno metody działania, jak i narzędzia są uniwersalne. Nie wymagają żadnych specyficznych uprawnień ... określonej granicy sieci, którą należy chronić. Obsługiwane ręcznie narzędzia do zarządzania bezpieczeństwem stały się zbyt mało efektywne w stosunku do rosnącego zakresu ...

-

![10 etapów onboardingu freelancerów 10 etapów onboardingu freelancerów]()

10 etapów onboardingu freelancerów

... firmę metody obsługi tych procedur. Równie istotne jest ustalenie przejrzystego harmonogramu płatności, co nie tylko ułatwia planowanie finansowe, ale także zapewnia freelancerom przewidywalność dochodów, budując ich zaufanie i zaangażowanie. 9. Wykorzystywanie narzędzi do zarządzania projektami Obecnie korzystanie z oprogramowania do zarządzania ...

-

![e-learning - synergia wiedzy i technologii e-learning - synergia wiedzy i technologii]()

e-learning - synergia wiedzy i technologii

... pogłębienia szkoleń realizowanych tradycyjnymi metodami. Formy szkoleniowe wykorzystujące zarówno tradycyjne metody jak i elementy e-learningu określane są mianem blended learning (rozwiązania ... kursów i materiałów szkoleniowych, zarządzania treścią edukacyjną, dystrybucji kursów, zarządzania procesem edukacyjnym, śledzenia procesu szkoleniowego ...

-

![Open source i bezpieczeństwo [© Minerva Studio - Fotolia.com] Open source i bezpieczeństwo]()

Open source i bezpieczeństwo

... , ale łatwość użycia i łatwość zarządzania wymagają od użytkowników systemów Unixowych większego wysiłku poznawczego.. Ta tendencja może być manifestowana na wiele sposobów: wszystkie zadania można wykonać z poziomu linii poleceń, mniej intuicyjne są również interfejsy graficzne oraz ręczne metody uaktualniania oprogramowania. Są to drobne ...

-

![Złośliwe programy: bootkit na celowniku Złośliwe programy: bootkit na celowniku]()

Złośliwe programy: bootkit na celowniku

... Neosploita, który został użyty do generowania exploitów, tworzenia i zarządzania bazami danych zainfekowanych użytkowników itd., jest plikiem wykonywalnym napisanym w języku programowania ... Należy zauważyć, że dane te dotyczą tylko amerykańskich użytkowników. Metody ochrony Autorzy bootkita podjęli ogromny wysiłek, aby stworzyć dobrze zabezpieczony, ...

-

!["Lean management" ograniczy koszty [© endostock - Fotolia.com] "Lean management" ograniczy koszty]()

"Lean management" ograniczy koszty

... . Zastosowanie lean management pozwala na niwelację niekorzystnych zwyczajów i ich skutków. Lean management jest japońską techniką zarządzania, stojącą niejako w opozycji do tradycyjnych modeli. Sednem tej metody jest spłaszczenie struktury oraz ciągła racjonalizacja organizacji i stosunków z otoczeniem. Podstawą działalności według koncepcji lean ...

-

![Budowanie modelu kompetencji [© Minerva Studio - Fotolia.com] Budowanie modelu kompetencji]()

Budowanie modelu kompetencji

... o poziomie kompetencji, jeśli ich nie widać w zachowaniach. Firmy – liderzy zarządzania zasobami ludzkimi – postawiły na systemy oparte właśnie na kompetencjach. Model ... kompetencjach, a jednocześnie wypełniane są luki kompetencyjne poprzez właściwie dobrane metody doskonalenia. Model kompetencji umożliwia również zarządzanie wiedzą, m.in. poprzez ...

-

![HP: nowe tablety i notebooki dla biznesu HP: nowe tablety i notebooki dla biznesu]()

HP: nowe tablety i notebooki dla biznesu

... pozwala użytkownikom pracować w sposób bardziej intuicyjny, zależnie od wybranej metody wprowadzania danych. Rozszerzona technologia sterowania dotykowego multitouch sprawia, że ... zarządzania pakietu HP ProtectTools udostępnia obsłudze IT zdalne narzędzie do wdrażania najważniejszych zasad bezpieczeństwa w całym przedsiębiorstwie oraz ich zarządzania ...

-

![Przetwarzanie danych osobowych: obowiązki pracodawcy Przetwarzanie danych osobowych: obowiązki pracodawcy]()

Przetwarzanie danych osobowych: obowiązki pracodawcy

... Instrukcja zarządzania Instrukcja zarządzania systemem informatycznym służącym do przetwarzania danych osobowych powinna z kolej, w myśl §5 Rozporządzenia, zawierać: procedury nadawania uprawnień do przetwarzania danych i rejestrowania tych uprawnień w systemie informatycznym oraz wskazanie osoby odpowiedzialnej za te czynności stosowane metody ...

-

![Kontrola a doradztwo w rewizji finansowej Kontrola a doradztwo w rewizji finansowej]()

Kontrola a doradztwo w rewizji finansowej

... ma praktycznie możliwości objąć badaniem wszystkich operacji. Stosuje więc metody reprezentacyjne w procesie badania sprawozdań finansowych. Ponadto niemożność ... badanych jednostek badanie sprawozdania finansowego nie kojarzy się z pomocą w poprawie zarządzania, usprawnieniem funkcjonowania jednostki i zwiększeniem jej wartości dla właścicieli. Jest ...

-

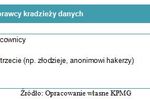

![Wzrośnie kradzież danych w regionie CEE Wzrośnie kradzież danych w regionie CEE]()

Wzrośnie kradzież danych w regionie CEE

... banki. Takie metody, jak szyfrowanie nośników danych, odłączanie napędów CD/DVD w stacjach roboczych oraz laptopach czy ograniczenie dostępu do sieci dla smartfonów są wciąż rozwijane i stanowią skuteczne zabezpieczenie zapobiegające kradzieży danych – komentuje Marcin Izbicki, Executive Consultant w Zespole ds. zarządzania ryzykiem nadużyć KPMG ...

-

![Jak kupować innowacje? [© thodonal - Fotolia.com] Jak kupować innowacje?]()

Jak kupować innowacje?

... Wykorzystanie tak zdefiniowanego potencjału innowacji wymaga od działów zakupów i zarządzających spółkami systemowego podejścia do zarządzania bazą dostawców. Na rynku polskim przeważają (38% analizowanych przedsiębiorstw) metody i narzędzia właściwe dla ugruntowanych, ale niezaawansowanych praktyk SRM (ang. Supplier Relationship Management). Etap ...

-

![Niespłacone zobowiązania finansowe potrzebują skutecznej windykacji [© jogyx - Fotolia.com] Niespłacone zobowiązania finansowe potrzebują skutecznej windykacji]()

Niespłacone zobowiązania finansowe potrzebują skutecznej windykacji

... Europa Zachodnia jest najbardziej przyjaznym obszarem dla firm sektora zarządzania wierzytelnościami. 15 czołowych lokat w rankingu to kraje z tej części kontynentu. ... , trzecią grupę stanowią zagadnienia związane z płatnościami, czyli kulturę płatniczą, metody płatności, dostęp do informacji, koszt windykacji, opłaty. Polska uzyskała 45 punktów ...

-

![Polski Ład: zmiany w podatku VAT [© bankrx - Fotolia.com] Polski Ład: zmiany w podatku VAT]()

Polski Ład: zmiany w podatku VAT

... jako prawny środek płatniczy, zarządzania funduszami, usług udzielania kredytów lub pożyczek pieniężnych oraz usługi pośrednictwa w świadczeniu tych usług oraz zarządzania kredytami lub ... z bezgotówkowych form płatności. W celu zapewnienia możliwości wyboru najbardziej dogodnej metody zapłaty za produkt lub usługę przedsiębiorca będzie zobligowany ...

-

![Cyberzagrożenia w IV kw. 2024 według Cisco Talos [© Freepik] Cyberzagrożenia w IV kw. 2024 według Cisco Talos]()

Cyberzagrożenia w IV kw. 2024 według Cisco Talos

... (75% incydentów), a także Atera, Netop, AnyDesk i LogMeIn. 2. Nowe metody uzyskiwania początkowego dostępu Eksploatacja podatnych aplikacji publicznych stała się dominującą ... . Wzrost liczby ataków na aplikacje oraz ransomware podkreśla konieczność skutecznego zarządzania podatnościami i regularnych aktualizacji systemów. 3. Wzrost ataków password ...

-

![Kto zostaje hakerem? [© Scanrail - Fotolia.com] Kto zostaje hakerem?]()

Kto zostaje hakerem?

... , nie kierując się przestępczymi intencjami, ale też nie zawsze stosując legalne metody, poszukując luk w zabezpieczeniach. Dlaczego nasila się zjawisko kradzieży tożsamości? W ... na edukację użytkowników, przestrzeganie reguł oraz ogólnobranżowe rozwiązania do zarządzania tożsamością. "Na Uniwersytecie Dunajskim powstało znakomite opracowanie ...

-

![Jak (nie) rekrutować inżyniera? [© endostock - Fotolia.com] Jak (nie) rekrutować inżyniera?]()

Jak (nie) rekrutować inżyniera?

... . Pracodawca - firma doradcza Według badań przeprowadzonych przez Instytut Zarządzania, dotyczących polityki personalnej największych polskich przedsiębiorstw ponad 40 % ... chęć zatrzymania danych osobowych kandydata” Rozmowa kwalifikacyjna Firmy wybierając narzędzia i metody rekrutacji zapominają, iż powinny być one starannie dobrane do stanowiska, a ...

-

![Zabezpieczenia sieci: problem z aktualizacją [© stoupa - Fotolia.com] Zabezpieczenia sieci: problem z aktualizacją]()

Zabezpieczenia sieci: problem z aktualizacją

... (i cały czas rosnąca) liczba wariantów szkodliwego oprogramowania wykorzystuje różne metody przesyłania informacji (np. spam, komunikatory i serwisy internetowe), co sprawia ... aktualizacji wpłynęła w znacznym stopniu na zasoby systemowe i sieciowe wymagane do zarządzania pobieraniem tych plików, co w wielu przypadkach prowadziło do powstawania ...

-

![Jakie są wady i zalety franchisingu? Jakie są wady i zalety franchisingu?]()

Jakie są wady i zalety franchisingu?

... wpływa znacznie na efektywniejszą kontrolę kosztów oraz uproszczenie struktury zarządzania oraz podejmowania decyzji. Należy też rozważyć wady, jak i ... związanego z wnoszeniem opłaty licencyjnej przez biorcę. Do mankamentów stosowania tej metody z punktu widzenia franchisodawcy należy stosunkowo mała kontrola nad podmiotami współpracującymi w ...

-

![Kaspersky Lab: szkodliwe programy II 2010 Kaspersky Lab: szkodliwe programy II 2010]()

Kaspersky Lab: szkodliwe programy II 2010

... różnych metod, aby pobierać główny plik wykonywalny. Stosowane metody są w większości tradycyjne – wykorzystywanie luk w zabezpieczeniach w popularnych programach, ... warto jednak przypomnieć, że oprócz swojej głównej funkcji szkodliwej - zdalnego zarządzania zainfekowanymi maszynami - potrafi również pobierać inne szkodliwe pliki. Wróćmy jednak ...

-

![Szkodliwe programy 2010 i prognozy na 2011 [© stoupa - Fotolia.com] Szkodliwe programy 2010 i prognozy na 2011]()

Szkodliwe programy 2010 i prognozy na 2011

... certyfikatu dla programu, który podszywał się pod “oprogramowanie do zdalnego zarządzania komputerami, które nie posiadają interfejsu graficznego”, w rzeczywistości był ... się swoimi zdolnościami pisania wirusów. Ich wysiłki zwiastowały erę cyberprzestępczości. Metody Należy podkreślić, że metoda wykorzystywana do przeprowadzenia cyberataku nie ...

-

![Analiza konkurencji jako element strategii rozwoju [© Minerva Studio - Fotolia.com] Analiza konkurencji jako element strategii rozwoju]()

Analiza konkurencji jako element strategii rozwoju

... dobrych wzorców i pomysłów na dalszy rozwój własnego biznesu. Dziedzina nauki znana pod szerokim pojęciem zarządzania strategicznego oferuje szereg bardziej zaawansowanych narzędzi do analizy konkurencji, np. metody ustalania stopnia koncentracji sektora, czy wyodrębniania tzw. grup strategicznych (grup graczy o podobnych strategiach konkurowania ...

-

![Budownictwo w Polsce I poł. 2011 r. Budownictwo w Polsce I poł. 2011 r.]()

Budownictwo w Polsce I poł. 2011 r.

... , 18% małych i średnich przedsiębiorstw, 24% firm z budownictwa ogólnego oraz 21% przedsiębiorstw z budownictwa inżynieryjnego. Aby zdobyć nowy kontrakt, swoje zasady zarządzania ryzykiem naruszyło 63% respondentów z budownictwa inżynieryjnego i budownictwa ogólnego, co drugie małe i średnie przedsiębiorstwo oraz 4 na 5 dużych przedsiębiorstw. „Ze ...

-

![Jak rozwijać kreatywność pracowników? [© endostock - Fotolia.com] Jak rozwijać kreatywność pracowników?]()

Jak rozwijać kreatywność pracowników?

... być twórczy i dążyć do znajdywania innowacyjnych rozwiązań w różnych kwestiach, począwszy od zarządzania. Ponadto musi być gotowy do zmian: nie bać się ich, dążyć ... iż poza standardowymi, odwołującymi się do bodźców finansowych i pozafinansowych, istnieją nowe metody motywowania, które pobudzają twórczą kreatywność. Są to między innymi: przemienność ...

-

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012]()

Szkodliwe programy mobilne 2012

... systemów operacyjnych. W celu ukrycia swoich zagrożeń twórcy wirusów wykorzystują te same metody co dwa lata temu. Zwykle jest to podszywanie się pod „certyfikat ... rozszerzoną listę poleceń wykorzystywanych przez twórców tego szkodnika do kontroli i zarządzania operacjami tego zagrożenia. Przed 2012 rokiem ataki przeprowadzane w celu kradzieży kodów ...

-

![System Android: kolejne szkodliwe aplikacje System Android: kolejne szkodliwe aplikacje]()

System Android: kolejne szkodliwe aplikacje

... korzystając z udostępnianego API, obiecuje wysoki i stabilny dochód, a także wygodę zarządzania i kontroli napływających środków pieniężnych. Tak jak w wielu innych rodzajach oprogramowania typu Adware, reklamy wyświetlane są w pasku powiadomień poprzez wykorzystanie metody „push”. Oprócz tego, platforma ta zawiera także szereg innych, ukrytych ...

-

![Rekrutacja pracowników: czy LinkedIn uśmierci CV? [© senkaya - Fotolia.com] Rekrutacja pracowników: czy LinkedIn uśmierci CV?]()

Rekrutacja pracowników: czy LinkedIn uśmierci CV?

... wiedzy o potencjalnych kandydatach i narzędzia do ich wstępnej selekcji. Niedawne publikacje szacowały udział rekrutacji z wykorzystaniem tej metody w naszym kraju na ok. 25%, co jest ważnym wskazaniem dla wszystkich, którzy szukają pracy ... zarządzenia własnym wizerunkiem w Internecie nie uda się znaleźć pracy. Jacek Zimnicki, Ekspert zarządzania ...

-

![Zagrożenia internetowe 2014 wg Fortinet [© alphaspirit - Fotolia.com] Zagrożenia internetowe 2014 wg Fortinet]()

Zagrożenia internetowe 2014 wg Fortinet

... sposobów na obrabowanie domów nieświadomych użytkowników. 3. Wzrost popularności biometryki jako metody uwierzytelniania W tym roku firma Apple wykonała odważny ruch, informując, ... pociągnie go do odpowiedzialności. Odpowiedzialność ta przyjmie formę większej przejrzystości zarządzania łańcuchem dostaw i nowymi programami korygującymi, jak również ...

-

![Branża finansowa a cyberprzestępczość: jak się chronić? Branża finansowa a cyberprzestępczość: jak się chronić?]()

Branża finansowa a cyberprzestępczość: jak się chronić?

... szkodliwym oprogramowaniem próbującym ukraść pieniądze z ich kont bankowych. Oszuści stosują różne metody, aby zdobyć cudze dane finansowe. Jedna z nich polega na wykorzystaniu ... większą popularność: aż 38% użytkowników wykorzystuje smartfon lub tablet w celu zarządzania swoim kontem bankowym i/lub dokonywania płatności online. Cyberprzestępcy nigdy ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Strategie agresywne: część 1 [© Minerva Studio - Fotolia.com] Strategie agresywne: część 1](https://s3.egospodarka.pl/grafika/strategie-agresywne/Strategie-agresywne-czesc-1-iG7AEZ.jpg)

![Strategie pośrednie: część 1 [© Minerva Studio - Fotolia.com] Strategie pośrednie: część 1](https://s3.egospodarka.pl/grafika/strategie-posrednie/Strategie-posrednie-czesc-1-iG7AEZ.jpg)

![RPP a projekt ustawy budżetowej na 2011 [© denphumi - Fotolia.com] RPP a projekt ustawy budżetowej na 2011](https://s3.egospodarka.pl/grafika/sytuacja-ekonomiczna/RPP-a-projekt-ustawy-budzetowej-na-2011-iQjz5k.jpg)

![Kontrola Generalnego Inspektora Ochrony Danych Osobowych [© vege - Fotolia.com] Kontrola Generalnego Inspektora Ochrony Danych Osobowych](https://s3.egospodarka.pl/grafika2/ochrona-danych-osobowych/Kontrola-Generalnego-Inspektora-Ochrony-Danych-Osobowych-148416-150x100crop.jpg)

![Dzień Ochrony Danych Osobowych. Jak radzimy sobie z RODO? [© Jakub Jirsák - Fotolia.com] Dzień Ochrony Danych Osobowych. Jak radzimy sobie z RODO?](https://s3.egospodarka.pl/grafika2/ochrona-danych-osobowych/Dzien-Ochrony-Danych-Osobowych-Jak-radzimy-sobie-z-RODO-226570-150x100crop.jpg)

![Cyberbezpieczeństwo firm w 2022 roku. Oto największe wyzwania [© pixabay.com] Cyberbezpieczeństwo firm w 2022 roku. Oto największe wyzwania](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberbezpieczenstwo-firm-w-2022-roku-Oto-najwieksze-wyzwania-243187-150x100crop.jpg)

![Open source i bezpieczeństwo [© Minerva Studio - Fotolia.com] Open source i bezpieczeństwo](https://s3.egospodarka.pl/grafika/open-source/Open-source-i-bezpieczenstwo-iG7AEZ.jpg)

!["Lean management" ograniczy koszty [© endostock - Fotolia.com] "Lean management" ograniczy koszty](https://s3.egospodarka.pl/grafika/zarzadzanie-firma/Lean-management-ograniczy-koszty-r420Ug.jpg)

![Budowanie modelu kompetencji [© Minerva Studio - Fotolia.com] Budowanie modelu kompetencji](https://s3.egospodarka.pl/grafika/zarzadzanie-przez-kompetencje/Budowanie-modelu-kompetencji-iG7AEZ.jpg)

![Jak kupować innowacje? [© thodonal - Fotolia.com] Jak kupować innowacje?](https://s3.egospodarka.pl/grafika2/innowacje/Jak-kupowac-innowacje-187867-150x100crop.jpg)

![Niespłacone zobowiązania finansowe potrzebują skutecznej windykacji [© jogyx - Fotolia.com] Niespłacone zobowiązania finansowe potrzebują skutecznej windykacji](https://s3.egospodarka.pl/grafika2/sektor-finansowy/Niesplacone-zobowiazania-finansowe-potrzebuja-skutecznej-windykacji-223645-150x100crop.jpg)

![Polski Ład: zmiany w podatku VAT [© bankrx - Fotolia.com] Polski Ład: zmiany w podatku VAT](https://s3.egospodarka.pl/grafika2/grupa-VAT/Polski-Lad-zmiany-w-podatku-VAT-239587-150x100crop.jpg)

![Cyberzagrożenia w IV kw. 2024 według Cisco Talos [© Freepik] Cyberzagrożenia w IV kw. 2024 według Cisco Talos](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberzagrozenia-w-IV-kw-2024-wedlug-Cisco-Talos-264936-150x100crop.jpg)

![Kto zostaje hakerem? [© Scanrail - Fotolia.com] Kto zostaje hakerem?](https://s3.egospodarka.pl/grafika/kradziez-tozsamosci/Kto-zostaje-hakerem-apURW9.jpg)

![Jak (nie) rekrutować inżyniera? [© endostock - Fotolia.com] Jak (nie) rekrutować inżyniera?](https://s3.egospodarka.pl/grafika/rekrutacja/Jak-nie-rekrutowac-inzyniera-r420Ug.jpg)

![Zabezpieczenia sieci: problem z aktualizacją [© stoupa - Fotolia.com] Zabezpieczenia sieci: problem z aktualizacją](https://s3.egospodarka.pl/grafika/aktualizacja-zabezpieczen/Zabezpieczenia-sieci-problem-z-aktualizacja-MBuPgy.jpg)

![Szkodliwe programy 2010 i prognozy na 2011 [© stoupa - Fotolia.com] Szkodliwe programy 2010 i prognozy na 2011](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Szkodliwe-programy-2010-i-prognozy-na-2011-MBuPgy.jpg)

![Analiza konkurencji jako element strategii rozwoju [© Minerva Studio - Fotolia.com] Analiza konkurencji jako element strategii rozwoju](https://s3.egospodarka.pl/grafika/zarzadzanie/Analiza-konkurencji-jako-element-strategii-rozwoju-iG7AEZ.jpg)

![Jak rozwijać kreatywność pracowników? [© endostock - Fotolia.com] Jak rozwijać kreatywność pracowników?](https://s3.egospodarka.pl/grafika/kreatywnosc-pracownikow/Jak-rozwijac-kreatywnosc-pracownikow-r420Ug.jpg)

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg)

![Rekrutacja pracowników: czy LinkedIn uśmierci CV? [© senkaya - Fotolia.com] Rekrutacja pracowników: czy LinkedIn uśmierci CV?](https://s3.egospodarka.pl/grafika2/LinkedIn/Rekrutacja-pracownikow-czy-LinkedIn-usmierci-CV-125519-150x100crop.jpg)

![Zagrożenia internetowe 2014 wg Fortinet [© alphaspirit - Fotolia.com] Zagrożenia internetowe 2014 wg Fortinet](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Zagrozenia-internetowe-2014-wg-Fortinet-128164-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

![7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI] 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/inwestycja-w-mieszkanie/7-pulapek-i-okazji-zobacz-co-cie-czeka-podczas-kupna-mieszkania-na-wynajem-270018-50x33crop.jpg) 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

![Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów? [© Wojciech Krzemiński] Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów?](https://s3.egospodarka.pl/grafika2/Alpine-A110-R/Alpine-A110-R-ekstremalnie-lekkie-piekielnie-szybkie-Dlaczego-ten-francuski-sportowiec-zachwyca-purystow-270047-150x100crop.jpg)

![Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu [© pexels] Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu](https://s3.egospodarka.pl/grafika2/dobry-lider/Praca-w-swieta-5-blednych-przekonan-liderow-ktore-niszcza-urlop-zespolu-270014-150x100crop.jpg)

![Najważniejszy kod podróży lotniczej. Czym jest PNR? [© pexels] Najważniejszy kod podróży lotniczej. Czym jest PNR?](https://s3.egospodarka.pl/grafika2/lot-samolotem/Najwazniejszy-kod-podrozy-lotniczej-Czym-jest-PNR-270138-150x100crop.jpg)

![Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik [© wygenerowane przez AI] Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik](https://s3.egospodarka.pl/grafika2/KSeF/Awaria-KSeF-w-2026-tryb-awaryjny-data-wystawienia-faktury-i-obowiazki-podatnika-Praktyczny-poradnik-270179-150x100crop.jpg)

![Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8 [© Wojciech Krzemiński] Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8](https://s3.egospodarka.pl/grafika2/Mercedes-AMG-SL-55-4MATIC/Test-Mercedes-AMG-SL-55-4MATIC-Luksusowy-kabriolet-z-napedem-na-cztery-kola-i-poteznym-V8-270058-150x100crop.jpg)

![Jawność wynagrodzeń od 24 grudnia 2025: co naprawdę się zmienia? Poznaj fakty i mity [© wygenerowane przez AI] Jawność wynagrodzeń od 24 grudnia 2025: co naprawdę się zmienia? Poznaj fakty i mity](https://s3.egospodarka.pl/grafika2/dyskryminacja-placowa/Jawnosc-wynagrodzen-od-24-grudnia-2025-co-naprawde-sie-zmienia-Poznaj-fakty-i-mity-270170-150x100crop.jpg)