Złośliwe programy: bootkit na celowniku

2009-01-27 13:52

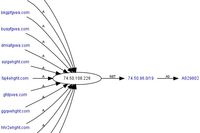

Lokalizacja serwerów, które zainfekowały użytkowników bootkitem (zaczynając od lewej: nazwa domeny, © fot. mat. prasowe

Firma Kaspersky Lab, producent rozwiązań do ochrony danych, opublikowała raport zatytułowany "Bootkit: wyzwanie 2008 r.". Artykuł przedstawia szczegółową analizę incydentu z 2008 roku, który najlepiej obrazuje zagrożenie, jakie stanowi MalWare 2.0 - nowa generacja szkodliwych programów.

Przeczytaj także: Panda: nadchodzi szkodliwy Icepack

W raportach Kaspersky Lab często pojawia się termin MalWare 2.0 oznaczający model złożonych szkodliwych programów, które pojawiły się pod koniec 2006 roku. Najbardziej typowymi przykładami, a zarazem pierwszymi reprezentantami MalWare 2.0, są robaki Bagle, Warezov oraz Zhelatin.Model Malware 2.0 charakteryzuje się następującymi cechami:

- brakiem jednego centrum kontroli sieci zainfekowanych komputerów

- aktywnym wykorzystywaniem metod mających na celu uniemożliwienie analizy szkodliwego kodu oraz prób przejęcia kontroli nad botnetem

- krótkotrwałymi masowymi wysyłkami szkodliwego kodu

- skutecznym wykorzystywaniem socjotechniki

- wykorzystywaniem szeregu różnych metod w celu rozprzestrzeniania szkodliwych programów i stopniowym odchodzeniem od wykorzystywania metod przyciągających uwagę (np. e-mail)

- wykorzystywaniem wielu modułów (zamiast jednego) w celu dostarczania różnych szkodliwych funkcji

Spośród incydentów mających miejsce w 2008 roku reprezentujących zagrożenie, jakie stanowi MalWare 2.0, Kaspersky Lab wspomnieć historię rootkita Rustock. W rootkicie tym zaimplementowano wiele nowych technologii, metod i podejść, które mogą mieć istotny wpływ na przyszłą ewolucję MalWare 2.0. Najnowszy z takich incydentów, opisany w raporcie Kaspersky Lab, jasno obrazuje współczesną sztukę wojny, jaka toczy się między twórcami wirusów a firmami antywirusowymi, i pokazuje wagę nowych technologii ochrony.

Interesujący incydent ponownego uruchamiania się komputerów

W połowie sierpnia 2008 r. na forach internetowych użytkownicy zaczęli się skarżyć, że po odwiedzeniu przez nich pewnych stron internetowych ich komputery zaczęły ponownie się uruchamiać. Co spowodowało takie zachowanie komputerów - nie wiadomo. Jedyne możliwe wyjaśnienie sugerowało, że przyczyna restartu komputerów znajduje się na odwiedzonych stronach.

Wstępne oględziny ekspertów, podejrzanych stron niczego nie ujawniły - strony okazały się nieszkodliwe. W większości przypadków, szkodliwi użytkownicy, którzy chcą zainfekować maszyny, włamują się na legalne strony i umieszczają odsyłacze do swoich zasobów, które zawierają exploity na tych stronach. Technika ta nosi nazwę 'drive-by download'. Gdy użytkownik odwiedzi zainfekowaną stronę, na jego maszynie zostanie zainstalowany szkodliwy kod, bez jego wiedzy czy zgody. Jednak na stronie niczego nie wykryto - żadnych podejrzanych ramek iframe czy skryptów.

Problem można było przypisać automatycznemu restartowi systemu Windows po zainstalowaniu aktualizacji; było to dość prawdopodobne, zwłaszcza że incydent ten zbiegł się w czasie z opublikowaniem przez firmę Microsoft najnowszej łaty. Sytuacja okazała się jednak o wiele poważniejsza.

Podczas przeprowadzania dochodzenia eksperci Kaspersky Lab wykorzystali maszyny wirtualne, za pośrednictwem których odwiedzali podejrzane strony. Nie ograniczali się do odwiedzenia tych stron, ale również przechodzili z jednej części strony do innej i klikali odsyłacze. Po pewnym czasie komputer testowy uruchomił się ponownie.

Analiza systemu przeprowadzona przez ekspertów wykazała zmiany w sektorze rozruchowym. Takie zmiany mogły wskazywać na obecność bootkita w systemie. Jednak od marca 2008 roku nie wykryto żadnych nowych wariantów bootkita. Czy to możliwe, że bootkit powrócił?

Przeczytaj także:

![Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023 [© Brian Jackson - Fotolia.com] Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023]() Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023

Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023

![Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023 [© Brian Jackson - Fotolia.com] Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Trojan-bankowy-Qbot-najpupularniejszy-na-swiecie-w-VI-2023-253614-150x100crop.jpg) Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023

Trojan bankowy Qbot najpupularniejszy na świecie w VI 2023

oprac. : eGospodarka.pl

Więcej na ten temat:

malware, szkodliwe programy, złośliwe programy, złośliwe oprogramowanie, exploity, bootkit

![Najgroźniejsze złośliwe programy w lutym 2025 [© Freepik] Najgroźniejsze złośliwe programy w lutym 2025](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Najgrozniejsze-zlosliwe-programy-w-lutym-2025-265401-150x100crop.jpg)

![Cyberprzestępcy to już nie są "zwykli" hakerzy [© Focus Pocus LTD - Fotolia.com] Cyberprzestępcy to już nie są "zwykli" hakerzy](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberprzestepcy-to-juz-nie-sa-zwykli-hakerzy-258057-150x100crop.jpg)

![Więcej cyberataków na polskie firmy w grudniu 2023 [© Paolese - Fotolia.com] Więcej cyberataków na polskie firmy w grudniu 2023](https://s3.egospodarka.pl/grafika2/cyberataki/Wiecej-cyberatakow-na-polskie-firmy-w-grudniu-2023-257250-150x100crop.jpg)

![Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie [© R.Studio - Fotolia.com] Emotet największym cyberzagrożeniem w Polsce, a Formbook na świecie](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Emotet-najwiekszym-cyberzagrozeniem-w-Polsce-a-Formbook-na-swiecie-255318-150x100crop.jpg)

![AgentTesla najpopularniejszym typem szkodliwego oprogramowania w IV 2023 [© pixabay.com] AgentTesla najpopularniejszym typem szkodliwego oprogramowania w IV 2023](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/AgentTesla-najpopularniejszym-typem-szkodliwego-oprogramowania-w-IV-2023-252649-150x100crop.jpg)

![Reklama kontekstowa lepsza niż bannerowa? [© stoupa - Fotolia.com] Reklama kontekstowa lepsza niż bannerowa?](https://s3.egospodarka.pl/grafika/skutecznosc-reklamy-internetowej/Reklama-kontekstowa-lepsza-niz-bannerowa-MBuPgy.jpg)

![Budowanie wizerunku a końcówki domen [© stoupa - Fotolia.com] Budowanie wizerunku a końcówki domen](https://s3.egospodarka.pl/grafika/domeny/Budowanie-wizerunku-a-koncowki-domen-MBuPgy.jpg)

![Cicha epidemia: popularne napoje dosłownie "rozpuszczają" zęby Polaków [© wygenerowane przez AI] Cicha epidemia: popularne napoje dosłownie "rozpuszczają" zęby Polaków](https://s3.egospodarka.pl/grafika2/zeby/Cicha-epidemia-popularne-napoje-doslownie-rozpuszczaja-zeby-Polakow-270722-150x100crop.jpg)

![AI gap coraz bliżej? Firmy inwestują w technologię, nie w rekrutację [© pexels] AI gap coraz bliżej? Firmy inwestują w technologię, nie w rekrutację](https://s3.egospodarka.pl/grafika2/HR/AI-gap-coraz-blizej-Firmy-inwestuja-w-technologie-nie-w-rekrutacje-270720-150x100crop.jpg)

![Umiejętności, których nie zastąpi AI. Jak budować sukces w erze sztucznej inteligencji? [© wygenerowane przez AI] Umiejętności, których nie zastąpi AI. Jak budować sukces w erze sztucznej inteligencji?](https://s3.egospodarka.pl/grafika2/kompetencje-przyszlosci/Umiejetnosci-ktorych-nie-zastapi-AI-Jak-budowac-sukces-w-erze-sztucznej-inteligencji-270719-150x100crop.jpg)

![Badania internetu Gemius/PBI I 2026 [© pexels] Badania internetu Gemius/PBI I 2026](https://s3.egospodarka.pl/grafika2/badania-internetu/Badania-internetu-Gemius-PBI-I-2026-270718-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025 [© Freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-sierpniu-2025-268073-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany? [© jrwasserman - Fotolia.com] Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Najem-prywatny-2023-Podatek-od-wynajmu-mieszkania-innych-nieruchomosci-i-ruchomosci-jakie-zmiany-249905-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)

![Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku [© wygenerowane przez AI] Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku](https://s3.egospodarka.pl/grafika2//Drukarki-Kluczowe-Wybory-dla-Twoich-Potrzeb-Druku-269687-150x100crop.png)