-

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006]()

Ewolucja złośliwego oprogramowania I-III 2006

... sprzętem stworzono dodatkowy poziom - Virtual Machine Monitor (VMM). Podczas uruchamiania komputera kontrola przekazywana jest z BIOS-u do VMM z obejściem standardowej sekwencji ładowania ... o nazwie RedBrowser. Według autorów programu, RedBrowser miał umożliwić uzyskanie dostępu do stron WAP bez nawiązania połączenia internetowego. Było to możliwe ...

-

![Jak wspólnie realizować badania [© Minerva Studio - Fotolia.com] Jak wspólnie realizować badania]()

Jak wspólnie realizować badania

... 3. Kontrola stanu realizacji badania Wspólna platforma informatyczna to również pełna informacja o stanie i postępach prac nad realizowanym projektem. W powszechnie wykorzystywanych systemach informatycznych każdy podmiot projektu dysponuje bieżącymi informacjami o jego postępach. Szczegółowość informacji zależy wyłącznie od poziomu dostępu. Zatem ...

-

![Umowy z operatorem stacjonarnym nieuczciwe [© pizuttipics - Fotolia.com] Umowy z operatorem stacjonarnym nieuczciwe]()

Umowy z operatorem stacjonarnym nieuczciwe

... UOKiK skontrolował dziewięciu przedsiębiorców świadczących usługi telefonii stacjonarnej, dostępu do Internetu oraz telewizji kablowej. Przeanalizowano cenniki, regulaminy ... ograniczanie przez operatorów odpowiedzialności w przypadku wystąpienia przerw w świadczeniu usługi. Kontrola wykazała unikanie odpowiedzialności głównie w związku z przerwami ...

-

![Operatorzy komórkowi i handel w sieci: raport UOKiK [© Scanrail - Fotolia.com] Operatorzy komórkowi i handel w sieci: raport UOKiK]()

Operatorzy komórkowi i handel w sieci: raport UOKiK

... natychmiastowego podpisania nawet niesatysfakcjonującej umowy. Poza tym osoby, które nie mają dostępu do Internetu nie mogłyby zapoznać się wcześniej z jej warunkami. Przeciwko PTK ... Poza tym część kwestionowanych przez Urząd klauzul została dobrowolnie zmieniona. Kontrola operatorów jest częścią analizy dotyczącej przestrzegania praw konsumentów na ...

-

![E-handel okiem NIK E-handel okiem NIK]()

E-handel okiem NIK

... się Departament Kontroli Skarbowej Ministerstwa. Jednak, jak zauważają kontrolerzy, kontrola e-handlu została wpisana do priorytetów kontroli skarbowej dopiero na 2008 i ... napotykają na dwa zasadnicze problemy: brak odpowiedniego sprzętu komputerowego i nieograniczonego dostępu do Internetu; aż 12 z 14 kontrolowanych urzędów skarbowych korzystało z ...

-

![Polscy internauci 2010 Polscy internauci 2010]()

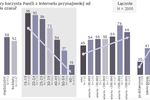

Polscy internauci 2010

... fakt niewykorzystywania sieci z brakiem dostępu do komputera lub Internetu (75% osób niebędących Użytkownikami Internetu nie ma dostępu do komputera lub Internetu, ale ... . Tylko jedna dziesiąta użytkowników Internetu kupuje książki przez Internet. Regulacja i kontrola Chociaż Polacy obawiają się nieco podejmowania ryzykownych działań w Internecie, to ...

-

![UKE a rynek usług pocztowych 2006-2011 UKE a rynek usług pocztowych 2006-2011]()

UKE a rynek usług pocztowych 2006-2011

... zakresie nie znalazły jak dotąd odzwierciedlenia w systemie prawa. Kontrola bezpieczeństwa obrotu pocztowego Jak informuje UKE, szereg nieprawidłowości ma swoje ... zmniejszenie cenowej granicy obszaru zastrzeżonego dla operatora publicznego i jednocześnie bariery dostępu do świadczenia tej usługi przez operatorów niepublicznych. Cena ustalona przez ...

-

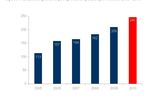

![Inwestycje przedsiębiorstw będą rosły powoli Inwestycje przedsiębiorstw będą rosły powoli]()

Inwestycje przedsiębiorstw będą rosły powoli

... są potencjalnie świetnymi partnerami – niezła rentowność, bezpieczeństwo wynikające z wysokiej płynności, kontrola kosztów – mimo bardzo silnie rosnących cen surowców. Banki także to dostrzegają – ... na to pytanie jest równocześnie odpowiedzią na pytanie o warunki i koszt dostępu do zewnętrznych źródeł finansowania. Drugi czynnik, który warto wskazać ...

-

![ESET Smart Security 5 i NOD32 Antivirus 5 ESET Smart Security 5 i NOD32 Antivirus 5]()

ESET Smart Security 5 i NOD32 Antivirus 5

... Wybrane funkcje ESET Smart Security 5 RC i ESET NOD32 Antivirus 5 RC: Udoskonalona kontrola nośników wymiennych – blokuje zagrożenia, które próbują przedostać się do chronionego ... blokuje strony, które mogą zawierać niepożądane treści. Istnieje możliwość zablokowania dostępu do nawet 20 predefiniowanych kategorii witryn. Lepsza ochrona antyspamowa ...

-

![Szkodliwe programy mobilne 2011 Szkodliwe programy mobilne 2011]()

Szkodliwe programy mobilne 2011

... itd.). Problem ten zostanie szerzej omówiony w dalszej części raportu. Cel: kontrola urządzeń Zagrożenia, których celem jest kontrolowanie urządzeń, stały się bardzo rozpowszechnione w ... np. w różnych formach reklamy w celu zapewnienia szybkiego, łatwego dostępu do konkretnych informacji. Dlatego też pierwsze ataki z wykorzystaniem kodów ...

-

![Fortinet FortiOS 5.0 chroni środowisko BYOD [© JcJg Photography - Fotolia.com] Fortinet FortiOS 5.0 chroni środowisko BYOD]()

Fortinet FortiOS 5.0 chroni środowisko BYOD

... (sandbox). Wykorzystuje ona metody heurystyczne oraz bazę reputacji adresów IP. Większa kontrola w celu zabezpieczenia urządzeń mobilnych i środowisk BYOD. System identyfikuje urządzenia oraz pozwala na zastosowanie specjalnych zasad dostępu i profili bezpieczeństwa, w zależności od rodzaju urządzenia lub grupy urządzeń, lokalizacji i sposobów ...

-

![Płatności mobilne: oczekiwania Polaków [© Artur Marciniec - Fotolia.com] Płatności mobilne: oczekiwania Polaków]()

Płatności mobilne: oczekiwania Polaków

... (40%) deklaruje, że przy wyborze nowej technologii kluczowe znaczenie ma dla niego prostota obsługi. Trzy czwarte badanych Polaków (75%) oczekuje dostępu do swoich kont w czasie rzeczywistym a jedna trzecia (34%) chce posiadać aplikację mobilną swojego banku, by móc swobodnie zarządzać finansami z każdego ...

-

![Router TP-LINK TL-ER604W Router TP-LINK TL-ER604W]()

Router TP-LINK TL-ER604W

... dla wielu przydatnych funkcji i technologii takich jak obsługa protokołów VPN czy kontrola aplikacji oraz serwerów PPPoE. Dzięki temu możliwa jest jednoczesna obsługa do 30 ... szereg rozbudowanych narzędzi do zarządzania siecią. Administratorzy mają możliwość ograniczenia pracownikom dostępu jedynie do wybranych usług, takich jak. FTP, HTTP lub SMTP ...

-

![Ochrona danych osobowych: tożsamość na celowniku [© alphaspirit - Fotolia.com] Ochrona danych osobowych: tożsamość na celowniku]()

Ochrona danych osobowych: tożsamość na celowniku

... jest wdrożenie polityki BYOD, która może stanowić załącznik do regulaminu pracownika. Pełna kontrola nad urządzeniem przez dział IT nie jest możliwa do wprowadzenia ... o udostępnienie danych. Istotne jest również uregulowanie w umowie kwestii zakresu dostępu do danych, w przypadku, kiedy dostawca chmury zleca część procesów związanych z przetwarzaniem ...

-

![IV ustawa deregulacyjna - kolejne ułatwienia (podatkowe) dla firm [© carballo - Fotolia.com] IV ustawa deregulacyjna - kolejne ułatwienia (podatkowe) dla firm]()

IV ustawa deregulacyjna - kolejne ułatwienia (podatkowe) dla firm

... do celów opałowych. Konieczne będzie w tym przypadku postępowanie podatkowe, kontrolne lub kontrola podatkowa, które ustali cel użycia paliwa. Pozwoli to na indywidualne zbadanie każdej ... w miejsce dotychczas wymaganych zaświadczeń, ułatwienie dostępu do ubezpieczeń eksportowych gwarantowanych przez Skarb Państwa – KUKE; ułatwienie dostępu ...

-

![Elektroniczne zwolnienie lekarskie i inne zmiany w prawie w lipcu 2015 [© markus dehlzeit - Fotolia.com] Elektroniczne zwolnienie lekarskie i inne zmiany w prawie w lipcu 2015]()

Elektroniczne zwolnienie lekarskie i inne zmiany w prawie w lipcu 2015

... do zasiłków czy w ogóle postępowanie w sprawach ustalania prawa do zasiłków oraz dostępu do danych o pacjencie niezbędnych do wystawienia zaświadczenia. Skutki zmian są szerokie, ... konsekwencji wprowadzenia uchwalonych rozwiązań legislacyjnych powinna być przeprowadzana kontrola wszystkich grup produktów wykorzystujących energię, objętych aktami ...

-

![Sprzęt elektroniczny na Pierwszą Komunię? Pamiętaj o zagrożeniach Sprzęt elektroniczny na Pierwszą Komunię? Pamiętaj o zagrożeniach]()

Sprzęt elektroniczny na Pierwszą Komunię? Pamiętaj o zagrożeniach

... sprzętu, lecz również dziecka w sytuacji kryzysowej, np. zagubienia czy porwania. 2. Kontrola rodzicielska Co zrobić, jeśli Twoje dziecko notorycznie łamie ustalone reguły? W ... Aplikacje, gry i portale społecznościowe Smartfony i tablety bez całej masy aplikacji czy dostępu do sieci przedstawiają raczej nikłą wartość. Nasze pociechy już po kilku ...

-

![Cisco: bezpieczeństwo w Internecie 2017 [© monsitj - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2017]()

Cisco: bezpieczeństwo w Internecie 2017

... na priorytetowym poziomie), jak i poszczególnych pracowników (edukacja w zakresie bezpieczeństwa). Kontrola przestrzegania zasad bezpieczeństwa: niezbędny jest regularny przegląd stosowanych praktyk bezpieczeństwa, aktualizowanie oprogramowania oraz mechanizmów kontroli dostępu do sieci, aplikacji, funkcji systemu i danych. Testowanie efektywności ...

-

![Które urządzenia IoT cyberprzestępcy lubią najbardziej? Które urządzenia IoT cyberprzestępcy lubią najbardziej?]()

Które urządzenia IoT cyberprzestępcy lubią najbardziej?

... nasz kraj z puli 25 miliardów ataków przypadło około 90 tysięcy. Przejęcie dostępu do zarządzania routerem pozwala na przechwycenie ruchu pochodzącego ze wszystkich ... komunikacja podlega zaszyfrowaniu. Najbardziej narażone na ataki są kamerki, nad którymi kontrola odbywa się bezpośrednio poprzez sieć Internet. Na kolejnych miejscach zestawienia ...

-

![5 sposobów na zapewnienie zgodności z RODO [© rzoze19 - Fotolia.com] 5 sposobów na zapewnienie zgodności z RODO]()

5 sposobów na zapewnienie zgodności z RODO

... w skali całej firmy wymaga połączenia technik bezpieczeństwa, standardowych przepływów pracy, wewnętrznej edukacji, kontroli dostępu, rozwiązań do backupu i nie tylko. Wiedza o tym, kto ma dostęp, gdzie i kiedy, oraz nieustanna kontrola i monitorowanie pozwolą znacznie szybciej reagować na incydenty naruszenia ochrony danych, które pomimo starań ...

-

![Osiedle zamknięte czy otwarte? Które wygrywa? Osiedle zamknięte czy otwarte? Które wygrywa?]()

Osiedle zamknięte czy otwarte? Które wygrywa?

... na stołecznym Żoliborzu. Osiedla ogrodzone, monitorowane i wyposażone w kontrolę dostępu wciąż zapewniają mieszkańcom większy komfort i poczucie bezpieczeństwa. Monika Golec, dyrektor ... mieszkańców do zapewnienia poczucia bezpieczeństwa swojej rodzinie, ochrona mienia i kontrola miejsc postojowych. Równocześnie zauważalny jest jednak odwrót od tej ...

-

![Śladami cyberprzestępcy: 9 etapów cyberataku na firmę [© Andrey Popov - Fotolia.com] Śladami cyberprzestępcy: 9 etapów cyberataku na firmę]()

Śladami cyberprzestępcy: 9 etapów cyberataku na firmę

... to nadal poszukiwać potencjalnych celów w sieci. Rozszerzanie uprawnień: uzyskanie podstawowego dostępu nie pozwala hakerom dowolnie przeszukiwać sieci. Aby poruszać się po ... mniej rygorystycznym nadzorem, by ostatecznie przenieść je poza sieć. Zarządzanie i kontrola: Ostatnim krokiem atakującego jest całkowite zatarcie śladów. Cyberprzestępcy chcą ...

-

![Robotyka niesie za sobą niespodziewane zagrożenia Robotyka niesie za sobą niespodziewane zagrożenia]()

Robotyka niesie za sobą niespodziewane zagrożenia

... można zhakować i że w badanym scenariuszu kontrola nad robotem została przejęła przez intruza, próbowano przewidzieć potencjalne zagrożenia związane z bezpieczeństwem polegające na wywieraniu przez maszynę aktywnego wpływu na użytkowników celem skłonienia ich do wykonania pewnych czynności. Uzyskanie dostępu do miejsca objętego zakazem wstępu ...

-

![Świat: wydarzenia tygodnia 42/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 42/2019]()

Świat: wydarzenia tygodnia 42/2019

... można zhakować i że w badanym scenariuszu kontrola nad robotem została przejęła przez intruza, próbowano przewidzieć potencjalne zagrożenia związane z bezpieczeństwem polegające na wywieraniu przez maszynę aktywnego wpływu na użytkowników celem skłonienia ich do wykonania pewnych czynności. Uzyskanie dostępu do miejsca objętego zakazem wstępu ...

-

![Jak HoReCa walczy o doświadczenia konsumentów? [© oksix - Fotolia.com] Jak HoReCa walczy o doświadczenia konsumentów?]()

Jak HoReCa walczy o doświadczenia konsumentów?

... naturalny trend customer experience w hotelarstwie. Klienci poszukują możliwości rozwoju osobistego, dostępu do wyjątkowych doznań kulinarnych, lub oderwania się od ... kuchni. W Bostonie, roboty serwują zdrowe i niedrogie posiłki. Programy rozpoznające głos lub kontrola głosowa, stają się normą w amerykańskich punktach drive-through. Pozostałe ...

-

![Transport drogowy: jak przygotować się na pakiet mobilności? [© christian42 - Fotolia.com] Transport drogowy: jak przygotować się na pakiet mobilności?]()

Transport drogowy: jak przygotować się na pakiet mobilności?

... zapisy z grup zmian o delegowaniu i dostępie do rynku. Od końca 2024 roku kontrola drogowa będzie obejmować nie 28 jak obecnie, a 56 dni wstecz. ... najbardziej będą doskwierać wzrost kosztów pracowniczych, nawet o 30-40 proc., oraz znaczące ograniczenia dostępu do rynku, w tym głównie obostrzenia w zakresie kabotaży oraz konieczność powrotu ...

-

![Notebooki i tablety Acer Enduro Notebooki i tablety Acer Enduro]()

Notebooki i tablety Acer Enduro

... obok przycisku zasilania. Kiedy system jest aktywny, na danym urządzeniu można więc uruchomić konkretną aplikację wciskając odpowiedni przycisk. Kontrola I/O: Opcja zdalnego aktywowania i dezaktywowania dostępu do portów wejścia i wyjścia. Zdalnie można również włączyć lub wyłączyć kamery i czytniki linii papilarnych. Monitoring stanu urządzeń ...

-

![Dzięki COVID-19 fiskus wie więcej o transakcjach finansowych firm [© apops - Fotolia.com] Dzięki COVID-19 fiskus wie więcej o transakcjach finansowych firm]()

Dzięki COVID-19 fiskus wie więcej o transakcjach finansowych firm

... podejmowania i prowadzenia działalności gospodarczej jest zarabianie pieniędzy. Jak największa kontrola nad uczestnikami rynku Zgodnie z art. 2 ustawy o nadzorze ... zapewnienie, poprzez rzetelne informowanie, ochrony interesów uczestników rynku, a nie zapewnienie władzy dostępu do wszelkich zażądanych przez nią informacji na temat tych uczestników. ...

-

![Cyberbezpieczeństwo: kopia zapasowa to tylko początek, poznaj 4 kolejne kroki [© Maksym Yemelyanov - Fotolia.com] Cyberbezpieczeństwo: kopia zapasowa to tylko początek, poznaj 4 kolejne kroki]()

Cyberbezpieczeństwo: kopia zapasowa to tylko początek, poznaj 4 kolejne kroki

... o znaczeniu strategicznym. Warto przeszkolić personel w zakresie zasad uzyskiwania zdalnego dostępu do informacji i regularnie przeglądać strategię firmy, aby mieć pewność, że zaspokaja ona ... źródeł i kontakt z działem informatycznym w razie wątpliwości. Warto pamiętać o znanej maksymie, która mówi, że „kontrola jest najwyższą formą zaufania”. Rick ...

-

![Ransomware bije nowe rekordy [© santiago silver - Fotolia.com] Ransomware bije nowe rekordy]()

Ransomware bije nowe rekordy

... Development Manager w Xopero Software. Trójsilnikowy system antywirusowy, moduł bazujący na reputacji zasobów Internetu, Intrusion Prevention System (IPS), kontrola aplikacji i dostępu, wzmocniony system DNS, czy oprogramowanie do backupu danych - to dopiero początek narzędzi zabezpieczających opisywanych i rekomendowanych przez specjalistów ...

-

![Wrażliwe dane osobowe abonentów muszą być przekazywane do GUS. W jakim celu? [© Warakorn - Fotolia.com] Wrażliwe dane osobowe abonentów muszą być przekazywane do GUS. W jakim celu?]()

Wrażliwe dane osobowe abonentów muszą być przekazywane do GUS. W jakim celu?

... oraz niektórych innych ustaw ustanowiono, że kontrola operacyjna może być prowadzona niejawnie i polegać na uzyskiwaniu i utrwalaniu: treści rozmów; obrazu lub dźwięku osób z wszelkich miejsc, także prywatnych; treści korespondencji; danych zawartych w informatycznych nośnikach danych; uzyskiwaniu dostępu i kontroli zawartości przesyłek. Nie bez ...

-

![Media społecznościowe zagrożeniem dla dzieci Media społecznościowe zagrożeniem dla dzieci]()

Media społecznościowe zagrożeniem dla dzieci

... 10 procent Polaków uważa, że nie powinno się ograniczać nieletnim dostępu do serwisów społecznościowych. Niestety praktyka pokazuje, że rodzice chętnie udostępniają tablety ... co robią ich dzieci w Internecie. - wyjaśnia Robert Dziemianko. Na przykład kontrola rodzicielska w oprogramowaniu G DATA pozwala blokować dostęp do określonych treści, czy ...

-

![T-Mobile wprowadza Cyber Guard® Lite [© Freepik] T-Mobile wprowadza Cyber Guard® Lite]()

T-Mobile wprowadza Cyber Guard® Lite

... są urządzenia mobilne, które ze względu na swoją specyfikę i łatwość dostępu do sieci, stanowią idealny cel dla cyberprzestępców. Pracownicy korzystający z telefonów ... usługi, takich jak Cyber Guard® Silver, dostępne są dodatkowe funkcje, w tym np. kontrola aplikacji, co zwiększa poziom zabezpieczeń. Szybkie wdrożenie i pełne wsparcie Jednym z ...

-

![Chmura obliczeniowa - najważniejsze aspekty prawne [© Jakub Jirsák - Fotolia.com] Chmura obliczeniowa - najważniejsze aspekty prawne]()

Chmura obliczeniowa - najważniejsze aspekty prawne

... usług przez internet, ale nie jest to jedyna metoda dostępu. Dzięki dedykowanym połączeniom istnieje możliwość pełnej separacji sieci usług chmurowych ... muszą wdrożyć własne procedury i zabezpieczenia. Należy zadbać także o wyszkolenie pracowników. Kontrola prawidłowego wdrożenia chmury Firmy mogą być kontrolowane pod kątem prawidłowego wdrożenia ...

-

![Jak długo Policja może przetrzymywać dane o osobach? [© Andrzej Rembowski z Pixabay] Jak długo Policja może przetrzymywać dane o osobach?]()

Jak długo Policja może przetrzymywać dane o osobach?

... tych, wobec których skazanie uległo zatarciu. (…) niewłaściwe byłoby pozbawienie organów Policji dostępu do jak najpełniejszej informacji, którą Policja sama wytworzyła w sposób legalny”. Również Naczelny Sąd Administracyjny stwierdził, że kontrola legalności przetwarzania danych powinna uwzględniać przede wszystkim zasady wynikające z treści art ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Jak wspólnie realizować badania [© Minerva Studio - Fotolia.com] Jak wspólnie realizować badania](https://s3.egospodarka.pl/grafika/badania-rynku/Jak-wspolnie-realizowac-badania-iG7AEZ.jpg)

![Umowy z operatorem stacjonarnym nieuczciwe [© pizuttipics - Fotolia.com] Umowy z operatorem stacjonarnym nieuczciwe](https://s3.egospodarka.pl/grafika/operatorzy-telekomunikacyjni/Umowy-z-operatorem-stacjonarnym-nieuczciwe-QhDXHQ.jpg)

![Operatorzy komórkowi i handel w sieci: raport UOKiK [© Scanrail - Fotolia.com] Operatorzy komórkowi i handel w sieci: raport UOKiK](https://s3.egospodarka.pl/grafika/operatorzy-komorkowi/Operatorzy-komorkowi-i-handel-w-sieci-raport-UOKiK-apURW9.jpg)

![Fortinet FortiOS 5.0 chroni środowisko BYOD [© JcJg Photography - Fotolia.com] Fortinet FortiOS 5.0 chroni środowisko BYOD](https://s3.egospodarka.pl/grafika2/srodowisko-BYOD/Fortinet-FortiOS-5-0-chroni-srodowisko-BYOD-107912-150x100crop.jpg)

![Płatności mobilne: oczekiwania Polaków [© Artur Marciniec - Fotolia.com] Płatności mobilne: oczekiwania Polaków](https://s3.egospodarka.pl/grafika2/platnosci-mobilne/Platnosci-mobilne-oczekiwania-Polakow-123537-150x100crop.jpg)

![Ochrona danych osobowych: tożsamość na celowniku [© alphaspirit - Fotolia.com] Ochrona danych osobowych: tożsamość na celowniku](https://s3.egospodarka.pl/grafika2/ochrona-danych-osobowych/Ochrona-danych-osobowych-tozsamosc-na-celowniku-131260-150x100crop.jpg)

![IV ustawa deregulacyjna - kolejne ułatwienia (podatkowe) dla firm [© carballo - Fotolia.com] IV ustawa deregulacyjna - kolejne ułatwienia (podatkowe) dla firm](https://s3.egospodarka.pl/grafika2/podatek-dochodowy/IV-ustawa-deregulacyjna-kolejne-ulatwienia-podatkowe-dla-firm-147052-150x100crop.jpg)

![Elektroniczne zwolnienie lekarskie i inne zmiany w prawie w lipcu 2015 [© markus dehlzeit - Fotolia.com] Elektroniczne zwolnienie lekarskie i inne zmiany w prawie w lipcu 2015](https://s3.egospodarka.pl/grafika2/zmiany-w-prawie/Elektroniczne-zwolnienie-lekarskie-i-inne-zmiany-w-prawie-w-lipcu-2015-161898-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie 2017 [© monsitj - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2017](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2017-191298-150x100crop.jpg)

![5 sposobów na zapewnienie zgodności z RODO [© rzoze19 - Fotolia.com] 5 sposobów na zapewnienie zgodności z RODO](https://s3.egospodarka.pl/grafika2/RODO/5-sposobow-na-zapewnienie-zgodnosci-z-RODO-205964-150x100crop.jpg)

![Śladami cyberprzestępcy: 9 etapów cyberataku na firmę [© Andrey Popov - Fotolia.com] Śladami cyberprzestępcy: 9 etapów cyberataku na firmę](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Sladami-cyberprzestepcy-9-etapow-cyberataku-na-firme-216531-150x100crop.jpg)

![Świat: wydarzenia tygodnia 42/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 42/2019](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-42-2019-12AyHS.jpg)

![Jak HoReCa walczy o doświadczenia konsumentów? [© oksix - Fotolia.com] Jak HoReCa walczy o doświadczenia konsumentów?](https://s3.egospodarka.pl/grafika2/branza-HoReCa/Jak-HoReCa-walczy-o-doswiadczenia-konsumentow-224781-150x100crop.jpg)

![Transport drogowy: jak przygotować się na pakiet mobilności? [© christian42 - Fotolia.com] Transport drogowy: jak przygotować się na pakiet mobilności?](https://s3.egospodarka.pl/grafika2/branza-transportowa/Transport-drogowy-jak-przygotowac-sie-na-pakiet-mobilnosci-226523-150x100crop.jpg)

![Dzięki COVID-19 fiskus wie więcej o transakcjach finansowych firm [© apops - Fotolia.com] Dzięki COVID-19 fiskus wie więcej o transakcjach finansowych firm](https://s3.egospodarka.pl/grafika2/rynki-finansowe/Dzieki-COVID-19-fiskus-wie-wiecej-o-transakcjach-finansowych-firm-233369-150x100crop.jpg)

![Cyberbezpieczeństwo: kopia zapasowa to tylko początek, poznaj 4 kolejne kroki [© Maksym Yemelyanov - Fotolia.com] Cyberbezpieczeństwo: kopia zapasowa to tylko początek, poznaj 4 kolejne kroki](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Cyberbezpieczenstwo-kopia-zapasowa-to-tylko-poczatek-poznaj-4-kolejne-kroki-233686-150x100crop.jpg)

![Ransomware bije nowe rekordy [© santiago silver - Fotolia.com] Ransomware bije nowe rekordy](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-bije-nowe-rekordy-237246-150x100crop.jpg)

![Wrażliwe dane osobowe abonentów muszą być przekazywane do GUS. W jakim celu? [© Warakorn - Fotolia.com] Wrażliwe dane osobowe abonentów muszą być przekazywane do GUS. W jakim celu?](https://s3.egospodarka.pl/grafika2/dane-osobowe/Wrazliwe-dane-osobowe-abonentow-musza-byc-przekazywane-do-GUS-W-jakim-celu-253545-150x100crop.jpg)

![T-Mobile wprowadza Cyber Guard® Lite [© Freepik] T-Mobile wprowadza Cyber Guard® Lite](https://s3.egospodarka.pl/grafika2/T-Mobile/T-Mobile-wprowadza-Cyber-Guard-R-Lite-261918-150x100crop.jpg)

![Chmura obliczeniowa - najważniejsze aspekty prawne [© Jakub Jirsák - Fotolia.com] Chmura obliczeniowa - najważniejsze aspekty prawne](https://s3.egospodarka.pl/grafika2/chmura-obliczeniowa/Chmura-obliczeniowa-najwazniejsze-aspekty-prawne-262678-150x100crop.jpg)

![Jak długo Policja może przetrzymywać dane o osobach? [© Andrzej Rembowski z Pixabay] Jak długo Policja może przetrzymywać dane o osobach?](https://s3.egospodarka.pl/grafika2/policja/Jak-dlugo-Policja-moze-przetrzymywac-dane-o-osobach-262820-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju [© sasun Bughdaryan - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-jeszcze-w-maju-266937-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Renta wdowia - wnioski już od 1 stycznia 2025 [© Freepik] Renta wdowia - wnioski już od 1 stycznia 2025](https://s3.egospodarka.pl/grafika2/renta-wdowia/Renta-wdowia-wnioski-juz-od-1-stycznia-2025-263356-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)

![Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe [© wygenerowane przez AI] Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe](https://s3.egospodarka.pl/grafika2/Tlusty-Czwartek/Tlusty-Czwartek-2026-Ile-zaplacisz-za-paczka-Przeglad-cen-i-najgoretsze-trendy-smakowe-270747-150x100crop.jpg)

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)