-

![Kontrola dostępu pracownika do Internetu [© Elnur - Fotolia.com] Kontrola dostępu pracownika do Internetu]()

Kontrola dostępu pracownika do Internetu

... pliki znajdujące się na komputerze pracownika narażają pracodawcę na odpowiedzialność prawną i materialną. Kontrola dostępu do Internetu przez pracownika niweluje to ryzyko. Poza tym, gdy pracownik został dyscyplinarnie zwolniony z pracy z powodu nadużywania dostępu do sieci w celach prywatnych i skierował sprawę do sądu, pracodawcy potrzebne są ...

-

![Kontrola dostępu do danych z PESEL [© Sergej Khackimullin - Fotolia.com] Kontrola dostępu do danych z PESEL]()

Kontrola dostępu do danych z PESEL

... nowej ustawy o ewidencji ludności - zmienił się sposób kontrolowania dostępu osób trzecich do danych zawartych w rejestrze PESEL. Dostęp do danych osób fizycznych ... jego urzędu. Zawsze należy wskazać kierownika takiego zespołu kontrolnego. Kontrola odbywa się w siedzibie kontrolowanej jednostki oraz w innych miejscach wykonywania jej zadań – w ...

-

![Biometryczna kontrola pracownika [© Henry Bonn - Fotolia.com] Biometryczna kontrola pracownika]()

Biometryczna kontrola pracownika

... jest w stanie dokładnie kontrolować czas pracy swoich podwładnych, a także może określić, który z pracowników, do jakich pomieszczeń ma dostęp. Biometryczna kontrola dostępu zabezpiecza przed dostępem osób nieuprawnionych przez pracodawcę do określonych części budynku. Za pomocą czytników linii papilarnych określone drzwi zostaną otworzone ...

-

![Na czym polega kontrola krzyżowa z urzędu skarbowego? [© apops - Fotolia.com] Na czym polega kontrola krzyżowa z urzędu skarbowego?]()

Na czym polega kontrola krzyżowa z urzędu skarbowego?

... przeprowadzanej… u kontrahenta. Czym jest tzw. kontrola krzyżowa i kiedy istnieje największe prawdopodobieństwo, że do niej dojdzie? Kontrola krzyżowa – czym jest konkretnie? ... pozwoli bowiem na szybsze zakończenie prowadzonych czynności. Opór w przekazaniu dostępu do dokumentów może zasygnalizować inspekcji, że przedsiębiorca zamieszany jest w ...

-

![Biometryczna kontrola czasu pracy Biometryczna kontrola czasu pracy]()

Biometryczna kontrola czasu pracy

... (jak i pracownicy) mogą stwierdzić, czy naprawdę tyle pracujemy. Jak więc kontrolować liczbę przepracowanych godzin? Rozwiązaniem może być biometryczny system kontroli dostępu, który również rejestruje rzeczywisty czas pracy każdego pracownika. Problem skracania czasu pracy (kończenia wcześniej, wydłużania przerw) nabiera poważnego znaczenia, gdy ...

-

![ESET Parental Control - darmowa kontrola rodzicielska [© Natallia Vintsik - Fotolia.com] ESET Parental Control - darmowa kontrola rodzicielska]()

ESET Parental Control - darmowa kontrola rodzicielska

... for Android: Kontrola aplikacji — umożliwia udostępnianie dzieciom aplikacji właściwych dla ich wieku. Aplikacje niewłaściwe dla danej grupy wiekowej mogą być automatycznie blokowane. Ograniczenia czasowe — funkcja, która umożliwia zdefiniowanie dziennych limitów czasu korzystania z wybranych aplikacji. Kontrola dostępu do stron internetowych ...

-

![Kontrola projektów inwestycyjnych Kontrola projektów inwestycyjnych]()

Kontrola projektów inwestycyjnych

... beneficjentów w tym zakresie regulowane są przede wszystkim zapisami umowy o dofinansowanie. Kontrola „na miejscu”, jak sama nazwa wskazuje, zazwyczaj przeprowadzana jest w miejscu ... (rzeczową i finansową) oraz osób upoważnionych do reprezentowania beneficjenta zapewnienie dostępu do miejsca realizacji projektu (placu budowy, parku maszynowego ...

-

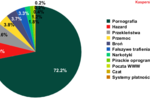

![World Wide Web a kontrola rodzicielska World Wide Web a kontrola rodzicielska]()

World Wide Web a kontrola rodzicielska

... prób uzyskania dostępu do stron z treścią dla dorosłych. Moduł kontroli rodzicielskiej skutecznie blokuje próby uzyskiwania dostępu przez dzieci do niepożądanej zawartości. Naturalnie, tylko rodzice mogą decydować, które kategorie stron internetowych maja być zakazane dla ich dzieci. Tak jak każde inne narzędzie, kontrola rodzicielska ...

-

![Mass media online: wolność czy kontrola? Mass media online: wolność czy kontrola?]()

Mass media online: wolność czy kontrola?

... świata. Trudno dostrzec jakieś zmiany sytuacji, mimo wzrostu możliwości żądania dostępu do nowych mediów i przejmowania środków ucisku kulturowego przez użytkowników i odbiorców. ... to, co się pojawia w obsługiwanych przez nich serwisach, nawet jeśli kontrola jest bardzo nieskuteczna. Efekt? Będzie coraz mniej „wolnego” przekazu o jakiejkolwiek ...

-

![Kontrola Generalnego Inspektora Ochrony Danych Osobowych [© vege - Fotolia.com] Kontrola Generalnego Inspektora Ochrony Danych Osobowych]()

Kontrola Generalnego Inspektora Ochrony Danych Osobowych

... . informacja od osoby, której dane bezprawnie ujawniono. Jak dokładnie wygląda kontrola inspektorów GIODO jeżeli ostatecznie do niej dojdzie? W obecnym stanie prawnym kontrolerzy Generalnego Inspektora mają bardzo szerokie uprawnienia. Mogą żądać dostępu do sieci teleinformatycznej przedsiębiorstwa i wszystkich pomieszczeń, w których przechowywane ...

-

![Czy kontrola trzeźwości pracowników przyniesie oczekiwane efekty? [© pixabay.com] Czy kontrola trzeźwości pracowników przyniesie oczekiwane efekty?]()

Czy kontrola trzeźwości pracowników przyniesie oczekiwane efekty?

... niezależnie od jego stanu psychofizycznego. Samo badanie należy przeprowadzić w miejscu odosobnionym, bez dostępu osób trzecich, wyników natomiast nie udostępniać osobom nieupoważnionym – dodaje Łukasz Wawrzyniak. Czy kontrola obejmuje wszystkich? Wskazane przepisy Kodeksu pracy obejmują wszystkich pracowników wykonujących pracę u danego pracodawcy ...

Tematy: kontrola trzeźwości pracowników, badanie alkomatem w pracy, kontrola trzeźwości, trzeźwość pracownika, badanie alkomatem, nietrzeźwy pracownik, spożywanie alkoholu w pracy, wypadki przy pracy, badanie trzeźwości, naruszenie obowiązków pracowniczych, prawa i obowiązki pracownika i pracodawcy, bezpieczeństwo i higiena pracy -

![Kontrola dialerów: winna TPSA [© pizuttipics - Fotolia.com] Kontrola dialerów: winna TPSA]()

Kontrola dialerów: winna TPSA

... od 14.05. do 13.06.2003 r. kontrola obejmowała: 1. zasady i warunki świadczenia przez TP S.A. usług dostępu do sieci; 2. zakres praw, obowiązków i odpowiedzialności stron tych umów w stosunku do abonentów korzystających z usług audioteksowych; 3. praktyki rozpatrywania reklamacji i skarg dotyczących usług dostępu do sieci oraz usług audioteksowych ...

Tematy: dialery -

![Kontrola rodzicielska mało popularna Kontrola rodzicielska mało popularna]()

Kontrola rodzicielska mało popularna

... częściej korzystają dzieci w wieku szkolnym. Jednocześnie co trzeci telefon komórkowy (35%) i dwa na trzy smartfony (62%) są wykorzystywane w celu uzyskania dostępu do Internetu. Spora część ankietowanych obawia się, że ich dzieci mogą zostać skrzywdzone przez ludzi spotkanych na czacie lub portalach ...

-

![Postępowanie upadłościowe: kontrola syndyka przez wierzycieli [© Lane Erickson - Fotolia.com] Postępowanie upadłościowe: kontrola syndyka przez wierzycieli]()

Postępowanie upadłościowe: kontrola syndyka przez wierzycieli

... upadłości. Z podjętych działań kontrolnych rada składa sędziemu-komisarzowi sprawozdania. Choć rada nie dysponuje środkami przymusu wobec syndyka, odmowa udzielenia informacji lub dostępu do ksiąg może być uznana za naruszenie obowiązków, prowadzące nawet do jego odwołania. Należy także zauważyć, że w ramach kontroli rada ...

-

![Kontrola koncentracji: są kolejne zgody [© pressmaster - Fotolia.com] Kontrola koncentracji: są kolejne zgody]()

Kontrola koncentracji: są kolejne zgody

... Jorku. W wyniku koncentracji będzie sprawowała współkontrolę m.in. nad spółką Inea – operatorem telekomunikacyjnym działającym w Wielkopolsce, świadczącym m.in. usługi telewizji kablowej oraz dostępu do Internetu. Inne z wydanych w ostatnim czasie zgód na koncentracje dotyczyły m.in. rynków sprzedaży sprzętu RTV i AGD, wyrobów rybnych, przetwórstwa ...

-

![Budżet domowy: przede wszystkim kontrola wydatków [© Superingo - Fotolia.com] Budżet domowy: przede wszystkim kontrola wydatków]()

Budżet domowy: przede wszystkim kontrola wydatków

... nie tylko staroświecki, ale także uważany za niekonwencjonalny w dobie powszechnego dostępu do internetu, gdy tylko 35% z nas regularnie odwiedza siedzibę oddziału swojego ... nawet zdania, że pomogły im one uniknąć zaciągnięcia długów.” Dokładniejsza kontrola nad własnymi finansami staje się dla konsumentów coraz ważniejsza. Karty przedpłacone mogą ...

-

![Kontrola rodzicielska według Black Mirror [© adrian_ilie825 - Fotolia.com] Kontrola rodzicielska według Black Mirror]()

Kontrola rodzicielska według Black Mirror

... mogą uzyskać pomoc w nauce alfabetu, uczniowie mogą grać w aplikacje edukacyjne i gry, a nastolatki mogą prowadzić badania w sieci. Z kolei całkowite pozbawienie dziecka dostępu do urządzenia mobilnego lub internetu nie jest najlepszym rozwiązaniem. Sprawdzi się w wypadku najmłodszych, ale u starszych dzieci może doprowadzić do wykluczenia ...

-

![Mobilna kontrola rodzicielska Mobilna kontrola rodzicielska]()

Mobilna kontrola rodzicielska

... pozwoli na zdalne wymazanie wszystkich danych zapisanych w urządzeniu lub zablokowanie dostępu do nich. W takim przypadku nieuczciwy znalazca będzie dysponował jedynie sprzętem, ... dostęp do aplikacji obsługującej pocztę, Facebooka lub Twittera, ale zabronić dostępu do przeglądarki internetowej lub przygotować listę dozwolonych stron WWW. „Mając ...

-

![Dzieci w sieci: potrzebna zwiększona kontrola rodzicielska [© Syda Productions - Fotolia.com] Dzieci w sieci: potrzebna zwiększona kontrola rodzicielska]()

Dzieci w sieci: potrzebna zwiększona kontrola rodzicielska

... internautów. Sprzyja temu zarówno rozwój nowoczesnych technologii, jak i powszechność dostępu do sieci. Czynnikiem, który dodatkowo sprzyja zainteresowaniu najmłodszych zasobami internetowymi ... dzieci nie ma bowiem ustawionych ograniczeń limitu danych lub czasu dostępu na urządzeniach, przez które łączą się z Internetem. Taka swoboda pozwala dzieciom ...

-

![Łatwiejsza kontrola spamu [© Nmedia - Fotolia.com] Łatwiejsza kontrola spamu]()

Łatwiejsza kontrola spamu

... internetowy umożliwiający przeglądanie wszystkich raportów z dowolnej zdalnej lokalizacji - tworzenie planu wysyłki i automatyczna dystrybucja e-maili w różnych formatach - uwierzytelnianie dostępu do raportów - udoskonalony mechanizm generowania raportów, który pozwala szybciej tworzyć większą ilość i nowe rodzaje. Obydwie funkcjonalności End User ...

-

![Kontrola podatkowa i skarbowa e-handlu [© whitelook - Fotolia.com] Kontrola podatkowa i skarbowa e-handlu]()

Kontrola podatkowa i skarbowa e-handlu

... posługują się własnymi i zewnętrznymi narzędziami informatycznymi. Ostatnio wiele kontrowersji budzi kupno przez Izbę Skarbową we Wrocławiu, w drodze przetargu publicznego, dostępu on-line do bazy danych zawierającej archiwalne informacje jednego z internetowych serwisów aukcyjnych oraz serwisów ogłoszeniowych. Zakres danych, jakie mogą być dzięki ...

-

![Kontrola rodzicielska kuleje Kontrola rodzicielska kuleje]()

Kontrola rodzicielska kuleje

... wyrządzone. Tylko jedna czwarta (24%) respondentów zainstalowała oprogramowanie kontroli rodzicielskiej. „W obecnych czasach korzystanie z telefonów komórkowych oraz komputerów w celu uzyskania dostępu do internetu, często w ukryciu przed rodzicami, jest na porządku dziennym. Z naszego badania wynika, że znacząca część rodziców czuje się bezradnie ...

-

![Panda Security for Business dla MSP Panda Security for Business dla MSP]()

Panda Security for Business dla MSP

... Prevention System), czy szczegółowe kontrole zaplanowanych ataków. Rozwiązanie wyposażono m.in. w takie funkcje jak: Kontrola dostępu do sieci - uniemożliwia zainfekowanym lub niezabezpieczonym komputerom łączenie się z siecią. Kontrola aplikacji – umożliwia administratorowi nadzór nad punktem końcowym oraz zasobami sieci. Korzystając z tej funkcji ...

-

![10 kroków do bezpiecznego Wi-Fi 10 kroków do bezpiecznego Wi-Fi]()

10 kroków do bezpiecznego Wi-Fi

... , czy do twojej sieci nie są podpięte nieznane ci urządzenia. 6. Kontrola dostępu na podstawie adresu MAC Aby uniemożliwić podłączanie nieznanych ci ... opcję zarządzania dostępem, a w niej kontrolę rodzicielską. Pozwala ona na ograniczenie dostępu poszczególnych urządzeń do wskazanych domen czy słów kluczowych, a także określenie w jakich ...

-

![Bezpieczeństwo informatyczne mikrofirm w 5 krokach [© alphaspirit - Fotolia.com] Bezpieczeństwo informatyczne mikrofirm w 5 krokach]()

Bezpieczeństwo informatyczne mikrofirm w 5 krokach

... łącza internetowe, infrastruktura sprzętowa pozbawiona pojedynczych punktów awarii, redundantne zasilanie, zaawansowane systemy monitoringu sprzętu, ochrona przeciwpożarowa czy kontrola dostępu do pomieszczeń. Rozpoznanie prawa w tym zakresie powinno być pierwszym krokiem podczas informatyzacji firmy. Spełnienie zaawansowanych technologicznie ...

-

![Bezpieczeństwo danych w firmie - serwerownia [© zimmytws-Fotolia.com] Bezpieczeństwo danych w firmie - serwerownia]()

Bezpieczeństwo danych w firmie - serwerownia

... zarówno pod względem czynników środowiskowych (temperatura, wilgotność), energetycznych (filtrowane, gwarantowane, rezerwowane zasilanie), jak i fizycznych (kontrola dostępu, systemy antywłamaniowe, systemy przeciwpożarowe). Wszystkie te instalacje i systemy wchodzące w skład skoordynowanej infrastruktury fizycznej centrum muszą spełniać ...

-

![Konkurencja TP SA dyskryminowana [© pizuttipics - Fotolia.com] Konkurencja TP SA dyskryminowana]()

Konkurencja TP SA dyskryminowana

... S.A. do usunięcia nieprawidłowości związanych z brakiem równego dostępu do informacji o sieci TP, mających szczególne znaczenie przy świadczeniu usługi Bitstream Access. UKE poinformował, że w dniach od 1 września 2008 r. do 31 października 2008 r. została przeprowadzona kontrola dotycząca wykonywania przez Telekomunikację Polską S.A. obowiązku ...

-

![Czy gotówka powinna zostać w obiegu? Czym grozi jej brak? [© lsiekierski - Fotolia.com] Czy gotówka powinna zostać w obiegu? Czym grozi jej brak?]()

Czy gotówka powinna zostać w obiegu? Czym grozi jej brak?

... ryzyko dla uczciwej konkurencji i wyhamowanie innowacyjności, co może spowodować ekskluzywna kontrola nad cyfrowym pieniądzem przez duże korporacje. Gdy jedna lub kilka ... że korzystanie z pieniądza cyfrowego może być związane z potencjalnymi zagrożeniami, takimi jak kontrola dostępu do usług finansowych przez prywatne firmy czy rządy, co może wpłynąć ...

-

![Neostrada i SDI pod lupą [© stoupa - Fotolia.com] Neostrada i SDI pod lupą]()

Neostrada i SDI pod lupą

... przez URTiP kontrola jakości usługi stałego dostępu do sieci Internet. Internauci skarżyli się głównie na wadliwe funkcjonowanie lub braku dostępu do usługi ... z poprzednim dostawcą sprzętu i wymianę urządzeń na routery innej firmy. Kontrola URTiP potwierdziła, że wszystkie wyposażenia abonenckie zostały przełączone do nowych urządzeń, a ...

-

![Strategią DLP w cyberprzestępcę Strategią DLP w cyberprzestępcę]()

Strategią DLP w cyberprzestępcę

... zarządzania danymi; kontrola granic sieci; segmentacja sieci i stref bezpieczeństwa; kontrola dostępu; tożsamość użytkowników i urządzeń; łączność i sieci VPN; szyfrowanie danych; urządzenia mobilne; usługi chmurowe; kontrola zawartości poczty elektronicznej i stron internetowych; aplikacje zarządzania i kontrola treści; bezpieczne przechowywanie ...

-

![Usługa powszechna z GSM4F 2008 Usługa powszechna z GSM4F 2008]()

Usługa powszechna z GSM4F 2008

... badań niezależnych prowadzonych przez IŁ-PIB na terenie Instytutu Łączności w Warszawie. Zarówno kontrola UKE, jak i przeprowadzone przez IŁ-PIB badania w zdecydowanej większości potwierdziły ... jakości transmisji faksowej, przesyłania sygnałów tonowych DTMF oraz tzw. wdzwanianego dostępu do Internetu. Badania wykazały, że wiele funkcji i usług ...

-

![Antywirus Symantec dla telefonów komórkowych [© Nmedia - Fotolia.com] Antywirus Symantec dla telefonów komórkowych]()

Antywirus Symantec dla telefonów komórkowych

... instytucjom łączenie się z sieciami korporacyjnymi za pośrednictwem tuneli VPN przy użyciu protokołu IPsec w celu ochrony ważnych danych oraz wymienianych informacji. Kontrola dostępu do sieci – w połączeniu z programem Symantec Mobile VPN ta technologia pozwala administratorom zagwarantować, że dostęp do sieci korporacyjnej otrzymają tylko ...

-

![ESET Parental Control w wersji beta dla Androida [© goodluz - Fotolia.com] ESET Parental Control w wersji beta dla Androida]()

ESET Parental Control w wersji beta dla Androida

... bezpieczeństwa w wygodny i prosty sposób. Funkcjonalności ESET Parental Control: Kontrola dostępu do aplikacji: pozwala blokować wybrane aplikacje lub, po podaniu wieku ... korzystając z aplikacji i surfując w Internecie, nawet jeśli dziecko znajduje się poza domem. Kontrola dostępu do stron internetowych: blokuje dostęp do stron www według podanych ...

-

![Służbowe karty płatnicze: na co wydawane są publiczne pieniądze? [© Kenishirotie - Fotolia.com] Służbowe karty płatnicze: na co wydawane są publiczne pieniądze?]()

Służbowe karty płatnicze: na co wydawane są publiczne pieniądze?

... dostępu do nich. Ustawodawca ograniczył przedmiotowo prawo do informacji publicznej przetworzonej do sytuacji, gdy jest to szczególne istotne dla interesu publicznego. Pojawia się więc pytanie czy „obywatelska kontrola ... , dlatego należy dookreślać ją każdorazowo. W omawianym przypadku kontrola dokonywania wydatków ze służbowych kart płatniczych ...

-

![1,5 miliarda euro strat rocznie. Oto prawda o przestępczości na placach budowy w Europie [© wygenerowane przez AI] 1,5 miliarda euro strat rocznie. Oto prawda o przestępczości na placach budowy w Europie]()

1,5 miliarda euro strat rocznie. Oto prawda o przestępczości na placach budowy w Europie

... ) – 38% Alarmy – 39% Reflektory i znaki ostrzegawcze – około 36% Stałe systemy monitoringu CCTV – 21% Mobilne wieże z kamerami CCTV – 13% Kontrola dostępu elektronicznego – 16% Niemniej jednak, tradycyjne metody tracą skuteczność wobec nowoczesnych, zaawansowanych działań przestępców. Wzrasta potrzeba modernizacji i wprowadzania inteligentnych ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Kontrola dostępu pracownika do Internetu [© Elnur - Fotolia.com] Kontrola dostępu pracownika do Internetu](https://s3.egospodarka.pl/grafika2/kontrola-pracownika/Kontrola-dostepu-pracownika-do-Internetu-99289-150x100crop.jpg)

![Kontrola dostępu do danych z PESEL [© Sergej Khackimullin - Fotolia.com] Kontrola dostępu do danych z PESEL](https://s3.egospodarka.pl/grafika2/ewidencja/Kontrola-dostepu-do-danych-z-PESEL-92442-150x100crop.jpg)

![Biometryczna kontrola pracownika [© Henry Bonn - Fotolia.com] Biometryczna kontrola pracownika](https://s3.egospodarka.pl/grafika2/identyfikacja-biometryczna/Biometryczna-kontrola-pracownika-97927-150x100crop.jpg)

![Na czym polega kontrola krzyżowa z urzędu skarbowego? [© apops - Fotolia.com] Na czym polega kontrola krzyżowa z urzędu skarbowego?](https://s3.egospodarka.pl/grafika2/kontrola-krzyzowa/Na-czym-polega-kontrola-krzyzowa-z-urzedu-skarbowego-157418-150x100crop.jpg)

![ESET Parental Control - darmowa kontrola rodzicielska [© Natallia Vintsik - Fotolia.com] ESET Parental Control - darmowa kontrola rodzicielska](https://s3.egospodarka.pl/grafika2/dziecko-w-sieci/ESET-Parental-Control-darmowa-kontrola-rodzicielska-166715-150x100crop.jpg)

![Kontrola Generalnego Inspektora Ochrony Danych Osobowych [© vege - Fotolia.com] Kontrola Generalnego Inspektora Ochrony Danych Osobowych](https://s3.egospodarka.pl/grafika2/ochrona-danych-osobowych/Kontrola-Generalnego-Inspektora-Ochrony-Danych-Osobowych-148416-150x100crop.jpg)

![Czy kontrola trzeźwości pracowników przyniesie oczekiwane efekty? [© pixabay.com] Czy kontrola trzeźwości pracowników przyniesie oczekiwane efekty?](https://s3.egospodarka.pl/grafika2/kontrola-trzezwosci-pracownikow/Czy-kontrola-trzezwosci-pracownikow-przyniesie-oczekiwane-efekty-251441-150x100crop.jpg)

![Kontrola dialerów: winna TPSA [© pizuttipics - Fotolia.com] Kontrola dialerów: winna TPSA](https://s3.egospodarka.pl/grafika/dialery/Kontrola-dialerow-winna-TPSA-QhDXHQ.jpg)

![Postępowanie upadłościowe: kontrola syndyka przez wierzycieli [© Lane Erickson - Fotolia.com] Postępowanie upadłościowe: kontrola syndyka przez wierzycieli](https://s3.egospodarka.pl/grafika2/postepowanie-upadlosciowe/Postepowanie-upadlosciowe-kontrola-syndyka-przez-wierzycieli-94422-150x100crop.jpg)

![Kontrola koncentracji: są kolejne zgody [© pressmaster - Fotolia.com] Kontrola koncentracji: są kolejne zgody](https://s3.egospodarka.pl/grafika2/kontrola-UOKiK/Kontrola-koncentracji-sa-kolejne-zgody-121001-150x100crop.jpg)

![Budżet domowy: przede wszystkim kontrola wydatków [© Superingo - Fotolia.com] Budżet domowy: przede wszystkim kontrola wydatków](https://s3.egospodarka.pl/grafika2/finanse-domowe/Budzet-domowy-przede-wszystkim-kontrola-wydatkow-143721-150x100crop.jpg)

![Kontrola rodzicielska według Black Mirror [© adrian_ilie825 - Fotolia.com] Kontrola rodzicielska według Black Mirror](https://s3.egospodarka.pl/grafika2/dzieci-w-Internecie/Kontrola-rodzicielska-wedlug-Black-Mirror-201234-150x100crop.jpg)

![Dzieci w sieci: potrzebna zwiększona kontrola rodzicielska [© Syda Productions - Fotolia.com] Dzieci w sieci: potrzebna zwiększona kontrola rodzicielska](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-dzieci-w-internecie/Dzieci-w-sieci-potrzebna-zwiekszona-kontrola-rodzicielska-232917-150x100crop.jpg)

![Łatwiejsza kontrola spamu [© Nmedia - Fotolia.com] Łatwiejsza kontrola spamu](https://s3.egospodarka.pl/grafika/spam/Latwiejsza-kontrola-spamu-Qq30bx.jpg)

![Kontrola podatkowa i skarbowa e-handlu [© whitelook - Fotolia.com] Kontrola podatkowa i skarbowa e-handlu](https://s3.egospodarka.pl/grafika/kontrola-skarbowa/Kontrola-podatkowa-i-skarbowa-e-handlu-JbjmWj.jpg)

![Bezpieczeństwo informatyczne mikrofirm w 5 krokach [© alphaspirit - Fotolia.com] Bezpieczeństwo informatyczne mikrofirm w 5 krokach](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-informatyczne/Bezpieczenstwo-informatyczne-mikrofirm-w-5-krokach-134834-150x100crop.jpg)

![Bezpieczeństwo danych w firmie - serwerownia [© zimmytws-Fotolia.com] Bezpieczeństwo danych w firmie - serwerownia](https://s3.egospodarka.pl/grafika/bezpieczenstwo-danych/Bezpieczenstwo-danych-w-firmie-serwerownia-SCMgVG.jpg)

![Konkurencja TP SA dyskryminowana [© pizuttipics - Fotolia.com] Konkurencja TP SA dyskryminowana](https://s3.egospodarka.pl/grafika/Telekomunikacja-Polska/Konkurencja-TP-SA-dyskryminowana-QhDXHQ.jpg)

![Czy gotówka powinna zostać w obiegu? Czym grozi jej brak? [© lsiekierski - Fotolia.com] Czy gotówka powinna zostać w obiegu? Czym grozi jej brak?](https://s3.egospodarka.pl/grafika2/sposoby-platnosci/Czy-gotowka-powinna-zostac-w-obiegu-Czym-grozi-jej-brak-252259-150x100crop.jpg)

![Neostrada i SDI pod lupą [© stoupa - Fotolia.com] Neostrada i SDI pod lupą](https://s3.egospodarka.pl/grafika/neostrada/Neostrada-i-SDI-pod-lupa-MBuPgy.jpg)

![Antywirus Symantec dla telefonów komórkowych [© Nmedia - Fotolia.com] Antywirus Symantec dla telefonów komórkowych](https://s3.egospodarka.pl/grafika/Symantec-Mobile-Security-Suite/Antywirus-Symantec-dla-telefonow-komorkowych-Qq30bx.jpg)

![ESET Parental Control w wersji beta dla Androida [© goodluz - Fotolia.com] ESET Parental Control w wersji beta dla Androida](https://s3.egospodarka.pl/grafika2/ESET-Parental-Control/ESET-Parental-Control-w-wersji-beta-dla-Androida-161588-150x100crop.jpg)

![Służbowe karty płatnicze: na co wydawane są publiczne pieniądze? [© Kenishirotie - Fotolia.com] Służbowe karty płatnicze: na co wydawane są publiczne pieniądze?](https://s3.egospodarka.pl/grafika2/sluzbowe-karty-platnicze/Sluzbowe-karty-platnicze-na-co-wydawane-sa-publiczne-pieniadze-166262-150x100crop.jpg)

![1,5 miliarda euro strat rocznie. Oto prawda o przestępczości na placach budowy w Europie [© wygenerowane przez AI] 1,5 miliarda euro strat rocznie. Oto prawda o przestępczości na placach budowy w Europie](https://s3.egospodarka.pl/grafika2/budownictwo/1-5-miliarda-euro-strat-rocznie-Oto-prawda-o-przestepczosci-na-placach-budowy-w-Europie-268152-150x100crop.png)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Ranking kont osobistych z najlepszymi korzyściami dla klientów [© Andrey Popov - Fotolia.com] Ranking kont osobistych z najlepszymi korzyściami dla klientów](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-kont-osobistych-z-najlepszymi-korzysciami-dla-klientow-266814-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki [© pixabay.com] Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki](https://s3.egospodarka.pl/grafika2/praca-zdalna/Praca-zdalna-po-nowelizacji-Kodeksu-pracy-korzysci-i-obowiazki-250502-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)

![Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe [© wygenerowane przez AI] Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe](https://s3.egospodarka.pl/grafika2/Tlusty-Czwartek/Tlusty-Czwartek-2026-Ile-zaplacisz-za-paczka-Przeglad-cen-i-najgoretsze-trendy-smakowe-270747-150x100crop.jpg)

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)