-

![Pracownik biurowy a bezpieczeństwo danych firmy Pracownik biurowy a bezpieczeństwo danych firmy]()

Pracownik biurowy a bezpieczeństwo danych firmy

... sieci jest całkowicie otwarty, bez konieczności jakiegokolwiek uwierzytelnienia Fizyczne zabezpieczenia dostępu nie zawsze są wystarczające, by zagwarantować dostęp wyłącznie uprawnionych osób do pomieszczeń organizacji. Co więcej, nawet jeśli fizyczna kontrola dostępu działa bez zarzutu, niekoniecznie wszyscy uprawnieni do przebywania w budynku ...

-

![Trend Micro Smart Surfing dla Mac OS 10.7 Lion [© Nmedia - Fotolia.com] Trend Micro Smart Surfing dla Mac OS 10.7 Lion]()

Trend Micro Smart Surfing dla Mac OS 10.7 Lion

... użytkownika do ujawnienia danych poufnych zapobiega instalacji niebezpiecznego oprogramowania przez strony internetowe Kontrola nad aktywnością dzieci online ograniczenie dostępu do Internetu w oparciu o system kategorii kontrola dostępu do chatów i stron komunikatorów internetowych możliwość blokowania konkretnych stron Niezbędna ochrona dla ...

-

![Kaspersky Endpoint Security for Business Kaspersky Endpoint Security for Business]()

Kaspersky Endpoint Security for Business

... systemami przyspiesza i upraszcza czasochłonne zadania IT, takie jak instalacja systemu operacyjnego, inwentaryzacja sieci, wdrażanie i konserwacja systemów, zdalna administracja, kontrola dostępu do sieci (NAC) czy zarządzanie licencjami. Dzięki automatycznemu skanowaniu luk oraz zarządzaniu licencjami użytkownicy i administratorzy zawsze są na ...

-

![Cyberprzemoc, pornografia, sexting. Co jeszcze czyha na dziecko w sieci? [© carballo - Fotolia.com] Cyberprzemoc, pornografia, sexting. Co jeszcze czyha na dziecko w sieci?]()

Cyberprzemoc, pornografia, sexting. Co jeszcze czyha na dziecko w sieci?

... sprawę, że wirtualna rzeczywistość niesie za sobą całkiem realne zagrożenia. Kontrola rodzicielska to podstawa. Dzieci zaczynają korzystać z Internetu w coraz młodszym wieku. ... tylko ogranicza dostęp do konkretnych stron internetowych, ale także zarządza czasem dostępu do komputera. Warto zaznaczyć, że moduł korzysta z katalogu bezpiecznych stron ...

-

![Telemedycyna pod obserwacją cyberprzestępców. Jak chronić dane osobowe? [© carballo - Fotolia.com] Telemedycyna pod obserwacją cyberprzestępców. Jak chronić dane osobowe?]()

Telemedycyna pod obserwacją cyberprzestępców. Jak chronić dane osobowe?

... Jakie dane osobowe musimy udostępnić, korzystając z usług telemedycyny? Czego dowiodła kontrola przeprowadzona przez NIK w placówkach służby zdrowia? Historia choroby w telefonie Konieczność ... i wskazany. Równolegle z rozwojem usług powinniśmy jednak pracować nad zabezpieczeniem dostępu do danych. Ich utrata wiązać się bowiem może z poważnymi ...

-

![Poważne ataki na cyberbezpieczeństwo. Jak się chronić? [© Andrey Burmakin - Fotolia.com.jpg] Poważne ataki na cyberbezpieczeństwo. Jak się chronić?]()

Poważne ataki na cyberbezpieczeństwo. Jak się chronić?

... danych w połączeniu sieci, co pozwala zapewnić bezpieczne kanały komunikacji z dostawcami. Również w tym obszarze liczą się uwierzytelnianie wieloskładnikowe i ścisła kontrola dostępu wraz z zaawansowanym monitorowaniem i wysyłaniem tych informacji do SOC, a także regularne stosowanie poprawek do oprogramowania. Użyty do zabezpieczeń łańcucha ...

-

![Phishing i scam: techniki hakerów Phishing i scam: techniki hakerów]()

Phishing i scam: techniki hakerów

... nie zrobi, jego konto zostanie zamknięte. Phisherzy w rosyjskim Internecie stosują tę sztuczkę w celu uzyskania dostępu do kont e-mail. Kontrola nad pocztą elektroniczną użytkowników pozwala cyberprzestępcom na uzyskanie dostępu do danych osobowych ofiary na innych serwisach internetowych poprzez żądanie nowych haseł dla tych serwisów ...

-

![Zanim wdrożysz BYOD [© bloomua - Fotolia.com] Zanim wdrożysz BYOD]()

Zanim wdrożysz BYOD

... urządzenia pracowników powinny być obsługiwane w dwóch odrębnych sieciach wirtualnych. Pozwala to zarządzać dostępem w sposób zapewniający ochronę danych osobowych pracowników. Kontrola dostępu do sieci jest koniecznością w każdej firmie, która stosuje model BYOD. Bezpieczeństwo nie musi jednak oznaczać zakazów ani obniżenia produktywności lub ...

-

![5 sposobów na podniesienie cyberbezpieczeństwa pracy zdalnej [© goodluz - Fotolia.com] 5 sposobów na podniesienie cyberbezpieczeństwa pracy zdalnej]()

5 sposobów na podniesienie cyberbezpieczeństwa pracy zdalnej

... ważną rolę, ale są one po prostu jednym z elementów zabezpieczenia dostępu. W związku z tym zaleca się, aby przedsiębiorstwa rozważyły wdrożenie uwierzytelnienia wieloskładnikowego, jeśli do tej pory tego nie zrobiły. 2) Bezpieczeństwo urządzeń końcowych i kontrola dostępu do sieci (NAC) – odpowiednio 76% i 72% firm planuje aktualizację lub ...

-

![Vectra wprowadza elastyczną ofertę na Internet światłowodowy Vectra wprowadza elastyczną ofertę na Internet światłowodowy]()

Vectra wprowadza elastyczną ofertę na Internet światłowodowy

... te miesiące, kiedy rzeczywiście potrzebują dostępu do Internetu i telewizji. To idealne rozwiązanie dla tych, którzy chcą korzystać z dostępu do usług operatora, a jednocześnie ... jest dla umów zawieranych na okres 23 miesięcy. Najważniejsze zalety oferty: Kontrola nad domowym budżetem – nawet z umową z okresem zobowiązania. Elastyczność dostosowana do ...

-

![Ubezpieczyciele i szyfrowanie danych osobowych [© ijeab - Fotolia.com] Ubezpieczyciele i szyfrowanie danych osobowych]()

Ubezpieczyciele i szyfrowanie danych osobowych

... Rozwój systemów informatycznych” wytyczna numer 9: „Zarządzanie infrastrukturą teleinformatyczną” wytyczna numer 10: „Współpraca z zewnętrznymi dostawcami usług” wytyczna numer 11: „Kontrola dostępu” wytyczna numer 15: „Ciągłość działania środowiska teleinformatycznego” wytyczna numer 16: „Bezpieczeństwo danych i środków klientów” wytyczna numer 19 ...

-

![Gospodarka w pogoni za API vs bezpieczeństwo firm [© _Picture-Factory - Fotolia.com] Gospodarka w pogoni za API vs bezpieczeństwo firm]()

Gospodarka w pogoni za API vs bezpieczeństwo firm

... wejściowych, ponieważ tworzy to ścieżkę do ataków metodą injection. Dostępy do interfejsu API trzeba traktować zgodnie z zasadą minimalizacji uprawnień. Kontrola dostępu oparta na rolach jest najlepszym rozwiązaniem. Możliwe jest również zdefiniowanie konkretnych sekwencji działań, które odpowiadają konkretnemu przypadkowi użycia interfejsu API ...

-

![Praca zdalna na wakacjach: jak chronić się przed cyberzagrożeniami? Praca zdalna na wakacjach: jak chronić się przed cyberzagrożeniami?]()

Praca zdalna na wakacjach: jak chronić się przed cyberzagrożeniami?

... polityki bezpieczeństwa ZTNA (Zero Trust Network Access – wymóg weryfikacji i autoryzacji każdego użytkownika i urządzenia, zanim uzyskają dostęp do firmowych zasobów). Kontrola dostępu do danych zapewnia pracownikom możliwość bezpiecznego łączenia się zdalnie z aplikacjami i systemami, bez wglądu we wszystkie firmowe zasoby. Jednak taka polityka ...

Tematy: workation, praca zdalna, wakacje, telepraca, cyberzagrożenia, Wi-Fi, VPN, mocne hasło, kopia zapasowa -

![Przed czym chroni zero trust AI? Przed czym chroni zero trust AI?]()

Przed czym chroni zero trust AI?

... . Ponieważ modelom i użytkownikom nie można ślepo ufać, nie można zakładać, że integralność i bezpieczeństwo danych szkoleniowych są również wiarygodne. Kontrola dostępu - Witamy na Dzikim Zachodzie Coraz większa liczba organizacji integruje LLM z aplikacjami wieloskładnikowymi, czyli „agentami”. Integracje te rozszerzają LLM o możliwości ...

-

![A. Silberschatz, P. B. Galvin: "Podstawy systemów operacyjnych" - recenzja książki A. Silberschatz, P. B. Galvin: "Podstawy systemów operacyjnych" - recenzja książki]()

A. Silberschatz, P. B. Galvin: "Podstawy systemów operacyjnych" - recenzja książki

... oraz metodom postępowania z zakleszczeniami i tym podobnymi problemami. Część szósta dotyczy tak ważnych w obecnej dobie problemów, jak ochrona (czyli kontrola dostępu procesów i użytkowników do zasobów, którymi dysponuje system operacyjny) i bezpieczeństwo (rozumiane jako zabezpieczenie zasobów przed nieuprawnionym użytkowaniem - przede wszystkim ...

Tematy: -

![Indeks i legitymacja studencka w chipie [© Syda Productions - Fotolia.com] Indeks i legitymacja studencka w chipie]()

Indeks i legitymacja studencka w chipie

... podmioty związane z uczelnią. Główne cele projektu to wprowadzenie kompleksowego zarządzania uczelnią, informatyzacja procesów edukacyjnych oraz centralna kontrola dostępu do zasobów i obiektów. - Z technicznego punktu widzenia projekt zakłada integrację wielu systemów informatyczno-telekomunikacyjnych obejmującą wszystkie kampusy uniwersyteckie ...

-

![Biurowiec Alchemia w Gdańsku Biurowiec Alchemia w Gdańsku]()

Biurowiec Alchemia w Gdańsku

... jak: ochrona przeciwpożarowa, antywłamaniowa, kontrola dostępu i nadzór telewizyjny w budynkach CCTV. Aby zachować wyższy od wymaganego przepisami poziom ochrony przeciwpożarowej budynków, zostały one wyposażone w System Sygnalizacji Pożaru (SSP), który połączony jest z systemem wentylacji, kontroli dostępu, klapami pożarowymi i windami. Dostęp ...

-

![Trzeci biurowiec Bonarka 4 Business otwarty Trzeci biurowiec Bonarka 4 Business otwarty]()

Trzeci biurowiec Bonarka 4 Business otwarty

... z recepcją, zasilanie awaryjne, blokowanie jazdy w sytuacji otwartych drzwi oraz zjazd awaryjny do najbliższego przystanku po zaniku napięcia. Kontrola dostępu Części wspólne wyposażone są w system kontroli dostępu (KD) do wytypowanych przestrzeni (klatki schodowe, hole, garaż, pomieszczenia techniczne oraz główne drzwi wejściowe do wynajmowanych ...

-

![Inteligentne domy kwestią czasu? Inteligentne domy kwestią czasu?]()

Inteligentne domy kwestią czasu?

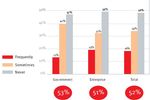

... podjąć odpowiednie kroki, aby zablokować podobne działania. Kontrola dostępu do danych W odpowiedzi na pytanie: „komu udzieliłbyś dostępu do danych gromadzonych przez Twój sprzęt RTV i AGD”), większość respondentów (66%) wskazywała tylko siebie lub jednostki, którym sami udzielą takiego dostępu. 73% Niemców opowiedziało się za wyłącznie ...

-

![10 ulubionych narzędzi cyberprzestępcy [© Creativa Images - Fotolia.com] 10 ulubionych narzędzi cyberprzestępcy]()

10 ulubionych narzędzi cyberprzestępcy

... może agresorem z zewnątrz, atakującym sieć za pomocą przejętego konta. Taką wiedzę można zdobyć jedynie poprzez wsparcie istniejącego systemu bezpieczeństwa (kontrola dostępu i zarządzanie hasłami), obserwacją aktywności użytkowników sieci w czasie rzeczywistym. Monitoring pozwoli wychwycić nietypowe zachowania i nie tylko zaalarmuje w przypadku ...

-

![Sektor MSP wobec bezpieczeństwa IT. Główne trendy i zagrożenia [© Haz - Fotolia.com] Sektor MSP wobec bezpieczeństwa IT. Główne trendy i zagrożenia]()

Sektor MSP wobec bezpieczeństwa IT. Główne trendy i zagrożenia

... niewiele gorzej warto wymienić: Kontrolę dostępu pracowników do systemów i informacji – 80 proc. wskazań Ochronę przed cyberatakami – 79 proc. Kompleksowa ochrona przed cyberatakami oraz skuteczna kontrola dostępu pracowników do systemów i informacji wymagają odpowiednich kompetencji, narzędzi i dostępu do najnowocześniejszych rozwiązań IT. Małe ...

-

![Bezpieczeństwo IT: trendy 2019 [© ArtemSam - Fotolia.com] Bezpieczeństwo IT: trendy 2019]()

Bezpieczeństwo IT: trendy 2019

... także korzystać z zaszyfrowanych komunikatorów, takich jak Signal lub Wire. Istotne pozostaje szyfrowanie oraz kontrola dostępu do smartphone’a, także w kontekście użytkowników prywatnych. Podczas gdy w iPhone’ach zabezpieczenia w postaci kodu dostępu lub identyfikacja przy pomocy odcisku palca oraz zaszyfrowana pamięć są standardowo wykorzystywane ...

-

![Dlaczego mamy płacić więcej poza Allegro? ERLI pozywa Allegro o nadużywanie pozycji dominującej [© wygenerowane przez AI] Dlaczego mamy płacić więcej poza Allegro? ERLI pozywa Allegro o nadużywanie pozycji dominującej]()

Dlaczego mamy płacić więcej poza Allegro? ERLI pozywa Allegro o nadużywanie pozycji dominującej

... sobie pokazuje, że wcześniej Allegro ukrywało dostawy InPost promując własne. Restrykcje API i kontrola danych (2025): Allegro wprowadziło zaostrzone zapisy w regulaminie REST API, grożąc karami ... na ERLI swoje produkty – np. poprzez utrudnianie im przez Allegro dostępu do własnych ofert przez API, jeżeli sprzedawcy chcieli równolegle oferować ...

-

![Panda Cloud Office Protection dla firm [© Nmedia - Fotolia.com] Panda Cloud Office Protection dla firm]()

Panda Cloud Office Protection dla firm

... oraz dynamiczne filtrowanie URL; Pakiet Advanced: funkcje pakietu Standard plus zaawansowana ochrona ruchu internetowego, kontrola dostępu do przeglądarki i ochrona przed zagrożeniami Web 2.0; Pakiet Premium: wszystkie powyższe funkcje plus kontrola przepustowości łącza i ochrona przed kradzieżą danych (DLP, ochrona przed wyciekami informacji).

-

![Przedsiębiorstwa handlowe a outsourcing [© Scanrail - Fotolia.com] Przedsiębiorstwa handlowe a outsourcing]()

Przedsiębiorstwa handlowe a outsourcing

... handlowych głównym motywem korzystania z outsourcingu jest obniżenie i kontrola kosztów operacyjnych. Badanie wskazuje, że dla 65% badanych ważna jest możliwość koncentracji na podstawowej działalności zarobkowej. Natomiast trzeci główny motyw korzystania z usług firm zewnętrznych to uzyskanie dostępu do zasobów, których nie posiada organizacja, co ...

-

![Sophos UTM chroni przed atakiem sieci botnet [© Andrea Danti - Fotolia.com] Sophos UTM chroni przed atakiem sieci botnet]()

Sophos UTM chroni przed atakiem sieci botnet

... opartej na DLP (Data Loss Prevention), ponieważ szyfrowanie odbywa się automatycznie. Inteligentna kontrola sieci – uproszczona konfiguracja polityki pozwala użytkownikowi na sprawniejszą kontrolę i przejrzyste filtrowanie stron www. Mobilna kontrola dostępu – zwiększa poziom bezpieczeństwa WiFi i VPN przez kombinację Sophos UTM z funkcjami SMC ...

-

![Nowe technologie w motoryzacji. To zainteresuje Polaków [© chombosan - Fotolia.com] Nowe technologie w motoryzacji. To zainteresuje Polaków]()

Nowe technologie w motoryzacji. To zainteresuje Polaków

... powinny w najbliższym czasie w szczególności przykuć uwagę polskich kierowców? Kontrola samochodu przez smartfona Coraz więcej producentów samochodów oferuje samochody z zamontowanym ... automatycznie wezwać pomoc w razie wypadku. Ponadto pasażerowie mogą korzystać z dostępu do Wi-Fi. Samochody będziemy kupować w Internecie? Systematycznie rośnie liczba ...

-

![Prawo pracy - rewolucyjne zmiany od 1 sierpnia 2022 r. [© pixabay.com] Prawo pracy - rewolucyjne zmiany od 1 sierpnia 2022 r.]()

Prawo pracy - rewolucyjne zmiany od 1 sierpnia 2022 r.

... . Planowane jest także m.in. ograniczenie zakazu konkurencji i zapewnienie pracownikom dostępu do informacji dotyczących ich warunków pracy. Zmiany te mają na ... urlop ojcowski w wymiarze 2 tygodni do ukończenia przez dziecko 12 miesiąca życia. Kontrola trzeźwości pracowników i praca zdalna Zgodnie z Rządowym projektem ustawy o zmianie ustawy ...

Tematy: kodeks pracy, prawo pracy, urlop rodzicielski, dodatkowy urlop opiekuńczy, bezpłatny urlop opiekuńczy, urlop opiekuńczy, urlop macierzyński, uprawnienia pracowników związane z rodzicielstwem, urlop dodatkowy, opieka nad dzieckiem, umowa o pracę, umowa na okres próbny, wypowiedzenie umowy o pracę, przerwa w pracy, czas pracy, zwolnienie od pracy, elastyczny czas pracy, praca zdalna, badanie trzeźwości, nietrzeźwy pracownik -

![Patologie (nie tylko płatnicze) w firmach transportowych - jak sobie z nimi radzić? Patologie (nie tylko płatnicze) w firmach transportowych - jak sobie z nimi radzić?]()

Patologie (nie tylko płatnicze) w firmach transportowych - jak sobie z nimi radzić?

... , przewoźnicy podejmują różne środki ostrożności. Są wśród nich systemy alarmowe i monitoring w pojazdach, zabezpieczenie zamków i kapsli paliwowych, kontrola dostępu do pojazdów czy ścisła kontrola korzystania z kart paliwowych. Ważne jest również szkolenie kierowców w zakresie bezpieczeństwa i świadomości związanej z kradzieżami paliwa. Rozboje ...

-

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?]()

Co musisz wiedzieć o kontroli podatkowej?

... podatkowe. Wprowadzenie JPK ma na celu ułatwienie organom podatkowym dostępu do szczegółowych danych finansowych przedsiębiorstw, co pozwoli na szybsze i bardziej ... niż po 7 dniach i nie później niż 30 dni od doręczenia zawiadomienia. Jeśli kontrola nie zostanie rozpoczęta w tym czasie, konieczne jest ponowne zawiadomienie – wyjaśnia Beata Tęgowska. ...

-

![ZPORR: pomoc dla mikroprzedsiębiorstw [© endostock - Fotolia.com] ZPORR: pomoc dla mikroprzedsiębiorstw]()

ZPORR: pomoc dla mikroprzedsiębiorstw

... terminie wyznaczonym przez Instytucję Wdrażającą na rachunek przez nią wyznaczony. Kontrola realizacji projektu Beneficjent w trakcie realizacji projektu zobowiązany ... do przedstawienia wszelkiego rodzaju dokumentacji, jak również zapewnienia kontrolerom dostępu do miejsca prac związanych z projektem. Nieudostępnienie wszystkich wymaganych ...

-

![Antywirus dla klientów chello [© Nmedia - Fotolia.com] Antywirus dla klientów chello]()

Antywirus dla klientów chello

... programami szpiegującymi i chroniący poufne dane osobowe, takie jak hasła, numery kart kredytowych, itp.; * kontrola rodziecielska, czyli program umożliwiający kontrolę nad korzystaniem z sieci przez dzieci i blokowanie dostępu do stron z niewłaściwymi treściami. Klienci chello będą mogli przed zamówieniem pełnej wersji oprogramowania korzystać ...

-

![Bezpieczna sieć firmowa z ZyXEL - ZyWALL USG 300 Bezpieczna sieć firmowa z ZyXEL - ZyWALL USG 300]()

Bezpieczna sieć firmowa z ZyXEL - ZyWALL USG 300

... dla pracowników znajdujących się w domu lub korzystających z niepewnych hotelowych lub lotniskowych hotspotów. Bezpieczeństwo zapewniane jest przez takie funkcje jak kontrola dostępu użytkownika i stopnia wykorzystania pasma, szeregowanie czy anti-threat. Rozwiązania te mogą być wprowadzone zarówno w ruchu przychodzącym jak i wychodzącym. ZyWALL ...

-

![Ochrona danych firmy: 18 zasad G DATA [© stoupa - Fotolia.com] Ochrona danych firmy: 18 zasad G DATA]()

Ochrona danych firmy: 18 zasad G DATA

... poczty e-mail. Szyfrowanie dysków przenośnych. Szyfrowanie transmisji danych pomiędzy klientem a serwerem (IPSec). Monitoring oraz systemy alarmowe. Ochrona mienia i kontrola dostępu do pomieszczeń. Bezpieczne logowanie (certyfikaty cyfrowe – również w przypadku szyfrowania). Sejfy. Nakazy tajemnicy służbowej i procedury postępowania na wypadek ich ...

-

![HP Color LaserJet Enterprise CP4520 HP Color LaserJet Enterprise CP4520]()

HP Color LaserJet Enterprise CP4520

... zarządzanie drukiem kolorowym za pomocą mechanizmów kontroli dostępu do koloru. Minimalizowanie zagrożeń i bezpieczniejsze przesyłanie kluczowych danych biznesowych z wykorzystaniem takich funkcji, jak zabezpieczony dysk twardy (HP Secure Hard Disk), szyfrowanie PSec oraz kontrola dostępu do sieci 802.1x(4). Przetwarzanie skomplikowanych dokumentów ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Trend Micro Smart Surfing dla Mac OS 10.7 Lion [© Nmedia - Fotolia.com] Trend Micro Smart Surfing dla Mac OS 10.7 Lion](https://s3.egospodarka.pl/grafika/ochrona-antywirusowa/Trend-Micro-Smart-Surfing-dla-Mac-OS-10-7-Lion-Qq30bx.jpg)

![Cyberprzemoc, pornografia, sexting. Co jeszcze czyha na dziecko w sieci? [© carballo - Fotolia.com] Cyberprzemoc, pornografia, sexting. Co jeszcze czyha na dziecko w sieci?](https://s3.egospodarka.pl/grafika2/dziecko-w-sieci/Cyberprzemoc-pornografia-sexting-Co-jeszcze-czyha-na-dziecko-w-sieci-157545-150x100crop.jpg)

![Telemedycyna pod obserwacją cyberprzestępców. Jak chronić dane osobowe? [© carballo - Fotolia.com] Telemedycyna pod obserwacją cyberprzestępców. Jak chronić dane osobowe?](https://s3.egospodarka.pl/grafika2/dane-osobowe/Telemedycyna-pod-obserwacja-cyberprzestepcow-Jak-chronic-dane-osobowe-229867-150x100crop.jpg)

![Poważne ataki na cyberbezpieczeństwo. Jak się chronić? [© Andrey Burmakin - Fotolia.com.jpg] Poważne ataki na cyberbezpieczeństwo. Jak się chronić?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Powazne-ataki-na-cyberbezpieczenstwo-Jak-sie-chronic-257747-150x100crop.jpg)

![Zanim wdrożysz BYOD [© bloomua - Fotolia.com] Zanim wdrożysz BYOD](https://s3.egospodarka.pl/grafika2/urzadzenia-przenosne/Zanim-wdrozysz-BYOD-128108-150x100crop.jpg)

![5 sposobów na podniesienie cyberbezpieczeństwa pracy zdalnej [© goodluz - Fotolia.com] 5 sposobów na podniesienie cyberbezpieczeństwa pracy zdalnej](https://s3.egospodarka.pl/grafika2/praca-zdalna/5-sposobow-na-podniesienie-cyberbezpieczenstwa-pracy-zdalnej-232064-150x100crop.jpg)

![Ubezpieczyciele i szyfrowanie danych osobowych [© ijeab - Fotolia.com] Ubezpieczyciele i szyfrowanie danych osobowych](https://s3.egospodarka.pl/grafika2/ubezpieczyciele/Ubezpieczyciele-i-szyfrowanie-danych-osobowych-194290-150x100crop.jpg)

![Gospodarka w pogoni za API vs bezpieczeństwo firm [© _Picture-Factory - Fotolia.com] Gospodarka w pogoni za API vs bezpieczeństwo firm](https://s3.egospodarka.pl/grafika2/API/Gospodarka-w-pogoni-za-API-vs-bezpieczenstwo-firm-226185-150x100crop.jpg)

![Indeks i legitymacja studencka w chipie [© Syda Productions - Fotolia.com] Indeks i legitymacja studencka w chipie](https://s3.egospodarka.pl/grafika/e-uniwersytet/Indeks-i-legitymacja-studencka-w-chipie-d8i3B3.jpg)

![10 ulubionych narzędzi cyberprzestępcy [© Creativa Images - Fotolia.com] 10 ulubionych narzędzi cyberprzestępcy](https://s3.egospodarka.pl/grafika2/inzynieria-spoleczna/10-ulubionych-narzedzi-cyberprzestepcy-171524-150x100crop.jpg)

![Sektor MSP wobec bezpieczeństwa IT. Główne trendy i zagrożenia [© Haz - Fotolia.com] Sektor MSP wobec bezpieczeństwa IT. Główne trendy i zagrożenia](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-it/Sektor-MSP-wobec-bezpieczenstwa-IT-Glowne-trendy-i-zagrozenia-172143-150x100crop.jpg)

![Bezpieczeństwo IT: trendy 2019 [© ArtemSam - Fotolia.com] Bezpieczeństwo IT: trendy 2019](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Bezpieczenstwo-IT-trendy-2019-214581-150x100crop.jpg)

![Dlaczego mamy płacić więcej poza Allegro? ERLI pozywa Allegro o nadużywanie pozycji dominującej [© wygenerowane przez AI] Dlaczego mamy płacić więcej poza Allegro? ERLI pozywa Allegro o nadużywanie pozycji dominującej](https://s3.egospodarka.pl/grafika2/Allegro/Dlaczego-mamy-placic-wiecej-poza-Allegro-ERLI-pozywa-Allegro-o-naduzywanie-pozycji-dominujacej-270635-150x100crop.jpg)

![Panda Cloud Office Protection dla firm [© Nmedia - Fotolia.com] Panda Cloud Office Protection dla firm](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Cloud-Office-Protection-dla-firm-Qq30bx.jpg)

![Przedsiębiorstwa handlowe a outsourcing [© Scanrail - Fotolia.com] Przedsiębiorstwa handlowe a outsourcing](https://s3.egospodarka.pl/grafika/badania-przedsiebiorcow/Przedsiebiorstwa-handlowe-a-outsourcing-apURW9.jpg)

![Sophos UTM chroni przed atakiem sieci botnet [© Andrea Danti - Fotolia.com] Sophos UTM chroni przed atakiem sieci botnet](https://s3.egospodarka.pl/grafika2/Sophos-UTM/Sophos-UTM-chroni-przed-atakiem-sieci-botnet-133784-150x100crop.jpg)

![Nowe technologie w motoryzacji. To zainteresuje Polaków [© chombosan - Fotolia.com] Nowe technologie w motoryzacji. To zainteresuje Polaków](https://s3.egospodarka.pl/grafika2/nowe-technologie/Nowe-technologie-w-motoryzacji-To-zainteresuje-Polakow-203002-150x100crop.jpg)

![Prawo pracy - rewolucyjne zmiany od 1 sierpnia 2022 r. [© pixabay.com] Prawo pracy - rewolucyjne zmiany od 1 sierpnia 2022 r.](https://s3.egospodarka.pl/grafika2/kodeks-pracy/Prawo-pracy-rewolucyjne-zmiany-od-1-sierpnia-2022-r-246607-150x100crop.jpg)

![Co musisz wiedzieć o kontroli podatkowej? [© Freepik] Co musisz wiedzieć o kontroli podatkowej?](https://s3.egospodarka.pl/grafika2/kontrola-podatkowa/Co-musisz-wiedziec-o-kontroli-podatkowej-266179-150x100crop.jpg)

![ZPORR: pomoc dla mikroprzedsiębiorstw [© endostock - Fotolia.com] ZPORR: pomoc dla mikroprzedsiębiorstw](https://s3.egospodarka.pl/grafika/ZPORR/ZPORR-pomoc-dla-mikroprzedsiebiorstw-r420Ug.jpg)

![Antywirus dla klientów chello [© Nmedia - Fotolia.com] Antywirus dla klientów chello](https://s3.egospodarka.pl/grafika/antywirus/Antywirus-dla-klientow-chello-Qq30bx.jpg)

![Ochrona danych firmy: 18 zasad G DATA [© stoupa - Fotolia.com] Ochrona danych firmy: 18 zasad G DATA](https://s3.egospodarka.pl/grafika/bezpieczenstwo-informacji/Ochrona-danych-firmy-18-zasad-G-DATA-MBuPgy.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025 [© Andrey Popov - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-czerwcu-2025-267094-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)

![Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe [© wygenerowane przez AI] Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe](https://s3.egospodarka.pl/grafika2/Tlusty-Czwartek/Tlusty-Czwartek-2026-Ile-zaplacisz-za-paczka-Przeglad-cen-i-najgoretsze-trendy-smakowe-270747-150x100crop.jpg)

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)