-

![Unidevelopment buduje Osiedle Hevelia w Poznaniu Unidevelopment buduje Osiedle Hevelia w Poznaniu]()

Unidevelopment buduje Osiedle Hevelia w Poznaniu

... budynki będą wyposażone w nowoczesne windy, a do części wewnętrznego dziedzińca przewidywana jest kontrola dostępu. W tej strefie, w otoczeniu zieleni, powstanie plac zabaw. Lokalizacja inwestycji łączy w sobie korzyści wynikające z łatwego dostępu do rozwiniętej infrastruktury miejskiej i sąsiedztwa zieleni przy ulicy Heweliusza, która daje ...

-

![Ochrona danych firmowych do poprawy [© BillionPhotos.com - Fotolia.com] Ochrona danych firmowych do poprawy]()

Ochrona danych firmowych do poprawy

... . Respondenci w raporcie wymieniają różne sposoby na poprawę ochrony danych w ich firmach, są to między innymi: automatyczne wykrywanie przekazywanych danych, kontrola dostępu użytkowników wraz z raportowaniem oraz jednoczesne zarządzanie rozproszonymi jednostkami (np. komputerami, lub całymi oddziałami firmy) i centrami danych. Najnowsza generacja ...

-

![Smartfon ZTE Axon i zegarek ZTE Axon Watch Smartfon ZTE Axon i zegarek ZTE Axon Watch]()

Smartfon ZTE Axon i zegarek ZTE Axon Watch

... tłumacza, obsługę SMS-ów oraz głosowe wyszukiwanie. ZTE Axon posiada aż trzy biometryczne zabezpieczenia dostępu. Smartfon można odblokować poprzez weryfikację odcisku palca, skanowanie oka oraz za pomocą komendy ... asystent kierowcy Bezpieczeństwo: skaner odcisków palców (do pięciu odcisków), weryfikacja poprzez skan soczewki Eyeprint ID™, kontrola ...

-

![Cyberprzestępczość 2020. Prognozy i rady Cyberprzestępczość 2020. Prognozy i rady]()

Cyberprzestępczość 2020. Prognozy i rady

... działania. Druga generacja sztucznej inteligencji wykorzystuje coraz bardziej wyrafinowaną zdolność wykrywania wzorców, aby znacznie poprawić takie obszary, jak kontrola dostępu, poprzez dystrybucję węzłów edukacyjnych w całym środowisku. W trzeciej generacji natomiast, zamiast polegać na centralnym, monolitycznym centrum przetwarzania, sztuczna ...

-

![Tajemnica przedsiębiorstwa. Przedsiębiorco, chroń swój know-how! [© tankist276 - Fotolia.com] Tajemnica przedsiębiorstwa. Przedsiębiorco, chroń swój know-how!]()

Tajemnica przedsiębiorstwa. Przedsiębiorco, chroń swój know-how!

... , które w danych okolicznościach są niezbędne dla zachowania konkretnej informacji w tajemnicy. Przykładami może być np.: przechowywanie dokumentów w niedostępnym powszechnie miejscu, kontrola dostępu, zawarcie umów o poufności (tzw. NDA), ostrzeżenie na dokumentach lub korespondencji oraz wszelkiego rodzaju hasła i blokady informatyczne. Kto i jak ...

-

![Wojna w Ukrainie zwiększa ryzyko cyberataków na firmy [© Artur Marciniec - Fotolia.com] Wojna w Ukrainie zwiększa ryzyko cyberataków na firmy]()

Wojna w Ukrainie zwiększa ryzyko cyberataków na firmy

... czy awarii. Należy pamiętać, aby przechowywać kopie zapasowe offline, także te znajdujące się w chmurze. Kontrola dostępu użytkowników – pozwala zmniejszyć ryzyko, ograniczając dostęp wyłącznie dla osób upoważnionych. Zablokowanie dostępu do portów i usług dostępnych z zewnątrz sieci firmowej, które mogą zostać wykorzystane przez cyberprzestępców ...

-

![Ruch lateralny najczytelniejszym znakiem ataku ransomware [© DC Studio na Freepik] Ruch lateralny najczytelniejszym znakiem ataku ransomware]()

Ruch lateralny najczytelniejszym znakiem ataku ransomware

... wspomagana przez sztuczną inteligencję. Jest ona kluczowa dla wykrywania i neutralizowania zaawansowanych ataków. Co ważne, uzupełniać ją powinny silne mechanizmy uwierzytelniania, kontrola dostępu, stosowanie łatek bezpieczeństwa oraz regularne szkolenia pracowników z zakresu świadomości bezpieczeństwa – podsumowuje Mateusz Ossowski.

-

![OpenAI Atlas: przeglądarka, która zastępuje system operacyjny – rewolucja i zagrożenie w jednym OpenAI Atlas: przeglądarka, która zastępuje system operacyjny – rewolucja i zagrożenie w jednym]()

OpenAI Atlas: przeglądarka, która zastępuje system operacyjny – rewolucja i zagrożenie w jednym

... „bezpieczeństwa na etapie projektowania” – takich jak izolacja AI od treści stron internetowych, konieczność zatwierdzania wrażliwych operacji przez użytkownika, czy precyzyjna kontrola dostępu do danych. Nowa generacja przeglądarek, takich jak Atlas, niesie ogromne możliwości, ale też realne ryzyko. Jeśli nie zostaną wdrożone odpowiednie ...

-

![Pakiet ochronny od Pandy Pakiet ochronny od Pandy]()

Pakiet ochronny od Pandy

... służącym do wykradania danych i śledzenia sposobu pracy użytkownika, - Antidialer pozwala uniknąć nieświadomych połączeń telefonicznych z płatnymi numerami 0-700 itp, - Kontrola dostępu do stron WWW (web content filtering) pozwala z jednej strony ograniczyć dostęp do szkodliwych treści niepowołanym użytkownikom (np. nieletnim), z drugiej ...

-

![Uczelnie oszukują studentów [© Scanrail - Fotolia.com] Uczelnie oszukują studentów]()

Uczelnie oszukują studentów

... kontrola państwowych szkół wyższych wykazała, że większość organizowanych przez nie zamiejscowych ośrodków działa ... rzeczywiste koszty kształcenia. Studenci ośrodków zamiejscowych skarżyli się na słabo wyposażone biblioteki, brak dostępu do komputerów, czy studenckiego ruchu naukowego. NIK negatywnie oceniła brak reakcji Ministerstwa Edukacji, które ...

-

![Dlaczego warto inwestować w fundusze [© denphumi - Fotolia.com] Dlaczego warto inwestować w fundusze]()

Dlaczego warto inwestować w fundusze

... powodem jest chęć bezpiecznego oszczędzania z możliwością dostępu do pieniędzy w każdym momencie. Pioneer Pekao Investments przedstawił 5 powodów, dla których warto ... właśnie tam przechowywane są aktywa funduszu, jak również dokonywana jest kontrola prawidłowości wycen. Nad działalnością funduszy inwestycyjnych oraz towarzystw nimi zarządzających ...

-

![Antypirackie narzędzie Microsoft [© Nmedia - Fotolia.com] Antypirackie narzędzie Microsoft]()

Antypirackie narzędzie Microsoft

... kontrola dla Microsoft Windows sprawia problemy niektórym użytkownikom, którym powiedziano, że ich kopie ... tej pory systemów operacyjnych w Wielkiej Brytanii okazało się być fałszywych. Microsoft poinformował, że nie odmówi użytkownikom dostępu do ich komputerów jeśli kod nie jest poprawny i zapewnił, że nie wykorzystuje tego narzędzia do zbierania ...

-

![Visa i MasterCard zwiększają bezpieczeństwo danych [© Syda Productions - Fotolia.com] Visa i MasterCard zwiększają bezpieczeństwo danych]()

Visa i MasterCard zwiększają bezpieczeństwo danych

... firmy przetwarzające dane, muszą wprowadzić w życie, żeby chronić dane posiadaczy kart kredytowych. Obejmują one regulacje techniczne, takie jak szyfrowanie danych, kontrola dostępu końcowego użytkownika, czy monitorowanie działań. Większość obecnych wymagań PCI koncentruje się na bezpieczeństwie na poziomie sieciowym, ale obecnie należy uaktualnić ...

-

![Wodoodporne pamięci USB Kingston Wodoodporne pamięci USB Kingston]()

Wodoodporne pamięci USB Kingston

... Komisji Elektrotechnicznej (IEC) 60529 IPX8, która świadczy o pełnej ochronie układów elektronicznych przed zamoczeniem przy zanurzeniu na głębokości do 1,2 m. Kontrola dostępu do danych w nowych pamięciach Kingston DataTraveler Secure oparta jest na 256-bitowym, sprzętowym standardzie szyfrowania AES. Wszelkie operacje zapisu i odczytu danych ...

-

![Nowe pamięci flash USB Kingston Nowe pamięci flash USB Kingston]()

Nowe pamięci flash USB Kingston

... i korporacyjnych. Pamięci Kingston DataTraveler Secure Privacy Edition są pamięciami flash USB charakteryzującymi się wysokim poziomem bezpieczeństwa przenoszonych danych. Kontrola dostępu do danych w nowych pamięciach oparta jest na 256-bitowym sprzętowym standardzie szyfrowania AES połączonym z ochroną hasłem. Dziesięciokrotne błędne wprowadzenie ...

-

![Bezpieczna pamięć flash Bezpieczna pamięć flash]()

Bezpieczna pamięć flash

... przeznaczonym dla zwykłego użytkownika oraz dla małych i średnich firm, podczas gdy DTSP jest skierowany przede wszystkim do wielkiego biznesu. Kontrola dostępu i ochrona danych jest zapewniona dzięki 256-bitowemu sprzętowemu szyfrowaniu AES, które umożliwia kodowanie i odszyfrowywanie danych bez konieczności używania specjalnego oprogramowania ...

-

![Darmowe blogi od Google po polsku [© stoupa - Fotolia.com] Darmowe blogi od Google po polsku]()

Darmowe blogi od Google po polsku

... online za pomocą internetowego programu fotograficznego Picasa Integracja z AdSense – możliwość umieszczenia w swoim szablonie bloków reklamowych i zarabiania na blogu Kontrola dostępu – możliwość tworzenia prywatnych blogów, widocznych tylko dla wybranych użytkowników Elementy strony – możliwość wzbogacenia szablonu „elementami strony” – dowolnie ...

-

![Fortinet: nowy FortiGate-1240B Fortinet: nowy FortiGate-1240B]()

Fortinet: nowy FortiGate-1240B

... do ich przechowania na potrzeby analizy bezpieczeństwa czy też pomocy w zarządzaniu polityką zgodności. Rozwiązanie Endpoint Network Access Control (NAC) - kontrola dostępu do sieci: Jako część serwisu subskrypcji FortiGuard, platforma FortiGate może nadzorować aplikacje instalowane w punktach końcowych chronionych oprogramowaniem FortiClien ...

-

![Praca w Internecie wymaga kontroli [© stoupa - Fotolia.com] Praca w Internecie wymaga kontroli]()

Praca w Internecie wymaga kontroli

... których firmy powinny lepiej monitorować zachowania swoich pracowników w sieci. Konkretniej, chodzi o sposób oraz możliwości wykorzystania i dostępu do Internetu w godzinach pracy oraz związane z tym ryzyko pracodawcy. „Kontrola pracy on-line w sieci to zazwyczaj drażliwa kwestia dla wielu pracowników. Praktyka wskazuje, że większy opór przed ...

-

![Krakowski Park LifeScience otwarty Krakowski Park LifeScience otwarty]()

Krakowski Park LifeScience otwarty

... Technologii będą strzeżone wspólnym systemem monitoringu, opartym na systemie kamer. Zainstalowany zostanie system zarządzania inteligentnym budynkiem BMS. Także kontrola dostępu opierać się będzie o najnowocześniejsze rozwiązania. Przy wejściach do laboratoriów zamontowane zostaną strzegące bezpieczeństwa badań czytniki biometryczne. W całym Parku ...

-

![Technologia wirtualizacji: wzrosną inwestycje [© Scanrail - Fotolia.com] Technologia wirtualizacji: wzrosną inwestycje]()

Technologia wirtualizacji: wzrosną inwestycje

... to: szybkie dostarczanie desktopów (65 procent ankietowanych) dostęp do wirtualnego desktopu z dowolnego miejsca oraz urządzenia (64 procent) bezpieczeństwo danych oraz kontrola dostępu (62 procent) redukcja kosztów utrzymania (55 procent) łatwa migracja (48 procent) oszczędność energii / Green computing (35 procent) Informacje o badaniu Citrix ...

-

![Zakup mieszkania a bezpieczeństwo okolicy Zakup mieszkania a bezpieczeństwo okolicy]()

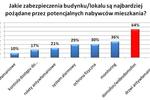

Zakup mieszkania a bezpieczeństwo okolicy

... się monitoring, ochrona fizyczna budynku realizowana przez agencję ochrony, system alarmowy w lokalu i rolety antywłamaniowe. Zabezpieczenia takie jak szyby antywłamaniowe i kontrola dostępu do budynku nie są raczej wymieniane przez klientów w grupie najbardziej pożądanych części składowych oferty. Systemy bezprzewodowe najskuteczniejsze Zdaniem ...

-

![Perspektywiczny rynek ochrony i zabezpieczeń [© Scanrail - Fotolia.com] Perspektywiczny rynek ochrony i zabezpieczeń]()

Perspektywiczny rynek ochrony i zabezpieczeń

... sięgną one nawet 2 925,9 mln EUR. W raporcie uwzględniono następujące technologie: wykrywanie włamań (w tym monitoring), monitoring wideo (telewizja przemysłowa i IP) oraz kontrola dostępu. Wraz ze spowolnieniem gospodarczym nastąpił spadek inwestycji w sektorze budowlanym, co z kolei negatywnie wpłynęło na rozwój rynku ochrony i zabezpieczeń. Po ...

-

![Nowe urządzenia FortiGate Nowe urządzenia FortiGate]()

Nowe urządzenia FortiGate

... dużych instytucji, a także dostawców aplikacji i świadczących usługi zdalnego dostępu do oprogramowania (SaaS). Rozwiązania zapewniają wysoki poziom bezpieczeństwa ... w wersji 4.3, który umożliwia korzystanie z wielu usług równocześnie jak: zaawansowana kontrola aplikacji, zapora ogniowa, zapobieganie włamaniom, ochrona przed wirusami i spamem, VPN, ...

-

![Ceny apartamentów w wysokościowcach rekordowe Ceny apartamentów w wysokościowcach rekordowe]()

Ceny apartamentów w wysokościowcach rekordowe

... w przypadku złych warunków atmosferycznych). Mieszkańcy Sky Tower będą też mieli możliwość korzystania z usług Concierge. W budynku będzie całodobowy monitoring i ochrona oraz kontrola dostępu do budynku. W Warszawie niżej niż we Wrocławiu Drugie miejsce w zestawieniu najwyższych budynków mieszkalnych, z wysokością 192 metrów, zajął stołeczny adres ...

-

![Cloud computing: historia "energii obliczeniowej" dopiero na starcie [© ra2 studio - Fotolia.com] Cloud computing: historia "energii obliczeniowej" dopiero na starcie]()

Cloud computing: historia "energii obliczeniowej" dopiero na starcie

... swoim pracowników. Często wynika to z faktu, że firmy te chcą uniknąć utraty lub zniszczenia danych przez słabo przeszkolonych użytkowników, ponieważ kontrola dostępu do oprogramowania wymaga długotrwałych i kosztownych szkoleń. Zdecydowana większość pracowników nie ma więc możliwości zdalnego korzystania z danych firmy, co często pogarsza ...

-

![Cyberprzemoc i sexting. Co jeszcze czyha na dziecko w sieci? [© Tommi - Fotolia.com] Cyberprzemoc i sexting. Co jeszcze czyha na dziecko w sieci?]()

Cyberprzemoc i sexting. Co jeszcze czyha na dziecko w sieci?

... przynosić wiele pożytku, ale kontrola aktywności dziecka jest tu raczej wskazana. Na młodych użytkowników czyha tu wiele niebezpieczeństw. Cyberprzemoc, sexting to tylko niektóre z nich. Cyberprzemoc Według ostatnich danych firmy Bitdefender, 30 proc. osób w wieku 14-15 lat, korzystających z dostępu do sieci, wysyła emanujące ...

-

![G DATA w wersji v13.2 dla klientów biznesowych G DATA w wersji v13.2 dla klientów biznesowych]()

G DATA w wersji v13.2 dla klientów biznesowych

... handlowi, delegacje); katalog sprzętu i oprogramowania wykorzystywanego na klientach w chronionej sieci; zdalne administrowanie z dowolnego miejsca dzięki MobileAdmin; kontrola dostępu oraz treści internetowych dla określenia zasad korzystania z internetu w przedsiębiorstwie; opcjonalnie: PatchManagement dla centralnego zarządzania aktualizacjami ...

-

![Zarządzanie IT: jakie trendy w 2016? [© duncanandison - Fotolia.com] Zarządzanie IT: jakie trendy w 2016?]()

Zarządzanie IT: jakie trendy w 2016?

... na rozwój oprogramowania do zarządzania infrastrukturą. W odpowiedzi na coraz większe potrzeby klientów, producenci nie tylko implementują funkcje bezpieczeństwa, takie jak kontrola dostępu zewnętrznych urządzeń do stacji roboczych, ale idą o krok dalej, integrując je z rozwiązaniami antywirusowymi (Endpoint Security). Celem jest zarządzanie ...

-

![Urządzenia wielofunkcyjne Brother MFC-L8690CDW i MFC-L9570CDW Urządzenia wielofunkcyjne Brother MFC-L8690CDW i MFC-L9570CDW]()

Urządzenia wielofunkcyjne Brother MFC-L8690CDW i MFC-L9570CDW

... Function Lock 3.0, która pozwala ograniczyć dostęp do urządzenia poszczególnym użytkownikom w sieci na podstawie ich loginów. Dostęp do zapisanych zadań drukowania i kontrola dostępu jest możliwa dzięki użyciu poświadczeń usługi Active Directory. Poufne dokumenty są ponadto chronione przez zapisywanie dziennika druku, powiadomień i raportów e-mail ...

-

![Perełki u deweloperów. Gdzie po apartamenty dla wybrednych? Perełki u deweloperów. Gdzie po apartamenty dla wybrednych?]()

Perełki u deweloperów. Gdzie po apartamenty dla wybrednych?

... w Rezydencji Brzozowy Zakątek w Warszawie, w których wykorzystana została technologia Smart Home. Inteligentne rozwiązania zapewniają liczne udogodnienia, jak kontrola dostępu do mieszkania, sterowanie oświetleniem i temperaturą w każdym pomieszczeniu. Na uwagę zasługują również mieszkania w warszawskiej inwestycji Stacja Kazimierz, gdzie ...

-

![Niebezpieczne Wi-Fi [© Kaspars Grinvalds - Fotolia.com] Niebezpieczne Wi-Fi]()

Niebezpieczne Wi-Fi

... Wi-Fi Można to zrobić w panelu administracyjnym routera. Pozwoli to na kontrolowanie, czy do Twojej sieci nie są podpięte nieznane urządzenia. Kontrola dostępu na podstawie adresu MAC Aby uniemożliwić podłączanie nieznanych osób do prywatnej sieci należy zastosować filtrację adresów MAC (Mac Address Filtering ...

-

![Finanse w związku, czyli razem, ale na własny rachunek… [© pathdoc - Fotolia.com] Finanse w związku, czyli razem, ale na własny rachunek…]()

Finanse w związku, czyli razem, ale na własny rachunek…

... finansowych”. Ankietowani przyznają, że najczęściej kłócą się o wydatki, a ich największe obawy wzbudza kontrola nad budżetem. Co trzeci respondent jest związany ze swoim partnerem nie ... dwa rachunki – jeden wspólny, drugi oddzielny, do którego druga połówka nie ma dostępu. Niemal co trzecia osoba (29 proc.) posiada tylko własne konto, którego nie ...

-

![GDPR zmobilizuje biznes do poprawy jakości usług [© tanaonte - Fotolia.com] GDPR zmobilizuje biznes do poprawy jakości usług]()

GDPR zmobilizuje biznes do poprawy jakości usług

... Unii Europejskiej największe obawy wzbudza Poradzenie sobie z przenoszeniem danych i prawem do bycia zapomnianym (59%). Na kolejnym miejscu znalazła się Kontrola dostępu do danych osobowych, która przysparza szczególnych trudności średnim przedsiębiorstwom zatrudniającym od 51 do 500 osób. Z kolei duże organizacje i instytucje finansowe ...

-

![Smart home, czyli o mieszkaniu sterowanym smartfonem [© ake1150 - Fotolia.com] Smart home, czyli o mieszkaniu sterowanym smartfonem]()

Smart home, czyli o mieszkaniu sterowanym smartfonem

... efekcie markizy dobrze chronią wnętrze przed uciążliwym upałem. Natomiast przy pochmurnej pogodzie automatycznie się zwijają zwiększając napływ naturalnego światła. Alarm i kontrola dostępu W inteligentnym domu i mieszkaniu łączy się zwykle automatyzację z instalacją alarmową. W efekcie na przykład po naruszeniu czujek umieszczonych w oknach rolety ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ochrona danych firmowych do poprawy [© BillionPhotos.com - Fotolia.com] Ochrona danych firmowych do poprawy](https://s3.egospodarka.pl/grafika2/poufne-dane/Ochrona-danych-firmowych-do-poprawy-158723-150x100crop.jpg)

![Tajemnica przedsiębiorstwa. Przedsiębiorco, chroń swój know-how! [© tankist276 - Fotolia.com] Tajemnica przedsiębiorstwa. Przedsiębiorco, chroń swój know-how!](https://s3.egospodarka.pl/grafika2/tajemnica-przedsiebiorstwa/Tajemnica-przedsiebiorstwa-Przedsiebiorco-chron-swoj-know-how-227324-150x100crop.jpg)

![Wojna w Ukrainie zwiększa ryzyko cyberataków na firmy [© Artur Marciniec - Fotolia.com] Wojna w Ukrainie zwiększa ryzyko cyberataków na firmy](https://s3.egospodarka.pl/grafika2/cyberataki/Wojna-w-Ukrainie-zwieksza-ryzyko-cyberatakow-na-firmy-244422-150x100crop.jpg)

![Ruch lateralny najczytelniejszym znakiem ataku ransomware [© DC Studio na Freepik] Ruch lateralny najczytelniejszym znakiem ataku ransomware](https://s3.egospodarka.pl/grafika2/ruch-lateralny/Ruch-lateralny-najczytelniejszym-znakiem-ataku-ransomware-262534-150x100crop.jpg)

![Uczelnie oszukują studentów [© Scanrail - Fotolia.com] Uczelnie oszukują studentów](https://s3.egospodarka.pl/grafika/studia/Uczelnie-oszukuja-studentow-apURW9.jpg)

![Dlaczego warto inwestować w fundusze [© denphumi - Fotolia.com] Dlaczego warto inwestować w fundusze](https://s3.egospodarka.pl/grafika/fundusze-inwestycyjne/Dlaczego-warto-inwestowac-w-fundusze-iQjz5k.jpg)

![Antypirackie narzędzie Microsoft [© Nmedia - Fotolia.com] Antypirackie narzędzie Microsoft](https://s3.egospodarka.pl/grafika/Windows/Antypirackie-narzedzie-Microsoft-Qq30bx.jpg)

![Visa i MasterCard zwiększają bezpieczeństwo danych [© Syda Productions - Fotolia.com] Visa i MasterCard zwiększają bezpieczeństwo danych](https://s3.egospodarka.pl/grafika/Visa/Visa-i-MasterCard-zwiekszaja-bezpieczenstwo-danych-d8i3B3.jpg)

![Darmowe blogi od Google po polsku [© stoupa - Fotolia.com] Darmowe blogi od Google po polsku](https://s3.egospodarka.pl/grafika/darmowe-blogi/Darmowe-blogi-od-Google-po-polsku-MBuPgy.jpg)

![Praca w Internecie wymaga kontroli [© stoupa - Fotolia.com] Praca w Internecie wymaga kontroli](https://s3.egospodarka.pl/grafika/internet/Praca-w-Internecie-wymaga-kontroli-MBuPgy.jpg)

![Technologia wirtualizacji: wzrosną inwestycje [© Scanrail - Fotolia.com] Technologia wirtualizacji: wzrosną inwestycje](https://s3.egospodarka.pl/grafika/wirtualizacja-serwerow/Technologia-wirtualizacji-wzrosna-inwestycje-apURW9.jpg)

![Perspektywiczny rynek ochrony i zabezpieczeń [© Scanrail - Fotolia.com] Perspektywiczny rynek ochrony i zabezpieczeń](https://s3.egospodarka.pl/grafika/ochrona/Perspektywiczny-rynek-ochrony-i-zabezpieczen-apURW9.jpg)

![Cloud computing: historia "energii obliczeniowej" dopiero na starcie [© ra2 studio - Fotolia.com] Cloud computing: historia "energii obliczeniowej" dopiero na starcie](https://s3.egospodarka.pl/grafika2/chmura-obliczeniowa/Cloud-computing-historia-energii-obliczeniowej-dopiero-na-starcie-140878-150x100crop.jpg)

![Cyberprzemoc i sexting. Co jeszcze czyha na dziecko w sieci? [© Tommi - Fotolia.com] Cyberprzemoc i sexting. Co jeszcze czyha na dziecko w sieci?](https://s3.egospodarka.pl/grafika2/dziecko-w-sieci/Cyberprzemoc-i-sexting-Co-jeszcze-czyha-na-dziecko-w-sieci-144295-150x100crop.jpg)

![Zarządzanie IT: jakie trendy w 2016? [© duncanandison - Fotolia.com] Zarządzanie IT: jakie trendy w 2016?](https://s3.egospodarka.pl/grafika2/IT/Zarzadzanie-IT-jakie-trendy-w-2016-168071-150x100crop.jpg)

![Niebezpieczne Wi-Fi [© Kaspars Grinvalds - Fotolia.com] Niebezpieczne Wi-Fi](https://s3.egospodarka.pl/grafika2/Wi-Fi/Niebezpieczne-Wi-Fi-199763-150x100crop.jpg)

![Finanse w związku, czyli razem, ale na własny rachunek… [© pathdoc - Fotolia.com] Finanse w związku, czyli razem, ale na własny rachunek…](https://s3.egospodarka.pl/grafika2/finanse-w-zwiazku/Finanse-w-zwiazku-czyli-razem-ale-na-wlasny-rachunek-202949-150x100crop.jpg)

![GDPR zmobilizuje biznes do poprawy jakości usług [© tanaonte - Fotolia.com] GDPR zmobilizuje biznes do poprawy jakości usług](https://s3.egospodarka.pl/grafika2/GDPR/GDPR-zmobilizuje-biznes-do-poprawy-jakosci-uslug-204256-150x100crop.jpg)

![Smart home, czyli o mieszkaniu sterowanym smartfonem [© ake1150 - Fotolia.com] Smart home, czyli o mieszkaniu sterowanym smartfonem](https://s3.egospodarka.pl/grafika2/inteligentne-domy/Smart-home-czyli-o-mieszkaniu-sterowanym-smartfonem-215721-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r. [© DigitalMarketingAgency - pixabay.com] Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.](https://s3.egospodarka.pl/grafika2/konto-firmowe/Ranking-kont-firmowych-w-jakim-banku-zalozysz-najlepsze-konto-firmowe-w-2025-r-266886-150x100crop.jpg)

![Renta wdowia - wnioski już od 1 stycznia 2025 [© Freepik] Renta wdowia - wnioski już od 1 stycznia 2025](https://s3.egospodarka.pl/grafika2/renta-wdowia/Renta-wdowia-wnioski-juz-od-1-stycznia-2025-263356-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)

![Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe [© wygenerowane przez AI] Tłusty Czwartek 2026: Ile zapłacisz za pączka? Przegląd cen i najgorętsze trendy smakowe](https://s3.egospodarka.pl/grafika2/Tlusty-Czwartek/Tlusty-Czwartek-2026-Ile-zaplacisz-za-paczka-Przeglad-cen-i-najgoretsze-trendy-smakowe-270747-150x100crop.jpg)

![Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne [© pexels] Leasing w 2025 roku: stabilny wzrost i boom na auta elektryczne](https://s3.egospodarka.pl/grafika2/leasing/Leasing-w-2025-roku-stabilny-wzrost-i-boom-na-auta-elektryczne-270728-150x100crop.jpg)

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)