-

![Blog offline dzięki Google Gears [© stoupa - Fotolia.com] Blog offline dzięki Google Gears]()

Blog offline dzięki Google Gears

... , obecnie pozwala również pisać bloga bez konieczności stałego połączenia z internetem. Usługa przenosi sieciowy program Blogger, do trybu offline. Nie oznacza to skonstruowania pełnej wersji Bloggera bez obsługi sieci. Program tworzy Blog.gears, klienta, który umożliwia obsługę Bloggera w wersji offline. Dzięki temu można ...

-

![Pozyskiwanie funduszy i dotacji unijnych - rady dla przedsiębiorstw [© Minerva Studio - Fotolia.com] Pozyskiwanie funduszy i dotacji unijnych - rady dla przedsiębiorstw]()

Pozyskiwanie funduszy i dotacji unijnych - rady dla przedsiębiorstw

... doradczych przychodzą z pomysłem na konkretny projekt, a konsultanci przeprowadzają analizę możliwości pozyskania dofinansowania i dobierają optymalne dla projektu źródło pomocy (program operacyjny, działanie i poddziałanie). Druga grupa potencjalnych wnioskodawców wie tylko, że chce skorzystać z bezzwrotnej pomocy. Dla takich klientów konsultanci ...

-

![Nauka przez Internet coraz popularniejsza [© Minerva Studio - Fotolia.com] Nauka przez Internet coraz popularniejsza]()

Nauka przez Internet coraz popularniejsza

... najwygodniejszy, nie tracą czasu na dojazdy). Metody e-learningu pozwalają na bieżący monitoring wyników nauczania oraz stałe doskonalenie programu szkoleniowego. Każdy program szkoleniowy może być modyfikowany wraz z możliwościami uczestników czy wymaganiami stawianymi przez rynek. e-studia Coraz więcej tradycyjnych szkół wyższych, jak również ...

-

![Ranking wirusów XI 2007 Ranking wirusów XI 2007]()

Ranking wirusów XI 2007

... roku, w rankingu pozostał tylko jeden z nich. To oznacza, że również w świecie IT obowiązuje zasada, że przetrwają najbardziej przystosowani. Najbardziej rozpowszechniony program adware, BHO.cc, nadal przesuwa się to w górę, to w dół zestawienia. Rozprzestrzeniany wraz z programem BitAccelerator, szkodnik ten został po raz ...

-

![Baza danych FileMaker Pro 9 PL [© Nmedia - Fotolia.com] Baza danych FileMaker Pro 9 PL]()

Baza danych FileMaker Pro 9 PL

... , takich jak MySQL, Oracle SQL czy Microsoft SQL Server. FileMaker Pro 9 i Pro 9 Advanced są już dostępne. Nowi użytkownicy mogą kupić program File-Maker Pro 9 za 1 599 PLN brutto (cena sugerowana) a FileMaker Pro 9 Advanced za 2 499 PLN brutto (cena sugerowana). Dotychczasowi użytkownicy programów ...

-

![Centrum Usług Wsparcia Biznesu HCL Poland [© Syda Productions - Fotolia.com] Centrum Usług Wsparcia Biznesu HCL Poland]()

Centrum Usług Wsparcia Biznesu HCL Poland

... najmniej 5 lat. Zdecydowana większość - 240 miejsc - przeznaczona będzie dla absolwentów wyższych uczelni. Nakłady inwestycyjne spółki wyniosą 10 205 100 PLN. Program będzie realizowany od 20 grudnia 2007 r. do końca 2011 r. Wsparcie z budżetu państwa z tytułu powstania nowych miejsc pracy dla inwestycji firmy ...

-

![YouTube płaci za filmy [© stoupa - Fotolia.com] YouTube płaci za filmy]()

YouTube płaci za filmy

Wstawianie klipów wideo na serwis YouTube może okazać się bardzo dochodowym zajęciem. Program partnerski serwisu przewiduje gratyfikacje finansowe dla osób, których filmy oglądane są przez największą liczbę osób. Program partnerski YouTube oferuje internautom część zysków z reklam, które znajdują się w sąsiedztwie pliku mieszczonego ...

-

![ESET: lista wirusów I 2008 ESET: lista wirusów I 2008]()

ESET: lista wirusów I 2008

... Paweł Rybczyk, inżynier systemowy w firmie DAGMA, dystrybuującej programy ESET w Polsce. "Współczesne zagrożenia zmieniają się i powielają tak szybko, że tradycyjny program antywirusowy to za mało, by skutecznie zabezpieczyć komputer. Potrzebne jest rozwiązanie umożliwiające ochronę przed nieznanymi jeszcze zagrożeniami – antywirus zapewniający ...

-

![RealPlayer szkodliwy wg StopBadware [© Nmedia - Fotolia.com] RealPlayer szkodliwy wg StopBadware]()

RealPlayer szkodliwy wg StopBadware

... się z Rhapsody Playerem, działający w oparciu o internetowy serwis pobierania plików muzycznych o nazwie Rhapsody, który podobnie jak RealPlayer należy do firmy RealNetworks. Program ten instalowany jest automatycznie wraz RealPlayer 11, ale podczas jego usuwania, Rhapsody Player zostaje na dysku. Wersja 10.5 z kolei w domyślnej ...

-

![Programy G DATA ClientSecurity [© Nmedia - Fotolia.com] Programy G DATA ClientSecurity]()

Programy G DATA ClientSecurity

... ClientSecurity aktualizacje sygnatur wirusów odbywają się minimum co godzinę. Dostępne są także bezpłatne aktualizacje samego oprogramowania oraz Ambulans G DATA, czyli program do przesyłania zarażonych plików do laboratoriów G DATA Security Labs w celu analizy zagrożeń.

-

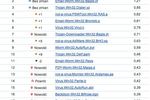

![ESET: lista wirusów III 2008 ESET: lista wirusów III 2008]()

ESET: lista wirusów III 2008

... kontroli nad komputerem użytkowników i ukrywające przed nimi swoją obecność (Win32/IRCBot.AAH, Win32/TrojanDownloader.Agent.KGV, Win32/Agent, Win32/Agent.NHE). Listę zamyka złośliwy program Win32/Pacex.Gen wykradający hasła.

-

![64-bitowa wersja Photoshop CS4 [© Nmedia - Fotolia.com] 64-bitowa wersja Photoshop CS4]()

64-bitowa wersja Photoshop CS4

... . Z drugiej strony wymagania Photoshopa CS4 64-bit będą niemałe. Do płynnego działania użytkownicy będą musieli przeznaczyć 4GB pamięci systemowej na sam program. Na razie nie wiadomo, kiedy aplikacja znajdzie się w sprzedaży.

-

![MyDVD 10 Premier do edycji filmów [© Nmedia - Fotolia.com] MyDVD 10 Premier do edycji filmów]()

MyDVD 10 Premier do edycji filmów

... 10 Premier do edycji wideo i tworzenia płyt DVD. Aplikacja ułatwi użytkownikom utworzenie z domowej kolekcji zdjęć i filmów, profesjonalnie wyglądających płyt DVD. Program oferuje m.in. narzędzia do automatycznej korekty kolorów i usuwania szumu. Dodatkowo, dzięki funkcji SmartSound każdy będzie mógł dodać do swoich produkcji ...

-

![RSA: gang Rock Phish znów atakuje [© stoupa - Fotolia.com] RSA: gang Rock Phish znów atakuje]()

RSA: gang Rock Phish znów atakuje

... oprogramowania. Ich ofiary dotyka więc nie tylko kradzież danych osobowych – komputery zostają również zainfekowane koniem trojańskim o nazwie Zeus. Po infekcji program ten jest w stanie wykradać dodatkowe informacje, np. dane osobowe podawane na innych stronach internetowych.

-

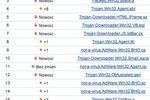

![Ranking wirusów IV 2008 Ranking wirusów IV 2008]()

Ranking wirusów IV 2008

... użytkowników. W końcu nastąpiła zmiana w pierwszej trójce na liście "On-line Scanner Top 20". Po dwóch miesiącach utrzymywania się na pierwszym miejscu program adware Virtumonde spadł na drugą pozycję, a pozostałe dwa programy, które w lutym i marcu znajdowały się razem z nim w ścisłej czołówce, odnotowały duży ...

-

![Składki podstawowe w ramach PPE a koszty podatkowe [© FikMik - Fotolia.com] Składki podstawowe w ramach PPE a koszty podatkowe]()

Składki podstawowe w ramach PPE a koszty podatkowe

... programów emerytalnych, bez względu na formę w jakich są one prowadzone. Dotyczy to zatem także opłacanej przez pracodawców składki na pracowniczy program emerytalny prowadzony w formie grupowego ubezpieczenia na życie pracowników z zakładem ubezpieczeń. Skoro składki podstawowe opłacane w ramach pracowniczych programów emerytalnych, w tym ...

-

![Komputer Acer Aspire G7700 PREDATOR Komputer Acer Aspire G7700 PREDATOR]()

Komputer Acer Aspire G7700 PREDATOR

... wprowadziła do swojej oferty nową linię komputerów stacjonarnych G7700 PREDATOR. Nowe komputery zostały wyposażone w system chłodzenia procesora cieczą oraz program narzędziowy nTune umożliwiający kontrolowanie procesu przetaktowania. Nowy komputer Aspire PREDATOR charakteryzuje się obudową o metalicznym kolorze miedzi, której przód podświetlany ...

-

![Plan Rozwoju Obszarów Wiejskich 2007-2013 [© Syda Productions - Fotolia.com] Plan Rozwoju Obszarów Wiejskich 2007-2013]()

Plan Rozwoju Obszarów Wiejskich 2007-2013

... do Agencji Restrukturyzacji i Modernizacji Rolnictwa złożono 813 wniosków na łączną kwotę dotacji ponad 1,6 mld złotych. Przetwórcy są już po Nowy program przyniósł przedsiębiorcom zmiany w stosunku do SAPARD i SPO ROL. Zmianom uległy główne cele działania oraz zasady i procedury przyznawania dotacji dla firm ...

-

![Wirusy i robaki VII 2008 Wirusy i robaki VII 2008]()

Wirusy i robaki VII 2008

... zagrożeń, które wymagają leczenia, a nie tylko usunięcia zainfekowanych obiektów. Wśród szkodliwych programów, które zaklasyfikowały się do rankingu, znajduje się GetCodec.d - program, o którym niedawno pisali eksperci z Kaspersky Lab. Robak ten infekuje pliki audio. Obecność tego szkodnika w rankingu wskazuje na jego aktywne rozprzestrzenianie ...

-

![Aparat cyfrowy Nikon COOLPIX S60 Aparat cyfrowy Nikon COOLPIX S60]()

Aparat cyfrowy Nikon COOLPIX S60

... dzięki możliwości podłączania go do telewizora wyposażonego w gniazdo HDMI. Nikon COOLPIX S60 w trybie „Automatycznego wyboru programu tematycznego” sam dobiera odpowiedni program do zaistniałej sytuacji zdjęciowej - należy dotknąć dowolny obiekt widoczny na ekranie, a aparat automatycznie ustawi na niego ostrość i zastosuje odpowiednią ekspozycję ...

-

![Budowa autostrad na Euro 2012 zagrożona? [© Syda Productions - Fotolia.com] Budowa autostrad na Euro 2012 zagrożona?]()

Budowa autostrad na Euro 2012 zagrożona?

... z wymaganiami. Z ustaleń resortu wynika, że obecnie jedynie odcinek drogi S7 Grójec - Białobrzegi mógłby zostać zaakceptowany przez Unię. Bruksela przeznaczyła na Program Operacyjny „Infrastruktura i Środowisko” 28 mld euro dofinansowania. Polska ma wybudować z pomocą tych pieniędzy blisko 650 km autostrad i 2200 dróg ekspresowych ...

-

![Działania PIP: co należy zrobić w 2009? [© Syda Productions - Fotolia.com] Działania PIP: co należy zrobić w 2009?]()

Działania PIP: co należy zrobić w 2009?

... jest prawidłowe rozumienie i stosowanie przepisów regulujących rozliczanie czasu pracy. Zagadnienie to powinno zostać niewątpliwie jednym z głównych tematów wpisanych w przyszłoroczny program działania PIP. Ważne jest także, aby Państwowa Inspekcja Pracy informowała pracodawców o wymaganiach minimalnych dla maszyn i urządzeń eksploatowanych na ...

-

![Wirusy i robaki VIII 2008 Wirusy i robaki VIII 2008]()

Wirusy i robaki VIII 2008

... z drugiego miejsca na ostatnie. Niespodziewany sierpniowy lider okazał się być robakiem, który po raz pierwszy został wykryty w roku 2001. Teoretycznie program ten powinien już dawno wyginąć w ruchu internetowym, jednak tak się nie stało: robak Nimda jest ciągle aktywny i obecny w tych samych ...

-

![Budowa dróg: GDDKiA zagrożeniem wg NIK [© Syda Productions - Fotolia.com] Budowa dróg: GDDKiA zagrożeniem wg NIK]()

Budowa dróg: GDDKiA zagrożeniem wg NIK

... związanych ze sprawowaniem nadzoru nad GDDKiA. Budowę nowych dróg utrudniał również brak ciągłości rządowych programów budowy autostrad. Nie funkcjonował jeden program realizowany niezależnie od wahań koniunktury politycznej. W związku z wynikami kontroli NIK wystąpił do Ministra Infrastruktury o podjęcie prac mających na celu przeanalizowanie ...

-

![Norton Internet Security 2009 [© Nmedia - Fotolia.com] Norton Internet Security 2009]()

Norton Internet Security 2009

... po poważnych infekcjach. Produkty marki Norton z serii 2009 zostały wyposażone także w tryb działania w tle (zawiesza alerty i automatycznie dokonuje aktualizacji), program planujący (obsługuje skanowanie, aktualizacje i inne zadania w tle, kiedy komputer jest w trybie bezczynności) oraz interfejs, który zawiera wskaźnik wydajności, umożliwiający ...

-

![Wirusy i robaki IX 2008 Wirusy i robaki IX 2008]()

Wirusy i robaki IX 2008

... , po drugie na razie bardzo niewiele takich programów potrafi wykrywać tego określonego szkodnika. Na drugie miejsce powrócił kolejny nietypowy szkodliwy program, Trojan-Downloader.WMA.Wimad.n. Ten multimedialny plik wykorzystuje lukę w zabezpieczeniach odtwarzacza Windows Media Player w celu pobierania różnych trojanów. Znaczna część ataków ...

-

![ESET: lista wirusów IX 2008 ESET: lista wirusów IX 2008]()

ESET: lista wirusów IX 2008

... niemal 20% wszystkich wykrytych we wrześniu przez firmę ESET infekcji. W czołówce zagrożeń ubiegłego miesiąca znalazł się również WMA/TrojanDownloader.Wimad.N - złośliwy program, który jako nośnik wykorzystuje popularne wśród użytkowników pliki w formacie mp3 rozsyłane w sieciach P2P. Uruchomienie zainfekowanego pliku powoduje otwarcie odtwarzacza ...

-

![ESET: lista wirusów X 2008 ESET: lista wirusów X 2008]()

ESET: lista wirusów X 2008

... kodeka. W rzeczywistości pobrany plik okazuje się złośliwym programem. WMA/TrojanDownloader.GetCodec.Gen, który znalazł się w czołówce zagrożeń ubiegłego miesiąca, to złośliwy program, który konwertuje wszystkie pliki audio, znalezione na komputerze swojej ofiary, do formatu WMA i modyfikuje je w taki sposób, aby próba ich ...

-

![Programy lojalnościowe w stagnacji Programy lojalnościowe w stagnacji]()

Programy lojalnościowe w stagnacji

... i dostępności - wpisały się w kalendarz konsumencki Polaków, stąd i programy lojalnościowe w nich oferowane to ponad połowa rynku tej formy promocji sprzedaży (56%). Program lojalnościowy ma opierać się na więzi emocjonalnej, nie tylko racjonalnej. Stąd wątpliwość, czy lojalność polskiego konsumenta jest „tą prawdziwą” (wypracowaną ...

-

![Uwaga na świąteczne ataki internetowe [© stoupa - Fotolia.com] Uwaga na świąteczne ataki internetowe]()

Uwaga na świąteczne ataki internetowe

... , które od lat są bardzo popularną metoda dystrybucji szkodliwego oprogramowania. Podobnie jak w przypadku wszystkich zagrożeń, należy regularnie aktualizować program antywirusowy oraz system operacyjny, przeglądarkę internetową i inne aplikacje, w celu uchronienia się przed lukami bezpieczeństwa. Zabezpieczaj komputer pakietem bezpieczeństwa ...

-

![Infekcja komputera: źródła zagrożeń 2008 Infekcja komputera: źródła zagrożeń 2008]()

Infekcja komputera: źródła zagrożeń 2008

... - tutaj, z uwagi na dużą liczbę graczy online, największy odsetek zagrożeń stanowią programy szpiegujące pochodzące z sieciowych serwisów gier. Według Trend Micro, program najczęściej infekujący komputery w Europie, Afryce i na Bliskim Wschodzie to tzw. Trojan-pobieracz (Trojan-Downloader), czyli koń trojański, który instaluje inne szkodliwe pliki ...

-

![Kontrole PIP w 2009 roku [© Syda Productions - Fotolia.com] Kontrole PIP w 2009 roku]()

Kontrole PIP w 2009 roku

... prewencyjno-edukacyjne popularyzujące wartości i postawy z kręgu kultury pracy, działalność wydawnicza, upowszechnianie wiedzy z zakresu ochrony pracy - z udziałem partnerów społecznych, placówek naukowo-badawczych, mediów. Program przewiduje również dynamizowanie współpracy międzynarodowej PIP.

-

![Wirusy i robaki I 2009 Wirusy i robaki I 2009]()

Wirusy i robaki I 2009

... P2P-Worm.Win32.Deecee.a. Szkodnik ten rozprzestrzenia się za pośrednictwem sieci peer-to-peer DC++, a jego szkodliwą funkcją jest zdolność pobierania szkodliwych plików. Program ten zakwalifikował się do drugiego rankingu, dzięki temu że podczas instalacji wielokrotnie kopiuje się – tj. swoją obecność wśród 20 najpopularniejszych ...

-

![Atak wirusów: uważaj na Sality.AO [© stoupa - Fotolia.com] Atak wirusów: uważaj na Sality.AO]()

Atak wirusów: uważaj na Sality.AO

... Panda Security, specjalizujące się w wykrywaniu i analizie złośliwego oprogramowania, odnotowało w ostatnim tygodniu wzrost liczby infekcji powodowanych przez ten złośliwy program. Użytkowników ostrzega się, że istnieje ryzyko zmasowanego ataku. Oprócz technik charakterystycznych dla dawnych złośliwych programów, Sality.AO zawiera także szereg ...

-

![Pakiet Adobe Reader Mobile SDK [© Nmedia - Fotolia.com] Pakiet Adobe Reader Mobile SDK]()

Pakiet Adobe Reader Mobile SDK

... obsłudze ochrony zawartości opracowanej przez firmę Adobe, wydawcy mogą zabezpieczyć swoje książki elektroniczne i inne wydawnictwa elektroniczne przed kopiowaniem. Program Adobe Content Server 4, przeznaczony dla wydawców, sprzedawców, bibliotek i innych dystrybutorów, umożliwia zabezpieczenie plików PDF i EPUB odczytywanych na komputerach ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Blog offline dzięki Google Gears [© stoupa - Fotolia.com] Blog offline dzięki Google Gears](https://s3.egospodarka.pl/grafika/blogi/Blog-offline-dzieki-Google-Gears-MBuPgy.jpg)

![Pozyskiwanie funduszy i dotacji unijnych - rady dla przedsiębiorstw [© Minerva Studio - Fotolia.com] Pozyskiwanie funduszy i dotacji unijnych - rady dla przedsiębiorstw](https://s3.egospodarka.pl/grafika/wnioski-o-dotacje-unijne/Pozyskiwanie-funduszy-i-dotacji-unijnych-rady-dla-przedsiebiorstw-iG7AEZ.jpg)

![Nauka przez Internet coraz popularniejsza [© Minerva Studio - Fotolia.com] Nauka przez Internet coraz popularniejsza](https://s3.egospodarka.pl/grafika/e-learning/Nauka-przez-Internet-coraz-popularniejsza-iG7AEZ.jpg)

![Baza danych FileMaker Pro 9 PL [© Nmedia - Fotolia.com] Baza danych FileMaker Pro 9 PL](https://s3.egospodarka.pl/grafika/FileMaker/Baza-danych-FileMaker-Pro-9-PL-Qq30bx.jpg)

![Centrum Usług Wsparcia Biznesu HCL Poland [© Syda Productions - Fotolia.com] Centrum Usług Wsparcia Biznesu HCL Poland](https://s3.egospodarka.pl/grafika/wsparcie-finansowe-rzadu-dla-inwestycji/Centrum-Uslug-Wsparcia-Biznesu-HCL-Poland-d8i3B3.jpg)

![YouTube płaci za filmy [© stoupa - Fotolia.com] YouTube płaci za filmy](https://s3.egospodarka.pl/grafika/YouTube/YouTube-placi-za-filmy-MBuPgy.jpg)

![RealPlayer szkodliwy wg StopBadware [© Nmedia - Fotolia.com] RealPlayer szkodliwy wg StopBadware](https://s3.egospodarka.pl/grafika/RealPlayer/RealPlayer-szkodliwy-wg-StopBadware-Qq30bx.jpg)

![Programy G DATA ClientSecurity [© Nmedia - Fotolia.com] Programy G DATA ClientSecurity](https://s3.egospodarka.pl/grafika/G-DATA/Programy-G-DATA-ClientSecurity-Qq30bx.jpg)

![64-bitowa wersja Photoshop CS4 [© Nmedia - Fotolia.com] 64-bitowa wersja Photoshop CS4](https://s3.egospodarka.pl/grafika/Photoshop-CS4/64-bitowa-wersja-Photoshop-CS4-Qq30bx.jpg)

![MyDVD 10 Premier do edycji filmów [© Nmedia - Fotolia.com] MyDVD 10 Premier do edycji filmów](https://s3.egospodarka.pl/grafika/MyDVD-10/MyDVD-10-Premier-do-edycji-filmow-Qq30bx.jpg)

![RSA: gang Rock Phish znów atakuje [© stoupa - Fotolia.com] RSA: gang Rock Phish znów atakuje](https://s3.egospodarka.pl/grafika/phishing/RSA-gang-Rock-Phish-znow-atakuje-MBuPgy.jpg)

![Składki podstawowe w ramach PPE a koszty podatkowe [© FikMik - Fotolia.com] Składki podstawowe w ramach PPE a koszty podatkowe](https://s3.egospodarka.pl/grafika/koszty-podatkowe/Skladki-podstawowe-w-ramach-PPE-a-koszty-podatkowe-ZKDwv5.jpg)

![Plan Rozwoju Obszarów Wiejskich 2007-2013 [© Syda Productions - Fotolia.com] Plan Rozwoju Obszarów Wiejskich 2007-2013](https://s3.egospodarka.pl/grafika/programy-pomocowe/Plan-Rozwoju-Obszarow-Wiejskich-2007-2013-d8i3B3.jpg)

![Budowa autostrad na Euro 2012 zagrożona? [© Syda Productions - Fotolia.com] Budowa autostrad na Euro 2012 zagrożona?](https://s3.egospodarka.pl/grafika/autostrada/Budowa-autostrad-na-Euro-2012-zagrozona-d8i3B3.jpg)

![Działania PIP: co należy zrobić w 2009? [© Syda Productions - Fotolia.com] Działania PIP: co należy zrobić w 2009?](https://s3.egospodarka.pl/grafika/PIP/Dzialania-PIP-co-nalezy-zrobic-w-2009-d8i3B3.jpg)

![Budowa dróg: GDDKiA zagrożeniem wg NIK [© Syda Productions - Fotolia.com] Budowa dróg: GDDKiA zagrożeniem wg NIK](https://s3.egospodarka.pl/grafika/GDDKiA/Budowa-drog-GDDKiA-zagrozeniem-wg-NIK-d8i3B3.jpg)

![Norton Internet Security 2009 [© Nmedia - Fotolia.com] Norton Internet Security 2009](https://s3.egospodarka.pl/grafika/Norton-Internet-Security/Norton-Internet-Security-2009-Qq30bx.jpg)

![Uwaga na świąteczne ataki internetowe [© stoupa - Fotolia.com] Uwaga na świąteczne ataki internetowe](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Uwaga-na-swiateczne-ataki-internetowe-MBuPgy.jpg)

![Kontrole PIP w 2009 roku [© Syda Productions - Fotolia.com] Kontrole PIP w 2009 roku](https://s3.egospodarka.pl/grafika/PIP/Kontrole-PIP-w-2009-roku-d8i3B3.jpg)

![Atak wirusów: uważaj na Sality.AO [© stoupa - Fotolia.com] Atak wirusów: uważaj na Sality.AO](https://s3.egospodarka.pl/grafika/wirusy/Atak-wirusow-uwazaj-na-Sality-AO-MBuPgy.jpg)

![Pakiet Adobe Reader Mobile SDK [© Nmedia - Fotolia.com] Pakiet Adobe Reader Mobile SDK](https://s3.egospodarka.pl/grafika/Adobe-Reader-Mobile-9-SDK/Pakiet-Adobe-Reader-Mobile-SDK-Qq30bx.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025 [© Andrey Popov - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-czerwcu-2025-267094-150x100crop.jpg)

![Content marketing - co to jest i od czego zacząć? [© patpitchaya - Fotolia.com] Content marketing - co to jest i od czego zacząć?](https://s3.egospodarka.pl/grafika2/content-marketing/Content-marketing-co-to-jest-i-od-czego-zaczac-215740-150x100crop.jpg)

![Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania? [© Africa Studio - Fotolia.com] Podatek od wynajmu mieszkania 2023 - jakie stawki i formy opodatkowania?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Podatek-od-wynajmu-mieszkania-2023-jakie-stawki-i-formy-opodatkowania-249032-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Książka przychodów i rozchodów 2026: kompletne kompendium zmian w KPiR i księgowości 2026 [© wygenerowane przez AI] Książka przychodów i rozchodów 2026: kompletne kompendium zmian w KPiR i księgowości 2026](https://s3.egospodarka.pl/grafika2/prowadzenie-podatkowej-ksiegi-przychodow-i-rozchodow/Ksiazka-przychodow-i-rozchodow-2026-kompletne-kompendium-zmian-w-KPiR-i-ksiegowosci-2026-270665-150x100crop.jpg)

![IPO 2025 na świecie: 171 mld USD i rosnąca rola sztucznej inteligencji [© pexels] IPO 2025 na świecie: 171 mld USD i rosnąca rola sztucznej inteligencji](https://s3.egospodarka.pl/grafika2/debiuty-gieldowe/IPO-2025-na-swiecie-171-mld-USD-i-rosnaca-rola-sztucznej-inteligencji-270664-150x100crop.jpg)

![Compliance 2026: siedem trendów, które zmienią sposób zarządzania ryzykiem [© pexels] Compliance 2026: siedem trendów, które zmienią sposób zarządzania ryzykiem](https://s3.egospodarka.pl/grafika2/compliance/Compliance-2026-siedem-trendow-ktore-zmienia-sposob-zarzadzania-ryzykiem-270659-150x100crop.jpg)

![KSeF wystartował, ale papier nie zniknął: dezorientacja na stacjach paliw i nie tylko [© wygenerowane przez AI] KSeF wystartował, ale papier nie zniknął: dezorientacja na stacjach paliw i nie tylko](https://s3.egospodarka.pl/grafika2/system-podatkowy/KSeF-wystartowal-ale-papier-nie-zniknal-dezorientacja-na-stacjach-paliw-i-nie-tylko-270658-150x100crop.jpg)

![Koniec uproszczeń dla Ukraińców. Pracodawcy pod presją nowych przepisów [© wygenerowane przez AI] Koniec uproszczeń dla Ukraińców. Pracodawcy pod presją nowych przepisów](https://s3.egospodarka.pl/grafika2/zezwolenie-na-prace/Koniec-uproszczen-dla-Ukraincow-Pracodawcy-pod-presja-nowych-przepisow-270657-150x100crop.jpg)

![Kreatywność - kluczowa kompetencja współczesnego lidera [© wygenerowane przez AI] Kreatywność - kluczowa kompetencja współczesnego lidera](https://s3.egospodarka.pl/grafika2/cechy-dobrego-lidera/Kreatywnosc-kluczowa-kompetencja-wspolczesnego-lidera-270603-150x100crop.jpg)