-

![Polowanie na jabłka. Phishing celuje w urządzenia Apple Polowanie na jabłka. Phishing celuje w urządzenia Apple]()

Polowanie na jabłka. Phishing celuje w urządzenia Apple

... aktualizacje aplikacji Adobe Flash Player. Porady bezpieczeństwa Eksperci z firmy Kaspersky zalecają użytkownikom firmy Apple następujące działania w celu zabezpieczenia swoich urządzeń: Aktualizuj system macOS, iOS oraz wszystkie aplikacje i programy. Korzystaj wyłącznie z legalnego oprogramowania, pobieranego z oficjalnych stron internetowych lub ...

-

![Microsoft Security Essentials skazany na śmierć z Windows 7? Microsoft Security Essentials skazany na śmierć z Windows 7?]()

Microsoft Security Essentials skazany na śmierć z Windows 7?

... 7. Równocześnie przestaną być aktualizowane zabezpieczenia dla komponentu Microsoft Security Essentials, który jest zintegrowany z Windows 7. Microsoft Security Essentials to ... okienkami, które mają za zadanie wywrzeć na nich nacisk, aby porzucili stary system operacyjny i przenieśli się do nowego ekosystemu. „Twój komputer z systemem Windows 7 nie ...

-

![Czym jest Edge Computing i jak to wdrożyć? [© Dreaming Andy - Fotolia.com] Czym jest Edge Computing i jak to wdrożyć?]()

Czym jest Edge Computing i jak to wdrożyć?

... dedykowane dla konkretnych aplikacji. Bezpieczeństwo: Rozwiązania edge często mają mniejsze fizyczne zabezpieczenia, co zwiększa ryzyko celowego lub przypadkowego zakłócenia. Ponadto, ... atakami. Muszą być wzmacniane od podstaw - od firmware'u przez system operacyjny po podsystem pamięci, pamięć masową i kanały komunikacyjne. Prostota obsługi: ...

-

![Kreator na PUE ZUS podpowie jak wypełnić wniosek o zaświadczenie A1 [© apops - Fotolia.com] Kreator na PUE ZUS podpowie jak wypełnić wniosek o zaświadczenie A1]()

Kreator na PUE ZUS podpowie jak wypełnić wniosek o zaświadczenie A1

... system w celu wypełnienia właściwego formularza. ZUS wydaje zaświadczenie A1 osobom delegowanym do pracy za granicą. Potwierdza ono, że do wskazanej w nim osoby stosuje się tylko polskie przepisy w zakresie zabezpieczenia ... przypadku wybrał odpowiedni do sytuacji formularz. To system na podstawie udzielonych w kreatorze odpowiedzi i w oparciu ...

-

![Drugie życie laptopa: jak przyspieszyć komputer? Drugie życie laptopa: jak przyspieszyć komputer?]()

Drugie życie laptopa: jak przyspieszyć komputer?

... które nie ma jak zostać odprowadzone na zewnątrz. W następstwie powyższego zabezpieczenia termiczne CPU i GPU obniżają swoją częstotliwość, co skutkuje niższą temperaturą, ale też ... tym, że nowy dysk oczywiście będzie pusty. Można zatem zainstalować na nim system od nowa lub skopiować zawartość starego nośnika, najlepiej z wykorzystaniem komputera ...

-

![Hipoteka odwrócona po 10 latach. Kto sięga po rentę dożywotnią? [© Ingo Bartussek - Fotolia.com] Hipoteka odwrócona po 10 latach. Kto sięga po rentę dożywotnią?]()

Hipoteka odwrócona po 10 latach. Kto sięga po rentę dożywotnią?

... obecna sytuacja gospodarcza w kraju, niskie świadczenia emerytalne, coraz bardziej niewydolny system emerytalny oraz rosnąca inflacja będą wpływały na większe zainteresowanie ... ramach prowadzonej działalności gospodarczej, rodzi zastrzeżenia z punktu widzenia należytego zabezpieczenia interesów osób, które pozbywają się nierzadko całego dorobku życia ...

-

![Jak uniknąć Pegasusa? Jak uniknąć Pegasusa?]()

Jak uniknąć Pegasusa?

... stacjonarnym, najlepiej wykorzystując w tym celu przeglądarkę TOR, lub – idealnie – bezpieczny, nietrwały system operacyjny, taki jak Tails. Nie zapominaj o korzystaniu z alternatywnej ... Zainstaluj aplikację bezpieczeństwa, która sprawdza, czy na urządzeniu złamano zabezpieczenia, i ostrzega przed tym. Aby utrzymać szkodnika na urządzeniu ...

-

![Portfel Everscale z luką w zabezpieczeniach Portfel Everscale z luką w zabezpieczeniach]()

Portfel Everscale z luką w zabezpieczeniach

... jest wolne od złośliwego oprogramowania, nie można otwierać podejrzanych linków, trzeba aktualizować system operacyjny i oprogramowanie antywirusowe. Pomimo faktu, że wykryta przez nas luka została ... otwierać podejrzanych linków, zwłaszcza jeśli otrzymaliśmy je od nieznajomych, stale aktualizować system operacyjny i oprogramowanie antywirusowe, nie ...

-

![Domowy monitoring. Co musimy wiedzieć przed zakupem kamery bezpieczeństwa? [© pixabay.com] Domowy monitoring. Co musimy wiedzieć przed zakupem kamery bezpieczeństwa?]()

Domowy monitoring. Co musimy wiedzieć przed zakupem kamery bezpieczeństwa?

... . Jednak te same funkcje mogą również narazić nas na ryzyko, jeśli zabezpieczenia kamery zostaną naruszone, a materiał filmowy wpadnie w niepowołane ręce. Ekspert cyberbezpieczeństwa ... aktualizowane do najnowszej wersji oprogramowania. Decydując się na system monitoringu, należy wybrać renomowanego dostawcę, mogącego pochwalić się historią ...

-

![IKE nadal zbyt mało popularne w Polsce [© Freepik] IKE nadal zbyt mało popularne w Polsce]()

IKE nadal zbyt mało popularne w Polsce

... w szersze kręgi społeczne i nie stały się popularnym elementem polskiego systemu zabezpieczenia emerytalnego. Faktyczna liczba osób korzystających z IKE, blisko milion, w porównaniu do liczby ... i wciąż ma charakter niszowy względem skali wyzwań, przed którymi stoi system emerytalny. Choć tak wyraźny wzrost wartości aktywów IKE zasługuje na ...

-

![Smartfony i płatności mobilne to łakomy kąsek dla hakerów - rośnie liczba cyberataków [© wygenerowane przez AI] Smartfony i płatności mobilne to łakomy kąsek dla hakerów - rośnie liczba cyberataków]()

Smartfony i płatności mobilne to łakomy kąsek dla hakerów - rośnie liczba cyberataków

... stanowią płatności z użycie danych kart kredytowych, a kolejne miejsce zajmują przelewy oraz system BLIK, który zdobywa ogromną popularność – korzysta z niego już ponad 18 ... i aplikacje płatnicze (mobilne szkodliwe oprogramowanie zainfekowało 25 milionów smartfonów), system mobilnych płatności bezstykowych dopiero się rozwijał. Teraz obserwujemy ...

-

![Porzucone koszyki bolączką polskiego e-commerce. Ile tracą firmy? [© Freepik] Porzucone koszyki bolączką polskiego e-commerce. Ile tracą firmy?]()

Porzucone koszyki bolączką polskiego e-commerce. Ile tracą firmy?

... już 33 proc. firm, ale większość wciąż nie posiada skutecznego zabezpieczenia. 4) Oszustwa i chargebacki – ukryty koszt Przedsiębiorcy coraz lepiej rozumieją, że bezpieczeństwo płatności ... jest nie tylko to, czy transakcja zostanie zatrzymana, ale jak szybko system potrafi podjąć trafną decyzję – bez angażowania dodatkowych zasobów i bez wpływu ...

-

![USA: Miliardowe inwestycje w bezpieczeństwo [© Nmedia - Fotolia.com] USA: Miliardowe inwestycje w bezpieczeństwo]()

USA: Miliardowe inwestycje w bezpieczeństwo

... w ubiegłym roku 1,2 mld dolarów w systemy zabezpieczające państwowe struktury IT. Na ten rok administracja prezydenta Busha przeznaczyła 1,7 mld dolarów na inwestycje w zabezpieczenia. Rządowe biuro General Accounting Office (GAO) podaje jednak, że kwota będzie w razie potrzeby zwiększana, tak więc inwestycje będą z pewnością wyższe ...

Tematy: homeland security, systemy zabezpieczające -

![3 x 3M 3 x 3M]()

3 x 3M

Firma 3M wprowadziła do swojej oferty trzy nowe modele projektorów multimedialnych. Dwa z nich dysponują oryginalnym systemem zabezpieczenia osobistym kodem PIN. Zabezpieczenie zostało wprowadzone w modelach 3M MP7750 oraz 3M MP7650. To projektory przeznaczone do średnich i dużych sal konferencyjnych. ...

Tematy: projektory, 3m -

![Podpis elektroniczny w AIG PTE [© stoupa - Fotolia.com] Podpis elektroniczny w AIG PTE]()

Podpis elektroniczny w AIG PTE

... swoich stronach www system umożliwiający wykorzystanie podpisu elektronicznego. Wszystkie osoby posługujące się już e-podpisem weryfikowanym przy ... S.A. szyfrowane jest z użyciem protokołu SSL/3 z kluczem 128 bitowym. Jest to mechanizm wykorzystywany do zabezpieczenia transmisji danych przez internet. Na potrzeby ochrony danych zastosowano także " ...

Tematy: aig pte, podpis elektorniczny -

![ComputerLand audytorem [© Syda Productions - Fotolia.com] ComputerLand audytorem]()

ComputerLand audytorem

... zasobowe, aplikacji i bazodanowe. Przebadane zostaną także m.in.: serwer RAS, procedury administracji systemami oraz dokumentacja projektowa. Dodatkowo zostanie wykonana analiza zabezpieczenia baz danych i aplikacji, m. in.: konta tworzone podczas instalacji, dostęp do aplikacji, limitowanie zasobów oraz możliwość dostępu do zasobów z zewnątrz ...

Tematy: computerland -

![Panda Antivirus dla Exchange [© Nmedia - Fotolia.com] Panda Antivirus dla Exchange]()

Panda Antivirus dla Exchange

... programów pocztowych lub w inny sposób naruszają przyjętą politykę bezpieczeństwa. - Dzięki doskonałej współpracy firm Microsoft i Panda Software powstał system zabezpieczenia sieci korporacyjnej, który może sprostać najnowszym zagrożeniom - mówi Kevin McCuistion, ospowiedzialny za Exchange Server w firmie Microsoft. Panda Antivirus ...

-

![Firmowe biuletyny elektroniczne Firmowe biuletyny elektroniczne]()

Firmowe biuletyny elektroniczne

... pamiętać, iż w biuletynach nie należy stosować skryptów Java, apletów Java, dodatków w technologii FLASH i jakichkolwiek innych kodów programów ponieważ zabezpieczenia antywirusowe mogą takie wiadomości eliminować. Formatowane komponenty wiadomości (grafika, dźwięk) powinny być dostarczone w przesyłanej wiadomości (zakodowane zgodnie ze standardem ...

-

![Porażka eBay.pl? [© stoupa - Fotolia.com] Porażka eBay.pl?]()

Porażka eBay.pl?

... nie sprostało ich oczekiwaniom w najmniejszym stopniu. Bardzo przyjazna nawigacja, rozbudowany panel zarządzania aukcjami z licznymi elementami wspomagającymi prowadzenia aukcji, zabezpieczenia – to tylko przywileje użytkowników światowego eBay.com Problemy podczas rejestracji, brak licznika wyświetleń aukcji oraz „obserwujących” to nie jedyne ...

-

![Szyfrowanie połączeń w komórkach [© Nmedia - Fotolia.com] Szyfrowanie połączeń w komórkach]()

Szyfrowanie połączeń w komórkach

... do złamania, ma zapewnić całkowite bezpieczeństwo połączeń. Licencja za instalację programu na jednym telefonie kosztuje 249 dolarów australijskich (630 PLN). Zabezpieczenia sieci GSM zostały złamane już przeszło 5 lat temu, toteż na rynku dostępnych jest wiele skanerów pozwalających na przechwytywanie rozmów. Wprawdzie ...

-

![Nowa aktualizacja Opery [© Nmedia - Fotolia.com] Nowa aktualizacja Opery]()

Nowa aktualizacja Opery

... . Błędy były ukryty w module odpowiedzialnym za obsługę JavaScriptu i umożliwiały one atakującemu m.in. odczytanie plików z komputera użytkownika. Oprócz zabezpieczenia luk, w przeglądarce zmieniono interfejs użytkownika oraz zwiększono funkcjonalność oprogramowana, m.in. o możliwość importowania wysłanych wiadomości do klienta pocztowego. Opera ...

-

![VoIP niebezpieczny [© stoupa - Fotolia.com] VoIP niebezpieczny]()

VoIP niebezpieczny

... 16-cyfrowego numeru karty kredytowej - wynika z raportu. Jak podaje Secure Computing, oszuści najczęściej kradną dane osobowe innych osób by móc stworzyć system głosowych odpowiedzi i uzyskać lokalny numer VoIP. Taki rodzaj przestępstwa określa się nowym terminem tzw. "vishingu". Phisherzy już wcześniej wysyłali e-maile ...

-

![MPiPS: zrównania emerytur nie będzie [© Syda Productions - Fotolia.com] MPiPS: zrównania emerytur nie będzie]()

MPiPS: zrównania emerytur nie będzie

... samym wieku. Wyrównywanie wieku emerytalnego kobiet i mężczyzn jest też jednym z celów, określonych przez Unię Europejską w ramach otwartej metody koordynacji systemów zabezpieczenia społecznego. 22 kraje europejskie już zrównały wiek emerytalny kobiet i mężczyzn, bądź planują to zrobić w najbliższym czasie. Eksperci od ubezpieczeń społecznych ...

-

![Windows: nowe zagrożenie [© stoupa - Fotolia.com] Windows: nowe zagrożenie]()

Windows: nowe zagrożenie

... cyberprzestępców. Exploita można łatwo modyfikować i udostępniać za pomocą stron www lub poprzez e-mail. Mamy nadzieję, ze Microsoft udostępni wkrótce odpowiednie zabezpieczenia" – powiedział Mikko Hypponen, dyrektor zespołu badawczego F-Secure.

-

![EMI w iTunes bez zabezpieczeń [© stoupa - Fotolia.com] EMI w iTunes bez zabezpieczeń]()

EMI w iTunes bez zabezpieczeń

... utwory zabezpieczone przez kopiowaniem - w cenie 0,99 dol. Ci, którzy zakupili już utwory zabezpieczone DRM, będą mogli kupić nową wersję bez zabezpieczenia za 30 centów. Steve Jobs, CEO firmy Apple określił inicjatywę EMI jako ”kolejny duży krok w stronę rewolucji muzyki cyfrowej ”. Pełny ...

-

![Ryzyko kursowe w firmie: transakcje zabezpieczające Ryzyko kursowe w firmie: transakcje zabezpieczające]()

Ryzyko kursowe w firmie: transakcje zabezpieczające

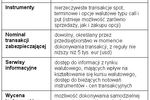

Jeszcze do niedawna zawieranie transakcji zabezpieczających przed ryzykiem kursowym z przedsiębiorstwami było wyłącznie domeną banków. Zmiany, jakim ulegał rynek finansowy, również w Polsce, całkowicie zmieniły ten stan rzeczy. Teraz transakcje walutowe mogą być realizowane bezpośrednio na rynku przy wykorzystaniu systemów elektronicznych (tzw. ...

-

![Zarządzanie danymi w polskich firmach [© Scanrail - Fotolia.com] Zarządzanie danymi w polskich firmach]()

Zarządzanie danymi w polskich firmach

... . Brak strategii ochrony dla danych gromadzonych w urządzeniach przenośnych Wyniki badania pokazują, że aż 92% firm w Polsce klasyfikuje dane w celu ich zabezpieczenia, zaś 70% stosuje reguły dotyczące kontrolowanego zarządzania hasłami. 42% badanych przedsiębiorstw posiada politykę usuwania danych, a niespełna jedna trzecia (32%) egzekwuje ...

-

![Inwestowanie: nowe trendy [© denphumi - Fotolia.com] Inwestowanie: nowe trendy]()

Inwestowanie: nowe trendy

... z poziomem indeksów giełdowych, kursów walut, wskaźnikami makroekonomicznymi lub z dołączonym funduszem inwestycyjnym to instrumenty oferujące stosunkowo wysoki poziom zabezpieczenia zainwestowanego kapitału i dają możliwość zwiększenia dochodu klienta ponad oprocentowanie tradycyjnej lokaty. Także ekskluzywne oferty private bankingu i asset ...

-

![Norton AntiBot - program do walki z botami [© Nmedia - Fotolia.com] Norton AntiBot - program do walki z botami]()

Norton AntiBot - program do walki z botami

... warstwę ochrony przed nieupoważnionym dostępem i manipulowaniem komputerem, uzupełnia istniejące zabezpieczenia. "Klienci muszą zdawać sobie sprawę, że mogą zostać ... bezpieczeństwa pochodzących z Internetu" marzec 2007). W programie Norton AntiBot wykorzystano aktywny system heurystycznego wykrywania na podstawie analizy zachowań. Pozwala to ...

-

![Bezpieczeństwo systemów informatycznych: rodzaje zagrożeń Bezpieczeństwo systemów informatycznych: rodzaje zagrożeń]()

Bezpieczeństwo systemów informatycznych: rodzaje zagrożeń

... zdarzeń losowych. Awarie związane z uszkodzeniami sprzętu, oprogramowania i infrastruktury: Najczęściej stosuje się nadmiarowość urządzeń. Z kolei najlepszy sposób zabezpieczenia przed utratą danych to tworzenie kopii bezpieczeństwa. Ponadto istnieją zautomatyzowane systemy monitorujące poprawność działania sprzętu i oprogramowania, które w razie ...

-

![Zakup nieruchomości w celach handlowych a koszty [© FikMik - Fotolia.com] Zakup nieruchomości w celach handlowych a koszty]()

Zakup nieruchomości w celach handlowych a koszty

... r. Nr 14, poz. 176 ze zm.) stanowi, iż kosztami uzyskania przychodów są koszty poniesione w celu osiągnięcia przychodów lub zachowania albo zabezpieczenia źródła przychodów, z wyjątkiem kosztów wymienionych w art. 23 tej ustawy. W treści art. 23 ust. 1 pkt 1 ww. ustawy wskazano, że nie uważa ...

-

![Wytrzymały notebook ARISTO Strong 1500 Wytrzymały notebook ARISTO Strong 1500]()

Wytrzymały notebook ARISTO Strong 1500

... chroniony przed uszkodzeniami ramką, która amortyzuje napięcia podczas upadku oraz system blokujący otwarcie, który ma zapobiegać przypadkowym wysunięciom napędu optycznego w trakcie upadku ... około czterogodzinną pracę bez zasilania. Natomiast mechanizm podwójnego zabezpieczenia baterii, ma chronić urządzenie przed uszkodzeniami wynikającymi ze skoków ...

-

![HexDVDR-Video do ochrony DVD [© violetkaipa - Fotolia.com] HexDVDR-Video do ochrony DVD]()

HexDVDR-Video do ochrony DVD

... technologii, służącej do zabezpieczenia przed kopiowaniem danych zapisanych na płytach DVD - HexDVDR-Video. Technologię można wykorzystać zarówno do ochrony dysków z filmem ... , że tzw. inżynieria wsteczna, działania mające na celu zbadanie funkcjonowania algorytmów szyfrujących w HexDVDR-Video, jest niemożliwa, ponieważ system jest zakodowany. Czas ...

-

![Dolar zacznie odrabiać staty? [© denphumi - Fotolia.com] Dolar zacznie odrabiać staty?]()

Dolar zacznie odrabiać staty?

... 2007 korona straciła do dolara niemal 30 proc. (kurs z 60 ISK skoczył do 78). Od pewnego czasu w górę szybują koszty zabezpieczenia przed niewypłacalnością firm (credit default swaps). Sytuacja stała się na tyle dramatyczna, że pod koniec marca władze monetarne musiały uciec ...

-

![Luka w zabezpieczeniach Adobe Flash [© Nmedia - Fotolia.com] Luka w zabezpieczeniach Adobe Flash]()

Luka w zabezpieczeniach Adobe Flash

... w pliku flash przekierowuje użytkownika (w tle) do złośliwej strony internetowej. Jest ona zaprojektowana w taki sposób, aby umożliwić przeprowadzanie ataków wymierzonych w system, a także zapisanie złośliwego oprogramowania w komputerze. „Niebezpieczny plik flash może przybrać postać nowej animacji, którą użytkownik musi najpierw uruchomić lub ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Czym jest Edge Computing i jak to wdrożyć? [© Dreaming Andy - Fotolia.com] Czym jest Edge Computing i jak to wdrożyć?](https://s3.egospodarka.pl/grafika2/przetwarzanie-danych/Czym-jest-Edge-Computing-i-jak-to-wdrozyc-231711-150x100crop.jpg)

![Kreator na PUE ZUS podpowie jak wypełnić wniosek o zaświadczenie A1 [© apops - Fotolia.com] Kreator na PUE ZUS podpowie jak wypełnić wniosek o zaświadczenie A1](https://s3.egospodarka.pl/grafika2/PUE-ZUS/Kreator-na-PUE-ZUS-podpowie-jak-wypelnic-wniosek-o-zaswiadczenie-A1-232811-150x100crop.jpg)

![Hipoteka odwrócona po 10 latach. Kto sięga po rentę dożywotnią? [© Ingo Bartussek - Fotolia.com] Hipoteka odwrócona po 10 latach. Kto sięga po rentę dożywotnią?](https://s3.egospodarka.pl/grafika2/seniorzy/Hipoteka-odwrocona-po-10-latach-Kto-siega-po-rente-dozywotnia-237691-150x100crop.jpg)

![Domowy monitoring. Co musimy wiedzieć przed zakupem kamery bezpieczeństwa? [© pixabay.com] Domowy monitoring. Co musimy wiedzieć przed zakupem kamery bezpieczeństwa?](https://s3.egospodarka.pl/grafika2/monitoring/Domowy-monitoring-Co-musimy-wiedziec-przed-zakupem-kamery-bezpieczenstwa-248816-150x100crop.jpg)

![IKE nadal zbyt mało popularne w Polsce [© Freepik] IKE nadal zbyt mało popularne w Polsce](https://s3.egospodarka.pl/grafika2/IKE/IKE-nadal-zbyt-malo-popularne-w-Polsce-266831-150x100crop.jpg)

![Smartfony i płatności mobilne to łakomy kąsek dla hakerów - rośnie liczba cyberataków [© wygenerowane przez AI] Smartfony i płatności mobilne to łakomy kąsek dla hakerów - rośnie liczba cyberataków](https://s3.egospodarka.pl/grafika2/platnosci-mobilne/Smartfony-i-platnosci-mobilne-to-lakomy-kasek-dla-hakerow-rosnie-liczba-cyberatakow-268214-150x100crop.png)

![Porzucone koszyki bolączką polskiego e-commerce. Ile tracą firmy? [© Freepik] Porzucone koszyki bolączką polskiego e-commerce. Ile tracą firmy?](https://s3.egospodarka.pl/grafika2/jak-zwiekszyc-sprzedaz/Porzucone-koszyki-bolaczka-polskiego-e-commerce-Ile-traca-firmy-268278-150x100crop.jpg)

![USA: Miliardowe inwestycje w bezpieczeństwo [© Nmedia - Fotolia.com] USA: Miliardowe inwestycje w bezpieczeństwo](https://s3.egospodarka.pl/grafika/homeland-security/USA-Miliardowe-inwestycje-w-bezpieczenstwo-Qq30bx.jpg)

![Podpis elektroniczny w AIG PTE [© stoupa - Fotolia.com] Podpis elektroniczny w AIG PTE](https://s3.egospodarka.pl/grafika/aig-pte/Podpis-elektroniczny-w-AIG-PTE-MBuPgy.jpg)

![ComputerLand audytorem [© Syda Productions - Fotolia.com] ComputerLand audytorem](https://s3.egospodarka.pl/grafika/computerland/ComputerLand-audytorem-d8i3B3.jpg)

![Panda Antivirus dla Exchange [© Nmedia - Fotolia.com] Panda Antivirus dla Exchange](https://s3.egospodarka.pl/grafika/panda-antivirus/Panda-Antivirus-dla-Exchange-Qq30bx.jpg)

![Porażka eBay.pl? [© stoupa - Fotolia.com] Porażka eBay.pl?](https://s3.egospodarka.pl/grafika/eBay/Porazka-eBay-pl-MBuPgy.jpg)

![Szyfrowanie połączeń w komórkach [© Nmedia - Fotolia.com] Szyfrowanie połączeń w komórkach](https://s3.egospodarka.pl/grafika/SecureGSM/Szyfrowanie-polaczen-w-komorkach-Qq30bx.jpg)

![Nowa aktualizacja Opery [© Nmedia - Fotolia.com] Nowa aktualizacja Opery](https://s3.egospodarka.pl/grafika/przegladarki-internetowe/Nowa-aktualizacja-Opery-Qq30bx.jpg)

![VoIP niebezpieczny [© stoupa - Fotolia.com] VoIP niebezpieczny](https://s3.egospodarka.pl/grafika/VoIP/VoIP-niebezpieczny-MBuPgy.jpg)

![MPiPS: zrównania emerytur nie będzie [© Syda Productions - Fotolia.com] MPiPS: zrównania emerytur nie będzie](https://s3.egospodarka.pl/grafika/emerytury/MPiPS-zrownania-emerytur-nie-bedzie-d8i3B3.jpg)

![Windows: nowe zagrożenie [© stoupa - Fotolia.com] Windows: nowe zagrożenie](https://s3.egospodarka.pl/grafika/luki-w-oprogramowaniu/Windows-nowe-zagrozenie-MBuPgy.jpg)

![EMI w iTunes bez zabezpieczeń [© stoupa - Fotolia.com] EMI w iTunes bez zabezpieczeń](https://s3.egospodarka.pl/grafika/iTunes/EMI-w-iTunes-bez-zabezpieczen-MBuPgy.jpg)

![Zarządzanie danymi w polskich firmach [© Scanrail - Fotolia.com] Zarządzanie danymi w polskich firmach](https://s3.egospodarka.pl/grafika/zarzadzanie-danymi/Zarzadzanie-danymi-w-polskich-firmach-apURW9.jpg)

![Inwestowanie: nowe trendy [© denphumi - Fotolia.com] Inwestowanie: nowe trendy](https://s3.egospodarka.pl/grafika/inwestowanie/Inwestowanie-nowe-trendy-iQjz5k.jpg)

![Norton AntiBot - program do walki z botami [© Nmedia - Fotolia.com] Norton AntiBot - program do walki z botami](https://s3.egospodarka.pl/grafika/Norton/Norton-AntiBot-program-do-walki-z-botami-Qq30bx.jpg)

![Zakup nieruchomości w celach handlowych a koszty [© FikMik - Fotolia.com] Zakup nieruchomości w celach handlowych a koszty](https://s3.egospodarka.pl/grafika/koszty-uzyskania-przychodu/Zakup-nieruchomosci-w-celach-handlowych-a-koszty-ZKDwv5.jpg)

![HexDVDR-Video do ochrony DVD [© violetkaipa - Fotolia.com] HexDVDR-Video do ochrony DVD](https://s3.egospodarka.pl/grafika/DVD/HexDVDR-Video-do-ochrony-DVD-SdaIr2.jpg)

![Dolar zacznie odrabiać staty? [© denphumi - Fotolia.com] Dolar zacznie odrabiać staty?](https://s3.egospodarka.pl/grafika/deprecjacja-dolara/Dolar-zacznie-odrabiac-staty-iQjz5k.jpg)

![Luka w zabezpieczeniach Adobe Flash [© Nmedia - Fotolia.com] Luka w zabezpieczeniach Adobe Flash](https://s3.egospodarka.pl/grafika/luki-w-oprogramowaniu/Luka-w-zabezpieczeniach-Adobe-Flash-Qq30bx.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Długie weekendy - jak wygląda kalendarz 2025? [© snowing na Freepik] Długie weekendy - jak wygląda kalendarz 2025?](https://s3.egospodarka.pl/grafika2/dlugie-weekendy/Dlugie-weekendy-jak-wyglada-kalendarz-2025-263192-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![KSeF od lutego 2026: Co naprawdę zmieni się dla jednoosobowych firm? Przewodnik po rewolucji w fakturowaniu [© wygenerowane przez AI] KSeF od lutego 2026: Co naprawdę zmieni się dla jednoosobowych firm? Przewodnik po rewolucji w fakturowaniu](https://s3.egospodarka.pl/grafika2/KSeF/KSeF-od-lutego-2026-Co-naprawde-zmieni-sie-dla-jednoosobowych-firm-Przewodnik-po-rewolucji-w-fakturowaniu-270212-150x100crop.jpg)

![Jawność wynagrodzeń a luka płacowa. Co mówią liczby? [© pexels] Jawność wynagrodzeń a luka płacowa. Co mówią liczby?](https://s3.egospodarka.pl/grafika2/dyskryminacja-placowa/Jawnosc-wynagrodzen-a-luka-placowa-Co-mowia-liczby-270211-150x100crop.jpg)

![Koniec awiza. Jak e-Doręczenia zmienią kontakt z administracją? [© pexels] Koniec awiza. Jak e-Doręczenia zmienią kontakt z administracją?](https://s3.egospodarka.pl/grafika2/e-Doreczenia/Koniec-awiza-Jak-e-Doreczenia-zmienia-kontakt-z-administracja-270204-150x100crop.jpg)

![Postanowienia noworoczne 2026 dla freelancerów: 5 kroków, które odmienią Twoje życie zawodowe [© wygenerowane przez AI] Postanowienia noworoczne 2026 dla freelancerów: 5 kroków, które odmienią Twoje życie zawodowe](https://s3.egospodarka.pl/grafika2/freelancerzy/Postanowienia-noworoczne-2026-dla-freelancerow-5-krokow-ktore-odmienia-Twoje-zycie-zawodowe-270206-150x100crop.jpg)

![KSeF może opóźnić odliczenie i zwrot VAT. Decyduje data w systemie, a nie na fakturze [© wygenerowane przez AI] KSeF może opóźnić odliczenie i zwrot VAT. Decyduje data w systemie, a nie na fakturze](https://s3.egospodarka.pl/grafika2/rozliczenie-VAT/KSeF-moze-opoznic-odliczenie-i-zwrot-VAT-Decyduje-data-w-systemie-a-nie-na-fakturze-270201-150x100crop.jpg)