-

![Odliczenie VAT z faktury wystawionej przez podmiot niezarejestrowany [© apops - Fotolia.com] Odliczenie VAT z faktury wystawionej przez podmiot niezarejestrowany]()

Odliczenie VAT z faktury wystawionej przez podmiot niezarejestrowany

... podatnik dokonywał transakcji. Wprawdzie JPK wysyłamy do Ministra Finansów, ale zgodnie z art. 82 § 2d O.p., są one udostępniane: „organom Krajowej Administracji Skarbowej do realizacji celów i zadań ustawowych”. Czyli wysłany w teorii do Warszawy JPK bardzo szybko trafia do komputera pracownika najbliższego US. Efektem przekazania danych w formie ...

-

![Czy szkoły zdały egzamin ze zdalnego nauczania? [© UMB-O - Fotolia.com] Czy szkoły zdały egzamin ze zdalnego nauczania?]()

Czy szkoły zdały egzamin ze zdalnego nauczania?

... do dyspozycji dzieci jest tylko jeden komputer. Kilku uczniów z naszej szkoły natomiast nie ma w ogóle dostępu do komputera w domu. Barierą jest również dostęp do ...

-

![Podpis elektroniczny w chmurze - wygodne i bezpieczne podpisywanie dokumentów Podpis elektroniczny w chmurze - wygodne i bezpieczne podpisywanie dokumentów]()

Podpis elektroniczny w chmurze - wygodne i bezpieczne podpisywanie dokumentów

... urządzenia oraz oprogramowanie pozwalające na jego wykorzystanie. Bardzo rozpowszechniona, standardowa forma opiera się na karcie procesorowej oraz czytniku podłączanym do komputera. Coraz częściej można jednak spotkać również podpisy korzystające z innych rozwiązań, takie jak kwalifikowany dostarczany przez Cencert. W tym przypadku potwierdzenie ...

-

![Umorzenie zobowiązania = przychód pracownika [© whitelook - Fotolia.com] Umorzenie zobowiązania = przychód pracownika]()

Umorzenie zobowiązania = przychód pracownika

... że w przypadku umorzenia części rat za komputery, po stronie pracowników powstanie przychód w związku z częściowo nieodpłatnym otrzymaniem komputera. Nieodpłatnym świadczeniem dla ... Informację tę pracodawca przekazuje podatnikowi oraz właściwemu urzędowi skarbowemu w terminie do końca lutego następnego roku podatkowego. Wynika z tego, że pracodawca ...

-

![Telepraca: zwrot kosztów a podatek dochodowy [© FikMik - Fotolia.com] Telepraca: zwrot kosztów a podatek dochodowy]()

Telepraca: zwrot kosztów a podatek dochodowy

... części lokalu mieszkalnego (stanowiącego współwłasność z mężem), jak i prądu i oświetlenia, telefonu stacjonarnego i internetu (zarejestrowanych na podatniczkę i męża), telefonu komórkowego, komputera ... 1/3), jak i połączeń telefonicznych (stacjonarnych i komórkowych) wg. bilingu, podłączenia do Internetu oraz zwrot za wszelki nabyty sprzęt biurowy - ...

-

![Społeczeństwo informacyjne w Polsce 2006-2010 Społeczeństwo informacyjne w Polsce 2006-2010]()

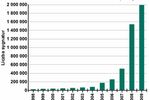

Społeczeństwo informacyjne w Polsce 2006-2010

... wyrobom ICT (29%), do których zaliczyć możemy np. części i akcesoria do sprzętu fotograficznego, ... do miast powyżej 100 mieszkańców. Korzystanie z komputera Liczba osób korzystających z komputera w Polsce wyniosła 19,8 milionów w 2010 roku. Wśród tych osób odnotowano 16,7 mln regularnych użytkowników komputera. Liczba osób korzystających z komputera ...

-

![Komputery Packard Bell imedia i ixtreme Komputery Packard Bell imedia i ixtreme]()

Komputery Packard Bell imedia i ixtreme

... z podświetlanym logo PB, które znajduje się na frontowej części obudowy komputera. Warto przy tym zaznaczyć, że efekty wewnętrznej iluminacji możemy w każdej chwili wyłączyć przyciskając specjalny klawisz. Nowy Packard Bell ixtreme to idealne narzędzie do przeglądania oraz udostępniania wszelkiego rodzaju materiałów multimedialnych. Za pomocą ...

-

![All-in-One Aspire Z3-605, Aspire TC-603 i Predator G3-605 All-in-One Aspire Z3-605, Aspire TC-603 i Predator G3-605]()

All-in-One Aspire Z3-605, Aspire TC-603 i Predator G3-605

... centrum HD przystosowane do ... komputera. Przycisk zasilania ma trójkątny kształt oraz chromowane obramowanie i 3 kontrolki sygnalizujące użytkownikowi status systemu oraz połączenia. W górnej części obudowy znajduje się uchwyt ułatwiający przenoszenie komputera, a także ukośne wgłębienie, w którym można przechowywać cyfrowe gadżety. W górnej części ...

-

![Ontrack: błędy użytkowników a utrata danych [© violetkaipa - Fotolia.com] Ontrack: błędy użytkowników a utrata danych]()

Ontrack: błędy użytkowników a utrata danych

... komputera i potrząsając nim lub uderzając starają się „odblokować” głowicę. Zatrzymanie pracy dysku twardego może być spowodowane różnymi przyczynami. Uderzanie dysku lub potrząsanie nim nie naprawi nośnika. Może natomiast spowodować porysowanie talerzy dysku przez głowicę co może prowadzić do ...

-

![Użytkownicy Internetu a fałszywe antywirusy Użytkownicy Internetu a fałszywe antywirusy]()

Użytkownicy Internetu a fałszywe antywirusy

... otrzymało irytujące oferty zainstalowania fałszywego oprogramowania antywirusowego w celu „zabezpieczenia” ich komputera. Odsyłacz do takich fałszywych programów zwykle znajduje się w okienku wyskakującym, wraz z fałszywym ostrzeżeniem o infekcji komputera. Aby uniknąć nieprzyjemnych niespodzianek i nie dać się nabrać na takie cyberoszustwo ...

-

![ESET: zagrożenia internetowe VII 2012 ESET: zagrożenia internetowe VII 2012]()

ESET: zagrożenia internetowe VII 2012

... Ponadto zagrożenie monitoruje wysyłane i odbierane wiadomości mailowe, a także przechwytuje hasła do różnego typu serwisów internetowych, zapisane w pamięci przeglądarki Internet Explorer. Zgromadzone dane Spy.Ursnif.A przesyłał do zdalnego komputera, z wykorzystaniem protokołu HTTP. Jak podkreślają analitycy z firmy ESET, szczególnie niebezpieczna ...

-

![Cyber krowa Cyber krowa]()

Cyber krowa

... uruchomieniu maszyny. Będzie się on rozlegać z głośników zintegrowanych w tylniej części ciała krowy. Pomysł stworzenia takiego właśnie komputera pojawił się w głowie Maynarda, gdy podczas pobytu w Niemczech zauważył plastikowe zwierzę na pchlim targu. Choć nieporęczne, trafiło do jego bagażu i wkrótce wylądowało w USA. Mamy nadzieję, że ...

-

![Komputer Acer Aspire G7700 PREDATOR Komputer Acer Aspire G7700 PREDATOR]()

Komputer Acer Aspire G7700 PREDATOR

... górnej części obudowy znajdują się porty USB, gniazda audio, a także czytnik kart pamięci. Aspire PREDATOR posiada drzwiczki w dolnej części obudowy, które umożliwiają dostęp do ... pamięci RAM i kart graficznych, bez konieczności ponownego uruchamiania komputera po każdej regulacji. Nowy komputera Aspire został wyposażony w płytę główną z chipsetem ...

-

![Ochrona danych w laptopie zimą [© violetkaipa - Fotolia.com] Ochrona danych w laptopie zimą]()

Ochrona danych w laptopie zimą

... Ontrack podstawową zasadą w przypadku narażenia komputera na działanie niskich temperatur jest jego niewłączanie do momentu, kiedy jego temperatura będzie równa lub zbliżona do temperatury pokojowej. W normalnych warunkach po wejściu do domu lub biura wystarczy odczekać przed włączeniem komputera kilkanaście minut, jeśli jednak nośnik znajdował ...

-

![Jak uniknąć co trzeciej usterki laptopa [© taramara78 - Fotolia.com] Jak uniknąć co trzeciej usterki laptopa]()

Jak uniknąć co trzeciej usterki laptopa

... używanym do chłodzenia, co może doprowadzić do mikrouszkodzeń i przegrzewania się komputera. Jeśli przewidujesz, że nie będziesz jakiś czas korzystać z urządzenia, należycie je zabezpiecz Jeśli zabierzesz laptopa w długą podróż, a pogoda nie sprzyja – jest deszczowo i nieprzyjemnie – włącz co sprzęt co kilka dni, aby nie zawilgotniał. Części ...

-

![ESET: lista wirusów VI 2008 ESET: lista wirusów VI 2008]()

ESET: lista wirusów VI 2008

... na zainfekowanym komputerze przez co zmianie ulega mapowanie nazwy domeny do konkretnego adresu IP. Innymi słowy użytkownik wpisując w wyszukiwarce adres doskonale znanego ... in. robaka, którym posługują się konie trojańskie podczas kradzieży haseł z komputera użytkownika (Win32/Pacex.Gen). W pierwszej dziesiątce ostatniego raportu znalazł się również ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... do komputera użytkownika. Do głównych kanałów dystrybucji szkodliwego oprogramowania na całym świecie należą internet i nośniki wymienne. Nasze badania pokazują, że programy, które wnikają do ...

-

![Koń trojański Filecoder Koń trojański Filecoder]()

Koń trojański Filecoder

... komputera, wykorzystując jeden z kilku sposobów. Infekcję może zainicjować sam użytkownik - odwiedzając stronę internetową, zarażającą konkretnym wariantem tego zagrożenia lub uruchamiając plik załączony do wiadomości e-mail, podszywający się np. pod dokument PDF. Filecoder może przedostać się do komputera ... lub tylko w części, korzystając z różnych ...

-

![Co zrobić w obliczu ataku ransomware? Co zrobić w obliczu ataku ransomware?]()

Co zrobić w obliczu ataku ransomware?

... te okazują się bezcenne także w innych przypadkach utraty dostępu do cyfrowych zasobów, np. na skutek awarii twardego dysku komputera. Kopie powinny być wykonywane na różne nośniki ... atakującym przynajmniej części żądanej przez nich kwoty. Odsetek ten w znacznym stopniu przewyższa liczbę firm (35 proc.), które odzyskały pełen dostęp do własnych ...

-

![A. Silberschatz, P. B. Galvin: "Podstawy systemów operacyjnych" - recenzja książki A. Silberschatz, P. B. Galvin: "Podstawy systemów operacyjnych" - recenzja książki]()

A. Silberschatz, P. B. Galvin: "Podstawy systemów operacyjnych" - recenzja książki

... części trzeciej ('Zarządzanie zasobami pamięci') autorzy zapoznają nas z jednymi z najtrudniejszych zagadnień projektowania systemów operacyjnych - z problemami związanymi z wykorzystaniem pamięci komputera ... uwagami bibliograficznymi, w których możemy znaleźć mnóstwo odnośników do literatury dotyczącej zagadnień z danego rozdziału (ogółem w książce ...

Tematy: -

![Jak działa program antywirusowy? Jak działa program antywirusowy?]()

Jak działa program antywirusowy?

... do systemu, chyba, że zostanie wpisany z klawiatury. Można więc posiadać najwspanialszy sprzęt, wykonujący niezwykle szybko każdy kod.... ale nie mający programów do wykonania, ani danych do przetworzenia. Użyteczność komputera zostanie sprowadzona do ...

Tematy: -

![Komputer i komórka zamiast misia [© Minerva Studio - Fotolia.com] Komputer i komórka zamiast misia]()

Komputer i komórka zamiast misia

... jeszcze rówieśnikom z Europy Zachodniej, o tyle młodzi Polacy częściej używają komputera, Internetu i poczty elektronicznej. W Polsce 62 proc. ankietowanych używa komputera przynajmniej raz w tygodniu (dla porównania stosunek ten wynosi 63 proc. w 10 krajach, które ostatnio przystąpiły do UE i 56 proc. w krajach dawnej Piętnastki). Okazuje się ...

-

![Nowe robaki atakują przez USB [© stoupa - Fotolia.com] Nowe robaki atakują przez USB]()

Nowe robaki atakują przez USB

... , jaką czynność ma wykonać po ich każdorazowym podłączeniu do komputera. Taki plik, który znajduje się w katalogu głównym urządzenia, umożliwia automatyczne uruchomienie części zawartości już w momencie połączenia się z komputerem. Cyberprzestępcy wykorzystują tę funkcję do rozpowszechniania wirusów poprzez modyfikację plików Autorun.inf za pomocą ...

-

![ESET: zagrożenia internetowe III 2013 [© alphaspirit - Fotolia.com] ESET: zagrożenia internetowe III 2013]()

ESET: zagrożenia internetowe III 2013

... załączników do poczty elektronicznej lub przenośnych dysków USB, wykorzystując do infekowania pliki automatycznego startu. 7. HTML/Iframe.B Pozycja w poprzednim rankingu: 2 Odsetek wykrytych infekcji: 1.29% To zagrożenia, ukrywające się w kodzie HTML stron WWW. Powoduje przekierowanie do innego serwisu internetowego i zainfekowanie komputera nowym ...

-

![ESET: zagrożenia internetowe VI 2013 [© Gajus - Fotolia.com] ESET: zagrożenia internetowe VI 2013]()

ESET: zagrożenia internetowe VI 2013

... : 2.33% Koń trojański, który przekierowuje przeglądarkę internetową zainfekowanego komputera do strony WWW, zawierającej złośliwe oprogramowanie. JS/Kryptik.ALB ukrywa się kodzie HTML zainfekowanych stron WWW. Zagrożenie rozprzestrzenia się zwykle jako dodatek do innych złośliwych programów. 5. Win32/Sality Pozycja w poprzednim rankingu: 4 Odsetek ...

-

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014]()

Ewolucja złośliwego oprogramowania I kw. 2014

... łańcucha podpisów cyfrowych, które stanowią części waluty bitcoin. Nie istnieje żaden ... do rankingu. Spam jest jednym ze sposobów rozprzestrzeniania tego robaka. Robak posiada szeroką funkcjonalność pełnoprawnego backdoora, od uruchamiania wiersza poleceń po umieszczanie określonego pliku na serwerze. Ponadto szkodnik infekuje podłączone do komputera ...

-

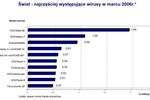

![Najpopularniejsze wirusy III 2006 Najpopularniejsze wirusy III 2006]()

Najpopularniejsze wirusy III 2006

... pozycji w zestawieniu, w porównaniu z poprzednim miesiącem. Nowością na liście jest trojan Lowzones.QF, który wykonuje zrzuty zawartości ekranu komputera do plików graficznych lub wykrada z zainfekowanego komputera poufne dane użytkownika. W rankingu marca znalazły się także takie zagrożenia jak Tearec.A (CME-24), znany jako Kamasutra oraz Sober ...

-

![Letnie upały groźne dla komputerów [© violetkaipa - Fotolia.com] Letnie upały groźne dla komputerów]()

Letnie upały groźne dla komputerów

... jest chłodniej; w ciągu dnia raczej nie należy tego robić - takie operacje stanowią znaczne obciążenie dla dysków twardych należy pamiętać o podłączeniu komputera do prądu za pośrednictwem odpowiednio uziemionej listwy zasilającej; zabezpieczenie tego typu w większości przypadków uchroni przed utratą danych wskutek przepięcia np. w czasie ...

-

![Cloud computing a bezpieczeństwo Cloud computing a bezpieczeństwo]()

Cloud computing a bezpieczeństwo

... do czterech lat bazy te rozrosną się do ponad 1 000 MB. To więcej pamięci niż niektóre komputery posiadają RAM-u. Tak duże bazy danych nie pozostawiłyby miejsca na system operacyjny, przeglądarkę lub gry, a wykorzystywanie zasobów komputera jedynie do skanowania samej maszyny, a nie do ...

-

![Projektor BenQ MP780ST Projektor BenQ MP780ST]()

Projektor BenQ MP780ST

... komputera połączonego z projektorem tylko poprzez sieć LAN. Wyświetlany przez projektor obraz może być podzielony na max. 4 części, na których prezentowany jest obraz dostarczany jednocześnie z 4 różnych komputerów. Z jednego komputera można natomiast przesyłać ten sam obraz równolegle do ... projektora do komputera – obsługiwane formaty: tiff, ...

-

![Komunikatory internetowe zagrożone [© stoupa - Fotolia.com] Komunikatory internetowe zagrożone]()

Komunikatory internetowe zagrożone

... do ... części zaawansowanych użytkowników nie wzbudził podejrzeń. W efekcie wielu z nich klikało w załączony link i trafiało na stronę ze specjalnie spreparowanym odtwarzaczem wideo. Próba jego uruchomienia powodowała wyświetlenie informacji o konieczności pobrania aktualizacji Flash Playera. Akceptacja komunikatu kończyła się zainfekowaniem komputera ...

-

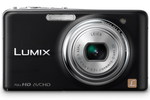

![Panasonic LUMIX DMC-FX77 Panasonic LUMIX DMC-FX77]()

Panasonic LUMIX DMC-FX77

... do udostępnienia i podłączyć aparat do komputera PC. Przesyłanie rozpoczyna się automatycznie po wykonaniu czynności zgodnie z wyświetlaną instrukcją. Można dodać komentarz i powiadomić znajomych pocztą elektroniczną o aktualizacji swojego albumu. Do ...

-

![Projektor BenQ MP780ST+ Projektor BenQ MP780ST+]()

Projektor BenQ MP780ST+

... do komputera - interaktywne funkcje dostępne są bez konieczności przeprowadzania żadnych kalibracji, jak to ma miejsce w przypadku interaktywnych tablic. Ze względu na zastosowane rozwiązania, projektor ten dedykowany jest do ...

-

![Koszty poniesione przed rozpoczęciem działalności [© anna - Fotolia.com] Koszty poniesione przed rozpoczęciem działalności]()

Koszty poniesione przed rozpoczęciem działalności

... komputera – wyrzucił go, gdy skończyła się gwarancja na zakupiony sprzęt. W tej sytuacji będzie miał zastosowanie art. 22g ust. 8 ustawy o PIT, który mówi: „Jeżeli nie można ustalić ceny nabycia środków trwałych lub ich części ... ich zużycia.” A zatem – w celu wprowadzenia tego komputera do ewidencji środków trwałych oraz ustalenia wartości ...

-

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... wyżej - implementowane są tylko w pewnej części botów. Te dodatkowe polecenia, łącznie z wykonywaniem zrzutów ekranu, rejestrowaniem uderzeń klawiszy, żądaniem pliku dziennika aktywności sieciowej użytkownika (wykorzystywanego do kradzieży kont i poufnych danych), wysyłaniem tego pliku z komputera użytkownika, identyfikowaniem numeru seryjnego ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Odliczenie VAT z faktury wystawionej przez podmiot niezarejestrowany [© apops - Fotolia.com] Odliczenie VAT z faktury wystawionej przez podmiot niezarejestrowany](https://s3.egospodarka.pl/grafika2/VAT-naliczony/Odliczenie-VAT-z-faktury-wystawionej-przez-podmiot-niezarejestrowany-225452-150x100crop.jpg)

![Czy szkoły zdały egzamin ze zdalnego nauczania? [© UMB-O - Fotolia.com] Czy szkoły zdały egzamin ze zdalnego nauczania?](https://s3.egospodarka.pl/grafika2/edukacja/Czy-szkoly-zdaly-egzamin-ze-zdalnego-nauczania-232005-150x100crop.jpg)

![Umorzenie zobowiązania = przychód pracownika [© whitelook - Fotolia.com] Umorzenie zobowiązania = przychód pracownika](https://s3.egospodarka.pl/grafika/przychody-podatkowe/Umorzenie-zobowiazania-przychod-pracownika-JbjmWj.jpg)

![Telepraca: zwrot kosztów a podatek dochodowy [© FikMik - Fotolia.com] Telepraca: zwrot kosztów a podatek dochodowy](https://s3.egospodarka.pl/grafika/telepraca/Telepraca-zwrot-kosztow-a-podatek-dochodowy-ZKDwv5.jpg)

![Ontrack: błędy użytkowników a utrata danych [© violetkaipa - Fotolia.com] Ontrack: błędy użytkowników a utrata danych](https://s3.egospodarka.pl/grafika/odzyskiwanie-danych/Ontrack-bledy-uzytkownikow-a-utrata-danych-SdaIr2.jpg)

![Ochrona danych w laptopie zimą [© violetkaipa - Fotolia.com] Ochrona danych w laptopie zimą](https://s3.egospodarka.pl/grafika/zima/Ochrona-danych-w-laptopie-zima-SdaIr2.jpg)

![Jak uniknąć co trzeciej usterki laptopa [© taramara78 - Fotolia.com] Jak uniknąć co trzeciej usterki laptopa](https://s3.egospodarka.pl/grafika2/awaria-sprzetu/Jak-uniknac-co-trzeciej-usterki-laptopa-247490-150x100crop.jpg)

![Komputer i komórka zamiast misia [© Minerva Studio - Fotolia.com] Komputer i komórka zamiast misia](https://s3.egospodarka.pl/grafika/rynek-telekomunikacyjny/Komputer-i-komorka-zamiast-misia-iG7AEZ.jpg)

![Nowe robaki atakują przez USB [© stoupa - Fotolia.com] Nowe robaki atakują przez USB](https://s3.egospodarka.pl/grafika/wirusy/Nowe-robaki-atakuja-przez-USB-MBuPgy.jpg)

![ESET: zagrożenia internetowe III 2013 [© alphaspirit - Fotolia.com] ESET: zagrożenia internetowe III 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-III-2013-116395-150x100crop.jpg)

![ESET: zagrożenia internetowe VI 2013 [© Gajus - Fotolia.com] ESET: zagrożenia internetowe VI 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-VI-2013-120729-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2014-137555-150x100crop.jpg)

![Letnie upały groźne dla komputerów [© violetkaipa - Fotolia.com] Letnie upały groźne dla komputerów](https://s3.egospodarka.pl/grafika/utrata-danych/Letnie-upaly-grozne-dla-komputerow-SdaIr2.jpg)

![Komunikatory internetowe zagrożone [© stoupa - Fotolia.com] Komunikatory internetowe zagrożone](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Komunikatory-internetowe-zagrozone-MBuPgy.jpg)

![Koszty poniesione przed rozpoczęciem działalności [© anna - Fotolia.com] Koszty poniesione przed rozpoczęciem działalności](https://s3.egospodarka.pl/grafika/koszty-podatkowe/Koszty-poniesione-przed-rozpoczeciem-dzialalnosci-skVsXY.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025 [© Andrey Popov - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-czerwcu-2025-267094-150x100crop.jpg)

![Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki [© wygenerowane przez AI] Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Ryczalt-ewidencjonowany-i-skladka-zdrowotna-2026-Znamy-nowe-stawki-270498-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)