-

![Europa: uzależnienie od Internetu rośnie [© Scanrail - Fotolia.com] Europa: uzależnienie od Internetu rośnie]()

Europa: uzależnienie od Internetu rośnie

... do których przyzwyczajeni są w życiu codziennym. Ma to odniesienie zwłaszcza do gier na high-end PC oraz do oglądania filmów. AMD koncentruje się na zapewnieniu klientom następnych pokoleń możliwości oglądania filmów w Hollywoodzkiej jakości obrazu, która daje wrażenie rzeczywistości bez konieczności rezygnowania z zalety mobilności komputera ...

-

![Bezpieczny Internet w wakacje [© stoupa - Fotolia.com] Bezpieczny Internet w wakacje]()

Bezpieczny Internet w wakacje

... nieobecności unikniesz w ten sposób podłączenia się osób niepowołanych do Twojej sieci komputerowej. Znane są przypadki włamań do sieci i pozostawienia w niej złośliwego programu, który uruchamia się w momencie włączenia komputera. Bądź ostrożny, jeżeli korzystasz z publicznego komputera. W czasie wakacji internauci często korzystają z tzw. kafejek ...

-

![Kaspersky Lab: szkodliwe programy IX 2011 Kaspersky Lab: szkodliwe programy IX 2011]()

Kaspersky Lab: szkodliwe programy IX 2011

... okrętowym w Kobe, specjalizującym się w produkcji okrętów podwodnych i części wykorzystywanych w elektrowniach jądrowych. Fabryki w Nagoya odpowiedzialne za produkcję ... w wyniku czego cyberprzestępcy uzyskali pełny zdalny dostęp do systemu. Następnie z zainfekowanego komputera atakujący dokonali głębszej infekcji sieci firmy, łamiąc serwery ...

-

![Scam telefoniczny - jak go powstrzymać? Scam telefoniczny - jak go powstrzymać?]()

Scam telefoniczny - jak go powstrzymać?

... . uzyskali oni zdalny dostęp do Twojego komputera), pierwszą rzeczą, którą należy zrobić, jest skontaktowanie się z Twoim bankiem. Bank będzie miał możliwość powstrzymania wypływu większej ilości pieniędzy z Twojego konta bankowego i może pomóc Ci w odzyskaniu utraconej kwoty. Jeśli do Twojego komputera domowego uzyskano już zdalny dostęp ...

-

![Służbowy komputer, czyli serwisy pracy, Instagram i pornografia Służbowy komputer, czyli serwisy pracy, Instagram i pornografia]()

Służbowy komputer, czyli serwisy pracy, Instagram i pornografia

... komputera służbowego do prywatnych celów. 40 proc. badanych w pracy szuka innego zatrudnienia, a 13 proc. ogląda filmy pornograficzne Do jakich prywatnych spraw Polki i Polacy wykorzystują w czasie pracy komputer używany do niej? Aż 40 proc. do szukania innej pracy. Częściej robią to mężczyźni (46 proc. w porównaniu do ...

-

![Co ze starym komputerem? [© violetkaipa - Fotolia.com] Co ze starym komputerem?]()

Co ze starym komputerem?

... części komputerowych do kosza. To nie jest właściwy sposób na pozbywanie się tego typu odpadów. Firma umieściła na stronie WWW informację o czterech sposobach pozbycia się przez użytkownika zbędnego komputera ... w wysokości od 13 do 34USD, w zależności od typu zwracanego komputera. Jeżeli komputer nadaje się jeszcze do wykorzystania, firma przekaże go ...

Tematy: stare komputery -

![Umarł BIOS, niech żyje EFI [© Nmedia - Fotolia.com] Umarł BIOS, niech żyje EFI]()

Umarł BIOS, niech żyje EFI

... . Ze względu na duże możliwości kontrolowania pracy komputera, EFI wzbudził również zainteresowanie organizacji zajmujących się ochroną praw autorskich. Tak wysoki poziom nadzorowania pracy komputera pozwoli na stworzenie aplikacji, które uniemożliwią odtwarzanie nielegalnych plików. Oczywiście do momentu w którym użytkownik – który przecież także ...

-

![Darmowy program Panda USB Vaccine Darmowy program Panda USB Vaccine]()

Darmowy program Panda USB Vaccine

... się na danym urządzeniu, do sprawdzenia, jaką akcję wykonać po podłączeniu go do komputera. Plik ten sugeruje możliwość określenia programu do otwarcia części lub całości danych zawartych na dysku po podłączeniu go do komputera. Przestępcy internetowi wykorzystują właśnie tę funkcję do rozprzestrzeniania wirusów. Poprzez modyfikację pliku ...

-

![Utrata danych w 2009r. - TOP10 Utrata danych w 2009r. - TOP10]()

Utrata danych w 2009r. - TOP10

... do spotkanego turysty. 9. Gra w kotka i… dysk HDD – Pupil jednej z amerykańskich rodzin postanowił zabawić się w kotka i myszkę. Nie byłoby w tym nic dziwnego, gdyby „myszką” nie okazał się podpięty do gniazdka kabel z podłączonego do komputera ... , rozpadając się na kilka części. Przesłany do laboratorium dysk laptopa został poskładany przez ...

-

![Szkodliwe programy - Chupa Cabra Szkodliwe programy - Chupa Cabra]()

Szkodliwe programy - Chupa Cabra

... – do tej pory znane są potwierdzone przypadki w Stanach Zjednoczonych i prawdopodobnie w innych miejscach na świecie. Urządzenia do wprowadzania PIN-u są podłączane do komputera ze specjalnym oprogramowaniem poprzez USB lub port szeregowy (COM). Starsze wersje tych urządzeń, nadal często wykorzystywane, nie szyfrują w żaden sposób części danych ...

-

![Bezpieczny Internet: niska świadomość zagrożeń [© Brian Jackson - Fotolia.com] Bezpieczny Internet: niska świadomość zagrożeń]()

Bezpieczny Internet: niska świadomość zagrożeń

... dopingować do zdobywania wiedzy na temat zagrożeń i bezpieczeństwa, tymczasem jest inaczej - niemal 25 procent badanych nie umie spontanicznie wymienić żadnej metody zabezpieczeń komputera ... szybki dostęp do zdalnego konta w szczególności gdy niektóre przepisy nakładają obowiązki rozliczeń bezgotówkowych. - Jednym z najciekawszych wniosków części ...

-

![Konieczna podzielność uwagi czyli multiscreening w natarciu [© Photocreo Bednarek - Fotolia] Konieczna podzielność uwagi czyli multiscreening w natarciu]()

Konieczna podzielność uwagi czyli multiscreening w natarciu

... panelu internetowym. Próba badawcza to ok. 500 użytkowników sieci w wieku 15-54. Internauci byli pytani o korzystanie z następujących urządzeń: telewizora, laptopa, smartfona, komputera stacjonarnego, tableta, konsoli do gier oraz czytnika do e-booków. Badanie zostało zrealizowane w czerwcu 2014 r.

-

![Czy SsangYong Tivoli jest wart uwagi? Czy SsangYong Tivoli jest wart uwagi?]()

Czy SsangYong Tivoli jest wart uwagi?

... . Wnętrze jednak okazuje się obszerne i komfortowe, szczególnie w przedniej części kabiny. W przypadku wersji Sapphire, dla kierowcy przygotowano elektrycznie sterowany fotel z ... Powyżej podłużnymi przyciskami zmienimy opcje komputera pokładowego i siłę wspomagania układu kierowniczego. Idąc dalej do góry znajdziemy normalnej wielkości przyciski ...

-

![Specyfikacja Intel AMT opublikowana [© violetkaipa - Fotolia.com] Specyfikacja Intel AMT opublikowana]()

Specyfikacja Intel AMT opublikowana

... Management (WS-Management), która zapewnia połączonym w sieć systemom wspólną drogę dostępu i wymiany informacji niezbędnych do zarządzania. Technologia Vanderpool umożliwia szefom IT wyodrębnienie części komputera w celu umożliwienia niezauważalnego dla użytkownika serwisowania i uaktualniania oprogramowania. W połączeniu z Intel AMT operacje te ...

-

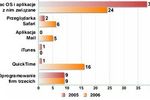

![Rozwój wirusów a luki w MacOS X Rozwój wirusów a luki w MacOS X]()

Rozwój wirusów a luki w MacOS X

... funkcji aplikacji iChat i wysyła kopię szkodnika do znajomych użytkownika zainfekowanego komputera. Po zakończeniu instalacji wtyczki "apphook" kod ... nadpisuje swoim kodem główny plik wykonywalny, zapisując jednocześnie oryginalny kod aplikacji w części pliku przeznaczonej dla zasobów. Przy uruchomieniu zainfekowanej aplikacji uruchamia się główny ...

-

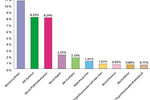

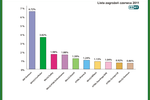

![ESET: lista wirusów VI 2009 ESET: lista wirusów VI 2009]()

ESET: lista wirusów VI 2009

... korzystać ze swoich przenośnych komputerów. Jeżeli nie masz odpowiedniej ochrony, nieostrożne podłączenie się do sieci w przygodnej kawiarence internetowej lub skorzystanie z Wi-Fi w nadmorskim ogródku piwnym może skończyć się zainfekowaniem naszego komputera wirusem lub robakiem. Co zatem zrobić, aby nie paść ofiarą wirtualnych szkodników ...

-

![Dysk Kingston SSDNow V100 Dysk Kingston SSDNow V100]()

Dysk Kingston SSDNow V100

... Przeznaczony dla rynku masowego, Kingston SSDNow V100 przyczynia się do zwiększenia wydajności komputera czy notebooka. Jest on jednocześnie alternatywą - pod względem kosztów - ... pracy są wynikiem braku ruchomych części mechanicznych Mniejsze ryzyko awarii niż w przypadku dysków twardych HDD Brak ruchomych części mechanicznych powoduje, że SSD ...

-

![Jakie notebooki wybierają polscy internauci? Jakie notebooki wybierają polscy internauci?]()

Jakie notebooki wybierają polscy internauci?

... do pracy czy gier. Czego szukamy w notebookach? Analiza przeprowadzona przez Skąpiec.pl wykazała, że internauci, którzy w okresie od 1 stycznia do 31 sierpnia 2011 r. poszukiwali w serwisie informacji o notebookach, największą wagę przykładali do ekranu komputera ...

-

![Bezpieczeństwo IT a młodzi pracownicy Bezpieczeństwo IT a młodzi pracownicy]()

Bezpieczeństwo IT a młodzi pracownicy

... raportu z badania opublikowanego przez Cisco. Wyniki trzeciej, ostatniej części badania Cisco Connected World Technology Report ujawniają ... komputera lub połączenia internetowego, a prawie jedna piąta (19%) przyznaje się do korzystania z połączenia bezprzewodowego sąsiadów bez zezwolenia. Około jednej piątej ogółu studentów (19%) przyznaje się do ...

-

![Aktualizacja Windows 10 Creators Update od 11 kwietnia Aktualizacja Windows 10 Creators Update od 11 kwietnia]()

Aktualizacja Windows 10 Creators Update od 11 kwietnia

... do łatwej kontroli czasu spędzanego przez dziecko na komputerze W aktualizacji Creators Update dla systemu Windows 10 znajdzie się wiele takich smaczków, aktualizacji i funkcji, zgłaszanych przez samych użytkowników. Dzięki zmniejszeniu niebieskiego światła emitowanego przez ekran komputera ...

-

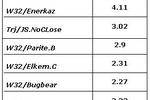

![Najpopularniejsze wirusy - IV 2003 Najpopularniejsze wirusy - IV 2003]()

Najpopularniejsze wirusy - IV 2003

... stanu rzeczy: a) błyskawiczna metoda rozprzestrzeniania się wirusa przez e-mail. Klez rozsyła się do wszystkich z książki adresowej zakażonego komputera. Posiada ponadto wiele wariantów tekstu wiadomości i różne tematy, co sprawia, że jest trudny do identyfikacji b) korzysta z dobrze znanej luki Internet Explorera (wersje 5.01 oraz 5.5), która ...

Tematy: wirusy -

![Ekologiczne notebooki [© violetkaipa - Fotolia.com] Ekologiczne notebooki]()

Ekologiczne notebooki

... przybrać bardziej płynną formę. Po modyfikacji, Ecopolyca może służyć do produkcji plastikowych części o grubości poniżej 2 mm. Na rynek japoński wchodzi obecnie aż 19 modeli notebooków NEC, w których fragmenty obudowy – m.in. ramka panelu LCD i podstawa komputera – zostały wykonane z tworzywa Ecopolyca. Równocześnie kontynuowane są prace ...

-

![Drukarki laserowe HP - 20 lat historii [© violetkaipa - Fotolia.com] Drukarki laserowe HP - 20 lat historii]()

Drukarki laserowe HP - 20 lat historii

... drukarki laserowej - jednego z wynalazków XX wieku, który w części zmienił jego oblicze przeobrażając przede wszystkim rzeczywistość biurową. Od tego czasu ... . Symbol naszych czasów Rok 1984 należał do najważniejszych w historii komputeryzacji. Nie tylko narodziła się wówczas koncepcja komputera osobistego, ale pojawił się również przełomowy ...

-

![Kaspersky Lab: zagrożenia internetowe I kw. 2010 Kaspersky Lab: zagrożenia internetowe I kw. 2010]()

Kaspersky Lab: zagrożenia internetowe I kw. 2010

... zawartości pochodzącej z tej części Internetu. Zjawiskiem tym zajmiemy się w sekcji dotyczącej geograficznego rozkładu zagrożeń w dalszej części tego raportu. Ogólnie, w ... zagrożenie zdoła obejść kilka warstw ochrony internetowej i pocztowej, przedostanie się do komputera użytkownika, gdzie powinien czekać na nie program antywirusowy. Zobaczmy, ...

-

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012]()

Kaspersky Lab: szkodliwe programy II kw. 2012

... do rozprzestrzeniania innych szkodliwych programów. Państwa charakteryzujące się najwyższym ryzykiem lokalnej infekcji Poniższy diagram pokazuje średni współczynnik infekcji w różnych państwach. Około 36,5% komputerów należących do sieci KSN przynajmniej jeden raz odnotowało wykrycie szkodliwego pliku (na komputerze lub na podłączonym do komputera ...

-

![Technologia antywirusowa G Data CloseGap [© Amy Walters - Fotolia.com] Technologia antywirusowa G Data CloseGap]()

Technologia antywirusowa G Data CloseGap

... antywirusów: dążenie do większej wydajności, proaktywnej ochrony ... komputera. Nowa technologia oparta jest o strukturę modułową. Co to oznacza dla zwykłego użytkownika? Kiedy specjaliści G Data SecurityLabs natrafią na nowe zagrożenia, które prócz aktualizacji sygnatur będą wymagać zmian w naszej technologii – będziemy w stanie uaktualnić pewne części ...

-

![Szkodliwe oprogramowanie finansowe w 2013 roku Szkodliwe oprogramowanie finansowe w 2013 roku]()

Szkodliwe oprogramowanie finansowe w 2013 roku

... do 1321 w grudniu. W 2013 r. eksperci z Kaspersky Lab po raz pierwszy wykryli trojany dla systemu Android potrafiące kraść pieniądze z kont bankowych zaatakowanych użytkowników. W dalszej części ... dostęp do internetu ze słabo chronionego komputera. Jednak komputery i notebooki to nie jedyne urządzenia wykorzystywane do przeprowadzania transakcji ...

-

![Prezenty świąteczne online bez niespodzianek: 6 porad [© apops - Fotolia.com] Prezenty świąteczne online bez niespodzianek: 6 porad]()

Prezenty świąteczne online bez niespodzianek: 6 porad

... systemu operacyjnego, przeglądarki, aplikacji użytkowych i programu antywirusowego. Wyeliminujesz w ten sposób znane luki, które mogłyby posłużyć złośliwym programom do przeniknięcia na dysk komputera. Wybieraj tylko zaufane sklepy – sklepy internetowe, podobnie jak te stacjonarne, powinny posiadać swoją siedzibę, adres i telefon kontaktowy ...

-

![Masz nielegalne oprogramowanie? Zobacz co ci grozi [© Focus Pocus LTD - Fotolia.com] Masz nielegalne oprogramowanie? Zobacz co ci grozi]()

Masz nielegalne oprogramowanie? Zobacz co ci grozi

... szczęście to tylko generalizowanie. Wszyscy wiemy, jakie szkody może wywołać złośliwe oprogramowanie. Spowalnia ono pracę systemu naszego komputera, wysyła poufne dane i informacje, uszkadza pliki. Do najbardziej zagrożonych informacji wliczamy numery kont bankowych, kart kredytowych, hasła dostępu oraz książki adresowe, wszystkie, które mogą ...

-

![Aparat bezlusterkowy Panasonic LUMIX S1H Aparat bezlusterkowy Panasonic LUMIX S1H]()

Aparat bezlusterkowy Panasonic LUMIX S1H

... do smartfona lub tabletu za pomocą łatwego do uzyskania połączenia bezprzewodowego. Pozwala to również na zdalne sterowanie aparatem za pomocą tych urządzeń. Aplikacja LUMIX Tether umożliwia fotografowanie/filmowanie za pomocą urządzenia podłączonego przez USB. Użytkownicy mogą sterować aparatem po podłączeniu go do komputera ...

-

![Nikon: aparaty dla początkujących Nikon: aparaty dla początkujących]()

Nikon: aparaty dla początkujących

... , zwiększa intensywność oświetlenia, pozostawiając prawidłowo naświetlone części zdjęcia bez zmian. Wszystkie trzy aparaty COOLPIX serii L ... do 125 g). Osoby posiadające drukarki obsługujące standard PictBridge mogą podłączyć aparat bezpośrednio do drukarki bez konieczności użycia komputera, dodatkowo złącze USB ułatwia przesyłanie danych do komputera ...

-

![Interaktywna tablica Panaboard Panasonic Interaktywna tablica Panaboard Panasonic]()

Interaktywna tablica Panaboard Panasonic

... Software) pozwala na skanowanie i zapisanie informacji z tablicy, co umożliwia ich wydruk i dystrybucję w dalszej części spotkania. Tablica może być również zdalnie sterowana z podłączonego do niej komputera. Urządzenie współpracuje z projektorem, komputerem oraz zewnętrznymi urządzeniami drukującymi. Dodatkowo jest wyposażone we własną drukarkę ...

-

![Ewolucja złośliwego oprogramowania I-VI 2008 Ewolucja złośliwego oprogramowania I-VI 2008]()

Ewolucja złośliwego oprogramowania I-VI 2008

... do szkodliwych celów, do przechwytywania haseł z komputera bez wzbudzania jakichkolwiek podejrzeń ofiary. Programy drugiego typu mogą być wykorzystywane do ...

-

![ESET: zagrożenia internetowe VI 2011 ESET: zagrożenia internetowe VI 2011]()

ESET: zagrożenia internetowe VI 2011

... Twoje staranie zapewnienia sobie należytej prywatności w sieci, motywuje pracowników serwisów społecznościowych do wymyślania nowych sposobów, dzięki którym będą oni mogli dzielić się informacjami ... zagrożeń czerwca znalazł się również wirus Sality, który po zainfekowaniu komputera zaraża swoim kodem wszystkie pliki z rozszerzeniem „exe”. ...

-

![Utrata danych problemem każdego nośnika [© Remains - Fotolia.com] Utrata danych problemem każdego nośnika]()

Utrata danych problemem każdego nośnika

... do niej na skutek awarii maszyny. Nie bez znaczenia są jednak i błędy człowieka. Niemal 3/4 respondentów badania Kroll Ontrack przyznaje, że ostatni przypadek związany z utratą danych, jakiej doświadczyli, dotyczył dysku twardego z komputera ... sposób na liczbę przypadków utraty danych, jakie trafiają do naszych laboratoriów. Warto jednak pamiętać, że ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Europa: uzależnienie od Internetu rośnie [© Scanrail - Fotolia.com] Europa: uzależnienie od Internetu rośnie](https://s3.egospodarka.pl/grafika/uzaleznienie-od-internetu/Europa-uzaleznienie-od-Internetu-rosnie-apURW9.jpg)

![Bezpieczny Internet w wakacje [© stoupa - Fotolia.com] Bezpieczny Internet w wakacje](https://s3.egospodarka.pl/grafika/bezpieczenstwo-w-internecie/Bezpieczny-Internet-w-wakacje-MBuPgy.jpg)

![Co ze starym komputerem? [© violetkaipa - Fotolia.com] Co ze starym komputerem?](https://s3.egospodarka.pl/grafika/stare-komputery/Co-ze-starym-komputerem-SdaIr2.jpg)

![Umarł BIOS, niech żyje EFI [© Nmedia - Fotolia.com] Umarł BIOS, niech żyje EFI](https://s3.egospodarka.pl/grafika/bios/Umarl-BIOS-niech-zyje-EFI-Qq30bx.jpg)

![Bezpieczny Internet: niska świadomość zagrożeń [© Brian Jackson - Fotolia.com] Bezpieczny Internet: niska świadomość zagrożeń](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Bezpieczny-Internet-niska-swiadomosc-zagrozen-135750-150x100crop.jpg)

![Konieczna podzielność uwagi czyli multiscreening w natarciu [© Photocreo Bednarek - Fotolia] Konieczna podzielność uwagi czyli multiscreening w natarciu](https://s3.egospodarka.pl/grafika2/multiscreening/Konieczna-podzielnosc-uwagi-czyli-multiscreening-w-natarciu-142816-150x100crop.jpg)

![Specyfikacja Intel AMT opublikowana [© violetkaipa - Fotolia.com] Specyfikacja Intel AMT opublikowana](https://s3.egospodarka.pl/grafika/specyfikacja-Intel-AMT/Specyfikacja-Intel-AMT-opublikowana-SdaIr2.jpg)

![Ekologiczne notebooki [© violetkaipa - Fotolia.com] Ekologiczne notebooki](https://s3.egospodarka.pl/grafika/notebooki/Ekologiczne-notebooki-SdaIr2.jpg)

![Drukarki laserowe HP - 20 lat historii [© violetkaipa - Fotolia.com] Drukarki laserowe HP - 20 lat historii](https://s3.egospodarka.pl/grafika/HP-LaserJet/Drukarki-laserowe-HP-20-lat-historii-SdaIr2.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Technologia antywirusowa G Data CloseGap [© Amy Walters - Fotolia.com] Technologia antywirusowa G Data CloseGap](https://s3.egospodarka.pl/grafika2/G-Data-CloseGap/Technologia-antywirusowa-G-Data-CloseGap-114742-150x100crop.jpg)

![Prezenty świąteczne online bez niespodzianek: 6 porad [© apops - Fotolia.com] Prezenty świąteczne online bez niespodzianek: 6 porad](https://s3.egospodarka.pl/grafika2/zakupy-online/Prezenty-swiateczne-online-bez-niespodzianek-6-porad-147934-150x100crop.jpg)

![Masz nielegalne oprogramowanie? Zobacz co ci grozi [© Focus Pocus LTD - Fotolia.com] Masz nielegalne oprogramowanie? Zobacz co ci grozi](https://s3.egospodarka.pl/grafika2/pirackie-oprogramowanie/Masz-nielegalne-oprogramowanie-Zobacz-co-ci-grozi-155600-150x100crop.jpg)

![Utrata danych problemem każdego nośnika [© Remains - Fotolia.com] Utrata danych problemem każdego nośnika](https://s3.egospodarka.pl/grafika2/utrata-danych/Utrata-danych-problemem-kazdego-nosnika-138990-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025 [© Andrey Popov - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-czerwcu-2025-267094-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia [© wygenerowane przez AI] Składka zdrowotna 2026 i podatek liniowy - ile wynosi, jaki limit odliczenia](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Skladka-zdrowotna-2026-i-podatek-liniowy-ile-wynosi-jaki-limit-odliczenia-270127-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)