-

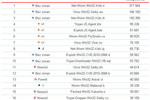

![Ewolucja złośliwego oprogramowania I-VI 2007 Ewolucja złośliwego oprogramowania I-VI 2007]()

Ewolucja złośliwego oprogramowania I-VI 2007

... nawet niewielki wzrost w zależności od tego, czy zostaną wykryte nowe luki krytyczne w zabezpieczeniach systemów operacyjnych z rodziny Windows, w szczególności w Vista. Jeżeli chodzi o ... trzecią programów w tej grupie. Oprócz backdoorów, które stanowią obecnie prawie jedną trzecią wszystkich trojanów (i niemal jedną trzecią wszystkich szkodliwych ...

-

![Zagrożenia internetowe II kw. 2010 Zagrożenia internetowe II kw. 2010]()

Zagrożenia internetowe II kw. 2010

... Internecie znajdują się różne trojany, exploity oraz oprogramowanie adware, z czego prawie połowę (48%) stanowią trojany. Z kolei 57% tych trojanów to ... pozwala to dodawać nowe funkcje, ale również, co ważniejsze, skutecznie załatać luki w zabezpieczeniach. Im szybciej producenci publikują i automatycznie pobierają łaty na komputery użytkowników ...

-

![Gdzie w Europie luka płacowa jest największa? [© Bulat - Fotolia.com] Gdzie w Europie luka płacowa jest największa?]()

Gdzie w Europie luka płacowa jest największa?

... PLN brutto, natomiast mężczyzn 6 343 PLN brutto. Najmniejsza wartość luki płacowej występuje wśród pracowników biurowych. Różnica w przeciętnym wynagrodzeniu całkowitym ... luki płacowej. Założyciele portalu zeigdeinenlohn.ch podkreślają, że temat wysokości wynagrodzeń w ich kraju jest nadal tematem tabu, a kobiety w Szwajcarii wciąż zarabiają prawie ...

-

![Gwarancje de minimis wspierają rozwój MSP [© Voyagerix - Fotolia.com] Gwarancje de minimis wspierają rozwój MSP]()

Gwarancje de minimis wspierają rozwój MSP

... trudności w skutecznym aplikowaniu po kredyty. Wsparcie w ramach Programu PLD a luka finansowa: Prawie 20% z badanych przedsiębiorców, którzy wzięli udział w Programie PLD nie ... finansową a 67% zwiększyła obroty (o 24 p.p. więcej). Warto też zauważyć, że przedsiębiorcy z luki finansowej osiągnęli lepsze efekty w zakresie poprawy sytuacji firmy ...

-

![Ewolucja złośliwego oprogramowania IV-VI 2007 Ewolucja złośliwego oprogramowania IV-VI 2007]()

Ewolucja złośliwego oprogramowania IV-VI 2007

... trzech dni od momentu pojawienia się iPhone'a w sprzedaży Apple sprzedał prawie pół miliona tych nowych urządzeń. W blogu na stronie egadgetmobile.com ... jak VBS czy JS). Kolekcja ta zawiera kilka exploitów, które wykorzystują luki w zabezpieczeniach popularnych przeglądarek oraz systemów operacyjnych. Najprostsza kolekcja może zawierać następujące ...

-

![Kaspersky Lab: szkodliwe programy VII 2010 Kaspersky Lab: szkodliwe programy VII 2010]()

Kaspersky Lab: szkodliwe programy VII 2010

... oraz pobierać lub instalować inne szkodliwe oprogramowanie. Co ciekawe, za prawie jedną czwartą wykrytych infekcji odpowiedzialna była Brazylia, natomiast około 50% zostało ... .bp. Połowa programów w rankingu to exploity, a osiem z nich wykorzystuje znane luki w zabezpieczeniach. Podobnie jak w poprzednim miesiącu, w rankingu prowadzi Exploit.JS. ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... % wszystkich ataków Backdoor.Win32.Sinowal (Mebroot), 41 % ataków Trojan-Spy.Win32.SpyEye i prawie jedną czwartą wszystkich ataków Trojan-Spy.Win32.Zbot. Oprócz ... w takich atakach zwykle używane są pakiety exploitów. Najpierw pakiet automatycznie wyszukuje luki w programach zainstalowanych na komputerze użytkownika, a następnie wysyła do komputera ...

-

![10 milionów szkodliwych aplikacji mobilnych [© NOBU - Fotolia.com] 10 milionów szkodliwych aplikacji mobilnych]()

10 milionów szkodliwych aplikacji mobilnych

... podział jest widoczny na poniższym wykresie: Zagrożenia na systemy mobilne inne niż Android prawie nie istnieją. Jak można wyjaśnić ten fakt? Popularność nie jest ... dopuszcza się nie tyle producent danej platformy, co autorzy aplikacji mobilnych. Luki w dodatkowym oprogramowaniu mogą pomóc w uzyskaniu praw administratora lub odpowiadać za wycieki ...

-

![Ekspres do kawy i elektroniczna niania - narzędzia w rękach cyberprzestępcy [© agary35 - Fotolia.com] Ekspres do kawy i elektroniczna niania - narzędzia w rękach cyberprzestępcy]()

Ekspres do kawy i elektroniczna niania - narzędzia w rękach cyberprzestępcy

... prawie na pewno będzie posiadało co najmniej jeden problem związany z bezpieczeństwem. Przestępcy mogą wykorzystać kilka takich luk jednocześnie, dlatego tak ważne jest, aby producenci łatali wszystkie dziury – nawet te, które nie są krytyczne. Takie luki ... dziecięcego), urządzenia te mogą zawierać luki w zabezpieczeniach, które nie zostały jeszcze ...

-

![FOR: o czym milczy najnowszy budżet państwa? [© adix89 - Fotolia.com] FOR: o czym milczy najnowszy budżet państwa?]()

FOR: o czym milczy najnowszy budżet państwa?

... prawie 40 mld zł niższe. Największa rewizja dotyczy wpływów z VAT, które mają wynieść 170 mld zł. Taki wynik oznaczałby istotny spadek ściągalności i wzrost luki ...

-

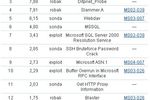

![Kaspersky Lab: szkodliwe programy IX 2010 Kaspersky Lab: szkodliwe programy IX 2010]()

Kaspersky Lab: szkodliwe programy IX 2010

... zainfekowanym komputerze Virus.Win32.Sality.bh. Dropper rozprzestrzenia się za pomocą luki w plikach WinLNK (np. skróty systemu Windows). Należy również zaznaczyć, że w październiku ... programy powróciły po pewnym czasie nieobecności. Pierwsze dziesięć pozycji rankingu prawie pozostało na swoich miejscach, jedynie Kido.iq spadł o cztery pozycje. Dwa ...

-

![Szkodliwe programy mobilne 2011 Szkodliwe programy mobilne 2011]()

Szkodliwe programy mobilne 2011

... „prezent”, otrzymywali plik JAR, który w rzeczywistości okazywał się trojanem SMS. Prawie wszystkie szkodliwe programy wykryte przez Kaspersky Lab pochodziły z rodziny ... głównie na atakowaniu tej konkretnej platformy. Wzrost liczby ataków wykorzystujących luki w zabezpieczeniach. Obecnie exploity są wykorzystywane jedynie do uzyskania dostępu na ...

-

![Ewolucja złośliwego oprogramowania I kw. 2018 [© the_lightwriter - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2018]()

Ewolucja złośliwego oprogramowania I kw. 2018

... już wspomniano we wstępie, narzędzia Kaspersky Lab zdołały zidentyfikować i zablokować prawie 800 milionów ataków online. Na szczególne podkreślenie zasługuje wyjątkowa skuteczność ataków bazujących ... się tylko dwa exploity dla odtwarzacza Adobe Flash. Po znalezieniu luki w zabezpieczeniach przestępcy przygotowują gotowy do użycia exploit. Następnie ...

-

![Cyberbezpieczeństwo coraz bardziej zagrożone w związku z luką kompetencyjną [© pixabay.com] Cyberbezpieczeństwo coraz bardziej zagrożone w związku z luką kompetencyjną]()

Cyberbezpieczeństwo coraz bardziej zagrożone w związku z luką kompetencyjną

... do cyfrowych systemów – Z istnienia luki kompetencyjnej wynika zwiększona liczba naruszeń. 84% firm doświadczyło jednego lub więcej włamań do systemów IT w ciągu ostatnich 12 miesięcy, co stanowi wzrost o 80% w porównaniu z 2022 rokiem. Więcej przedsiębiorstw ucierpiało finansowo z powodu naruszeń – Prawie 50% podmiotów doświadczyło w ciągu ...

-

![Co 2. cyberatak ransomware wycelowany w przemysł [© DD Images - Fotolia.com] Co 2. cyberatak ransomware wycelowany w przemysł]()

Co 2. cyberatak ransomware wycelowany w przemysł

... również, że dostawcy muszą proaktywnie i w przejrzysty sposób ujawniać klientom wykryte luki w zabezpieczeniach, aby zapewnić im informacje potrzebne do skutecznej ochrony ... a prawie każda firma (98%) wykryła luki N-Day, które istnieją od co najmniej pięciu lat. Równocześnie FortiGuard Labs nadal obserwuje cyberprzestępców wykorzystujących luki w ...

-

![Kaspersky Lab: szkodliwe programy XI 2010 Kaspersky Lab: szkodliwe programy XI 2010]()

Kaspersky Lab: szkodliwe programy XI 2010

... prawie niewidoczny. W ostatnich dwóch miesiącach nastąpiła eksplozja szkodliwych programów z rodziny Trojan-Downloader.Java.OpenConnection. Programy te zachowują się prawie tak samo ... wykonywalne. W listopadowym zestawieniu pojawiły się również szkodliwe programy wykorzystujące luki, które zostały już załatane – dwie najwyższe pozycje zajmuje Kido, ...

-

![Bezpieczeństwo w Internecie - zagrożenia 2011 [© tiero - Fotolia.com] Bezpieczeństwo w Internecie - zagrożenia 2011]()

Bezpieczeństwo w Internecie - zagrożenia 2011

... ataków w drugim półroczu 2011 wzrosła ponad dwukrotnie (wg pomiarów systemów zapobiegania włamaniom HP TippingPoint). Prawie 24% wykrytych w 2011 r. podatności w aplikacjach komercyjnych to luki o stopniu istotności 8-10. Takie luki mogą prowadzić do zdalnego wykonania kodu, co jest najbardziej niebezpiecznym rodzajem ataku. Ok. 36% wszystkich ...

-

![Ewolucja złośliwego oprogramowania I kw. 2015 [© Olivier Le Moal - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2015]()

Ewolucja złośliwego oprogramowania I kw. 2015

... ze zhakowanej strony internetowej Syryjskiego Ministerstwa Sprawiedliwości przy użyciu exploitów dla luki CVE-2014-0515, pobierane było narzędzie Animal Farm, znane również jako Casper. ... jak Armenia (12 miejsce), Kazachstan (14 miejsce) oraz Tadżykistan (20 pozycja). Od prawie dwóch lat na prowadzeniu znajduje się Wietnam (60,68%), podczas gdy ...

-

![Poznaj najpopularniejsze metody cyberataków na firmy w Polsce [© Florian Roth - Fotolia.com] Poznaj najpopularniejsze metody cyberataków na firmy w Polsce]()

Poznaj najpopularniejsze metody cyberataków na firmy w Polsce

... to m.in. Cobalt Group czy Goblin Panda. Liczba przypadków wykrycia aktywności eksploita PDF/CVE_2013_2729.E!exploit wyniosła prawie 102 tysiące. Natomiast aktywność eksploitów wykorzystujących luki w pakiecie Office odnotowano ponad 41 tysięcy razy. Niebezpieczne botnety Botnet jest to grupa zainfekowanych złośliwym oprogramowaniem komputerów ...

-

![Jak faktycznie wygląda luka płacowa w Polsce? Wyniki Ogólnopolskiego Badania Wynagrodzeń 2024 [© Markus Winkler z Pixabay] Jak faktycznie wygląda luka płacowa w Polsce? Wyniki Ogólnopolskiego Badania Wynagrodzeń 2024]()

Jak faktycznie wygląda luka płacowa w Polsce? Wyniki Ogólnopolskiego Badania Wynagrodzeń 2024

... wieku 18-25 lat zarabiały o 8,1% mniej niż ich koledzy. Wyraźny skok wartości luki płacowej następuje w grupach wiekowych 26-30 lat (12,4%) oraz 31-35 lat (15,7%). ... tę tezę. W przypadku osób zatrudnionych na stanowiskach dyrektorskich kobiety zarabiają o prawie 29% mniej niż mężczyźni. Dla porównania w grupie pracowników szeregowych luka płacowa ...

-

![Ataki internetowe 2005 Ataki internetowe 2005]()

Ataki internetowe 2005

... port UDP 1434, Slammer zainfekował ogromną liczbę komputerów. Do tej pory, prawie dwa lata po pierwszej epidemii, pozostaje jednym z najpopularniejszych robaków rozprzestrzeniających ... instalują dostępne łaty, przez co liczba skutecznych ataków wykorzystujących nowe luki znacznie spadła w porównaniu z poprzednimi latami. Oznacza to, że przeprowadzane ...

-

![Ewolucja złośliwego oprogramowania 2005 Ewolucja złośliwego oprogramowania 2005]()

Ewolucja złośliwego oprogramowania 2005

... na nowe zagrożenia. Użytkownicy muszą pamiętać o instalowaniu łat, które usuwają luki w zabezpieczeniu systemu operacyjnego i innych wykorzystywanych przez nich programach. Co się ... (business malware) są tak samo rozpowszechnione jak programy przestępcze (crimeware). Prawie wszystkie złośliwe programy dodawane do antywirusowych baz danych mogą ...

-

![Gry online: socjotechnika jedną z metod kradzieży haseł Gry online: socjotechnika jedną z metod kradzieży haseł]()

Gry online: socjotechnika jedną z metod kradzieży haseł

... bazy danych serwera, zależy od serwera. Tworzenie specjalnych łat na luki w zabezpieczeniach nielegalnych serwerów to czasochłonny proces, o wiele bardziej niż w przypadku ... zostało zakodowanych, tak aby atakowały konkretne serwery obsługujące gry. W 2002 roku prawie 99% wszystkich próbek szkodliwego oprogramowania stworzonego dla gier MMORPG, ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

... względem całkowitej liczby zapytań sieciowych - Hupigon stoi za prawie co trzecim zapytaniem sieciowym do unikatowego portu pochodzącym od szkodliwego programu! Inny ... zapewniania anonimowości adresów/nazw serwerów sieciowych. Wraz z każdą identyfikacją luki w zabezpieczeniach systemu Windows pojawia się duża liczba szkodliwych programów tworzonych ...

-

![Kaspersky Lab: szkodliwe programy II 2010 Kaspersky Lab: szkodliwe programy II 2010]()

Kaspersky Lab: szkodliwe programy II 2010

... Exploit.JS.Aurora.a, jak sugeruje jego nazwa, jest programem, który wykorzystuje luki w wielu różnych programach. Exploit ten był powszechnie wykorzystywany w lutym, w rezultacie ... trojana Pegel, która rozpoczęła się w styczniu, zwiększyła swoje rozmiary prawie sześciokrotnie - wśród nowości znajduje się czterech przedstawicieli tej rodziny, jeden ...

-

![McAfee: zagrożenia internetowe IV kw. 2010 McAfee: zagrożenia internetowe IV kw. 2010]()

McAfee: zagrożenia internetowe IV kw. 2010

... każdego dnia pojawia się niemal 55 tys. nieznanych dotąd zagrożeń. Spośród prawie 55 mln szkodliwych programów wykrytych dotychczas przez McAfee Labs, aż 36% powstało ... najczęstszym sposobem włamywania się na komputery. Zdaniem McAfee Labs, w tym roku luki w produktach Adobe nadal będą chętnie wykorzystywane, ponieważ coraz częściej są one stosowane ...

Tematy: McAfee, zagrożenia internetowe, cyberprzestępcy, wirusy, trojany, robaki, szkodliwe programy, spam -

![Kaspersky Lab: szkodliwe programy IX 2011 Kaspersky Lab: szkodliwe programy IX 2011]()

Kaspersky Lab: szkodliwe programy IX 2011

... PDF, który był szkodliwym programem wykorzystującym do infekcji luki w programie Adobe Reader. Szkodliwy moduł został zainstalowany natychmiast po otwarciu ... niczego niepodejrzewający użytkownicy uruchamiali aplikację znajdującą się w e-mailu. W dzisiejszych czasach prawie każdy użytkownik jest świadomy ryzyka, jakie niesie nie tylko uruchamianie ...

-

![Szkodliwy program Flame - analiza Szkodliwy program Flame - analiza]()

Szkodliwy program Flame - analiza

... głównego wektora jego rozprzestrzeniania. Mamy pewne podejrzenia co do możliwości wykorzystania luki MS10-033, ale nie możemy tego jeszcze potwierdzić. Po zainfekowaniu systemu, Flame ... ? Przede wszystkim Flame jest ogromnym pakietem modułów, obejmującym po pełnej instalacji prawie 20 MB danych. Za względu na rozmiar szkodnik jest niezmiernie trudny ...

-

![Wyłudzenia podatku VAT idą w miliardy złotych [© 2nix - Fotolia.com] Wyłudzenia podatku VAT idą w miliardy złotych]()

Wyłudzenia podatku VAT idą w miliardy złotych

... rozwiązań w zakresie zwalczania nadużyć gospodarczych w zakresie podatku od towarów i usług. Prognozowana wartość luki w VAT wyniesie w 2014 r. ok. 42 mld złotych, czyli około 2,5% PKB, podczas gdy w ... budżetowi państwa ok. 31,5 mld PLN dodatkowych wpływów, co jest kwotą prawie równą planowanemu budżetowi Ministerstwa Obrony Narodowej na 2014 rok. ...

Tematy: VAT, luka w VAT, podatek VAT, wyłudzenia VAT, PwC, odwrócony VAT, opodatkowanie VAT, rozliczenie VAT -

![Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy? [© zimmytws - Fotolia.com] Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy?]()

Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy?

... luki bezpieczeństwa pozostaną istotną furtką do przeprowadzania ataków. Lucas Paus, ekspert z firmy ESET, zwraca uwagę, że choć liczba ataków wykorzystujących luki bezpieczeństwa spada od 2014 roku, to prawie ... systematycznym aktualizacjom możesz mieć pewność, że wszystkie znane luki zostały załatane, co znacząco wpływa na bezpieczeństwo. Zachowaj ...

-

![12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy [© chainat - Fotolia.com] 12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy]()

12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy

... podstawowych protokołach - to oczywiste. Ich wszechobecność sprawia, że prawie niemożliwa jest ich reorganizacja lub zastąpienie nowocześniejszymi. Archaiczne ... udać się zapobiec wszystkim szkodom, jeśli przestępcy odkryją najpoważniejsze luki w bezpieczeństwie internetu. Zwiększenie złożoności ataków Ataki coraz częściej łączą wiele elementów ...

-

![Kaspersky ostrzega: VNC open source źródłem zagrożeń Kaspersky ostrzega: VNC open source źródłem zagrożeń]()

Kaspersky ostrzega: VNC open source źródłem zagrożeń

... , badacz luk w zabezpieczeniach z zespołu Kaspersky ICS CERT. Jak zapewnia Kaspersky, informacje odnośnie wykrytych luk zostały przekazane twórcom systemów. Prawie wszyscy z nich załatali wskazane luki, wyjątek stanowi oprogramowanie TightVNC, które nie jest już wspierane. W związku z tym jego użytkownicy powinni rozważyć alternatywne systemy VNC ...

-

![Utrwala się gorsza pozycja kobiet na rynku pracy [© pixabay.com] Utrwala się gorsza pozycja kobiet na rynku pracy]()

Utrwala się gorsza pozycja kobiet na rynku pracy

... równości płac kobiet i mężczyzn oraz podjęcie konkretnych działań na rzecz ograniczenia luki płacowej – mówi prof. Jacek Męcina, doradca zarządu Konfederacji Lewiatan. Konieczne są ... ankietowanych, w tym aż 74% kobiet oraz 54% mężczyzn, natomiast nie zgadza się prawie 1/3 mężczyzn. Pandemia pogorszyła sytuację kobiet na rynku pracy głównie z uwagi ...

-

![Luka płacowa w Polsce ma się dobrze. Jak zadbać o równość wynagrodzeń? Luka płacowa w Polsce ma się dobrze. Jak zadbać o równość wynagrodzeń?]()

Luka płacowa w Polsce ma się dobrze. Jak zadbać o równość wynagrodzeń?

... ze wzrostem udziału kobiet w rynku pracy. Tymczasem choć kobiety stanowią prawie połowę zatrudnionych, różnice płacowe wciąż się utrzymują. Co więcej, udział kobiet ... w życie zmiany wynikające z unijnej dyrektywy o przejrzystości wynagrodzeń, która ma na celu zmniejszenie luki płacowej i zwiększenie równości w dostępie do awansów oraz stanowisk. Do ...

-

![Kompetencje miękkie ważniejsze niż cyfrowe? Jakich liderów pracodawcy? [© pexels] Kompetencje miękkie ważniejsze niż cyfrowe? Jakich liderów pracodawcy?]()

Kompetencje miękkie ważniejsze niż cyfrowe? Jakich liderów pracodawcy?

... podkreśla Agnieszka Czarnecka. Przed firmami stoi duże wyzwanie Świadomość występowania w firmie luki kompetencji to ważny, pierwszy krok w kierunku ich pozyskania. Jednak kolejny, ... z podobnych rozwiązań, jednak nadal prawie 1/5 organizacji nie ma strategii rozwiązywania problemu luki kompetencji. Agnieszka Czarnecka dodaje, że sukces wypełniania ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Gdzie w Europie luka płacowa jest największa? [© Bulat - Fotolia.com] Gdzie w Europie luka płacowa jest największa?](https://s3.egospodarka.pl/grafika2/luka-placowa/Gdzie-w-Europie-luka-placowa-jest-najwieksza-213250-150x100crop.jpg)

![Gwarancje de minimis wspierają rozwój MSP [© Voyagerix - Fotolia.com] Gwarancje de minimis wspierają rozwój MSP](https://s3.egospodarka.pl/grafika2/oferta-bankow/Gwarancje-de-minimis-wspieraja-rozwoj-MSP-143717-150x100crop.jpg)

![10 milionów szkodliwych aplikacji mobilnych [© NOBU - Fotolia.com] 10 milionów szkodliwych aplikacji mobilnych](https://s3.egospodarka.pl/grafika2/aplikacje-mobilne/10-milionow-szkodliwych-aplikacji-mobilnych-132738-150x100crop.jpg)

![Ekspres do kawy i elektroniczna niania - narzędzia w rękach cyberprzestępcy [© agary35 - Fotolia.com] Ekspres do kawy i elektroniczna niania - narzędzia w rękach cyberprzestępcy](https://s3.egospodarka.pl/grafika2/internet-rzeczy/Ekspres-do-kawy-i-elektroniczna-niania-narzedzia-w-rekach-cyberprzestepcy-166212-150x100crop.jpg)

![FOR: o czym milczy najnowszy budżet państwa? [© adix89 - Fotolia.com] FOR: o czym milczy najnowszy budżet państwa?](https://s3.egospodarka.pl/grafika2/budzet-panstwa/FOR-o-czym-milczy-najnowszy-budzet-panstwa-231993-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2018 [© the_lightwriter - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2018-205979-150x100crop.jpg)

![Cyberbezpieczeństwo coraz bardziej zagrożone w związku z luką kompetencyjną [© pixabay.com] Cyberbezpieczeństwo coraz bardziej zagrożone w związku z luką kompetencyjną](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-coraz-bardziej-zagrozone-w-zwiazku-z-luka-kompetencyjna-251785-150x100crop.jpg)

![Co 2. cyberatak ransomware wycelowany w przemysł [© DD Images - Fotolia.com] Co 2. cyberatak ransomware wycelowany w przemysł](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Co-2-cyberatak-ransomware-wycelowany-w-przemysl-259796-150x100crop.jpg)

![Bezpieczeństwo w Internecie - zagrożenia 2011 [© tiero - Fotolia.com] Bezpieczeństwo w Internecie - zagrożenia 2011](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Bezpieczenstwo-w-Internecie-zagrozenia-2011-93412-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2015 [© Olivier Le Moal - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2015](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2015-157446-150x100crop.jpg)

![Poznaj najpopularniejsze metody cyberataków na firmy w Polsce [© Florian Roth - Fotolia.com] Poznaj najpopularniejsze metody cyberataków na firmy w Polsce](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Poznaj-najpopularniejsze-metody-cyberatakow-na-firmy-w-Polsce-219589-150x100crop.jpg)

![Jak faktycznie wygląda luka płacowa w Polsce? Wyniki Ogólnopolskiego Badania Wynagrodzeń 2024 [© Markus Winkler z Pixabay] Jak faktycznie wygląda luka płacowa w Polsce? Wyniki Ogólnopolskiego Badania Wynagrodzeń 2024](https://s3.egospodarka.pl/grafika2/dyskryminacja-placowa/Jak-faktycznie-wyglada-luka-placowa-w-Polsce-Wyniki-Ogolnopolskiego-Badania-Wynagrodzen-2024-268378-150x100crop.jpg)

![Wyłudzenia podatku VAT idą w miliardy złotych [© 2nix - Fotolia.com] Wyłudzenia podatku VAT idą w miliardy złotych](https://s3.egospodarka.pl/grafika2/VAT/Wyludzenia-podatku-VAT-ida-w-miliardy-zlotych-147357-150x100crop.jpg)

![Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy? [© zimmytws - Fotolia.com] Już nie ransomware a jackware? Czym dadzą nam w kość cyberprzestępcy?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Juz-nie-ransomware-a-jackware-Czym-dadza-nam-w-kosc-cyberprzestepcy-187021-150x100crop.jpg)

![12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy [© chainat - Fotolia.com] 12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/12-najwiekszych-zagrozen-2017-Poznaj-pomysly-cyberprzestepcy-187616-150x100crop.jpg)

![Utrwala się gorsza pozycja kobiet na rynku pracy [© pixabay.com] Utrwala się gorsza pozycja kobiet na rynku pracy](https://s3.egospodarka.pl/grafika2/kobiety-na-rynku-pracy/Utrwala-sie-gorsza-pozycja-kobiet-na-rynku-pracy-251555-150x100crop.jpg)

![Kompetencje miękkie ważniejsze niż cyfrowe? Jakich liderów pracodawcy? [© pexels] Kompetencje miękkie ważniejsze niż cyfrowe? Jakich liderów pracodawcy?](https://s3.egospodarka.pl/grafika2/poszukiwane-kompetencje/Kompetencje-miekkie-wazniejsze-niz-cyfrowe-Jakich-liderow-pracodawcy-270955-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels]](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-50x33crop.jpg) Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

![Kalendarz księgowy na marzec 2026: Najważniejsze daty i obowiązki [© wygenerowane przez AI] Kalendarz księgowy na marzec 2026: Najważniejsze daty i obowiązki](https://s3.egospodarka.pl/grafika2/podatki-w-firmie/Kalendarz-ksiegowy-na-marzec-2026-Najwazniejsze-daty-i-obowiazki-271045-150x100crop.jpg)

![Znikające i odrzucone faktury w KSeF - bałagan po pierwszym miesiącu działania [© wygenerowane przez AI] Znikające i odrzucone faktury w KSeF - bałagan po pierwszym miesiącu działania](https://s3.egospodarka.pl/grafika2/KSeF/Znikajace-i-odrzucone-faktury-w-KSeF-balagan-po-pierwszym-miesiacu-dzialania-271044-150x100crop.jpg)

![Luka płacowa w Polsce. Nowy raport pokazuje skalę nierówności w wynagrodzeniach [© pexels] Luka płacowa w Polsce. Nowy raport pokazuje skalę nierówności w wynagrodzeniach](https://s3.egospodarka.pl/grafika2/luka-placowa/Luka-placowa-w-Polsce-Nowy-raport-pokazuje-skale-nierownosci-w-wynagrodzeniach-271029-150x100crop.jpg)

![Certyfikat trybu offline vs. uwierzytelniający w KSeF. Czym się różnią i który wybrać? [© wygenerowane przez AI] Certyfikat trybu offline vs. uwierzytelniający w KSeF. Czym się różnią i który wybrać?](https://s3.egospodarka.pl/grafika2/certyfikat-KSeF/Certyfikat-trybu-offline-vs-uwierzytelniajacy-w-KSeF-Czym-sie-roznia-i-ktory-wybrac-271026-150x100crop.jpg)

![Rejestr Cen Nieruchomości bez opłat. Jak sprawdzić cenę mieszkania? [© pexels] Rejestr Cen Nieruchomości bez opłat. Jak sprawdzić cenę mieszkania?](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Rejestr-Cen-Nieruchomosci-bez-oplat-Jak-sprawdzic-cene-mieszkania-271024-150x100crop.jpg)