Ewolucja złośliwego oprogramowania 2005

2006-04-24 00:03

Kaspersky Lab, producent oprogramowania antywirusowego i służącego do ochrony danych, przedstawił raport "Ewolucja złośliwego oprogramowania 2005". W raporcie poruszono między innymi zagadnienia interakcji między grupami przestępczymi i branżą antywirusową oraz stosowania technologii, takich jak rootkit, w celu zwiększenia zysków z cyberprzestępczości.

Przeczytaj także: Ewolucja złośliwego oprogramowania 2008

Najważniejsze wydarzenia 2005 roku

Zaostrzająca się rywalizacja

Jednym z najwyraźniejszych trendów 2005 roku był wzrost rywalizacji nie tylko między cyberprzestępcami a przemysłem antywirusowym, ale również pomiędzy samymi cyberprzestępcami. Co więcej, w 2005 roku zwiększyła się liczba ataków na organizacje rządowe. Wygląda na to, że cyberprzestępcom nie wystarczają już pieniądze, które są w stanie wyciągnąć od indywidualnych użytkowników.

Jak należy wyjaśnić ten trend? Od dawna wiadomo już, że minęły czasy, gdy cyberchuligani byli "entuzjastami", którzy spędzali samotne noce na tworzeniu swoich "dzieł" w Asemblerze. Szacuje się nawet, że zyski z cyberprzestępczości znacznie przewyższają przychody całej branży antywirusowej. Cyberprzestępcy śledzą rozwój branży antywirusowej tak samo jak firmy antywirusowe obserwują poczynania cyberprzestępców. Stosują na przykład multiskanery (zestaw skanerów plików wykorzystywanych przez czołowych producentów oprogramowania antywirusowego) w celu sprawdzenia, czy nowe modyfikacje istniejących już złośliwych programów zostały uwzględnione w antywirusowych bazach danych. Złośliwe programy wypuszczane są tylko wtedy, gdy rozwiązania antywirusowe nie są w stanie ich wykryć.

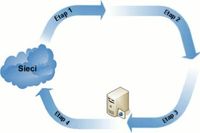

Przestępcy próbują blokować każdy etap rozwoju aktualizacji antywirusowych baz danych.

fot. mat. prasowe

Proces publikowania aktualizacji.

Proces publikowania aktualizacji.

Etap 1: Podejrzana zawartość zostaje przechwycona w sieci (we wszystkich rodzajach sieci, np. w Internecie, sieci bezprzewodowej itd.). W celu uniknięcia wykrycia cyberprzestępcy stosują szereg różnych metod, takich jak identyfikowanie i omijanie węzłów sieci, które gromadzą szkodliwą zawartość oraz przeprowadzanie na nie ataków DDoS (powoduje to zablokowanie węzłów na czas przeprowadzania ataków). Przechwytywanie złośliwych programów utrudnia również konieczność namierzania masowych wysyłek złośliwych programów. Autorzy Bagla, znanego robaka pocztowego, śledzą klikanie przez użytkowników odsyłaczy do stron, na których umieszczone zostały najnowsze wersje robaka. Zamiast zainfekowanych plików użytkownicy, którzy często klikają takie odsyłacze, otrzymują komunikaty o błędzie. Poprzez tworzenie tego typu "czarnych list" szkodliwi użytkownicy utrudniają firmom i organizacjom antywirusowym śledzenie aktywności w sieci.

Etap 2: Analiza złośliwego kodu. W tej dziedzinie nie wydarzyło się ostatnio nic nowego. Jedyną zmianą jest stały spadek popularności technologii polimorficznych. Obecnie coraz częstszą praktyką jest pakowanie plików wykonywalnych przy użyciu różnych narzędzi, dzięki czemu nie są wykrywane przez niektóre programy antywirusowe.

Etap 3: Opublikowanie uaktualnienia. Jest to jedyny etap, którego szkodliwi użytkownicy nie potrafią jak dotąd skutecznie zablokować.

Etap 4: Zainstalowanie uaktualnienia przez użytkownika. Złośliwe programy często modyfikują plik HOSTS w taki sposób, że komputer ofiary nie może połączyć się z serwerem aktualizacji producenta oprogramowania antywirusowego. W rezultacie nie można uaktualnić antywirusowych baz danych.

Przeczytaj także:

![Ewolucja złośliwego oprogramowania I-VI 2008 Ewolucja złośliwego oprogramowania I-VI 2008]() Ewolucja złośliwego oprogramowania I-VI 2008

Ewolucja złośliwego oprogramowania I-VI 2008

Ewolucja złośliwego oprogramowania I-VI 2008

Ewolucja złośliwego oprogramowania I-VI 2008

oprac. : eGospodarka.pl

Więcej na ten temat:

złośliwe programy, wirusy, trojany, adware, złośliwy kod, ataki internetowe, hakerzy

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-IV-VI-2006-apURW9.jpg)

![Rynek franchisingu w Polsce 2005 [© Scanrail - Fotolia.com] Rynek franchisingu w Polsce 2005](https://s3.egospodarka.pl/grafika/franchising/Rynek-franchisingu-w-Polsce-2005-apURW9.jpg)

![Wyniki PTE i OFE w 2005 r. [© Scanrail - Fotolia.com] Wyniki PTE i OFE w 2005 r.](https://s3.egospodarka.pl/grafika/towarzystwa/Wyniki-PTE-i-OFE-w-2005-r-apURW9.jpg)

![AI zmienia usługi dla biznesu. Jakie kompetencje najbardziej poszukiwane w BPO/SSC? [© pexels] AI zmienia usługi dla biznesu. Jakie kompetencje najbardziej poszukiwane w BPO/SSC?](https://s3.egospodarka.pl/grafika2/BPO-SSC/AI-zmienia-uslugi-dla-biznesu-Jakie-kompetencje-najbardziej-poszukiwane-w-BPO-SSC-270799-150x100crop.jpg)

![Miłość bez granic: coraz więcej ślubów z obcokrajowcami [© pexels] Miłość bez granic: coraz więcej ślubów z obcokrajowcami](https://s3.egospodarka.pl/grafika2/slub/Milosc-bez-granic-coraz-wiecej-slubow-z-obcokrajowcami-270790-150x100crop.jpg)

![Walentynki hackują twój mózg. Dlaczego presja zabija bliskość zamiast ją budować? [© wygenerowane przez AI] Walentynki hackują twój mózg. Dlaczego presja zabija bliskość zamiast ją budować?](https://s3.egospodarka.pl/grafika2/Walentynki/Walentynki-hackuja-twoj-mozg-Dlaczego-presja-zabija-bliskosc-zamiast-ja-budowac-270787-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Mały ZUS Plus od 2026 roku: nowe zasady, dłuższa ulga i ważne terminy [© wygenerowane przez AI] Mały ZUS Plus od 2026 roku: nowe zasady, dłuższa ulga i ważne terminy](https://s3.egospodarka.pl/grafika2/preferencyjne-skladki/Maly-ZUS-Plus-od-2026-roku-nowe-zasady-dluzsza-ulga-i-wazne-terminy-270249-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić? [© wygenerowane przez AI] Ryanair rekrutuje 120 pracowników w Krakowie i Katowicach. Jak aplikować i ile można zarobić?](https://s3.egospodarka.pl/grafika2/Ryanair/Ryanair-rekrutuje-120-pracownikow-w-Krakowie-i-Katowicach-Jak-aplikowac-i-ile-mozna-zarobic-270803-150x100crop.jpg)

![Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać? [© wygenerowane przez AI] Przewodnik PIT freelancera. Jak rozliczyć PIT, który formularz wybrać i jakie ulgi wykorzystać?](https://s3.egospodarka.pl/grafika2/freelancer/Przewodnik-PIT-freelancera-Jak-rozliczyc-PIT-ktory-formularz-wybrac-i-jakie-ulgi-wykorzystac-270802-150x100crop.jpg)

![Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie? [© wygenerowane przez AI] Ruszyły rozliczenia PIT za 2025 r. Kto musi złożyć deklarację i jakie kary grożą za spóźnienie?](https://s3.egospodarka.pl/grafika2/PIT/Ruszyly-rozliczenia-PIT-za-2025-r-Kto-musi-zlozyc-deklaracje-i-jakie-kary-groza-za-spoznienie-270801-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-150x100crop.jpg)

![Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców [© pexels] Wynagrodzenia w obsłudze klienta, czyli nawet 12% podwyżki dla doradców](https://s3.egospodarka.pl/grafika2/rynek-pracy/Wynagrodzenia-w-obsludze-klienta-czyli-nawet-12-podwyzki-dla-doradcow-270797-150x100crop.jpg)

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)