Ewolucja złośliwego oprogramowania 2008

2009-03-24 01:03

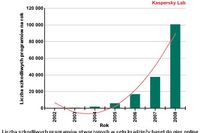

Liczba szkodliwych programów stworzonych w celu kradzieży haseł do gier online © fot. mat. prasowe

Przeczytaj także: Ewolucja złośliwego oprogramowania I-VI 2008

2008 rok w skrócieW 2008 roku zakończyła się epoka epidemii. W okresie tym, trwającym od 2000 r. i charakteryzującym się dużą liczbą robaków (które początkowo rozprzestrzeniały się za pośrednictwem poczty elektronicznej, a następnie ataków sieciowych), największe nasilenie epidemii miało miejsce w latach 2003-2005.

Lata 2007-2008 to okres, który cechował się szybkim wzrostem liczby programów trojańskich tworzonych w celu kradzieży informacji, głównie dotyczących kont bankowych oraz gier online. W okresie tym w przemyśle tworzenia szkodliwego oprogramowania widoczny jest wyraźny "podział pracy": różne grupy osób uczestniczą w różnych etapach rozwoju produktu związanych z tworzeniem, dystrybucją i wykorzystywaniem szkodliwych programów. Biznes cyberprzestępczy przekształcił się w sieć usług, jakie oferują sobie wzajemnie cyberprzestępcy.

Zdaniem Kaspersky Lab wielu zapamięta rok 2007 jako ten, w którym nastąpił upadek tak zwanego niekomercyjnego szkodliwego oprogramowania. Z kolei w 2008 roku wymarły "ekskluzywne" szkodliwe programy, tzn. takie, które były tworzone i wykorzystywane przez jedną lub dwie osoby. Większość trojanów i wirusów wykrytych w 2008 roku zostało stworzonych wyłącznie na sprzedaż. W tym samym czasie twórcy szkodliwego oprogramowania oferowali również usługi wsparcia technicznego. Doradzali między innymi, jak obejść ochronę antywirusową, gdyby produkty antywirusowe zaczęły wykrywać określone pliki.

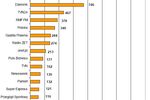

Światowym liderem w dziedzinie rozwoju szkodliwych programów zostały Chiny. Chińscy hakerzy nie ograniczali się do tworzenia własnych programów trojańskich, ale zaczęli również lokalizować obce (głównie rosyjskie) szkodliwe programy. Stworzyli między innymi chińskie wersje popularnych exploitów, takich jak IcePack, FirePack czy MPack, oraz zlokalizowali kilka wariantów trojanów Pinch i Zeus. Ponadto, chińscy cyberprzestępcy nadal aktywnie poszukiwali luk w zabezpieczeniach popularnego oprogramowania, w szczególności Microsoft Office oraz Microsoft Windows. Ich działania okazały się stosunkowo skuteczne a największym osiągnięciem okazało się zidentyfikowanie luki w zabezpieczeniach NetAPI Windows. W rezultacie, koniec 2008 roku charakteryzował się dużą liczbą ataków wykorzystujących lukę w zabezpieczeniach MS08-067.

Między kwietniem a październikiem 2008 roku przeprowadzono dwa masowe ataki hakerów na strony internetowe, które nie miały sobie równych w historii Internetu. W pierwszym z nich (kwiecień-czerwiec 2008) zaatakowane zostały ponad dwa miliony zasobów internetowych na całym świecie. Hakerzy wykorzystali wstrzykiwanie SQL w celu osadzania poleceń w kodzie zaatakowanej strony, które przekierowywało użytkowników na strony cyberprzestępców. Te z kolei infekowały komputery użytkowników szkodliwym oprogramowaniem.

Mimo to w 2008 roku trendy ustanawiali głównie rosyjskojęzyczni twórcy wirusów. Nadal agresywnie wykorzystywali model Malware 2.0, który charakteryzuje się kilkoma głównymi cechami: po pierwsze, różne szkodliwe moduły wykonują różne funkcje; po drugie, w celu zapewnienia komunikacji pomiędzy modułami wykorzystywane są standardowe środki; po trzecie, kanały transmisji danych oraz centra kontroli są zabezpieczone przed penetracją.

Najlepszym przykładem ilustrującym to zjawisko były dwa niebezpieczne rootkity wykryte w 2008 roku - Rustock.c (zaklasyfikowany przez firmę Kaspersky Lab jako Virus.Win32.Rustock.A) oraz Sinowal (Bootkit). Rootkity te zawierały przełomowe technologie, które wcześniej nie były znane w branży antywirusowej. Pod względem rozmiaru i złożoności struktura tych dwóch szkodliwych programów przewyższała tę stworzoną dla robaków Zhelatin i Warezov.

Ewolucja złośliwego oprogramowania 2007

Ewolucja złośliwego oprogramowania 2007

oprac. : Regina Anam / eGospodarka.pl

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-IV-VI-2006-apURW9.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Bezrobocie w Polsce II 2009 [© Scanrail - Fotolia.com] Bezrobocie w Polsce II 2009](https://s3.egospodarka.pl/grafika/bezrobocie-w-Polsce/Bezrobocie-w-Polsce-II-2009-apURW9.jpg)

![Miłość bez granic: coraz więcej ślubów z obcokrajowcami [© pexels] Miłość bez granic: coraz więcej ślubów z obcokrajowcami](https://s3.egospodarka.pl/grafika2/slub/Milosc-bez-granic-coraz-wiecej-slubow-z-obcokrajowcami-270790-150x100crop.jpg)

![Walentynki hackują twój mózg. Dlaczego presja zabija bliskość zamiast ją budować? [© wygenerowane przez AI] Walentynki hackują twój mózg. Dlaczego presja zabija bliskość zamiast ją budować?](https://s3.egospodarka.pl/grafika2/Walentynki/Walentynki-hackuja-twoj-mozg-Dlaczego-presja-zabija-bliskosc-zamiast-ja-budowac-270787-150x100crop.jpg)

![Agenci AI w sprzedaży - odpowiedź na lukę produktywności w 2026 roku [© pexels] Agenci AI w sprzedaży - odpowiedź na lukę produktywności w 2026 roku](https://s3.egospodarka.pl/grafika2/sprzedaz/Agenci-AI-w-sprzedazy-odpowiedz-na-luke-produktywnosci-w-2026-roku-270778-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w listopadzie 2025 [© wygenerowane przez AI] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w listopadzie 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-listopadzie-2025-269450-150x100crop.png)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum? [© pexels] Ceny mieszkań 2026: ile metrów więcej w obwarzanku niż w centrum?](https://s3.egospodarka.pl/grafika2/oferta-mieszkan/Ceny-mieszkan-2026-ile-metrow-wiecej-w-obwarzanku-niz-w-centrum-270791-150x100crop.jpg)

![Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes [© wygenerowane przez AI] Sukcesja w firmie rodzinnej: 3 pułapki, które mogą zabić Twój biznes](https://s3.egospodarka.pl/grafika2/sukcesja/Sukcesja-w-firmie-rodzinnej-3-pulapki-ktore-moga-zabic-Twoj-biznes-270766-150x100crop.jpg)

![Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki [© wygenerowane przez AI] Praca w parze pod lupą. Czy warto zatrudniać małżeństwa i partnerów? Zalety i pułapki](https://s3.egospodarka.pl/grafika2/zatrudnianie-pracownikow/Praca-w-parze-pod-lupa-Czy-warto-zatrudniac-malzenstwa-i-partnerow-Zalety-i-pulapki-270789-150x100crop.jpg)

![700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami [© wygenerowane przez AI] 700 mln zł na innowacje: PARP uruchamia nową edycję "Ścieżki SMART" z uproszczonymi zasadami](https://s3.egospodarka.pl/grafika2/badania-i-rozwoj/700-mln-zl-na-innowacje-PARP-uruchamia-nowa-edycje-Sciezki-SMART-z-uproszczonymi-zasadami-270788-150x100crop.jpg)

![Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać? [© wygenerowane przez AI] Faktury poza KSeF a koszty i VAT. Co się zmieniło po 1 lutego 2026 i czy można je rozliczać?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/Faktury-poza-KSeF-a-koszty-i-VAT-Co-sie-zmienilo-po-1-lutego-2026-i-czy-mozna-je-rozliczac-270769-150x100crop.jpg)

![Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny [© pexels] Ile kosztuje remont mieszkania w 2026? Blisko 70 tys. zł to wariant ekonomiczny](https://s3.egospodarka.pl/grafika2/remont-mieszkania/Ile-kosztuje-remont-mieszkania-w-2026-Blisko-70-tys-zl-to-wariant-ekonomiczny-270777-150x100crop.jpg)

![KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania [© wygenerowane przez AI] KSeF dla zwolnionych z VAT: Przewodnik po nowych zasadach fakturowania](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/KSeF-dla-zwolnionych-z-VAT-Przewodnik-po-nowych-zasadach-fakturowania-270768-150x100crop.jpg)