Ewolucja złośliwego oprogramowania 2008

2009-03-24 01:03

Przeczytaj także: Ewolucja złośliwego oprogramowania I-VI 2008

Eksperci z Kaspersky Lab zebrali dane statystyczne dotyczące aktywności sieciowej, monitorując szkodliwe programy oraz identyfikując tworzone przez nie połączenia sieciowe. Podejście to pozwala obiektywnie ocenić aktywność cyberprzestępczą w sieciach lokalnych oraz w Internecie.

Statystyki dotyczące połączeń wykorzystujących protokół UDP nie są szczególnie interesujące, ponieważ szkodliwe programy rzadko wykorzystują ten protokół. Dlatego zbadano tylko statystyki dotyczące połączeń TCP. Przedstawione dane odpowiadają dominującej sytuacji z końca 2008 roku i nie obejmują aktywności sieciowej legalnych programów. Dużą część ruchu internetowego generują boty. Przedstawione tu dane odzwierciedlają typową aktywność botnetów.

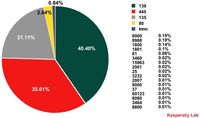

Porty wykorzystywane przez szkodliwe programy. Połączenia sieciowe

Które porty są najczęściej wykorzystywane do ustanawiania połączeń sieciowych przez szkodliwe programy?

fot. mat. prasowe

Połączenia sieciowe wykorzystywane przez szkodliwe programy

Połączenia sieciowe wykorzystywane przez szkodliwe programy

Ponad 96% przeanalizowanych przez Kaspersky Lab połączeń sieciowych wykorzystywanych przez szkodliwe programy miało miejsce na portach 139, 445 oraz 135. Tak duży odsetek związany jest z luką w zabezpieczeniach MS08-067, która została wykryta w październiku 2008 roku w usłudze sieciowej Windows. Na szczęście, w celu zwiększenia bezpieczeństwa prawie wszyscy dostawcy usług internetowych zablokowali ruch sieciowy do tych portów. NetBIOS znany jest jako potencjalne źródło luk w zabezpieczeniach systemów operacyjnych z rodziny Windows od czasu wprowadzenia systemów Windows 95 i Windows 98. Eksperci mogą się tylko domyślać, co stałoby się z Internetem w przeciągu kilku minut w październiku, gdyby dostawcy usług internetowych nie zaczęli filtrować NetBIOS! Mimo to luka w zabezpieczeniach MS08-067 to nadal aktualny problem dla niektórych sieci, np. sieci domowych i sieci organizacji komercyjnych oraz rządowych, w których protokół NetBIOS zwykle nie jest blokowany.

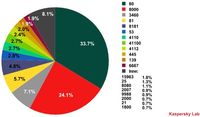

Zapytania sieciowe

fot. mat. prasowe

Zapytania sieciowe szkodliwych programów

Zapytania sieciowe szkodliwych programów

Z diagramu wynika, że 34% zapytań sieciowych wysyłanych przez szkodliwe programy kontaktuje się z portem 80, który jest standardowym portem dla serwerów sieciowych. Port ten jest również najczęściej wykorzystywany przez legalne programy.

Ewolucja złośliwego oprogramowania 2007

Ewolucja złośliwego oprogramowania 2007

oprac. : Regina Anam / eGospodarka.pl

Przeczytaj także

Najnowsze w dziale Wiadomości

-

![Nowe laptopy gamingowe Acer Predator i Nitro z Intel Core Ultra Series 3 Nowe laptopy gamingowe Acer Predator i Nitro z Intel Core Ultra Series 3]()

Nowe laptopy gamingowe Acer Predator i Nitro z Intel Core Ultra Series 3

-

![Nowe zasady wjazdu do Gruzji 2026: Obowiązkowe ubezpieczenie zdrowotne i NNW. Co musisz wiedzieć przed podróżą? [© wygenerowane przez AI] Nowe zasady wjazdu do Gruzji 2026: Obowiązkowe ubezpieczenie zdrowotne i NNW. Co musisz wiedzieć przed podróżą?]()

Nowe zasady wjazdu do Gruzji 2026: Obowiązkowe ubezpieczenie zdrowotne i NNW. Co musisz wiedzieć przed podróżą?

-

![AI zbudowała fałszywy świat inwestycji. Jak działa "Truman Show Scam" i jak nie paść ofiarą oszustwa? [© wygenerowane przez AI] AI zbudowała fałszywy świat inwestycji. Jak działa "Truman Show Scam" i jak nie paść ofiarą oszustwa?]()

AI zbudowała fałszywy świat inwestycji. Jak działa "Truman Show Scam" i jak nie paść ofiarą oszustwa?

-

![Aspire 14 AI i Aspire 16 AI - nowe laptopy Acer z Copilot+ PC Aspire 14 AI i Aspire 16 AI - nowe laptopy Acer z Copilot+ PC]()

Aspire 14 AI i Aspire 16 AI - nowe laptopy Acer z Copilot+ PC

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-IV-VI-2006-apURW9.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Bezrobocie w Polsce II 2009 [© Scanrail - Fotolia.com] Bezrobocie w Polsce II 2009](https://s3.egospodarka.pl/grafika/bezrobocie-w-Polsce/Bezrobocie-w-Polsce-II-2009-apURW9.jpg)

![Nowe zasady wjazdu do Gruzji 2026: Obowiązkowe ubezpieczenie zdrowotne i NNW. Co musisz wiedzieć przed podróżą? [© wygenerowane przez AI] Nowe zasady wjazdu do Gruzji 2026: Obowiązkowe ubezpieczenie zdrowotne i NNW. Co musisz wiedzieć przed podróżą?](https://s3.egospodarka.pl/grafika2/Gruzja/Nowe-zasady-wjazdu-do-Gruzji-2026-Obowiazkowe-ubezpieczenie-zdrowotne-i-NNW-Co-musisz-wiedziec-przed-podroza-270332-150x100crop.jpg)

![AI zbudowała fałszywy świat inwestycji. Jak działa "Truman Show Scam" i jak nie paść ofiarą oszustwa? [© wygenerowane przez AI] AI zbudowała fałszywy świat inwestycji. Jak działa "Truman Show Scam" i jak nie paść ofiarą oszustwa?](https://s3.egospodarka.pl/grafika2/AI/AI-zbudowala-falszywy-swiat-inwestycji-Jak-dziala-Truman-Show-Scam-i-jak-nie-pasc-ofiara-oszustwa-270326-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy? [© wygenerowane przez AI] Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy?](https://s3.egospodarka.pl/grafika2/maly-ZUS-plus/Maly-ZUS-Plus-2026-Jak-wykorzystac-czysta-karte-i-obnizyc-skladki-na-36-miesiecy-270333-150x100crop.jpg)

![Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach? [© wygenerowane przez AI] Praca na mrozie: Kiedy pracownik może odmówić pracy przy niskich temperaturach?](https://s3.egospodarka.pl/grafika2/mroz/Praca-na-mrozie-Kiedy-pracownik-moze-odmowic-pracy-przy-niskich-temperaturach-270325-150x100crop.jpg)

![Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej [© pixabay] Wynagrodzenia w HR 2025 - gdzie rosły najszybciej, a gdzie najwolniej](https://s3.egospodarka.pl/grafika2/praca-w-HR/Wynagrodzenia-w-HR-2025-gdzie-rosly-najszybciej-a-gdzie-najwolniej-270312-150x100crop.png)

![KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku? [© wygenerowane przez AI] KSeF a odliczenie VAT w 2026: czy faktura spoza KSeF pozwala na odliczenie podatku?](https://s3.egospodarka.pl/grafika2/prawo-do-odliczenia-VAT/KSeF-a-odliczenie-VAT-w-2026-czy-faktura-spoza-KSeF-pozwala-na-odliczenie-podatku-270317-150x100crop.jpg)

![Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek? [© pexels] Sprzedaż nowych mieszkań wyższa niż prognozy. Dokąd zmierza rynek?](https://s3.egospodarka.pl/grafika2/nowe-mieszkania-od-deweloperow/Sprzedaz-nowych-mieszkan-wyzsza-niz-prognozy-Dokad-zmierza-rynek-270285-150x100crop.jpg)