Ewolucja złośliwego oprogramowania 2008

2009-03-24 01:03

Przeczytaj także: Ewolucja złośliwego oprogramowania I-VI 2008

Port 80 zwykle jest wykorzystywany przez szkodliwe programy w celu ustanowienia połączeń ze stronami cyberprzestępców. W takich przypadkach aktywność sieciową można uznać za surfowanie użytkownika po Sieci. Port 80 wykorzystywany jest przez liczne rodziny botów i trojany, łącznie z Trojan-PSW.Win32.Zbot, Backdoor.Win32.Sinowal oraz różnymi modyfikacjami trojana Trojan-GameThief.Win32.OnLineGames. Szkodliwe programy wykorzystują go również do ustanowienia połączeń z centrami kontroli botnetów.

Na drugim miejscu znajduje się niestandardowy port 8000, wykorzystywany przez legalne programy, takie jak HP Web Jetadmin, ShoutCast Server, Dell OpenManage oraz wiele innych aplikacji opartych na technologii Java RMI, z których wszystkie wykorzystują własny protokół.

Badanie Kaspersky Lab wykazało, że port 8000 jest wykorzystywany przez rodzinę Backdoor.Win32.Hupigon. Rodzina ta, stworzona przez chińskich hakerów, jest najprawdopodobniej najszybciej rosnącą rodziną szkodliwych programów wykrytych przez firmę Kaspersky Lab. Pod koniec 2008 roku kolekcja firmy liczyła ponad 110 000 różnych modyfikacji Hupigona.

Czym więc wyróżnia się port 8000? Odpowiedź jest całkiem prosta - port ten jest wykorzystywany przez QQ - najpopularniejszy komunikator internetowy w Chinach. Chińscy użytkownicy wykorzystują tę usługę do kontrolowania zainfekowanych komputerów. Istnieje również wersja Hupigona wykorzystująca port 8181. Rodzina Hupigon jest liderem wśród szkodliwych programów pod względem całkowitej liczby zapytań sieciowych - Hupigon stoi za prawie co trzecim zapytaniem sieciowym do unikatowego portu pochodzącym od szkodliwego programu!

Inny niestandardowy port - 3460 - wykorzystywany był w 7% przeanalizowanych przez ekspertów zapytań sieciowych wysyłanych przez szkodliwe programy. Zapytania do tego portu wysyłane były głównie przez backdoora Backdoor.Win32.Poison, znanego również jako Poison Ivy. Szkodliwe programy z tej rodziny to boty wykorzystywane do tworzenia niewielkich botnetów (do 200 komputerów). Oprogramowanie to jest popularne, ponieważ można je pobrać za darmo na stronie producenta. Poison nie pozwala na wysyłanie dużej liczby osadzonych poleceń jednocześnie do kilku komputerów i najczęściej wykorzystywany jest przez cyberprzestępców nowicjuszy. Niektórzy administratorzy systemów niewielkich sieci wykorzystują go jako narzędzie zdalnej administracji.

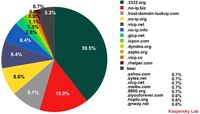

Domeny drugiego poziomu atakowane przez szkodliwe programy

Poniższy diagram pokazuje domeny drugiego poziomu atakowane przez szkodliwe programy, które wykorzystują najpopularniejszy port 80.

fot. mat. prasowe

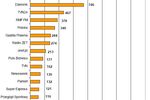

Zapytania szkodliwych programów do domen drugiego poziomu

Zapytania szkodliwych programów do domen drugiego poziomu

Ewolucja złośliwego oprogramowania 2007

Ewolucja złośliwego oprogramowania 2007

oprac. : Regina Anam / eGospodarka.pl

Przeczytaj także

Najnowsze w dziale Wiadomości

-

![Lotnisko Chopina bez limitu płynów 100 ml. Nowe skanery CT przyspieszą kontrolę [© wygenerowane przez AI] Lotnisko Chopina bez limitu płynów 100 ml. Nowe skanery CT przyspieszą kontrolę]()

Lotnisko Chopina bez limitu płynów 100 ml. Nowe skanery CT przyspieszą kontrolę

-

![AI kontra ekonomiści: kto kształtuje opinie Polaków o gospodarce? [© pexels] AI kontra ekonomiści: kto kształtuje opinie Polaków o gospodarce?]()

AI kontra ekonomiści: kto kształtuje opinie Polaków o gospodarce?

-

![Technostres i FOBO: w 2026 r. technologie znowu zmienią rynek pracy [© pexels] Technostres i FOBO: w 2026 r. technologie znowu zmienią rynek pracy]()

Technostres i FOBO: w 2026 r. technologie znowu zmienią rynek pracy

-

![AI w rękach cyberprzestępców. Jak autonomiczne agenty i botnety zmienią oblicze ataków w 2026 roku? [© wygenerowane przez AI] AI w rękach cyberprzestępców. Jak autonomiczne agenty i botnety zmienią oblicze ataków w 2026 roku?]()

AI w rękach cyberprzestępców. Jak autonomiczne agenty i botnety zmienią oblicze ataków w 2026 roku?

![Ewolucja złośliwego oprogramowania IV-VI 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania IV-VI 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-IV-VI-2006-apURW9.jpg)

![Ewolucja złośliwego oprogramowania I-III 2006 [© Scanrail - Fotolia.com] Ewolucja złośliwego oprogramowania I-III 2006](https://s3.egospodarka.pl/grafika/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-III-2006-apURW9.jpg)

![Bezrobocie w Polsce II 2009 [© Scanrail - Fotolia.com] Bezrobocie w Polsce II 2009](https://s3.egospodarka.pl/grafika/bezrobocie-w-Polsce/Bezrobocie-w-Polsce-II-2009-apURW9.jpg)

![Lotnisko Chopina bez limitu płynów 100 ml. Nowe skanery CT przyspieszą kontrolę [© wygenerowane przez AI] Lotnisko Chopina bez limitu płynów 100 ml. Nowe skanery CT przyspieszą kontrolę](https://s3.egospodarka.pl/grafika2/podroz-samolotem/Lotnisko-Chopina-bez-limitu-plynow-100-ml-Nowe-skanery-CT-przyspiesza-kontrole-270225-150x100crop.jpg)

![AI kontra ekonomiści: kto kształtuje opinie Polaków o gospodarce? [© pexels] AI kontra ekonomiści: kto kształtuje opinie Polaków o gospodarce?](https://s3.egospodarka.pl/grafika2/opinia-publiczna/AI-kontra-ekonomisci-kto-ksztaltuje-opinie-Polakow-o-gospodarce-270217-150x100crop.jpg)

![Technostres i FOBO: w 2026 r. technologie znowu zmienią rynek pracy [© pexels] Technostres i FOBO: w 2026 r. technologie znowu zmienią rynek pracy](https://s3.egospodarka.pl/grafika2/rynek-pracy/Technostres-i-FOBO-w-2026-r-technologie-znowu-zmienia-rynek-pracy-270188-150x100crop.jpg)

![AI w rękach cyberprzestępców. Jak autonomiczne agenty i botnety zmienią oblicze ataków w 2026 roku? [© wygenerowane przez AI] AI w rękach cyberprzestępców. Jak autonomiczne agenty i botnety zmienią oblicze ataków w 2026 roku?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/AI-w-rekach-cyberprzestepcow-Jak-autonomiczne-agenty-i-botnety-zmienia-oblicze-atakow-w-2026-roku-270205-150x100crop.jpg)

![Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze? [© georgejmclittle - Fotolia.com] Skuteczny mailing. Jaka lista mailingowa i targetowanie będą najlepsze?](https://s3.egospodarka.pl/grafika2/mailing/Skuteczny-mailing-Jaka-lista-mailingowa-i-targetowanie-beda-najlepsze-216468-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![BUBLE i HITY podatkowe 2025 roku. Co ułatwiło, a co utrudniło życie przedsiębiorcom? [© wygenerowane przez AI] BUBLE i HITY podatkowe 2025 roku. Co ułatwiło, a co utrudniło życie przedsiębiorcom?](https://s3.egospodarka.pl/grafika2/kontrola-w-firmie/BUBLE-i-HITY-podatkowe-2025-roku-Co-ulatwilo-a-co-utrudnilo-zycie-przedsiebiorcom-270224-150x100crop.jpg)

![Wniosek USP do ZUS już działa. Jak doliczyć do stażu pracy umowy zlecenia, działalność i opiekę nad dzieckiem? Przewodnik z przykładami [© wygenerowane przez AI] Wniosek USP do ZUS już działa. Jak doliczyć do stażu pracy umowy zlecenia, działalność i opiekę nad dzieckiem? Przewodnik z przykładami](https://s3.egospodarka.pl/grafika2/obliczanie-stazu-pracy/Wniosek-USP-do-ZUS-juz-dziala-Jak-doliczyc-do-stazu-pracy-umowy-zlecenia-dzialalnosc-i-opieke-nad-dzieckiem-Przewodnik-z-przykladami-270223-150x100crop.jpg)

![Od Wall Street po waluty: 10 największych niespodzianek na rynkach finansowych w 2025 roku [© pexels] Od Wall Street po waluty: 10 największych niespodzianek na rynkach finansowych w 2025 roku](https://s3.egospodarka.pl/grafika2/rynek-finansowy/Od-Wall-Street-po-waluty-10-najwiekszych-niespodzianek-na-rynkach-finansowych-w-2025-roku-270218-150x100crop.jpg)

![Amortyzacja w firmie w 2026 r. - więcej firm może skorzystać z preferencyjnych stawek [© wygenerowane przez AI] Amortyzacja w firmie w 2026 r. - więcej firm może skorzystać z preferencyjnych stawek](https://s3.egospodarka.pl/grafika2/amortyzacja-srodkow-trwalych/Amortyzacja-w-firmie-w-2026-r-wiecej-firm-moze-skorzystac-z-preferencyjnych-stawek-270222-150x100crop.jpg)

![Ceny mieszkań a wynagrodzenia. Zależność, która mówi wszystko? [© pexels] Ceny mieszkań a wynagrodzenia. Zależność, która mówi wszystko?](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-a-wynagrodzenia-Zaleznosc-ktora-mowi-wszystko-270221-150x100crop.jpg)

![Noworoczne cele dla zespołu: Jak motywować, a nie wypalać? Praktyczny poradnik dla liderów [© wygenerowane przez AI] Noworoczne cele dla zespołu: Jak motywować, a nie wypalać? Praktyczny poradnik dla liderów](https://s3.egospodarka.pl/grafika2/wyznaczanie-celow/Noworoczne-cele-dla-zespolu-Jak-motywowac-a-nie-wypalac-Praktyczny-poradnik-dla-liderow-270202-150x100crop.jpg)

![KSeF od lutego 2026: Co naprawdę zmieni się dla jednoosobowych firm? Przewodnik po rewolucji w fakturowaniu [© wygenerowane przez AI] KSeF od lutego 2026: Co naprawdę zmieni się dla jednoosobowych firm? Przewodnik po rewolucji w fakturowaniu](https://s3.egospodarka.pl/grafika2/KSeF/KSeF-od-lutego-2026-Co-naprawde-zmieni-sie-dla-jednoosobowych-firm-Przewodnik-po-rewolucji-w-fakturowaniu-270212-150x100crop.jpg)