-

![Skype i bezpieczeństwo sieci Skype i bezpieczeństwo sieci]()

Skype i bezpieczeństwo sieci

... uznano błędy w środowisku programowym Skypa. Należy wziąć tutaj pod uwagę luki w systemie operacyjnym lub wykorzystywane sposoby ochrony oraz inne aplikacje, które ... , że główną przyczyną naruszenia bezpieczeństwa danych jest sam klient VoIP. Podsumowując, prawie połowa uczestników badania uważała, że Skype znacznie ułatwia wewnętrznym złodziejom ...

-

![Rejestracja REGON I 2013 [© ra2 studio - Fotolia.com] Rejestracja REGON I 2013]()

Rejestracja REGON I 2013

... r. ubytek działalności ujętych w rejestrze był ponad dwa razy większy niż w tym roku (prawie 17 tysięcy). Nowych firm więcej niż przed rokiem Pewnego optymizmu można szukać też w ... nad utworzonymi spowodowała, że w styczniu nowe biznesy nie były w stanie pokryć luki powstałej na rynku po firmach zlikwidowanych. Stosunek rejestracji do wyrejestrowań ...

-

![Kursy i szkolenia: czy oferta szkoleniowa pracodawców jest na czasie? [© The Walker Group z Pixabay] Kursy i szkolenia: czy oferta szkoleniowa pracodawców jest na czasie?]()

Kursy i szkolenia: czy oferta szkoleniowa pracodawców jest na czasie?

... firmy, jak i pracowników. Nie tylko przyczyniają się do likwidacji problematycznej luki kompetencyjnej, ale również wzmacniają lojalność, satysfakcję oraz pewność siebie pracowników ... GŁÓWNIE NA UPSKILLING Warto również zwrócić uwagę na pozytywne spostrzeżenia profesjonalistów. Prawie co trzeci respondent zgadza się ze stwierdzeniem, że obecna oferta ...

-

![Bez reformy edukacji nie ma co liczyć na produktywność pracy? [© Oksana Kuzmina - Fotolia.com] Bez reformy edukacji nie ma co liczyć na produktywność pracy?]()

Bez reformy edukacji nie ma co liczyć na produktywność pracy?

... nakłady kapitału, poziom techniczny czy korzyści skali. Rozmiar tej luki między Polską a średnią unijną to prawie 40 proc., a względem Niemiec czy USA – ponad 45 ... W ciągu 5 lat (1993-1998) liczba przyjęć studentów na uniwersytety prawie się podwoiła, a na politechniki – prawie potroiła . Wprost odnoszono się do terminu z Schumpetera – „Disruptive ...

-

![Co oznacza dla UE odcięcie od gazu ziemnego z Rosji? [© pixabay.com] Co oznacza dla UE odcięcie od gazu ziemnego z Rosji?]()

Co oznacza dla UE odcięcie od gazu ziemnego z Rosji?

... cen ropy do przedziału 130-150 USD za baryłkę. Jednak po zamknięciu luki w dostawach z Rosji, ceny ropy powinny powrócić do obserwowanego ostatnio przedziału ... udział rosyjskiego gazu w całkowitym zużyciu energii waha się od 0,5% w Szwecji i Danii do prawie 40% na Węgrzech, ale średnia UE wynosi poniżej 12%. W praktyce oznaczałoby to, że kraje ...

-

![Najpopularniejsze wirusy - XII 2003 Najpopularniejsze wirusy - XII 2003]()

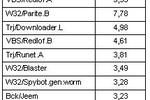

Najpopularniejsze wirusy - XII 2003

... .L), który pojawił się około trzydzieści dni wcześniej, szybko zyskał prawie dziewięcioprocentowy udział w ogólnej liczbie zakażeń i nie wywołał tym faktem żadnej ... użytkownikom spore problemy. Potrafi się automatycznie rozprzestrzeniać przez e-mail wykorzystując luki w Internet Explorer. Blaster (3.62%), robak zaprojektowany by wykorzystać poważną ...

-

![Najpopularniejsze wirusy 2004 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy 2004]()

Najpopularniejsze wirusy 2004

... twórcom wirusów, niż samym kodom. Wiecznie żywy Gaobot wracał do nas prawie 2 000 razy pod różnymi postaciami przez cały rok 2004! Schizofrenik Bereb.C ... starając się oczyścić z nich Internet. Jednak w rzeczywistości sam był wirusem. Wykorzystywał luki w oprogramowaniu i sprytnie przygotowywał system do dalszych infekcji. WYDARZENIA ROKU 2004 ...

-

![Fed: Ryzyko inflacji spada Fed: Ryzyko inflacji spada]()

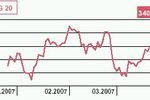

Fed: Ryzyko inflacji spada

... , mamy już zdyskontowaną. WIG20 ma przed sobą nie lada zadanie - sforsowanie luki bessy z końca lutego, która rozpościera się między 3428-3469 punktów. Po tym jak ... zakładamy, że zostanie on powstrzymany w obszarze luki bessy. WALUTY Po opublikowaniu komunikatu FOMC euro podrożało do 1,3380 USD - najwyższego poziomu od prawie dwóch lat. Dziś rano ...

-

![Dzień Bezpiecznego Internetu 2009 [© stoupa - Fotolia.com] Dzień Bezpiecznego Internetu 2009]()

Dzień Bezpiecznego Internetu 2009

... dla stowarzyszenia BITKOM w Niemczech, w 2008 roku ofiarą cyberprzestępstw padło prawie 4 miliony Niemców, a 7% wszystkich użytkowników komputerów w wieku powyżej 14 lat ... wobec ataków phishingowych. Cyberprzestępcy będą próbowali wykorzystywać tylko luki w zabezpieczeniach i beztroskie podejście użytkowników Internetu do kwestii bezpieczeństwa. ...

-

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013]()

Szkodliwe programy 2012 i prognozy na 2013

... , nadal rosła, osiągając wartość szczytową w czerwcu 2012 roku, gdy zidentyfikowaliśmy prawie 7 000 szkodliwych programów dla Androida. Łącznie odnotowaliśmy ponad 35 000 szkodliwych ... oraz niestosowaniu przez osoby indywidualne lub firmy łat dla swoich aplikacji. Luki w zabezpieczeniach Javy odpowiadają obecnie za ponad 50% ataków, podczas gdy Adobe ...

-

![Trend Micro Deep Security i OfficeScan Intrusion Defense Firewall z virtual patching [© Pavel Ignatov - Fotolia.com] Trend Micro Deep Security i OfficeScan Intrusion Defense Firewall z virtual patching]()

Trend Micro Deep Security i OfficeScan Intrusion Defense Firewall z virtual patching

... , pozwalające chronić oprogramowanie przed atakami, których celem są istniejące w nim luki – virtual patching. Dzięki temu użytkownicy rozwiązań Deep Security oraz OfficeScan Intrusion ... rocznie 20 milionów dolarów przychodu, każda godzina przestoju kosztuje prawie 2000 dolarów! Wirtualna aktualizacja – szybko i bezpiecznie Wirtualna poprawka ...

-

![Zagrożenia internetowe 2013 [© lassedesignen - Fotolia.com] Zagrożenia internetowe 2013]()

Zagrożenia internetowe 2013

... prób wykorzystania luk w zabezpieczeniach dotyczyło aplikacji Oracle Java. Luki te są wykorzystywane w przeprowadzanych za pośrednictwem internetu atakach drive-by ... narzędzi. Zagrożenia lokalne Produkty firmy Kaspersky Lab wykryły na komputerach użytkowników prawie 3 miliardy ataków z wykorzystaniem szkodliwego oprogramowania. W atakach tych ...

-

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014]()

Ewolucja złośliwego oprogramowania I kw. 2014

... się przy użyciu bitcoinów. Powiązanie portfela bitcoin z rzeczywistą osobą jest prawie niemożliwe, dlatego przeprowadzanie transakcji w Darknecie z użyciem bitcoinów oznacza, że ... intencje. Jednak z naszego badania wynika, że cyberprzestępcy mogą wykorzystać luki w zabezpieczeniach tego oprogramowania, aby użyć je do szkodliwych celów. W naszej ...

-

![Windows XP ciągle popularny [© Africa Studio - Fotolia.com] Windows XP ciągle popularny]()

Windows XP ciągle popularny

... uplasowały się Chiny (27,35%), Indie (26,88%) oraz Algieria, w której prawie jedna czwarta (24,25%) użytkowników pozostaje lojalna wobec tego legendarnego systemu ... co oznacza, że producent nie opublikuje już aktualizacji bezpieczeństwa czy łat na luki w zabezpieczeniach, które nadal mogą istnieć w systemie. Znalezienie takiej dziury przez twórców ...

-

![Uwaga! Odkryto błąd w systemie Linuks [© andriano_cz - Fotolia.com] Uwaga! Odkryto błąd w systemie Linuks]()

Uwaga! Odkryto błąd w systemie Linuks

... w systemach urządzeniach mobilnych, urządzeniach z wbudowanym systemem, urządzeni IoT i prawie we wszystkich superkomputerach na świecie. Spośród 500 największych ... bezpieczeństwa mogą aktywnie zidentyfikować główne luki bezpieczeństwa w systemie operacyjnym, zanim zostaną upublicznione. Poprawka dla wykrytej luki, zgodnie z oświadczaniem ...

-

![Raport McAfee Labs XII 2018: uwaga na IoT! [© Nmedia - Fotolia.com] Raport McAfee Labs XII 2018: uwaga na IoT!]()

Raport McAfee Labs XII 2018: uwaga na IoT!

... Liczba nowych próbek złośliwego oprogramowania do „kopania” kryptowalut skoczyła w III kwartale o prawie 55%, a ciągu ostatnich czterech kwartałów aż o 4467%. Wirusy bezplikowe. ... że cyberprzestępcy wciąż atakują, wykorzystując zarówno nowe, jak i stare luki, a rozwój ich podziemia radykalnie zwiększa skuteczność tych działań – mówi Arkadiusz ...

-

![Cyberbezpieczeństwo 2021. Co nam zagrażało? [© pixabay.com] Cyberbezpieczeństwo 2021. Co nam zagrażało?]()

Cyberbezpieczeństwo 2021. Co nam zagrażało?

... w wielu innych krajach, również w Polsce. Co istotne, atakujący wykorzystywali luki, które umożliwiały przejęcie kontroli nad serwerami, umieszczenie tylnych furtek, kradzież ... od stycznia do kwietnia br., liczba wykrytych zagrożeń tego rodzaju zwiększyła się prawie o 50 proc. Jednym z niebezpieczeństw w 2021 roku było oprogramowanie bankowe o nazwie ...

-

![5 powodów, dla których aktualizacja oprogramowania jest ważna [© pixabay.com] 5 powodów, dla których aktualizacja oprogramowania jest ważna]()

5 powodów, dla których aktualizacja oprogramowania jest ważna

... . Aktualizacje systemu operacyjnego i innego oprogramowania do najnowszej wersji „łatają” luki w zabezpieczeniach. Aktualizacje zapewnią bezpieczeństwo Twoim znajomym i rodzinie Nie trzeba ... lub atakiem ransomware. Średni koszt naruszeń danych wynosi dziś prawie 4,4 milionów dolarów na incydent. Dodatkowe wskazówki Większość dzisiejszych urządzeń ma ...

-

![Mniej firm wykrywa oprogramowanie ransomware we własnym środowisku IT [© Andrey Popov - Fotolia.com] Mniej firm wykrywa oprogramowanie ransomware we własnym środowisku IT]()

Mniej firm wykrywa oprogramowanie ransomware we własnym środowisku IT

... 2023 r. jest minimalna, wydaje się więc, że prowadzenie ataków poprzez odkryte luki w urządzeniach końcowych jest najskuteczniejszą metodą działań cyberprzestępców. Należy jednak ... sposoby pomagania firmom w ustalaniu priorytetów i szybszym usuwaniu luk w zabezpieczeniach. Prawie jedna trzecia grup APT była aktywna w pierwszej połowie 2023 r. – ...

-

![Budżet domowy 2006 [© Scanrail - Fotolia.com] Budżet domowy 2006]()

Budżet domowy 2006

... AGD – zmywarek do naczyń oraz kuchenek mikrofalowych. W 2006 r. komputer osobisty posiadało prawie 44% gospodarstw domowych (w 2005 r. – ok. 39%), w tym z dostępem do Internetu – ... miarą jest wskaźnik luki dochodowej lub wydatkowej. Z badań budżetów gospodarstw domowych wynika, że w 2006 r. wskaźnik średniej luki wydatkowej zarówno dla gospodarstw ...

-

![Złośliwe programy: bootkit na celowniku Złośliwe programy: bootkit na celowniku]()

Złośliwe programy: bootkit na celowniku

... w celu zaszyfrowania odpowiedniego exploita. W większości przypadków pobierane były exploity wykorzystujące luki w przetwarzaniu plików PDF, SWF oraz QuickTime. Lista luk w zabezpieczeniach ... gdy jest "w ruchu". Biorąc to pod uwagę, z analiz wynika, że rozmiar botnetu osiągnął prawie 100 000 botów, co stanowi dość dużą liczbę. Należy zauważyć, że ...

-

![Budżet domowy 2008 [© Scanrail - Fotolia.com] Budżet domowy 2008]()

Budżet domowy 2008

... wskaźniki głębokości ubóstwa kształtowały się na podobnym poziomie jak w 2007 r. Wskaźnik średniej luki wydatkowej dla gospodarstw o wydatkach niższych od ustawowej granicy ubóstwa wyniósł w 2008 r. 20%, a ... innych niż emerytura i renta (ok. 32%). Mieszkańcy wsi stanowili prawie dwie trzecie (ok. 63%) ogółu osób przeznaczających na swoje utrzymanie ...

-

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013]()

Ewolucja złośliwego oprogramowania 2013

... wyłączane, a to sprawia, że można na nich polegać w większym stopniu, ponieważ prawie wszystkie ich zasoby są zawsze dostępne i gotowe do wykonywania instrukcji. Typowe ... Office - te zaliczyliśmy do osobnych kategorii. Większość ataków w tej kategorii dotyczy luki odkrytej w win32k.sys – CVE-2011-3402, która po raz pierwszy została użyta przez Duqu. ...

-

![Sytuacja na rynku pracy zahamuje wzrost PKB? [© Viacheslav Iakobchuk - Fotolia.com] Sytuacja na rynku pracy zahamuje wzrost PKB?]()

Sytuacja na rynku pracy zahamuje wzrost PKB?

... pracowników jest ona również zależna od takich czynników jak: nakłady kapitału, poziom techniczny czy korzyści skali. Rozmiar tej luki między Polską a średnią unijną to prawie 40 proc. Z kolei względem Niemiec czy USA – ponad 50 proc. Wyzwanie czy szansa? O tym, że jest ciężko ...

-

![Uznanie środków pieniężnych na rachunku bankowym za dowód rzeczowy zgodne z prawem? [© Voyagerix - Fotolia.com] Uznanie środków pieniężnych na rachunku bankowym za dowód rzeczowy zgodne z prawem?]()

Uznanie środków pieniężnych na rachunku bankowym za dowód rzeczowy zgodne z prawem?

... w postępowaniu przygotowawczym. Jest to więc praktyka niezgodna z prawem. Uznawanie za dowód rzeczowy jako wypełnienie luki prawnej Przyjmując prezentowany pogląd, stwierdzić należy, że mamy do czynienia z luką w prawie w zakresie, w jakim prokurator w fazie in rem postępowania przygotowawczego po upływie okresów wynikających z Prawa bankowego ...

-

![Cyberataki: szybsze i coraz bardziej zautomatyzowane [© pixabay.com] Cyberataki: szybsze i coraz bardziej zautomatyzowane]()

Cyberataki: szybsze i coraz bardziej zautomatyzowane

... demonstruje niezwykłe tempo, w jakim rośnie zagrożenie cyberatakami dla firm Luki w bibliotece Log4j, które pojawiły się w drugim tygodniu grudnia 2021 ... Dwie najlepsze techniki uzyskiwania punktu zaczepienia w fazie utrzymania ciągłości ataku stanowiły prawie 95% zaobserwowanej funkcjonalności. Wykorzystanie tej analizy może mieć ogromny wpływ ...

-

![Pojazdy elektryczne wymuszają zmiany w energetyce [© pixabay.com] Pojazdy elektryczne wymuszają zmiany w energetyce]()

Pojazdy elektryczne wymuszają zmiany w energetyce

... podaż wzrosła o prawie jedną trzecią, przy czym 90% pochodzi z zaledwie trzech krajów (tj. z Chin, Australii i Chile). Zgodnie z obecnymi szacunkami i przewidywanym wzrostem zapotrzebowania na pojazdy elektryczne, szacując na podstawie obecnie znanych zasobów, gospodarka światowa może do 2030 roku stanąć w obliczu luki podażowej w wysokości ...

-

![Złośliwe oprogramowanie w grafikach. Czy rozpoznasz taki obrazek? Złośliwe oprogramowanie w grafikach. Czy rozpoznasz taki obrazek?]()

Złośliwe oprogramowanie w grafikach. Czy rozpoznasz taki obrazek?

... luki w oprogramowaniu, aby dokonać dalszego ataku. Regularne aktualizowanie oprogramowania eliminuje wszystkie luki, na które dostawca oprogramowania udostępnił tzw. „łatki” w danej aktualizacji – wyjaśnia Kamil Sadkowski. Niestety nie wszystkie cyberzagrożenia jesteśmy w stanie zawczasu dostrzec i ich uniknąć. Dla zwyczajnych użytkowników prawie ...

-

![Szkoły i uczelnie wciąż są jednym z głównych celów cyberataków Szkoły i uczelnie wciąż są jednym z głównych celów cyberataków]()

Szkoły i uczelnie wciąż są jednym z głównych celów cyberataków

... Komputery na celowniku napastników Najczęstszą przyczyną ataków ransomware w szkołach i na uczelniach były luki w zabezpieczeniach, które dotyczyły odpowiednio 44 i 42 proc. placówek. W szkolnictwie wyższym drugą ... był jeszcze wyższy niż w szkołach i wyniósł aż 67 proc. Prawie 80 proc. uniwersytetów przywróciło dane z kopii zapasowych. W skali ...

-

![Równość płac a luka płacowa [© Freepik] Równość płac a luka płacowa]()

Równość płac a luka płacowa

... . Ma to zapobiegać zatrudnianiu kobiet na odmiennie nazywane stanowiska w celu ukrycia luki płacowej. Pracodawcy nie mogą wypłacać nierównego wynagrodzenia kobietom i mężczyznom, ... wydaniu ustawy The Equal Pay Act w Stanach Zjednoczonych kobiety zarabiały prawie 40% mniej od mężczyzn. W 2020 roku, w krajach Unii Europejskiej luka płacowa wynosiła 10 ...

-

![Raport: ryzyko związane z wykorzystaniem Internetu w III kwartale 2002 [© stoupa - Fotolia.com] Raport: ryzyko związane z wykorzystaniem Internetu w III kwartale 2002]()

Raport: ryzyko związane z wykorzystaniem Internetu w III kwartale 2002

... godzin, robak Nimda w dalszym ciągu rozprzestrzenia się po Internecie; potrzebowano prawie 9 miesięcy czasu, aby zmniejszyć częstotliwość jego ataków o jedyne 44,5% (I kwartał ... ataków w przeciągu kwartału miało miejsce we wtorki - średnio 297 379. Luki w zabezpieczeniach i zagrożenia hybrydowe: W III kwartale 2002 roku X-Force (działająca w ramach ...

Tematy: -

![Budżet domowy 2004 [© Scanrail - Fotolia.com] Budżet domowy 2004]()

Budżet domowy 2004

... komputer osobisty znajdował się w co trzecim gospodarstwie domowym, w tym z dostępem do Internetu – w prawie co piątym. Najlepiej w sprzęt ten wyposażone były gospodarstwa pracujących na ... określenie jego głębokości, której powszechnie stosowaną miarą jest wskaźnik luki dochodowej lub wydatkowej (wskaźnik ten informuje o ile procent przeciętne ...

-

![Szkodliwe programy: eksploit na celowniku [© stoupa - Fotolia.com] Szkodliwe programy: eksploit na celowniku]()

Szkodliwe programy: eksploit na celowniku

... 2009 roku przez firmę Fortinet: Eksploity / Włamania – dodano 43 nowe luki do systemu FortiGuard ISP, z czego 13 zostało uznanych za aktywnie eksploatowane ... proporcje zablokowanego ruchu sieciowego są zgodne z grudniem 2008 r. – pornografia stanowi prawie 70% treści; szkodliwe oprogramowanie około 20%, natomiast programy służące do szpiegowania i ...

-

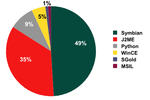

![Szkodliwe programy mobilne: ewolucja Szkodliwe programy mobilne: ewolucja]()

Szkodliwe programy mobilne: ewolucja

... szkodliwych programów dla konkretnej platformy, zwrócili uwagę na Java 2 Micro Edition. Prawie wszystkie współczesne telefony komórkowe, nie wspominając już o smartfonach, obsługują Javę i ... pośrednictwem komunikatorów ICQ, poczty elektronicznej lub portali społecznościowych./p Luki w zabezpieczeniach Na samym początku 2009 roku wykryto nową lukę w ...

-

![Życzenia świąteczne od cyberprzestępców Życzenia świąteczne od cyberprzestępców]()

Życzenia świąteczne od cyberprzestępców

... przypominają prawdziwe – są wyraźnie oznaczone, podobnie jak strony próbujące wykorzystać luki w zabezpieczeniach komputera. Chociaż list lub kartka wykonana z papieru lub ... również ciąg znaków: “https://” zamiast “http://”. PayPal, eBay, banki – prawie każdy e-mail pochodzący z tych popularnych stron internetowych, łącznie z tymi zawierającymi ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Rejestracja REGON I 2013 [© ra2 studio - Fotolia.com] Rejestracja REGON I 2013](https://s3.egospodarka.pl/grafika2/REGON/Rejestracja-REGON-I-2013-113931-150x100crop.jpg)

![Kursy i szkolenia: czy oferta szkoleniowa pracodawców jest na czasie? [© The Walker Group z Pixabay] Kursy i szkolenia: czy oferta szkoleniowa pracodawców jest na czasie?](https://s3.egospodarka.pl/grafika2/szkolenia-zawodowe/Kursy-i-szkolenia-czy-oferta-szkoleniowa-pracodawcow-jest-na-czasie-260541-150x100crop.jpg)

![Bez reformy edukacji nie ma co liczyć na produktywność pracy? [© Oksana Kuzmina - Fotolia.com] Bez reformy edukacji nie ma co liczyć na produktywność pracy?](https://s3.egospodarka.pl/grafika2/edukacja/Bez-reformy-edukacji-nie-ma-co-liczyc-na-produktywnosc-pracy-222493-150x100crop.jpg)

![Co oznacza dla UE odcięcie od gazu ziemnego z Rosji? [© pixabay.com] Co oznacza dla UE odcięcie od gazu ziemnego z Rosji?](https://s3.egospodarka.pl/grafika2/Rosja/Co-oznacza-dla-UE-odciecie-od-gazu-ziemnego-z-Rosji-245317-150x100crop.jpg)

![Najpopularniejsze wirusy 2004 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy 2004](https://s3.egospodarka.pl/grafika/trojany/Najpopularniejsze-wirusy-2004-apURW9.jpg)

![Dzień Bezpiecznego Internetu 2009 [© stoupa - Fotolia.com] Dzień Bezpiecznego Internetu 2009](https://s3.egospodarka.pl/grafika/Dzien-Bezpiecznego-Internetu/Dzien-Bezpiecznego-Internetu-2009-MBuPgy.jpg)

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szkodliwe-programy-2012-i-prognozy-na-2013-110215-150x100crop.jpg)

![Trend Micro Deep Security i OfficeScan Intrusion Defense Firewall z virtual patching [© Pavel Ignatov - Fotolia.com] Trend Micro Deep Security i OfficeScan Intrusion Defense Firewall z virtual patching](https://s3.egospodarka.pl/grafika2/Trend-Micro-Deep-Security/Trend-Micro-Deep-Security-i-OfficeScan-Intrusion-Defense-Firewall-z-virtual-patching-122877-150x100crop.jpg)

![Zagrożenia internetowe 2013 [© lassedesignen - Fotolia.com] Zagrożenia internetowe 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Zagrozenia-internetowe-2013-129026-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2014-137555-150x100crop.jpg)

![Windows XP ciągle popularny [© Africa Studio - Fotolia.com] Windows XP ciągle popularny](https://s3.egospodarka.pl/grafika2/Windows-XP/Windows-XP-ciagle-popularny-142096-150x100crop.jpg)

![Uwaga! Odkryto błąd w systemie Linuks [© andriano_cz - Fotolia.com] Uwaga! Odkryto błąd w systemie Linuks](https://s3.egospodarka.pl/grafika2/Linuks/Uwaga-Odkryto-blad-w-systemie-Linuks-169745-150x100crop.jpg)

![Raport McAfee Labs XII 2018: uwaga na IoT! [© Nmedia - Fotolia.com] Raport McAfee Labs XII 2018: uwaga na IoT!](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Raport-McAfee-Labs-XII-2018-uwaga-na-IoT-213809-150x100crop.jpg)

![Cyberbezpieczeństwo 2021. Co nam zagrażało? [© pixabay.com] Cyberbezpieczeństwo 2021. Co nam zagrażało?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-2021-Co-nam-zagrazalo-242584-150x100crop.jpg)

![5 powodów, dla których aktualizacja oprogramowania jest ważna [© pixabay.com] 5 powodów, dla których aktualizacja oprogramowania jest ważna](https://s3.egospodarka.pl/grafika2/oprogramowanie/5-powodow-dla-ktorych-aktualizacja-oprogramowania-jest-wazna-249318-150x100crop.jpg)

![Mniej firm wykrywa oprogramowanie ransomware we własnym środowisku IT [© Andrey Popov - Fotolia.com] Mniej firm wykrywa oprogramowanie ransomware we własnym środowisku IT](https://s3.egospodarka.pl/grafika2/cyberataki/Mniej-firm-wykrywa-oprogramowanie-ransomware-we-wlasnym-srodowisku-IT-254634-150x100crop.jpg)

![Budżet domowy 2006 [© Scanrail - Fotolia.com] Budżet domowy 2006](https://s3.egospodarka.pl/grafika/gospodarstwa-domowe/Budzet-domowy-2006-apURW9.jpg)

![Budżet domowy 2008 [© Scanrail - Fotolia.com] Budżet domowy 2008](https://s3.egospodarka.pl/grafika/gospodarstwa-domowe/Budzet-domowy-2008-apURW9.jpg)

![Ewolucja złośliwego oprogramowania 2013 [© lolloj - Fotolia.com] Ewolucja złośliwego oprogramowania 2013](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2013-130012-150x100crop.jpg)

![Sytuacja na rynku pracy zahamuje wzrost PKB? [© Viacheslav Iakobchuk - Fotolia.com] Sytuacja na rynku pracy zahamuje wzrost PKB?](https://s3.egospodarka.pl/grafika2/rynek-pracy/Sytuacja-na-rynku-pracy-zahamuje-wzrost-PKB-208386-150x100crop.jpg)

![Uznanie środków pieniężnych na rachunku bankowym za dowód rzeczowy zgodne z prawem? [© Voyagerix - Fotolia.com] Uznanie środków pieniężnych na rachunku bankowym za dowód rzeczowy zgodne z prawem?](https://s3.egospodarka.pl/grafika2/rachunek-bankowy/Uznanie-srodkow-pienieznych-na-rachunku-bankowym-za-dowod-rzeczowy-zgodne-z-prawem-231862-150x100crop.jpg)

![Cyberataki: szybsze i coraz bardziej zautomatyzowane [© pixabay.com] Cyberataki: szybsze i coraz bardziej zautomatyzowane](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cyberataki-szybsze-i-coraz-bardziej-zautomatyzowane-243996-150x100crop.jpg)

![Pojazdy elektryczne wymuszają zmiany w energetyce [© pixabay.com] Pojazdy elektryczne wymuszają zmiany w energetyce](https://s3.egospodarka.pl/grafika2/motoryzacja/Pojazdy-elektryczne-wymuszaja-zmiany-w-energetyce-245720-150x100crop.jpg)

![Równość płac a luka płacowa [© Freepik] Równość płac a luka płacowa](https://s3.egospodarka.pl/grafika2/luka-placowa/Rownosc-plac-a-luka-placowa-263959-150x100crop.jpg)

![Raport: ryzyko związane z wykorzystaniem Internetu w III kwartale 2002 [© stoupa - Fotolia.com] Raport: ryzyko związane z wykorzystaniem Internetu w III kwartale 2002](https://s3.egospodarka.pl/grafika//Raport-ryzyko-zwiazane-z-wykorzystaniem-Internetu-w-III-kwartale-2002-MBuPgy.jpg)

![Budżet domowy 2004 [© Scanrail - Fotolia.com] Budżet domowy 2004](https://s3.egospodarka.pl/grafika/gospodarstwa-domowe/Budzet-domowy-2004-apURW9.jpg)

![Szkodliwe programy: eksploit na celowniku [© stoupa - Fotolia.com] Szkodliwe programy: eksploit na celowniku](https://s3.egospodarka.pl/grafika/exploity/Szkodliwe-programy-eksploit-na-celowniku-MBuPgy.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

![Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels] Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci [© pexels]](https://s3.egospodarka.pl/grafika2/rynek-mieszkaniowy/Ceny-mieszkan-stabilne-a-zdolnosc-kredytowa-rosnie-O-ile-nie-masz-dzieci-270929-50x33crop.jpg) Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

Ceny mieszkań stabilne a zdolność kredytowa rośnie. O ile nie masz dzieci

![Kalendarz księgowy na marzec 2026: Najważniejsze daty i obowiązki [© wygenerowane przez AI] Kalendarz księgowy na marzec 2026: Najważniejsze daty i obowiązki](https://s3.egospodarka.pl/grafika2/podatki-w-firmie/Kalendarz-ksiegowy-na-marzec-2026-Najwazniejsze-daty-i-obowiazki-271045-150x100crop.jpg)

![Znikające i odrzucone faktury w KSeF - bałagan po pierwszym miesiącu działania [© wygenerowane przez AI] Znikające i odrzucone faktury w KSeF - bałagan po pierwszym miesiącu działania](https://s3.egospodarka.pl/grafika2/KSeF/Znikajace-i-odrzucone-faktury-w-KSeF-balagan-po-pierwszym-miesiacu-dzialania-271044-150x100crop.jpg)

![Luka płacowa w Polsce. Nowy raport pokazuje skalę nierówności w wynagrodzeniach [© pexels] Luka płacowa w Polsce. Nowy raport pokazuje skalę nierówności w wynagrodzeniach](https://s3.egospodarka.pl/grafika2/luka-placowa/Luka-placowa-w-Polsce-Nowy-raport-pokazuje-skale-nierownosci-w-wynagrodzeniach-271029-150x100crop.jpg)

![Certyfikat trybu offline vs. uwierzytelniający w KSeF. Czym się różnią i który wybrać? [© wygenerowane przez AI] Certyfikat trybu offline vs. uwierzytelniający w KSeF. Czym się różnią i który wybrać?](https://s3.egospodarka.pl/grafika2/certyfikat-KSeF/Certyfikat-trybu-offline-vs-uwierzytelniajacy-w-KSeF-Czym-sie-roznia-i-ktory-wybrac-271026-150x100crop.jpg)

![Rejestr Cen Nieruchomości bez opłat. Jak sprawdzić cenę mieszkania? [© pexels] Rejestr Cen Nieruchomości bez opłat. Jak sprawdzić cenę mieszkania?](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Rejestr-Cen-Nieruchomosci-bez-oplat-Jak-sprawdzic-cene-mieszkania-271024-150x100crop.jpg)