-

![Sprzedaż części samochodowych i silnikowych a kod GTU [© yuryrumovsky - Fotolia.com] Sprzedaż części samochodowych i silnikowych a kod GTU]()

Sprzedaż części samochodowych i silnikowych a kod GTU

... się w pozycji CN 8708 i stanowi doprecyzowanie wskazanej grupy towarowej.(…)” Ważne Kody GTU należy podawać jedynie w przypadku grup towarów i usług, które podatnik sprzedaje. ... również je należy w nowym JPK oznaczać odpowiednim symbolem GTU? Odpowiedzi na to pytanie starał się udzielić m.in. Dyrektor Krajowej Informacji Skarbowej w interpretacji ...

-

![Bankowość elektroniczna: jak się ustrzec przed złodziejem? [© alphaspirit - Fotolia.com] Bankowość elektroniczna: jak się ustrzec przed złodziejem?]()

Bankowość elektroniczna: jak się ustrzec przed złodziejem?

... kodów autoryzujących transakcje. Najbezpieczniejszym rozwiązaniem będzie token, czyli osobne urządzenie generujące kody potrzebne do zatwierdzania przelewów, czy innych operacji. Jeśli chodzi o ... nie zapyta cię również o kody uwierzytelniające. Gdybyś trafił na podejrzaną stronę, dostał wiadomość, która nie wygląda na prawdziwą, czy otrzymał telefon ...

-

![Logowanie do bankowości elektronicznej - co się zmieniło? [© ilkercelik - Fotolia.com] Logowanie do bankowości elektronicznej - co się zmieniło?]()

Logowanie do bankowości elektronicznej - co się zmieniło?

... wiadomości mailowe, SMS oraz próby kontaktu telefonicznego powołujące się na wejście w życie nowych rozwiązań, gdzie klient proszony jest o przekazanie informacji zawierających dane wrażliwe, w szczególności: dane logowania do bankowości elektronicznej; kody autoryzacyjne i kody PIN; dane osobowe; lub informowany jest o zablokowanym koncie albo ...

-

![Nowe cyberzagrożenie! Ataki hakerskie przez formularze [© WavebreakmediaMicro - Fotolia.com] Nowe cyberzagrożenie! Ataki hakerskie przez formularze]()

Nowe cyberzagrożenie! Ataki hakerskie przez formularze

... jest trudny do wykrycia, ponieważ e-maile zawierają linki wskazujące na prawdziwe strony internetowe wykorzystywane na co dzień przez różne organizacje. Usługi, które ... do tradycyjnej nazwy użytkownika i hasła – dzięki zastosowaniu takich rozwiązań, jak kody uwierzytelniające (np. kody jednorazowe), odciski palca czy skany siatkówki. Jak chronić ...

-

![Europejczycy wobec bezpieczeństwa smartfonów Europejczycy wobec bezpieczeństwa smartfonów]()

Europejczycy wobec bezpieczeństwa smartfonów

... roboczymi, aplikacjami oraz inną zawartością (muzyką, grami i książkami). Około jedna trzecia użytkowników ze wszystkich tych krajów przechowuje na swoich urządzeniach informacje identyfikacyjne, takie jak kody PIN, hasła oraz loginy do prywatnych i firmowych kont e-mail. Nieuzasadniona beztroska Około jedna trzecia przebadanych osób wykorzystuje ...

-

![Škoda Octavia Combi dla handlowca czy dyrektora? [© Minerva Studio - Fotolia.com] Škoda Octavia Combi dla handlowca czy dyrektora?]()

Škoda Octavia Combi dla handlowca czy dyrektora?

... na karb niesłabnącego ostatnio apetytu na słodycze i dodatkowego nadbagażu kilogramowego spowodowanego długimi zimowymi wieczorami spędzonym w pozycji zbyt horyzontalnej. Nuda to przeszłość Projektanci Škody ... mieć na „full wypasie” Octavię niż w podstawowym wyposażeniu Superba... Zatem czołówka sprzedaży w 2014 roku znów powinna należeć do Škody ...

-

![Aplikacje zdrowotne: ochrona zdrowia czy ochrona danych? [© .shock - Fotolia.com] Aplikacje zdrowotne: ochrona zdrowia czy ochrona danych?]()

Aplikacje zdrowotne: ochrona zdrowia czy ochrona danych?

... przeszkód może poruszać się po mieście, korzystać z transportu publicznego, wchodzić do sklepów i restauracji. Ze względu na indywidualny charakter kodów, aplikacja łatwo pozwala na śledzenie użytkowników, którzy skanują swoje kody w wielu miejscach publicznych, m.in. przy wejściu do centrum handlowego. Co więcej, użytkownicy, rejestrując się ...

-

![Informacja o obniżce ceny - co musi wiedzieć przedsiębiorca i konsument? [© thodonal - Fotolia.com] Informacja o obniżce ceny - co musi wiedzieć przedsiębiorca i konsument?]()

Informacja o obniżce ceny - co musi wiedzieć przedsiębiorca i konsument?

... kody koszykowe na dowolny produkt, na kolejne zamówienie; oferuje rabaty dla uczestników programów lojalnościowych, które nie odnoszą się do konkretnego towaru lub ich grupy - czyli przyznaje rabaty na dowolny produkt lub na ...

Tematy: ceny, cena, promocje, promocja, obniżki cen, rabaty, nieuczciwe praktyki rynkowe, UOKiK, Omnibus -

![Druk etykiet z QM-Labels Druk etykiet z QM-Labels]()

Druk etykiet z QM-Labels

... na stworzenie pojedynczych etykiet lub całych szablonów, a także na przygotowanie wydruków o nietypowym układzie. Na wydrukach może znajdować się nie tylko tekst, ale też grafika i kody ...

-

![Śmierć robaków komunikatorów internetowych? [© Scanrail - Fotolia.com] Śmierć robaków komunikatorów internetowych?]()

Śmierć robaków komunikatorów internetowych?

... na pierwszy rzut oka. Jaki jest powód tej różnicy między liczbą złośliwych programów rozprzestrzeniających się za pośrednictwem MSN a tych rozprzestrzeniających się poprzez AIM? Prawie wszystkie kody ... języku C do kodu źródłowego IRCBota bez wpływu na jego funkcjonalność, ponieważ wszystkie popularne otwarte kody źródłowe IRCBotów pisane są w tym ...

-

![G DATA: szkodliwe oprogramowanie I-VI 2009 G DATA: szkodliwe oprogramowanie I-VI 2009]()

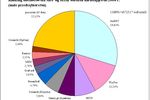

G DATA: szkodliwe oprogramowanie I-VI 2009

... klawisza (ang. Keylogger), podczas gdy ilości koni trojańskich wykradających kody bankowe oraz wirusów kradnących hasła lub okradających konta graczy online zmniejszyły ... G Data przestrzega, iż użytkownicy muszą zachować czujność i w każdym okresie bez względu na poziom złośliwych programów dbać o swoje bezpieczeństwo w sieci. Coraz więcej ...

-

![Korekta ZUS do końca kwietnia [© endostock - Fotolia.com] Korekta ZUS do końca kwietnia]()

Korekta ZUS do końca kwietnia

... wysokość wykazanych składek, ale także takie informacje jak dane identyfikacyjne, czy kody tytułów ubezpieczenia. Wymagające korekty błędy mogą pojawić się również w ... wykazania go przez kontrolę Zakładu Ubezpieczeń Społecznych. Korekty należy dokonać na identycznych formularzach rozliczeniowych jakie płatnik co miesiąc przekazuje do ZUS. ...

-

![Nowy trojan bankowy Banbra.GUC Nowy trojan bankowy Banbra.GUC]()

Nowy trojan bankowy Banbra.GUC

... danych plik wykonywalny zostaje zamknięty, a użytkownik przekierowany na autentyczną stronę banku. Następnie trojan przesyła swojemu twórcy e-mail ze wszystkimi skradzionymi danymi. „To szczególnie niebezpieczny trojan, ponieważ poza kradzieżą danych bankowych instaluje inne złośliwe kody, które umożliwiają ataki cyberprzestępców” - ostrzega Luis ...

-

![Test przedzakupowy auta dla firmy [© Kurhan - Fotolia.com] Test przedzakupowy auta dla firmy]()

Test przedzakupowy auta dla firmy

... czasu wystarczy, do nawet miesiąca. Zwykle jednak samochód zostaje wypożyczony na tydzień, choć jak twierdzą przedstawiciele Škody, najlepiej sprawdza się okres dwutygodniowy, bo dopiero wtedy można dobrze poznać pojazd. Auta udostępniają dealerzy i importerzy. Na przykład w przypadku czeskiej ...

-

![Oszustwa finansowe coraz bardziej wyrafinowane [© davidevison - Fotolia.com] Oszustwa finansowe coraz bardziej wyrafinowane]()

Oszustwa finansowe coraz bardziej wyrafinowane

... Na ogół jest tak, że zawirusowany komputer kieruje klienta na podrobioną witrynę banku, na której podaje on swoje kody ...

-

![Monitorowanie jakiego nie było Monitorowanie jakiego nie było]()

Monitorowanie jakiego nie było

... URL zamieniane są np. na specjalne kody lub numery (w przypadku poprzedniego skryptu adres URL był podawany jawnie). Ta metoda pozwala na zliczanie kliknięć na konkretny odnośnik zależnie ... tu unikalność. W ten sposób możemy utworzyć różne kody dla tej samej strony. Umieszczając je na różnych stronach, w różnych serwisach, wysyłając pocztą możemy je ...

Tematy: -

![Komunikator ICQ a ataki internetowe Komunikator ICQ a ataki internetowe]()

Komunikator ICQ a ataki internetowe

... oprogramowanie generuje nieskończoną ilość losowo wygenerowanych numerów, które rzekomo stanowią kody PIN do kart służących do doładowywania kont telefonów komórkowych. Numery ... kody PIN wykorzystywane do płacenia za usługi telefonii komórkowej, cena byłaby znacznie wyższa, a autorzy staraliby się działać bardziej z ukrycia, tak aby nie zwrócić na ...

-

![Szkodliwy program Flame - analiza Szkodliwy program Flame - analiza]()

Szkodliwy program Flame - analiza

... dowolnego typu informacji - wiadomości e-mail, dokumentów, notatek, dyskusji w newralgicznych miejscach. Słowem - wszystkiego. Nie zaobserwowaliśmy żadnych konkretnych oznak wskazujących na szczególny cel, na przykład z branży energetycznej - co każe nam wierzyć, że Flame to kompletny zestaw narzędzi przeznaczony do ogólnych aktów cyberszpiegostwa ...

-

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013]()

Zagrożenia internetowe I kw. 2013

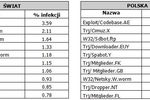

... , które poluje na kody mTAN, botnet MTK. Kolejnym ważnym wydarzeniem, jakie miało miejsce w analizowanym okresie, były ataki ukierunkowane na użytkowników Androida, o których pisaliśmy wcześniej. Perkel W pierwszych dwóch tygodniach marca znany dziennikarz Brian Krebs znalazł informacje na rosyjskojęzycznych forach podziemia na temat nowego trojana ...

-

![Objaśnienia podatkowe MF: wykorzystywanie samochodu osobowego w firmie [© pekkic - Fotolia.com] Objaśnienia podatkowe MF: wykorzystywanie samochodu osobowego w firmie]()

Objaśnienia podatkowe MF: wykorzystywanie samochodu osobowego w firmie

... W sytuacji, gdy podatnik, aby skorzystać z omawianej preferencji, oddaje w najem na bardzo krótki okres samochód, pomimo że takie czynności nie wchodzą w zakres jego działalności (np. w dokumentach rejestrowych podatnika w przedmiocie działalności nie widnieją odpowiednie kody PKD), tzn. nie stanowią jego podstawowej działalności operacyjnej, to ...

-

![Oszustwa finansowe w sieci [© Scanrail - Fotolia.com] Oszustwa finansowe w sieci]()

Oszustwa finansowe w sieci

... przez fałszywy lecz podobny do legalnego adres. Nowa technika pozwala na coraz bardziej wiarygodne podszywanie się pod firmy i instytucje. Poprzednio 'scamerzy' wykorzystywali ... pozwalającą wykryć obecność niewidocznych zagrożeń, takich jak wirusy czy złośliwe kody ukryte w HTML. Wzrost ilości niebezpiecznego spamu wiąże się ze wzrostem liczby ...

-

![Najpopularniejsze wirusy XI 2005 Najpopularniejsze wirusy XI 2005]()

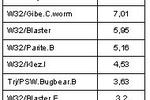

Najpopularniejsze wirusy XI 2005

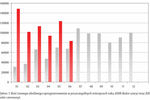

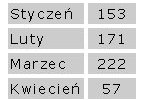

... kody. W przeciwieństwie do poprzednich zestawień, w których prym wiodły robaki, w edycji listopadowej pięć z najczęściej wykrywanych zagrożeń stanowiły trojany. Świadczy to o wzroście aktywności hakerów, którzy wykorzystują je do przestępstw internetowych. Poniżej prezentujemy listopadowy ranking najczęściej występujących wirusów w Polsce, i na ...

-

![Antypirackie narzędzie Microsoft [© Nmedia - Fotolia.com] Antypirackie narzędzie Microsoft]()

Antypirackie narzędzie Microsoft

... z ogólnym kodem aktywacyjnym. "Jesteśmy w 100 proc. przekonani, że kody aktywacyjne blokowane przez WGA są nielegalne" - powiedziała Alexander. Raz zainstalowany Windows Genuine Advantage sprawdza kopię Windows XP okresowo. Microsoft jest zdecydowany zwalczyć piractwo przed wprowadzeniem na rynek swojego kolejnego systemu operacyjnego - Vista.

-

![Najciekawsze wirusy i robaki VII-XII 2008 [© Scanrail - Fotolia.com] Najciekawsze wirusy i robaki VII-XII 2008]()

Najciekawsze wirusy i robaki VII-XII 2008

... . Panda Security przygotowała listę zawierającą wybrane złośliwe kody, które - choć nie spowodowały epidemii na szeroką skalę – były szczególnie zauważalne w drugiej połowie ... UPS, jednakże po otwarciu załącznika, uruchamiany trojan natychmiast rozpoczynał kopiowanie na nasz komputer innego złośliwego oprogramowania. Banbra.FXT – nakaz sądowy ...

-

![Panda Global Protection 2012 [© Nmedia - Fotolia.com] Panda Global Protection 2012]()

Panda Global Protection 2012

... na całym świecie. Panda Global Protection 2012 korzysta z szerokiej bazy wiedzy, oferując użytkownikom szybką reakcję na wszystkie pojawiające się nowe złośliwe kody ...

-

![Bank Millennium uruchomił pomoc online [© Yuriy Shevtsov - Fotolia.com] Bank Millennium uruchomił pomoc online]()

Bank Millennium uruchomił pomoc online

... wyłącznie bierny dostęp do ekranu z bieżącym widokiem systemu Millenet klienta i możliwość wskazywania na nim elementów (następuje to poprzez wyświetlenie ramki wokół nich), bez ... możliwe jest jedynie po wpisaniu nowego kodu uzyskanego od konsultanta. Kody generowane są jednorazowo dla każdej kolejnej sesji. Skorzystanie z pomocy online nie ...

-

![BenQ GH680F z 35x zoomem i wbudowanym Wi-Fi BenQ GH680F z 35x zoomem i wbudowanym Wi-Fi]()

BenQ GH680F z 35x zoomem i wbudowanym Wi-Fi

... kody QR Połączenie GH680F ze smartfonem umożliwia oznaczanie zdjęć współrzędnymi ich wykonania, a następnie pozycjonowania ich na ...

-

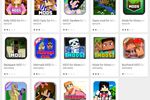

![Pobrałeś Minecraft z Google Play? Spodziewaj się problemów Pobrałeś Minecraft z Google Play? Spodziewaj się problemów]()

Pobrałeś Minecraft z Google Play? Spodziewaj się problemów

... z przyciskiem „pobierz”. Użytkownik, który kliknął w przycisk, nie otrzymywał modów do Minecraft, lecz był przekierowany na stronę WWW wyświetlającą: reklamy, ankiety wyłudzające numery telefonu, kody rabatowe, pornografię, fałszywe aktualizacje czy fałszywe ostrzeżenia o zainfekowaniu urządzenia wirusami. Zawartość stron wyświetlana była w różnych ...

-

![Awaria bankomatu i co dalej? [© praphab144 - Fotolia.com] Awaria bankomatu i co dalej?]()

Awaria bankomatu i co dalej?

... pomocą możemy zarówno wypłacać pieniądze z bankomatów jak i płacić w sklepach. Jest to możliwe na kilka sposobów. Po pierwsze, możemy skorzystać z usługi BLIK, która w aplikacji bankowej generuje 6-cyfrowe kody, które wpisujemy na klawiaturze bankomatu czy terminalu sklepowym. W telefonie możemy też uruchomić płatności zbliżeniowe np. poprzez ...

-

![Najpopularniejsze wirusy - X 2003 Najpopularniejsze wirusy - X 2003]()

Najpopularniejsze wirusy - X 2003

... wirusów. Osiem miejsc w światowym Top Ten to złośliwe kody rozprzestrzeniające się przy wykorzystaniu luk bezpieczeństwa w zainstalowanym oprogramowaniu. Pierwszy wirus nie wykorzystujący takiej metody działania polimorficzny wirus infekujący pliki EXE i COM Parite.B jest na świecie dopiero czwarty (pierwszy w naszym kraju). Poniżej prezentujemy ...

-

![Kradzież tożsamości w sieci [© Scanrail - Fotolia.com] Kradzież tożsamości w sieci]()

Kradzież tożsamości w sieci

... się coraz trudniejsze ze względu na rosnącą liczbę stosowanych zabezpieczeń, takich jak karty chipowe czy kody PIN, złodzieje szukają nowych sposobów. Dostęp do tożsamości wirtualnych z wykorzystaniem danych osobowych i haseł jest nowym, łatwym celem. Gospodarka brytyjska traci co roku miliony funtów na ...

-

![Rynek oprogramowania dla MŚP 2004 Rynek oprogramowania dla MŚP 2004]()

Rynek oprogramowania dla MŚP 2004

... popytu na specjalizację i ograniczonego zapotrzebowania na usługi. Rynek ... na rynku średnich przedsiębiorstw postępuje też specjalizacja branżowa (sieci aptek, handel hurtowy i detaliczny, różne dziedziny przemysłu czy usług), specjalizacja funkcjonalna (mała księgowość, kadry-płace, controlling, ERP, magazyny wysokiego składowania, EDI, kody ...

-

![Konkurencja znów skarży Microsoft [© Syda Productions - Fotolia.com] Konkurencja znów skarży Microsoft]()

Konkurencja znów skarży Microsoft

... mówi, że firma wykorzystuje swoją dominującą pozycję na rynku i pozwala na ukaranie Microsoftu grzywną w wysokości 2 milionów euro dziennie, jeśli komisja uwierzy, że gigant oprogramowania nie podporządkował się orzeczeniu sądu. Orzeczenie to nakazywało Microsoftowi dostarczyć konkurentom kody komputerowe, które pozwoliłyby im rozwijać produkty ...

-

![Serwisy Web 2.0 a bezpieczeństwo firmy [© Scanrail - Fotolia.com] Serwisy Web 2.0 a bezpieczeństwo firmy]()

Serwisy Web 2.0 a bezpieczeństwo firmy

... na komputerach ofiar. W innych serwisach znaleziono wbudowane kody kierujące użytkowników na ...

-

![Kradzież tożsamości: wzrost infekcji [© Scanrail - Fotolia.com] Kradzież tożsamości: wzrost infekcji]()

Kradzież tożsamości: wzrost infekcji

... dowodzą, że w ciągu ostatniego roku ponad 10 milionów użytkowników na całym świecie zostało zainfekowanych przez niebezpieczne aplikacje do kradzieży tożsamości ... dodaje. Trojany kradną nasze hasła Eksperci podają, że trojany bankowe to złośliwe kody stworzone specjalnie do kradzieży danych klientów korzystających z bankowości elektronicznej. Stają ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Sprzedaż części samochodowych i silnikowych a kod GTU [© yuryrumovsky - Fotolia.com] Sprzedaż części samochodowych i silnikowych a kod GTU](https://s3.egospodarka.pl/grafika2/kody-GTU/Sprzedaz-czesci-samochodowych-i-silnikowych-a-kod-GTU-237822-150x100crop.jpg)

![Bankowość elektroniczna: jak się ustrzec przed złodziejem? [© alphaspirit - Fotolia.com] Bankowość elektroniczna: jak się ustrzec przed złodziejem?](https://s3.egospodarka.pl/grafika2/bankowosc-elektroniczna/Bankowosc-elektroniczna-jak-sie-ustrzec-przed-zlodziejem-132886-150x100crop.jpg)

![Logowanie do bankowości elektronicznej - co się zmieniło? [© ilkercelik - Fotolia.com] Logowanie do bankowości elektronicznej - co się zmieniło?](https://s3.egospodarka.pl/grafika2/bankowosc-elektroniczna/Logowanie-do-bankowosci-elektronicznej-co-sie-zmienilo-222731-150x100crop.jpg)

![Nowe cyberzagrożenie! Ataki hakerskie przez formularze [© WavebreakmediaMicro - Fotolia.com] Nowe cyberzagrożenie! Ataki hakerskie przez formularze](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Nowe-cyberzagrozenie-Ataki-hakerskie-przez-formularze-230295-150x100crop.jpg)

![Škoda Octavia Combi dla handlowca czy dyrektora? [© Minerva Studio - Fotolia.com] Škoda Octavia Combi dla handlowca czy dyrektora?](https://s3.egospodarka.pl/grafika2/Skoda-Octavia-Combi/koda-Octavia-Combi-dla-handlowca-czy-dyrektora-135200-150x100crop.jpg)

![Aplikacje zdrowotne: ochrona zdrowia czy ochrona danych? [© .shock - Fotolia.com] Aplikacje zdrowotne: ochrona zdrowia czy ochrona danych?](https://s3.egospodarka.pl/grafika2/galerie-handlowe/Aplikacje-zdrowotne-ochrona-zdrowia-czy-ochrona-danych-229615-150x100crop.jpg)

![Informacja o obniżce ceny - co musi wiedzieć przedsiębiorca i konsument? [© thodonal - Fotolia.com] Informacja o obniżce ceny - co musi wiedzieć przedsiębiorca i konsument?](https://s3.egospodarka.pl/grafika2/ceny/Informacja-o-obnizce-ceny-co-musi-wiedziec-przedsiebiorca-i-konsument-252562-150x100crop.jpg)

![Śmierć robaków komunikatorów internetowych? [© Scanrail - Fotolia.com] Śmierć robaków komunikatorów internetowych?](https://s3.egospodarka.pl/grafika/wirusy/Smierc-robakow-komunikatorow-internetowych-apURW9.jpg)

![Korekta ZUS do końca kwietnia [© endostock - Fotolia.com] Korekta ZUS do końca kwietnia](https://s3.egospodarka.pl/grafika/ZUS/Korekta-ZUS-do-konca-kwietnia-r420Ug.jpg)

![Test przedzakupowy auta dla firmy [© Kurhan - Fotolia.com] Test przedzakupowy auta dla firmy](https://s3.egospodarka.pl/grafika2/zakup-samochodu/Test-przedzakupowy-auta-dla-firmy-116377-150x100crop.jpg)

![Oszustwa finansowe coraz bardziej wyrafinowane [© davidevison - Fotolia.com] Oszustwa finansowe coraz bardziej wyrafinowane](https://s3.egospodarka.pl/grafika2/kradziez-dokumentow/Oszustwa-finansowe-coraz-bardziej-wyrafinowane-117066-150x100crop.jpg)

![Zagrożenia internetowe I kw. 2013 [© lolloj - Fotolia.com] Zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zagrozenia-internetowe-I-kw-2013-118509-150x100crop.jpg)

![Objaśnienia podatkowe MF: wykorzystywanie samochodu osobowego w firmie [© pekkic - Fotolia.com] Objaśnienia podatkowe MF: wykorzystywanie samochodu osobowego w firmie](https://s3.egospodarka.pl/grafika2/samochod-firmowy/Objasnienia-podatkowe-MF-wykorzystywanie-samochodu-osobowego-w-firmie-228771-150x100crop.jpg)

![Oszustwa finansowe w sieci [© Scanrail - Fotolia.com] Oszustwa finansowe w sieci](https://s3.egospodarka.pl/grafika/oszustwa-finansowe/Oszustwa-finansowe-w-sieci-apURW9.jpg)

![Antypirackie narzędzie Microsoft [© Nmedia - Fotolia.com] Antypirackie narzędzie Microsoft](https://s3.egospodarka.pl/grafika/Windows/Antypirackie-narzedzie-Microsoft-Qq30bx.jpg)

![Najciekawsze wirusy i robaki VII-XII 2008 [© Scanrail - Fotolia.com] Najciekawsze wirusy i robaki VII-XII 2008](https://s3.egospodarka.pl/grafika/wirusy/Najciekawsze-wirusy-i-robaki-VII-XII-2008-apURW9.jpg)

![Panda Global Protection 2012 [© Nmedia - Fotolia.com] Panda Global Protection 2012](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Global-Protection-2012-Qq30bx.jpg)

![Bank Millennium uruchomił pomoc online [© Yuriy Shevtsov - Fotolia.com] Bank Millennium uruchomił pomoc online](https://s3.egospodarka.pl/grafika2/oferta-bankow/Bank-Millennium-uruchomil-pomoc-online-135951-150x100crop.jpg)

![Awaria bankomatu i co dalej? [© praphab144 - Fotolia.com] Awaria bankomatu i co dalej?](https://s3.egospodarka.pl/grafika2/wyplata-gotowki/Awaria-bankomatu-i-co-dalej-192103-150x100crop.jpg)

![Kradzież tożsamości w sieci [© Scanrail - Fotolia.com] Kradzież tożsamości w sieci](https://s3.egospodarka.pl/grafika/przestepstwa-internetowe/Kradziez-tozsamosci-w-sieci-apURW9.jpg)

![Konkurencja znów skarży Microsoft [© Syda Productions - Fotolia.com] Konkurencja znów skarży Microsoft](https://s3.egospodarka.pl/grafika/Microsoft/Konkurencja-znow-skarzy-Microsoft-d8i3B3.jpg)

![Serwisy Web 2.0 a bezpieczeństwo firmy [© Scanrail - Fotolia.com] Serwisy Web 2.0 a bezpieczeństwo firmy](https://s3.egospodarka.pl/grafika/serwisy-spolecznosciowe/Serwisy-Web-2-0-a-bezpieczenstwo-firmy-apURW9.jpg)

![Kradzież tożsamości: wzrost infekcji [© Scanrail - Fotolia.com] Kradzież tożsamości: wzrost infekcji](https://s3.egospodarka.pl/grafika/kradziez-tozsamosci/Kradziez-tozsamosci-wzrost-infekcji-apURW9.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Dlaczego firmom opłaca się korzystać z kantorów internetowych? [© Halfpoint - Fotolia.com] Dlaczego firmom opłaca się korzystać z kantorów internetowych?](https://s3.egospodarka.pl/grafika2/wymiana-walut/Dlaczego-firmom-oplaca-sie-korzystac-z-kantorow-internetowych-219575-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI] 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/inwestycja-w-mieszkanie/7-pulapek-i-okazji-zobacz-co-cie-czeka-podczas-kupna-mieszkania-na-wynajem-270018-50x33crop.jpg) 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

![Jak projektować biuro, które wspiera wellbeing pracowników? [© pexels] Jak projektować biuro, które wspiera wellbeing pracowników?](https://s3.egospodarka.pl/grafika2/wellbeing/Jak-projektowac-biuro-ktore-wspiera-wellbeing-pracownikow-269903-150x100crop.jpg)

![Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników [© wygenerowane przez AI] Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników](https://s3.egospodarka.pl/grafika2/zasady-wynagradzania/Dlaczego-przyznajesz-bonusy-niesprawiedliwie-4-bledy-poznawcze-ktore-znieksztalcaja-oceny-pracownikow-270036-150x100crop.jpg)

![Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów? [© Wojciech Krzemiński] Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów?](https://s3.egospodarka.pl/grafika2/Alpine-A110-R/Alpine-A110-R-ekstremalnie-lekkie-piekielnie-szybkie-Dlaczego-ten-francuski-sportowiec-zachwyca-purystow-270047-150x100crop.jpg)

![Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu [© pexels] Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu](https://s3.egospodarka.pl/grafika2/dobry-lider/Praca-w-swieta-5-blednych-przekonan-liderow-ktore-niszcza-urlop-zespolu-270014-150x100crop.jpg)

![Najważniejszy kod podróży lotniczej. Czym jest PNR? [© pexels] Najważniejszy kod podróży lotniczej. Czym jest PNR?](https://s3.egospodarka.pl/grafika2/lot-samolotem/Najwazniejszy-kod-podrozy-lotniczej-Czym-jest-PNR-270138-150x100crop.jpg)

![Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik [© wygenerowane przez AI] Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik](https://s3.egospodarka.pl/grafika2/KSeF/Awaria-KSeF-w-2026-tryb-awaryjny-data-wystawienia-faktury-i-obowiazki-podatnika-Praktyczny-poradnik-270179-150x100crop.jpg)

![Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8 [© Wojciech Krzemiński] Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8](https://s3.egospodarka.pl/grafika2/Mercedes-AMG-SL-55-4MATIC/Test-Mercedes-AMG-SL-55-4MATIC-Luksusowy-kabriolet-z-napedem-na-cztery-kola-i-poteznym-V8-270058-150x100crop.jpg)