Nowe cyberzagrożenie! Ataki hakerskie przez formularze

2020-06-19 10:33

Przeczytaj także: Cyberbezpieczeństwo Polski drastycznie w dół. Atakuje nowy malware

Wyróżnione zagrożenia

Ataki oparte na formularzach

Z komunikatu opublikowanego przez Barracuda wynika, że w swoich staraniach o wyłudzenia danych logowania cyberprzestępcy sięgają m.in. po docs.google.com lub sway.office.com.

W phishingowej wiadomości adresaci przeważnie znajdują link do powyższych stron. Jak pisze Barracuda, wystarczy jeden atak, aby cyberprzestępcy otworzyli sobie dostęp do konta ofiary i to nawet bez znajomości danych logowania.

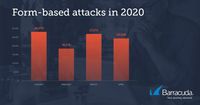

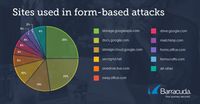

Wśród prawie 100 000 ataków poprzez formularze wykrytych przez analityków z firmy Barracuda od 1 stycznia do 30 kwietnia br., w 65% przypadków do oszustwa wykorzystywane były strony internetowe Google służące do przechowywania i udostępniania plików. Dotyczy to witryn takich jak storage.googleapis.com (25%), docs.google.com (23%), storage.cloud.google.com (13%) czy drive.google.com (4%).

Dla porównania, rozwiązania Microsoft były narzędziem jedynie dla 13% ataków: onedrive.live.com (6%), sway.office.com (4%) i form.office.com (3%). Inne witryny wykorzystywane w atakach polegających na podszywaniu się to sendgrid.net (10%), mailchimp.com (4%) oraz formcrafts.com (2%). Inne strony zostały wykorzystane tylko w 6 procentach tego typu ataków.

fot. mat. prasowe

Ataki oparte na formularzach

Wśród prawie 100 000 ataków poprzez formularze w 65% przypadków do oszustwa wykorzystywane były strony internetowe Google służące do przechowywania i udostępniania plików.

fot. mat. prasowe

Strony używane w atakach przez formularze

Co 4. z oszustw wykorzystywało storage.googleapis.com (25%).

Sposoby wykorzystywania formularzy do kradzieży danych

Korzystanie z prawdziwych stron internetowych jako pośredników

Cyberprzestępcy wysyłają e-maile, które wydają się być generowane automatycznie przez stronę udostępniającą pliki, taką jak OneDrive. W ten sposób przekierowują swoją ofiarę na stronę phishingową za pośrednictwem prawdziwej strony do udostępniania plików. Atakujący wysyła e-mail z linkiem, który prowadzi do pliku przechowywanego na stronie takiej jak na przykład sway.office.com. Plik ten zawiera zdjęcie z linkiem do strony phishingowej z prośbą o podanie danych uwierzytelniających do logowania.

fot. mat. prasowe

Taktyka 1

Cyberprzestępcy wysyłają e-maile, które wydają się być generowane np. przez OneDrive.

Uzyskiwanie dostępu do kont bez użycia haseł

W tym szczególnie złośliwym wariancie ataku cyberprzestępcy mogą uzyskać dostęp do kont swoich ofiar bez kradzieży ich danych uwierzytelniających. Oryginalny e-mail phishingowy zawiera link do strony wyglądającej jak zwykła strona logowania. Nawet nazwa domeny w oknie przeglądarki wydaje się odpowiadać temu, czego użytkownik może się spodziewać.

Link zawiera jednak prośbę o token dostępu do aplikacji. Po wprowadzeniu danych uwierzytelniających ofiara otrzymuje do zaakceptowania listę uprawnień aplikacji. Akceptując te uprawnienia ofiara nie oddaje bezpośrednio swojego hasła, lecz przyznaje aplikacji napastnika token, który umożliwia jej dostęp do danych na prawach użytkownika.

Takie ataki hakerskie mogą pozostać niezauważone przez długi czas – w końcu użyli oni swoich danych na prawdziwej stronie internetowej. Nawet uwierzytelnianie dwuskładnikowe nie powstrzymuje cyberprzestępców, ponieważ złośliwa aplikacja korzysta z tokena i uprawnień dostępu do konta nadanych jej przez prawowitego użytkownika.

W czasie pisania tego tekstu, Microsoft wyłączył już tę konkretną aplikację, ale widzimy, że taktyka ta jest nadal używana.

fot. mat. prasowe

Taktyka 3

Oryginalny e-mail phishingowy zawiera link do strony wyglądającej jak zwykła strona logowania.

Tworzenie formularzy w celu wyłudzenia danych

Atakujący tworzą formularz online, korzystając z ogólnodostępnych rozwiązań tego typu, takich jak forms.office.com. Formularze przypominają stronę logowania do prawdziwego serwisu, a link do formularza jest następnie dołączany do e-maili phishingowych w celu zebrania danych uwierzytelniających.

Ten rodzaj ataków hakerskich jest trudny do wykrycia, ponieważ e-maile zawierają linki wskazujące na prawdziwe strony internetowe wykorzystywane na co dzień przez różne organizacje. Usługi, które wymagają weryfikacji konta lub zmiany hasła, zazwyczaj jednak nie opierają się na tych domenach.

fot. mat. prasowe

Taktyka 2

Atakujący tworzą formularz online, korzystając z ogólnodostępnych rozwiązań tego typu, takich jak forms.office.com

Ochrona przed atakami hakerskimipoprzez formularze

Ochrona skrzynki odbiorczej wykorzystująca dostęp przez API

Cyberprzestępcy modyfikują taktykę działania w celu omijania bramek pocztowych i filtrów antyspamowych. Potrzebne jest więc rozwiązanie, które wykorzystuje sztuczną inteligencję do wykrywania i blokowania ataków takich jak przejmowanie kont i podszywanie się pod domenę. Nie można już polegać wyłącznie na oprogramowaniu szukającym złośliwych linków lub załączników, lecz należy wykorzystać technologię wykorzystującą uczenie maszynowe do analizy wzorców normalnej komunikacji w obrębie Państwa organizacji. Pozwoli to wykrywać anomalie, które mogą świadczyć o ataku.

Wdrożenie wieloskładnikowego uwierzytelniania

Uwierzytelnianie wieloskładnikowe, zwane też uwierzytelnianiem dwuskładnikowym lub dwuetapowym, zapewnia dodatkową ochronę – w stosunku do tradycyjnej nazwy użytkownika i hasła – dzięki zastosowaniu takich rozwiązań, jak kody uwierzytelniające (np. kody jednorazowe), odciski palca czy skany siatkówki.

Jak chronić się przed przejęciem konta

- Używaj technologii, które mogą wykrywać podejrzane działania i potencjalne symptomy przejęcia konta – takie jak logowanie o nietypowych porach doby czy z nietypowych lokalizacji i adresów IP.

- Śledź adresy IP, które wykazują inne podejrzane zachowania, w tym nieudane logowanie i dostęp z podejrzanych urządzeń.

- Monitoruj również konta e-mail pod kątem fałszywych, złośliwych reguł klasyfikowania wiadomości w skrzynkach odbiorczych. Metoda ta jest często wykorzystywana podczas przejmowania kont. Cyberprzestępcy logują się na konto, zmieniają ustawienia przekierowywania poczty i ukrywają lub usuwają wiadomości, które wysyłają, w celu zatarcia śladów swojej obecności.

- W ramach szkoleń z cyberbezpieczeństwa edukuj użytkowników na temat ataków poprzez pocztę elektroniczną, w tym ataków z wykorzystaniem formularzy.

- Upewnij się, że pracownicy potrafią rozpoznawać ataki hakerskie, rozumieją zagrożenie i wiedzą, jak je zgłaszać.

- Wykorzystaj symulację phishingu do przeszkolenia użytkowników w zakresie rozpoznawania cyberataków, sprawdzania skuteczności szkolenia oraz oceny użytkowników najbardziej narażonych na ataki hakerskie.

Zadbaj o cyberbezpieczeństwo także na majówce

Zadbaj o cyberbezpieczeństwo także na majówce

oprac. : eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![Nowe cyberzagrożenie! Ataki hakerskie przez formularze [© WavebreakmediaMicro - Fotolia.com] Nowe cyberzagrożenie! Ataki hakerskie przez formularze](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Nowe-cyberzagrozenie-Ataki-hakerskie-przez-formularze-230295-200x133crop.jpg)

![Cyberbezpieczeństwo w I połowie 2022 wg ekspertów [© pixabay.com] Cyberbezpieczeństwo w I połowie 2022 wg ekspertów](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-w-I-polowie-2022-wg-ekspertow-247102-150x100crop.jpg)

![6 najpopularniejszych sposobów na zarażenie programami malware [© tashatuvango - Fotolia.com] 6 najpopularniejszych sposobów na zarażenie programami malware](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/6-najpopularniejszych-sposobow-na-zarazenie-programami-malware-236297-150x100crop.jpg)

![Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia [© Andrey Popov - Fotolia.com] Cyberprzestępczość przechodzi metamorfozę. Oto aktualne zagrożenia](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberprzestepczosc-przechodzi-metamorfoze-Oto-aktualne-zagrozenia-236163-150x100crop.jpg)

![Cyberbezpieczeństwo pod znakiem pandemii: ransomware i co jeszcze? [© pixabay.com] Cyberbezpieczeństwo pod znakiem pandemii: ransomware i co jeszcze?](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-pod-znakiem-pandemii-ransomware-i-co-jeszcze-235490-150x100crop.jpg)

![Cyberbezpieczeństwo: rok 2021 też pod znakiem pandemii [© lolloj - Fotolia.com] Cyberbezpieczeństwo: rok 2021 też pod znakiem pandemii](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-rok-2021-tez-pod-znakiem-pandemii-234039-150x100crop.jpg)

![Cyberbezpieczeństwo: Polska znowu poza TOP20 najbezpieczniejszych krajów [© lolloj - Fotolia.com] Cyberbezpieczeństwo: Polska znowu poza TOP20 najbezpieczniejszych krajów](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-Polska-znowu-poza-TOP20-najbezpieczniejszych-krajow-233025-150x100crop.jpg)

![Cyberbezpieczeństwo: Polska za Rosją i Białorusią [© Andrey Popov - Fotolia.com] Cyberbezpieczeństwo: Polska za Rosją i Białorusią](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-Polska-za-Rosja-i-Bialorusia-232287-150x100crop.jpg)

![Gdzie chcą pracować Polacy? Nowy ranking atrakcyjnych miejsc pracy [© Freepik] Gdzie chcą pracować Polacy? Nowy ranking atrakcyjnych miejsc pracy](https://s3.egospodarka.pl/grafika2/miejsca-pracy/Gdzie-chca-pracowac-Polacy-Nowy-ranking-atrakcyjnych-miejsc-pracy-267685-150x100crop.jpg)

![Samochodem po Europie i Polsce - 10 inspirujących miejsc na nietuzinkowe wakacje [© wygenerowane przez AI] Samochodem po Europie i Polsce - 10 inspirujących miejsc na nietuzinkowe wakacje](https://s3.egospodarka.pl/grafika2/wakacje-samochodem/Samochodem-po-Europie-i-Polsce-10-inspirujacych-miejsc-na-nietuzinkowe-wakacje-267684-150x100crop.png)

![Sztuczna inteligencja zmienia SEO: Jak GEO wpływa na widoczność marki w internecie [© wygenerowane przez AI] Sztuczna inteligencja zmienia SEO: Jak GEO wpływa na widoczność marki w internecie](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Sztuczna-inteligencja-zmienia-SEO-Jak-GEO-wplywa-na-widocznosc-marki-w-internecie-267663-150x100crop.png)

![Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r. [© DigitalMarketingAgency - pixabay.com] Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.](https://s3.egospodarka.pl/grafika2/konto-firmowe/Ranking-kont-firmowych-w-jakim-banku-zalozysz-najlepsze-konto-firmowe-w-2025-r-266886-150x100crop.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

![Ile kosztuje mieszkanie w najwyższych wieżowcach Polski? Ceny apartamentów zapierają dech w piersiach - podobnie jak widoki [© wygenerowane przez AI] Ile kosztuje mieszkanie w najwyższych wieżowcach Polski? Ceny apartamentów zapierają dech w piersiach - podobnie jak widoki [© wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/drapacze-chmur/Ile-kosztuje-mieszkanie-w-najwyzszych-wiezowcach-Polski-Ceny-apartamentow-zapieraja-dech-w-piersiach-podobnie-jak-widoki-267512-50x33crop.png) Ile kosztuje mieszkanie w najwyższych wieżowcach Polski? Ceny apartamentów zapierają dech w piersiach - podobnie jak widoki

Ile kosztuje mieszkanie w najwyższych wieżowcach Polski? Ceny apartamentów zapierają dech w piersiach - podobnie jak widoki

![Jak zostać kierowcą taxi? Aktualne przepisy, wymagania i dobre praktyki [© wygenerowane przez AI] Jak zostać kierowcą taxi? Aktualne przepisy, wymagania i dobre praktyki](https://s3.egospodarka.pl/grafika2/taksowkarz/Jak-zostac-kierowca-taxi-Aktualne-przepisy-wymagania-i-dobre-praktyki-267687-150x100crop.png)

![Czy kupno auta poleasingowego ma sens? [© Freepik] Czy kupno auta poleasingowego ma sens?](https://s3.egospodarka.pl/grafika2/auta-poleasingowe/Czy-kupno-auta-poleasingowego-ma-sens-267686-150x100crop.jpg)

![Czy jesteśmy gotowi na kredyt hipoteczny z AI? [© Freepik] Czy jesteśmy gotowi na kredyt hipoteczny z AI?](https://s3.egospodarka.pl/grafika2/kredyt-hipoteczny-kupno-mieszkania/Czy-jestesmy-gotowi-na-kredyt-hipoteczny-z-AI-267666-150x100crop.jpg)

![Jak prawidłowo zabezpieczyć ładunek? Przepisy i kary w krajach Unii Europejskiej [© wygenerowane przez AI] Jak prawidłowo zabezpieczyć ładunek? Przepisy i kary w krajach Unii Europejskiej](https://s3.egospodarka.pl/grafika2/przewoz-ladunkow/Jak-prawidlowo-zabezpieczyc-ladunek-Przepisy-i-kary-w-krajach-Unii-Europejskiej-267667-150x100crop.png)

![Granty na Eurogranty: 20 mln zł z PARP na wsparcie dla polskich MŚP i nauki [© wygenerowane przez AI] Granty na Eurogranty: 20 mln zł z PARP na wsparcie dla polskich MŚP i nauki](https://s3.egospodarka.pl/grafika2/dzialalnosc-innowacyjna/Granty-na-Eurogranty-20-mln-zl-z-PARP-na-wsparcie-dla-polskich-MSP-i-nauki-267665-150x100crop.png)

![PayPal zwróci opłaty polskim użytkownikom - decyzja UOKiK [© wygenerowane przez AI] PayPal zwróci opłaty polskim użytkownikom - decyzja UOKiK](https://s3.egospodarka.pl/grafika2/PayPal/PayPal-zwroci-oplaty-polskim-uzytkownikom-decyzja-UOKiK-267664-150x100crop.png)