-

![Panda Antivirus dla Mac Panda Antivirus dla Mac]()

Panda Antivirus dla Mac

... na żądanie. Dodatkowo, program umożliwia skanowanie iPhone’ów, iPadów i iPodów, dzięki czemu mamy pewność, że jeśli któreś z tych urządzeń zawiera złośliwe kody, nie zainfekują one podobnych urządzeń, komputerów lub serwerów Mac. Rozwiązanie zaprojektowano specjalnie w taki sposób, by nie wpływało na wydajność systemu. ...

-

![ESET Mobile Security w nowej wersji [© jamdesign - Fotolia.com] ESET Mobile Security w nowej wersji]()

ESET Mobile Security w nowej wersji

... instalacji mogą np. próbować okradać użytkowników, rozsyłając dziesiątki wiadomości SMS na numery o podwyższonej opłacie. Sama aplikacja posiada również zabezpieczenie, które uniemożliwia ... tego typu kody służą do diagnostyki smartfonów - za ich pomocą można m.in. sprawdzić numer IMEI. Jednak odpowiednio spreparowany i ukryty na stronie internetowej ...

-

![Masz silne hasło? To nie znaczy, że nie grozi ci wyciek danych [© designer491 - Fotolia.com] Masz silne hasło? To nie znaczy, że nie grozi ci wyciek danych]()

Masz silne hasło? To nie znaczy, że nie grozi ci wyciek danych

... hasła i pozbawić go dostępu do najważniejszych usług internetowych, z których korzysta na co dzień. Mógł również śledzić uważnie jego aktywność w sieci i ... znaków specjalnych. Niektóre polskie banki wprowadzają dodatkową, dwuskładniową autoryzację wykorzystującą kody przesłane przez SMS, wygenerowane z listy lub z aplikacji mobilnej (albo tokena). ...

-

![Smartfon Samsung Galaxy XCover Pro Smartfon Samsung Galaxy XCover Pro]()

Smartfon Samsung Galaxy XCover Pro

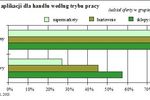

... zatrudnione w handlu detalicznym mogą śledzić stany magazynowe i przetwarzać płatności, a także skanować kody kreskowe. Mają ponadto możliwość korzystania z gotowych do użytku mobilnych punktów sprzedaży ... POS. Zaawansowane oprogramowanie terminalu Tap to Phone opiera się na transakcjach z użyciem chipów EMV. Klienci będą mogli dokonać płatności w ...

-

![Zakupy online: pandemia zmienia zachowania konsumentów [© william_potter - Fotolia.com] Zakupy online: pandemia zmienia zachowania konsumentów]()

Zakupy online: pandemia zmienia zachowania konsumentów

... z przyzwyczajeniem do handlu tradycyjnego. Pytani o kwestie, które mogłyby zachęcić ich do e-zakupów w przyszłości, niekupujący wskazywali najczęściej na niższe koszty dostawy i produktów oraz kody rabatowe dostępne online. W grupie niekupujących dominują najstarsi badani i osoby z mniejszych miejscowości oraz z niższym wykształceniem. Urządzenia ...

-

![Nowoczesne metody płatności domeną Polaków Nowoczesne metody płatności domeną Polaków]()

Nowoczesne metody płatności domeną Polaków

... dwuetapowe (tj. potwierdzanie dostępu za pomocą SMS-a lub e-maila), a także kody PIN i inne metody autentykacji, a prawie ¾ ankietowanych Polaków (67%) zgadza się ... zakresie. W badaniu przeprowadzono wywiady online wśród 35 040 dorosłych osób na świecie, obejmujące reprezentatywne dla kraju próby z rynków: Austria (n=1.004), Belgia (n=1.002), Francja ...

-

![Wirusy atakują konsole do gier [© stoupa - Fotolia.com] Wirusy atakują konsole do gier]()

Wirusy atakują konsole do gier

... gier” - mówi Piotr Walas, kierownik PogotoVia AntyVirusowego Panda Software - „Należy jednak zwrócić szczególną uwagę na fakt, że wciąż pojawiają się nieznane złośliwe kody oparte na coraz nowszej technologii. Szanse na wystąpienie poważnego zagrożenia zależą również od funkcji zaimplementowanych w kolejnych wersjach konsoli do gier” – dodaje ...

-

![Aplikacja mobilna banku: narzędzia finansowe to za mało [© pictoores - Fotolia.com] Aplikacja mobilna banku: narzędzia finansowe to za mało]()

Aplikacja mobilna banku: narzędzia finansowe to za mało

... m.in. w zmianie dostawcy prądu, telewizji kablowej czy usług komórkowych na najtańszego na rynku, pełniąc rolę pośrednika, bez konieczności przedłożenia dodatkowych dokumentów papierowych ... , kupić bilet na autobus, do kina, teatru, a także na inne wydarzenia. Aplikacja umożliwia również zamówienie taksówki i jedzenia, płacenie przez QR kody czy zakup ...

-

![Nowa tarcza antykryzysowa: można składać wnioski o zwolnienie z ZUS [© pixabay.com] Nowa tarcza antykryzysowa: można składać wnioski o zwolnienie z ZUS]()

Nowa tarcza antykryzysowa: można składać wnioski o zwolnienie z ZUS

... rozrywkowa i rekreacyjna, gdzie indziej niesklasyfikowana, 93.29.Z - pozostała działalność rozrywkowa i rekreacyjna - od 1 sierpnia 2020 r. ten kod nie obowiązuje i został podzielony na dwa kody, tj.: 93.29.A, 93.29.B, 96.01.Z - pranie i czyszczenie wyrobów włókienniczych i futrzarskich, 96.04.Z - działalność usługowa związana z poprawą kondycji ...

-

![Informatyka w polskim handlu 2005-2007 Informatyka w polskim handlu 2005-2007]()

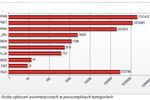

Informatyka w polskim handlu 2005-2007

... informatyki w handlu będą w najbliższych latach nadal systemy kas fiskalnych, standardy EDI, kody kreskowe, systemy ERP, narzędzia Business Intelligence oraz ogólnie integracja rozproszonych systemów informacyjnych. Jednocześnie warto też zwrócić uwagę na nowe możliwości dla handlu i logistyki, które niosą ze sobą najnowsze zdobycze informatyki ...

-

![Panda: adware i spyware najgroźniejsze w listopadzie 2007 [© Scanrail - Fotolia.com] Panda: adware i spyware najgroźniejsze w listopadzie 2007]()

Panda: adware i spyware najgroźniejsze w listopadzie 2007

... jest polecenie, które wyłącza firewall systemowy. Następnie trojan jest pobierany i uruchamiany z określonego adresu internetowego. Od tej chwili EbodaR.A może pobierać na zainfekowany komputer inne złośliwe kody.

-

![Bankowość elektroniczna w Meritum Bank [© denphumi - Fotolia.com] Bankowość elektroniczna w Meritum Bank]()

Bankowość elektroniczna w Meritum Bank

... - Klienci otrzymują od nas możliwość zarządzania finansami 7 dni w tygodniu, 24 godziny na dobę, z dowolnego miejsca na świecie i to praktycznie bezpłatnie. Nasze konto ... do obsługi rachunków, takie jak wielopoziomowe uwierzytelnianie transakcji, kody SMS, tokeny, bezpieczny podpis elektroniczny oraz obrazki antyphisingowe. W pierwszym kwartale ...

-

![Trend Micro Longevity for Android [© Nmedia - Fotolia.com] Trend Micro Longevity for Android]()

Trend Micro Longevity for Android

... lub zmienić ustawienia). Alarm Power Hog App (prądożerna aplikacja) — na podstawie inteligentnej analizy informacji w chmurze ostrzega użytkownika, jeśli nowa ... na trwałość akumulatora w smartfonie. Jest to pierwsza aplikacja Trend Micro zintegrowana z niedawno zaprezentowaną technologią Trend Micro Mobile App Reputation, która analizuje kody i ...

-

![Nowy Peugeot 301 Nowy Peugeot 301]()

Nowy Peugeot 301

... cenowo i jednocześnie eleganckie sedany. Peugeot 301 pozycjonowany jest w centrum swojego segmentu. W modelu 301 zastosowano najnowsze kody stylistyczne marki, tworząc nadwozie emanujące charakterem i nowoczesnością, przywołujące na myśl zarówno emocje, jak i solidność. Ten ostatni aspekt był szczególnie ważny – w procesie tworzenia auta zadbano ...

-

![Zombie groźne nie tylko w Halloween [© lolloj - Fotolia.com] Zombie groźne nie tylko w Halloween]()

Zombie groźne nie tylko w Halloween

... na dyskach ponad miliona urządzeń na całym świecie, mimo że od wykrycia go po raz pierwszy minęło sześć lat. Zeus – złośliwe oprogramowanie, które nie tylko zamienia komputer w zombie, ale także wykrada jednorazowe kody ... zasadą bezpiecznego komputera jest aktualizowanie oprogramowania zainstalowanego na urządzeniu. Pamiętaj, że wszystkie programy ...

-

![Smartfony Samsung Galaxy A55 5G i A35 5G Smartfony Samsung Galaxy A55 5G i A35 5G]()

Smartfony Samsung Galaxy A55 5G i A35 5G

... i odporne na manipulacje rozwiązanie Samsung Knox Vault zapewnia kompleksową ochronę przed atakami na sprzęt i oprogramowanie, tworząc bezpieczne środowisko pracy aplikacji, które jest fizycznie odizolowane od głównego procesora i pamięci systemu. Może pomóc chronić najważniejsze dane w urządzeniu, w tym dane odblokowania ekranu, takie jak kody PIN ...

-

![Najpopularniejsze wirusy II 2005 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy II 2005]()

Najpopularniejsze wirusy II 2005

... niezachwiana. W ostatnim miesiącu Downloader.GK spowodował ponad 4.5 % wszystkich infekcji na świecie. Oznacza to spory spadek w porównaniu ze styczniem (8.5%). Drugie ... po udanej infekcji systemów komputerowych pobierała następnie różnorodne złośliwe kody, umożliwiając mu działanie. Oprogramowanie typu spyware zbiera poufne informacje zawarte ...

-

![Zagrożenia w sieci I-VI 2011 wg CERT Polska Zagrożenia w sieci I-VI 2011 wg CERT Polska]()

Zagrożenia w sieci I-VI 2011 wg CERT Polska

... tym te dotyczące autoryzacji transakcji bankowych. Z kolei w kwietniu zaatakował trojan Spy-Eye, ukryty w elektronicznych fakturach, który wykradał poufne informacje wprowadzane na stronach internetowych (np. kody dostępowe). „Cyberprzestępczość to realny problem i to w skali całej gospodarki. Dlatego tak ważne jest, aby dostawcy usług i operatorzy ...

-

![Rejestracja spółki łatwiejsza [© tashatuvango - Fotolia.com] Rejestracja spółki łatwiejsza]()

Rejestracja spółki łatwiejsza

... w rejestrze danych o przedmiocie działalności (tzw. kody PKD). Obecnie nie istnieją żadne ustawowe ograniczenia nakładane na przedsiębiorcę odnośnie ilości kodów PKD, co ... wskazać jedynie dziesięć pozycji, w tym jedną przeważającą, co nie stoi jednak na przeszkodzie by w dalszym ciągu w sposób szeroki określać przewidywaną działalność spółki w jej ...

-

![Cisco: bezpieczeństwo w Internecie 2014 [© R.Studio - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2014]()

Cisco: bezpieczeństwo w Internecie 2014

... udziałem wciąż rośnie i to w alarmującym tempie. Flash i JavaScript – nowa kombinacja: złośliwe kody Flash mogą obecnie wchodzić w interakcję ze skryptami JavaScript by ukryć ... obecnie wersji OpenSSL jest starsza niż 50 miesięcy, czyniąc je podatnymi na atak w wyniku niezaktualizowania. Przeglądarki internetowe: Internet Explorer jest przeglądarką ...

-

![Rejestracja spółki jawnej teraz prostsza i tańsza [© Monet - Fotolia.com] Rejestracja spółki jawnej teraz prostsza i tańsza]()

Rejestracja spółki jawnej teraz prostsza i tańsza

... zysków wspólników, po kody PKD. W przejściu przez procedurę rejestracji krok po kroku pomoże „Dokumentacja użytkownika systemu informatycznego S24” dostępna na stronie startowej http: ... gdyż sąd rejestrowy ma jeden dzień od daty wpływu e-wniosku na jego rozpatrzenie. Ponadto system S24 nie jest skomplikowany. Przydatne linki: - Niezbędnik firmowy ...

-

![Znikają darmowe bankomaty. Jak nie płacić? [© guruXOX - Fotolia.com] Znikają darmowe bankomaty. Jak nie płacić?]()

Znikają darmowe bankomaty. Jak nie płacić?

... najbliższego sklepu akceptującego płatności kartami i zapytać, czy ich terminal pozwala na wypłacenie gotówki. Trzeba jednak dodać, że warunkiem skorzystania z tej ... na uniknięcie opłat za korzystanie z bankomatów może być usługa BLIK. W tym przypadku wypłata polega na tym, że bankowa aplikacja na telefon generuje 6-cyfrowe kody, które wprowadzamy na ...

-

![Sprawdź, ile naprawdę kosztuje tani samochód [© forma82 - Fotolia.com] Sprawdź, ile naprawdę kosztuje tani samochód]()

Sprawdź, ile naprawdę kosztuje tani samochód

... kody Fabii I 1.4 w wersji benzynowej). Dość przystępna cenowo jest też wymiana rozrządu w dwóch najmniej awaryjnych w tym przedziale cenowym modelach (Audi A4 B5 1.9 TDI i Audi A3 8L 1.9 TDI – około 800 złotych). Trzeci na ...

-

![OC: jakie marki aut ubezpieczamy najczęściej? [© Robert Kneschke - Fotolia.com] OC: jakie marki aut ubezpieczamy najczęściej?]()

OC: jakie marki aut ubezpieczamy najczęściej?

... na tle nowych Jak te dane prezentują się na tle wiedzy o obecnej popularności aut w Polsce? Według raportu Polskiego Związku Przemysłu Motoryzacyjnego, w 2017 roku na naszym rynku najczęściej rejestrowane były nowe Škody ...

-

![Tarcza antykryzysowa 7.0: nowe zwolnienie z ZUS [© FotolEdhar - Fotolia.com] Tarcza antykryzysowa 7.0: nowe zwolnienie z ZUS]()

Tarcza antykryzysowa 7.0: nowe zwolnienie z ZUS

... i rekreacyjna, gdzie indziej niesklasyfikowana, 93.29.Z - pozostała działalność rozrywkowa i rekreacyjna - od 1 sierpnia 2020 r. ten kod nie obowiązuje i został podzielony na dwa kody, tj.: 93.29.A - działalność pokojów zagadek, domów strachu, miejsc do tańczenia i w zakresie innych form rozrywki lub rekreacji organizowanych w pomieszczeniach lub ...

-

![Tarcza antykryzysowa 9.0: zwolnienie z ZUS za marzec i kwiecień 2021 r. [© apops - Fotolia.com] Tarcza antykryzysowa 9.0: zwolnienie z ZUS za marzec i kwiecień 2021 r.]()

Tarcza antykryzysowa 9.0: zwolnienie z ZUS za marzec i kwiecień 2021 r.

... Kody PKD Podobnie jak wcześniej, z nowego zwolnienia z zapłaty składek ZUS będą mogli skorzystać przedsiębiorcy jedynie z wybranych branż, a mówiąc dokładniej tylko ci, których wiodący kod PKD znajduje się na ... .B, 86.10.Z w zakresie działalności leczniczej polegającej na udzielaniu świadczeń w ramach lecznictwa uzdrowiskowego, o którym mowa w art. 2 ...

-

![SIM swapping - jak się bronić? [© pixabay.com] SIM swapping - jak się bronić?]()

SIM swapping - jak się bronić?

... kategorie osób, które mogą zobaczyć nasze wpisy. Tam, gdzie to możliwe, korzystajmy z uwierzytelniania wieloetapowego, zwłaszcza w oparciu o aplikację zainstalowaną na telefonie (bezpieczniejsza opcja niż kody jednorazowe w wiadomościach SMS) lub klucz sprzętowy (bezpieczniejsza opcja niż dwie poprzednie). Warto również zwracać uwagę, aby nie być ...

-

![Transakcje online firm źle zabezpieczone [© stoupa - Fotolia.com] Transakcje online firm źle zabezpieczone]()

Transakcje online firm źle zabezpieczone

... transakcji online. Brak zabezpieczeń pozwala przestępcom na przechwytywanie przekazów pieniężnych przy użyciu następujących sposobów: Na komputerze ofiary instalowany jest trojan/keylogger przechwytujący informacje wyświetlane na ekranie, takie jak numery rachunków bankowych, dane dostępowe, kody PIN itp. Sytuację pogarsza ryzykowne zachowanie ...

-

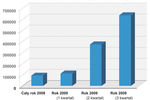

![Drastycznie wzrasta ilość rogueware Drastycznie wzrasta ilość rogueware]()

Drastycznie wzrasta ilość rogueware

... one automatyczne skanowanie, po czym informują użytkownika o rzekomej infekcji komputera. Następnie zalecają mu wykupienie licencji na pełną wersję „antywirusa”, aby usunąć pozornie wykryte złośliwe kody. Wabiąc nieświadomych podstępu internautów do inwestowania w fałszywe aplikacje ochronne, cyberprzestępcy wyłudzają od nich pieniądze. Badania ...

-

![Klasyfikacje: PKD w 2012 roku stosujemy z 2007 [© freshidea - Fotolia.com] Klasyfikacje: PKD w 2012 roku stosujemy z 2007]()

Klasyfikacje: PKD w 2012 roku stosujemy z 2007

... rachunkowości, a także w urzędowych rejestrach i systemach informacyjnych administracji publicznej. Jej kody służą między innymi klasyfikacji podmiotów gospodarczych dla potrzeb ... . W tym okresie przejściowym następowało sukcesywne przeklasyfikowanie ze starej klasyfikacji na nową działalności podmiotów już wpisanych do krajowego rejestru urzędowego ...

-

![20 urodziny KDPW [© piotrszczepanek - Fotolia.com] 20 urodziny KDPW]()

20 urodziny KDPW

... na rynku polskim oraz jedną z niewielu w Europie oferujących tak szeroki wachlarz usług nadawania numerów i kodów dla podmiotów oraz instrumentów z rynku finansowego, takich jak kody ISIN, CFI, FISN, czy numery LEI. Istotną rolą KDPW jest zarządzanie Systemem Rekompensat, stworzonym dla ochrony aktywów i środków pieniężnych inwestorów na ...

-

![Jak zabezpieczyć smartfon przed utratą lub kradzieżą? [© pixabay.com] Jak zabezpieczyć smartfon przed utratą lub kradzieżą?]()

Jak zabezpieczyć smartfon przed utratą lub kradzieżą?

... kody dostępu, hasła, kombinacje graficzne i zabezpieczenia biometryczne. Najlepszym sposobem na zapewnienie bezpieczeństwa jest wykorzystywanie więcej niż jednej opcji, na ...

-

![Problemy z ryczałtem. Przedsiębiorcy nie wiedzą, jakich stawek używać [© Robert Kneschke - Fotolia.com] Problemy z ryczałtem. Przedsiębiorcy nie wiedzą, jakich stawek używać]()

Problemy z ryczałtem. Przedsiębiorcy nie wiedzą, jakich stawek używać

... stawek. W ustawie wymienionych jest ich kilka, do każdej przyporządkowane są odpowiednie kody PKWiU. Jeżeli któregoś z kodów brakuje przy konkretnej stawce, można przyjąć, że ... działalność jest sklasyfikowana. Można więc stwierdzić, że dyrektor KIS przerzuca na podatnika przyporządkowanie do odpowiedniego PKWiU i wybranie właściwego kodu. W tej ...

-

![Złośliwe oprogramowanie w grafikach. Czy rozpoznasz taki obrazek? Złośliwe oprogramowanie w grafikach. Czy rozpoznasz taki obrazek?]()

Złośliwe oprogramowanie w grafikach. Czy rozpoznasz taki obrazek?

... , nie musimy tak bardzo martwić się o wykorzystanie steganografii. Dodatkowo, niektóre kody wydobywane z obrazów potrafią wykorzystywać luki w oprogramowaniu, aby dokonać dalszego ataku. Regularne aktualizowanie oprogramowania eliminuje wszystkie luki, na które dostawca oprogramowania udostępnił tzw. „łatki” w danej aktualizacji – wyjaśnia Kamil ...

-

![Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury [© happystock - Fotolia.com] Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury]()

Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury

... ich skłonność do klikania linków i pobierania złośliwego oprogramowania ze względu na obeznanie z aplikacją. Github znalazł się na trzecim miejscu pod względem liczby pobrań złośliwego oprogramowania, ponieważ atakujący chcieli wykorzystać programistów pobierających kody w celu przyspieszenia swojej pracy. Wśród najbardziej rozpowszechnionych grup ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![ESET Mobile Security w nowej wersji [© jamdesign - Fotolia.com] ESET Mobile Security w nowej wersji](https://s3.egospodarka.pl/grafika2/ESET/ESET-Mobile-Security-w-nowej-wersji-121983-150x100crop.jpg)

![Masz silne hasło? To nie znaczy, że nie grozi ci wyciek danych [© designer491 - Fotolia.com] Masz silne hasło? To nie znaczy, że nie grozi ci wyciek danych](https://s3.egospodarka.pl/grafika2/wyciek-danych/Masz-silne-haslo-To-nie-znaczy-ze-nie-grozi-ci-wyciek-danych-215063-150x100crop.jpg)

![Zakupy online: pandemia zmienia zachowania konsumentów [© william_potter - Fotolia.com] Zakupy online: pandemia zmienia zachowania konsumentów](https://s3.egospodarka.pl/grafika2/zachowania-konsumentow/Zakupy-online-pandemia-zmienia-zachowania-konsumentow-240676-150x100crop.jpg)

![Wirusy atakują konsole do gier [© stoupa - Fotolia.com] Wirusy atakują konsole do gier](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-atakuja-konsole-do-gier-MBuPgy.jpg)

![Aplikacja mobilna banku: narzędzia finansowe to za mało [© pictoores - Fotolia.com] Aplikacja mobilna banku: narzędzia finansowe to za mało](https://s3.egospodarka.pl/grafika2/bankowosc-internetowa/Aplikacja-mobilna-banku-narzedzia-finansowe-to-za-malo-224579-150x100crop.jpg)

![Nowa tarcza antykryzysowa: można składać wnioski o zwolnienie z ZUS [© pixabay.com] Nowa tarcza antykryzysowa: można składać wnioski o zwolnienie z ZUS](https://s3.egospodarka.pl/grafika2/koronawirus/Nowa-tarcza-antykryzysowa-mozna-skladac-wnioski-o-zwolnienie-z-ZUS-237671-150x100crop.jpg)

![Panda: adware i spyware najgroźniejsze w listopadzie 2007 [© Scanrail - Fotolia.com] Panda: adware i spyware najgroźniejsze w listopadzie 2007](https://s3.egospodarka.pl/grafika/trojany/Panda-adware-i-spyware-najgrozniejsze-w-listopadzie-2007-apURW9.jpg)

![Bankowość elektroniczna w Meritum Bank [© denphumi - Fotolia.com] Bankowość elektroniczna w Meritum Bank](https://s3.egospodarka.pl/grafika/Meritum-Bank/Bankowosc-elektroniczna-w-Meritum-Bank-iQjz5k.jpg)

![Trend Micro Longevity for Android [© Nmedia - Fotolia.com] Trend Micro Longevity for Android](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-Longevity-for-Android-Qq30bx.jpg)

![Zombie groźne nie tylko w Halloween [© lolloj - Fotolia.com] Zombie groźne nie tylko w Halloween](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Zombie-grozne-nie-tylko-w-Halloween-145832-150x100crop.jpg)

![Najpopularniejsze wirusy II 2005 [© Scanrail - Fotolia.com] Najpopularniejsze wirusy II 2005](https://s3.egospodarka.pl/grafika/wirusy/Najpopularniejsze-wirusy-II-2005-apURW9.jpg)

![Rejestracja spółki łatwiejsza [© tashatuvango - Fotolia.com] Rejestracja spółki łatwiejsza](https://s3.egospodarka.pl/grafika2/jedno-okienko/Rejestracja-spolki-latwiejsza-148050-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie 2014 [© R.Studio - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2014](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2014-151918-150x100crop.jpg)

![Rejestracja spółki jawnej teraz prostsza i tańsza [© Monet - Fotolia.com] Rejestracja spółki jawnej teraz prostsza i tańsza](https://s3.egospodarka.pl/grafika2/e-administracja/Rejestracja-spolki-jawnej-teraz-prostsza-i-tansza-172851-150x100crop.jpg)

![Znikają darmowe bankomaty. Jak nie płacić? [© guruXOX - Fotolia.com] Znikają darmowe bankomaty. Jak nie płacić?](https://s3.egospodarka.pl/grafika2/bankomat/Znikaja-darmowe-bankomaty-Jak-nie-placic-185090-150x100crop.jpg)

![Sprawdź, ile naprawdę kosztuje tani samochód [© forma82 - Fotolia.com] Sprawdź, ile naprawdę kosztuje tani samochód](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Sprawdz-ile-naprawde-kosztuje-tani-samochod-213632-150x100crop.jpg)

![OC: jakie marki aut ubezpieczamy najczęściej? [© Robert Kneschke - Fotolia.com] OC: jakie marki aut ubezpieczamy najczęściej?](https://s3.egospodarka.pl/grafika2/OC/OC-jakie-marki-aut-ubezpieczamy-najczesciej-221416-150x100crop.jpg)

![Tarcza antykryzysowa 7.0: nowe zwolnienie z ZUS [© FotolEdhar - Fotolia.com] Tarcza antykryzysowa 7.0: nowe zwolnienie z ZUS](https://s3.egospodarka.pl/grafika2/koronawirus/Tarcza-antykryzysowa-7-0-nowe-zwolnienie-z-ZUS-235602-150x100crop.jpg)

![Tarcza antykryzysowa 9.0: zwolnienie z ZUS za marzec i kwiecień 2021 r. [© apops - Fotolia.com] Tarcza antykryzysowa 9.0: zwolnienie z ZUS za marzec i kwiecień 2021 r.](https://s3.egospodarka.pl/grafika2/koronawirus/Tarcza-antykryzysowa-9-0-zwolnienie-z-ZUS-za-marzec-i-kwiecien-2021-r-237394-150x100crop.jpg)

![SIM swapping - jak się bronić? [© pixabay.com] SIM swapping - jak się bronić?](https://s3.egospodarka.pl/grafika2/SIM-swapping/SIM-swapping-jak-sie-bronic-238476-150x100crop.jpg)

![Transakcje online firm źle zabezpieczone [© stoupa - Fotolia.com] Transakcje online firm źle zabezpieczone](https://s3.egospodarka.pl/grafika/transakcje-online/Transakcje-online-firm-zle-zabezpieczone-MBuPgy.jpg)

![Klasyfikacje: PKD w 2012 roku stosujemy z 2007 [© freshidea - Fotolia.com] Klasyfikacje: PKD w 2012 roku stosujemy z 2007](https://s3.egospodarka.pl/grafika/PKD/Klasyfikacje-PKD-w-2012-roku-stosujemy-z-2007-IvEZM7.jpg)

![20 urodziny KDPW [© piotrszczepanek - Fotolia.com] 20 urodziny KDPW](https://s3.egospodarka.pl/grafika2/KDPW/20-urodziny-KDPW-146137-150x100crop.jpg)

![Jak zabezpieczyć smartfon przed utratą lub kradzieżą? [© pixabay.com] Jak zabezpieczyć smartfon przed utratą lub kradzieżą?](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-smartfonow/Jak-zabezpieczyc-smartfon-przed-utrata-lub-kradzieza-241472-150x100crop.jpg)

![Problemy z ryczałtem. Przedsiębiorcy nie wiedzą, jakich stawek używać [© Robert Kneschke - Fotolia.com] Problemy z ryczałtem. Przedsiębiorcy nie wiedzą, jakich stawek używać](https://s3.egospodarka.pl/grafika2/ryczalt-ewidencjonowany/Problemy-z-ryczaltem-Przedsiebiorcy-nie-wiedza-jakich-stawek-uzywac-243317-150x100crop.jpg)

![Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury [© happystock - Fotolia.com] Europa w cyberzagrożeniu: złośliwe oprogramowanie spada z chmury](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Europa-w-cyberzagrozeniu-zlosliwe-oprogramowanie-spada-z-chmury-260183-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate [© jakub krechowicz - fotolia.com] Jak zwiększyć otwieralność mailingu? 6 sposobów na wysoki Open Rate](https://s3.egospodarka.pl/grafika2/mailing/Jak-zwiekszyc-otwieralnosc-mailingu-6-sposobow-na-wysoki-Open-Rate-222959-150x100crop.jpg)

![Koniec rękojmi w sprzedaży konsumenckiej [© Africa Studio - Fotolia.com.jpg] Koniec rękojmi w sprzedaży konsumenckiej](https://s3.egospodarka.pl/grafika2/ustawa-o-prawach-konsumenta/Koniec-rekojmi-w-sprzedazy-konsumenckiej-250738-150x100crop.jpg)

![7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI] 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/inwestycja-w-mieszkanie/7-pulapek-i-okazji-zobacz-co-cie-czeka-podczas-kupna-mieszkania-na-wynajem-270018-50x33crop.jpg) 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

![Jak projektować biuro, które wspiera wellbeing pracowników? [© pexels] Jak projektować biuro, które wspiera wellbeing pracowników?](https://s3.egospodarka.pl/grafika2/wellbeing/Jak-projektowac-biuro-ktore-wspiera-wellbeing-pracownikow-269903-150x100crop.jpg)

![Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników [© wygenerowane przez AI] Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników](https://s3.egospodarka.pl/grafika2/zasady-wynagradzania/Dlaczego-przyznajesz-bonusy-niesprawiedliwie-4-bledy-poznawcze-ktore-znieksztalcaja-oceny-pracownikow-270036-150x100crop.jpg)

![Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów? [© Wojciech Krzemiński] Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów?](https://s3.egospodarka.pl/grafika2/Alpine-A110-R/Alpine-A110-R-ekstremalnie-lekkie-piekielnie-szybkie-Dlaczego-ten-francuski-sportowiec-zachwyca-purystow-270047-150x100crop.jpg)

![Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu [© pexels] Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu](https://s3.egospodarka.pl/grafika2/dobry-lider/Praca-w-swieta-5-blednych-przekonan-liderow-ktore-niszcza-urlop-zespolu-270014-150x100crop.jpg)

![Najważniejszy kod podróży lotniczej. Czym jest PNR? [© pexels] Najważniejszy kod podróży lotniczej. Czym jest PNR?](https://s3.egospodarka.pl/grafika2/lot-samolotem/Najwazniejszy-kod-podrozy-lotniczej-Czym-jest-PNR-270138-150x100crop.jpg)

![Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik [© wygenerowane przez AI] Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik](https://s3.egospodarka.pl/grafika2/KSeF/Awaria-KSeF-w-2026-tryb-awaryjny-data-wystawienia-faktury-i-obowiazki-podatnika-Praktyczny-poradnik-270179-150x100crop.jpg)

![Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8 [© Wojciech Krzemiński] Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8](https://s3.egospodarka.pl/grafika2/Mercedes-AMG-SL-55-4MATIC/Test-Mercedes-AMG-SL-55-4MATIC-Luksusowy-kabriolet-z-napedem-na-cztery-kola-i-poteznym-V8-270058-150x100crop.jpg)