-

![Wyłącz Wi-Fi zanim wpędzisz się w kłopoty [© selinofoto - Fotolia.com] Wyłącz Wi-Fi zanim wpędzisz się w kłopoty]()

Wyłącz Wi-Fi zanim wpędzisz się w kłopoty

... to jednak wyraźny dowód na to, że w poszukiwaniu korzyści finansowych oszuści są gotowi i na tego typu ryzyko. Osoby, które polują na niezabezpieczone sieci WLAN (Wireless ... monitoring domowej sieci. Taki monitoring sprawdza, czy router i urządzenia w naszej sieci są podatne na ataki, m.in. czy dostęp do routera jest zabezpieczony odpowiednio silnym ...

-

![Aktualizacje w Google Meet - jakie zmiany? Aktualizacje w Google Meet - jakie zmiany?]()

Aktualizacje w Google Meet - jakie zmiany?

... elementy sterujące połączono tak, by były w jednym miejscu. Kody do wdzwaniania się na spotkania, załączniki, lista uczestników, czat i inne elementy znajdują się ... bardziej angażujące W zeszłym miesiącu rozpoczęto wprowadzanie nowych funkcji dla Google Meet na urządzenia z Androidem i iOS: zmiana tła, Q&A oraz ankiety. W najbliższych tygodniach ...

-

![Atak phishingowy - jak dochodzić swoich praw w banku? Atak phishingowy - jak dochodzić swoich praw w banku?]()

Atak phishingowy - jak dochodzić swoich praw w banku?

... nie tylko utracić dostęp do konta mailowego, lecz także środki zgromadzone na rachunku bankowym. Okres przedświąteczny to czas wzmożonej aktywności przestępców ... numery CVV, login i hasło do bankowości elektronicznej, kody uwierzytelniające transakcje w bankowości elektronicznej. Polega ona na podszywaniu się przez oszusta pod inną osobę ...

-

![Okoliczności łagodzące w wyroku karnym - zmiany [© pixabay.com] Okoliczności łagodzące w wyroku karnym - zmiany]()

Okoliczności łagodzące w wyroku karnym - zmiany

... projektu wskazano, że „wprowadzając ustawowe okoliczności łagodzące i obciążające, projekt ma na celu ukierunkowanie sądu na szczególne ich uwzględnienie przy wymiarze kary. Proponowane ... swego czynu. Czy wprowadzenie takiego katalogu będzie miało zasadniczy wpływ na orzecznictwo? Należy zwrócić uwagę, że wiele z okoliczności, które zawiera ...

-

![Ceny ropy naftowej próbują się odbić w z poziomów 5-miesięcznych minimów Ceny ropy naftowej próbują się odbić w z poziomów 5-miesięcznych minimów]()

Ceny ropy naftowej próbują się odbić w z poziomów 5-miesięcznych minimów

... (4171 pkt.), odbił się w piątek od tej przeszkody (-0,16 proc.). Spadł na ostatniej sesji minionego tygodnia również Nasdaq Composite (-0,5 proc.), ... 10-latej przekraczał 0,4 pkt. proc. nadal generując ostrzegającą przez gospodarczą recesją „inwersję”. Ceny kontraktów na ropę naftową, które w minionym tygodnia spadły do najniższych poziom od lutego ...

Tematy: komentarz walutowy, kursy walut, złoty, dolar, euro, funt, jen, rynek akcji, rynek surowców, komentarz giełdowy, WIG20, giełdy światowe -

![Dekarbonizacja lotnictwa: rozwój zrównoważonego paliwa lotniczego (SAF) to nie tylko korzyści? [© Albrecht Fietz z Pixabay] Dekarbonizacja lotnictwa: rozwój zrównoważonego paliwa lotniczego (SAF) to nie tylko korzyści?]()

Dekarbonizacja lotnictwa: rozwój zrównoważonego paliwa lotniczego (SAF) to nie tylko korzyści?

... za sobą konieczność zwiększenia areałów ich upraw, z kolei zastosowanie surowców takich jak odpady komunalne, ścieki czy odchody zwierzęce, ze względu na ich niejednorodność może skutkować zmienną i niższą wydajnością produkcji paliwa. W perspektywie średnioterminowej, wartą uwagi jest, dojrzewająca technologia AtJ (alcohol-to-jet). Problemem jest ...

-

![Kompetencje sądów pracy [© fotogestoeber - Fotolia.com] Kompetencje sądów pracy]()

Kompetencje sądów pracy

... mocy przepisów przysługują roszczenia z zakresu prawa pracy. właściwość rzeczowa - rozciąga się na sprawy z zakresu prawa pracy, które obejmują roszczenia ze stosunku pracy ... wypowiedzenia umowy o pracę lub warunków pracy i płacy, a także na sprostowanie świadectwa pracy. Ponadto 14-dniowy termin do wystąpienia z żądaniem przywrócenia ...

Tematy: -

![Zanim dopadnie Cię kryzys [© endostock - Fotolia.com] Zanim dopadnie Cię kryzys]()

Zanim dopadnie Cię kryzys

... zamki i kody dostępu? Czy są różnice w procedurach pomiędzy dobrowolnym i przymusowym odejściem pracownika? - Czy funkcjonuje system, dzięki któremu KAŻDY pracownik może w dowolnym momencie o każdej porze dnia i nocy przekazać *odpowiednim ludziom* informację o zagrożeniu? - Czy kiedykolwiek przeprowadzono PRAWDZIWE testy systemu bezpieczeństwa (na ...

-

![Najpopularniejsze wirusy 2005 Najpopularniejsze wirusy 2005]()

Najpopularniejsze wirusy 2005

... ta była z miesiąca na miesiąc lepiej widoczna. - Większa ilość botów i oszustw internetowych. Nastąpiła zmiana w motywacji działania twórców złośliwych kodów, którzy poszukują obecnie głównie korzyści finansowych. - Słabo zabezpieczone komputery, uporczywe i złośliwe zagrożenia. Użytkownicy nadal są atakowani przez złośliwe kody, tzw. weteranów ...

-

![Najpopularniejsze wirusy V 2006 Najpopularniejsze wirusy V 2006]()

Najpopularniejsze wirusy V 2006

... w dalszym ciągu niebezpieczne są złośliwe kody, które powstały już dawno, jednak wciąż stwarzają problemy użytkownikom na całym świecie. Sdbot.ftp, ... że użytkownicy nie aktualizują swoich programów antywirusowych i systemów, narażając się na infekcje, na które już dawno znaleziono antidotum. Potwierdza to obecność Netsky.P, który rozprzestrzenia ...

-

![Najgroźniejsze wirusy roku 2006 Najgroźniejsze wirusy roku 2006]()

Najgroźniejsze wirusy roku 2006

... W minionym roku atakowały nas już dobrze znane od lat złośliwe kody - Sdbot.ftp i Netsky.P. Twórcy zagrożeń w krótkim okresie czasu tworzyli różne mutacje ... w systemie operacyjnym w celu uzyskania korzyści finansowych - kolejny rok utrzymuje się na pierwszym miejscu w rankingu. Towarzyszą mu Exploit/Metafile lub Torpig.A, które także zajmują wysokie ...

-

![Zakaz palenia: nowe regulacje wg KPP [© Syda Productions - Fotolia.com] Zakaz palenia: nowe regulacje wg KPP]()

Zakaz palenia: nowe regulacje wg KPP

... niepalących przed szkodliwym działaniem dymu tytoniowego. Takie regulacje, patrząc na doświadczenia z innych krajów, nie powinny jednak zachęcać do jawnego omijania prawa, ... pracowników (szczególnie barmanów, kelnerów) mógłby dokonać świadomego wyboru czy decyduje się na obecność w lokalu, w którym można palić czy wybiera lokal „bez papierosa”. Jest ...

-

![PandaLabs: najciekawsze wirusy 2009 PandaLabs: najciekawsze wirusy 2009]()

PandaLabs: najciekawsze wirusy 2009

... jakiś sposób się wyróżniały. Z tego względu niektóre dobrze znane złośliwe kody (np. wirus Koobface) nie znalazły się na tej liście. Oto wirusy, o których warto wspomnieć: ... a następnie żąda okupu w wysokości 100 dolarów, aby je odblokować. Prawdopodobnie ze względu na brak doświadczenia jego twórcy w kodzie znalazł się jednak błąd programistyczny, ...

Tematy: PandaLabs, wirusy, trojany, cyberprzestępcy, hakerzy, złośliwe oprogramowanie, złośliwe kody -

![World Wide Web a kontrola rodzicielska World Wide Web a kontrola rodzicielska]()

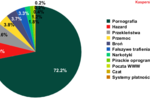

World Wide Web a kontrola rodzicielska

... . Technicznie istnieją dwie metody kategoryzacji stron internetowych: czarne i białe listy oraz podejście heurystyczne, które przydziela zasoby sieciowe do określonych kategorii na podstawie ich cech. Metoda heurystyczna jest bardziej elastyczna i nowoczesna, istnieje jednak ryzyko, że strona zostanie przydzielona do niewłaściwej kategorii. Proces ...

-

![ESET: zagrożenia internetowe VII 2011 ESET: zagrożenia internetowe VII 2011]()

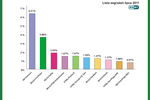

ESET: zagrożenia internetowe VII 2011

... dane mogą potem zostać wykorzystane do obejścia zabezpieczenia stosowanego przez część banków, tj. uwierzytelniania transakcji przez jednorazowe kody wysyłane na zdefiniowany wcześniej numer telefonu. Instaluj na bieżąco aktualizacje oprogramowania dla Twojego telefonu. W ten sposób wykryte przez hakerów luki nie będą stanowić dodatkowej furtki ...

-

![Branża HR w 2012 [© Scanrail - Fotolia.com] Branża HR w 2012]()

Branża HR w 2012

... są już specjalne aplikacje na smartfony, które wykorzystują portale pracy. Coraz większą popularnością będą się też cieszyły tzw. kody QR (Quick Response Codes), dzięki którym za pomocą zrobienia jednego zdjęcia aparatem w telefonie można przenieść się do danej strony internetowej, bądź automatycznie wysłać aplikację na ...

-

![Polski rynek m-commerce rośnie najszybciej w Europie Polski rynek m-commerce rośnie najszybciej w Europie]()

Polski rynek m-commerce rośnie najszybciej w Europie

... Na tle wszystkich firm „zanox Mobile Performance Barometer” wyróżnia Asos.com jako „mobilnego innowatora”. Tylko ten e-sklep spełniła wszystkie 5 wymaganych kryteriów. Posiada on mobilną stronę, do której kierowani są użytkownicy, kompletną mobilną wersję swojego serwisu, umożliwia przeprowadzanie transakcji mobilnych, a także zaimplementował kody ...

-

![Zadbaj o swój wizerunek w sieci [© Mihai Simonia - Fotolia.com] Zadbaj o swój wizerunek w sieci]()

Zadbaj o swój wizerunek w sieci

... Możesz także poprosić właściciela danej strony o usunięcie materiału. Wyjaśnij rzeczowo, dlaczego Ci na tym zależy. Jeśli materiał obraża Cię lub zniesławia, chroni Cię Kodeks Prawa Cywilnego i „Ustawa o ochronie danych osobowych” z dn. 29.08.1997 r., na które możesz się powołać. Ochronie podlegają przede wszystkim wizerunek, dane ...

-

![Służebność przesyłu: roszczenie o naprawienie szkody [© petroos - Fotolia.com] Służebność przesyłu: roszczenie o naprawienie szkody]()

Służebność przesyłu: roszczenie o naprawienie szkody

... służebności (sygn. akt III CZP 43/11, dalej "uchwała"). W omawianej uchwale SN odniósł się do istotnego zagadnienia, sprowadzającego się do odpowiedzi na pytanie, czy właścicielowi nieruchomości przysługuje w stosunku do posiadacza zależnego nieruchomości w złej wierze, które to posiadanie odpowiada służebności przesyłu, roszczenie o naprawienie ...

-

![Naprawienie szkody wyrządzonej decyzją administracyjną [© Andrey Burmakin - Fotolia.com] Naprawienie szkody wyrządzonej decyzją administracyjną]()

Naprawienie szkody wyrządzonej decyzją administracyjną

... wadliwą decyzją administracyjną podjętą przed tym dniem jest bez względu na datę wydania ostatecznej decyzji tylko postępowanie przed sądami powszechnymi. Tym samym nie należy ... z 1997 r. Nr 78, poz. 483 ze zm., dalej „Konstytucja”), odszkodowanie przysługujące na podstawie art. 160 § 1 k.p.a. nie obejmuje korzyści utraconych wskutek jej wydania, ...

-

![Prawo autorskie a negatywna recenzja [© JcJg Photography - Fotolia.com] Prawo autorskie a negatywna recenzja]()

Prawo autorskie a negatywna recenzja

... na Youtube ze względu na naruszenie praw autorskich. Sukces? Wręcz przeciwnie. John Bain nagłośnił cała sprawę na Twitterze w trzech zdaniach. Żaby było jeszcze śmieszniej cała historia zaczęła się od tego, że to Wild Games Studio poprosiło Baina o dokonanie recencji udostępniajac mu grę (kody na ...

-

![KDPW ma 19 lat [© fox17 - Fotolia.com] KDPW ma 19 lat]()

KDPW ma 19 lat

... bankowego tj. rozliczanie derywatów z rynku OTC. Obie usługi, których uzupełnieniem jest przyznanie KDPW roli podmiotu nadającego kody LEI, są odpowiedzią na unijne rozporządzenie EMIR, podnoszące standardy bezpieczeństwa na rynkach finansowych. W ramach nowej regulacji KDPW wystąpił do ESMA o rejestrację Repozytorium, a izba KDPW_CCP złożyła ...

-

![Boże Narodzenie: pora oszczędzać [© Andrey Kiselev - Fotolia.com] Boże Narodzenie: pora oszczędzać]()

Boże Narodzenie: pora oszczędzać

... poszukać w Internecie lub popytać w sklepach stacjonarnych o kody rabatowe – mówi Tomasz Dzięcielski. Większość z nas z niecierpliwością oczekuje świąt. Niech gorączka zakupów nie odbierze nam radości Bożego Narodzenia. Zamiast marnować czas i pieniądze, zaplanujmy nasz budżet, a także sposoby na aktywne spędzanie czasu z rodziną, które zapewnią ...

-

![Instytucja kary umownej w kc [© Visual Concepts - Fotolia.com] Instytucja kary umownej w kc]()

Instytucja kary umownej w kc

... wykonania (niewykonania) zobowiązania niepieniężnego. Oznacza to, iż znajdzie ona skuteczne zastosowanie wyłącznie w przypadku zobowiązań, których świadczenie nie polega - krótko mówiąc – na płaceniu. Może więc dotyczyć dostawy towarów, świadczenia usług, wykonywania robót budowlanych, etc. Zapis umowny, który przewiduje zapłatę kary umownej, która ...

-

![Fundusze inwestycyjne: jak wybierają Polacy? [© narstudio - Fotolia.com] Fundusze inwestycyjne: jak wybierają Polacy?]()

Fundusze inwestycyjne: jak wybierają Polacy?

... Niemal 31 proc. Polaków preferuje taki fundusz, dla którego potencjalne ryzyko będzie na akceptowalnym poziomie. Co ciekawe, w porównaniu z identycznym badaniem przeprowadzonym 2 lata temu, ... zadaniem i wymaga poświęcenia dużej ilości czasu – mówi. – Dlatego właśnie zdanie się na pomoc profesjonalisty w tym zakresie może być znaczącym ułatwieniem. ...

-

![Firmy rodzinne potrzebują zmian w stylu zarządzania [© stakhov - Fotolia.com] Firmy rodzinne potrzebują zmian w stylu zarządzania]()

Firmy rodzinne potrzebują zmian w stylu zarządzania

... rozpoczął się w zaledwie 15% firm. Z kolei analiza Instytutu Biznesu Rodzinnego „Kody wartości” dowodzi, że aż 70% właścicieli dopiero myśli o sukcesji, a jedynie ... ale inaczej oceniają jego pilność. Dostrzegają również potrzebę wdrażania nowych technologii – wskazuje na to 47% badanych seniorów, zaledwie o 5% mniej niż w przypadku juniorów. Wiele ...

-

![BYOD - firmy bagatelizują bezpieczeństwo BYOD - firmy bagatelizują bezpieczeństwo]()

BYOD - firmy bagatelizują bezpieczeństwo

... przez cyberprzestępców czy pozbawioną skrupułów konkurencję. Ryzyko strat finansowych (np. na skutek utraty klientów) istnieje zawsze, nawet jeśli w powszechnej opinii zgubione urządzenie ... bankowego, Apple lub Google ID), sprawdzał kody QR (które mogą prowadzić do stron phishingowych, jeśli na rzeczywisty kod QR naniesiony został fałszywy obrazek ...

-

![Bezpieczeństwo danych: jak nie dać się cyberprzestępcy? [© Andrey Popov - Fotolia.com] Bezpieczeństwo danych: jak nie dać się cyberprzestępcy?]()

Bezpieczeństwo danych: jak nie dać się cyberprzestępcy?

... , związanych choćby z utratą klientów. Łącznie daje to 190 euro na wyciek jednego rekordu. Całkowity, uśredniony koszt w skali całej organizacji, wynikający z wycieku danych wzrósł ... sprzętu i oprogramowania stanowi potencjalną furtkę dla hakerów. To wymusza na organizacjach potrzebę wprowadzenia środowiska zerowego zaufania. Takie środowisko może ...

-

![Zakupy przez internet. Co odstrasza, a co zachęca kupujących? [© Andrey Popov - Fotolia.com] Zakupy przez internet. Co odstrasza, a co zachęca kupujących?]()

Zakupy przez internet. Co odstrasza, a co zachęca kupujących?

... kryteria związane z oszczędzaniem pieniędzy. Najczęściej wskazywaną odpowiedzią była bezpłatna realizacja zamówienia (46%). Prawie 40% ankietowanych doceniłoby także zniżki i kody rabatowe na kolejne zakupy. Dla kupujących bardzo ważne jest również bezpieczeństwo w sklepie internetowym. Co trzeci ankietowany (32%) ceni sobie możliwość skorzystania ...

-

![Inteligentna firma = mobilność + IoT + cloud computing [© Egor - Fotolia.com] Inteligentna firma = mobilność + IoT + cloud computing]()

Inteligentna firma = mobilność + IoT + cloud computing

... że w przyszłości najważniejszymi czynnikami będą: zwiększanie dochodu (53 proc.) oraz wejście na nowe rynki (51 proc.). Zaangażowanie przedsiębiorstwa w realizację koncepcji IoT jest ... USA, Wielkiej Brytanii, Francji, Niemiec, Meksyku, Brazylii, Chin, Indii i Australii/Nowej Zelandii. Do zbadania, na jakim etapie są firmy dążące do tego, aby stać się ...

-

![Black Friday kusi. Zadbaj o swój portfel [© Leigh Prather - Fotolia.com] Black Friday kusi. Zadbaj o swój portfel]()

Black Friday kusi. Zadbaj o swój portfel

... Kiedy bardzo chcemy z nich skorzystać, ale zawartość naszego portfela niekoniecznie jest na to w tym momencie gotowa, możemy skorzystać z „zastrzyku gotówki”, oferowanego ... się, jaką sumę miesięcznie i przez jaki okres będziemy w stanie przeznaczać na raty i na tej podstawie dobierzmy kwotę zadłużenia. Pamiętajmy o tym by nie przesadzić z kwotą ...

-

![Jak polskie firmy wykorzystują potencjał komunikacji SMS? [© NOBU - Fotolia.com] Jak polskie firmy wykorzystują potencjał komunikacji SMS?]()

Jak polskie firmy wykorzystują potencjał komunikacji SMS?

... jego lektura, jest to, że w dobie powszechnej już ślepoty banerowej receptą na sukces może być właśnie bezpośrednie dotarcie do klienta poprzez skierowaną wprost ... SMS-y w łączonych działaniach, głównie z e-mailem, akcją w social mediach czy reklamą online, np. na portalach. Łączenie narzędzi online’owych z wiadomościami tekstowymi pozwala klientowi ...

-

![Złośliwy kod z Google Play wyświetla pornografię [© vejaa - Fotolia.com] Złośliwy kod z Google Play wyświetla pornografię]()

Złośliwy kod z Google Play wyświetla pornografię

... nie są rzadkością. Okazuje się również, że do rzadkości nie należą fałszywe kody skrywające się w oferowanych tam programach. Check Point odkrył właśnie takiego szkodnika, ... jak AdultSwine i tym podobne będą się powtarzać, a hakerzy będą starali się żerować na nieświadomych użytkownikach, w tym dzieciach. Efektywna ochrona przed tego typu złośliwym ...

-

![Czy polscy przedsiębiorcy boją się Brexitu? Czy polscy przedsiębiorcy boją się Brexitu?]()

Czy polscy przedsiębiorcy boją się Brexitu?

... Europejskiej, co względem poprzedniej, czternastej fali badania oznacza wzrost na poziomie 6 pkt. proc. Respondentów niepokoi również destabilizacja kursu euro oraz ... prawo do wartościowego głosowania, czyli do odrzucenia porozumienia w sprawie brexitu i wpływu na postawę rządu w dalszych negocjacjach z Unią Europejską oraz zapis, dzięki któremu ...

-

![Po szkodzie cena AC nie rośnie skokowo [© benjaminnolte - Fotolia.com] Po szkodzie cena AC nie rośnie skokowo]()

Po szkodzie cena AC nie rośnie skokowo

... że podane ceny dotyczą pakietów, co najlepiej oddaje rzeczywisty wpływ likwidacji szkody z AC na cenę ubezpieczenia komunikacyjnego. W praktyce rzadko kiedy kierowcy kupują AC w ... pomiędzy OC a AC? Ubezpieczenie OC działa w ten sposób, że ubezpieczyciel przejmuje na siebie wypłatę rekompensaty poszkodowanym w wypadku czy stłuczce, gdy sprawcą ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Wyłącz Wi-Fi zanim wpędzisz się w kłopoty [© selinofoto - Fotolia.com] Wyłącz Wi-Fi zanim wpędzisz się w kłopoty](https://s3.egospodarka.pl/grafika2/Wi-Fi/Wylacz-Wi-Fi-zanim-wpedzisz-sie-w-klopoty-209511-150x100crop.jpg)

![Okoliczności łagodzące w wyroku karnym - zmiany [© pixabay.com] Okoliczności łagodzące w wyroku karnym - zmiany](https://s3.egospodarka.pl/grafika2/wyrok/Okolicznosci-lagodzace-w-wyroku-karnym-zmiany-245463-150x100crop.jpg)

![Dekarbonizacja lotnictwa: rozwój zrównoważonego paliwa lotniczego (SAF) to nie tylko korzyści? [© Albrecht Fietz z Pixabay] Dekarbonizacja lotnictwa: rozwój zrównoważonego paliwa lotniczego (SAF) to nie tylko korzyści?](https://s3.egospodarka.pl/grafika2/neutralnosc-klimatyczna/Dekarbonizacja-lotnictwa-rozwoj-zrownowazonego-paliwa-lotniczego-SAF-to-nie-tylko-korzysci-261631-150x100crop.jpg)

![Kompetencje sądów pracy [© fotogestoeber - Fotolia.com] Kompetencje sądów pracy](https://s3.egospodarka.pl/grafika//Kompetencje-sadow-pracy-5tvaz6.jpg)

![Zanim dopadnie Cię kryzys [© endostock - Fotolia.com] Zanim dopadnie Cię kryzys](https://s3.egospodarka.pl/grafika/zarzadzanie-kryzysowe/Zanim-dopadnie-Cie-kryzys-r420Ug.jpg)

![Zakaz palenia: nowe regulacje wg KPP [© Syda Productions - Fotolia.com] Zakaz palenia: nowe regulacje wg KPP](https://s3.egospodarka.pl/grafika/zakaz-palenia/Zakaz-palenia-nowe-regulacje-wg-KPP-d8i3B3.jpg)

![Branża HR w 2012 [© Scanrail - Fotolia.com] Branża HR w 2012](https://s3.egospodarka.pl/grafika/dzial-HR/Branza-HR-w-2012-apURW9.jpg)

![Zadbaj o swój wizerunek w sieci [© Mihai Simonia - Fotolia.com] Zadbaj o swój wizerunek w sieci](https://s3.egospodarka.pl/grafika2/wizerunek-w-sieci/Zadbaj-o-swoj-wizerunek-w-sieci-98211-150x100crop.jpg)

![Służebność przesyłu: roszczenie o naprawienie szkody [© petroos - Fotolia.com] Służebność przesyłu: roszczenie o naprawienie szkody](https://s3.egospodarka.pl/grafika2/sluzebnosc-przesylu/Sluzebnosc-przesylu-roszczenie-o-naprawienie-szkody-97765-150x100crop.jpg)

![Naprawienie szkody wyrządzonej decyzją administracyjną [© Andrey Burmakin - Fotolia.com] Naprawienie szkody wyrządzonej decyzją administracyjną](https://s3.egospodarka.pl/grafika2/decyzja-administracyjna/Naprawienie-szkody-wyrzadzonej-decyzja-administracyjna-114501-150x100crop.jpg)

![Prawo autorskie a negatywna recenzja [© JcJg Photography - Fotolia.com] Prawo autorskie a negatywna recenzja](https://s3.egospodarka.pl/grafika2/prawa-autorskie/Prawo-autorskie-a-negatywna-recenzja-126442-150x100crop.jpg)

![KDPW ma 19 lat [© fox17 - Fotolia.com] KDPW ma 19 lat](https://s3.egospodarka.pl/grafika2/KDPW/KDPW-ma-19-lat-126926-150x100crop.jpg)

![Boże Narodzenie: pora oszczędzać [© Andrey Kiselev - Fotolia.com] Boże Narodzenie: pora oszczędzać](https://s3.egospodarka.pl/grafika2/prezenty/Boze-Narodzenie-pora-oszczedzac-129433-150x100crop.jpg)

![Instytucja kary umownej w kc [© Visual Concepts - Fotolia.com] Instytucja kary umownej w kc](https://s3.egospodarka.pl/grafika2/kara-umowna/Instytucja-kary-umownej-w-kc-130627-150x100crop.jpg)

![Fundusze inwestycyjne: jak wybierają Polacy? [© narstudio - Fotolia.com] Fundusze inwestycyjne: jak wybierają Polacy?](https://s3.egospodarka.pl/grafika2/inwestowanie-pieniedzy/Fundusze-inwestycyjne-jak-wybieraja-Polacy-143677-150x100crop.jpg)

![Firmy rodzinne potrzebują zmian w stylu zarządzania [© stakhov - Fotolia.com] Firmy rodzinne potrzebują zmian w stylu zarządzania](https://s3.egospodarka.pl/grafika2/firmy-rodzinne/Firmy-rodzinne-potrzebuja-zmian-w-stylu-zarzadzania-152678-150x100crop.jpg)

![Bezpieczeństwo danych: jak nie dać się cyberprzestępcy? [© Andrey Popov - Fotolia.com] Bezpieczeństwo danych: jak nie dać się cyberprzestępcy?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Bezpieczenstwo-danych-jak-nie-dac-sie-cyberprzestepcy-164598-150x100crop.jpg)

![Zakupy przez internet. Co odstrasza, a co zachęca kupujących? [© Andrey Popov - Fotolia.com] Zakupy przez internet. Co odstrasza, a co zachęca kupujących?](https://s3.egospodarka.pl/grafika2/koszty-wysylki/Zakupy-przez-internet-Co-odstrasza-a-co-zacheca-kupujacych-180898-150x100crop.jpg)

![Inteligentna firma = mobilność + IoT + cloud computing [© Egor - Fotolia.com] Inteligentna firma = mobilność + IoT + cloud computing](https://s3.egospodarka.pl/grafika2/business-intelligence/Inteligentna-firma-mobilnosc-IoT-cloud-computing-199194-150x100crop.jpg)

![Black Friday kusi. Zadbaj o swój portfel [© Leigh Prather - Fotolia.com] Black Friday kusi. Zadbaj o swój portfel](https://s3.egospodarka.pl/grafika2/Black-Friday/Black-Friday-kusi-Zadbaj-o-swoj-portfel-199531-150x100crop.jpg)

![Jak polskie firmy wykorzystują potencjał komunikacji SMS? [© NOBU - Fotolia.com] Jak polskie firmy wykorzystują potencjał komunikacji SMS?](https://s3.egospodarka.pl/grafika2/komunikacja-sms/Jak-polskie-firmy-wykorzystuja-potencjal-komunikacji-SMS-201351-150x100crop.jpg)

![Złośliwy kod z Google Play wyświetla pornografię [© vejaa - Fotolia.com] Złośliwy kod z Google Play wyświetla pornografię](https://s3.egospodarka.pl/grafika2/zlosliwe-oprogramowanie/Zlosliwy-kod-z-Google-Play-wyswietla-pornografie-201544-150x100crop.jpg)

![Po szkodzie cena AC nie rośnie skokowo [© benjaminnolte - Fotolia.com] Po szkodzie cena AC nie rośnie skokowo](https://s3.egospodarka.pl/grafika2/cena-AC/Po-szkodzie-cena-AC-nie-rosnie-skokowo-208392-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone [© virtua73 - Fotolia.com] Dodatkowy urlop opiekuńczy i nowe umowy na okres próbny. Zmiany w Kodeksie pracy uchwalone](https://s3.egospodarka.pl/grafika2/kodeks-pracy/Dodatkowy-urlop-opiekunczy-i-nowe-umowy-na-okres-probny-Zmiany-w-Kodeksie-pracy-uchwalone-250696-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Jak projektować biuro, które wspiera wellbeing pracowników? [© pexels] Jak projektować biuro, które wspiera wellbeing pracowników?](https://s3.egospodarka.pl/grafika2/wellbeing/Jak-projektowac-biuro-ktore-wspiera-wellbeing-pracownikow-269903-150x100crop.jpg)

![Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników [© wygenerowane przez AI] Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników](https://s3.egospodarka.pl/grafika2/zasady-wynagradzania/Dlaczego-przyznajesz-bonusy-niesprawiedliwie-4-bledy-poznawcze-ktore-znieksztalcaja-oceny-pracownikow-270036-150x100crop.jpg)

![Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów? [© Wojciech Krzemiński] Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów?](https://s3.egospodarka.pl/grafika2/Alpine-A110-R/Alpine-A110-R-ekstremalnie-lekkie-piekielnie-szybkie-Dlaczego-ten-francuski-sportowiec-zachwyca-purystow-270047-150x100crop.jpg)

![Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu [© pexels] Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu](https://s3.egospodarka.pl/grafika2/dobry-lider/Praca-w-swieta-5-blednych-przekonan-liderow-ktore-niszcza-urlop-zespolu-270014-150x100crop.jpg)

![Najważniejszy kod podróży lotniczej. Czym jest PNR? [© pexels] Najważniejszy kod podróży lotniczej. Czym jest PNR?](https://s3.egospodarka.pl/grafika2/lot-samolotem/Najwazniejszy-kod-podrozy-lotniczej-Czym-jest-PNR-270138-150x100crop.jpg)

![Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik [© wygenerowane przez AI] Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik](https://s3.egospodarka.pl/grafika2/KSeF/Awaria-KSeF-w-2026-tryb-awaryjny-data-wystawienia-faktury-i-obowiazki-podatnika-Praktyczny-poradnik-270179-150x100crop.jpg)

![Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8 [© Wojciech Krzemiński] Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8](https://s3.egospodarka.pl/grafika2/Mercedes-AMG-SL-55-4MATIC/Test-Mercedes-AMG-SL-55-4MATIC-Luksusowy-kabriolet-z-napedem-na-cztery-kola-i-poteznym-V8-270058-150x100crop.jpg)