-

![Młodzi konsumenci i ich prawa [© photocrew - Fotolia.com] Młodzi konsumenci i ich prawa]()

Młodzi konsumenci i ich prawa

... zrobić to bezpiecznie. Dowiedział się, że: powinien zalogować się do systemu ze znanego sobie komputera (a nie np. z kawiarenki internetowej), musi sprawdzić, czy na pasku ... że dla prawidłowego działania odtwarzacza niezbędne jest wymienianie raz na pół roku części Q. Wiadomość straszna. Część Q kosztuje 30 zł. W sumie w roku konserwacja sprzętu ...

-

![ESET: zagrożenia internetowe VIII 2010 ESET: zagrożenia internetowe VIII 2010]()

ESET: zagrożenia internetowe VIII 2010

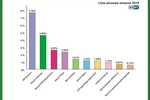

... TrojanBredolab - koń trojański, który po zainfekowaniu komputera łączy się bez wiedzy użytkownika z różnymi domenami. Ze wskazanych adresów pobiera złośliwe programy i automatycznie instaluje je na zainfekowanym komputerze. Zagrożenie rozprzestrzenia się jako element różnego typu aplikacji służących do pobierania plików z sieci. Lista zagrożeń ...

-

![Zagrożenia internetowe II kw. 2010 Zagrożenia internetowe II kw. 2010]()

Zagrożenia internetowe II kw. 2010

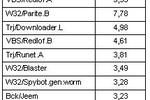

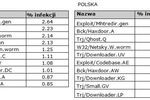

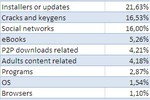

... wykorzystują je do przeprowadzania oszustw, rozsyłania spamu oraz rozprzestrzeniania szkodliwego oprogramowania. W dalszej części artykułu skupię ... prób infekcji zwiększyła się globalnie o 4,5% miesięcznie. Tabela pokazuje prawdopodobieństwo infekcji komputera zależy od jego lokalizacji. TRozkład ataków pozostał praktycznie niezmieniony w porównaniu ...

-

![Toughbook Panasonic CF-H1 Field Toughbook Panasonic CF-H1 Field]()

Toughbook Panasonic CF-H1 Field

... komputera przenośnego nie tylko wysokich parametrów technicznych, ale również możliwości pracy w najtrudniejszych warunkach terenowych. Praca w najtrudniejszych warunkach terenowych Model CF-H1 Field posiada wysoką tolerancję na wibracje, wstrząsy i uderzenia. Nowy model Toughbooka jest w stanie wytrzymać upadek z wysokości do ...

-

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

Zagrożenia internetowe III kw. 2010

... przy użyciu certyfikatów skradzionych Realtec Semiconductors i JMicron. W dalszej części artykułu omówimy szczegółowo te certyfikaty. Program, który jest tak złożony ... tylko zredukować liczbę fałszywych trafień do minimum, ale również efektywnie przydzielać zasoby podczas skanowania komputera w celu wykrycia infekcji. Niestety, sygnatury ...

-

![Wirus Wiper naprawdę szkodliwy? Wirus Wiper naprawdę szkodliwy?]()

Wirus Wiper naprawdę szkodliwy?

... do wyczyszczenia w oparciu o ich rozszerzenia. Lista rozszerzeń: Wyszukiwanie i czyszczenie wszystkich plików w określonych folderach (na przykład: Documents and Settings, Windows, Program Files) oraz na wszystkich dostępnych pamięciach USB podłączonych do komputera ... zniszczyć większość zawartości dysku. W górnej części obrazu można także zauważyć ...

-

![ASUS Transformer Book Trio ASUS Transformer Book Trio]()

ASUS Transformer Book Trio

... którego można korzystać jak z laptopa, tabletu lub stacjonarnego komputera PC. Dzięki możliwości błyskawicznego przełączania się pomiędzy systemami Windows 8 i ... jak z multidotykowego tabletu z systemem Android z własnym dwurdzeniowym procesorem Intel Atom™ i do 64GB pamięci. Po połączeniu ekranu ze stacją dokującą można błyskawicznie przełączać się ...

-

![Świąteczne zakupy online: zwrot towaru [© vladimirs - Fotolia.com] Świąteczne zakupy online: zwrot towaru]()

Świąteczne zakupy online: zwrot towaru

... do odstąpienia od umowy zakupu nie zależy od stanu, w jakim towar wrócił do sklepu. Można odesłać rzecz nawet całkowicie zniszczoną, np. porysowany monitor komputera. W takim przypadku, w pierwszej kolejności strony umowy powinny spróbować porozumieć się co do procentowego określenia zużycia przedmiotu. Jeżeli jednak nie dojdą do ...

-

![Geolokalizacja: 5 niecodziennych zastosowań Geolokalizacja: 5 niecodziennych zastosowań]()

Geolokalizacja: 5 niecodziennych zastosowań

... części trafią do osób niezainteresowanych. Liczne przykłady pokazują, w jak wielu różnych dziedzinach życia mamy obecnie do czynienia z systemami bazującymi na identyfikowaniu położenia obiektu w przestrzeni. Inne technologie stosowane do ... znajdzie się w pobliżu tagu) czy geolokalizacja na podstawie IP komputera. Ilość tych obszarów będzie się ...

-

![Ford Focus RS, czyli bądź jak Colin McRae Ford Focus RS, czyli bądź jak Colin McRae]()

Ford Focus RS, czyli bądź jak Colin McRae

... komputera, na szutrach pierwszej części tej gry spędzałem każdą wolną chwilę. Najczęściej za kierownicą rajdowego Focusa! Oczywiście cywilna wersja RS to nie rajdowe WRC, ale za kierownicą tego pocisku zdecydowanie przybliżyłem się do ... w niskoprofilowe opony nie pozostawiają wątpliwości, że mamy do czynienia z szybkim autem, a przebudowane zderzaki, ...

-

![Na co należy zwrócić uwagę kupując dysk SSD? Na co należy zwrócić uwagę kupując dysk SSD?]()

Na co należy zwrócić uwagę kupując dysk SSD?

... i odczytu danych. Jego zaletą jest również brak części mechanicznych, co owocuje większą odpornością na wstrząsy i uszkodzenia. Na rynku dostępnych ... jeśli kupimy dysk SSD z niższej półki. Dlatego też kupując nośnik półprzewodnikowy do starszego komputera najważniejszym czynnikiem wyboru jest jego niska cena. W przypadku większych wymagań warto ...

-

![Dziecko w sieci potrzebuje ochrony i nadzoru [© Herrndorff - Fotolia.com] Dziecko w sieci potrzebuje ochrony i nadzoru]()

Dziecko w sieci potrzebuje ochrony i nadzoru

... 10 dzieci korzysta z urządzenia mobilnego. Z jednej strony oznacza to szybki dostęp do wielu, często wartościowych i rozwijających, treści, a z drugiej - realne zagrożenie generowane przez ... rodzice jasno określili granice korzystania ze smartfona, tabletu czy komputera, a także wyjaśnili dziecku, jakie zagrożenia mogą na niego czyhać w Internecie ...

-

![Która reklama wideo przykuwa uwagę? [© contrastwerkstatt - Fotolia.com] Która reklama wideo przykuwa uwagę?]()

Która reklama wideo przykuwa uwagę?

... do 5 mln osób, a więc obejrzał je niemal co piąty polski internauta surfujący w sieci za pośrednictwem laptopa lub komputera stacjonarnego (źródło: gemiusAdReal). Ikea zgarnia również medal, jeżeli chodzi o rekordową liczbę odsłon, których było aż 15,1 mln. Drugie miejsce przypadło w udziale Zalando, którego spoty trafiły do ...

-

![Renault Captur Initiale Paris 1.2 Tce - diament w koronie [© Dominika Szablak] Renault Captur Initiale Paris 1.2 Tce - diament w koronie]()

Renault Captur Initiale Paris 1.2 Tce - diament w koronie

... elementów, sprawnie nawiązują do elegancji bryły auta i koloru testowanego egzemplarza. W centralnej części kokpitu miejsce zajął prosty ... komputera przyciskiem trwa delikatnie za długo, kamera cofania pokazująca obraz z wyraźnym opóźnieniem czy nad wyraz czułe czujniki z przodu auta, to nie koniec “smaczków”. Niestety najtrudniej przyzwyczaić się do ...

-

![Polacy pokochali streaming Polacy pokochali streaming]()

Polacy pokochali streaming

... ich na ekranie komputera (47 proc.) oraz urządzeniu mobilnym (42 proc.). Za obejrzane w ostatnich trzech miesiącach treści wideo większość z nas zapłaciła od 40 do 59 zł. ... 42 proc.). Dla 34 proc. istotne jest także, czy dana platforma daje dostęp do wielu filmów i seriali na raz. Wśród oglądanych przez Polaków seriali telewizyjnych i filmów, ...

-

![Trickbot znów najpopularniejszym zagrożeniem Trickbot znów najpopularniejszym zagrożeniem]()

Trickbot znów najpopularniejszym zagrożeniem

... od potrzeb, wykonywanie zrzutów ekranu, „kopanie” kryptowalut czy zdalną kontrole komputera, wraz z przejmowaniem obrazu kamerki internetowej. Trzecie miejsce niechlubnego podium ... przechodzenia przez katalogi. Jej pomyślne wykorzystanie może umożliwić osobie atakującej dostęp do dowolnych plików w systemie, którego dotyczy luka. Luka Apache wyszła ...

-

![Najpopularniejsze wirusy - XII 2003 Najpopularniejsze wirusy - XII 2003]()

Najpopularniejsze wirusy - XII 2003

... wraz z innymi aplikacjami i nie występują żadne objawy mogące wskazywać na zarażenie komputera. Drugie miejsce w światowym rankingu zajął Parite.B (5.58%). Weteran ten, ... .B (2.31%). Siedem spośród dziesięciu złośliwych kodów wykorzystuje luki w oprogramowaniu do rozprzestrzeniania się i skutecznego działania. Wniosek jest oczywisty. Użytkownicy ...

-

![Perfect tylko z Internetu [© stoupa - Fotolia.com] Perfect tylko z Internetu]()

Perfect tylko z Internetu

... komputer pliki z wybranymi utworami lub całą płytę. Ściągniętych utworów można słuchać bezpośrednio z komputera albo kopiując je np. do przenośnych odtwarzaczy MP3. Można też - korzystając z odpowiedniego oprogramowania - nagrać utwory na płytę ... 2,5 miliona plików. Według IFPI online music report rok 2004 będzie okresem intensywnego wzrostu w części ...

-

![Polska nie poprze patentów [© Syda Productions - Fotolia.com] Polska nie poprze patentów]()

Polska nie poprze patentów

... komputera". Tym samym Rada Unii Europejskiej nie może formalnie przyjąć tego projektu jako jej wspólnego stanowiska. Bez poparcia Polski, krajom które forsowały projekt w maju, brakuje teraz 16-tu głosów do ... Politycy z przeróżnych części demokratycznego spektrum, małe i średnie przedsiębiorstwa, programiści i ekonomiści apelowali do Rady UE aby ...

-

![Zagrożenia informatyczne 2004 [© Scanrail - Fotolia.com] Zagrożenia informatyczne 2004]()

Zagrożenia informatyczne 2004

... komputera w zaporę ogniową. W tym roku liczba rozpoznanych wirusów przekroczyła 100,000. Znacząco wzrosła także ilość zainfekowanych e-maili w porównaniu z rokiem 2003. Walka twórców wirusów Od stycznia do ...

-

![Najpopularniejsze wirusy VI 2005 Najpopularniejsze wirusy VI 2005]()

Najpopularniejsze wirusy VI 2005

... szpiegujący, aby zmusić użytkownika do zakupu danego rozwiązania. Głównym celem trojana Citifraud.A jest kradzież informacji potrzebnych do obsługi internetowego konta ... robota o tej samej nazwie). Tego rodzaju wirus jest używany do otwierania „kuchennych drzwi” komputera, poprzez wykorzystanie luk w zabezpieczeniach i oczekiwanie na polecenia, ...

-

![Najpopularniejsze wirusy 2005 Najpopularniejsze wirusy 2005]()

Najpopularniejsze wirusy 2005

... do roku poprzedniego – w dalszym ciągu nasze komputery były atakowane przez te same wirusy, co w roku 2004 i nie wystąpiły duże epidemie. Nie oznacza to jednak, że ryzyko zainfekowania komputera ... a pierwsze w Polsce przypadło QHost.gen. Trojan ten uniemożliwia użytkownikowi dostęp do stron internetowych firm zajmujących się zabezpieczaniem ...

-

![Aparaty Nikon Coolpix P3 i P4 Aparaty Nikon Coolpix P3 i P4]()

Aparaty Nikon Coolpix P3 i P4

... do komputera wszystkie zdjęcia zapisane w pamięci aparatu. Użytkownicy mogą korzystać z funkcji bezprzewodowego drukowania z zastosowaniem drukarek zgodnych ze standardem PictBridge dzięki opcjonalnemu adapterowi do ... , zwiększa intensywność oświetlenia, pozostawiając prawidłowo naświetlone części zdjęcia bez zmian. Do aparatów P3 i P4 jest dołączane ...

-

![Lato sprzyja utratom danych [© violetkaipa - Fotolia.com] Lato sprzyja utratom danych]()

Lato sprzyja utratom danych

... w drodze działań operacyjnych; zdarza się, że dane odzyskiwane są z komputera zniszczonego tuż przed nadejściem policji). W dalszej kolejności wśród ... własnym zakresie. – dodaje. Odzyskanie danych „domowymi” sposobami jest możliwe w stosunku do znacznej części uszkodzeń logicznych. Można wykorzystać w tym celu odpowiednie oprogramowanie na ...

-

![Bezprzewodowa kamera D-Link DCS-3420 Bezprzewodowa kamera D-Link DCS-3420]()

Bezprzewodowa kamera D-Link DCS-3420

... zoom pozwala na zbliżanie wybranej części kadru. DCS-3420 wykorzystuje kompresję MPEG-4, dzięki czemu umożliwia strumieniową transmisję obrazu z prędkością do 25 klatek na sekundę. ... po podłączeniu do kamery głośnika możliwa jest rozmowa z osobą znajdującą się przed obiektywem. Rejestrowany obraz może być zapisywany na twardym dysku komputera lub ...

-

![Wirusy i robaki V 2007 Wirusy i robaki V 2007]()

Wirusy i robaki V 2007

... wersje Warezova na zaatakowane komputery, co może potencjalnie prowadzić do poważnej epidemii i stworzenia gigantycznego botnetu. W maju phisherzy wykazali mniejszą aktywność ... robaków pocztowych. To spowoduje, że zainfekowana wiadomość wysłana z zaatakowanego komputera będzie zawierała 'sandwich' plik robaka, który jest również zainfekowany wirusem ...

-

![Najpopularniejsze notebooki: Toshiba liderem Najpopularniejsze notebooki: Toshiba liderem]()

Najpopularniejsze notebooki: Toshiba liderem

... tempie. Coraz częściej decydujemy się na zakup drugiego lub nawet trzeciego komputera przenośnego - zwracając uwagę na czas pracy baterii, wagę i kształt urządzenia czy jego ... - "Preferencje zakupowe użytkowników serwisu Skapiec.pl w okresie od czerwca 2006 do maja 2007 roku w kategorii Notebooki w dziale Komputery". W okresie czerwiec 2006 - maj ...

-

![Verbatim: karta SD Secure ExpressCard Verbatim: karta SD Secure ExpressCard]()

Verbatim: karta SD Secure ExpressCard

... funkcją jest przydzielanie haseł gości, które umożliwiają dostęp do części lub do całości danych przechowywanych na urządzeniu. Konstrukcja napędu Solid-State Drive ... do użycia po podłączeniu do komputera, a wcześniejsze instalowanie oprogramowania lub nadawanie uprawnień administratora nie jest konieczne. Karta ExpressCard może także służyć do ...

-

![Wyszukiwanie w Internecie: celebryci "niebezpieczni" Wyszukiwanie w Internecie: celebryci "niebezpieczni"]()

Wyszukiwanie w Internecie: celebryci "niebezpieczni"

... trendami” — mówi Marcus. „Niezależnie od tego, czy surfuje się po Internecie z komputera, komórki, czy też klika się w odnośniki na Twitterze szukając informacji ... w tym roku w pierwszej dziesiątce „najbardziej niebezpiecznych” celebrytów. Wyszukiwanie plików do pobrania z seksowną Gisele Bündchen (nr 4), Adrianą Limą (nr 6) i Heidi Klum ...

-

![Decyzje zakupowe Polaków: studenci [© Scanrail - Fotolia.com] Decyzje zakupowe Polaków: studenci]()

Decyzje zakupowe Polaków: studenci

... Przydatnym zakupem, szczególnie jeśli rezygnujemy z posiadania przenośnego komputera, jest pendrive o dużej pojemności. Przeniesiemy na nim pliki do wydruku, prezentację Power Point czy nawet ... obcych stanowi ozdobę każdego CV. Chociaż angielski i niemiecki wciąż należą do najchętniej wybieranych języków obcych, to studenci coraz częściej wybierają ...

-

![Polski Internet i internauci 2011 [© Scanrail - Fotolia.com] Polski Internet i internauci 2011]()

Polski Internet i internauci 2011

... bankowość internetowa, pornografia i hazard to domena męskiej części internautów, to kobiety ukrywają przede ... jednak lubią ryzyko. Aż 32 procent konsumentów przyznaje się do pobierania z Internetu podejrzanych plików. Najbardziej beztroskie ... przeglądania InPrivate, który uniemożliwia innym użytkownikom komputera poznanie odwiedzonych przez ciebie ...

-

![Niebezpieczne strony internetowe I kw. 2011 Niebezpieczne strony internetowe I kw. 2011]()

Niebezpieczne strony internetowe I kw. 2011

... Panda Security w pierwszym kwartale tego roku to strony brazylijskie. Pierwsza odsyła do filmu przedstawiającego akcję ratunkową grupy osób, które przetrwały tsunami, opublikowanego ... Panda oferuje użytkownikom Panda Cloud Antivirus bezpłatne narzędzie umożliwiające dodatkową ocenę kondycji komputera. Panda Cloud Antivirus dokładnie skanuje komputer, ...

-

![Radio w Internecie - zwyczaje słuchaczy Radio w Internecie - zwyczaje słuchaczy]()

Radio w Internecie - zwyczaje słuchaczy

... . badanych, z czego połowa rzadziej niż raz w miesiącu. Najczęściej są one odsłuchiwane przez stronę internetową, za pomocą komputera. Informacje o badaniu Badanie BInAR 2011 zostało zrealizowane w maju 2011 za pomocą ankiet internetowych, na próbie 1278 respondentów z bazy badania Radio Track posiadających dostęp do Internetu.

-

![List motywacyjny - jakie błędy? [© PIERRE PIERRE - Fotolia.com] List motywacyjny - jakie błędy?]()

List motywacyjny - jakie błędy?

... firmę zarówno na spotkaniach wewnętrznych, jak i zewnętrznych na poziomie wykonawczym Popularny zwrot: umiejętność obsługi komputera Oferuję: profesjonalizm w obsłudze środowiska MS Office oraz systemów CMS wykorzystywanych do projektowania i tworzenia stron internetowych. Błąd nr 4: Zbyt długi List motywacyjny dłuższy niż jedna strona ...

-

![Cyfryzacja TV pod lupą UOKiK [© Ambrophoto - Fotolia.com] Cyfryzacja TV pod lupą UOKiK]()

Cyfryzacja TV pod lupą UOKiK

... obowiązki dla sprzedawców odbiorników. Jeżeli posiadają w ofercie telewizor lub dekoder nieprzystosowany do odbioru naziemnej telewizji cyfrowej powinni o tym zawiadomić kupującego, i odebrać od niego pisemne ... numerem telefonu 800 007 788 – z konsultantem można również połączyć się bezpośrednio z komputera. Przydatne informacje na ten temat można ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Młodzi konsumenci i ich prawa [© photocrew - Fotolia.com] Młodzi konsumenci i ich prawa](https://s3.egospodarka.pl/grafika/prawa-konsumentow/Mlodzi-konsumenci-i-ich-prawa-XloBwh.jpg)

![Świąteczne zakupy online: zwrot towaru [© vladimirs - Fotolia.com] Świąteczne zakupy online: zwrot towaru](https://s3.egospodarka.pl/grafika2/e-commerce/Swiateczne-zakupy-online-zwrot-towaru-167796-150x100crop.jpg)

![Dziecko w sieci potrzebuje ochrony i nadzoru [© Herrndorff - Fotolia.com] Dziecko w sieci potrzebuje ochrony i nadzoru](https://s3.egospodarka.pl/grafika2/dziecko-w-sieci/Dziecko-w-sieci-potrzebuje-ochrony-i-nadzoru-187969-150x100crop.jpg)

![Która reklama wideo przykuwa uwagę? [© contrastwerkstatt - Fotolia.com] Która reklama wideo przykuwa uwagę?](https://s3.egospodarka.pl/grafika2/YouTube/Ktora-reklama-wideo-przykuwa-uwage-193686-150x100crop.jpg)

![Renault Captur Initiale Paris 1.2 Tce - diament w koronie [© Dominika Szablak] Renault Captur Initiale Paris 1.2 Tce - diament w koronie](https://s3.egospodarka.pl/grafika2/Renault-Captur/Renault-Captur-Initiale-Paris-1-2-Tce-diament-w-koronie-197546-150x100crop.jpg)

![Perfect tylko z Internetu [© stoupa - Fotolia.com] Perfect tylko z Internetu](https://s3.egospodarka.pl/grafika/perfect/Perfect-tylko-z-Internetu-MBuPgy.jpg)

![Polska nie poprze patentów [© Syda Productions - Fotolia.com] Polska nie poprze patentów](https://s3.egospodarka.pl/grafika/patenty-na-oprogramowanie/Polska-nie-poprze-patentow-d8i3B3.jpg)

![Zagrożenia informatyczne 2004 [© Scanrail - Fotolia.com] Zagrożenia informatyczne 2004](https://s3.egospodarka.pl/grafika/zagrozenia-informatyczne/Zagrozenia-informatyczne-2004-apURW9.jpg)

![Lato sprzyja utratom danych [© violetkaipa - Fotolia.com] Lato sprzyja utratom danych](https://s3.egospodarka.pl/grafika/utrata-danych/Lato-sprzyja-utratom-danych-SdaIr2.jpg)

![Decyzje zakupowe Polaków: studenci [© Scanrail - Fotolia.com] Decyzje zakupowe Polaków: studenci](https://s3.egospodarka.pl/grafika/preferencje-zakupowe/Decyzje-zakupowe-Polakow-studenci-apURW9.jpg)

![Polski Internet i internauci 2011 [© Scanrail - Fotolia.com] Polski Internet i internauci 2011](https://s3.egospodarka.pl/grafika/Internauci/Polski-Internet-i-internauci-2011-apURW9.jpg)

![List motywacyjny - jakie błędy? [© PIERRE PIERRE - Fotolia.com] List motywacyjny - jakie błędy?](https://s3.egospodarka.pl/grafika2/list-motywacyjny/List-motywacyjny-jakie-bledy-92180-150x100crop.jpg)

![Cyfryzacja TV pod lupą UOKiK [© Ambrophoto - Fotolia.com] Cyfryzacja TV pod lupą UOKiK](https://s3.egospodarka.pl/grafika2/cyfryzacja-TV/Cyfryzacja-TV-pod-lupa-UOKiK-110385-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

![Długie weekendy - jak wygląda kalendarz 2025? [© snowing na Freepik] Długie weekendy - jak wygląda kalendarz 2025?](https://s3.egospodarka.pl/grafika2/dlugie-weekendy/Dlugie-weekendy-jak-wyglada-kalendarz-2025-263192-150x100crop.jpg)

![7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI] 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/inwestycja-w-mieszkanie/7-pulapek-i-okazji-zobacz-co-cie-czeka-podczas-kupna-mieszkania-na-wynajem-270018-50x33crop.jpg) 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

![Jak projektować biuro, które wspiera wellbeing pracowników? [© pexels] Jak projektować biuro, które wspiera wellbeing pracowników?](https://s3.egospodarka.pl/grafika2/wellbeing/Jak-projektowac-biuro-ktore-wspiera-wellbeing-pracownikow-269903-150x100crop.jpg)

![Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników [© wygenerowane przez AI] Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników](https://s3.egospodarka.pl/grafika2/zasady-wynagradzania/Dlaczego-przyznajesz-bonusy-niesprawiedliwie-4-bledy-poznawcze-ktore-znieksztalcaja-oceny-pracownikow-270036-150x100crop.jpg)

![Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów? [© Wojciech Krzemiński] Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów?](https://s3.egospodarka.pl/grafika2/Alpine-A110-R/Alpine-A110-R-ekstremalnie-lekkie-piekielnie-szybkie-Dlaczego-ten-francuski-sportowiec-zachwyca-purystow-270047-150x100crop.jpg)

![Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu [© pexels] Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu](https://s3.egospodarka.pl/grafika2/dobry-lider/Praca-w-swieta-5-blednych-przekonan-liderow-ktore-niszcza-urlop-zespolu-270014-150x100crop.jpg)

![Najważniejszy kod podróży lotniczej. Czym jest PNR? [© pexels] Najważniejszy kod podróży lotniczej. Czym jest PNR?](https://s3.egospodarka.pl/grafika2/lot-samolotem/Najwazniejszy-kod-podrozy-lotniczej-Czym-jest-PNR-270138-150x100crop.jpg)

![Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik [© wygenerowane przez AI] Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik](https://s3.egospodarka.pl/grafika2/KSeF/Awaria-KSeF-w-2026-tryb-awaryjny-data-wystawienia-faktury-i-obowiazki-podatnika-Praktyczny-poradnik-270179-150x100crop.jpg)

![Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8 [© Wojciech Krzemiński] Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8](https://s3.egospodarka.pl/grafika2/Mercedes-AMG-SL-55-4MATIC/Test-Mercedes-AMG-SL-55-4MATIC-Luksusowy-kabriolet-z-napedem-na-cztery-kola-i-poteznym-V8-270058-150x100crop.jpg)