-

![Jak płacimy domowe rachunki? [© JPC-PROD - Fotolia.com] Jak płacimy domowe rachunki?]()

Jak płacimy domowe rachunki?

... kanału płatności następuje jednak stopniowo, choć wielu wystawców zachęca już do korzystania z e-faktur. Obecnie 30% osób opłaca jakiś rachunek drogą elektroniczną. Zauważyć można, że w jakimś sensie rodzaj usług determinuje sposób płatności: korzystając z komputera czy smartfona najczęściej płacimy za Internet, telefonię komórkową oraz ...

-

![Wakacje na raty: lepiej bez kredytu [© kozini - Fotolia.com] Wakacje na raty: lepiej bez kredytu]()

Wakacje na raty: lepiej bez kredytu

... to typowe rozłożenie płatności na części wynikające z umowy cywilnej pomiędzy biurem podróży a osobą ... - od zakupu w systemie ratalnym mebli, telewizora, pralki, komputera czy samochodu. Inny jest tylko cel kredytu ... takiej linii kredytowej, a jeśli tak - to wystąpić do banku z wnioskiem o debet. Zaletą finansowania wakacji z kredytu w rachunku ...

-

![Rynek pracy = bezrobocie + brak pracowników [© Olivier Le Moal - Fotolia.com] Rynek pracy = bezrobocie + brak pracowników]()

Rynek pracy = bezrobocie + brak pracowników

... nie umie obsłużyć komputera, nawet w najbardziej podstawowy sposób. Przydatne linki: Oferty pracy Jak walczyć z niedostatkiem talentów W celu zapobiegania niedoborowi talentów, również na polskim rynku pracy, konieczne jest wprowadzenie w życie głębszych rozwiązań systemowych. - Jedną z naszych rekomendacji jest dążenie do jeszcze większego ...

-

![Jak czytamy e-booki? [© Voyagerix - Fotolia.com] Jak czytamy e-booki?]()

Jak czytamy e-booki?

... urządzenia, czyli e-czytnika. W ich opinii smartfon jest za mały do e-lektury, a komputer męczy wzrok. Ponad 87% respondentów podaje, że czyta ebooki na czytnikach, a 8% na tablecie, 3% na smartfonie i tylko 2% na ekranie laptopa lub monitorze komputera. Jedną z najistotniejszych funkcji w czytnikach, wskazanych przez respondentów jest ...

-

![Banki promują nielojalność [© Mikael Damkier - Fotolia.com] Banki promują nielojalność]()

Banki promują nielojalność

... traktowanie klientów, którzy nie korzystają z nowoczesnych technologii. Znacznie wyższe oprocentowanie można bowiem uzyskać, zakładając lokatę za pośrednictwem komputera czy smartfona, niż w sytuacji, gdy klient przyjdzie do oddziału banku. Tu dobrym przykładem może być PKO BP, Bank Millennium i Raiffeisen Polbank. W PKO BP otwierając ...

-

![5 cech inwestora, który osiągnął sukces [© hakinmhan - Fotolia.com] 5 cech inwestora, który osiągnął sukces]()

5 cech inwestora, który osiągnął sukces

... mnóstwa czasu spędzonego przed ekranem komputera, a także pewnego zestawu niezbędnych cech. Całe szczęście cechy te są osiągalne, jeśli jest się ... , niewielu ją wykazuje. Dyscyplina jest jednym z najważniejszych, wręcz kluczowych elementów na drodze do sukcesu inwestycyjnego i trader, który chce coś osiągnąć na rynkach finansowych, musi ją wykazywać ...

-

![Samochód na gaz po zimie. Nie tylko wymiana opon Samochód na gaz po zimie. Nie tylko wymiana opon]()

Samochód na gaz po zimie. Nie tylko wymiana opon

... paliwa niż powinien. Zapobiegnie temu kalibracja wykonana przy pomocy komputera podłączonego do samochodu. Zapewni ona dodatkowo płynną jazdę, bez niedogodnych szarpnięć, które ... prędzej czy później, a kiedy – to zależy od warunków eksploatacji i jakości tych części. Zużycie reduktora tylko w pewnym zakresie zależy od przebiegu – w dużej mierze od ...

-

![Pokolenie 55+ zwiększa zakupy w internecie [© Robert Kneschke - Fotolia.com] Pokolenie 55+ zwiększa zakupy w internecie]()

Pokolenie 55+ zwiększa zakupy w internecie

... grup wiekowych. Na przykład zadbanie o odpowiednią wielkość i czytelność czcionek docenią też użytkownicy z grupy 40+, którzy często używają okularów do czytania i korzystania z komputera. Intuicyjność, dobra architektura informacji i rezygnacja z niepotrzebnych kroków, z pewnością przełożą się korzystnie na ogólny odsetek finalizowanych zakupów ...

-

![W Starych Włochach powstaje Rezydencja Chrobrego W Starych Włochach powstaje Rezydencja Chrobrego]()

W Starych Włochach powstaje Rezydencja Chrobrego

... domem dostarczane przez firmę Fibaro pozwolą też - za pomocą smartfonu i komputera - na zdalną kontrolę prawidłowości funkcjonowania domowych instalacji i urządzeń. ... to dobrze dopasowana do otoczenia architektura budynku, jasne pomieszczenia, dogodne położenie i dojazd, a także rozbudowana infrastruktura społeczna tej części miasta. Wybraliśmy ...

-

![Polacy masowo "przesiadają się" na smartfony [© FotolEdhar - Fotolia.com] Polacy masowo "przesiadają się" na smartfony]()

Polacy masowo "przesiadają się" na smartfony

... 2017 do grudnia 2018 rzesza użytkowników korzystających z internetu z poziomu komputera lub PC zmniejszyła się o niemal 1 mln (z 23,9 mln w 2017 do 23 mln w ... 1,9 mln więcej. Nieznacznie zmalała z kolei liczba użytkowników korzystających z tabletów – z 3,9 mln w grudniu 2017 do 3,6 mln w grudniu 2018. Rekordy i spadki grudnia 2017 i 2018 W ostatnim ...

-

![Polski nastolatek ze smartfona korzysta częściej niż jego rówieśnik z USA [© nenetus - Fotolia.com] Polski nastolatek ze smartfona korzysta częściej niż jego rówieśnik z USA]()

Polski nastolatek ze smartfona korzysta częściej niż jego rówieśnik z USA

... i Wielkiej Brytanii to 43%. Nastolatkowie nie ograniczają się oczywiście do telefonów - z chęcią używają również komputerów stacjonarnych, laptopów, tabletów czy konsol do gier. Na tle innych narodowości polski nastolatek wyróżnia się pod względem korzystania z komputera stacjonarnego. Jak wynika z badania, używa go 53% badanych, co ...

-

![Hakerzy atakują fanów seriali Hakerzy atakują fanów seriali]()

Hakerzy atakują fanów seriali

... zagrożenia to rozmaite trojany, które należą do najniebezpieczniejszych szkodliwych programów. Tego rodzaju szkodliwe pliki pozwalają cyberprzestępcom wykonywać szereg czynności: od usuwania i blokowania danych po zakłócanie działania komputera. Niektóre z rozprzestrzenianych trojanów należały do kategorii spyware i miały za zadanie śledzenie ...

-

![Studenci i nowe technologie: pracę dyplomową napisze sztuczna inteligencja? Studenci i nowe technologie: pracę dyplomową napisze sztuczna inteligencja?]()

Studenci i nowe technologie: pracę dyplomową napisze sztuczna inteligencja?

... z rozwiązań do organizacji pracy. Nauka w stylu mobile Z danych wynika, że 97 proc. studentów do nauki używa urządzeń elektronicznych. Najchętniej korzystają oni z laptopów (94 proc.) i smartfonów (90 proc.), a rzadziej sięgają po pozostałe sprzęty. Co trzeci student korzysta z tabletu, a jedynie co czwarty z komputera stacjonarnego. Widzimy ...

Tematy: sztuczna inteligencja, AI, nowe technologie, edukacja, kształcenie, studenci, studia, student -

![Dostępność - walor niezbędny witryny [© Minerva Studio - Fotolia.com] Dostępność - walor niezbędny witryny]()

Dostępność - walor niezbędny witryny

... ogólnodostępny, czy też planujemy udostępnienie całości lub części zasobów dla konkretnych grup, np. tylko dla internautów "wdzwaniających się" poprzez konkretny numer dostępowy. METODOLOGIA BADANIA Jak zatem badać dostępność? Jednym ze sposobów jest pomiar czasu załadowania do komputera internauty wybranego elementu graficznego (plik gif ...

-

![Sieciowe zagrożenia IV-VI 2005 Sieciowe zagrożenia IV-VI 2005]()

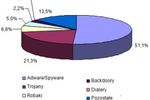

Sieciowe zagrożenia IV-VI 2005

... tych dwóch kategorii oprogramowania. Drugim co do wielkości źródłem infekcji są trojany, które stanowiły 21% wykrytych przypadków. Jest to 3% wzrost w stosunku do poprzedniego kwartału. Spośród nich aż 27% należało do grupy Downloader, mających na celu pobranie do zainfekowanego komputera innej złośliwej aplikacji, głównie programu szpiegującego ...

-

![Wygraj z internetowym oszustem [© stoupa - Fotolia.com] Wygraj z internetowym oszustem]()

Wygraj z internetowym oszustem

... komputera wzrasta. Tylko w USA przychody z cyberprzestępczości przekroczyły w 2005r. zyski z handlu narkotykami. Zarówno prawnicy, prokuratura jak i elektroniczni detektywi twierdzą, że oszustów internetowych można się ustrzec, a jeśli dojdzie do ...

-

![Crimeware - nowe zagrożenia sieciowe [© stoupa - Fotolia.com] Crimeware - nowe zagrożenia sieciowe]()

Crimeware - nowe zagrożenia sieciowe

... czynności, czyli kradzieży danych.” Przykładem takich działań jest wysyłanie linków do stron, które udają autentyczne strony internetowe, a umożliwiających kradzieże cennych danych takich jak numery kart kredytowych, kont bankowych lub innych ważnych danych z komputera. Ten rodzaj ataku dawniej nazywany był „cyberprzestępstwem” lub „cyberterrorem ...

-

![Najpopularniejsze wirusy X 2006 Najpopularniejsze wirusy X 2006]()

Najpopularniejsze wirusy X 2006

... .JB, Ruins.A, Qhost.gen i Banker.EXW. Pozwalają one hakerowi na włamanie się do zainfekowanego komputera i podjęcie niebezpiecznych akcji, np. wysyłanie niechcianych wiadomości email. Zainfekowane komputery mogą być również wykorzystywane do innych nielegalnych celów, jak skoordynowane ataki sieciowe przeciwko firmom konkurencyjnym lub kradzież ...

-

![Kampania społeczna "Mniej dźwigaj" [© Syda Productions - Fotolia.com] Kampania społeczna "Mniej dźwigaj"]()

Kampania społeczna "Mniej dźwigaj"

... mięśniowo – szkieletowe? Zaburzenia mięśniowo-szkieletowe obejmują szeroki zakres problemów zdrowotnych, do głównej grupy jednak zaliczają się bóle kręgosłupa i pleców oraz ... dzieci i młodzieży. Wystarczy codzienne, wielogodzinne posługiwanie się myszką od komputera, by spowodować zmiany zwyrodnieniowe w obrębie nadgarstka. Pierwsze dolegliwości ...

-

![Największe zagrożenia w sieci IV 2009 [© Scanrail - Fotolia.com] Największe zagrożenia w sieci IV 2009]()

Największe zagrożenia w sieci IV 2009

... narzędziem do kontroli zainfekowanego komputera. Na miejscu ósmym pojawiło się nowe e-zagrożenie w postaci Trojan.KillAV.PT. Szkodnik ten posiada długą listę programów antywirusowych i zabezpieczających, które wyłącza, a następnie blokuje ich uruchomienie. Po skutecznym ataku pobiera i instaluje program do wykradania loginów i haseł do kont ...

-

![Komunikacja w firmie: zalety sieci intranet [© stoupa - Fotolia.com] Komunikacja w firmie: zalety sieci intranet]()

Komunikacja w firmie: zalety sieci intranet

... szybki sposób przekazać różne informacje wszystkim pracownikom, którzy mają dostęp do komputera. Sprawnie prowadzona komunikacja wewnętrzna zdecydowanie ułatwia zarządzanie, pomaga ... gwarantuje również dostęp do źródeł z każdego miejsca na świecie. Jeśli zachodzi taka potrzeba umożliwia ograniczenie dostępu części pracowników do określonych ...

-

![Projektor video Acer P1266i Projektor video Acer P1266i]()

Projektor video Acer P1266i

... może wyświetlać sygnał nie tylko z komputera PC lub odtwarzacza DVD - funkcja MobiShow pozwala na przesyłanie obrazu z smaftfona z interfejsem WiFi. Dzięki funkcji Acer Quad-View, która dzieli ekran na cztery części i pozwala na jednoczesne wyświetlanie obrazu z różnych komputerów, do bezprzewodowego projektora może podłączyć się kilku ...

-

![Bogatszy pakiet Iomega Protection Suite Bogatszy pakiet Iomega Protection Suite]()

Bogatszy pakiet Iomega Protection Suite

... Internet z 2 GB darmowej przestrzeni na dane (i nielimitowanej przestrzeni w cenie 4,95 USD/miesiąc). Usługi MozyHome Online pozwalają odtworzyć najważniejsze dane z dowolnego komputera z dostępem do Internetu z dowolnej lokalizacji na świcie. Subskrypcja Trend Micro™ Internet Security dla PC lub 12 miesięczna subskrypcja Trend™ Smart Surfing for ...

-

![Małe i średnie firmy a spam [© stoupa - Fotolia.com] Małe i średnie firmy a spam]()

Małe i średnie firmy a spam

... przedstawione najlepsze wzorce postępowania do wykorzystania przez pracowników podczas kontroli poczty e-mail: Nie należy otwierać wiadomości typu spam. Nigdy nie należy otwierać załączników do wiadomości e-mail pochodzących od nieznanych nadawców - załączniki mogą zawierać złośliwe oprogramowanie i prowadzić do infekcji komputera. Nigdy nie należy ...

-

![Downadup/Conficker nadał groźny? [© stoupa - Fotolia.com] Downadup/Conficker nadał groźny?]()

Downadup/Conficker nadał groźny?

... Windows, którą to podatność Microsoft naprawił na miesiąc przed wybuchem epidemii. Robak pozwalał cyberprzestępcom na uzyskanie cichego dostępu do zainfekowanego komputera i tym samym do wszystkich informacji na nim zapisanych. Według aktualnych informacji cyberprzestępcy wciąż mogą kontrolować około 6,5 miliona komputerów, które nie zostały ...

-

![Symantec Norton Everywhere [© Nmedia - Fotolia.com] Symantec Norton Everywhere]()

Symantec Norton Everywhere

... phishingiem, złośliwym oprogramowaniem i programami typu spyware poprzez filtrowanie sieci za pomocą produktów Norton. Obecne produkty Norton skanują pliki wprowadzane do systemu operacyjnego komputera, natomiast usługa Norton DNS będzie weryfikować każdy adres URL wpisany w przeglądarce przez użytkownika. Dzięki technologii DNS usługa ta zapewni ...

-

![Cafe Internet i hot-spot: na co uważać? [© stoupa - Fotolia.com] Cafe Internet i hot-spot: na co uważać?]()

Cafe Internet i hot-spot: na co uważać?

... co prawda przed „podsłuchem” lecz uniemożliwi skorzystanie z niego kolejnemu internaucie, który siądzie po nas do tego samego komputera. Hot-spot or not "Część restauracji i centrów handlowych chcąc zachęcić potencjalnych klientów do odwiedzin w swoich lokalach udostępnia darmowy i publicznie dostępny Internet, tworząc tzw. hot-spot. Korzystać mogą ...

-

![Ataki internetowe coraz groźniejsze [© stoupa - Fotolia.com] Ataki internetowe coraz groźniejsze]()

Ataki internetowe coraz groźniejsze

... do tej pory przez wszystkie lata naszej działalności. Motorem napędowym rozwoju wirusów i szkodników jest tendencja do używania ich w celu przeprowadzania wysoce wyspecjalizowanych ataków. Charakterystyka działania takiego kodu polega na tym, że po dostaniu się do komputera ... doprowadzenie do zawieszenia działania jak największej części infrastruktury ...

-

![Własna strona WWW jako kreatywne CV [© nyul - Fotolia.com] Własna strona WWW jako kreatywne CV]()

Własna strona WWW jako kreatywne CV

... do nas z informacją, że kolega kolegi szuka do pracy kogoś o naszych kompetencjach, nie musimy wyciągać pendrive’a i przesyłać maila z załącznikiem - wystarczy, że podyktujemy adres naszej strony. Możemy zrobić to nawet wtedy, kiedy jesteśmy z dala od komputera ...

-

![Panasonic Toughbook CF-H2 Field Panasonic Toughbook CF-H2 Field]()

Panasonic Toughbook CF-H2 Field

... komputera, tablet CF-H2 Field może pracować nieprzerwanie przez 6,5 godziny z uruchomionym systemem Windows 7, umożliwiając pracownikom w terenie pełne wykorzystanie jego możliwości. Toughbook CF-H2 Field ładuje baterie równocześnie, co wydatnie skraca czas ładowania (do ... od dotarcia produktu do serwisu i pięcioletnią dostępność części zamiennych ...

-

![Jak uporządkować domowe finanse? Jak uporządkować domowe finanse?]()

Jak uporządkować domowe finanse?

... przez Internet. Dokonując transakcji za pomocą komputera, możesz ograniczyć koszt prowadzenia rachunku do zera. W zależności od banku, czy ... do czego niektórzy mogą dopisać roczny zysk z konta oszczędnościowego na poziomie 100-180 zł. Idealnie byłoby, tak wygospodarowanych oszczędności nie „skonsumować”, ale zainwestować je, przynajmniej w części ...

-

![Nowości w bankowości mobilnej MultiBanku [© denphumi - Fotolia.com] Nowości w bankowości mobilnej MultiBanku]()

Nowości w bankowości mobilnej MultiBanku

... usługi bankowości mobilnej, klienci nie będą już potrzebowali komputera czy laptopa, aby móc wygodnie sprawdzić historię ... części transakcyjnej. Dzięki temu istnieje możliwość oznaczenia jako ulubionych trzech wybranych produktów MultiBanku, które będą wyświetlać się zaraz po zalogowaniu do rachunku. W menu aplikacji widoczne są również skróty do ...

-

![Cloud computing: fakty i mity [© fotogestoeber - Fotolia.com] Cloud computing: fakty i mity]()

Cloud computing: fakty i mity

... do wymogów firmy. Główną zaletą tego rozwiązania jest możliwość skupienia się pracowników na istotnych pracach i realizacji zadań, nie na zajmowaniu się zapleczem IT. Chmura nie zapewnia 100% bezpieczeństwa danych Po części ... lub filmu z komputera na smartfonie. Mało tego, umożliwia również dołączenie do sieci monitoringu, a nawet systemu zdalnego ...

-

![Zimą też warto uważać na biura podróży [© Gorilla - Fotolia.com] Zimą też warto uważać na biura podróży]()

Zimą też warto uważać na biura podróży

... informacją o charakterze ostrzegawczym, która powinna skłonić kupującego usługę biura podróży do bardziej rozważnego podejmowania decyzji o zakupie. Sprawdzenie biura podróży w biurze ... nas firmy uzyskamy więc od ręki, nie odchodząc od własnego komputera. Diabeł tkwi w szczegółach Powinniśmy też uważać na wszelkie „wyjątkowe” oferty ... całości lub części ...

-

![Narzędzia społecznościowe poprawiają efektywność pracy [© Gajus - Fotolia.com] Narzędzia społecznościowe poprawiają efektywność pracy]()

Narzędzia społecznościowe poprawiają efektywność pracy

... umysłowych (definiowanych jako osoby dorosłe, pracujące w firmach zatrudniających co najmniej 100 osób, używające komputera stacjonarnego, laptopa, tabletu lub smartfonu do wykonywania co najmniej 75% swoich zadań) od 25 marca do 24 kwietnia 2013 r. W ramach ankiety przeprowadzono łącznie 9908 wywiadów w 32 krajach. Wszystkie ankiety ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Jak płacimy domowe rachunki? [© JPC-PROD - Fotolia.com] Jak płacimy domowe rachunki?](https://s3.egospodarka.pl/grafika2/formy-platnosci/Jak-placimy-domowe-rachunki-117823-150x100crop.jpg)

![Wakacje na raty: lepiej bez kredytu [© kozini - Fotolia.com] Wakacje na raty: lepiej bez kredytu](https://s3.egospodarka.pl/grafika2/Wakacje-2014/Wakacje-na-raty-lepiej-bez-kredytu-138940-150x100crop.jpg)

![Rynek pracy = bezrobocie + brak pracowników [© Olivier Le Moal - Fotolia.com] Rynek pracy = bezrobocie + brak pracowników](https://s3.egospodarka.pl/grafika2/rynek-pracy/Rynek-pracy-bezrobocie-brak-pracownikow-154456-150x100crop.jpg)

![Jak czytamy e-booki? [© Voyagerix - Fotolia.com] Jak czytamy e-booki?](https://s3.egospodarka.pl/grafika2/ksiazki-cyfrowe/Jak-czytamy-e-booki-166622-150x100crop.jpg)

![Banki promują nielojalność [© Mikael Damkier - Fotolia.com] Banki promują nielojalność](https://s3.egospodarka.pl/grafika2/oferta-bankow/Banki-promuja-nielojalnosc-181822-150x100crop.jpg)

![5 cech inwestora, który osiągnął sukces [© hakinmhan - Fotolia.com] 5 cech inwestora, który osiągnął sukces](https://s3.egospodarka.pl/grafika2/inwestor/5-cech-inwestora-ktory-osiagnal-sukces-182866-150x100crop.jpg)

![Pokolenie 55+ zwiększa zakupy w internecie [© Robert Kneschke - Fotolia.com] Pokolenie 55+ zwiększa zakupy w internecie](https://s3.egospodarka.pl/grafika2/zakupy-w-Internecie/Pokolenie-55-zwieksza-zakupy-w-internecie-198346-150x100crop.jpg)

![Polacy masowo "przesiadają się" na smartfony [© FotolEdhar - Fotolia.com] Polacy masowo "przesiadają się" na smartfony](https://s3.egospodarka.pl/grafika2/smartfony/Polacy-masowo-przesiadaja-sie-na-smartfony-214894-150x100crop.jpg)

![Polski nastolatek ze smartfona korzysta częściej niż jego rówieśnik z USA [© nenetus - Fotolia.com] Polski nastolatek ze smartfona korzysta częściej niż jego rówieśnik z USA](https://s3.egospodarka.pl/grafika2/internet/Polski-nastolatek-ze-smartfona-korzysta-czesciej-niz-jego-rowiesnik-z-USA-225464-150x100crop.jpg)

![Dostępność - walor niezbędny witryny [© Minerva Studio - Fotolia.com] Dostępność - walor niezbędny witryny](https://s3.egospodarka.pl/grafika/dostepnosc-serwisu/Dostepnosc-walor-niezbedny-witryny-iG7AEZ.jpg)

![Wygraj z internetowym oszustem [© stoupa - Fotolia.com] Wygraj z internetowym oszustem](https://s3.egospodarka.pl/grafika/oszustwa-internetowe/Wygraj-z-internetowym-oszustem-MBuPgy.jpg)

![Crimeware - nowe zagrożenia sieciowe [© stoupa - Fotolia.com] Crimeware - nowe zagrożenia sieciowe](https://s3.egospodarka.pl/grafika/Crimeware/Crimeware-nowe-zagrozenia-sieciowe-MBuPgy.jpg)

![Kampania społeczna "Mniej dźwigaj" [© Syda Productions - Fotolia.com] Kampania społeczna "Mniej dźwigaj"](https://s3.egospodarka.pl/grafika/schorzenia-ukladu-miesniowo-szkieletowego/Kampania-spoleczna-Mniej-dzwigaj-d8i3B3.jpg)

![Największe zagrożenia w sieci IV 2009 [© Scanrail - Fotolia.com] Największe zagrożenia w sieci IV 2009](https://s3.egospodarka.pl/grafika/zagrozenia-w-sieci/Najwieksze-zagrozenia-w-sieci-IV-2009-apURW9.jpg)

![Komunikacja w firmie: zalety sieci intranet [© stoupa - Fotolia.com] Komunikacja w firmie: zalety sieci intranet](https://s3.egospodarka.pl/grafika/komunikacja-w-firmie/Komunikacja-w-firmie-zalety-sieci-intranet-MBuPgy.jpg)

![Małe i średnie firmy a spam [© stoupa - Fotolia.com] Małe i średnie firmy a spam](https://s3.egospodarka.pl/grafika/SPAM/Male-i-srednie-firmy-a-spam-MBuPgy.jpg)

![Downadup/Conficker nadał groźny? [© stoupa - Fotolia.com] Downadup/Conficker nadał groźny?](https://s3.egospodarka.pl/grafika/Symantec/Downadup-Conficker-nadal-grozny-MBuPgy.jpg)

![Symantec Norton Everywhere [© Nmedia - Fotolia.com] Symantec Norton Everywhere](https://s3.egospodarka.pl/grafika/Symantec/Symantec-Norton-Everywhere-Qq30bx.jpg)

![Cafe Internet i hot-spot: na co uważać? [© stoupa - Fotolia.com] Cafe Internet i hot-spot: na co uważać?](https://s3.egospodarka.pl/grafika/hot-spot/Cafe-Internet-i-hot-spot-na-co-uwazac-MBuPgy.jpg)

![Ataki internetowe coraz groźniejsze [© stoupa - Fotolia.com] Ataki internetowe coraz groźniejsze](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Ataki-internetowe-coraz-grozniejsze-MBuPgy.jpg)

![Własna strona WWW jako kreatywne CV [© nyul - Fotolia.com] Własna strona WWW jako kreatywne CV](https://s3.egospodarka.pl/grafika/personal-branding/Wlasna-strona-WWW-jako-kreatywne-CV-l6V7zj.jpg)

![Nowości w bankowości mobilnej MultiBanku [© denphumi - Fotolia.com] Nowości w bankowości mobilnej MultiBanku](https://s3.egospodarka.pl/grafika/oferta-bankow/Nowosci-w-bankowosci-mobilnej-MultiBanku-iQjz5k.jpg)

![Cloud computing: fakty i mity [© fotogestoeber - Fotolia.com] Cloud computing: fakty i mity](https://s3.egospodarka.pl/grafika2/cloud-computing/Cloud-computing-fakty-i-mity-108990-150x100crop.jpg)

![Zimą też warto uważać na biura podróży [© Gorilla - Fotolia.com] Zimą też warto uważać na biura podróży](https://s3.egospodarka.pl/grafika2/prawa-konsumenta/Zima-tez-warto-uwazac-na-biura-podrozy-110832-150x100crop.jpg)

![Narzędzia społecznościowe poprawiają efektywność pracy [© Gajus - Fotolia.com] Narzędzia społecznościowe poprawiają efektywność pracy](https://s3.egospodarka.pl/grafika2/social-media/Narzedzia-spolecznosciowe-poprawiaja-efektywnosc-pracy-118771-150x100crop.jpg)

![Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens? [© amathieu - fotolia.com] Linki dofollow i nofollow - jakie są różnice i czy linki nofollow mają sens?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-dofollow-i-nofollow-jakie-sa-roznice-i-czy-linki-nofollow-maja-sens-227269-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025 [© Freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-sierpniu-2025-268073-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku? [© katemangostar na Freepik] Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku?](https://s3.egospodarka.pl/grafika2/skladka-zdrowotna/Skladka-zdrowotna-co-sie-zmieni-po-1-stycznia-2025-roku-262018-150x100crop.jpg)

![7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI] 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/inwestycja-w-mieszkanie/7-pulapek-i-okazji-zobacz-co-cie-czeka-podczas-kupna-mieszkania-na-wynajem-270018-50x33crop.jpg) 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

![Jak projektować biuro, które wspiera wellbeing pracowników? [© pexels] Jak projektować biuro, które wspiera wellbeing pracowników?](https://s3.egospodarka.pl/grafika2/wellbeing/Jak-projektowac-biuro-ktore-wspiera-wellbeing-pracownikow-269903-150x100crop.jpg)

![Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników [© wygenerowane przez AI] Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników](https://s3.egospodarka.pl/grafika2/zasady-wynagradzania/Dlaczego-przyznajesz-bonusy-niesprawiedliwie-4-bledy-poznawcze-ktore-znieksztalcaja-oceny-pracownikow-270036-150x100crop.jpg)

![Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów? [© Wojciech Krzemiński] Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów?](https://s3.egospodarka.pl/grafika2/Alpine-A110-R/Alpine-A110-R-ekstremalnie-lekkie-piekielnie-szybkie-Dlaczego-ten-francuski-sportowiec-zachwyca-purystow-270047-150x100crop.jpg)

![Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu [© pexels] Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu](https://s3.egospodarka.pl/grafika2/dobry-lider/Praca-w-swieta-5-blednych-przekonan-liderow-ktore-niszcza-urlop-zespolu-270014-150x100crop.jpg)

![Najważniejszy kod podróży lotniczej. Czym jest PNR? [© pexels] Najważniejszy kod podróży lotniczej. Czym jest PNR?](https://s3.egospodarka.pl/grafika2/lot-samolotem/Najwazniejszy-kod-podrozy-lotniczej-Czym-jest-PNR-270138-150x100crop.jpg)

![Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik [© wygenerowane przez AI] Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik](https://s3.egospodarka.pl/grafika2/KSeF/Awaria-KSeF-w-2026-tryb-awaryjny-data-wystawienia-faktury-i-obowiazki-podatnika-Praktyczny-poradnik-270179-150x100crop.jpg)

![Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8 [© Wojciech Krzemiński] Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8](https://s3.egospodarka.pl/grafika2/Mercedes-AMG-SL-55-4MATIC/Test-Mercedes-AMG-SL-55-4MATIC-Luksusowy-kabriolet-z-napedem-na-cztery-kola-i-poteznym-V8-270058-150x100crop.jpg)