Sieciowe zagrożenia IV-VI 2005

2005-07-29 00:50

© fot. mat. prasowe

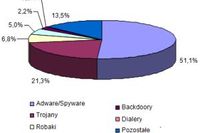

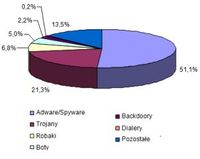

Według raportu Panda Software programy szpiegujące i adware były najczęstszymi przyczynami infekcji w II kwartale tego roku, stanowiąc ponad 50% wykrytych przypadków. Robaki internetowe spowodowały tylko 7% wszystkich infekcji na świecie, a do rozpowszechniania złośliwych aplikacji coraz częściej wykorzystywane są komunikatory internetowe.

Przeczytaj także: Wirusy szaleją w domach

Panda Software przygotowała kwartalny raport o zagrożeniach internetowych na podstawie danych zebranych przez bezpłatny skaner antywirusowy online Panda ActiveScan. Zawiera on najistotniejsze wydarzenia i trendy z drugiego kwartału b.r. oraz analizę danych statystycznych. Na ich podstawie można stwierdzić, iż podobnie jak w pierwszym kwartale tego roku, najczęstszą przyczyną infekcji w miesiącach od kwietnia do czerwca 2005r. były programy typu spyware i adware. Aż 51% przypadków wykrytych przez Panda ActiveScan dotyczy tych dwóch kategorii oprogramowania.Drugim co do wielkości źródłem infekcji są trojany, które stanowiły 21% wykrytych przypadków. Jest to 3% wzrost w stosunku do poprzedniego kwartału. Spośród nich aż 27% należało do grupy Downloader, mających na celu pobranie do zainfekowanego komputera innej złośliwej aplikacji, głównie programu szpiegującego lub adware. W pierwszym kwartale tego roku grupa Downloader stanowiła tylko 5% wszystkich wykrytych trojanów. Jest to więc kilkakrotny wzrost aktywności trojanów z tej rodziny.

Zaobserwowano wyraźny trend rozprzestrzeniania się trojanów odpowiedzialnych za kradzież danych finansowych przechowywanych w komputerach. Stanowi to bezpośrednie zagrożenie dla użytkowników posiadających internetowe konta bankowe.

fot. mat. prasowe

W przeszłości robaki internetowe stanowiły główne źródło zagrożenia. Laboratorium Panda Software zanotowało znaczący spadek ich występowania. Były odpowiedzialne za 7% wykrytych infekcji, podczas gdy w poprzednim kwartale odnotowano ich aktywność na poziomie 11%. Należy zwrócić również uwagę na finansowy motyw autorów robaków. Głównych ich celem było nie tylko jak najszybsze i najszersze ich rozprzestrzenianie, ale również zainstalowanie w systemie innych złośliwych kodów. Jednym z takich przykładów jest rodzina robaków Mytob licząca ponad 60 członków. Robaki te mogą na przykład tworzyć sieć komputerów zainfekowanych określonym typem programu szpiegowskiego lub przekształcić komputer w „zombie”, który może zostać wykorzystany przez twórców do szkodliwych celów - rozsyłania spamu czy ataków na inne komputery.

Nowe programy, nowe kanały dystrybucji

Twórcy złośliwych aplikacji intensywnie poszukują nowych kanałów, za pośrednictwem których mogliby rozprzestrzeniać swoje programy. Tradycyjne sposoby, takie jak poczta elektroniczna powoli zaczynają tracić na znaczeniu w związku z rosnącą świadomością użytkowników. W celu rozpowszechniania programów typu spyware i adware wykorzystuje się witryny internetowe. Użytkownik odwiedzając spreparowaną stronę, podstępem skłaniany jest do instalacji powyższych aplikacji.

Według raportu Panda Software hakerzy coraz częściej sięgają do komunikatorów internetowych jako narzędzi do rozprzestrzeniania różnego rodzaju zagrożeń (wirusy, phishing, itp.). Kanał ten także zaczyna być coraz powszechniej wykorzystywany przez robaki.

Rośnie liczba przypadków podszywania się (phishing)

Laboratorium Panda Software odnotowało także wzrost liczby przypadków phishingu - rodzaju kradzieży przez Internet – polegającej na pozyskiwaniu poufnych danych użytkowników poprzez oszukiwanie ich wiadomościami e-mail pozornie wysyłanymi przez wiarygodne instytucje, np. banki.

Wzrostowi przypadków podszywania się towarzyszy pojawienie się nowych form kradzieży przez Internet. Jedna z nich, znana jako pharming, może stać się wkrótce dużym zagrożeniem. Polega ona na powiadamianiu serwerów DNS o adresach używanych podczas korzystania z sieci Internet. W ten sposób użytkownik wpisując adres swojego banku może otworzyć stronę doskonale imitującą oryginalną stronę banku, lecz w rzeczywistości utworzoną przez hakera, który otrzyma wszystkie dane wprowadzane przez użytkownika.

Przeczytaj także:

![Złośliwe oprogramowanie. Ransomware uderza w dyski NAS Złośliwe oprogramowanie. Ransomware uderza w dyski NAS]() Złośliwe oprogramowanie. Ransomware uderza w dyski NAS

Złośliwe oprogramowanie. Ransomware uderza w dyski NAS

Złośliwe oprogramowanie. Ransomware uderza w dyski NAS

Złośliwe oprogramowanie. Ransomware uderza w dyski NAS

oprac. : Beata Szkodzin / eGospodarka.pl

Więcej na ten temat:

bezpiczeństwo w sieci, ataki internetowe, wirusy, trojany, programy szpiegujące, adware

![Ewolucja złośliwego oprogramowania I kw. 2019 [© georgejmclittle - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2019](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2019-219113-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2018 [© concept w - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2018-212143-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania II kw. 2018 [© adzicnatasa - Fotolia] Ewolucja złośliwego oprogramowania II kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-II-kw-2018-208672-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2018 [© the_lightwriter - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2018](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2018-205979-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania III kw. 2016 [© DD Images - Fotolia.com] Ewolucja złośliwego oprogramowania III kw. 2016](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-III-kw-2016-184035-150x100crop.jpg)

![Samochody używane VI 2005 [© Scanrail - Fotolia.com] Samochody używane VI 2005](https://s3.egospodarka.pl/grafika/samochody-uzywane/Samochody-uzywane-VI-2005-apURW9.jpg)

![Polski rynek IT 2004/2005 [© Scanrail - Fotolia.com] Polski rynek IT 2004/2005](https://s3.egospodarka.pl/grafika/Polski-rynek-IT/Polski-rynek-IT-2004-2005-apURW9.jpg)

![Zmiany w szkolnych stołówkach: od września roślinny obiad raz w tygodniu i dieta planetarna [© wygenerowane przez AI] Zmiany w szkolnych stołówkach: od września roślinny obiad raz w tygodniu i dieta planetarna](https://s3.egospodarka.pl/grafika2/stolowka-szkolna/Zmiany-w-szkolnych-stolowkach-od-wrzesnia-roslinny-obiad-raz-w-tygodniu-i-dieta-planetarna-270855-150x100crop.jpg)

![AI jako ukryty kanał komunikacji hakerów. Jak asystenci AI mogą przemycać złośliwe komendy? [© wygenerowane przez AI] AI jako ukryty kanał komunikacji hakerów. Jak asystenci AI mogą przemycać złośliwe komendy?](https://s3.egospodarka.pl/grafika2/AI/AI-jako-ukryty-kanal-komunikacji-hakerow-Jak-asystenci-AI-moga-przemycac-zlosliwe-komendy-270841-150x100crop.jpg)

![Jak pokolenie Z zmienia zakupy online? [© pexels] Jak pokolenie Z zmienia zakupy online?](https://s3.egospodarka.pl/grafika2/zachowania-konsumentow/Jak-pokolenie-Z-zmienia-zakupy-online-270836-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Jak reklamować ośrodek wypoczynkowy lub hotel? [© kadmy - fotolia.com] Jak reklamować ośrodek wypoczynkowy lub hotel?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Jak-reklamowac-osrodek-wypoczynkowy-lub-hotel-221435-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki [© wygenerowane przez AI] Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Ryczalt-ewidencjonowany-i-skladka-zdrowotna-2026-Znamy-nowe-stawki-270498-150x100crop.jpg)

![Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels] Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości? [© pexels]](https://s3.egospodarka.pl/grafika2/Rejestr-Cen-Nieruchomosci/Co-zmienia-darmowy-dostep-do-Rejestru-Cen-Nieruchomosci-270800-50x33crop.jpg) Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?

Co zmienia darmowy dostęp do Rejestru Cen Nieruchomości?

![Budowa domu 2026: Co musisz wiedzieć o nowych planach ogólnych gmin i jak wpłyną na Twoją działkę? [© wygenerowane przez AI] Budowa domu 2026: Co musisz wiedzieć o nowych planach ogólnych gmin i jak wpłyną na Twoją działkę?](https://s3.egospodarka.pl/grafika2/budowa-domu/Budowa-domu-2026-Co-musisz-wiedziec-o-nowych-planach-ogolnych-gmin-i-jak-wplyna-na-Twoja-dzialke-270824-150x100crop.jpg)

![Lider i czas pracy, czyli jak stawiać granice, nie tracąc autorytetu? [© wygenerowane przez AI] Lider i czas pracy, czyli jak stawiać granice, nie tracąc autorytetu?](https://s3.egospodarka.pl/grafika2/lider/Lider-i-czas-pracy-czyli-jak-stawiac-granice-nie-tracac-autorytetu-270856-150x100crop.jpg)

![Interpretacja indywidualna PIP: nowe rozwiązanie chroniące przedsiębiorców. Co warto wiedzieć? [© wygenerowane przez AI] Interpretacja indywidualna PIP: nowe rozwiązanie chroniące przedsiębiorców. Co warto wiedzieć?](https://s3.egospodarka.pl/grafika2/interpretacja-indywidualna/Interpretacja-indywidualna-PIP-nowe-rozwiazanie-chroniace-przedsiebiorcow-Co-warto-wiedziec-270854-150x100crop.jpg)

![Program Aktywni Rodzice w Pracy: 1500 zł miesięcznie dla pracujących mam. Jak skorzystać? [© wygenerowane przez AI] Program Aktywni Rodzice w Pracy: 1500 zł miesięcznie dla pracujących mam. Jak skorzystać?](https://s3.egospodarka.pl/grafika2/ZUS/Program-Aktywni-Rodzice-w-Pracy-1500-zl-miesiecznie-dla-pracujacych-mam-Jak-skorzystac-270853-150x100crop.jpg)

![Najwyższe zarobki w Polsce: kto zarabia powyżej 20 tys. zł i jak dołączyć do elity? [© pexels] Najwyższe zarobki w Polsce: kto zarabia powyżej 20 tys. zł i jak dołączyć do elity?](https://s3.egospodarka.pl/grafika2/wynagrodzenia/Najwyzsze-zarobki-w-Polsce-kto-zarabia-powyzej-20-tys-zl-i-jak-dolaczyc-do-elity-270843-150x100crop.jpg)