-

![Edukacja informacyjna (informatyczna) - czy to "rzecz pospolita"? [© Minerva Studio - Fotolia.com] Edukacja informacyjna (informatyczna) - czy to "rzecz pospolita"?]()

Edukacja informacyjna (informatyczna) - czy to "rzecz pospolita"?

... współpracy. Wchodzenie felietonisty w bliższą analizę tej anty-rzeczpospolitej w pragmatyce działania uważam za niekonstruktywne. Ale: kto ma oczy do patrzenia niechaj patrzy... [1] Czytaj: budowy I obsługi komputera, ewentualnie sieci komputerowych – odpowiednik computer science [2] Ze struktura byłej Rady oraz zestawieniem jej poczynań można się ...

Tematy: -

![CRM - 10 czynników sukcesu [© Minerva Studio - Fotolia.com] CRM - 10 czynników sukcesu]()

CRM - 10 czynników sukcesu

... do zgromadzonych o klientach danych nie tylko za pośrednictwem komputera stacjonarnego. Użytkownicy mogą chcieć korzystać z systemu np. za pośrednictwem telefonu komórkowego, PDA, czy jakiegokolwiek innego urządzenia. Dlatego też konieczne jest zapewnienie rozmaitych interfejsów dostępu do systemu zależnie od wykorzystywanego do ...

-

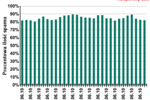

![Internetowe systemy płatności dostępne w Polsce Internetowe systemy płatności dostępne w Polsce]()

Internetowe systemy płatności dostępne w Polsce

... Mikrokonta kwoty począwszy od 1 grosza, kontrolować wydatki przez dostęp do listy zakupów oraz sprawdzać jego saldo poprzez Internet. Dużą zaletą jest łatwość otwarcia rachunku Mikrokonta. Operację można przeprowadzić w przeciągu kilku minut, z każdego komputera podłączonego do sieci. Wystarczy wypełnić formularz na stronie internetowej i zasilić ...

-

![Prawa konsumenta w UE - case studies [© photocrew - Fotolia.com] Prawa konsumenta w UE - case studies]()

Prawa konsumenta w UE - case studies

... komputera. Sprzedawca, który wypełniał dokumenty, powiedział, że nie może mi od razu dać egzemplarza umowy, bo najpierw musi te dokumenty wysłać do akceptacji w banku. Czekałam więc cierpliwie na korespondencję z banku, który miał udzielić kredytu. Po dwóch tygodniach dostałam list z plikiem druczków do ...

-

![Kampania społeczna "Mniej dźwigaj" [© Syda Productions - Fotolia.com] Kampania społeczna "Mniej dźwigaj"]()

Kampania społeczna "Mniej dźwigaj"

... mięśniowo – szkieletowe? Zaburzenia mięśniowo-szkieletowe obejmują szeroki zakres problemów zdrowotnych, do głównej grupy jednak zaliczają się bóle kręgosłupa i pleców oraz ... dzieci i młodzieży. Wystarczy codzienne, wielogodzinne posługiwanie się myszką od komputera, by spowodować zmiany zwyrodnieniowe w obrębie nadgarstka. Pierwsze dolegliwości ...

-

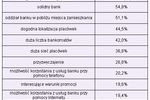

![Klienci banków: liczy się solidność banku i bliskość oddziału Klienci banków: liczy się solidność banku i bliskość oddziału]()

Klienci banków: liczy się solidność banku i bliskość oddziału

... kredytowe, o których piszemy w dalszej części raportu. W pierwszej opisujemy oczekiwania i preferencje co do kwestii wyboru banku. Raport ... do którego w ustalonych godzinach można pójść, zlecić przelewy, wypłacić pieniądze. Ludzie młodsi i wykształceni idą z duchem postępu – dla nich najbliżej położony bank jest w ich własnym monitorze komputera ...

-

![Co to jest społeczeństwo informacyjne? Co to jest społeczeństwo informacyjne?]()

Co to jest społeczeństwo informacyjne?

... analizę z użytkowników na użytki, należy podkreślić, że do przytłaczającej części aktywności CMC (computer-mediated communities, społeczności powstałych poprzez komputer) dochodzi ... zaufania badaniami odnoszącymi się do tej kwestii, jednak pewne wstępne obserwacje wydają się wskazywać, że mimo iż ludzie korzystający z komputera w domu cieszą się z ...

-

![Bezpieczna cesja domen [© Minerva Studio - Fotolia.com] Bezpieczna cesja domen]()

Bezpieczna cesja domen

... . „ciasteczka”, czyli pliki cookies. Dzięki temu osoby, które później będą korzystać z komputera, nie będą miały możliwości zalogowania się do paneli zarządzających usługami i wprowadzenia niechcianych zmian. Warto w odpowiedni sposób zabezpieczać hasła dostępu do paneli, z poziomu których zarządza się usługami, domenami czy serwerem. Dostanie się ...

-

![Badania marketingowe a wybór marki [© Minerva Studio - Fotolia.com] Badania marketingowe a wybór marki]()

Badania marketingowe a wybór marki

... która być może zupełnie inaczej wyglądała w wyobraźni części osób na początku badania. Nie oznacza to, że badania jakościowe do identyfikowania wizerunku są całkiem złe. Chodzi tylko o ... metoda badania czasów reakcji. Polega to na tym, że uczestnik badania na monitorze komputera ogląda nazwę marki i atrybut, z którym się ona ma kojarzyć lub nie. ...

-

![Symantec Norton Everywhere [© Nmedia - Fotolia.com] Symantec Norton Everywhere]()

Symantec Norton Everywhere

... phishingiem, złośliwym oprogramowaniem i programami typu spyware poprzez filtrowanie sieci za pomocą produktów Norton. Obecne produkty Norton skanują pliki wprowadzane do systemu operacyjnego komputera, natomiast usługa Norton DNS będzie weryfikować każdy adres URL wpisany w przeglądarce przez użytkownika. Dzięki technologii DNS usługa ta zapewni ...

-

![Spam w VI 2010 Spam w VI 2010]()

Spam w VI 2010

... komputera Confickerem. W celu wyleczenia tej infekcji użytkownikowi zalecano pobranie załączonego do wiadomości programu setup.exe. Naturalnie program ten niczego nie leczył. Inny szkodliwy program, Trojan.Win32.VBKrypt.cpz, który nie zaklasyfikował się do ...

-

![Kaspersky Lab: szkodliwe programy VIII 2010 Kaspersky Lab: szkodliwe programy VIII 2010]()

Kaspersky Lab: szkodliwe programy VIII 2010

... a pierwszy exploit na tę dziurę pojawił się w sierpniu. Exploit.Java.CVE-2010-0094.a (piętnaste miejsce) kolejno wywołuje różne funkcje, co ostatecznie prowadzi do wykonania szkodliwego kodu. W sierpniu exploit ten był wykorzystywany tylko przez cyberprzestępców w krajach rozwiniętych – Stanach Zjednoczonych, Niemczech i Wielkiej Brytanii. Być może ...

-

![Mitsubishi i-MiEV w Polsce Mitsubishi i-MiEV w Polsce]()

Mitsubishi i-MiEV w Polsce

... liczoną w cyklu „well to wheel” (od wydobycia paliwa do produkcji i użytkowania samochodu i wszystkich jego części) i jeździ w niemal całkowitej ciszy, czemu nie towarzyszą żadne drgania ... wskaźnik szacowanego zasięgu, na którym pokazywany jest wynik obliczeń komputera pokładowego, wskazujący ile kilometrów samochód przejedzie przy średnim zużyciu ...

-

![Trend Micro: zagrożenia internetowe I-VI 2010 [© stoupa - Fotolia.com] Trend Micro: zagrożenia internetowe I-VI 2010]()

Trend Micro: zagrożenia internetowe I-VI 2010

... zostały upublicznione. Z punktu widzenia zwykłych użytkowników luki takie oznaczają większe ryzyko ataków na „przypadkowych przechodniów” — w takim przypadku do zainfekowania komputera szkodliwym oprogramowaniem wystarczy wizyta w serwisie internetowym, którego zabezpieczenia zostały złamane. Oprócz tego celem ataków są również serwery, w przypadku ...

-

![Bezpieczeństwo danych w firmie - serwerownia [© zimmytws-Fotolia.com] Bezpieczeństwo danych w firmie - serwerownia]()

Bezpieczeństwo danych w firmie - serwerownia

... lokalny pracownik może stanowić zagrożenie. Błąd ludzki jest nadal jednym z głównych czynników awarii i problemów z dostępem do danych w serwerowniach. Jak się przed tym zabezpieczyć opisano w dalszej części artykułu. Kontrola bezpiecznego środowiska i stanu pracy urządzeń serwerowni Kolejnym systemem zwiększającym bezpieczeństwo danych jest system ...

-

![Mobilna kontrola rodzicielska Mobilna kontrola rodzicielska]()

Mobilna kontrola rodzicielska

... dziecku czas korzystania z komputera lub dostęp do wybranych witryn. Do niedawna ten rodzaj ochrony dziecka sprawdzał się bardzo dobrze i był w zupełności wystarczający. Czasy się jednak zmieniają i obecnie komputer nie jest jedynym urządzeniem zapewniającym dostęp do internetu - coraz częściej służą do tego smartfony i tablety. Spadające ...

-

![Systemy e-płatności a cyberprzestępcy Systemy e-płatności a cyberprzestępcy]()

Systemy e-płatności a cyberprzestępcy

... , by być o jeden krok przed ochroną: w internecie regularnie pojawiają się nowe wersje szkodliwego oprogramowania, które są trudne do zwalczenia. Dlatego ochrona komputera powinna być wszechstronna i zapewniać bezpieczeństwo danych finansowych na wszystkich etapach przechowywania i transmisji. Oprócz bariery antywirusowej ochrona powinna zawierać ...

-

![Jak obecnie wygląda sprawdzanie poczty e-mail? Jak obecnie wygląda sprawdzanie poczty e-mail?]()

Jak obecnie wygląda sprawdzanie poczty e-mail?

... (37,9%). Na drugim miejscu uplasował się smartfon (21%). Z kolei korzystanie z komputera stacjonarnego zadeklarowało jedynie niecałe 15% ankietowanych. Użytkownicy smartfonów najczęściej wykorzystują je (oprócz wykonywania połączeń telefonicznych) do sprawdzania poczty email (18,3%). Respondenci wskazywali również przeglądanie stron internetowych ...

-

![DATA Lab: odzyskanie danych prawie zawsze możliwe DATA Lab: odzyskanie danych prawie zawsze możliwe]()

DATA Lab: odzyskanie danych prawie zawsze możliwe

... utraty danych, z którymi do czynienia mieli eksperci firmy DATA Lab ... komputera, a fotografie zrobione przez pechowego właściciela tego sprzętu ukazały się w folderze znanego biura podróży. Oliwa dobra na wszystko? Tak zwane domowe sposoby na cokolwiek często wykorzystują oliwę jako główny składnik swoich naturalnych receptur. Ale, żeby stosować ją do ...

-

![Zimą też warto uważać na biura podróży [© Gorilla - Fotolia.com] Zimą też warto uważać na biura podróży]()

Zimą też warto uważać na biura podróży

... informacją o charakterze ostrzegawczym, która powinna skłonić kupującego usługę biura podróży do bardziej rozważnego podejmowania decyzji o zakupie. Sprawdzenie biura podróży w biurze ... nas firmy uzyskamy więc od ręki, nie odchodząc od własnego komputera. Diabeł tkwi w szczegółach Powinniśmy też uważać na wszelkie „wyjątkowe” oferty ... całości lub części ...

-

![Inwestowanie na giełdzie dla początkujących [© tom - Fotolia.com] Inwestowanie na giełdzie dla początkujących]()

Inwestowanie na giełdzie dla początkujących

... do informacji, notowań, analiz, komentarzy ekspertów, narzędzi analizy technicznej, serwisów agencji informacyjnych, a także wygodna obsługa rachunku już nie tylko za pomocą komputera ...

-

![Cyberprzestępczość - największe aresztowania Cyberprzestępczość - największe aresztowania]()

Cyberprzestępczość - największe aresztowania

... , natychmiast powinny zmienić swoje hasła na bardziej skomplikowane i zainstalować narzędzie do kompleksowej ochrony komputera. Jest to praca domowa, której niestety nie odrobiła kanadyjska wokalistka Carly Rae Jepsen. W ubiegłym roku haker Christopher David Long dostał się do ...

-

![Dziecko w sieci: groźne portale społecznościowe [© Markus Bormann - Fotolia.com] Dziecko w sieci: groźne portale społecznościowe]()

Dziecko w sieci: groźne portale społecznościowe

... spędzają na korzystaniu z komputera lub surfowaniu po internecie. Ponadto, dzięki Kontroli rodzicielskiej możliwe jest ograniczanie uruchamiania pewnych aplikacji oraz monitorowanie aktywności dzieci na portalach społecznościowych i czatach. Jedną z najważniejszych funkcji tego modułu jest ograniczanie dostępu do potencjalnie szkodliwych zasobów ...

-

![Aplikacje jutra [© James Thew - Fotolia.com] Aplikacje jutra]()

Aplikacje jutra

... środowiska pracy lekarza, jakie panowało przed wprowadzeniem do gabinetu komputera. Wtedy to podstawowym narzędziem pracy lekarza ... części okularów lub odpowiada głosowo przez malutki głośniczek znajdujący się w okolicach ucha. Aż się prosi, by wykorzystać Glass do pomocy niewidzącym, osobom poruszającym się na wózkach inwalidzkich czy przykutym do ...

-

![Peugeot 208 GTi Peugeot 208 GTi]()

Peugeot 208 GTi

... nisko i tak też ustawiam „kółko”, co na szczęście nie koliduje z odczytywaniem prędkości czy wskazań komputera. Kokpit jest natomiast wyjątkowo ergonomiczny. Najwięcej przycisków ma panel dwustrefowej klimatyzacji, do której obsługi i tak nie mam żadnych zastrzeżeń. Nad nią umieszczono dotykowy wyświetlacz wysunięty w stronę przestrzeni ...

-

![Rynki wschodzące liczą na pokolenie Y [© Fotowerk - Fotolia.com] Rynki wschodzące liczą na pokolenie Y]()

Rynki wschodzące liczą na pokolenie Y

... Soares wskazuje również na trend w stronę „mobilności” – od komputera stacjonarnego do przenośnego. Coraz więcej jest również smartfonów. International Data Corporation (IDC ... części gry, a teraz pracuje nad trzecią, która ma się pojawić na rynku w połowie przyszłego roku. Jak na razie Wiedźmin 3: Dziki Gon wygrał wiele nagród sektorowych i należy do ...

-

![Ubezpieczenie porównaj i kup online [© fotomek - Fotolia.com] Ubezpieczenie porównaj i kup online]()

Ubezpieczenie porównaj i kup online

... wyłącznej) lub wybór ten sprowadza się do rekomendacji pośrednika, jeśli korzystamy z tzw. multiagencji. Porada agenta bywa cenna w przypadku skomplikowanych ubezpieczeń, natomiast w dużej części przypadków możemy się bez niej obyć. ... skrzynkę email – tłumaczy ekspert Meritum Banku – Wszystko odbywa się prosto, szybko i bez odchodzenia do komputera ...

-

![Nowa Toyota Auris już w lipcu w salonach Nowa Toyota Auris już w lipcu w salonach]()

Nowa Toyota Auris już w lipcu w salonach

... do tego mniej skomplikowany projekt konsoli centralnej, lepsze połączenie materiałów oraz pełna unifikacja wszystkich elementów podświetlenia wnętrza. Nowy jest także projekt tablicy przyrządów z zegarami umieszczonymi w podłużnych tubach, pomiędzy którymi pojawił się nowy kolorowy wyświetlacz komputera ...

-

![Dokumenty aplikacyjne: ochrona danych już na etapie rekrutacji [© nito - Fotolia.com] Dokumenty aplikacyjne: ochrona danych już na etapie rekrutacji]()

Dokumenty aplikacyjne: ochrona danych już na etapie rekrutacji

... części i wyrzucić do ... do skrzynki e-mail, w której gromadzone są CV kandydatów, co się dzieje z aplikacjami, które przesyłane są do kierowników działów poszukujących osób do swoich zespołów, czy nasz komputer jest odpowiednio zabezpieczony przed wirusami i atakiem hakerskim. Należy także zastanowić się, czy inne osoby mają dostęp do naszego komputera ...

-

![Dysk SSD bez tajemnic Dysk SSD bez tajemnic]()

Dysk SSD bez tajemnic

... SSD niezwykle istotna. Kontroler decyduje choćby o tym, do których komórek pamięci zapisywane ... komputera. Ten sam interfejs nie zmienia faktu, że różnica w wydajności pomiędzy HDD a SSD jest zwykle ogromna. Najwydajniejsze modele HDD osiągają transfery na poziomie 150-200 MB/s. Dyski SSD często 450-500 MB/s, a droższe modele potrafią zbliżyć się do ...

-

![Przelew przez kod QR: szybko i bezpiecznie [© Transferuj.pl] Przelew przez kod QR: szybko i bezpiecznie]()

Przelew przez kod QR: szybko i bezpiecznie

... transakcja odbywa się w ramach aplikacji mobilnej dostarczanej przez bank i nie trzeba logować się do serwisu bankowości internetowej z poziomu komputera. Pozwala to uniknąć wielu potencjalnych problemów jak np. przechwycenie danych do logowania i utratę środków na koncie lub podmianę numeru konta przez złośliwe oprogramowanie. Płatność ...

-

![Zwrot towaru w e-commerce [© Maksym Yemelyanov - Fotolia.com] Zwrot towaru w e-commerce]()

Zwrot towaru w e-commerce

... do stwierdzenia charakteru, cech i funkcjonowania rzeczy”. Prawo klienta do odstąpienia od umowy zakupu nie zależy od stanu, w jakim towar wrócił do sklepu. Możemy odesłać rzecz nawet całkowicie zniszczoną, np. porysowany monitor komputera ...

-

![Toyota Avensis Touring Sports 2.0 D-4D Premium Toyota Avensis Touring Sports 2.0 D-4D Premium]()

Toyota Avensis Touring Sports 2.0 D-4D Premium

... lepiej niż dobrze. Zegary zmieniły się nie do poznania. Z przestylizowanej deski wyrastają dwie tuby, w których zlokalizowano obrotomierz i wskaźnik temperatury silnika, zaś w drugiej prędkościomierz i wskaźnik poziomu paliwa. Pomiędzy nimi pojawił się kolorowy wyświetlacz TFT z menu komputera pokładowego. Kierownica przeszła skromną kurację. Nadal ...

-

![Hyundai Genesis 3.8 GDI HTRAC Executive dla prezesów bez kompleksów Hyundai Genesis 3.8 GDI HTRAC Executive dla prezesów bez kompleksów]()

Hyundai Genesis 3.8 GDI HTRAC Executive dla prezesów bez kompleksów

... Mimo tego nie mogę mieć zastrzeżeń do poziomu wyposażenia. Nie brakuje tu systemów bezpieczeństwa, rozbudowanego komputera pokładowego, kamer monitorujących obszar wokół pojazdu, ... jak na sedana) otwór załadunkowy. Warto także dodać, że nawet w tej części wnętrza Hyundai nie pozwolił sobie na braki w wykończeniu. Technologia Spodziewacie się, ...

-

![Efektywne poszukiwanie pracy przez Internet: są na to sposoby [© sumire8 - Fotolia.com] Efektywne poszukiwanie pracy przez Internet: są na to sposoby]()

Efektywne poszukiwanie pracy przez Internet: są na to sposoby

... komputera i skorzystanie z Internetu. Jego umiejętne wykorzystanie nie jest jednak takie proste, a nieznajomość przeszukiwania sieci może ograniczyć dostęp do najciekawszych ofert ... Selekcja po wynagrodzeniu też może okazać się ryzykowna. Ogranicza dostęp do części gorzej wycenianych ofert, tymczasem w praktyce, nasza kandydatura może okazać się ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Edukacja informacyjna (informatyczna) - czy to "rzecz pospolita"? [© Minerva Studio - Fotolia.com] Edukacja informacyjna (informatyczna) - czy to "rzecz pospolita"?](https://s3.egospodarka.pl/grafika//Edukacja-informacyjna-informatyczna-czy-to-rzecz-pospolita-iG7AEZ.jpg)

![CRM - 10 czynników sukcesu [© Minerva Studio - Fotolia.com] CRM - 10 czynników sukcesu](https://s3.egospodarka.pl/grafika/CRM/CRM-10-czynnikow-sukcesu-iG7AEZ.jpg)

![Prawa konsumenta w UE - case studies [© photocrew - Fotolia.com] Prawa konsumenta w UE - case studies](https://s3.egospodarka.pl/grafika/prawa-konsumenta/Prawa-konsumenta-w-UE-case-studies-XloBwh.jpg)

![Kampania społeczna "Mniej dźwigaj" [© Syda Productions - Fotolia.com] Kampania społeczna "Mniej dźwigaj"](https://s3.egospodarka.pl/grafika/schorzenia-ukladu-miesniowo-szkieletowego/Kampania-spoleczna-Mniej-dzwigaj-d8i3B3.jpg)

![Bezpieczna cesja domen [© Minerva Studio - Fotolia.com] Bezpieczna cesja domen](https://s3.egospodarka.pl/grafika/domena-internetowa/Bezpieczna-cesja-domen-iG7AEZ.jpg)

![Badania marketingowe a wybór marki [© Minerva Studio - Fotolia.com] Badania marketingowe a wybór marki](https://s3.egospodarka.pl/grafika/strategia-marketingowa/Badania-marketingowe-a-wybor-marki-iG7AEZ.jpg)

![Symantec Norton Everywhere [© Nmedia - Fotolia.com] Symantec Norton Everywhere](https://s3.egospodarka.pl/grafika/Symantec/Symantec-Norton-Everywhere-Qq30bx.jpg)

![Trend Micro: zagrożenia internetowe I-VI 2010 [© stoupa - Fotolia.com] Trend Micro: zagrożenia internetowe I-VI 2010](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-zagrozenia-internetowe-I-VI-2010-MBuPgy.jpg)

![Bezpieczeństwo danych w firmie - serwerownia [© zimmytws-Fotolia.com] Bezpieczeństwo danych w firmie - serwerownia](https://s3.egospodarka.pl/grafika/bezpieczenstwo-danych/Bezpieczenstwo-danych-w-firmie-serwerownia-SCMgVG.jpg)

![Zimą też warto uważać na biura podróży [© Gorilla - Fotolia.com] Zimą też warto uważać na biura podróży](https://s3.egospodarka.pl/grafika2/prawa-konsumenta/Zima-tez-warto-uwazac-na-biura-podrozy-110832-150x100crop.jpg)

![Inwestowanie na giełdzie dla początkujących [© tom - Fotolia.com] Inwestowanie na giełdzie dla początkujących](https://s3.egospodarka.pl/grafika2/inwestowanie-na-gieldzie/Inwestowanie-na-gieldzie-dla-poczatkujacych-110891-150x100crop.jpg)

![Dziecko w sieci: groźne portale społecznościowe [© Markus Bormann - Fotolia.com] Dziecko w sieci: groźne portale społecznościowe](https://s3.egospodarka.pl/grafika2/dziecko-w-sieci/Dziecko-w-sieci-grozne-portale-spolecznosciowe-118727-150x100crop.jpg)

![Aplikacje jutra [© James Thew - Fotolia.com] Aplikacje jutra](https://s3.egospodarka.pl/grafika2/nowe-technologie/Aplikacje-jutra-121622-150x100crop.jpg)

![Rynki wschodzące liczą na pokolenie Y [© Fotowerk - Fotolia.com] Rynki wschodzące liczą na pokolenie Y](https://s3.egospodarka.pl/grafika2/rynki-wschodzace/Rynki-wschodzace-licza-na-pokolenie-Y-126925-150x100crop.jpg)

![Ubezpieczenie porównaj i kup online [© fotomek - Fotolia.com] Ubezpieczenie porównaj i kup online](https://s3.egospodarka.pl/grafika2/ubezpieczenie-podrozne/Ubezpieczenie-porownaj-i-kup-online-128009-150x100crop.jpg)

![Dokumenty aplikacyjne: ochrona danych już na etapie rekrutacji [© nito - Fotolia.com] Dokumenty aplikacyjne: ochrona danych już na etapie rekrutacji](https://s3.egospodarka.pl/grafika2/ochrona-danych-osobowych/Dokumenty-aplikacyjne-ochrona-danych-juz-na-etapie-rekrutacji-161114-150x100crop.jpg)

![Przelew przez kod QR: szybko i bezpiecznie [© Transferuj.pl] Przelew przez kod QR: szybko i bezpiecznie](https://s3.egospodarka.pl/grafika2/kod-qr/Przelew-przez-kod-QR-szybko-i-bezpiecznie-162844-150x100crop.jpg)

![Zwrot towaru w e-commerce [© Maksym Yemelyanov - Fotolia.com] Zwrot towaru w e-commerce](https://s3.egospodarka.pl/grafika2/e-commerce/Zwrot-towaru-w-e-commerce-165672-150x100crop.jpg)

![Efektywne poszukiwanie pracy przez Internet: są na to sposoby [© sumire8 - Fotolia.com] Efektywne poszukiwanie pracy przez Internet: są na to sposoby](https://s3.egospodarka.pl/grafika2/rynek-pracy/Efektywne-poszukiwanie-pracy-przez-Internet-sa-na-to-sposoby-170259-150x100crop.jpg)

![Remarketing - jak skutecznie podążać za klientem [© Coloures-Pic - Fotolia.com] Remarketing - jak skutecznie podążać za klientem](https://s3.egospodarka.pl/grafika2/remarketing/Remarketing-jak-skutecznie-podazac-za-klientem-219431-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju [© sasun Bughdaryan - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych jeszcze w maju](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-jeszcze-w-maju-266937-150x100crop.jpg)

![Podatek od nieruchomości 2025 - czy właściciele i najemcy centrów handlowych zapłacą więcej? [© Dimitris Vetsikas z Pixabay] Podatek od nieruchomości 2025 - czy właściciele i najemcy centrów handlowych zapłacą więcej?](https://s3.egospodarka.pl/grafika2/podatek-od-nieruchomosci/Podatek-od-nieruchomosci-2025-czy-wlasciciele-i-najemcy-centrow-handlowych-zaplaca-wiecej-263510-150x100crop.jpg)

Elektromobilność dojrzewa. Auta elektryczne kupujemy z rozsądku, nie dla idei

Elektromobilność dojrzewa. Auta elektryczne kupujemy z rozsądku, nie dla idei

![Zachowek a dożywocie - jak przekazać nieruchomość bez sporów rodzinnych? [© wygenerowane przez AI] Zachowek a dożywocie - jak przekazać nieruchomość bez sporów rodzinnych?](https://s3.egospodarka.pl/grafika2/dozywotnik/Zachowek-a-dozywocie-jak-przekazac-nieruchomosc-bez-sporow-rodzinnych-269637-150x100crop.jpg)

![Peugeot 408 PHEV - inspirowany Lamborghini stylowy fastback z mocną hybrydą plug-in [© Wojciech Krzemiński] Peugeot 408 PHEV - inspirowany Lamborghini stylowy fastback z mocną hybrydą plug-in](https://s3.egospodarka.pl/grafika2/Peugeot-408/Peugeot-408-PHEV-inspirowany-Lamborghini-stylowy-fastback-z-mocna-hybryda-plug-in-269620-150x100crop.jpg)

![Wyrok TSUE: Zwierzęta w samolocie traktowane jak bagaż. Co to oznacza w praktyce? [© wygenerowane przez AI] Wyrok TSUE: Zwierzęta w samolocie traktowane jak bagaż. Co to oznacza w praktyce?](https://s3.egospodarka.pl/grafika2/zwierzeta/Wyrok-TSUE-Zwierzeta-w-samolocie-traktowane-jak-bagaz-Co-to-oznacza-w-praktyce-269611-150x100crop.jpg)

![Czy firmy zwolnione z VAT muszą korzystać z KSeF? Wszystko, co musisz wiedzieć [© wygenerowane przez AI] Czy firmy zwolnione z VAT muszą korzystać z KSeF? Wszystko, co musisz wiedzieć](https://s3.egospodarka.pl/grafika2/zwolnienie-z-VAT/Czy-firmy-zwolnione-z-VAT-musza-korzystac-z-KSeF-Wszystko-co-musisz-wiedziec-269610-150x100crop.png)