-

![Lokaty online - ranking listopad 2014 [© Stuart Miles - Fotolia.com] Lokaty online - ranking listopad 2014]()

Lokaty online - ranking listopad 2014

... przez internet, bez konieczności fizycznego lub telefonicznego kontaktu z pracownikiem banku. W rankingu uwzględniliśmy oferty dostępne dla każdego, bez podawania tych lokat, które banki kierują tylko do ... konta osobistego, natomiast EKOlokatę Bez Kantów mogą założyć zarówno nowi klienci (wraz z otwarciem konta), jak i obecni posiadacze Konta ...

-

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... do prowokacji. Cyberatak na jedno państwo przeprowadzany jest z serwerów zlokalizowanych w drugim państwie, natomiast kontrolowany jest z trzeciego państwa. Anonimowy dostęp do Internetu. Przy pomocy maszyn zombie cyberprzestępcy mogą uzyskać dostęp do serwerów sieciowych i popełniać takie cyberprzestępstwa, jak ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor -

![Spam w I 2012 r. Spam w I 2012 r.]()

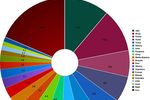

Spam w I 2012 r.

... przez wyszukiwarki. Trzeba pamiętać, że jeżeli oszuści uzyskają dostęp do konta e-mail oferowanego przez wyszukiwarkę, mogą również uzyskać dostęp do innych usług oferowanych przez ...

-

![Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r. [© DigitalMarketingAgency - pixabay.com] Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.]()

Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.

... przez nas Ranking kont firmowych prezentuje zestawienie najciekawszych ofert rachunków bankowych dla przedsiębiorców. W rankingu uwzględniliśmy m.in. koszty prowadzenia konta, opłaty za kartę debetową, liczbę darmowych przelewów oraz dodatkowe możliwości, takie jak dostęp do usług księgowych czy premie za aktywność. Wybór odpowiedniego konta ...

-

![Ataki na banki - techniki hakerów Ataki na banki - techniki hakerów]()

Ataki na banki - techniki hakerów

... do zarabiania pieniędzy. Cyberprzestępcy muszą w jakiś sposób uzyskać dostęp do skradzionych środków. Naturalnie nie mogą przelać skradzionych pieniędzy na własne konta ...

-

![Ewolucja złośliwego oprogramowania 2010 Ewolucja złośliwego oprogramowania 2010]()

Ewolucja złośliwego oprogramowania 2010

... przez rosyjskich twórców wirusów. Szkodnik ten był rozprzestrzeniany bardziej za pośrednictwem zainfekowanych stron internetowych niż sklepu Android Market. Niepokoi nas fakt, że wiele legalnych aplikacji może prosić o i uzyskać dostęp do osobistych danych użytkownika, jak ...

-

![Lokaty online – ranking październik 2014 [© cirquedesprit - Fotolia.com] Lokaty online – ranking październik 2014]()

Lokaty online – ranking październik 2014

... przez internet, bez konieczności fizycznego lub telefonicznego kontaktu z pracownikiem banku. W rankingu uwzględniliśmy oferty dostępne dla każdego, bez podawania tych lokat, które banki kierują tylko do ...

-

![Gry online: socjotechnika jedną z metod kradzieży haseł Gry online: socjotechnika jedną z metod kradzieży haseł]()

Gry online: socjotechnika jedną z metod kradzieży haseł

... uzyskać dostęp do baz danych gracza bezpośrednio z czata gracza, ręcznie lub za pomocą wyspecjalizowanego narzędzia. Liczba luk w zabezpieczeniach, które może wykorzystać szkodliwy użytkownik w celu uzyskania dostępu do ...

-

![Cyberprzestępcy oferują fałszywe wsparcie techniczne Cyberprzestępcy oferują fałszywe wsparcie techniczne]()

Cyberprzestępcy oferują fałszywe wsparcie techniczne

... uzyskać od ofiary wrażliwe dane pozwalające na dostęp do konta. Oferują również możliwość samodzielnego zgłoszenia próby wzięcia pożyczki za pomocą przesłanego mailem linku, który prawdopodobnie kradnie dane finansowe ofiary – ostrzega Kamil Sadkowski, starszy specjalista ds. cyberbezpieczeństwa ESET. Jak ... jeszcze przez długi czas. Nie ... Internet Crime ...

-

![Phishing - kradzież danych w Internecie Phishing - kradzież danych w Internecie]()

Phishing - kradzież danych w Internecie

... do prawdziwej strony banku. Strona przygotowana przez phisherów służy jedynie kradzieży informacji bez ich weryfikowania. Każdy wprowadzony numer konta i hasło zostaną zaakceptowane. Mimo wpisania w pole numeru użytkownika i hasła fikcyjnego numeru, zostanie on zaakceptowany. Gdyby jednak wpisać prawdziwe dane, oszuści uzyskaliby dostęp do konta ...

-

![Udany atak na Facebook niemożliwy Udany atak na Facebook niemożliwy]()

Udany atak na Facebook niemożliwy

... przez kilka dni, w przypadku Facebooka skutki ataku były niemal niezauważalne. Prawdopodobieństwo, że infrastruktura Facebooka ucierpi na skutek cyberataków jest niewielkie, jednak cyberprzestępcy mogą uzyskać dostęp do kont niektórych użytkowników poprzez złamanie ich haseł lub kradzież danych. W celu zabezpieczenia swojego konta ...

-

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013]()

Szkodliwe programy 2012 i prognozy na 2013

... uzyskać dostęp do serwera, który wykonał żądania podpisania kodu. Odkrycie to należy do tego samego łańcucha ściśle ukierunkowanych ataków przeprowadzanych przez zaawansowanych twórców, które są powszechnie określane jako APT. To, że znana firma taka jak ...

-

![PKO Junior: bank dla dzieci [© Igor Mojzes - Fotolia.com] PKO Junior: bank dla dzieci]()

PKO Junior: bank dla dzieci

... dostęp do konta poprzez nowoczesny serwis transakcyjny PKO Junior dostosowany do ...

-

![Szkodliwe oprogramowanie finansowe w 2013 roku Szkodliwe oprogramowanie finansowe w 2013 roku]()

Szkodliwe oprogramowanie finansowe w 2013 roku

... przez szkodliwych użytkowników, którzy przeleją wszystkie przechowywane w nim środki do swoich portfeli. Sieć Bitcoin pozwala każdemu uczestnikowi uzyskać dostęp do ...

-

![Cyberbezpieczeństwo: silne hasło postanowieniem na nowy rok [© designer491 - Fotolia.com] Cyberbezpieczeństwo: silne hasło postanowieniem na nowy rok]()

Cyberbezpieczeństwo: silne hasło postanowieniem na nowy rok

... do zapisywania i przechowywania zaszyfrowanych danych uwierzytelniających. Może ona również generować złożone, a przez to bezpieczniejsze hasła do użytku. Aby uzyskać dostęp do wszystkich swoich haseł, musimy pamiętać tylko jedno unikalne, tzw. „hasło główne”. Umożliwia ono dostęp do danych logowania do ...

-

![Bezpieczna bankowość elektroniczna - porady [© stoupa - Fotolia.com] Bezpieczna bankowość elektroniczna - porady]()

Bezpieczna bankowość elektroniczna - porady

... uzyskać dostęp do wszystkich tajnych danych. Oprogramowanie typu spoofing może być zainstalowane także i na urządzeniach dostępowych np. routerach. Taki atak na router może być bardzo groźny w skutkach, ze względu na to że cały ruch w nim generowany może być kontrolowany przez ...

-

![Wirusy, trojany, phishing I-III 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing I-III 2009]()

Wirusy, trojany, phishing I-III 2009

... przez internet. Baza danych GeoIP przekształcała adresy IP (używane przez ... do baz danych w pierwszym kwartale roku. Serwis pośrednictwa pracy Monster UK (monster.co.uk) padł ofiarą złośliwej aplikacji, której celem były osoby zajmujące się rekrutacją. Z korporacyjnych kont program zdołał uzyskać dostęp do życiorysów i podań przesyłanych przez ...

-

![Cyberprzestępczość a wirtualne pieniądze Cyberprzestępczość a wirtualne pieniądze]()

Cyberprzestępczość a wirtualne pieniądze

... do zdefiniowanej grupy użytkowników (np. klientów banku). Za taki wykaz niejednokrotnie trzeba zapłacić blisko 250 euro. Dziesięciokrotnie mniej należy wydać, by uzyskać dane do konta ...

-

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

Zagrożenia internetowe III kw. 2010

... Jak wiadomo, Internet nie posiada granic, z związku z czym z dowolnego miejsca na świecie możemy uzyskać dostęp do ...

-

![Bezpieczeństwo w sieci: 6 najczęstszych błędów [© flydragon - Fotolia.com] Bezpieczeństwo w sieci: 6 najczęstszych błędów]()

Bezpieczeństwo w sieci: 6 najczęstszych błędów

... przez nas otagowani lub że polecamy im daną stronę. Kiedy klikną w poddany link, przenoszeni są do witryny zewnętrznej, która może wykorzystywać techniki phishingowe, aby uzyskać dostęp do ich informacji osobistych. Wskazówka eksperta: Uchronić się przed niepożądanym działaniem aplikacji można dzięki korzystaniu z usług od zaufanych dostawców, jak ...

-

![Adobe Photoshop i Premiere Elements 7 [© Nmedia - Fotolia.com] Adobe Photoshop i Premiere Elements 7]()

Adobe Photoshop i Premiere Elements 7

... przez Internet w interaktywnym środowisku. Członkowie portalu Photoshop.com mogą także przesyłać zdjęcia bezpośrednio z telefonów komórkowych. Dodanie wersji beta programu Photoshop.com Mobile, aplikacji wykorzystującej technologię Adobe Flash, umożliwia użytkownikom telefonów komórkowych wysyłanie i oglądanie zdjęć, do których dostęp można uzyskać ...

-

![Zakupy online na Dzień Kobiet Zakupy online na Dzień Kobiet]()

Zakupy online na Dzień Kobiet

... uzyskać dostęp do informacji logowania użytkowników serwisu aukcyjnego. Przy ich pomocy cyberprzestępca będzie mógł otwierać własne aukcje i "sprzedawać towary". Oszuści zgarną pieniądze, podczas gdy ich ofiary będą musiały udowodnić zarówno serwisowi aukcyjnemu jak i innym poszkodowanym stronom, że ich dane dotyczące konta ...

-

![Karty płatnicze bez tajemnic [© Flexmedia - Fotolia.com] Karty płatnicze bez tajemnic]()

Karty płatnicze bez tajemnic

... przez bank, umożliwia dokonywanie dowolnych płatności oraz dostęp do gotówki w ramach pieniędzy zgromadzonych na rachunku bankowym lub udzielonego przez bank limitu do ... jak i debetowe mogą być dodatkowo chronione przez usługę 3D Secure, która polega na dodatkowym potwierdzeniu w systemie transakcji dokonywanych przez internet ...

-

![FinSpy znowu w akcji FinSpy znowu w akcji]()

FinSpy znowu w akcji

... przez firmę Kaspersky wynika, że aby zainfekować urządzenia z systemem Android oraz iOS, musi zostać spełniony jeden z dwóch warunków: cyberprzestępcy mają fizyczny dostęp do telefonu lub na urządzeniu złamano wcześniej zabezpieczenia systemu / uzyskano dostęp do konta ...

-

![Ewolucja złośliwego oprogramowania VII-IX 2007 Ewolucja złośliwego oprogramowania VII-IX 2007]()

Ewolucja złośliwego oprogramowania VII-IX 2007

... uzyskać dostęp do prywatnych danych, ale również do kogo one należą. Prawdziwą obławę przeżywał martin-golf.net - odwiedzany przez ekspertów ds. bezpieczeństwa, hakerów, przedstawicieli organów ścigania z różnych państw, jak ...

-

![Odpis z KRS dostępny w Internecie [© strixcode - Fotolia.com] Odpis z KRS dostępny w Internecie]()

Odpis z KRS dostępny w Internecie

... uzyskać jedynie z CI KRS. Wniosek należy złożyć na dotychczasowych zasadach, tj. w centrali CI KRS (osobiście, korespondencyjnie, elektronicznie) lub w jej oddziale (wyłącznie osobiście). Inne opcje Internetowe Poza wskazanymi rozwiązaniami bez zmian funkcjonuje "Elektroniczny dostęp do ...

-

![Nowa Visa Electron payWave w eurobanku Nowa Visa Electron payWave w eurobanku]()

Nowa Visa Electron payWave w eurobanku

... do 300 zł przy okazji zakupów w punkcie handlowo-usługowym), transakcji przez Internet (zabezpieczanych dodatkowo usługą 3D Secure, czyli jednorazowym hasłem SMS przesyłanym na telefon komórkowy. Do tego klienci eurobanku mogą również dokonywać płatności i wypłat gotówki na całym świecie w punktach oznaczonych logo Visa lub uzyskać ...

-

![Karty i transakcje internetowe: o czym warto pamiętać Karty i transakcje internetowe: o czym warto pamiętać]()

Karty i transakcje internetowe: o czym warto pamiętać

... do agresora. W ten sposób komputer hakera może "udawać" np. serwer, dzięki czemu może uzyskać dostęp do wszystkich tajnych danych. Powstało już mnóstwo wersji oprogramowania służącego to tego typu działań. Można je instalować zarówno na komputerze-agresorze jak ...

-

![Trojan IcoScript atakuje system Windows Trojan IcoScript atakuje system Windows]()

Trojan IcoScript atakuje system Windows

... uzyskać dostęp do przeglądarki systemowej. Spośród wielu funkcji interfejsu COM umożliwia on np. tworzenie pluginów do przeglądarki Internet Explorer, co umożliwia atakującym uzyskanie swego rodzaju przyczółku do ...

-

![Obsługa klienta - ważny element cyfrowej transformacji [© stockyme - Fotolia.com] Obsługa klienta - ważny element cyfrowej transformacji]()

Obsługa klienta - ważny element cyfrowej transformacji

... uzyskać dostęp do wszystkich niezbędnych informacji. 2) Jest miło tylko na początku Klienci mają nieustające wrażenie, że firmy świadczące usługi dokładają starań jedynie do ...

-

![Nielegalny sklep online wspiera oszustwa finansowe [© ArtemSam - Fotolia.com] Nielegalny sklep online wspiera oszustwa finansowe]()

Nielegalny sklep online wspiera oszustwa finansowe

... do sklepów internetowych i serwisów płatności, a następnie uruchamiają je za pośrednictwem przeglądarki oraz połączenia proxy w celu naśladowania aktywności rzeczywistego użytkownika. Posiadając poświadczenia konta legalnego użytkownika, przestępca może uzyskać dostęp do ...

-

![Akt o Usługach Cyfrowych. Jakie zmiany po 17 lutego? [© 377053 z Pixabay] Akt o Usługach Cyfrowych. Jakie zmiany po 17 lutego?]()

Akt o Usługach Cyfrowych. Jakie zmiany po 17 lutego?

... przez dostawców. W polskiej regulacji Prezes UKE ma przyznać status zaufanego sygnalisty jedynie podmiotom które wykazują się odpowiednią wiedzą i doświadczeniem w zakresie identyfikowania nielegalnych treści. Interesującym aspektem do rozwiązania w polskiej regulacji jest status tzw. “zweryfikowanego badacza” - podmiotu mogącego uzyskać dostęp do ...

-

![Kaspersky Lab: szkodliwe programy III 2012 Kaspersky Lab: szkodliwe programy III 2012]()

Kaspersky Lab: szkodliwe programy III 2012

... dostęp do konta facebookowego ofiary. W opisywanym incydencie rozszerzenie pobierało szkodliwy plik skryptowy z serwera kontrolowanego przez cyberprzestępców. Gdy ofiara weszła na swoją stronę na Facebooku, skrypt był osadzany w kodzie HTML strony. Celem skryptu jest zdobycie jak największej liczby kliknięć przycisku “Lubię to” dla wybranych przez ...

-

![Phishing wykorzystuje VoIP [© stoupa - Fotolia.com] Phishing wykorzystuje VoIP]()

Phishing wykorzystuje VoIP

... do przedstawiciela banku. Numer został przekierowany do automatycznego systemu głosowego, który poprosił o numer konta i numer identyfikacji osobistej lub PIN, żeby uzyskać dostęp do finansów rozmówcy. Numer został uzyskany od stałego dostawcy usług voice over internet ...

-

![Ewolucja spamu 2007 Ewolucja spamu 2007]()

Ewolucja spamu 2007

... Internet" (8,7%). Rosyjskojęzyczny spam z kategorii "Edukacja" reprezentowany jest głównie przez reklamy seminariów oraz kursów, podczas gdy spam angielskojęzyczny z tej kategorii oferuje dyplomy i stopnie naukowe szkolnictwa wyższego. Kategoria "Komputery i Internet ... uzyskać dostęp do ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Lokaty online - ranking listopad 2014 [© Stuart Miles - Fotolia.com] Lokaty online - ranking listopad 2014](https://s3.egospodarka.pl/grafika2/ranking-lokat-online/Lokaty-online-ranking-listopad-2014-145956-150x100crop.jpg)

![Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r. [© DigitalMarketingAgency - pixabay.com] Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.](https://s3.egospodarka.pl/grafika2/konto-firmowe/Ranking-kont-firmowych-w-jakim-banku-zalozysz-najlepsze-konto-firmowe-w-2025-r-266886-150x100crop.jpg)

![Lokaty online – ranking październik 2014 [© cirquedesprit - Fotolia.com] Lokaty online – ranking październik 2014](https://s3.egospodarka.pl/grafika2/ranking-lokat-online/Lokaty-online-ranking-pazdziernik-2014-144519-150x100crop.jpg)

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szkodliwe-programy-2012-i-prognozy-na-2013-110215-150x100crop.jpg)

![PKO Junior: bank dla dzieci [© Igor Mojzes - Fotolia.com] PKO Junior: bank dla dzieci](https://s3.egospodarka.pl/grafika2/oferta-bankow/PKO-Junior-bank-dla-dzieci-120224-150x100crop.jpg)

![Cyberbezpieczeństwo: silne hasło postanowieniem na nowy rok [© designer491 - Fotolia.com] Cyberbezpieczeństwo: silne hasło postanowieniem na nowy rok](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/Cyberbezpieczenstwo-silne-haslo-postanowieniem-na-nowy-rok-234895-150x100crop.jpg)

![Bezpieczna bankowość elektroniczna - porady [© stoupa - Fotolia.com] Bezpieczna bankowość elektroniczna - porady](https://s3.egospodarka.pl/grafika/bankowosc-elektroniczna/Bezpieczna-bankowosc-elektroniczna-porady-MBuPgy.jpg)

![Wirusy, trojany, phishing I-III 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing I-III 2009](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-I-III-2009-apURW9.jpg)

![Bezpieczeństwo w sieci: 6 najczęstszych błędów [© flydragon - Fotolia.com] Bezpieczeństwo w sieci: 6 najczęstszych błędów](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-internecie/Bezpieczenstwo-w-sieci-6-najczestszych-bledow-139525-150x100crop.jpg)

![Adobe Photoshop i Premiere Elements 7 [© Nmedia - Fotolia.com] Adobe Photoshop i Premiere Elements 7](https://s3.egospodarka.pl/grafika/Adobe/Adobe-Photoshop-i-Premiere-Elements-7-Qq30bx.jpg)

![Karty płatnicze bez tajemnic [© Flexmedia - Fotolia.com] Karty płatnicze bez tajemnic](https://s3.egospodarka.pl/grafika2/uslugi-bankowe/Karty-platnicze-bez-tajemnic-127588-150x100crop.jpg)

![Odpis z KRS dostępny w Internecie [© strixcode - Fotolia.com] Odpis z KRS dostępny w Internecie](https://s3.egospodarka.pl/grafika2/KRS/Odpis-z-KRS-dostepny-w-Internecie-100151-150x100crop.jpg)

![Obsługa klienta - ważny element cyfrowej transformacji [© stockyme - Fotolia.com] Obsługa klienta - ważny element cyfrowej transformacji](https://s3.egospodarka.pl/grafika2/obsluga-klienta/Obsluga-klienta-wazny-element-cyfrowej-transformacji-185127-150x100crop.jpg)

![Nielegalny sklep online wspiera oszustwa finansowe [© ArtemSam - Fotolia.com] Nielegalny sklep online wspiera oszustwa finansowe](https://s3.egospodarka.pl/grafika2/oszustwa-finansowe/Nielegalny-sklep-online-wspiera-oszustwa-finansowe-217498-150x100crop.jpg)

![Akt o Usługach Cyfrowych. Jakie zmiany po 17 lutego? [© 377053 z Pixabay] Akt o Usługach Cyfrowych. Jakie zmiany po 17 lutego?](https://s3.egospodarka.pl/grafika2/Digital-Services-Act/Akt-o-Uslugach-Cyfrowych-Jakie-zmiany-po-17-lutego-257797-150x100crop.jpg)

![Phishing wykorzystuje VoIP [© stoupa - Fotolia.com] Phishing wykorzystuje VoIP](https://s3.egospodarka.pl/grafika/VoIP/Phishing-wykorzystuje-VoIP-MBuPgy.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Dni wolne od pracy i kalendarz świąt 2025 [© Tatiana Goskova na Freepik] Dni wolne od pracy i kalendarz świąt 2025](https://s3.egospodarka.pl/grafika2/dni-wolne-od-pracy/Dni-wolne-od-pracy-i-kalendarz-swiat-2025-263099-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![10 zmian które czekają rynek mieszkaniowy w 2026 roku [© wygenerowane przez AI] 10 zmian które czekają rynek mieszkaniowy w 2026 roku](https://s3.egospodarka.pl/grafika2/stopy-procentowe/10-zmian-ktore-czekaja-rynek-mieszkaniowy-w-2026-roku-270380-150x100crop.jpg)

![Kwartalne rozliczenie VAT w 2026 r. odracza o rok obowiązek JPK_PIT i JPK_CIT [© wygenerowane przez AI] Kwartalne rozliczenie VAT w 2026 r. odracza o rok obowiązek JPK_PIT i JPK_CIT](https://s3.egospodarka.pl/grafika2/obowiazki-sprawozdawcze/Kwartalne-rozliczenie-VAT-w-2026-r-odracza-o-rok-obowiazek-JPK-PIT-i-JPK-CIT-270372-150x100crop.jpg)

![2026 rok bez tarcz osłonowych. Jakie zmiany czekają domowe budżety? [© wygenerowane przez AI] 2026 rok bez tarcz osłonowych. Jakie zmiany czekają domowe budżety?](https://s3.egospodarka.pl/grafika2/zamrozenie-cen-energii/2026-rok-bez-tarcz-oslonowych-Jakie-zmiany-czekaja-domowe-budzety-270371-150x100crop.jpg)

![Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy? [© wygenerowane przez AI] Mały ZUS Plus 2026: Jak wykorzystać 'czystą kartę' i obniżyć składki na 36 miesięcy?](https://s3.egospodarka.pl/grafika2/maly-ZUS-plus/Maly-ZUS-Plus-2026-Jak-wykorzystac-czysta-karte-i-obnizyc-skladki-na-36-miesiecy-270333-150x100crop.jpg)