-

![Pracodawcy cenią odporność na stres w pracy [© Scanrail - Fotolia.com] Pracodawcy cenią odporność na stres w pracy]()

Pracodawcy cenią odporność na stres w pracy

... stawiające sobie realistyczne cele oraz dobra organizacja pracy. Odporność na stres wzmacnia też regularne uprawianie sportu, zdrowe odżywianie oraz stosowanie technik relaksacyjnych, takich jak joga czy tai chi.

-

![Bezpieczeństwo IT w polskich firmach Bezpieczeństwo IT w polskich firmach]()

Bezpieczeństwo IT w polskich firmach

... stosowana przez czołowych przedstawicieli branży antywirusowej. Jak polskie firmy (nie) dbają o bezpieczeństwo komputerowe? Bezpieczeństwo komputerowe wraz z rozwojem technik informacyjnych staje się coraz większym priorytetem w działaniu współczesnych przedsiębiorstw. Ale ogólna kondycja bezpieczeństwa komputerowego w polskich firmach budzi wiele ...

-

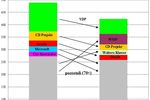

![Rynek oprogramowania multimedialnego i edukacyjnego w Polsce Rynek oprogramowania multimedialnego i edukacyjnego w Polsce]()

Rynek oprogramowania multimedialnego i edukacyjnego w Polsce

... zatem nadal jednym z najbardziej żywiołowo rozwijających się segmentów rynku informatyki, wzrastającym na innowacyjności oprogramowania, a także w wyniku silnej ekspansji coraz tańszych technik zdalnej komunikacji.

-

![Fałszywy antywirus dla Mac Fałszywy antywirus dla Mac]()

Fałszywy antywirus dla Mac

... , którzy rozprzestrzeniają fałszywe programy antywirusowe (tzw. „rogueware”), padają nie tylko użytkownicy systemu Windows. Przy użyciu tych samych wypróbowanych technik atakowani są również użytkownicy komputerów Mac. Badając zagrożenia internetowe, analitycy z Kaspersky Lab wykryli dwie fałszywe aplikacje antywirusowe przeznaczone dla ...

-

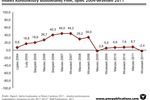

![Zagrożenia internetowe I kw. 2011 Zagrożenia internetowe I kw. 2011]()

Zagrożenia internetowe I kw. 2011

... na maszynach ofiar. Cyberprzestępcy infekowali komputery użytkowników za pomocą ataków drive-by download, zwabiając potencjalne ofiary na zainfekowane strony przy użyciu technik “czarnego SEO”, czyli metod pozwalających na manipulowanie wynikami wyszukiwania w Internecie. Użytkownicy mogli trafić na zainfekowaną stronę, jeżeli ich zapytanie wpisane ...

-

![Sektor budowlany w Polsce bez optymizmu Sektor budowlany w Polsce bez optymizmu]()

Sektor budowlany w Polsce bez optymizmu

... koszty realizacji kontraktu. Bardzo często wymieniane były również takie działania, jak optymalizacja harmonogramu, zmiany w projekcie mające na celu stosowanie tańszych technik o podobnych parametrach, a także stosowanie tańszych zamienników wyposażenia (34%). Ankieterzy PMR Research zapytali także firmy budowlane jak długo jeszcze, w ich ocenie ...

-

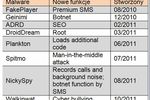

![Złośliwe programy atakują Androida [© stoupa - Fotolia.com] Złośliwe programy atakują Androida]()

Złośliwe programy atakują Androida

... kameleon Coraz bardziej niepokojący jest także rozwój technologii używanych przez twórców złośliwych programów. Niedawno wykryty trojan Anserverbot korzysta z niezwykle zaawansowanych technik ukrywania się w kodzie aplikacji, a także potrafi dynamicznie zmieniać swój własny kod w taki sposób, by jeszcze skuteczniej unikać wykrycia. Po ...

-

![Zagrożenia w sieci 2012 wg G Data Polska Zagrożenia w sieci 2012 wg G Data Polska]()

Zagrożenia w sieci 2012 wg G Data Polska

... nasze dane bankowe. Programy te wszelkimi możliwymi sposobami próbują wykraść dane potrzebne do uszczuplenia naszych kont, często za pomocą licznych technik psychologicznych. W samych Niemczech w poprzednim roku zanotowano prawie 5500 przypadków takich kradzieży na sumę ponad 20 milionów euro! Wirtualne waluty Stworzone ...

-

![PKPP Lewiatan: Czarna Lista Barier 2012 [© Scanrail - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2012]()

PKPP Lewiatan: Czarna Lista Barier 2012

... dotyczące zasady „must carry”/”must offer” w odniesieniu do wszelkich sposobów rozprowadzania programów, przede wszystkich wobec najnowszych, będących w fazie wczesnego rozwoju technik np. Internet TV, TV w sieciach 3G czy LTE. ograniczenia ogłoszeń nadawców o ich własnych audycjach do dwóch minut w ciągu godziny zegarowej ...

-

![Bezpieczeństwo w Internecie - zagrożenia 2011 [© tiero - Fotolia.com] Bezpieczeństwo w Internecie - zagrożenia 2011]()

Bezpieczeństwo w Internecie - zagrożenia 2011

... które przeprowadzają dobrze zorganizowane ataki w odwecie za działania postrzegane przez nich jako niekorzystne. Oprócz zmiany motywacji, dokonuje się postęp w zakresie technik ataków, które wskutek naruszenia bezpieczeństwa coraz częściej kończą się powodzeniem. W efekcie przedsiębiorstwa i instytucje rządowe mają do czynienia z nowymi wyzwaniami ...

-

![PO Kapitał Ludzki - ryzyko projektów [© Jackin - Fotolia.com] PO Kapitał Ludzki - ryzyko projektów]()

PO Kapitał Ludzki - ryzyko projektów

... , projektów zamkniętych, projektów otwartych). Co jednak, jeśli grunt jest grząski, a temat nowy? Szukając wsparcia metodologicznego, można sięgnąć po jedną z wielu technik, np. cykl zarządzania ryzykiem. Identyfikacja Pierwszym krokiem jest identyfikacja możliwych zagrożeń. Łatwo powiedzieć - ale jak ją zrobić? Część niebezpieczeństw z reguły ...

-

![Niedbali pracownicy zmniejszają bezpieczeństwo IT [© Fotowerk - Fotolia.com] Niedbali pracownicy zmniejszają bezpieczeństwo IT]()

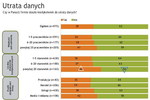

Niedbali pracownicy zmniejszają bezpieczeństwo IT

... stopniu dopasowują swoje systemy bezpieczeństwa – narażając się tym samym na wyciek danych. Jedynie 40% firm zapewnia ochronę danych poprzez zastosowanie technik szyfrowania. Media społecznościowe w coraz większym stopniu stają się kluczowym elementem w rozwoju komunikacji, również między firmą a klientem. Do największych ryzyk jakie ...

-

![Cyberprzestępczość - największe aresztowania Cyberprzestępczość - największe aresztowania]()

Cyberprzestępczość - największe aresztowania

... temu czterech cyberprzestępców zostało aresztowanych w Dubaju za rzekomą kradzież co najmniej 2 milionów dolarów firmom w Emiratach Arabskich. Za pomocą kilku oszustw i technik hakerskich napastnicy zarówno ściągali środki na własne rachunki bankowe, jak i wyprowadzali pieniądze za granicę. Część członków gangu, w tym osoby pochodzenia ...

-

![Trend Micro: zagrożenia internetowe I kw. 2013 [© alphaspirit - Fotolia.com] Trend Micro: zagrożenia internetowe I kw. 2013]()

Trend Micro: zagrożenia internetowe I kw. 2013

... być jedynym celem działalności hakerskiej. Obecnie dokonuje się włamań również po to, aby sparaliżować kluczowe sieci, a hakerzy korzystają z innowacyjnych technik, między innymi z: Ataków na kilka platform jednocześnie, np. UNIX i LINUX Stosowania specjalnych środków przeciwdziałających obecnym w systemie zabezpieczeniom Przejmowania kontroli ...

-

![INNOLOT: program wsparcia prac badawczo-rozwojowych w lotnictwie [© Guido Vrola - Fotolia.com] INNOLOT: program wsparcia prac badawczo-rozwojowych w lotnictwie]()

INNOLOT: program wsparcia prac badawczo-rozwojowych w lotnictwie

... . Innowacyjny Samolot jest obszarem w którym bezpieczeństwo stawiane jest na pierwszym miejscu. Celem tego obszaru jest wykorzystanie nowoczesnych materiałów oraz technik wytwarzania konstrukcji lotniczych. W ramach projektu oceniane będą m.in. wartość naukowa projektu, innowacyjność, wkład w konkurencyjność przemysłu lotniczego w Polsce oraz ...

-

![Ataki hakerskie a inżynieria społeczna Ataki hakerskie a inżynieria społeczna]()

Ataki hakerskie a inżynieria społeczna

... w trakcie przeprowadzania ataków poruszał się. Zastosowane przez atakującego techniki operacyjne sprawiają, że jest on bardzo trudny do wyśledzenia. Użycie takich technik do cyberprzestępczości świadczy o tym, że hakerzy posługują się coraz bardziej wyrafinowanymi metodami. Odnalezienie poruszającego się hotspotu Wi-Fi wymaga użycia dyżurującego ...

-

![Bankowość internetowa może być bezpieczna? [© Lasse Kristensen - Fotolia.com] Bankowość internetowa może być bezpieczna?]()

Bankowość internetowa może być bezpieczna?

... serwera bankowego. W efekcie, zarówno ofiara jak i bank nie są świadomi oszustwa. W większości przypadków, cyberprzestępcy wolą stosować kombinację różnych technik – w ten sposób zwiększają szanse skutecznej infekcji i efektywność szkodliwego programu. Jednym z najbardziej zaawansowanych trojanów wykorzystywanych przez cyberprzestępców jest trojan ...

-

![Zarządzanie czasem: życie prywatne czy zawodowe? [© Brian Jackson - Fotolia.com] Zarządzanie czasem: życie prywatne czy zawodowe?]()

Zarządzanie czasem: życie prywatne czy zawodowe?

... powierzone nam zadania. Projektowania swojego czasu nie możemy jednak traktować jako uniwersalnego lekarstwa na wszystkie problemy. To raczej zbiór rozmaitych technik, które są w stanie poprawić skuteczność pracy bez zaniedbywania życia prywatnego. A wybór odpowiedniej metody zależy od naszych indywidualnych potrzeb. Długofalowe cele ...

-

![Jak znaleźć i zatrzymać pracownika? [© contrastwerkstatt - Fotolia.com] Jak znaleźć i zatrzymać pracownika?]()

Jak znaleźć i zatrzymać pracownika?

... . grywalizacji, które nie tylko wprowadzają nowozatrudnioną osobę w rolę, jaką ma pełnić w firmie, ale są dodatkowo zabawne. Do włączenia tego rodzaju technik w program onboardingowy może przekonać fakt, że koszty stworzenia przeznaczonej do tego celu gry są niższe, niż te będące skutkiem rotacji ...

-

![Świat: wydarzenia tygodnia 39/2014 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 39/2014]()

Świat: wydarzenia tygodnia 39/2014

... na firmach działających w sieci internetowej, a czołowym przykładem do analiz są takie giganty jak Google czy Apple. To one przodują w stosowaniu technik minimalizujących obciążenia podatkowe w krajach, w których osiągają największe dochody. Eksperci Organizacji Współpracy Gospodarczej i Rozwoju (OECD) analizując w ramach projektu BEPS sposoby ...

-

![Zagrożenia internetowe: McAfee o prognozach na 2015 rok [© WavebreakmediaMicro - Fotolia.com] Zagrożenia internetowe: McAfee o prognozach na 2015 rok]()

Zagrożenia internetowe: McAfee o prognozach na 2015 rok

... powstających i istniejących aplikacji, systemów operacyjnych i sieci. Hakerzy będą także bardziej koncentrować się na ograniczeniach technologii typu sandbox w ramach obchodzenia technik wykrywania opartych na aplikacji i wirtualizacji. - Mijający rok 2014 możemy nazwać rokiem "nadwyrężonego zaufania" - mówi Arkadiusz Krawczyk, Country Manager ...

-

![Zagrożenia internetowe: cyberprzestępcy lubią Twoją firmę [© apops - Fotolia.com] Zagrożenia internetowe: cyberprzestępcy lubią Twoją firmę]()

Zagrożenia internetowe: cyberprzestępcy lubią Twoją firmę

... załączników lub odnośników w wiadomościach e-mail, wykorzystujących luki w oprogramowaniu. Phishing, exploity i botnety – uważaj na maile i załączniki Jedną z najbardziej popularnych technik dostępu do poufnych informacji jest phishing, polegający na tym, że cyberprzestępca wysyła fałszywe wiadomości e-maili do pracowników, których dane znajdują ...

-

![Analiza danych podbija rynek [© cacaroot - Fotolia.com] Analiza danych podbija rynek]()

Analiza danych podbija rynek

Niemal wszystkie firmy, które zostały przepytane na potrzeby globalnego badania firmy doradczej KPMG, deklarują stosowanie w wybranych obszarach swojej działalności zaawansowanej analityki danych (ang. Data Analytics - D&A). 86 proc. z nich uważa, że ta praktyka przyczynia się podejmowania szybszych decyzji, a 67 proc. twierdzi, że dzięki niej ...

-

![Służba zdrowia: czy i jak można ją uratować? [© Andrey Popov - Fotolia.com] Służba zdrowia: czy i jak można ją uratować?]()

Służba zdrowia: czy i jak można ją uratować?

... działania ukierunkowane na zapobieganie chorobom, przedłużanie życia i zwiększanie jego jakości wraz z wprowadzaniem proefektywnościowych zmian do systemów świadczeń zdrowotnych za pomocą technik informatycznych i mobilnych.

-

![Cisco: bezpieczeństwo w Internecie 2016 [© NicoElNino - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2016]()

Cisco: bezpieczeństwo w Internecie 2016

... odpowiedni poziom bezpieczeństwa, zwłaszcza w obliczu rosnącej cyfryzacji biznesu. Raport prezentuje wyzwania jakim muszą sprostać firmy w obliczu gwałtownego rozwoju technik wykorzystywanych przez cyberprzestępców. W coraz większym stopniu wykorzystują oni cieszące się zaufaniem źródła danych i strony internetowe do przeprowadzania wrogich ...

-

![Coaching: czego o nim nie wiesz? [© Jakub Jirsák - Fotolia.com] Coaching: czego o nim nie wiesz?]()

Coaching: czego o nim nie wiesz?

... jest coach — trener, który jako niezaangażowany emocjonalnie w problem pracownika, patrząc z boku, potrafi pomóc zrozumieć problem. W procesie uczenia się i opanowywania nowych technik sprzedaży handlowcy powinni otrzymać wsparcie ze strony szefa wcielającego się w rolę coacha. Dzięki temu cały proces pozyskiwania przez sprzedawcę niezbędnej ...

-

![Ataki hakerskie w bankach. To już nie są przelewki [© slasnyi - Fotolia.com] Ataki hakerskie w bankach. To już nie są przelewki]()

Ataki hakerskie w bankach. To już nie są przelewki

... z nich wykorzystuje przynajmniej jedno narzędzie informatyczne w celu ograniczenia zjawiska nadużyć. Rośnie też liczba firm, które jednocześnie korzystają z wielu różnorodnych technik analitycznych do wykrywania i zapobiegania nadużyciom – już co trzeci respondent zadeklarował równoległe stosowanie co najmniej 10 tego typu rozwiązań. – Szczególnie ...

-

![Trend Micro: zagrożenia internetowe 2017 [© fongleon356 - Fotolia.com] Trend Micro: zagrożenia internetowe 2017]()

Trend Micro: zagrożenia internetowe 2017

... , ale także wdrożyć skuteczne rozwiązania technologiczne służące zabezpieczaniu tych danych. Nowe metody ataków ukierunkowanych będą polegać głównie na omijaniu nowoczesnych technik wykrywania zagrożeń. Cyberprzestępcy wezmą sobie za cel więcej firm o bardziej zróżnicowanych profilach.

-

![Dłużnicy alimentacyjni na wzrostowej fali [© drx - Fotolia.com] Dłużnicy alimentacyjni na wzrostowej fali]()

Dłużnicy alimentacyjni na wzrostowej fali

... , dlatego też w krajach które zdecydowały się na wprowadzenie pieczy naprzemiennej, orzeczenie tej pieczy poprzedzone jest badaniami biegłych, którzy przy pomocy technik badawczych i analizy postaw rodzicielskich oceniają czy rodzice dają zbliżone gwarancje wychowawcze oraz czy będą stale współpracować w sprawach dotyczących dziecka, a przede ...

-

![Szkodliwe oprogramowanie celuje w przemysł Szkodliwe oprogramowanie celuje w przemysł]()

Szkodliwe oprogramowanie celuje w przemysł

... . Szkodliwe oprogramowanie było najczęściej dystrybuowane w postaci dokumentów biurowych, takich jak pliki pakietu MS Office czy dokumenty PDF. Przy pomocy różnych technik przestępcy zadbali o to, aby użytkownicy pobrali i uruchomili szkodliwe oprogramowanie na komputerach organizacji przemysłowej. Z badania Kaspersky Lab wynika, że szkodliwe ...

-

![Hotel, plaża i publiczne WiFi, czyli cyberbezpieczeństwo na urlopie [© ipopba - Fotolia] Hotel, plaża i publiczne WiFi, czyli cyberbezpieczeństwo na urlopie]()

Hotel, plaża i publiczne WiFi, czyli cyberbezpieczeństwo na urlopie

... haseł. Może to się także wiązać z atakami typu malware. Przykładem jest azjatycka grupa hakerska nazywana „Darkhotel”, która korzystała z podobnych technik, atakując przedsiębiorców w luksusowych hotelach. Podczas logowania do hotelowej sieci WiFi, klienci otrzymywali powiadomienie o najnowszych aktualizacjach popularnych aplikacji, a zgadzając się ...

-

![Firmowe bezpieczeństwo IT w rękach łowcy zagrożeń [© Giulio_Fornasar - Fotolia.com] Firmowe bezpieczeństwo IT w rękach łowcy zagrożeń]()

Firmowe bezpieczeństwo IT w rękach łowcy zagrożeń

... razy częściej automatyzują elementy śledztwa w sprawie przeprowadzonego ataku. Łowcy zagrożeń w rozwiniętych centrach poświęcają o 70% więcej czasu na personalizację narzędzi oraz technik. Taktyka Łowcy zagrożeń w dojrzałych operacyjnych centrach bezpieczeństwa poświęcają o 50% więcej czasu na swoje kluczowe działanie, czyli polowanie na zagrożenia ...

-

![Big Data: korzyści i zagrożenia [© Egor - Fotolia.com] Big Data: korzyści i zagrożenia]()

Big Data: korzyści i zagrożenia

... odpowiednio chronić interesy klientów oraz ich internetową historię. Paweł Michalak – radca prawny, partner . Wykłada prawo własności intelektualnej na Polsko-Japońskiej Akademii Technik Komputerowych w Warszawie.

-

![Polskie firmy nadal nie są gotowe na GDPR [© sasun Bughdaryan - Fotolia.com] Polskie firmy nadal nie są gotowe na GDPR]()

Polskie firmy nadal nie są gotowe na GDPR

... się do rozporządzenia GDPR, Trend Micro oferuje im rozwiązanie zabezpieczające XGen™ oparte na technologiach różnych generacji. XGen™ Security wykorzystuje kombinację technik zabezpieczająych różnej generacji oraz zintegrowany system ochrony przed niewidocznymi i jeszcze nieznanymi formami ataków. To wielowarstwowa ochrona zoptymalizowana pod kątem ...

-

![Sztuczna inteligencja i zmiana paradygmatu cyberbezpieczeństwa [© Jakub Jirsák - Fotolia.com] Sztuczna inteligencja i zmiana paradygmatu cyberbezpieczeństwa]()

Sztuczna inteligencja i zmiana paradygmatu cyberbezpieczeństwa

... , alarmując w momencie, kiedy zaczną podejmować dziwaczne decyzje. Nowe techniki odpierania ataków Już w tej chwili prowadzone są badania nad zastosowaniem specjalnych technik polegających na symulowanym generowaniu ataków, aby dany algorytm sztucznej inteligencji mógł być bardziej odporny na próby zatrucia jego świadomości przez ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Pracodawcy cenią odporność na stres w pracy [© Scanrail - Fotolia.com] Pracodawcy cenią odporność na stres w pracy](https://s3.egospodarka.pl/grafika/rynek-pracy/Pracodawcy-cenia-odpornosc-na-stres-w-pracy-apURW9.jpg)

![Złośliwe programy atakują Androida [© stoupa - Fotolia.com] Złośliwe programy atakują Androida](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Zlosliwe-programy-atakuja-Androida-MBuPgy.jpg)

![PKPP Lewiatan: Czarna Lista Barier 2012 [© Scanrail - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2012](https://s3.egospodarka.pl/grafika/Czarna-Lista-Barier/PKPP-Lewiatan-Czarna-Lista-Barier-2012-apURW9.jpg)

![Bezpieczeństwo w Internecie - zagrożenia 2011 [© tiero - Fotolia.com] Bezpieczeństwo w Internecie - zagrożenia 2011](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Bezpieczenstwo-w-Internecie-zagrozenia-2011-93412-150x100crop.jpg)

![PO Kapitał Ludzki - ryzyko projektów [© Jackin - Fotolia.com] PO Kapitał Ludzki - ryzyko projektów](https://s3.egospodarka.pl/grafika2/Program-Operacyjny-Kapital-Ludzki/PO-Kapital-Ludzki-ryzyko-projektow-109825-150x100crop.jpg)

![Niedbali pracownicy zmniejszają bezpieczeństwo IT [© Fotowerk - Fotolia.com] Niedbali pracownicy zmniejszają bezpieczeństwo IT](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Niedbali-pracownicy-zmniejszaja-bezpieczenstwo-IT-109866-150x100crop.jpg)

![Trend Micro: zagrożenia internetowe I kw. 2013 [© alphaspirit - Fotolia.com] Trend Micro: zagrożenia internetowe I kw. 2013](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-I-kw-2013-118078-150x100crop.jpg)

![INNOLOT: program wsparcia prac badawczo-rozwojowych w lotnictwie [© Guido Vrola - Fotolia.com] INNOLOT: program wsparcia prac badawczo-rozwojowych w lotnictwie](https://s3.egospodarka.pl/grafika2/Innolot/INNOLOT-program-wsparcia-prac-badawczo-rozwojowych-w-lotnictwie-121688-150x100crop.jpg)

![Bankowość internetowa może być bezpieczna? [© Lasse Kristensen - Fotolia.com] Bankowość internetowa może być bezpieczna?](https://s3.egospodarka.pl/grafika2/bankowosc-elektroniczna/Bankowosc-internetowa-moze-byc-bezpieczna-124518-150x100crop.jpg)

![Zarządzanie czasem: życie prywatne czy zawodowe? [© Brian Jackson - Fotolia.com] Zarządzanie czasem: życie prywatne czy zawodowe?](https://s3.egospodarka.pl/grafika2/work-life-balance/Zarzadzanie-czasem-zycie-prywatne-czy-zawodowe-128632-150x100crop.jpg)

![Jak znaleźć i zatrzymać pracownika? [© contrastwerkstatt - Fotolia.com] Jak znaleźć i zatrzymać pracownika?](https://s3.egospodarka.pl/grafika2/rynek-pracy/Jak-znalezc-i-zatrzymac-pracownika-133844-150x100crop.jpg)

![Świat: wydarzenia tygodnia 39/2014 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 39/2014](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-39-2014-12AyHS.jpg)

![Zagrożenia internetowe: McAfee o prognozach na 2015 rok [© WavebreakmediaMicro - Fotolia.com] Zagrożenia internetowe: McAfee o prognozach na 2015 rok](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Zagrozenia-internetowe-McAfee-o-prognozach-na-2015-rok-148532-150x100crop.jpg)

![Zagrożenia internetowe: cyberprzestępcy lubią Twoją firmę [© apops - Fotolia.com] Zagrożenia internetowe: cyberprzestępcy lubią Twoją firmę](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Zagrozenia-internetowe-cyberprzestepcy-lubia-Twoja-firme-155226-150x100crop.jpg)

![Analiza danych podbija rynek [© cacaroot - Fotolia.com] Analiza danych podbija rynek](https://s3.egospodarka.pl/grafika2/analityka-danych/Analiza-danych-podbija-rynek-161058-150x100crop.jpg)

![Służba zdrowia: czy i jak można ją uratować? [© Andrey Popov - Fotolia.com] Służba zdrowia: czy i jak można ją uratować?](https://s3.egospodarka.pl/grafika2/ochrona-zdrowia/Sluzba-zdrowia-czy-i-jak-mozna-ja-uratowac-162941-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie 2016 [© NicoElNino - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2016](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2016-170732-150x100crop.jpg)

![Coaching: czego o nim nie wiesz? [© Jakub Jirsák - Fotolia.com] Coaching: czego o nim nie wiesz?](https://s3.egospodarka.pl/grafika2/coaching/Coaching-czego-o-nim-nie-wiesz-171727-150x100crop.jpg)

![Ataki hakerskie w bankach. To już nie są przelewki [© slasnyi - Fotolia.com] Ataki hakerskie w bankach. To już nie są przelewki](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Ataki-hakerskie-w-bankach-To-juz-nie-sa-przelewki-184172-150x100crop.jpg)

![Trend Micro: zagrożenia internetowe 2017 [© fongleon356 - Fotolia.com] Trend Micro: zagrożenia internetowe 2017](https://s3.egospodarka.pl/grafika2/Trend-Micro/Trend-Micro-zagrozenia-internetowe-2017-185908-150x100crop.jpg)

![Dłużnicy alimentacyjni na wzrostowej fali [© drx - Fotolia.com] Dłużnicy alimentacyjni na wzrostowej fali](https://s3.egospodarka.pl/grafika2/dluznicy-alimentacyjni/Dluznicy-alimentacyjni-na-wzrostowej-fali-188663-150x100crop.jpg)

![Hotel, plaża i publiczne WiFi, czyli cyberbezpieczeństwo na urlopie [© ipopba - Fotolia] Hotel, plaża i publiczne WiFi, czyli cyberbezpieczeństwo na urlopie](https://s3.egospodarka.pl/grafika2/podroze/Hotel-plaza-i-publiczne-WiFi-czyli-cyberbezpieczenstwo-na-urlopie-195600-150x100crop.jpg)

![Firmowe bezpieczeństwo IT w rękach łowcy zagrożeń [© Giulio_Fornasar - Fotolia.com] Firmowe bezpieczeństwo IT w rękach łowcy zagrożeń](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Firmowe-bezpieczenstwo-IT-w-rekach-lowcy-zagrozen-195751-150x100crop.jpg)

![Big Data: korzyści i zagrożenia [© Egor - Fotolia.com] Big Data: korzyści i zagrożenia](https://s3.egospodarka.pl/grafika2/Big-Data/Big-Data-korzysci-i-zagrozenia-196238-150x100crop.jpg)

![Polskie firmy nadal nie są gotowe na GDPR [© sasun Bughdaryan - Fotolia.com] Polskie firmy nadal nie są gotowe na GDPR](https://s3.egospodarka.pl/grafika2/GDPR/Polskie-firmy-nadal-nie-sa-gotowe-na-GDPR-198371-150x100crop.jpg)

![Sztuczna inteligencja i zmiana paradygmatu cyberbezpieczeństwa [© Jakub Jirsák - Fotolia.com] Sztuczna inteligencja i zmiana paradygmatu cyberbezpieczeństwa](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Sztuczna-inteligencja-i-zmiana-paradygmatu-cyberbezpieczenstwa-200396-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![5 błędów, które mogą pogrążyć twój artykuł natywny [© DDRockstar - Fotolia.com] 5 błędów, które mogą pogrążyć twój artykuł natywny](https://s3.egospodarka.pl/grafika2/artykul-natywny/5-bledow-ktore-moga-pograzyc-twoj-artykul-natywny-229455-150x100crop.jpg)

![Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki [© wygenerowane przez AI] Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Ryczalt-ewidencjonowany-i-skladka-zdrowotna-2026-Znamy-nowe-stawki-270498-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)

![Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku [© wygenerowane przez AI] Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku](https://s3.egospodarka.pl/grafika2//Drukarki-Kluczowe-Wybory-dla-Twoich-Potrzeb-Druku-269687-150x100crop.png)