-

![Które prognozy trendów IT 2018 okazały się trafne? [© Buffaloboy - Fotolia.com] Które prognozy trendów IT 2018 okazały się trafne?]()

Które prognozy trendów IT 2018 okazały się trafne?

... należał m.in. wyciek danych kart kredytowych 380 tys. pasażerów linii British Airways, a także utrata 500 mln rekordów zawierających informacje o klientach sieci hoteli Mariott. Niestety ten trend nie ominął także Polski, gdzie w ramach ataku na serwis morele.net wyciekły dane 2 mln użytkowników ...

-

![Smartfon OPPO Reno 5G Smartfon OPPO Reno 5G]()

Smartfon OPPO Reno 5G

... do sieci 5G. Reno 5G trafi do sprzedaży na terenie Szwajcarii w maju, a na wybrane europejskie rynki w ... wrażenie robią nie tylko wyniki testów prędkości w czasie rzeczywistym, ale także demo AR oraz możliwości gry w chmurze prezentowane w SoulCalibur VI. „5G wprowadzi nas w nowy wymiar łączności, zmieniając zupełnie sposób, w jaki komunikujemy ...

-

![Katowice. Zagłębie nowoczesnych usług biznesowych [© victor zastol'skiy - Fotolia.com] Katowice. Zagłębie nowoczesnych usług biznesowych]()

Katowice. Zagłębie nowoczesnych usług biznesowych

... rankingu najbardziej ekologicznych miast przygotowanym przez magazyn Forbes. Na wyniki miasta wpływają m. in. działania zwiększające wykorzystanie samochodów elektrycznych oraz rozbudowa sieci ścieżek rowerowych. W Katowicach każdego roku odbywają się wydarzenia przyciągające setki tysięcy widzów z wielu krajów. Są to imprezy kulturalne, rozrywkowe ...

-

![Data scientist. Kim jest poszukiwany specjalista od AI? [© alphaspirit - Fotolia.com] Data scientist. Kim jest poszukiwany specjalista od AI?]()

Data scientist. Kim jest poszukiwany specjalista od AI?

... to nie wszystko. Konieczna jest orientacja w konkretnych metodach i algorytmach stosowanych zwłaszcza w uczeniu maszynowym (machine learning), czyli np. znajomość modeli opartych o sieci neuronowe czy modne ostatnio lasy losowe. Data scientist to nie tylko specjalista od analizy danych z mocnymi kompetencjami programistycznymi i testowania kodu ...

-

![Automatyzacja nas nie przeraża. 82% Polaków pewnych zatrudnienia Automatyzacja nas nie przeraża. 82% Polaków pewnych zatrudnienia]()

Automatyzacja nas nie przeraża. 82% Polaków pewnych zatrudnienia

... bankowość on-line. Niegdyś banki wręcz prześcigały się w poszukiwaniach odpowiednio wykwalifikowanych doradców klienta, a dziś coraz częściej słyszymy o redukcji stacjonarnej sieci sprzedaży. Rekordzistom zdarzało się zamknąć nawet 72 oddziały bankowe rocznie. Robotyzacja wymuszona brakiem pracowników? Jedną z najbardziej dynamicznie rozwijających ...

-

![Customer experience zmienia reguły rynku. Jak powinien reagować biznes? [© Egor - Fotolia.com] Customer experience zmienia reguły rynku. Jak powinien reagować biznes?]()

Customer experience zmienia reguły rynku. Jak powinien reagować biznes?

... gry na rynku. Bardziej niż posiadanie liczą się dla nich doświadczenia. Badania dowodzą, że niemal ... IoT, połączone ze sobą w ramach chmury prywatnej danego sklepu. Cały ten system ma oczywiście dostęp do sieci z której dzięki chmurom publicznym zbierają dane o pogodzie z aplikacji pogodowej. Dane są całościowo przetwarzane i transferowane do ...

-

![Chiny bliskie wprowadzenia suwerennej cyberwaluty [© Pio Si - Fotolia.com.jpg] Chiny bliskie wprowadzenia suwerennej cyberwaluty]()

Chiny bliskie wprowadzenia suwerennej cyberwaluty

... polu, które do nich nie należy” i gdzie są zmuszane do gry zgodnie z regułami ustanowionymi przez innych. I tym razem Chiny, wykorzystały swoją starą strategię, ... tego kraju został zmuszony do odstąpienia od umowy z Huawei, w sprawie obsługi nowej sieci kolejowej, między innymi z powodu trudności z przeprowadzeniem transferów finansowych. Po drugie, ...

-

![Cyberbezpieczeństwo: Polska znowu poza TOP20 najbezpieczniejszych krajów [© lolloj - Fotolia.com] Cyberbezpieczeństwo: Polska znowu poza TOP20 najbezpieczniejszych krajów]()

Cyberbezpieczeństwo: Polska znowu poza TOP20 najbezpieczniejszych krajów

... trojan Emotet, wpływający na 14% organizacji na całym świecie i 10% w Polsce. Tuż za nim ulokowały się trojany Trickbot i Dridex, zidentyfikowane w 4% i 3% sieci na świecie. - Nowe kampanie rozprzestrzeniające Valaka to kolejny przykład tego, jak cyberprzestępcy chcą zmaksymalizować swoje inwestycje w uznane, sprawdzone formy złośliwego ...

-

![Senior living wchodzi na polski rynek [© pixabay.com] Senior living wchodzi na polski rynek]()

Senior living wchodzi na polski rynek

... utrzymania wynosi ok. 4800 zł oraz w województwach zachodnich i północnych (ok. 4600 zł). Na rynku funkcjonują również prywatne placówki opieki całodobowej sieci takich jak Orpea, Medicover czy Origin. Są to obiekty przeznaczone dla osób starszych wymagających, co prawda w różnym zakresie, ale stałej ...

-

![Gdzie Wall Street znajdzie swój dołek? Gdzie Wall Street znajdzie swój dołek?]()

Gdzie Wall Street znajdzie swój dołek?

... radziły sobie indeksy europejskie a sentyment znacznie się pogorszył kiedy do gry weszli inwestorzy z Wall Street. Benchmarki amerykańskie straciły ponad 4 proc. co ... Do obaw o chińską gospodarkę doszło zagrożenie koniunktury USA. Czynnikiem zapalnym był raport sieci handlowej Target, która wykazała słabe wyniki z I kwartał tego roku. Zysk netto spadł ...

Tematy: komentarz walutowy, kursy walut, złoty, dolar, euro, funt, jen, rynek akcji, rynek surowców, komentarz giełdowy, WIG20, giełdy światowe -

![Deratyzacja - czyj to obowiązek i jak ją właściwie przeprowadzić? Deratyzacja - czyj to obowiązek i jak ją właściwie przeprowadzić?]()

Deratyzacja - czyj to obowiązek i jak ją właściwie przeprowadzić?

... ją niszczą. Powodują również szkody gospodarcze, uszkodzenia urządzeń i maszyn produkcyjnych. Potrafią dokonać zniszczeń instalacji elektrycznych, informatycznych, telekomunikacyjnych, sieci wodno-kanalizacyjnych oraz konstrukcji budynków. Co istotne dla włodarzy samorządowych, negatywnie wpływają też na wizerunek miasta – informuje Aleksandra ...

-

![Czy nagrywanie rozmów jest legalne? Czy może stanowić dowód w postępowaniu karnym i cywilnym? [© pixabay.com] Czy nagrywanie rozmów jest legalne? Czy może stanowić dowód w postępowaniu karnym i cywilnym?]()

Czy nagrywanie rozmów jest legalne? Czy może stanowić dowód w postępowaniu karnym i cywilnym?

... art. 267 § 1 Kodeksu karnego: „[k]to bez uprawnienia uzyskuje dostęp do informacji dla niego nieprzeznaczonej, otwierając zamknięte pismo, podłączając się do sieci telekomunikacyjnej lub przełamując albo omijając elektroniczne, magnetyczne, informatyczne lub inne szczególne jej zabezpieczenie, podlega grzywnie, karze ograniczenia wolności albo ...

-

![Pojazdy elektryczne, czyli Europa kontra Chiny [© Robert Kneschke - Fotolia.com] Pojazdy elektryczne, czyli Europa kontra Chiny]()

Pojazdy elektryczne, czyli Europa kontra Chiny

... zasad gry dla europejskiego przemysłu motoryzacyjnego. Sprzedaż pojazdów napędzanych energią alternatywną osiągnęła w 2022 roku rekordowo wysoki ... przez typowe fazy rozwoju, obejmujące zapewnienie zgodności z przepisami, lokalizację, tworzenie sieci sprzedaży z importerami i dealerami oraz budowanie świadomości marki. Chińska konkurencja przetrze ...

-

![Luksusowe marki: czy klasyka i prestiż potrzebują nowych technologii? [© pixabay.com] Luksusowe marki: czy klasyka i prestiż potrzebują nowych technologii?]()

Luksusowe marki: czy klasyka i prestiż potrzebują nowych technologii?

... najnowsze rozwiązania technologiczne decydują się producenci towarów luksusowych? Po trudnym okresie pandemii, gdy handel towarami z wyższej półki przeniósł się do sieci, klienci powrócili do robienia zakupów w butikach stacjonarnych. Jak wynika z badania Bain & Company dla ponad 40 proc. z nich głównym powodem wizyty ...

-

![Na czym polega ekologia cyfrowa w branży IT? [© pixabay.com] Na czym polega ekologia cyfrowa w branży IT?]()

Na czym polega ekologia cyfrowa w branży IT?

... uwzględniona została grupa 311 pracowników i pracownic branży IT, w której znalazły się m. in role w obszarach: programowania, testowania, project managementu, projektowania i obsługi sieci komputerowych.

-

![Internet Bez Limitu w Plush na Kartę Internet Bez Limitu w Plush na Kartę]()

Internet Bez Limitu w Plush na Kartę

... filmy, słuchać muzyki online, grać w gry czy surfować po internecie bez obaw o limit danych. Szybko i elastycznie, czyli internet bez limitu na życzenie za złotówkę Nielimitowany internet w Plushu na Kartę pozwala na pełną decyzyjność i swobodę korzystania z sieci bez ograniczeń oraz na kontrolę wydatków ...

Tematy: Plush na Kartę, oferta Plusha, Plush, nielimitowany internet, internet mobilny, 5G, Plus, oferta Plusa -

![Coraz bardziej otwarci na darowizny i filantropię [© Gerd Altmann z Pixabay] Coraz bardziej otwarci na darowizny i filantropię]()

Coraz bardziej otwarci na darowizny i filantropię

... działań społecznych oczekują od firm. Przedsiębiorstwa z sektora finansowego miałyby zająć się kwestiami ubóstwa, edukacji i ogólnego wzrostu gospodarczego. Firmy spożywcze i sieci handlowe powinny położyć większy nacisk na walkę z głodem i promowanie odpowiedzialnej konsumpcji, podczas gdy firmy energetyczne i motoryzacyjne mogłyby skupić się na ...

-

![Cyberbezpieczeństwo to istotny element obrony narodowej [© Elchinator z Pixabay] Cyberbezpieczeństwo to istotny element obrony narodowej]()

Cyberbezpieczeństwo to istotny element obrony narodowej

... również, że Polska jest jednym z trzech najczęściej cybernetycznie atakowanych na świecie państw, a tylko w 2023 r. miało miejsce ponad 5 tys. cyberataków na sieci polskiego wojska. - To ataki, które są bezpośrednio związane z działalnością Federacji Rosyjskiej, ale też Białorusi - powiedział. Jak zauważają w tym kontekście eksperci ...

-

![Dlaczego mecze Euro 2024 oglądaliśmy jednym okiem? [© auremar - Fotolia.com] Dlaczego mecze Euro 2024 oglądaliśmy jednym okiem?]()

Dlaczego mecze Euro 2024 oglądaliśmy jednym okiem?

... zainteresowaniem polskich kibiców cieszyły się występy naszej reprezentacji podczas EURO 2024? Czy oglądanie piłki nożnej odsuwa nas skutecznie od surfowania w sieci? Do jakich wniosków prowadzi analiza średniej ilości odwiedzin podczas kluczowych meczów EURO 2024? Mecze transmitowane przez TVP1 gromadziły przed telewizorami ...

-

![Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom? [© Freepik] Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom?]()

Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom?

... całym świecie. Cisco Talos zaleca również, aby organizacje i indywidualni użytkownicy stosowali regularne aktualizacje i dodatkowe środki ochrony, takie jak monitorowanie i segmentacja sieci oraz użycie oprogramowania antywirusowego. Więcej informacji na blogu Cisco Talos: https://blog.talosintelligence ...

-

![Cyberbezpieczeństwo Polski, czyli pod ostrzałem Rosji Cyberbezpieczeństwo Polski, czyli pod ostrzałem Rosji]()

Cyberbezpieczeństwo Polski, czyli pod ostrzałem Rosji

... — w szczególności phishing — oraz naruszenie tożsamości i wykorzystywanie luk w zabezpieczeniach aplikacji publicznych lub niezałatanych systemów operacyjnych. Gdy przestępcy przedostaną się do atakowanej sieci, zazwyczaj są w niej aktywni przez mniej niż 2 godziny, co oznacza, że zdążą z niej wyjść, zanim zostaną wykryci. Ostatnie 12 miesięcy ...

-

![Kto gotowy na Mistrzostwa Świata w Piłce Nożnej 2026? Hakerzy! [© pixabay.com] Kto gotowy na Mistrzostwa Świata w Piłce Nożnej 2026? Hakerzy!]()

Kto gotowy na Mistrzostwa Świata w Piłce Nożnej 2026? Hakerzy!

... gospodarze mogą paść ofiarą kampanii wykorzystujących lokalne usługi: transport, hotele, gastronomię. Wreszcie cały ekosystem internetowy — od rejestratorów domen, przez sieci reklamowe, aż po platformy społecznościowe — może stać się nieświadomym narzędziem w rękach przestępców. Należy się odpowiednio zabezpieczyć – podkreśla Wojciech Głażewski ...

-

![Technostres i FOBO: w 2026 r. technologie znowu zmienią rynek pracy [© pexels] Technostres i FOBO: w 2026 r. technologie znowu zmienią rynek pracy]()

Technostres i FOBO: w 2026 r. technologie znowu zmienią rynek pracy

... i zasady gry na rynku zatrudnienia. W 2026 r. jedni zyskają nowe, wyspecjalizowane role, inni odczują presję automatyzacji, ... , a także nowe regulacje DORA i NIS2 odzwierciedlają naglącą potrzebę zadbania o bezpieczeństwo organizacji i pracowników w sieci. Dane z polskiego rynku pokazują, że liderzy nie mają czasu do stracenia – działać należy ...

-

![Ewolucja złośliwego oprogramowania 2008 Ewolucja złośliwego oprogramowania 2008]()

Ewolucja złośliwego oprogramowania 2008

... program może zawierać moduły kradnące hasła do kilku gier online; Szkodliwe programy atakujące gry mogą zawierać backdoora umożliwiającego stworzenie sieci z zainfekowanych maszyn (botnet); W szkodliwych programach atakujących gry powszechnie wykorzystuje się szyfrowanie i programy pakujące w celu uniemożliwienia wykrycia lub analizy programu ...

-

![Jak chronić dziecko w Internecie? Jak chronić dziecko w Internecie?]()

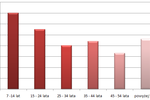

Jak chronić dziecko w Internecie?

... sieci, jak też by dziecko rozumiało jakie są zalety, ale też i zagrożenia korzystania z Internetu. Dziecko w sieci – fakty Dzieci podbijają Internet. Coraz większa ich liczba regularnie korzysta z możliwości, jakie daje dostęp do sieci. Niestety, nie zawsze użytkują właściwe aplikacje, gry ...

-

![Tymbark w konwencji Alternate Reality Game [© Minerva Studio - Fotolia.com] Tymbark w konwencji Alternate Reality Game]()

Tymbark w konwencji Alternate Reality Game

... do społeczności internetowych. Wśród badanych to właśnie rozrywka internetowa oraz interakcja społeczna należą do najczęściej poszukiwanych w sieci tematów. W przeciwieństwie do innych rodzajów komunikacji interaktywnej, gry potrafią zaangażować uczestników na bardzo długi okres, często liczony w dniach lub tygodniach, a nie sekundach spędzonych na ...

-

![Ewolucja złośliwego oprogramowania I-VI 2008 Ewolucja złośliwego oprogramowania I-VI 2008]()

Ewolucja złośliwego oprogramowania I-VI 2008

... stały wzrost liczby szkodliwych programów wykazujących zachowanie Trojan-SMS. Trojany atakujące gry: gra trwa Jednym z wyraźnych trendów, jakie Kaspersky Lab zaobserwował w ... modyfikowania lub kopiowania informacji, niekorzystnie wpływając na wydajność komputera lub sieci). PornWare: są to narzędzia, których celem jest pokazywanie pornografii w ...

-

![No i gdzie jest ten UMTS? [© Minerva Studio - Fotolia.com] No i gdzie jest ten UMTS?]()

No i gdzie jest ten UMTS?

... sieci GSM, producenci zaczęli w pewnym momencie dodawać do swoich telefonów różne aplikacje, od prostszych do bardziej zaawansowanych: - budzik - dyktafon - edytor melodii - słownik T9 - proste gry ... pytanie o jej wprowadzanie jest cały czas otwarte . Przykład japońskiej sieci NTT DoCoMo i jej pseudo-UMTSowej sieci FOMA (pseudo gdyż bazuje ona na ...

-

![Szkodliwe oprogramowanie dla gier [© stoupa - Fotolia.com] Szkodliwe oprogramowanie dla gier]()

Szkodliwe oprogramowanie dla gier

... swoje postacie online. Gracze, którzy inwestują dużo czasu i wysiłku w takie gry, mogą stworzyć niezwykle wartościowe awatary online. Te wirtualne kosztowności naturalnie stanowią ... cel operatorów botnetów, które często są określane jako sieci komputerów zombie. Komputery wchodzące w skład takich sieci nie są już kontrolowane przez ich właścicieli ...

-

![8 zastosowań Big Data, które cię zaskoczą [© cacaroot - Fotolia.com] 8 zastosowań Big Data, które cię zaskoczą]()

8 zastosowań Big Data, które cię zaskoczą

... są wieku, w jakie ciuchy się ubierają, jakiej muzyki słuchają, jakich treści poszukują w Sieci itd. – Można powiedzieć, że obowiązuje tu zasada: „Pokaż mi w co grasz ... cicha, mobilna rewolucja. Gartner obliczył, że w zeszłym roku ściągnęliśmy z Sieci ponad 127 milionów aplikacji mobilnych. Gry mobilne stanowią pokaźny ich procent – mówi Piotr Prajsnar ...

-

![Ewolucja złośliwego oprogramowania 2007 Ewolucja złośliwego oprogramowania 2007]()

Ewolucja złośliwego oprogramowania 2007

... Zhelatina jako plik wideo. Główną funkcją robaka Storm było stworzenie sieci, które byłyby następnie wykorzystywane jako spamowe platformy przeprowadzające ataki DoS. Jeżeli chodzi ... masowych wysyłek. Jednak niektóre rodziny trojanów Banker i trojanów atakujących gry już teraz zaczęły wykazywać niektóre z takich cech. 2. Rootkity i bootkity Techniki ...

-

![Bezpieczeństwo dzieci w Internecie Bezpieczeństwo dzieci w Internecie]()

Bezpieczeństwo dzieci w Internecie

... odpowiedzi na pytania o największe zagrożenia dla dzieci i młodzieży w Internecie. Jakie są obecnie największe zagrożenia dla dzieci i młodzieży w Sieci? Czy są to treści brutalne? Gry online? Internet to taka przestrzeń, w której istnieje wiele zjawisk stanowiących zagrożenie dla dzieci i młodzieży, między innymi cyberprzemoc, niebezpieczne ...

-

![Rynek mediów i reklamy 2013-2017 [© Victoria - Fotolia.com] Rynek mediów i reklamy 2013-2017]()

Rynek mediów i reklamy 2013-2017

... związane z technologiami cyfrowymi, czyli dostęp do Internetu, reklama w Internecie oraz gry wideo. W prognozowanym okresie 2013–2017 r., rynek reklamy w Polsce będzie rósł w ... coraz większym stopniu muszą skupiać swoją strategię na rozwoju wielotematycznych platform w sieci, a nie tylko tradycyjnej prasy. W celu dotarcia do nowych czytelników i grup ...

-

![Życie w kwarantannie: pora na e-commerce i usługi online Życie w kwarantannie: pora na e-commerce i usługi online]()

Życie w kwarantannie: pora na e-commerce i usługi online

... nie tylko uczniom. 41% Polaków ankietowanych w badaniu Mastercard sygnalizuje, że szuka w sieci materiałów edukacyjnych dla siebie lub dla członków swojej rodziny. 28% szlifuje ... kabarety lub stand-up 44% gra przez internet w gry wideo 41% bierze udział w lekcjach gotowania lub korzysta z przepisów w sieci 36% bierze udział w koncertach 29% ...

-

![Czy w dobie internetu telewizja dla dzieci ma jeszcze sens? [© Myst - Fotolia.com] Czy w dobie internetu telewizja dla dzieci ma jeszcze sens?]()

Czy w dobie internetu telewizja dla dzieci ma jeszcze sens?

... i klipów dostępnych online, a na kolejnych miejscach znalazły się aplikacje i gry przeznaczone na tablety, smartfony, komputery i konsole. Dzieci szukają w nich m.in ... szukają w sieci odcinków ulubionych kreskówek i zabawnych filmików, chętnie śledzą także youtuberów popularnych wśród rówieśników. Czytaj także: - Dziecko w sieci potrzebuje ochrony i ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Które prognozy trendów IT 2018 okazały się trafne? [© Buffaloboy - Fotolia.com] Które prognozy trendów IT 2018 okazały się trafne?](https://s3.egospodarka.pl/grafika2/trendy-IT/Ktore-prognozy-trendow-IT-2018-okazaly-sie-trafne-216107-150x100crop.jpg)

![Katowice. Zagłębie nowoczesnych usług biznesowych [© victor zastol'skiy - Fotolia.com] Katowice. Zagłębie nowoczesnych usług biznesowych](https://s3.egospodarka.pl/grafika2/BPO-SSC/Katowice-Zaglebie-nowoczesnych-uslug-biznesowych-218625-150x100crop.jpg)

![Data scientist. Kim jest poszukiwany specjalista od AI? [© alphaspirit - Fotolia.com] Data scientist. Kim jest poszukiwany specjalista od AI?](https://s3.egospodarka.pl/grafika2/data-science/Data-scientist-Kim-jest-poszukiwany-specjalista-od-AI-224203-150x100crop.jpg)

![Customer experience zmienia reguły rynku. Jak powinien reagować biznes? [© Egor - Fotolia.com] Customer experience zmienia reguły rynku. Jak powinien reagować biznes?](https://s3.egospodarka.pl/grafika2/customer-experience/Customer-experience-zmienia-reguly-rynku-Jak-powinien-reagowac-biznes-225935-150x100crop.jpg)

![Chiny bliskie wprowadzenia suwerennej cyberwaluty [© Pio Si - Fotolia.com.jpg] Chiny bliskie wprowadzenia suwerennej cyberwaluty](https://s3.egospodarka.pl/grafika2/Chiny/Chiny-bliskie-wprowadzenia-suwerennej-cyberwaluty-229636-150x100crop.jpg)

![Cyberbezpieczeństwo: Polska znowu poza TOP20 najbezpieczniejszych krajów [© lolloj - Fotolia.com] Cyberbezpieczeństwo: Polska znowu poza TOP20 najbezpieczniejszych krajów](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-Polska-znowu-poza-TOP20-najbezpieczniejszych-krajow-233025-150x100crop.jpg)

![Senior living wchodzi na polski rynek [© pixabay.com] Senior living wchodzi na polski rynek](https://s3.egospodarka.pl/grafika2/senior-living/Senior-living-wchodzi-na-polski-rynek-243225-150x100crop.jpg)

![Czy nagrywanie rozmów jest legalne? Czy może stanowić dowód w postępowaniu karnym i cywilnym? [© pixabay.com] Czy nagrywanie rozmów jest legalne? Czy może stanowić dowód w postępowaniu karnym i cywilnym?](https://s3.egospodarka.pl/grafika2/nagrywanie-rozmow/Czy-nagrywanie-rozmow-jest-legalne-Czy-moze-stanowic-dowod-w-postepowaniu-karnym-i-cywilnym-249463-150x100crop.jpg)

![Pojazdy elektryczne, czyli Europa kontra Chiny [© Robert Kneschke - Fotolia.com] Pojazdy elektryczne, czyli Europa kontra Chiny](https://s3.egospodarka.pl/grafika2/samochody-elektryczne/Pojazdy-elektryczne-czyli-Europa-kontra-Chiny-252501-150x100crop.jpg)

![Luksusowe marki: czy klasyka i prestiż potrzebują nowych technologii? [© pixabay.com] Luksusowe marki: czy klasyka i prestiż potrzebują nowych technologii?](https://s3.egospodarka.pl/grafika2/dobra-luksusowe/Luksusowe-marki-czy-klasyka-i-prestiz-potrzebuja-nowych-technologii-255597-150x100crop.jpg)

![Na czym polega ekologia cyfrowa w branży IT? [© pixabay.com] Na czym polega ekologia cyfrowa w branży IT?](https://s3.egospodarka.pl/grafika2/zrownowazony-rozwoj/Na-czym-polega-ekologia-cyfrowa-w-branzy-IT-256780-150x100crop.jpg)

![Coraz bardziej otwarci na darowizny i filantropię [© Gerd Altmann z Pixabay] Coraz bardziej otwarci na darowizny i filantropię](https://s3.egospodarka.pl/grafika2/zaangazowanie-spoleczne/Coraz-bardziej-otwarci-na-darowizny-i-filantropie-258075-150x100crop.jpg)

![Cyberbezpieczeństwo to istotny element obrony narodowej [© Elchinator z Pixabay] Cyberbezpieczeństwo to istotny element obrony narodowej](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-to-istotny-element-obrony-narodowej-259958-150x100crop.jpg)

![Dlaczego mecze Euro 2024 oglądaliśmy jednym okiem? [© auremar - Fotolia.com] Dlaczego mecze Euro 2024 oglądaliśmy jednym okiem?](https://s3.egospodarka.pl/grafika2/Euro-2024/Dlaczego-mecze-Euro-2024-ogladalismy-jednym-okiem-260949-150x100crop.jpg)

![Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom? [© Freepik] Jak luki w zabezpieczeniach aplikacji Microsoft mogą zagrażać naszym komputerom?](https://s3.egospodarka.pl/grafika2/luki-w-zabezpieczeniach/Jak-luki-w-zabezpieczeniach-aplikacji-Microsoft-moga-zagrazac-naszym-komputerom-261629-150x100crop.jpg)

![Kto gotowy na Mistrzostwa Świata w Piłce Nożnej 2026? Hakerzy! [© pixabay.com] Kto gotowy na Mistrzostwa Świata w Piłce Nożnej 2026? Hakerzy!](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Kto-gotowy-na-Mistrzostwa-Swiata-w-Pilce-Noznej-2026-Hakerzy-268760-150x100crop.jpg)

![Technostres i FOBO: w 2026 r. technologie znowu zmienią rynek pracy [© pexels] Technostres i FOBO: w 2026 r. technologie znowu zmienią rynek pracy](https://s3.egospodarka.pl/grafika2/rynek-pracy/Technostres-i-FOBO-w-2026-r-technologie-znowu-zmienia-rynek-pracy-270188-150x100crop.jpg)

![Tymbark w konwencji Alternate Reality Game [© Minerva Studio - Fotolia.com] Tymbark w konwencji Alternate Reality Game](https://s3.egospodarka.pl/grafika/Alternate-Reality-Game/Tymbark-w-konwencji-Alternate-Reality-Game-iG7AEZ.jpg)

![No i gdzie jest ten UMTS? [© Minerva Studio - Fotolia.com] No i gdzie jest ten UMTS?](https://s3.egospodarka.pl/grafika/umts/No-i-gdzie-jest-ten-UMTS-iG7AEZ.jpg)

![Szkodliwe oprogramowanie dla gier [© stoupa - Fotolia.com] Szkodliwe oprogramowanie dla gier](https://s3.egospodarka.pl/grafika/szkodliwe-programy/Szkodliwe-oprogramowanie-dla-gier-MBuPgy.jpg)

![8 zastosowań Big Data, które cię zaskoczą [© cacaroot - Fotolia.com] 8 zastosowań Big Data, które cię zaskoczą](https://s3.egospodarka.pl/grafika2/big-data/8-zastosowan-Big-Data-ktore-cie-zaskocza-173713-150x100crop.jpg)

![Rynek mediów i reklamy 2013-2017 [© Victoria - Fotolia.com] Rynek mediów i reklamy 2013-2017](https://s3.egospodarka.pl/grafika2/reklama/Rynek-mediow-i-reklamy-2013-2017-118832-150x100crop.jpg)

![Czy w dobie internetu telewizja dla dzieci ma jeszcze sens? [© Myst - Fotolia.com] Czy w dobie internetu telewizja dla dzieci ma jeszcze sens?](https://s3.egospodarka.pl/grafika2/telewizja-dla-dzieci/Czy-w-dobie-internetu-telewizja-dla-dzieci-ma-jeszcze-sens-189009-150x100crop.jpg)

![Ranking kredytów i pożyczek konsolidacyjnych [© Africa Studio - Fotolia.com] Ranking kredytów i pożyczek konsolidacyjnych](https://s3.egospodarka.pl/grafika2/kredyt-konsolidacyjny/Ranking-kredytow-i-pozyczek-konsolidacyjnych-203373-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![13 najczęstszych błędów przy wysyłaniu mailingu [© taramara78 - Fotolia.com] 13 najczęstszych błędów przy wysyłaniu mailingu](https://s3.egospodarka.pl/grafika2/mailing/13-najczestszych-bledow-przy-wysylaniu-mailingu-228007-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)