-

![Cyberbezpieczeństwo. Prognozy Fortinet na 2024 rok [© pixabay.com] Cyberbezpieczeństwo. Prognozy Fortinet na 2024 rok]()

Cyberbezpieczeństwo. Prognozy Fortinet na 2024 rok

... podmioty zawsze będą miały przewagę. Szeroko rozumiana społeczność z branży cyfrowego bezpieczeństwa może podjąć wiele działań, aby lepiej przewidywać kolejne ruchy cyberprzestępców i ... w poradzeniu sobie z problemem przepracowanego personelu odpowiedzialnego za IT i bezpieczeństwo, a ułatwi stawienie czoła rosnącemu krajobrazowi zagrożeń. ...

-

![Sztuczna inteligencja. Czy prawo powstrzyma bunt maszyn? [© Sergei Tokmakov, Esq. https://Terms.Law z Pixabay] Sztuczna inteligencja. Czy prawo powstrzyma bunt maszyn?]()

Sztuczna inteligencja. Czy prawo powstrzyma bunt maszyn?

... marcu 2023 r. listu otwartego podpisanego przez 1000 liderów sektora wysokich technologii IT z Elonem Muskiem i Stevem Wozniakiem na czele (Altmana wśród nich nie było), ... , wpływanie na wybory człowieka i uprzedzania społeczne, naruszanie prywatności, zagrożenia bezpieczeństwa, koncentrację władzy w rękach kilku korporacji, rewolucję na rynku pracy, ...

-

![Cyberataki: po co hakować, skoro dane logowania podane są na tacy [© Gerd Altmann z Pixabay] Cyberataki: po co hakować, skoro dane logowania podane są na tacy]()

Cyberataki: po co hakować, skoro dane logowania podane są na tacy

... . Eksperci Cisco zalecają więc szereg praktyk, które mogą zwiększyć poziom bezpieczeństwa i odporność na tego rodzaju ataki: Ograniczenie uprawnień dostępowych użytkowników ... uwierzytelniania wieloskładnikowego w obrębie całej sieci. W wypadku administratorów IT – przeprowadzanie „poziomej” inspekcji sieci, a nie tylko kontroli ruchu przychodzącego i ...

-

![Jak rozpoznać phishing? 5 oznak oszustwa [© rawpixel.com na Freepik] Jak rozpoznać phishing? 5 oznak oszustwa]()

Jak rozpoznać phishing? 5 oznak oszustwa

... złośliwe oprogramowanie i teraz jak najszybciej musi podać swoje dane działowi IT (którego „przedstawicielem” jest nadawca) aby usunąć zagrożenie. 3. Błędy gramatyczne i ortograficzne ... finansowych lub dostępowych) powinna być traktowana jako podejrzana. Kluczem do bezpieczeństwa firmy jest pamięć o tym, że to pracownicy są jej pierwszą linią obrony. ...

-

![Gmail, bitly i kody QR coraz częściej wykorzystywane w cyberatakach [© Freepik] Gmail, bitly i kody QR coraz częściej wykorzystywane w cyberatakach]()

Gmail, bitly i kody QR coraz częściej wykorzystywane w cyberatakach

... sztucznej inteligencji, aby zwiększyć skalę swoich ataków, obejść tradycyjne środki bezpieczeństwa i skutecznie oszukiwać potencjalne ofiary – mówi Mateusz Ossowski, CEE ... prawdziwą naturę i cel linku. Specjaliści IT i bezpieczeństwa muszą brać pod uwagę ewolucję zagrożeń i jej wpływ na środki bezpieczeństwa i sposoby reagowania na incydenty. ...

-

![1/3 pracowników nie dba o bezpieczeństwo haseł [© Freepik] 1/3 pracowników nie dba o bezpieczeństwo haseł]()

1/3 pracowników nie dba o bezpieczeństwo haseł

... , równie istotne jest zrozumienie i stosowanie się do elementarnych zasad cyfrowego bezpieczeństwa. Tymczasem aż 2 na 3 pracowników brakuje takiej dyscypliny i podejmuje ryzykowne ... . klikania w nieznane linki – dodaje Paweł Jurek, Business Development Director, DAGMA Bezpieczeństwo IT. Wśród ryzykownych zachowań możemy wymienić także otwieranie maili ...

-

![Deepfake’i dotknęły już 3/4 firm. Wkrótce prześcigną ataki ransomware Deepfake’i dotknęły już 3/4 firm. Wkrótce prześcigną ataki ransomware]()

Deepfake’i dotknęły już 3/4 firm. Wkrótce prześcigną ataki ransomware

... na wypadek incydentu. Według raportu Forrester, tylko 20% badanych firm posiada plan reagowania i komunikacji uwzględniający ataki z użyciem deepfake’ów. Zespół IT i bezpieczeństwa powinien na bieżąco monitorować rozwój technik deepfake’owych i edukować pracowników, w tym kadrę zarządzającą. Zagrożenia te warto włączyć w strategię monitorowania ...

-

![Koniec tanich paczek z Chin już w 2026 roku. Nowe cła na przesyłki z Chin już od pierwszego euro ich wartości [© wygenerowane przez AI] Koniec tanich paczek z Chin już w 2026 roku. Nowe cła na przesyłki z Chin już od pierwszego euro ich wartości]()

Koniec tanich paczek z Chin już w 2026 roku. Nowe cła na przesyłki z Chin już od pierwszego euro ich wartości

... bezpieczeństwa. Inaczej mówiąc, europejskie przedsiębiorstwa funkcjonują w realiach, w których konkurencyjność jest strukturalnie zaburzona: muszą spełniać rygorystyczne normy bezpieczeństwa ... największych wyzwań operacyjnych od lat. Będą musieli: przebudować systemy IT i moduły odpraw, rozbudować procedury poboru należności od konsumentów, ...

Tematy: Chiny, import z Chin, cło, stawki celne, import towarów, e-commerce, zakupy przez internet, AliExpress, Shein, Temu -

![Koma stawia na PR [© Syda Productions - Fotolia.com] Koma stawia na PR]()

Koma stawia na PR

... , Koma-ERP, mySAP.com, SAP VantageOne), sprzęt komputerowy wraz z profesjonalnym, specjalizowanym serwisem, usługi outsorcingowe, rozwiązania z zakresu bezpieczeństwa danych i zarządzania zasobami IT. Klientami spółki są średnie i duże firmy przemysłowe, handlowe, banki i instytucje finansowe, energetyka oraz przedstawicielstwa zachodnich koncernów ...

Tematy: koma -

![Mobilny CRM Mobilny CRM]()

Mobilny CRM

... , łatwości użycia i bezpieczeństwa mobilnego systemu stają się jeszcze bardziej istotne. Partnerzy najczęściej nie posiadają identycznego systemu informatycznego. Wdrażanie i instalowanie większych aplikacji klienckich może doprowadzić do powstania problemów technologicznych i niepotrzebnego przeciążenia pracowników działu IT, zwłaszcza w przypadku ...

Tematy: -

![Spyware w firmach 2005 [© Scanrail - Fotolia.com] Spyware w firmach 2005]()

Spyware w firmach 2005

... IT. W ten sposób ignorują fakt, że każdy pracownik współodpowiada za bezpieczeństwo całego systemu informatycznego firmy i jest zobowiązany do rozsądnego korzystania z narzędzi internetowych. Autorzy raportu Trend Micro podkreślają, że spyware różni się od innych szkodliwych programów. Przede wszystkim stanowi poważne zagrożenie dla bezpieczeństwa ...

-

![Firmo, rób kopie zapasowe [© stoupa - Fotolia.com] Firmo, rób kopie zapasowe]()

Firmo, rób kopie zapasowe

... za rozszyfrowujący klucz, poinformowała firma Kaspersky Labs. Specjalista do spraw bezpieczeństwa powiedział, że algorytmy szyfrujące wykorzystywane przez cyberprzestępców stają ... Emm, starszy konsultant technologiczny w Kaspersky Labs w Wielkiej Brytanii – „W korporacji departament IT zwykle robi kopie zapasowe plików. Niebezpieczeństwo pojawia się ...

-

![Utylizacja starego sprzętu komputerowego [© Scanrail - Fotolia.com] Utylizacja starego sprzętu komputerowego]()

Utylizacja starego sprzętu komputerowego

... . W 17 proc. firm dane są usuwane przez wewnętrzne działy IT, co jest prawdopodobnie najlepszym wyjściem, ale tylko wówczas gdy ... IT zdaje sobie sprawę z zagrożeń wynikających z przejęcia przez osoby niepowołane danych ze starych komputerów i urządzeń mobilnych. Równocześnie przyznają oni, że w ich firmie nie ma sformułowanej polityki bezpieczeństwa ...

-

![Wola Info SA debiutuje na GPW [© denphumi - Fotolia.com] Wola Info SA debiutuje na GPW]()

Wola Info SA debiutuje na GPW

... (BTS – Business Telco Solutions) pozwalające na rozwój oferty o nowe produkty/usługi oraz zarządzanie usługami IT w warstwie procesów i systemów. Dodatkowo Emitent oferuje swoje usługi w zakresie projektowania, budowy i wyposażania centrów przetwarzania danych (Data Center) oraz projektowania, integracji i bezpieczeństwa infrastruktury IT.

-

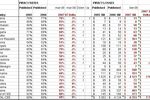

![Piractwo komputerowe na świecie 2007 Piractwo komputerowe na świecie 2007]()

Piractwo komputerowe na świecie 2007

... czterech kolejnych lat w Polsce o 10% przyczyniłoby się do wzmocnienia krajowego sektora informatycznego (IT) poprzez zasilenie polskiej gospodarki kwotą 2,68 mld złotych oraz powstaniem ... oraz zagrożeń związanych z korzystaniem z nielegalnego oprogramowania w ujęciu bezpieczeństwa oraz odpowiedzialności prawnej, (2) zwiększenie wydajności wymiaru ...

-

![proICT: routery FRITZ!Box proICT: routery FRITZ!Box]()

proICT: routery FRITZ!Box

... funkcje bezpieczeństwa m.in. certyfikowaną przez niemiecki TUV zaporę sieciową typu firewall statefull inspection oraz ochronę przed atakami typu DoS. Umożliwia wykorzystanie wbudowanych mechanizmów i usług takich jak NAT, zdalne zarządzenia przez HTTPS, DynDNS, DHCP, zawansowane reguły dzwonienia czy książka telefoniczna. FRITZ!Box Green IT ...

-

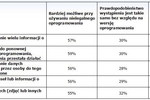

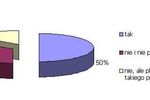

![Nielegalne oprogramowanie groźne wg konsumentów Nielegalne oprogramowanie groźne wg konsumentów]()

Nielegalne oprogramowanie groźne wg konsumentów

... do kradzieży danych osobowych. Jedynie 10 procent ankietowanych nie sygnalizowało braku poczucia bezpieczeństwa związanego z używaniem nielegalnego oprogramowania. Konsumenci, którzy nie zgadzają się ... komputerowego. Natomiast 72 procent wszystkich ankietowanych przyznaje, że branża IT również powinna być bardziej aktywna w zwalczaniu piractwa. 75 ...

-

![Media społecznościowe a wizerunek pracownika i firmy Media społecznościowe a wizerunek pracownika i firmy]()

Media społecznościowe a wizerunek pracownika i firmy

... względu na brak zasobów (54%), brak takiej potrzeby i względy bezpieczeństwa. Aż 63% pracodawców, którzy aktualnie nie korzystają z portali społecznościowych, zamierza ... głównie firmy zatrudniające powyżej 250 pracowników (13%) oraz działające w branżach: IT, marketing, promocja, PR, sprzedaż (20% ankietowanych). Ponad 40% respondentów wskazało, że w ...

-

![Trend Micro OfficeScan [© Nmedia - Fotolia.com] Trend Micro OfficeScan]()

Trend Micro OfficeScan

... integralności danych i związanymi z tym wysokimi karami finansowymi. Konsumeryzacja IT. Dzięki rozszerzonemu zestawowi funkcji do zarządzania urządzeniami mobilnymi, ... uwierzytelniania przedstartowego (pre-boot authentication) zapewniają najwyższy poziom bezpieczeństwa zaszyfrowanych urządzeń. Rozwiązania Trend Micro Endpoint Encryption 3.1, Trend ...

-

![Rozwiązanie Symantec do ochrony informacji [© Nmedia - Fotolia.com] Rozwiązanie Symantec do ochrony informacji]()

Rozwiązanie Symantec do ochrony informacji

... , a także do skonsolidowania dotychczas niezależnych aspektów działalności IT. Symantec oferuje wyszukiwanie i wspólny mechanizm klasyfikacji wszystkich źródeł ... analityk w Enterprise Strategy Group. — Łącząc lokalne i chmurowe technologie bezpieczeństwa, archiwizacji, klasyfikacji i eDiscovery, Symantec dostarcza rozwiązanie, które może pomóc ...

-

![Urządzenia mobilne: lepsza ochrona od Symantec [© Mihai Simonia - Fotolia.com] Urządzenia mobilne: lepsza ochrona od Symantec]()

Urządzenia mobilne: lepsza ochrona od Symantec

... for Mobile menedżerowie IT mogą łatwo monitorować zbiór certyfikatów SSL i zarządzać nimi z każdego miejsca o dowolnej porze. Szczegółowe, aktualizowane w czasie rzeczywistym informacje o wykorzystaniu certyfikatów w środowisku sieciowym pomagają administratorom zachować ciągłość biznesową i zwiększyć stopień bezpieczeństwa sieci. Rozwiązanie CIC ...

-

![Migracja zarobkowa a rozwój mikroprzedsiębiorstw [© alphaspirit - Fotolia.com] Migracja zarobkowa a rozwój mikroprzedsiębiorstw]()

Migracja zarobkowa a rozwój mikroprzedsiębiorstw

... „Środki finansowe przywiezione z zagranicy dawały badanym poczucie bezpieczeństwa, możliwość zapewnienia podstawowych potrzeb (budowa domu, kupno mieszkania), ... , działalnością w zakresie informacji. Żadna z badanych firm nie należała do sektora IT. Produkcją zajmowało się jedynie 4% badanych. Niewielki był odsetek przedsiębiorców angażujących się w ...

-

![F-Secure Software Updater [© alphaspirit - Fotolia.com] F-Secure Software Updater]()

F-Secure Software Updater

... pośrednictwem sieci partnerskiej F-Secure, uwzględnia wszystkie aspekty bezpieczeństwa, od zabezpieczeń antywirusowych i ochrony przed programami szpiegowskimi, ... ponoszą żadnych kosztów związanych z inwestycjami w sprzęt czy zatrudnienie specjalistów IT. Dodatkowo istnieje możliwość rozliczania miesięcznego. Taka forma umożliwia umieszczenie kosztu ...

-

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014]()

Ewolucja złośliwego oprogramowania I kw. 2014

... przyszłości. Robak i wąż Na początku marca w kręgach związanych z bezpieczeństwem IT toczyły się szerokie dyskusje dotyczące kampanii cyberszpiegowskiej o nazwie Turla (zwanej również ... najbardziej złożone, a komputer chroniony za pomocą dobrego rozwiązania bezpieczeństwa internetowego. Spamerzy chętnie stosują socjotechnikę w celu złowienia ofiar ...

-

![Nielegalne oprogramowanie w Polsce i na świecie 2013 [© wawritto - Fotolia.com] Nielegalne oprogramowanie w Polsce i na świecie 2013]()

Nielegalne oprogramowanie w Polsce i na świecie 2013

... unikanie ryzyka zagrożenia bezpieczeństwa wiążącego się z instalacją złośliwego oprogramowania. Wśród zagrożeń związanych z nielicencjonowanym oprogramowaniem, budzących szczególne obawy, 64% użytkowników wymieniło nieuprawniony dostęp hakerów, a 59% wskazało na niebezpieczeństwo utraty danych. Mniej niż połowa menedżerów IT, pomimo świadomości ...

-

![5 powodów, dla których warto wdrożyć open source w biznesie [© cacaroot - Fotolia.com] 5 powodów, dla których warto wdrożyć open source w biznesie]()

5 powodów, dla których warto wdrożyć open source w biznesie

... Bezpieczeństwo Open Source to model licencjonowania, który umożliwia podniesienie sposobu weryfikacji bezpieczeństwa w organizacji na wyższy poziom. Otwarty kod otwiera drogę dla ... mają istotne przewagi w stosunku do większości rozwiązań zamkniętych. W każdym obszarze IT można znaleźć opensource’owe funkcjonalne rozwiązania z otwartym kodem. Systemem ...

-

![Polska – pierwsze centrum usług biznesowych w Europie [© zhu difeng - Fotolia.com] Polska – pierwsze centrum usług biznesowych w Europie]()

Polska – pierwsze centrum usług biznesowych w Europie

... dla zaawansowanych centrów usług biznesowych. Zgodnie z wynikami opublikowanego w marcu b.r. badania pt. IT Outsourcing Service Provider Performance & Satisfaction Study, Polska zajmuje ... nasze członkostwo w NATO i Unii Europejskiej daje inwestorom poczucie bezpieczeństwa inwestycji w Polsce. Doceniane są też systematycznie prowadzone działania na ...

-

![Pracodawcy lustrują przeszłość pracowników [© mariesacha - Fotolia.com] Pracodawcy lustrują przeszłość pracowników]()

Pracodawcy lustrują przeszłość pracowników

... , umiejętności, wyniki, a także tkwiący w nim potencjał. Jednak dla wielu pracodawców – zwłaszcza z sektora finansowego i IT – to za mało. Przeszłość osób, zatrudnionych na stanowiskach takich jak Administrator systemów/bazy danych, ... będzie screening pracowników – i nie jako „moda z zachodu”, ale jako wartościowy sposób zwiększania bezpieczeństwa ...

-

![Praca w domu czy dom w pracy? [© Monkey Business - Fotolia.com] Praca w domu czy dom w pracy?]()

Praca w domu czy dom w pracy?

... także, że inwestycje firm w nowoczesne rozwiązania IT zwiększyłoby satysfakcję pracowników. Posiadanie oraz wykorzystywanie urządzenia mobilnego nie tylko w celach prywatnych staje się codziennością. Firmy zapewniają swoim pracownikom odpowiednie oprogramowanie, dbając o kwestie bezpieczeństwa floty urządzeń, na których wyświetlane są służbowe ...

-

![Cloud computing napędza innowacje [© tameek - Fotolia.com] Cloud computing napędza innowacje]()

Cloud computing napędza innowacje

... chmury hybrydowej tradycyjne bariery, jak np. te związane z kwestiami bezpieczeństwa, ustępują miejsca obawom związanym z przepustowością sieci, czy zarządzaniem złożonymi architekturami ... osób podejmujących kluczowe decyzje biznesowe”, podkreślając jednocześnie, że zarówno dział IT, jak i inne działy biznesowe mają istotny wpływ na wdrażanie ...

-

![Przeprowadzka do nowego biura - skomplikowany proces, który można uprościć [© hacohob - Fotolia.com] Przeprowadzka do nowego biura - skomplikowany proces, który można uprościć]()

Przeprowadzka do nowego biura - skomplikowany proces, który można uprościć

... oraz pomaga rozwiązywać wszelkie powstałe problemy. Jednocześnie Project Manager organizuje przetargi i kontraktowanie prac własnych najemcy np.: instalacje IT, wyposażenie meblowe, instalacje bezpieczeństwa. Koordynuje pracę powyższych podmiotów z pracami wykonawców budowlanych. Warto wspomnieć, iż chociaż praktyką rynku jest, że w większości ...

-

![Kto ma prawo do Open Source? [© gustavofrazao - Fotolia.com] Kto ma prawo do Open Source?]()

Kto ma prawo do Open Source?

... nowe, dotychczas niedostępne ścieżki dla rozwoju oprogramowania. W kontekście biznesu i produkcji rozwiązań IT pod konkretne potrzeby użytkowe, jest to opcja praktycznie bezkonkurencyjna i ... i przeglądających go, pozwala na szybsze wykrywanie błędów, luk bezpieczeństwa czy nieefektywnych algorytmów, a tym samym ich eliminowanie i tworzenie lepszego ...

-

![Najbardziej poszukiwane zawody i kompetencje 2017 [© Artur Marciniec - Fotolia.com] Najbardziej poszukiwane zawody i kompetencje 2017]()

Najbardziej poszukiwane zawody i kompetencje 2017

... na wzrost liczby ofert pracy. Czytaj także: - Zawody przyszłości: analityk danych potrzebny od zaraz - Najbardziej poszukiwane zawody 2016 Specjalista IT w obszarze bezpieczeństwa O pracę nie muszą się też martwić eksperci z obszaru Security, ponieważ kwestie cyberbezpieczeństwa są coraz ważniejsze dla firm. Do niedawna bezpieczeństwo ...

-

![Świat: wydarzenia tygodnia 4/2017 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 4/2017]()

Świat: wydarzenia tygodnia 4/2017

... traktatów międzynarodowych. Dotyczy to dokumentów niezwiązanych z kwestiami bezpieczeństwa narodowego, ekstradycji czy handlu zagranicznego. Poinformowano, że rezydent ... jego bezpośredniego spotkania z prezydentem Rosji. Wydatki na infrastrukturę IT. Według najnowszych prognoz IDC, w najbliższych latach nastąpi dynamiczny rozwój rozwiązań ...

-

![GDPR katalizatorem dbałości o cyberbezpieczeństwo? [© Coloures-Pic - Fotolia.com] GDPR katalizatorem dbałości o cyberbezpieczeństwo?]()

GDPR katalizatorem dbałości o cyberbezpieczeństwo?

... , aby organizacje poświęciły czas implementacji przepisów GDPR nie tylko na przegląd bezpieczeństwa posiadanej infrastruktury technicznej, ale również na poszukiwania narzędzi, które mogłyby ... , IT czy produkcyjną. Duże przedsiębiorstwa o międzynarodowym zasięgu działalności i zagranicznym rodowodzie, posiadające własne działy prawne, IT, PR ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Cyberbezpieczeństwo. Prognozy Fortinet na 2024 rok [© pixabay.com] Cyberbezpieczeństwo. Prognozy Fortinet na 2024 rok](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberbezpieczenstwo-Prognozy-Fortinet-na-2024-rok-256696-150x100crop.jpg)

![Sztuczna inteligencja. Czy prawo powstrzyma bunt maszyn? [© Sergei Tokmakov, Esq. https://Terms.Law z Pixabay] Sztuczna inteligencja. Czy prawo powstrzyma bunt maszyn?](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Sztuczna-inteligencja-Czy-prawo-powstrzyma-bunt-maszyn-257761-150x100crop.jpg)

![Cyberataki: po co hakować, skoro dane logowania podane są na tacy [© Gerd Altmann z Pixabay] Cyberataki: po co hakować, skoro dane logowania podane są na tacy](https://s3.egospodarka.pl/grafika2/hasla/Cyberataki-po-co-hakowac-skoro-dane-logowania-podane-sa-na-tacy-258602-150x100crop.jpg)

![Jak rozpoznać phishing? 5 oznak oszustwa [© rawpixel.com na Freepik] Jak rozpoznać phishing? 5 oznak oszustwa](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Jak-rozpoznac-phishing-5-oznak-oszustwa-261657-150x100crop.jpg)

![Gmail, bitly i kody QR coraz częściej wykorzystywane w cyberatakach [© Freepik] Gmail, bitly i kody QR coraz częściej wykorzystywane w cyberatakach](https://s3.egospodarka.pl/grafika2/cyberataki/Gmail-bitly-i-kody-QR-coraz-czesciej-wykorzystywane-w-cyberatakach-262228-150x100crop.jpg)

![1/3 pracowników nie dba o bezpieczeństwo haseł [© Freepik] 1/3 pracowników nie dba o bezpieczeństwo haseł](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/1-3-pracownikow-nie-dba-o-bezpieczenstwo-hasel-263033-150x100crop.jpg)

![Koniec tanich paczek z Chin już w 2026 roku. Nowe cła na przesyłki z Chin już od pierwszego euro ich wartości [© wygenerowane przez AI] Koniec tanich paczek z Chin już w 2026 roku. Nowe cła na przesyłki z Chin już od pierwszego euro ich wartości](https://s3.egospodarka.pl/grafika2/Chiny/Koniec-tanich-paczek-z-Chin-juz-w-2026-roku-Nowe-cla-na-przesylki-z-Chin-juz-od-pierwszego-euro-ich-wartosci-269649-150x100crop.jpg)

![Koma stawia na PR [© Syda Productions - Fotolia.com] Koma stawia na PR](https://s3.egospodarka.pl/grafika/koma/Koma-stawia-na-PR-d8i3B3.jpg)

![Spyware w firmach 2005 [© Scanrail - Fotolia.com] Spyware w firmach 2005](https://s3.egospodarka.pl/grafika/spyware/Spyware-w-firmach-2005-apURW9.jpg)

![Firmo, rób kopie zapasowe [© stoupa - Fotolia.com] Firmo, rób kopie zapasowe](https://s3.egospodarka.pl/grafika/programy-ransomware/Firmo-rob-kopie-zapasowe-MBuPgy.jpg)

![Utylizacja starego sprzętu komputerowego [© Scanrail - Fotolia.com] Utylizacja starego sprzętu komputerowego](https://s3.egospodarka.pl/grafika/stare-komputery/Utylizacja-starego-sprzetu-komputerowego-apURW9.jpg)

![Wola Info SA debiutuje na GPW [© denphumi - Fotolia.com] Wola Info SA debiutuje na GPW](https://s3.egospodarka.pl/grafika/GPW/Wola-Info-SA-debiutuje-na-GPW-iQjz5k.jpg)

![Trend Micro OfficeScan [© Nmedia - Fotolia.com] Trend Micro OfficeScan](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-OfficeScan-Qq30bx.jpg)

![Rozwiązanie Symantec do ochrony informacji [© Nmedia - Fotolia.com] Rozwiązanie Symantec do ochrony informacji](https://s3.egospodarka.pl/grafika/Symantec/Rozwiazanie-Symantec-do-ochrony-informacji-Qq30bx.jpg)

![Urządzenia mobilne: lepsza ochrona od Symantec [© Mihai Simonia - Fotolia.com] Urządzenia mobilne: lepsza ochrona od Symantec](https://s3.egospodarka.pl/grafika2/Symantec/Urzadzenia-mobilne-lepsza-ochrona-od-Symantec-94654-150x100crop.jpg)

![Migracja zarobkowa a rozwój mikroprzedsiębiorstw [© alphaspirit - Fotolia.com] Migracja zarobkowa a rozwój mikroprzedsiębiorstw](https://s3.egospodarka.pl/grafika2/rynek-pracy/Migracja-zarobkowa-a-rozwoj-mikroprzedsiebiorstw-99602-150x100crop.jpg)

![F-Secure Software Updater [© alphaspirit - Fotolia.com] F-Secure Software Updater](https://s3.egospodarka.pl/grafika2/F-Secure/F-Secure-Software-Updater-108167-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2014-137555-150x100crop.jpg)

![Nielegalne oprogramowanie w Polsce i na świecie 2013 [© wawritto - Fotolia.com] Nielegalne oprogramowanie w Polsce i na świecie 2013](https://s3.egospodarka.pl/grafika2/oprogramowanie-nielicencjonowane/Nielegalne-oprogramowanie-w-Polsce-i-na-swiecie-2013-139478-150x100crop.jpg)

![5 powodów, dla których warto wdrożyć open source w biznesie [© cacaroot - Fotolia.com] 5 powodów, dla których warto wdrożyć open source w biznesie](https://s3.egospodarka.pl/grafika2/Open-Source/5-powodow-dla-ktorych-warto-wdrozyc-open-source-w-biznesie-156058-150x100crop.jpg)

![Polska – pierwsze centrum usług biznesowych w Europie [© zhu difeng - Fotolia.com] Polska – pierwsze centrum usług biznesowych w Europie](https://s3.egospodarka.pl/grafika2/SSC-BPO/Polska-pierwsze-centrum-uslug-biznesowych-w-Europie-159933-150x100crop.jpg)

![Pracodawcy lustrują przeszłość pracowników [© mariesacha - Fotolia.com] Pracodawcy lustrują przeszłość pracowników](https://s3.egospodarka.pl/grafika2/rekrutacja-pracownikow/Pracodawcy-lustruja-przeszlosc-pracownikow-161197-150x100crop.jpg)

![Praca w domu czy dom w pracy? [© Monkey Business - Fotolia.com] Praca w domu czy dom w pracy?](https://s3.egospodarka.pl/grafika2/praca-w-domu/Praca-w-domu-czy-dom-w-pracy-162438-150x100crop.jpg)

![Cloud computing napędza innowacje [© tameek - Fotolia.com] Cloud computing napędza innowacje](https://s3.egospodarka.pl/grafika2/cloud-computing/Cloud-computing-napedza-innowacje-171233-150x100crop.jpg)

![Przeprowadzka do nowego biura - skomplikowany proces, który można uprościć [© hacohob - Fotolia.com] Przeprowadzka do nowego biura - skomplikowany proces, który można uprościć](https://s3.egospodarka.pl/grafika2/biura/Przeprowadzka-do-nowego-biura-skomplikowany-proces-ktory-mozna-uproscic-171409-150x100crop.jpg)

![Kto ma prawo do Open Source? [© gustavofrazao - Fotolia.com] Kto ma prawo do Open Source?](https://s3.egospodarka.pl/grafika2/Open-Source/Kto-ma-prawo-do-Open-Source-174813-150x100crop.jpg)

![Najbardziej poszukiwane zawody i kompetencje 2017 [© Artur Marciniec - Fotolia.com] Najbardziej poszukiwane zawody i kompetencje 2017](https://s3.egospodarka.pl/grafika2/badania-pracodawcow/Najbardziej-poszukiwane-zawody-i-kompetencje-2017-187301-150x100crop.jpg)

![Świat: wydarzenia tygodnia 4/2017 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 4/2017](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-4-2017-12AyHS.jpg)

![GDPR katalizatorem dbałości o cyberbezpieczeństwo? [© Coloures-Pic - Fotolia.com] GDPR katalizatorem dbałości o cyberbezpieczeństwo?](https://s3.egospodarka.pl/grafika2/RODO/GDPR-katalizatorem-dbalosci-o-cyberbezpieczenstwo-198353-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad [© dizain - Fotolia.com] Jak przygotować skuteczną kreację do mailingu. 7 praktycznych porad](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-skuteczna-kreacje-do-mailingu-7-praktycznych-porad-219161-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025 [© Andrey Popov - Fotolia.com] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w czerwcu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-czerwcu-2025-267094-150x100crop.jpg)

![Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki [© pixabay.com] Praca zdalna po nowelizacji Kodeksu pracy - korzyści i obowiązki](https://s3.egospodarka.pl/grafika2/praca-zdalna/Praca-zdalna-po-nowelizacji-Kodeksu-pracy-korzysci-i-obowiazki-250502-150x100crop.jpg)

![7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI] 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/inwestycja-w-mieszkanie/7-pulapek-i-okazji-zobacz-co-cie-czeka-podczas-kupna-mieszkania-na-wynajem-270018-50x33crop.jpg) 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

![Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów? [© Wojciech Krzemiński] Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów?](https://s3.egospodarka.pl/grafika2/Alpine-A110-R/Alpine-A110-R-ekstremalnie-lekkie-piekielnie-szybkie-Dlaczego-ten-francuski-sportowiec-zachwyca-purystow-270047-150x100crop.jpg)

![Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu [© pexels] Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu](https://s3.egospodarka.pl/grafika2/dobry-lider/Praca-w-swieta-5-blednych-przekonan-liderow-ktore-niszcza-urlop-zespolu-270014-150x100crop.jpg)

![Najważniejszy kod podróży lotniczej. Czym jest PNR? [© pexels] Najważniejszy kod podróży lotniczej. Czym jest PNR?](https://s3.egospodarka.pl/grafika2/lot-samolotem/Najwazniejszy-kod-podrozy-lotniczej-Czym-jest-PNR-270138-150x100crop.jpg)

![Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik [© wygenerowane przez AI] Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik](https://s3.egospodarka.pl/grafika2/KSeF/Awaria-KSeF-w-2026-tryb-awaryjny-data-wystawienia-faktury-i-obowiazki-podatnika-Praktyczny-poradnik-270179-150x100crop.jpg)

![Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8 [© Wojciech Krzemiński] Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8](https://s3.egospodarka.pl/grafika2/Mercedes-AMG-SL-55-4MATIC/Test-Mercedes-AMG-SL-55-4MATIC-Luksusowy-kabriolet-z-napedem-na-cztery-kola-i-poteznym-V8-270058-150x100crop.jpg)

![Jawność wynagrodzeń od 24 grudnia 2025: co naprawdę się zmienia? Poznaj fakty i mity [© wygenerowane przez AI] Jawność wynagrodzeń od 24 grudnia 2025: co naprawdę się zmienia? Poznaj fakty i mity](https://s3.egospodarka.pl/grafika2/dyskryminacja-placowa/Jawnosc-wynagrodzen-od-24-grudnia-2025-co-naprawde-sie-zmienia-Poznaj-fakty-i-mity-270170-150x100crop.jpg)