-

![Cyberataki w branży TSL: 2 na 3 odnoszą pożądany skutek [© Freepik_com] Cyberataki w branży TSL: 2 na 3 odnoszą pożądany skutek]()

Cyberataki w branży TSL: 2 na 3 odnoszą pożądany skutek

... , że celem ich działań był także polski system eToll. Krajowa Administracja Skarbowa nie potwierdziła ... coraz częstszym obiektem cyberataków. W zakresie transportu osób przejęcie kontroli nad systemami stanowi realne zagrożenie dla zdrowia ... nie uderzył bezpośrednio w sektor transportu, ale zablokowanie dostępu do paliwa nawet na kilka dni miało ...

-

![Smartfony i płatności mobilne to łakomy kąsek dla hakerów - rośnie liczba cyberataków [© wygenerowane przez AI] Smartfony i płatności mobilne to łakomy kąsek dla hakerów - rośnie liczba cyberataków]()

Smartfony i płatności mobilne to łakomy kąsek dla hakerów - rośnie liczba cyberataków

... danych kart kredytowych, a kolejne miejsce zajmują przelewy oraz system BLIK, który zdobywa ogromną popularność – korzysta z ... , które cyberprzestępcy wykorzystują w celu uzyskania nieautoryzowanego dostępu, kradzieży poufnych informacji lub zainfekowania ... tzw. drenażu portfeli, czyli przejmowania kontroli nad kryptowalutami użytkowników za pomocą ...

-

![Millenet: Manager Finansów w komórce [© fotomatrix - Fotolia.com] Millenet: Manager Finansów w komórce]()

Millenet: Manager Finansów w komórce

... kartowe w trakcie autoryzacji i rozliczone). Manager Finansów dając klientom możliwość lepszej kontroli miesięcznych przychodów i wydatków, pomaga zarządzać domowym budżetem. ... system. Bankowość mobilna z przyszłością Z tegorocznych badań przeprowadzonych przez firmę Gemius wynika, że blisko co czwarty badany korzystający z internetowego dostępu do ...

-

![Bezpieczeństwo w sieci: prognozy Sophos 2016 [© Lukas Gojda - Fotolia.com] Bezpieczeństwo w sieci: prognozy Sophos 2016]()

Bezpieczeństwo w sieci: prognozy Sophos 2016

... urządzenie końcowe i sieć będzie oznaczać kompleksowy system bezpieczeństwa w miejscu, w którym wszystkie składniki się ... to policji i służbom wywiadowczym możliwość dostępu do wszystkich aspektów komunikacji ICT, bez ... w przestępczości internetowej. W tym przypadku dla sprawowania kontroli lub wydawania poleceń cyberprzestępcy korzystają z sieci ...

-

![Ochrona danych osobowych - jak nie złamać prawa? [© maxsim - Fotolia.com] Ochrona danych osobowych - jak nie złamać prawa?]()

Ochrona danych osobowych - jak nie złamać prawa?

... prowadzeniu działalności gospodarczej polegającymi chociażby na kontroli ze strony Inspektora Ochrony Danych Osobowych ... daty zamieszczenia danych w zbiorze). Z kolei przez system teleinformatyczny rozumie się zespół współpracujących ze sobą ... , którego celem jest uzyskanie nieuprawnionego dostępu do systemu informatycznego. Dodatkowo warto wspomnieć, ...

-

![Amazon "kupuje" Cypr, czyli szokujące prognozy Saxo Banku na 2021 Amazon "kupuje" Cypr, czyli szokujące prognozy Saxo Banku na 2021]()

Amazon "kupuje" Cypr, czyli szokujące prognozy Saxo Banku na 2021

... konsumpcję w Chinach, sfinansować nowy chiński system emerytalny i pogłębić rynki kapitałowe w Państwie ... długoterminowe stopy procentowe, nie wprowadzając kontroli krzywej dochodowości – zbyt zdekoncentrowało ją bowiem nieoczekiwane widmo ... Internetu, których celem jest zmniejszenie ceny dostępu i - co ważne - wzrost prędkości pobierania danych o ...

-

![Centralny Rejestr Faktur - obowiązkowy od 2023 roku? [© apops - Fotolia.com] Centralny Rejestr Faktur - obowiązkowy od 2023 roku?]()

Centralny Rejestr Faktur - obowiązkowy od 2023 roku?

... wprowadzenia CRF jest automatyzacja procesu związanego z przeprowadzaniem kontroli podatkowych – skrócenie ich czasu i ... regulacje dotyczące funkcjonowania Krajowego Systemu e-Faktur. System ten dostępny będzie poprzez stronę internetową, ... lub innemu podmiotowi uprawnień jedynie do dostępu do faktur ustrukturyzowanych, np. dla księgowej w celu ...

-

![CRM dla dużych i małych [© Minerva Studio - Fotolia.com] CRM dla dużych i małych]()

CRM dla dużych i małych

... tu ważnym elementem systemu jest zapewnienie klientowi dostępu do najnowszej dokumentacji produktu i szerokiej ... firmy małe. Mimo że generalnie menedżerowie uznali system CRM za narzędzie numer 2, patrząc na nie ... z torpedowaniem ich przez dział handlowy, obawiający się ściślejszej kontroli. Przeciwnicy wdrożenia systemu CRM twierdzą także zazwyczaj, że ...

Tematy: -

![Paragon fiskalny gdy faktura elektroniczna? [© Stanisław Tokarski - Fotolia.com] Paragon fiskalny gdy faktura elektroniczna?]()

Paragon fiskalny gdy faktura elektroniczna?

... rolniczej. Spółka zamierza wprowadzić system wysyłania faktur w formie elektronicznej wymiany danych E ... spółki. Rolnik ryczałtowy będzie posiadał indywidualny login i hasło dostępu do platformy ECOD, za ... treści oraz czytelność faktury można zapewnić za pomocą dowolnych kontroli biznesowych, które ustalają wiarygodną ścieżkę audytu między fakturą a ...

-

![Kodeks postępowania w sprawach o wykroczenia znowelizowany [© Pio Si - Fotolia.com] Kodeks postępowania w sprawach o wykroczenia znowelizowany]()

Kodeks postępowania w sprawach o wykroczenia znowelizowany

... przez zapewnienie producentom owoców i warzyw dostępu do ubezpieczeń z dopłatami z budżetu ... . Ustawa ta została zakwestionowana przez Prezydenta RP w trybie kontroli prewencyjnej. Trybunał Konstytucyjny, po rozpatrzeniu na rozprawie w ... monitorowania systemu dozoru elektronicznego. Obowiązujący obecnie system jest jednym z systemów wykonywania ...

-

![Smart city. Inteligentne miasto potrzebuje mądrej ochrony [© littlestocker - Fotolia.com] Smart city. Inteligentne miasto potrzebuje mądrej ochrony]()

Smart city. Inteligentne miasto potrzebuje mądrej ochrony

... używanie złośliwego oprogramowania do zainfekowania sieci i uzyskanie zdalnego dostępu do systemów oraz kontroli nad nimi, inteligentne miasta są podatne na ataki cybernetyczne ... powodując zakłócenia dla samego zakłócenia. Zaledwie kilka miesięcy temu, system ostrzegania miasta Dallas został naruszony. 156 sygnalizatorów alarmowych włączyło się ...

-

![Fortinet: co planuje cyberprzestępczość na 2021 rok? [© Andrey Burmakin - Fotolia.com] Fortinet: co planuje cyberprzestępczość na 2021 rok?]()

Fortinet: co planuje cyberprzestępczość na 2021 rok?

... lub poszczególnych urządzeń roje będą wykorzystywane jako zintegrowany system, będą wymieniały się informacjami w czasie rzeczywistym, ... chociaż na razie zwykli cyberprzestępcy nie mają dostępu do komputerów kwantowych, rządy niektórych ... umożliwi ekspertom utrzymanie przewagi pod względem kontroli poziomu bezpieczeństwa. Taki mechanizm postępowania ...

-

![Niebezpieczeństwa w Internecie Niebezpieczeństwa w Internecie]()

Niebezpieczeństwa w Internecie

... ) lub przy użyciu wcześniej skradzionych poufnych danych dostępu do strony internetowej. Najpopularniejszą metodą ... System: przykład pakietu exploitów W celu zilustrowania problemu przyjrzyjmy się jednemu z najbardziej rozpowszechnionych pakietów exploitów będących obecnie w sprzedaży: Crimepack Exploit System. Crimepack posiada własny panel kontroli ...

-

![Elektroniczne zwolnienie lekarskie od 2016 r. Poznaj zasady [© Oksana Kuzmina - Fotolia.com] Elektroniczne zwolnienie lekarskie od 2016 r. Poznaj zasady]()

Elektroniczne zwolnienie lekarskie od 2016 r. Poznaj zasady

... kontroli przez lekarza orzecznika ZUS. System przypomni również lekarzowi o możliwości skierowania pacjenta na rehabilitację leczniczą w ramach prewencji rentowej ZUS. W przypadku pozytywnej decyzji lekarza o skierowaniu na rehabilitację, system ... możliwe np. poprzez brak przez lekarza dostępu do Internetu, wtedy wystawi on zwolnienie na formularzu ...

-

![Sztuczna inteligencja w HR. Gdzie kończy się automatyzacja, a zaczyna dyskryminacja? [© pexels] Sztuczna inteligencja w HR. Gdzie kończy się automatyzacja, a zaczyna dyskryminacja?]()

Sztuczna inteligencja w HR. Gdzie kończy się automatyzacja, a zaczyna dyskryminacja?

... głównie za pomocą systemów ATS (Applicant Tracking System - oprogramowanie do zarządzania procesem rekrutacji) ... zatrudnienia, w tym w procesach rekrutacji, doboru kandydatów czy dostępu do samozatrudnienia, za systemy wysokiego ryzyka. ... zatrudniania. Należy jednak pamiętać, że brak kontroli nad danymi i decyzjami algorytmicznymi, może prowadzić ...

-

![Eksport: należy wesprzeć małe firmy Eksport: należy wesprzeć małe firmy]()

Eksport: należy wesprzeć małe firmy

... informacji pozwalających znaleźć wiarygodnych partnerów biznesowych oraz koszty dostępu do informacji o zagranicznych rynkach są trudne ... kraju, jak i w polskich placówkach za granicą stworzyć system zbierania, opracowywania i przekazywania informacji, które niezbędne ... im podlegającym (np. Departament Kontroli Eksportu znajduje się w zakresie ...

-

![F-Secure Internet Security 2008 F-Secure Internet Security 2008]()

F-Secure Internet Security 2008

... dostępu do stron www, w zależności od wieku dziecka – inne dla malucha, innej dla nastolatka i rodziców, w nowej edycji Internet Security 2008 dodatkowo usprawniono mechanizm służący do kontroli ... jest dostępny po polsku oraz w 24 innych wersjach językowych. Wspiera system Windows Vista oraz Windows XP/2000. Każdy pakiet F-Secure Internet Security ...

-

![Dotacje UE: oferta unijna polskich banków [© denphumi - Fotolia.com] Dotacje UE: oferta unijna polskich banków]()

Dotacje UE: oferta unijna polskich banków

... projektu pod kątem kryteriów dostępu, w tym m. ... system elektronicznej identyfikacji należności (bada wpływy na rachunek z tytułu wszelkiego rodzaju opłat administracyjnych), kompleksową obsługę gotówki (włącznie z wpłatami gotówkowymi w formie zamkniętej i konwojowania gotówki), system zarządzania rachunkami (w celu optymalizacji kosztów, kontroli ...

-

![Wirusy komputerowe mają 25 lat [© stoupa - Fotolia.com] Wirusy komputerowe mają 25 lat]()

Wirusy komputerowe mają 25 lat

... makrowirusem atakującym system Microsoft Windows był WM. ... kontroli lotów. Coraz częściej motywem tworzenia wirusów jest chęć zarobienia pieniędzy. Wirusy takie jak Fizzer czy Sobig infekowały komputer, zmuszając go do wysyłania dziesiątek wiadomości spamerskich, natomiast SDBot szukał w zainfekowanym komputerze wrażliwych danych, haseł dostępu ...

-

![Leki generyczne i innowacyjne w Europie Środkowej 2011-2013 [© Scanrail - Fotolia.com] Leki generyczne i innowacyjne w Europie Środkowej 2011-2013]()

Leki generyczne i innowacyjne w Europie Środkowej 2011-2013

... (2,8 mln zł) na miesiąc. W Czechach Urząd ds. Kontroli Leków (SUKL) koncentrował się w 2009 r. na ... badania kliniczne są dla polskich pacjentów jednym z głównych źródeł dostępu do leków innowacyjnych, stosunkowo łatwo, w porównaniu do ... euro (44-56 mln zł) rocznie. Dodatkowo, system zachęt objąłby również farmaceutów, którzy byliby wynagradzani ...

-

![Kopiowanie książek a prawa autorskie [© Scanrail - Fotolia.com] Kopiowanie książek a prawa autorskie]()

Kopiowanie książek a prawa autorskie

... . Ze względu na skalę i brak możliwości rzeczywistej kontroli nie wypracowano na razie nigdzie na ... uniwersytecie w Utrechcie, na którym Xerox wdrażał system zarządzania drukiem i dystrybucją materiałów dydaktycznych, ... Upowszechnienie dostępu do zasobów bibliotek w postaci cyfrowej, również zdalnie wpłynęłoby pozytywnie nie tylko na zwiększenie dostępu ...

-

![Bankowość online i obrót bezgotówkowy II kw. 2011 Bankowość online i obrót bezgotówkowy II kw. 2011]()

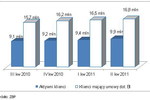

Bankowość online i obrót bezgotówkowy II kw. 2011

... utrzymania kontroli nad finansami. Coraz większa liczba klientów MSP uznaje jednak, że ma tą kontrolę korzystając z usług bankowości internetowej. Możliwość szybkiego dostępu w ... do obsługi kart płatniczych, stanowi niewiele ponad 10%. Niestety w Polsce system napotyka na poważną barierę. Większość urządzeń rejestrujących sygnał karty nie jest ...

-

![Szkodliwe programy 2011 i prognozy na 2012 Szkodliwe programy 2011 i prognozy na 2012]()

Szkodliwe programy 2011 i prognozy na 2012

... od określonych celów i wykorzystuje specjalizowane serwery kontroli. Skuteczność tradycyjnych metod ataków – wykorzystywanie ... programów dla Androida w drugiej połowie 2011 r. system operacyjny Google’a uplasował się na pierwszym ... zwiększy się prawdopodobnie liczba przypadków nieautoryzowanego dostępu do systemów bankowości online w krajach azjatyckich ...

-

![ESET NOD32 Antivirus 6 i Smart Security 6 - wersje beta ESET NOD32 Antivirus 6 i Smart Security 6 - wersje beta]()

ESET NOD32 Antivirus 6 i Smart Security 6 - wersje beta

... Testowe wersje nowych programów antywirusowych ESET wykorzystują podczas pracy system oceny reputacji i bezpieczeństwa plików ESET Live Grid ( ... dostępu do komputera i danych użytkownika. Zapora zapewnia także skuteczną ochronę podczas korzystania z banku internetowego czy podczas zakupów w sieci. ESET Smart Security 6 posiada również moduł kontroli ...

-

![Trendy IT 2014 wg Cisco [© Sergey Nivens - Fotolia.com] Trendy IT 2014 wg Cisco]()

Trendy IT 2014 wg Cisco

... Nie ma również potrzeby „przepisywania” czy tworzenia nowych praw dostępu dla każdego urządzenia. Wdrożenie. Nowy standard jest ... zarządzania, różnych modeli licencjonowania i kontroli wersji oprogramowania oraz potrzebą ... całą infrastrukturę. Oznacza to, że może być zarządzane jako jeden system, nawet jeśli firma korzysta zarówno z fizycznych, jak ...

-

![Bezpieczeństwo w sieci: co słychać w cyberprzestępczym świecie? Bezpieczeństwo w sieci: co słychać w cyberprzestępczym świecie?]()

Bezpieczeństwo w sieci: co słychać w cyberprzestępczym świecie?

... pozwala na przejęcie przez hakera całkowitej kontroli nad komputerem użytkownika. Według ekspertów firmy G DATA, w ... antywirusowego, a ponadto regularnie aktualizując system operacyjny i aplikacje – w szczególności przeglądarkę internetową i ... danych, tak aby nie miały do nich dostępu osoby nieuprawnione – zapowiada Robert Dziemianko. Jakich zagrożeń ...

-

![Ransomware w natarciu. Sprawdź, co jeszcze grozi nam w 2016 roku? Ransomware w natarciu. Sprawdź, co jeszcze grozi nam w 2016 roku?]()

Ransomware w natarciu. Sprawdź, co jeszcze grozi nam w 2016 roku?

... we wszystkich telefonach z systemem Android. Pozwala ona na przejęcie kontroli nad urządzeniem poprzez przesłanie odpowiednio zmienionej wiadomości MMS, która umożliwia uzyskać ... częściej ze względu na przechowywane informacje lub możliwość przejęcia komputerów i dostępu do usług w chmurze. Po wielu dyskusjach na temat prywatności i szyfrowania ...

-

![Sprzęt elektroniczny na Pierwszą Komunię? Pamiętaj o zagrożeniach Sprzęt elektroniczny na Pierwszą Komunię? Pamiętaj o zagrożeniach]()

Sprzęt elektroniczny na Pierwszą Komunię? Pamiętaj o zagrożeniach

... ustalone reguły? W takiej sytuacji należy włączyć funkcję kontroli rodzicielskiej. Dzięki niej określimy godziny korzystania z ... społecznościowe Smartfony i tablety bez całej masy aplikacji czy dostępu do sieci przedstawiają raczej nikłą wartość. ... pomocny w tym przypadku okaże się ogólnoeuropejski system klasyfikacji gier PEGI, porządkujący gry ze ...

-

![Uwaga! Koronawirus sposobem na kradzież danych firmowych [© weerapat1003 - Fotolia.com] Uwaga! Koronawirus sposobem na kradzież danych firmowych]()

Uwaga! Koronawirus sposobem na kradzież danych firmowych

... IT podczas trwania pandemii. Należy pamiętać, że system antywirusowy dawno przestał być skutecznym sposobem na walkę ze złośliwym oprogramowaniem. W ostatnich latach obserwujemy wzmożone kampanie malware mające na celu uzyskanie nieautoryzowanego dostępu do danych firmowych, przejęcie kontroli nad pocztą korporacyjną użytkownika, m.in. w celu ...

-

![Złośliwe oprogramowanie bez plików. Jak się chronić? [© pixabay.com] Złośliwe oprogramowanie bez plików. Jak się chronić?]()

Złośliwe oprogramowanie bez plików. Jak się chronić?

... aktualizacji. Często pozwalają na uzyskanie uprzywilejowanego dostępu do systemu operacyjnego. Wtedy różne typy ... docelowe pliku. Musi bowiem sprawić, że system operacyjny uwierzy, że plik, który został zastąpiony jest ... możliwych działań, takich jak łączenie się z serwerem zarządzania i kontroli, łączenie się z adresem IP o złej reputacji lub ...

-

![Wrażliwe dane osobowe abonentów muszą być przekazywane do GUS. W jakim celu? [© Warakorn - Fotolia.com] Wrażliwe dane osobowe abonentów muszą być przekazywane do GUS. W jakim celu?]()

Wrażliwe dane osobowe abonentów muszą być przekazywane do GUS. W jakim celu?

... prywatnych; treści korespondencji; danych zawartych w informatycznych nośnikach danych; uzyskiwaniu dostępu i kontroli zawartości przesyłek. Nie bez przyczyny nowelizację tę nazwano ustawą inwigilacyjną. W Polsce od kilku lat działa już STIR - System Teleinformatycznej Izby Rozliczeniowej, gromadzący informacje na temat rachunków rozliczeniowych ...

-

![Na czym polega atak APT? Jak się obronić? Na czym polega atak APT? Jak się obronić?]()

Na czym polega atak APT? Jak się obronić?

... są autorami jednego z najgłośniejszych ataków APT – Stuxnet zaatakował system komputerowy reaktora atomowego Bushehr, a jego zadaniem ... kontroli, takich jak ochrona sieci i punktów końcowych za pomocą firewalli, oprogramowania antywirusowego oraz narzędzi do szyfrowania danych. Dodatkowo należy podzielić sieć na strefy o różnych poziomach dostępu ...

-

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012]()

Ewolucja złośliwego oprogramowania 2012

... zainfekowanego smartfona. Po połączeniu się z serwerem kontroli bot mógł otrzymywać i wykonywać polecenia powłoki. ... w czasie rzeczywistym przy pomocy Urgent Detection System (UDS), który wchodzi w skład Kaspersky Security ... wysłania SMS-a na numer premium, głównie poprzez obiecanie dostępu do instalatora archiwum gry, programu, e-booka itd. W ...

-

![Firmy rodzinne w Polsce i Europie 2014 [© sepy - Fotolia.com] Firmy rodzinne w Polsce i Europie 2014]()

Firmy rodzinne w Polsce i Europie 2014

... oceniają optymistycznie. Może to mieć związek m.in. z poprawą dostępu do finansowania, które dla większości firm rodzinnych nie stanowi ... w sobie również oczekiwanie by prawo było stabilne. System prawa, który ulega modyfikacjom kilka razy w ... uwagę, że chociaż rodziny w większości planują zachowanie kontroli nad biznesem przy zmianie pokoleniowej, to ...

-

![E-zwolnienia lekarskie już wkrótce. Koniec papierowych L-4 [© shefkate - Fotolia.com] E-zwolnienia lekarskie już wkrótce. Koniec papierowych L-4]()

E-zwolnienia lekarskie już wkrótce. Koniec papierowych L-4

... system e-zwolnień znacząco ułatwi ZUS-owi kontrole. Ponieważ elektroniczne zaświadczenia lekarskie będą błyskawicznie trafiały bezpośrednio do systemu informatycznego ZUS, to będzie możliwe szybsze podejmowanie przez ZUS kontroli prawidłowości wykorzystywania zwolnień lekarskich oraz kontroli ... wizyt domowych lub braku dostępu do Internetu. ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Cyberataki w branży TSL: 2 na 3 odnoszą pożądany skutek [© Freepik_com] Cyberataki w branży TSL: 2 na 3 odnoszą pożądany skutek](https://s3.egospodarka.pl/grafika2/NIS2/Cyberataki-w-branzy-TSL-2-na-3-odnosza-pozadany-skutek-259613-150x100crop.jpg)

![Smartfony i płatności mobilne to łakomy kąsek dla hakerów - rośnie liczba cyberataków [© wygenerowane przez AI] Smartfony i płatności mobilne to łakomy kąsek dla hakerów - rośnie liczba cyberataków](https://s3.egospodarka.pl/grafika2/platnosci-mobilne/Smartfony-i-platnosci-mobilne-to-lakomy-kasek-dla-hakerow-rosnie-liczba-cyberatakow-268214-150x100crop.png)

![Millenet: Manager Finansów w komórce [© fotomatrix - Fotolia.com] Millenet: Manager Finansów w komórce](https://s3.egospodarka.pl/grafika2/oferta-bankow/Millenet-Manager-Finansow-w-komorce-109463-150x100crop.jpg)

![Bezpieczeństwo w sieci: prognozy Sophos 2016 [© Lukas Gojda - Fotolia.com] Bezpieczeństwo w sieci: prognozy Sophos 2016](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Bezpieczenstwo-w-sieci-prognozy-Sophos-2016-167833-150x100crop.jpg)

![Ochrona danych osobowych - jak nie złamać prawa? [© maxsim - Fotolia.com] Ochrona danych osobowych - jak nie złamać prawa?](https://s3.egospodarka.pl/grafika2/ochrona-danych/Ochrona-danych-osobowych-jak-nie-zlamac-prawa-175304-150x100crop.jpg)

![Centralny Rejestr Faktur - obowiązkowy od 2023 roku? [© apops - Fotolia.com] Centralny Rejestr Faktur - obowiązkowy od 2023 roku?](https://s3.egospodarka.pl/grafika2/Centralny-Rejestr-Faktur/Centralny-Rejestr-Faktur-obowiazkowy-od-2023-roku-239916-150x100crop.jpg)

![CRM dla dużych i małych [© Minerva Studio - Fotolia.com] CRM dla dużych i małych](https://s3.egospodarka.pl/grafika//CRM-dla-duzych-i-malych-iG7AEZ.jpg)

![Paragon fiskalny gdy faktura elektroniczna? [© Stanisław Tokarski - Fotolia.com] Paragon fiskalny gdy faktura elektroniczna?](https://s3.egospodarka.pl/grafika2/kasy-fiskalne/Paragon-fiskalny-gdy-faktura-elektroniczna-120318-150x100crop.jpg)

![Kodeks postępowania w sprawach o wykroczenia znowelizowany [© Pio Si - Fotolia.com] Kodeks postępowania w sprawach o wykroczenia znowelizowany](https://s3.egospodarka.pl/grafika2/Kodeks-postepowania-w-sprawach-o-wykroczenia/Kodeks-postepowania-w-sprawach-o-wykroczenia-znowelizowany-159371-150x100crop.jpg)

![Smart city. Inteligentne miasto potrzebuje mądrej ochrony [© littlestocker - Fotolia.com] Smart city. Inteligentne miasto potrzebuje mądrej ochrony](https://s3.egospodarka.pl/grafika2/smart-cities/Smart-city-Inteligentne-miasto-potrzebuje-madrej-ochrony-198266-150x100crop.jpg)

![Fortinet: co planuje cyberprzestępczość na 2021 rok? [© Andrey Burmakin - Fotolia.com] Fortinet: co planuje cyberprzestępczość na 2021 rok?](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Fortinet-co-planuje-cyberprzestepczosc-na-2021-rok-234108-150x100crop.jpg)

![Elektroniczne zwolnienie lekarskie od 2016 r. Poznaj zasady [© Oksana Kuzmina - Fotolia.com] Elektroniczne zwolnienie lekarskie od 2016 r. Poznaj zasady](https://s3.egospodarka.pl/grafika2/ZUS/Elektroniczne-zwolnienie-lekarskie-od-2016-r-Poznaj-zasady-167510-150x100crop.jpg)

![Sztuczna inteligencja w HR. Gdzie kończy się automatyzacja, a zaczyna dyskryminacja? [© pexels] Sztuczna inteligencja w HR. Gdzie kończy się automatyzacja, a zaczyna dyskryminacja?](https://s3.egospodarka.pl/grafika2/rekrutacja/Sztuczna-inteligencja-w-HR-Gdzie-konczy-sie-automatyzacja-a-zaczyna-dyskryminacja-270092-150x100crop.jpg)

![Dotacje UE: oferta unijna polskich banków [© denphumi - Fotolia.com] Dotacje UE: oferta unijna polskich banków](https://s3.egospodarka.pl/grafika/kredyty-technologiczne/Dotacje-UE-oferta-unijna-polskich-bankow-iQjz5k.jpg)

![Wirusy komputerowe mają 25 lat [© stoupa - Fotolia.com] Wirusy komputerowe mają 25 lat](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-komputerowe-maja-25-lat-MBuPgy.jpg)

![Leki generyczne i innowacyjne w Europie Środkowej 2011-2013 [© Scanrail - Fotolia.com] Leki generyczne i innowacyjne w Europie Środkowej 2011-2013](https://s3.egospodarka.pl/grafika/branza-farmaceutyczna/Leki-generyczne-i-innowacyjne-w-Europie-Srodkowej-2011-2013-apURW9.jpg)

![Kopiowanie książek a prawa autorskie [© Scanrail - Fotolia.com] Kopiowanie książek a prawa autorskie](https://s3.egospodarka.pl/grafika/lamanie-praw-autorskich/Kopiowanie-ksiazek-a-prawa-autorskie-apURW9.jpg)

![Trendy IT 2014 wg Cisco [© Sergey Nivens - Fotolia.com] Trendy IT 2014 wg Cisco](https://s3.egospodarka.pl/grafika2/technologie-informatyczne/Trendy-IT-2014-wg-Cisco-130309-150x100crop.jpg)

![Uwaga! Koronawirus sposobem na kradzież danych firmowych [© weerapat1003 - Fotolia.com] Uwaga! Koronawirus sposobem na kradzież danych firmowych](https://s3.egospodarka.pl/grafika2/koronawirus/Uwaga-Koronawirus-sposobem-na-kradziez-danych-firmowych-228432-150x100crop.jpg)

![Złośliwe oprogramowanie bez plików. Jak się chronić? [© pixabay.com] Złośliwe oprogramowanie bez plików. Jak się chronić?](https://s3.egospodarka.pl/grafika2/fileless-malware/Zlosliwe-oprogramowanie-bez-plikow-Jak-sie-chronic-248016-150x100crop.jpg)

![Wrażliwe dane osobowe abonentów muszą być przekazywane do GUS. W jakim celu? [© Warakorn - Fotolia.com] Wrażliwe dane osobowe abonentów muszą być przekazywane do GUS. W jakim celu?](https://s3.egospodarka.pl/grafika2/dane-osobowe/Wrazliwe-dane-osobowe-abonentow-musza-byc-przekazywane-do-GUS-W-jakim-celu-253545-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania 2012 [© lina0486 - Fotolia.com] Ewolucja złośliwego oprogramowania 2012](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-2012-110629-150x100crop.jpg)

![Firmy rodzinne w Polsce i Europie 2014 [© sepy - Fotolia.com] Firmy rodzinne w Polsce i Europie 2014](https://s3.egospodarka.pl/grafika2/firmy-rodzinne/Firmy-rodzinne-w-Polsce-i-Europie-2014-142089-150x100crop.jpg)

![E-zwolnienia lekarskie już wkrótce. Koniec papierowych L-4 [© shefkate - Fotolia.com] E-zwolnienia lekarskie już wkrótce. Koniec papierowych L-4](https://s3.egospodarka.pl/grafika2/ZUS/E-zwolnienia-lekarskie-juz-wkrotce-Koniec-papierowych-L-4-156403-150x100crop.jpg)

![Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów [© nikolai sorokin - fotolia.com] Jak pisać i publikować artykuły sponsorowane. 6 najczęściej popełnianych błędów](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Jak-pisac-i-publikowac-artykuly-sponsorowane-6-najczesciej-popelnianych-bledow-228344-150x100crop.jpg)

![Jak przygotować mailing, aby nie trafić do spamu [© faithie - Fotolia.com] Jak przygotować mailing, aby nie trafić do spamu](https://s3.egospodarka.pl/grafika2/mailing/Jak-przygotowac-mailing-aby-nie-trafic-do-spamu-217419-150x100crop.jpg)

![Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023 [© Nejron Photo - Fotolia.com] Delegacje krajowe i zagraniczne: nowe stawki diety przy podróżach służbowych od 29.11.2022 i 01.01.2023](https://s3.egospodarka.pl/grafika2/koszty-podatkowe/Delegacje-krajowe-i-zagraniczne-nowe-stawki-diety-przy-podrozach-sluzbowych-od-29-11-2022-i-01-01-2023-249192-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)

![Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku [© wygenerowane przez AI] Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku](https://s3.egospodarka.pl/grafika2//Drukarki-Kluczowe-Wybory-dla-Twoich-Potrzeb-Druku-269687-150x100crop.png)