-

![System zarządzania tożsamością w BGŻ [© Nmedia - Fotolia.com] System zarządzania tożsamością w BGŻ]()

System zarządzania tożsamością w BGŻ

... systemem HR firmy TETA, a także systemem bankowym EUROBANK oraz systemem kontroli dostępu i centrali telefonicznej. W ramach integracji powyższych rozwiązań zostaną ... systemów” — powiedział Marcin Matuszewski z polskiego oddziału Microsoft. Kontrakt na System Zarządzania Tożsamością jest kolejnym etapem współpracy pomiędzy Bankiem BGŻ a Microsoft. ...

-

![Motorola Qira i Lenovo Qira: jeden system AI dla całego ekosystemu urządzeń Motorola Qira i Lenovo Qira: jeden system AI dla całego ekosystemu urządzeń]()

Motorola Qira i Lenovo Qira: jeden system AI dla całego ekosystemu urządzeń

... , oferując wiele naturalnych punktów dostępu oraz znajome, spójne ... się z czasem, zachowując ciągłość doświadczeń pomiędzy urządzeniami. System identyfikuje najbardziej trafne kolejne kroki, minimalizując liczbę ... oraz zdjęcia przy mniejszej liczbie zakłóceń i większej kontroli twórczej. Prywatność i Ekosystem Lenovo Qira została zaprojektowana ...

-

![System kadrowo płacowy - jaki wybrać? System kadrowo płacowy - jaki wybrać?]()

System kadrowo płacowy - jaki wybrać?

... kontroli kończących się terminów umów, badań, szkoleń BHP oraz innych ważnych terminów i informacji w jednym miejscu to znaczne ułatwienie, które eliminuje konieczność stałego monitorowania danych. Oprócz wymienionych opcji system ...

-

![Biegli rewidenci: system nadzoru do zmiany [© kartos - Fotolia.com] Biegli rewidenci: system nadzoru do zmiany]()

Biegli rewidenci: system nadzoru do zmiany

... powinno być umożliwienie przedsiębiorcom szerokiego dostępu do profesjonalnie świadczonych usług biegłych rewidentów ... Parlamentu Europejskiego i Rady. Co do zasady, system musi być zarządzany przez osoby niewykonujące zawodu ... Gospodarczej nadzór publiczny powinien sam ustalać zasady kontroli. Wzmacnianie roli Ministra Finansów nie ma uzasadnienia. KIG ...

-

![W jaki sposób system ERP wspomaga sprzedaż? W jaki sposób system ERP wspomaga sprzedaż?]()

W jaki sposób system ERP wspomaga sprzedaż?

... jest szybki i sprawny dostęp do nich przez poszczególne zespoły. System wspomagania zarządzania zasobami przedsiębiorstwa (Enterprise Resource ... zdalnej poprzez zapewnienie pracownikom dostępu i udostępnianie większej ilości informacji w czasie ... urzędy skarbowe do celów elektronicznych kontroli podatkowych. Konieczne jest także posiadanie możliwości ...

-

![System CRM ACT! by Sage v.10.0 PL System CRM ACT! by Sage v.10.0 PL]()

System CRM ACT! by Sage v.10.0 PL

... modułu ACT! Integrator. Nowy system Sage Symfonia umożliwia tworzenie harmonogramów grupowych i zarządzanie działaniami zespołu. Szefowie działów otrzymują narzędzia do kontroli efektywności poszczególnych członków zespołów i poziomu realizacji przydzielonych zadań oraz ustalania zróżnicowanych poziomów praw dostępu do danych i ich edytowania ...

-

![Praca w Internecie wymaga kontroli [© stoupa - Fotolia.com] Praca w Internecie wymaga kontroli]()

Praca w Internecie wymaga kontroli

... dostępu do Internetu w godzinach pracy oraz związane z tym ryzyko pracodawcy. „Kontrola pracy on-line w sieci to zazwyczaj drażliwa kwestia dla wielu pracowników. Praktyka wskazuje, że większy opór przed monitoringiem Internetu stawiają te jednostki, które mają coś do ukrycia. Uczciwy pracownik nie potrzebuje kontroli ...

-

![Czy krzesełka do karmienia są bezpieczne? Są wyniki kontroli [© mbt_studio - Fotolia.com] Czy krzesełka do karmienia są bezpieczne? Są wyniki kontroli]()

Czy krzesełka do karmienia są bezpieczne? Są wyniki kontroli

... kontroli wielu z nich je usunęło. Niektórzy wstrzymali sprzedaż do czasu poprawy oznakowania. Kupujesz krzesełko do karmienia? Sprawdź, czy stoi ono stabilnie na podłodze, nie chybocze się i nie odchyla, a nogi są równe. Upewnij się, że dziecko nie ma dostępu ... i konserwacji. Nie wyrzucaj jej. Zawsze zapinaj system zabezpieczający. Nie używaj ...

-

![Vector w nowym zakładzie [© Syda Productions - Fotolia.com] Vector w nowym zakładzie]()

Vector w nowym zakładzie

... kontroli dostępu i rejestracji czasu pracy została firma Vemco z Sopotu. Obiekt o powierzchni zabudowy ok. 7000m² zalicza się do kategorii "budynków inteligentnych". Wyposażony jest w system zarządzania budynkiem BMS w tym m.in.: system kontroli dostępu i rozliczania czasu pracy, telewizję dozorową, system sygnalizacji włamania i napadu, system ...

Tematy: vector, nowe inwestycje -

![Biometryczna kontrola czasu pracy Biometryczna kontrola czasu pracy]()

Biometryczna kontrola czasu pracy

... (jak i pracownicy) mogą stwierdzić, czy naprawdę tyle pracujemy. Jak więc kontrolować liczbę przepracowanych godzin? Rozwiązaniem może być biometryczny system kontroli dostępu, który również rejestruje rzeczywisty czas pracy każdego pracownika. Problem skracania czasu pracy (kończenia wcześniej, wydłużania przerw) nabiera poważnego znaczenia ...

-

![Bonarka for Business: budynek E już otwarty Bonarka for Business: budynek E już otwarty]()

Bonarka for Business: budynek E już otwarty

... kompleksu Bonarka for Business w Krakowie, został już otwarty. Oferuje on 10.000 m2 powierzchni biurowej klasy A, podniesione podłogi systemowe, system ochrony przeciwpożarowej i kontroli dostępu, podwieszane sufity, posiada także certyfikat BREEM na poziomie „bardzo dobry”. Budynek E o powierzchni brutto 10 000 m2 przed oddaniem do ...

-

![Europa niezabezpieczona [© stoupa - Fotolia.com] Europa niezabezpieczona]()

Europa niezabezpieczona

... że do takiej formy zabezpieczeń przyciągnęły je niska cena i prosta procedura instalacji. Ponadto 80% firm przyznało, że posiadają system kontroli dostępu, prawie trzy czwarte z nich posiada system autentykacji, nieco ponad połowa filtruje zawartość, a mniej niż połowa monitoruje próby przeniknięcia do systemu. Wysokie koszty i duży ...

Tematy: bezpieczeństwo -

![Outsourcing usług magazynowania - 5 ważnych kwestii [© Kadmy - Fotolia.com] Outsourcing usług magazynowania - 5 ważnych kwestii]()

Outsourcing usług magazynowania - 5 ważnych kwestii

... towaru i danych → zwróć uwagę na rozwiązania minimalizujące straty towaru (np. odbojnice i bariery), poziom zabezpieczeń ograniczających ryzyko kradzieży (system kontroli dostępu do magazynu czy kamery przemysłowe) oraz standardy higieniczne w postaci nadzoru Państwowej Inspekcji Sanitarnej oraz Inspektoratu Weterynarii. Zawsze wybieraj firmy ...

-

![Bezpieczeństwo danych w firmie - serwerownia [© zimmytws-Fotolia.com] Bezpieczeństwo danych w firmie - serwerownia]()

Bezpieczeństwo danych w firmie - serwerownia

... wymienionych zabezpieczeń, które mają charakter stałej kontroli pewnych parametrów bardzo ważne są zabezpieczenia przed dostępem do pomieszczenia serwerowni osób niepowołanych. Należą do nich systemy kontroli dostępu, sygnalizacji włamania i napadu czy monitoringu wizyjnego. System kontroli dostępu - jest główną instalacją zapewniającą kontrolę ...

-

![Biometryczna kontrola pracownika [© Henry Bonn - Fotolia.com] Biometryczna kontrola pracownika]()

Biometryczna kontrola pracownika

... kontroli do określonych pomieszczeń jest kontrola ewidencji i rozliczeń czasu pracy zarejestrowanych pracowników. Taki system eliminuje ... kontroli trzeba by zastosować zasadę proporcjonalności. Pracodawca powinien wykorzystywać kontrolę biometryczną tylko do kontroli dostępu do określonych pomieszczeń. Nie powinna być stosowana do kontroli ...

-

![Trzeci biurowiec Bonarka 4 Business otwarty Trzeci biurowiec Bonarka 4 Business otwarty]()

Trzeci biurowiec Bonarka 4 Business otwarty

... , zasilanie awaryjne, blokowanie jazdy w sytuacji otwartych drzwi oraz zjazd awaryjny do najbliższego przystanku po zaniku napięcia. Kontrola dostępu Części wspólne wyposażone są w system kontroli dostępu (KD) do wytypowanych przestrzeni (klatki schodowe, hole, garaż, pomieszczenia techniczne oraz główne drzwi wejściowe do wynajmowanych powierzchni ...

-

![Nowoczesne przejścia graniczne [© Syda Productions - Fotolia.com] Nowoczesne przejścia graniczne]()

Nowoczesne przejścia graniczne

... wyposażone w standardowe już systemy sygnalizacji pożaru, włamania czy telewizji dozorowej, ale i w elektroniczne systemy kontroli dostępu dla pracowników, wspomagania odpraw celnych czy sterowania i kontroli ruchu pojazdów. System Wspomagania Odpraw Celnych (SWOC) za pomocą kamery automatycznie rozpoznaje numery rejestracyjne wszystkich samochodów ...

-

![Enterprise Park w Krakowie Enterprise Park w Krakowie]()

Enterprise Park w Krakowie

... Każdy budynek posiada elegancką centralną recepcję oraz powierzchnię usługową na parterze 24-godzinna ochrona system BMS system monitoringu wizyjnego i elektroniczny system kontroli dostępu do budynków 3 windy w każdym budynku Pełen system ogrzewania, wentylacji i klimatyzacji 40% terenu kompleksu to powierzchnie biologicznie czynne Certyfikat ...

-

![Jak administracja zdalna zagraża bezpieczeństwu systemu ICS [© metamorworks - Fotolia.com] Jak administracja zdalna zagraża bezpieczeństwu systemu ICS]()

Jak administracja zdalna zagraża bezpieczeństwu systemu ICS

... okupu, jak również do uzyskiwania dostępu do zasobów finansowych za pośrednictwem zaatakowanych sieci. Największym zagrożeniem związanym z korzystaniem z narzędzi administracji zdalnej jest możliwość uzyskania w zaatakowanym systemie szerszych uprawnień. W praktyce oznacza to zdobycie nieograniczonej kontroli nad przedsiębiorstwem przemysłowym, co ...

-

![World Wide Web a kontrola rodzicielska World Wide Web a kontrola rodzicielska]()

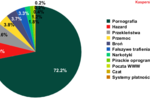

World Wide Web a kontrola rodzicielska

... system kontroli rodzicielskiej w produktach firmy Kaspersky Lab przeznaczonych dla użytkowników indywidualnych przydziela strony internetowe do kategorii “pornografia” ponad 4 miliony razy dziennie. To oznacza, że każdej godziny niepełnoletni użytkownicy dokonują około 160 000 prób uzyskania dostępu do stron z treścią dla dorosłych. Moduł kontroli ...

-

![Mobilny sprzedawca - tani sprzedawca [© Minerva Studio - Fotolia.com] Mobilny sprzedawca - tani sprzedawca]()

Mobilny sprzedawca - tani sprzedawca

... oraz używanie specjalistycznych aplikacji (CRM, oprogramowanie do kontroli zamówień, terminarze) Możliwość transmisji danych i faxów, w połączeniu z ... dystrybucyjnej i od możliwości korporacyjnych rozwiązań informatycznych, okres zwrotu z inwestycji w system ruchomego dostępu do zasobów informatycznych przedsiębiorstwa wynosi od 2 do około 6 ...

-

![Dane biometryczne a instytucje finansowe [© denphumi - Fotolia.com] Dane biometryczne a instytucje finansowe]()

Dane biometryczne a instytucje finansowe

... każdej instytucji, która wpadnie na pomysł wprowadzenia takiej właśnie kontroli dostępu do danych? Pierwsze wzmianki o wykorzystaniu danych biometrycznych do ... identyfikacji, odgrywają tam wyjątkową rolę, ale są jednocześnie wykorzystywane przez system do sprawowania pełnej kontroli nad obywatelem. Biometryczne bankomaty są już w Polsce obecne ...

-

![Gabinet Cieni BCC: są nowe rekomendacje dla rządu [© whitelook - Fotolia.com] Gabinet Cieni BCC: są nowe rekomendacje dla rządu]()

Gabinet Cieni BCC: są nowe rekomendacje dla rządu

... efekcie dokonać niezbędnej jej nowelizacji. Biorąc pod uwagę wagę tej regulacji dla dostępu pacjentów do świadczeń szpitalnych i występujących problemach kolejkowych, konieczna ... działań dot. usprawnienia gospodarki odpadami (szczególnie komunalnymi) w Polsce. Istniejący system kontroli (a właściwie jego brak) powoduje ogromne dysproporcje kosztowe ...

-

![Cyberbezpieczeństwo to istotny element obrony narodowej [© Elchinator z Pixabay] Cyberbezpieczeństwo to istotny element obrony narodowej]()

Cyberbezpieczeństwo to istotny element obrony narodowej

... skupione tylko na testach automatycznych. Konieczne jest także wdrożenie ścisłych procedur i mechanizmów kontroli dostępu do informacji niejawnych, takich jak szyfrowanie danych, ograniczanie uprawnień dostępu oraz monitorowanie aktywności użytkowników. HackerU Polska zaleca również opracowanie strategii komunikacyjnych i kampanii informacyjnych ...

-

![Bezpieczeństwo w sieci Wi-Fi Bezpieczeństwo w sieci Wi-Fi]()

Bezpieczeństwo w sieci Wi-Fi

... diagnozę i możliwość usuwania problemów. AirMagnet Enterprise kontroluje sieć przedsiębiorstwa pod kątem naruszeń, punktów dostępu wykorzystywanych przez włamywaczy oraz ataków innego typu. Zdecydowaną walkę z włamywaczami umożliwia system kontroli włamań - 3D Rogue Control - który wykrywa nieautoryzowane urządzenia, gromadzi informacje o nich oraz ...

-

![Pod Złotym Globem: apartamenty w Krakowie Pod Złotym Globem: apartamenty w Krakowie]()

Pod Złotym Globem: apartamenty w Krakowie

... wyposażone zostały w system alarmowy, z funkcją samoczynnego uzbrojenia oraz ryglowania drzwi wejściowych. System kontroli dostępu zapewnia otwarcie drzwi wejściowych dopiero w momencie rozpoznania karty magnetycznej oraz wprowadzeniu unikalnego kodu dostępu. W budynku umieszczono dwie całodobowe recepcje a system kamer wewnętrznych monitoruje ...

-

![FortiMail-3000C: ochrona poczty elektronicznej FortiMail-3000C: ochrona poczty elektronicznej]()

FortiMail-3000C: ochrona poczty elektronicznej

... pamięci RAM, oraz interfejs światłowodowy, co ma zapewnić mu wysoką wydajność. System projektowano z myślą o obsłudze do 1,2 miliona e-maili na godzinę lub 1,1 miliona e-maili ... 4.0 MR2 zwiększono kontrolę dostępu i rozbudowano mechanizm realizacji strategii na podstawie słowników: grupy adresów – możliwość utworzenia reguł kontroli dostępu dla grup ...

-

![Cisco: bezpieczeństwo w Internecie 2017 [© monsitj - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2017]()

Cisco: bezpieczeństwo w Internecie 2017

... istotne jest skrócenie czasu wykrycia zagrożeń przez firmowy system bezpieczeństwa. Obecnie średni czas wykrycia nieznanego zagrożenia przez system IT wynosi 100 dni. Cisco nieustannie doskonali metody ... stosowanych praktyk bezpieczeństwa, aktualizowanie oprogramowania oraz mechanizmów kontroli dostępu do sieci, aplikacji, funkcji systemu i danych. ...

-

![Świat: wydarzenia tygodnia 42/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 42/2019]()

Świat: wydarzenia tygodnia 42/2019

... dwóch katastrof lotniczych. Okazało się, że w określonych okolicznościach wadliwie działa system MCAS (zapobiegający przeciągnięciu samolotu) i w konsekwencji prowadzi on do ... jedynie poprzez wprowadzenie kodu do znajdującego się na drzwiach czytnika kontroli dostępu. Podczas eksperymentu nie wszystkie osoby spełniły prośbę robota, jednak 40% ...

-

![Audi A3 Limousine Audi A3 Limousine]()

Audi A3 Limousine

... temu szybkość łącza wynosi teraz do 100 MBit/s. Za sprawą punktu dostępu Hotspot (WLAN), zintegrowanemu z Audi connect, pasażerowie mogą do woli surfować i wysyłać maile ... przy dużym skręcie kół. System wyboru dynamiki jazdy Audi drive select jest elementem wyposażenia seryjnego, a elektromagnetyczny system kontroli zawieszenia Audi magnetic ride, ...

-

![Boisz się inwigilacji służb? Oto 11 sposobów na lepszą prywatność w sieci [© Brian Jackson - Fotolia.com] Boisz się inwigilacji służb? Oto 11 sposobów na lepszą prywatność w sieci]()

Boisz się inwigilacji służb? Oto 11 sposobów na lepszą prywatność w sieci

... może doprowadzić do wykonania niepożądanych akcji oraz obejść niektóre mechanizmy kontroli dostępu do danych użytkownika. 6) Bezpieczna przeglądarka TOR Browser Bundle. Jest ... twardego komputera w Menu Start wchodzimy w Panel sterowania, gdzie znajdujemy zakładkę System i zabezpieczenia, a następnie opcję Szyfrowanie dysków funkcją BitLocker. W ...

-

![Jakie udogodnienia oferują nowe inwestycje mieszkaniowe? [© Patryk Kosmider - Fotolia.com] Jakie udogodnienia oferują nowe inwestycje mieszkaniowe?]()

Jakie udogodnienia oferują nowe inwestycje mieszkaniowe?

... wielofunkcyjne rozwiązania np. składane meble, wiele miejsc do przechowywania, duże lustra optycznie powiększające przestrzeń, pralko-suszarka. Dodatkowo lokale zostaną wyposażone w system kontroli dostępu (otwieranie drzwi za pomocą karty i kodu). Przed budynkiem znajdą się miejsca postojowe dla samochodów i rowerów. Dużym udogodnieniem jest także ...

-

![10 ulubionych narzędzi cyberprzestępcy [© Creativa Images - Fotolia.com] 10 ulubionych narzędzi cyberprzestępcy]()

10 ulubionych narzędzi cyberprzestępcy

... jest dla hakerów o wiele łatwiejszym zadaniem niż pisanie exploitów zero-day– powiedział Zoltán Györkő, prezes firmy Balabit. – Stosowanie tradycyjnych narzędzi kontroli dostępu i rozwiązań przeciwko złośliwemu oprogramowaniu jest konieczne. Jednak urządzenia te chronią wrażliwe dane firmy tylko wtedy, gdy atakujący znajdują się poza ...

-

![Cyberataki: kradzież tożsamości to bułka z masłem? [© Freepik] Cyberataki: kradzież tożsamości to bułka z masłem?]()

Cyberataki: kradzież tożsamości to bułka z masłem?

... systemy to otwarte drzwi dla atakujących. Stosuj silne uwierzytelnianie – używaj MFA i złożonych haseł. Zabezpiecz dostęp do sieci – wdrażaj mechanizmy kontroli dostępu i segmentację systemów. Szyfruj ruch – ochrona danych powinna obejmować także monitorowanie i konfigurację systemów. Bądź na bieżąco – śledź rekomendacje branżowe i aktualizuj ...

-

![1,5 miliarda euro strat rocznie. Oto prawda o przestępczości na placach budowy w Europie [© wygenerowane przez AI] 1,5 miliarda euro strat rocznie. Oto prawda o przestępczości na placach budowy w Europie]()

1,5 miliarda euro strat rocznie. Oto prawda o przestępczości na placach budowy w Europie

... częścią budżetu i planu realizacji inwestycji. Modernizacja systemów zabezpieczeń – implementacja inteligentnych systemów monitoringu opartych na sztucznej inteligencji, czujnikach kontroli dostępu, zdalnym nadzorze oraz analityce wideo. Szkolenia i budowanie świadomości zespołu – pracownicy muszą znać procedury bezpieczeństwa oraz rozpoznawać ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![System zarządzania tożsamością w BGŻ [© Nmedia - Fotolia.com] System zarządzania tożsamością w BGŻ](https://s3.egospodarka.pl/grafika/system-zarzadzania-tozsamoscia/System-zarzadzania-tozsamoscia-w-BGZ-Qq30bx.jpg)

![Biegli rewidenci: system nadzoru do zmiany [© kartos - Fotolia.com] Biegli rewidenci: system nadzoru do zmiany](https://s3.egospodarka.pl/grafika/Komisja-Nadzoru-Audytowego/Biegli-rewidenci-system-nadzoru-do-zmiany-9ABtnB.jpg)

![Praca w Internecie wymaga kontroli [© stoupa - Fotolia.com] Praca w Internecie wymaga kontroli](https://s3.egospodarka.pl/grafika/internet/Praca-w-Internecie-wymaga-kontroli-MBuPgy.jpg)

![Czy krzesełka do karmienia są bezpieczne? Są wyniki kontroli [© mbt_studio - Fotolia.com] Czy krzesełka do karmienia są bezpieczne? Są wyniki kontroli](https://s3.egospodarka.pl/grafika2/jakosc-produktow/Czy-krzeselka-do-karmienia-sa-bezpieczne-Sa-wyniki-kontroli-229506-150x100crop.jpg)

![Vector w nowym zakładzie [© Syda Productions - Fotolia.com] Vector w nowym zakładzie](https://s3.egospodarka.pl/grafika/vector/Vector-w-nowym-zakladzie-d8i3B3.jpg)

![Europa niezabezpieczona [© stoupa - Fotolia.com] Europa niezabezpieczona](https://s3.egospodarka.pl/grafika/bezpieczenstwo/Europa-niezabezpieczona-MBuPgy.jpg)

![Outsourcing usług magazynowania - 5 ważnych kwestii [© Kadmy - Fotolia.com] Outsourcing usług magazynowania - 5 ważnych kwestii](https://s3.egospodarka.pl/grafika2/outsourcing-uslug/Outsourcing-uslug-magazynowania-5-waznych-kwestii-207270-150x100crop.jpg)

![Bezpieczeństwo danych w firmie - serwerownia [© zimmytws-Fotolia.com] Bezpieczeństwo danych w firmie - serwerownia](https://s3.egospodarka.pl/grafika/bezpieczenstwo-danych/Bezpieczenstwo-danych-w-firmie-serwerownia-SCMgVG.jpg)

![Biometryczna kontrola pracownika [© Henry Bonn - Fotolia.com] Biometryczna kontrola pracownika](https://s3.egospodarka.pl/grafika2/identyfikacja-biometryczna/Biometryczna-kontrola-pracownika-97927-150x100crop.jpg)

![Nowoczesne przejścia graniczne [© Syda Productions - Fotolia.com] Nowoczesne przejścia graniczne](https://s3.egospodarka.pl/grafika/odprawy-celne/Nowoczesne-przejscia-graniczne-d8i3B3.jpg)

![Jak administracja zdalna zagraża bezpieczeństwu systemu ICS [© metamorworks - Fotolia.com] Jak administracja zdalna zagraża bezpieczeństwu systemu ICS](https://s3.egospodarka.pl/grafika2/ICS/Jak-administracja-zdalna-zagraza-bezpieczenstwu-systemu-ICS-210276-150x100crop.jpg)

![Mobilny sprzedawca - tani sprzedawca [© Minerva Studio - Fotolia.com] Mobilny sprzedawca - tani sprzedawca](https://s3.egospodarka.pl/grafika/rozwiazania-mobilne/Mobilny-sprzedawca-tani-sprzedawca-iG7AEZ.jpg)

![Dane biometryczne a instytucje finansowe [© denphumi - Fotolia.com] Dane biometryczne a instytucje finansowe](https://s3.egospodarka.pl/grafika/biometria/Dane-biometryczne-a-instytucje-finansowe-iQjz5k.jpg)

![Gabinet Cieni BCC: są nowe rekomendacje dla rządu [© whitelook - Fotolia.com] Gabinet Cieni BCC: są nowe rekomendacje dla rządu](https://s3.egospodarka.pl/grafika2/BCC/Gabinet-Cieni-BCC-sa-nowe-rekomendacje-dla-rzadu-198363-150x100crop.jpg)

![Cyberbezpieczeństwo to istotny element obrony narodowej [© Elchinator z Pixabay] Cyberbezpieczeństwo to istotny element obrony narodowej](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-to-istotny-element-obrony-narodowej-259958-150x100crop.jpg)

![Cisco: bezpieczeństwo w Internecie 2017 [© monsitj - Fotolia.com] Cisco: bezpieczeństwo w Internecie 2017](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Cisco-bezpieczenstwo-w-Internecie-2017-191298-150x100crop.jpg)

![Świat: wydarzenia tygodnia 42/2019 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 42/2019](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-42-2019-12AyHS.jpg)

![Boisz się inwigilacji służb? Oto 11 sposobów na lepszą prywatność w sieci [© Brian Jackson - Fotolia.com] Boisz się inwigilacji służb? Oto 11 sposobów na lepszą prywatność w sieci](https://s3.egospodarka.pl/grafika2/prywatnosc-w-sieci/Boisz-sie-inwigilacji-sluzb-Oto-11-sposobow-na-lepsza-prywatnosc-w-sieci-171686-150x100crop.jpg)

![Jakie udogodnienia oferują nowe inwestycje mieszkaniowe? [© Patryk Kosmider - Fotolia.com] Jakie udogodnienia oferują nowe inwestycje mieszkaniowe?](https://s3.egospodarka.pl/grafika2/nowe-mieszkania/Jakie-udogodnienia-oferuja-nowe-inwestycje-mieszkaniowe-227490-150x100crop.jpg)

![10 ulubionych narzędzi cyberprzestępcy [© Creativa Images - Fotolia.com] 10 ulubionych narzędzi cyberprzestępcy](https://s3.egospodarka.pl/grafika2/inzynieria-spoleczna/10-ulubionych-narzedzi-cyberprzestepcy-171524-150x100crop.jpg)

![Cyberataki: kradzież tożsamości to bułka z masłem? [© Freepik] Cyberataki: kradzież tożsamości to bułka z masłem?](https://s3.egospodarka.pl/grafika2/cyberataki/Cyberataki-kradziez-tozsamosci-to-bulka-z-maslem-265846-150x100crop.jpg)

![1,5 miliarda euro strat rocznie. Oto prawda o przestępczości na placach budowy w Europie [© wygenerowane przez AI] 1,5 miliarda euro strat rocznie. Oto prawda o przestępczości na placach budowy w Europie](https://s3.egospodarka.pl/grafika2/budownictwo/1-5-miliarda-euro-strat-rocznie-Oto-prawda-o-przestepczosci-na-placach-budowy-w-Europie-268152-150x100crop.png)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)

![Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku [© wygenerowane przez AI] Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku](https://s3.egospodarka.pl/grafika2//Drukarki-Kluczowe-Wybory-dla-Twoich-Potrzeb-Druku-269687-150x100crop.png)