-

![Korupcja w Polsce 2007 [© Scanrail - Fotolia.com] Korupcja w Polsce 2007]()

Korupcja w Polsce 2007

... jest komplikujący się wraz z rozwojem cywilizacji system form życia społecznego, stosunków społeczno-gospodarczych ... dostępu obywateli do bezpłatnej pomocy prawnej; otwarcie korporacji prawniczych, poszerzenie dostępu ... na ankietach przeprowadzonych w poszczególnych państwach oraz na kontroli procedur mianowania sędziów. W raporcie przedstawione zostały ...

-

![PKPP Lewiatan: Czarna Lista Barier 2010 [© Scanrail - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2010]()

PKPP Lewiatan: Czarna Lista Barier 2010

... Barier Lewiatan wykreślił te związane z brakiem dostępu do alternatywnych źródeł finansowania zewnętrznego czy ... ); inicjatywę Ministra Rolnictwa zmierzającą do kontroli marż w handlu żywnością. 5. BARIERY Z ZAKRESU OCHRONY ... , co podnosi ryzyko i zniechęca do inwestowania. Nieefektywny system wsparcia energetyki odnawialnej. Środki z opłat ...

-

![Kaspersky Lab: szkodliwe programy II 2012 Kaspersky Lab: szkodliwe programy II 2012]()

Kaspersky Lab: szkodliwe programy II 2012

... Jesienią 2011 roku Google uruchomił Google Wallet, system płatności elektronicznych, który pozwala użytkownikom płacić za ... wykorzystującej skanowanie w celu ustalenia poprawnego PIN-u. W celu uniemożliwienia dostępu do hashu kodu PIN należy go ... zdalnie otrzymywać i wykonywać polecenia z serwera kontroli. Tak wysoką liczbę zainfekowanych urządzeń ...

-

![Kaspersky Internet Security multi-device i Anti-Virus 2014 Kaspersky Internet Security multi-device i Anti-Virus 2014]()

Kaspersky Internet Security multi-device i Anti-Virus 2014

... "odblokowanie" takich maszyn, czasem nawet wtedy, gdy system posiada zainstalowane rozwiązanie antywirusowe. W wielu ... cyberprzestępca kiedykolwiek użyje trojana blokującego ekran w celu przejęcia kontroli nad komputerem, wystarczy aktywować ochronę ... informacji zabezpiecza przed próbami uzyskania dostępu do informacji osobistych przez internetowych ...

-

![Pakiet mobilności, czyli dyskusja bez końca [© christian42 - Fotolia.com] Pakiet mobilności, czyli dyskusja bez końca]()

Pakiet mobilności, czyli dyskusja bez końca

... że obecnie trwają rozmowy w szczególności na temat dostępu do rynku, a więc między innymi ... , które traktuje między innymi o wydłużeniu okresu kontroli do 56 dni, złożonych jest ponad 70 poprawek na ... sankcjonowania, jeśli ww. dane nie zostały upublicznione. System wymiany informacji pomiędzy służbami kontrolnymi z dostępem w czasie rzeczywistym, ...

-

![Ewolucja spamu 2003-2011 Ewolucja spamu 2003-2011]()

Ewolucja spamu 2003-2011

... W 2006 r. został ostatecznie zdyskredytowany i zlikwidowany system „open relay” wykorzystywany przez spamerów ... centra kontroli botnetów zostały zamknięte już wcześniej – dostawca usług hostingowych McColo, który hostował centra kontroli kilku botnetów ... rozwijającymi się a rozwiniętymi pod względem dostępu do Internetu, podczas gdy jakość kanałów ...

-

![ZeuS-in-the-Mobile coraz groźniejszy ZeuS-in-the-Mobile coraz groźniejszy]()

ZeuS-in-the-Mobile coraz groźniejszy

... do uzyskania dostępu do internetowych kont bankowych ... kontroli. Polecenie SET SENDERdaje cyberprzestępcy możliwość aktualizacji numeru telefonu, z którego wiadomości są przesyłane na numer centrum kontroli. Polecenie SET ADMINumożliwia cyberprzestępcy zmianę numeru centrum kontroli ... internetowymi. Jeżeli użytkownik wybierze system operacyjny inny niż ...

-

![Dla kogo pomoc publiczna? [© tiero - Fotolia.com] Dla kogo pomoc publiczna?]()

Dla kogo pomoc publiczna?

... zatrudnienie. II. Jak Pan/Pani ocenia obecny system udzielania pomocy publicznej? Czy należałoby ... największy potencjał tkwi w rozszerzeniu dostępu do podstawowych informacji w zakresie ... kontroli pomocy państwa wprowadzono prenotyfikację jako nowy rodzaj postępowania w sprawach dotyczących pomocy publicznej, dodany do standardowej procedury kontroli ...

-

![Nienaruszalność mieszkania: kogo musimy wpuścić? [© zimmytws-Fotolia.com] Nienaruszalność mieszkania: kogo musimy wpuścić?]()

Nienaruszalność mieszkania: kogo musimy wpuścić?

... także przez inspektorów i pracowników kontroli skarbowej. Te uprawnienia określa Ustawa o kontroli skarbowej. Osobom ... gazu. Niektóre firmy mogą zastrzec takiej umowie swobodę dostępu ich pracowników do określonych elementów ... ? – Jeżeli ktoś włączy system alarmowy, dojdzie do włamania w wyniku którego system uaktywni się i powiadomi centralę agencji ...

-

![Usługi cloud computing: 3 warstwy w modelu dostaw [© buchachon - Fotolia.com] Usługi cloud computing: 3 warstwy w modelu dostaw]()

Usługi cloud computing: 3 warstwy w modelu dostaw

... dostosować trzeba posiadać elastyczną, plastyczną organizację. Organizacja to system informacyjny, a system informacyjny to IT. I tu dochodzimy do sedna sprawy. Według ... oprogramowanie na szczycie swojej wybranej infrastruktury, nie ma bezpośredniej kontroli nad nią i dostępu do tych maszyn. Dostawca IaaS zarządza całą infrastrukturą. Infrastruktura ...

-

![Dobre praktyki użytkowania usług IaaS [© Vladislav Kochelaevs - Fotolia.com] Dobre praktyki użytkowania usług IaaS]()

Dobre praktyki użytkowania usług IaaS

... system staje się bardziej podatny na przejęcie kontroli nad całym środowiskiem - tak jak miało to miejsce w firmie Code Spaces. Ogranicz grono użytkowników mających dostęp do panelu zarządzania do niezbędnej liczby osób aby zmniejszyć ryzyko nieautoryzowanego dostępu ... Incident Handling Guide” oraz Techniques for System and Data Recovery.” Oczywiście ...

-

![Wi-Fi - pięta achillesowa bezpieczeństwa IT [© georgejmclittle - Fotolia.com] Wi-Fi - pięta achillesowa bezpieczeństwa IT]()

Wi-Fi - pięta achillesowa bezpieczeństwa IT

... goście, z czego 13% przyznaje się do braku kontroli nad tym dostępem. Dla niemal połowy ... rolę we wdrożeniach sieci Wi-Fi. Przykładowo system zapobiegania włamaniom wdrożyło tylko 41% respondentów, kontrolę ... z nich w żaden sposób nie kontroluje takiego dostępu. Najczęstszą formą dostępu do sieci bezprzewodowych przedsiębiorstwa jest dostęp oparty ...

-

![Koszmar niejawnej globalizacji [© everythingpossible - Fotolia.com] Koszmar niejawnej globalizacji]()

Koszmar niejawnej globalizacji

... wręcz ich brak oraz przepływ kapitałów przez granice bez jakiejkolwiek kontroli. W Europie i Ameryce pojawiły się postulaty zaostrzenia reguł i ściślejszych regulacji. W ... dostępu do negocjowanych zapisów. Kontrowersje i falę emocji wywołują przecieki o kształcie nadchodących rozwiązań. Gdy porozumienie zostanie podpisane, wprowadzony zostanie system ...

-

![Płatnik dalej monopolistą [© Nmedia - Fotolia.com] Płatnik dalej monopolistą]()

Płatnik dalej monopolistą

... przez zamknięcie jednej z możliwych dróg kontroli prawidłowości wydanej decyzji przez wyspecjalizowany ... publiczną i podlega udostępnieniu nazasadach i w trybie w niej określonych. Prawo dostępu do informacji publicznej przysługuje każdemu niezależnie ... z istniejących na rynku, komercyjny system operacyjny. Obecnie płatnicy składek na mocy ustawy ...

-

![Kaspersky Endpoint Security 8 i Security Center Kaspersky Endpoint Security 8 i Security Center]()

Kaspersky Endpoint Security 8 i Security Center

... kontroli urządzeń oraz filtrowania Sieci, jak również zapewnia egzekwowanie korporacyjnych polityk bezpieczeństwa w celu ograniczenia zasięgu potencjalnego ataku. Kontrola urządzeń pozwala firmom na tworzenie elastycznych i szczegółowych polityk umożliwiających zarządzanie przywilejami dostępu ... zapora sieciowa oraz System wykrywania włamań zapewniają ...

-

![Jakie rozwiązania chmurowe dla polskiej administracji? [© monsitj - Fotolia.com] Jakie rozwiązania chmurowe dla polskiej administracji?]()

Jakie rozwiązania chmurowe dla polskiej administracji?

... COI nie był pewien czy system zadziała. Gdyby CEPIK był ... dostępu do danych. Ważnym kryterium przy wyborze dostawcy przez administracje powinna być także lokalizacja centrum. Te znajdujące się na terenie Unii Europejskiej dają pewność, że dane będą podlegały regulacjom takim jak chociażby RODO, a państwo będzie miało faktyczną możliwość kontroli ...

-

![Od Data Act do AI Act. Jak Europa buduje cyfrową niezależność i co to oznacza dla biznesu? [© wygenerowane przez AI] Od Data Act do AI Act. Jak Europa buduje cyfrową niezależność i co to oznacza dla biznesu?]()

Od Data Act do AI Act. Jak Europa buduje cyfrową niezależność i co to oznacza dla biznesu?

... przez Digital Services Act, po AI Act – tworzą spójny system zasad dotyczących dostępu do danych, transparentności technologii oraz odpowiedzialności dostawców usług cyfrowych. ... Wymaga od firm dokumentowania danych, wprowadzania procedur bezpieczeństwa, kontroli dostawców oraz zapewnienia przejrzystości działania systemów. UE przewiduje też wysokie ...

-

![Spam w VI 2011 r. Spam w VI 2011 r.]()

Spam w VI 2011 r.

... tym w raporcie spamowym za marzec. W skrócie, centra kontroli tego botnetu zostały zamknięte 16 marca ... innym nieokreślonym podmiotom. Microsoft domaga się zablokowania dostępu do tych adresów IP i domen oraz zamknięcia botnetu. ... w lipcu 2010 roku na największy rosyjski system płatności elektronicznych Assist. Osoba zidentyfikowana jako Igor ...

-

![Ustawa o odwróconym kredycie hipotecznym podpisana przez Prezydenta [© Eisenhans - Fotolia.com] Ustawa o odwróconym kredycie hipotecznym podpisana przez Prezydenta]()

Ustawa o odwróconym kredycie hipotecznym podpisana przez Prezydenta

... Nowelizacja dostosowuje również system kar, uwzględniając w systemie kar ... . Przepisy omawianej Konwencji zawierają wymóg zapewnienia dostępu do odpowiednich programów lub środków ... kontroli prowadzonej przez inspekcję jakości handlowej. Doprecyzowano sposób prowadzenia kontroli oraz uprawnienia inspektora wchodzącego na teren zakładu, zakres kontroli ...

-

![Szkolenia okresowe kierowców: jakie problemy? [© Kzenon - Fotolia.com] Szkolenia okresowe kierowców: jakie problemy?]()

Szkolenia okresowe kierowców: jakie problemy?

... obecnie swój zawód podlegają procesowi dokształcania oraz kontroli stanu zdrowia poprzez badania lekarskie i psychologiczne, których ... , a ich wiarygodność budziła wiele wątpliwości, uporządkowano system szkoleń okresowych poprzez czytelny podział terminów - w ... współpracy z innymi ośrodkami w zakresie dostępu do symulatorów jazdy oraz torów do ...

-

![Elektroniczne zwolnienie lekarskie i inne zmiany w prawie w lipcu 2015 [© markus dehlzeit - Fotolia.com] Elektroniczne zwolnienie lekarskie i inne zmiany w prawie w lipcu 2015]()

Elektroniczne zwolnienie lekarskie i inne zmiany w prawie w lipcu 2015

... sprawach ustalania prawa do zasiłków oraz dostępu do danych o pacjencie niezbędnych do ... o organizacji i funkcjonowaniu funduszy emerytalnych. Zmianie podlega system urzędowego poświadczania znajomości języka ... kontroli produktów wykorzystujących energię do przepisów EU. Rezultatem wdrożenia nowelizacji będzie prawidłowe funkcjonowanie systemu kontroli ...

-

![10 priorytetów politycznych prezydentury Joe Bidena [© pixabay.com] 10 priorytetów politycznych prezydentury Joe Bidena]()

10 priorytetów politycznych prezydentury Joe Bidena

... w kontekście realizacji krajowej polityki bez silnej kontroli w Kongresie, który sprawuje „władzę nad kiesą”. ... tego regionu w okresie gwałtownych wzrostów cen. Za destabilizację dostępu do żywności wiele osób wini Arabską Wiosnę, a nawet ... , po tym, jak Ankara kupiła od Rosjan system obrony przeciwrakietowej. Czy Turcja będzie w stanie zachować ...

-

![E-faktury: centralny rejestr faktur coraz bliżej [© ldprod - Fotolia.com] E-faktury: centralny rejestr faktur coraz bliżej]()

E-faktury: centralny rejestr faktur coraz bliżej

... , czyli faktur elektronicznych wysyłanych i odbieranych na ustandaryzowanym formularzu poprzez system elektroniczny Ministerstwa Finansów. Na jakim etapie są nowe przepisy? Ministerstwo ... także aktualizacja uprawnień do dostępu do danych spółki. Dodatkowo przedsiębiorcy będą korzystali z systemu informatycznego, nad którym nie mają kontroli, tj. nie ...

-

![Jakie złośliwe programy atakują polskie sieci na początku 2025 roku? [© Freepik] Jakie złośliwe programy atakują polskie sieci na początku 2025 roku?]()

Jakie złośliwe programy atakują polskie sieci na początku 2025 roku?

... podwyższonymi uprawnieniami. Pozwala cyberprzestępcom na przejęcie pełnej kontroli nad zaatakowanym systemem, co może ... aktualizacji przeglądarki. W rzeczywistości infekuje system, instalując dodatkowe złośliwe oprogramowanie, które ... dostępu i wdrażania oprogramowania ransomware w różnych sieciach. Zainstalowany krótko po uzyskaniu początkowego dostępu ...

-

![Defraudacja i korupcja w firmach: narzędzia i metody Defraudacja i korupcja w firmach: narzędzia i metody]()

Defraudacja i korupcja w firmach: narzędzia i metody

... zwykłej prośby jednego pracownika do drugiego o „pożyczenie” komputerowego hasła dostępu w celu przyspieszenia jakiejś operacji, po chłodne i wykalkulowane machinacje korporacyjnych ... odpowiedzialność na nadzór, a z kolei nadzór nie ma faktycznej kontroli nad systemem, to system jest pozostawiony na łaskę oszustów (co oni skwapliwie wykorzystują). ...

-

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010]()

Bezpieczeństwo w Internecie I poł. 2010

... rozmachem, posuwając się nawet do przejmowania kontroli nad komputerami ofiary, uniemożliwiając korzystanie z ... lukę w zabezpieczeniach związaną z tym, w jaki sposób system Windows obsługuje łącza skrótów. Dystrybucja programu ... prostu nie jest preferowaną metodą uzyskiwania dostępu do takich systemów, z jednym wyjątkiem, o którym wspomnieliśmy ...

-

![Zagrożenia internetowe III kw. 2010 Zagrożenia internetowe III kw. 2010]()

Zagrożenia internetowe III kw. 2010

... . Wszystkie luki z pierwszej dziesiątki pozwalają cyberprzestępcom na uzyskanie pełnego dostępu do systemu. Mówiąc ogólnie, wszystkie ... możliwość wysyłania SMS-ów. Podczas procesu instalacji system operacyjny wyświetla komunikat ostrzegawczy, informując użytkownika, ... ten został stworzony w celu zdobycia kontroli nad krytycznymi systemami przemysłowymi. ...

-

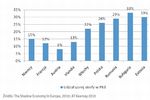

![Szara strefa a wyroby akcyzowe 2010 Szara strefa a wyroby akcyzowe 2010]()

Szara strefa a wyroby akcyzowe 2010

... , jest to, iż np. w Holandii w system detalicznej dystrybucji przemyconych papierosów zaangażowana jest znaczna liczba ... to z członkostwem układu z Schengen i praktycznym brakiem kontroli na granicach. Irlandia W Irlandii w latach ... Tak znaczny wzrost przemytu sprzężony był ze względną łatwością dostępu do przemycanych papierosów z krajów spoza Unii ...

-

![Sektor MSP wygrał z kryzysem Sektor MSP wygrał z kryzysem]()

Sektor MSP wygrał z kryzysem

... Do średniej zbliżamy się jedynie w zakresie „Dostępu do źródeł finansowania”, co sugeruje, że pożyczyć pieniądze ... przeniesienie własności i bezwzględnie system administracji podatkowej. - Archaiczny system podatkowy to chyba największy i najbardziej ... otoczenia przedsiębiorstw (np. uproszczenie i ograniczenie kontroli w firmach, obniżenie poziomu ...

-

![Szkodliwe programy mobilne 2011 Szkodliwe programy mobilne 2011]()

Szkodliwe programy mobilne 2011

... , że: Dominować będą trojany SMS. Wzrośnie liczba zagrożeń atakujących system Android. Zwiększy się liczba luk w ... lub danych; zagrożenia, których celem jest przejęcie kontroli nad zainfekowanym urządzeniem. Cel: kradzież danych ... formach reklamy w celu zapewnienia szybkiego, łatwego dostępu do konkretnych informacji. Dlatego też pierwsze ...

-

![Płatności zbliżeniowe atrybutem nowoczesności Płatności zbliżeniowe atrybutem nowoczesności]()

Płatności zbliżeniowe atrybutem nowoczesności

... – brak karty ogranicza, zmusza do kontroli, a także wyrzeczeń płatność zbliżeniowa to szybkość i ... ale jednocześnie na własnym przykładzie pokazują, że jest to system, któremu można zaufać i który bardzo ułatwia życie. ... terminala i pojawiające się problemy z uzyskaniem dostępu, a także potencjalne ‘odmowy’ realizacji transakcji wzbudzają niepewność ...

-

![Które urządzenia IoT cyberprzestępcy lubią najbardziej? Które urządzenia IoT cyberprzestępcy lubią najbardziej?]()

Które urządzenia IoT cyberprzestępcy lubią najbardziej?

... z puli 25 miliardów ataków przypadło około 90 tysięcy. Przejęcie dostępu do zarządzania routerem pozwala na przechwycenie ruchu pochodzącego ... faktem, że kamery coraz częściej wykorzystują do zdalnej kontroli rozwiązania chmurowe lub P2P, w którym komunikacja podlega ... się ze specjalistą i upewnić, czy aktualnie stosowany system bezpieczeństwa ...

-

![Jak DHS zhakowało samolot Jak DHS zhakowało samolot]()

Jak DHS zhakowało samolot

... nie wzbudziłyby żadnych podejrzeń w czasie rutynowej kontroli bezpieczeństwa na lotnisku. Okazuje się również ... i - w efekcie - powodzeniu całego przedsięwzięcia odegrała komunikacja radiowa. Taki system znajduje się na wyposażeniu niemal każdego samolotu. ... wiedzy, do której przeciętny człowiek nie ma dostępu. Z tego powodu odkrycia specjalistów nie ...

-

![Koronawirus furtką do całkowitej inwigilacji Polaków [© Feodora - Fotolia.com] Koronawirus furtką do całkowitej inwigilacji Polaków]()

Koronawirus furtką do całkowitej inwigilacji Polaków

... obowiązków wynikających z poddania się kwarantannie, czyli o tym, gdzie przebywa. System wyposażony jest w geolokalizację, zatem może śledzić każdy ruch osoby, zarówno w ... także prywatnych; treści korespondencji; danych zawartych w informatycznych nośnikach danych; uzyskiwaniu dostępu i kontroli zawartości przesyłek (art. 19 ust. 6 ustawy o Policji ...

-

![Formbook w Polsce, Trickbot na świecie. TOP 3 malware'u Formbook w Polsce, Trickbot na świecie. TOP 3 malware'u]()

Formbook w Polsce, Trickbot na świecie. TOP 3 malware'u

... (3,1%) - InfoStealer, po raz pierwszy wykryty w 2016 roku, którego celem jest system operacyjny Windows. Jest sprzedawany jako MaaS na podziemnych forach ... może pobierać i uruchamiać pliki zgodnie z zamówieniami z centrum kontroli. ↓ AgentTesla (2,7%) - RAT trojan zdalnego dostępu, który działa jako keylogger i złodziej haseł. Potrafi monitorować i ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Korupcja w Polsce 2007 [© Scanrail - Fotolia.com] Korupcja w Polsce 2007](https://s3.egospodarka.pl/grafika/Transparency-Internantional/Korupcja-w-Polsce-2007-apURW9.jpg)

![PKPP Lewiatan: Czarna Lista Barier 2010 [© Scanrail - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2010](https://s3.egospodarka.pl/grafika/Czarna-Lista-Barier/PKPP-Lewiatan-Czarna-Lista-Barier-2010-apURW9.jpg)

![Pakiet mobilności, czyli dyskusja bez końca [© christian42 - Fotolia.com] Pakiet mobilności, czyli dyskusja bez końca](https://s3.egospodarka.pl/grafika2/branza-transportowa/Pakiet-mobilnosci-czyli-dyskusja-bez-konca-224814-150x100crop.jpg)

![Dla kogo pomoc publiczna? [© tiero - Fotolia.com] Dla kogo pomoc publiczna?](https://s3.egospodarka.pl/grafika2/pomoc-publiczna/Dla-kogo-pomoc-publiczna-107503-150x100crop.jpg)

![Nienaruszalność mieszkania: kogo musimy wpuścić? [© zimmytws-Fotolia.com] Nienaruszalność mieszkania: kogo musimy wpuścić?](https://s3.egospodarka.pl/grafika/nienaruszalnosc-mieszkania/Nienaruszalnosc-mieszkania-kogo-musimy-wpuscic-SCMgVG.jpg)

![Usługi cloud computing: 3 warstwy w modelu dostaw [© buchachon - Fotolia.com] Usługi cloud computing: 3 warstwy w modelu dostaw](https://s3.egospodarka.pl/grafika2/IT/Uslugi-cloud-computing-3-warstwy-w-modelu-dostaw-121814-150x100crop.jpg)

![Dobre praktyki użytkowania usług IaaS [© Vladislav Kochelaevs - Fotolia.com] Dobre praktyki użytkowania usług IaaS](https://s3.egospodarka.pl/grafika2/IaaS/Dobre-praktyki-uzytkowania-uslug-IaaS-140967-150x100crop.jpg)

![Wi-Fi - pięta achillesowa bezpieczeństwa IT [© georgejmclittle - Fotolia.com] Wi-Fi - pięta achillesowa bezpieczeństwa IT](https://s3.egospodarka.pl/grafika2/dzial-IT/Wi-Fi-pieta-achillesowa-bezpieczenstwa-IT-157904-150x100crop.jpg)

![Koszmar niejawnej globalizacji [© everythingpossible - Fotolia.com] Koszmar niejawnej globalizacji](https://s3.egospodarka.pl/grafika2/globalizacja/Koszmar-niejawnej-globalizacji-159553-150x100crop.jpg)

![Płatnik dalej monopolistą [© Nmedia - Fotolia.com] Płatnik dalej monopolistą](https://s3.egospodarka.pl/grafika/Platnik/Platnik-dalej-monopolista-Qq30bx.jpg)

![Jakie rozwiązania chmurowe dla polskiej administracji? [© monsitj - Fotolia.com] Jakie rozwiązania chmurowe dla polskiej administracji?](https://s3.egospodarka.pl/grafika2/przetwarzanie-w-chmurze/Jakie-rozwiazania-chmurowe-dla-polskiej-administracji-217448-150x100crop.jpg)

![Od Data Act do AI Act. Jak Europa buduje cyfrową niezależność i co to oznacza dla biznesu? [© wygenerowane przez AI] Od Data Act do AI Act. Jak Europa buduje cyfrową niezależność i co to oznacza dla biznesu?](https://s3.egospodarka.pl/grafika2/Data-Act/Od-Data-Act-do-AI-Act-Jak-Europa-buduje-cyfrowa-niezaleznosc-i-co-to-oznacza-dla-biznesu-270468-150x100crop.jpg)

![Ustawa o odwróconym kredycie hipotecznym podpisana przez Prezydenta [© Eisenhans - Fotolia.com] Ustawa o odwróconym kredycie hipotecznym podpisana przez Prezydenta](https://s3.egospodarka.pl/grafika2/Kodeks-postepowania-karnego/Ustawa-o-odwroconym-kredycie-hipotecznym-podpisana-przez-Prezydenta-147453-150x100crop.jpg)

![Szkolenia okresowe kierowców: jakie problemy? [© Kzenon - Fotolia.com] Szkolenia okresowe kierowców: jakie problemy?](https://s3.egospodarka.pl/grafika2/kierowcy/Szkolenia-okresowe-kierowcow-jakie-problemy-154701-150x100crop.jpg)

![Elektroniczne zwolnienie lekarskie i inne zmiany w prawie w lipcu 2015 [© markus dehlzeit - Fotolia.com] Elektroniczne zwolnienie lekarskie i inne zmiany w prawie w lipcu 2015](https://s3.egospodarka.pl/grafika2/zmiany-w-prawie/Elektroniczne-zwolnienie-lekarskie-i-inne-zmiany-w-prawie-w-lipcu-2015-161898-150x100crop.jpg)

![10 priorytetów politycznych prezydentury Joe Bidena [© pixabay.com] 10 priorytetów politycznych prezydentury Joe Bidena](https://s3.egospodarka.pl/grafika2/prezydentura-Joe-Bidena/10-priorytetow-politycznych-prezydentury-Joe-Bidena-235368-150x100crop.jpg)

![E-faktury: centralny rejestr faktur coraz bliżej [© ldprod - Fotolia.com] E-faktury: centralny rejestr faktur coraz bliżej](https://s3.egospodarka.pl/grafika2/Centralny-Rejestr-Faktur/E-faktury-centralny-rejestr-faktur-coraz-blizej-237909-150x100crop.jpg)

![Jakie złośliwe programy atakują polskie sieci na początku 2025 roku? [© Freepik] Jakie złośliwe programy atakują polskie sieci na początku 2025 roku?](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Jakie-zlosliwe-programy-atakuja-polskie-sieci-na-poczatku-2025-roku-264938-150x100crop.jpg)

![Bezpieczeństwo w Internecie I poł. 2010 [© stoupa - Fotolia.com] Bezpieczeństwo w Internecie I poł. 2010](https://s3.egospodarka.pl/grafika/Symantec/Bezpieczenstwo-w-Internecie-I-pol-2010-MBuPgy.jpg)

![Koronawirus furtką do całkowitej inwigilacji Polaków [© Feodora - Fotolia.com] Koronawirus furtką do całkowitej inwigilacji Polaków](https://s3.egospodarka.pl/grafika2/koronawirus/Koronawirus-furtka-do-calkowitej-inwigilacji-Polakow-228954-150x100crop.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Jak temat maila wpływa na open rate i skuteczność mailingu? [© thodonal - Fotolia.com] Jak temat maila wpływa na open rate i skuteczność mailingu?](https://s3.egospodarka.pl/grafika2/mailing/Jak-temat-maila-wplywa-na-open-rate-i-skutecznosc-mailingu-216671-150x100crop.jpg)

![Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne? [© lichtmeister - fotolia.com] Porównanie i ocena wyników mailingu - czy tylko wskaźniki są ważne?](https://s3.egospodarka.pl/grafika2/mailing/Porownanie-i-ocena-wynikow-mailingu-czy-tylko-wskazniki-sa-wazne-220933-150x100crop.jpg)

![Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz? [© ksushsh - Fotolia.com] Od 2025 r. zmiany m.in. w składkach ZUS, składce zdrowotnej, podatku VAT i podatku od nieruchomości. Co warto wiedzieć już teraz?](https://s3.egospodarka.pl/grafika2/skladki-ZUS/Od-2025-r-zmiany-m-in-w-skladkach-ZUS-skladce-zdrowotnej-podatku-VAT-i-podatku-od-nieruchomosci-Co-warto-wiedziec-juz-teraz-262291-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)

![Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku [© wygenerowane przez AI] Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku](https://s3.egospodarka.pl/grafika2//Drukarki-Kluczowe-Wybory-dla-Twoich-Potrzeb-Druku-269687-150x100crop.png)