-

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012]()

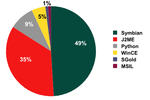

Szkodliwe programy mobilne 2012

... system operacyjny Android. Kaspersky Lab przewidywał, że cyberprzestępcy rozszerzą, poza rootkity dla Androida, swój arsenał wykorzystywany w celu infekowania urządzeń i zdobycia pełnego dostępu ... tweetów. Tweety te zawierają nazwy domen centrum kontroli. Aby rozpocząć otrzymywanie poleceń z centrum kontroli C&C, Cawitt wysyła żądanie POST do nazwy ...

-

![Złośliwe programy: bootkit na celowniku Złośliwe programy: bootkit na celowniku]()

Złośliwe programy: bootkit na celowniku

... kontroli. Gdy system zostanie ponownie uruchomiony i bootkit zacznie działać z pełną mocą, bot próbuje połączyć się z centrum kontroli. Szkodliwy program tworzy specjalnie spreparowany pakiet sieciowy przy użyciu ID zainfekowanego komputera i próbuje wysłać go do serwera kontroli ... kontroli botnetu; jednak eksperci nie mieli pełnego dostępu do ...

-

![Trojan ZeuS wciąż groźny Trojan ZeuS wciąż groźny]()

Trojan ZeuS wciąż groźny

... dostępu do danego konta e-money i możesz nim zarządzać, jest podanie nazwy właściciela (numeru karty kredytowej lub zarejestrowanego pseudonimu itd.) oraz poprawnego hasła (kodu PIN, słowa kodowego itd.). To zwykle wystarczy, aby system ... różnych adresów (często zwanych "centrami kontroli"), pod którymi przechowywane są dane szkodliwych użytkowników i ...

-

![Zagrożenia internetowe I kw. 2011 Zagrożenia internetowe I kw. 2011]()

Zagrożenia internetowe I kw. 2011

... przejęciem pełnej kontroli nad telefonem poprzez wprowadzenie go w tryb “jailbreak” (jest to proces obejścia ochrony w celu zapewnienia pełnego dostępu do systemu ... mogli przejąć kontrolę nad komputerem tego pracownika, a następnie przeniknąć przez rozbudowany system ochrony sieci korporacyjnej. Incydent ten po raz kolejny pokazuje, że pracownicy ...

-

![Kaspersky Lab: szkodliwe programy VIII 2011 Kaspersky Lab: szkodliwe programy VIII 2011]()

Kaspersky Lab: szkodliwe programy VIII 2011

... dostępu. Zgodnie z wczesnymi szacunkami, robak ten mógł zainfekować już kilkadziesiąt tysięcy komputerów na całym świecie. Główne zagrożenie wiąże się z tym, że szkodliwi użytkownicy mogą zarządzać zainfekowanymi komputerami, ponieważ robak zawiera funkcję botnetu i komunikuje się z kilkoma serwerami kontroli ...

-

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014]()

Ewolucja złośliwego oprogramowania I kw. 2014

... z pracowników Kaspersky Lab wielokrotnie zawiesił się system jednego z jego prywatnych laptopów. Analiza dziennika ... do serwera kontroli wyślij listę aplikacji zainstalowanych na urządzeniu mobilnym do serwera kontroli wyślij wiadomości ... w momencie ich utworzenia lub uzyskania do nich dostępu oraz wyniki skanowania różnych wymiennych nośników danych. ...

-

![Mass media online: wolność czy kontrola? Mass media online: wolność czy kontrola?]()

Mass media online: wolność czy kontrola?

... ) racją na rzecz państwowej kontroli mediów jest ograniczone widmo częstotliwości fal radiowych i potrzeba przydzielania możliwości dostępu w warunkach quasi-monopolu. Rodząca się nowa ... korzystanie subsydiowały w znacznej części instytucje akademickie lub inne organy publiczne. System był dostępny dla wszystkich do swobodnego używania, nawet jeśli ...

-

![Zagrożenia internetowe II kw. 2010 Zagrożenia internetowe II kw. 2010]()

Zagrożenia internetowe II kw. 2010

... i odłączenia od centrum kontroli – wystarczy tylko usunąć konto cyberprzestępców. Już pod koniec lipca na Twitterze nie zostało żadne centrum kontroli, co świadczy o ... haseł po umożliwianie pełnego dostępu do maszyny ofiary. Na drugim miejscu znajduje się szkodliwe oprogramowanie wykrywane przez system UDS (Urgent Detection System) firmy Kaspersky ...

-

![Bezpieczeństwo krytycznych danych [© Sergey Nivens - Fotolia.com] Bezpieczeństwo krytycznych danych]()

Bezpieczeństwo krytycznych danych

... w ten proces także Państwową Inspekcję Pracy. Oznacza to wzrost liczby kontroli pracodawców do nawet 70 tysięcy w sakli roku. Co grozi za ... dostępu do informacji i uściśla grono upoważnionych do ich użytku. Bardziej rzetelny i precyzyjny jest też monitoring dostępu do informacji i ich eksploatacja. Chmura jest też wyposażona także w lepszy system ...

-

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe]()

Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe

... ważną rolę w atakach ukierunkowanych – niechcący pozwalają oszustom zaatakować system. Niestety, obecnie nie istnieje żadna technologia, która ... dostępu do atakowanego systemu cyberprzestępcy dążą do skonsolidowania swojego sukcesu: do systemu pobierane są dodatkowe moduły i narzędzia, a szkodliwy kod zapewniający połączenie z centrum kontroli ...

-

![Odpowiedzialność prawna za dane osobowe w firmie Odpowiedzialność prawna za dane osobowe w firmie]()

Odpowiedzialność prawna za dane osobowe w firmie

... (art. 17 ust. 2): Na podstawie ustaleń kontroli inspektor może żądać wszczęcia postępowania dyscyplinarnego lub innego ... będzie zmieniane częściej niż co 30 dni, system nie będzie umożliwiał przygotowanie raportu z danymi ... umożliwienie dostępu do danych od braku zabezpieczenia danych. Art. 51 nakierowany jest na nieumożliwianie dostępu do ...

-

![Crimeware a sektor finansowy Crimeware a sektor finansowy]()

Crimeware a sektor finansowy

... kontroli ponownie wzrosła do 700, zatem niedługo mogliśmy cieszyć się dobrymi wiadomościami. Rodzina szkodliwego oprogramowania ZeuS nie jest jedynym zestawem narzędzi, który został stworzony, aby umożliwić kradzież danych logowania użytkownika w celu uzyskania dostępu ...

-

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012]()

Kaspersky Lab: szkodliwe programy III kw. 2012

... USB. Nasi eksperci zdołali również uzyskać nowe informacje dotyczące serwerów kontroli Flame’a (C&C). Badanie przeprowadzone przez ekspertów Kaspersky Lab we współpracy z naszymi partnerami ... Podobne jak w II kwartale, trzy luki umożliwiają osobom atakującym uzyskanie dostępu do poufnych danych. Obie luki we Flash Playerze pozwalają cyberprzestępcom ...

-

![UKE a rynek telekomunikacyjny 2006-2011 UKE a rynek telekomunikacyjny 2006-2011]()

UKE a rynek telekomunikacyjny 2006-2011

... kontroli ... dostępu do Internetu w wielu miejscowościach przez kilka firm, które zostały beneficjentami środków w ramach działania 8.4 PO IG. Prezes UKE, w celu przeciwdziałaniu powyższej praktyce, zasygnalizował problem i skalę tego zjawiska przedstawicielom MRR, MSWiA i WWPE. We wrześniu 2009 r. Prezes UKE rozpoczął realizację projektu pt. „System ...

-

![Ewolucja złośliwego oprogramowania 2009 Ewolucja złośliwego oprogramowania 2009]()

Ewolucja złośliwego oprogramowania 2009

... kontroli ... system. Specjaliści zajmujący się zwalczaniem wirusów mają do czynienia z nową generacją samodzielnie rozbudowujących się botnetów. System ma charakter cykliczny: osoby odwiedzające skompromitowane strony są aktywnie atakowane, następnie, po zainfekowaniu komputerów przy użyciu plików wykonywalnych Windowsa, zostają skradzione dane dostępu ...

-

![E-administracja w Polsce: perspektywy rozwoju [© Scanrail - Fotolia.com] E-administracja w Polsce: perspektywy rozwoju]()

E-administracja w Polsce: perspektywy rozwoju

... teleinformatycznych, co utrudnia zaangażowanie gmin w rozwój dostępu do Internetu. Raport ze spotkania pokazuje również ... zamiast dostarczania przez nich zaświadczeń. W trakcie kontroli trzeba bowiem wykazać i udowodnić, że przyjmujący ... nie stosuje się zbędnych formalizmów. Przykładem jest system e-podatki, z którego obywatele zaczęli korzystać ...

-

![Szkodliwe programy mobilne 2010 Szkodliwe programy mobilne 2010]()

Szkodliwe programy mobilne 2010

... informacje o tym, skąd następuje połączenie (aplikacja, system operacyjny, ustawienia językowe itd.) i jeśli użytkownik nie ... dane użytkownika i umożliwiał cyberprzestępcom przejęcie zdalnej kontroli nad zainfekowanymi smartfonami. Ten konkretny ... hasła do portalu społecznościowego, rzekomo w celu uzyskania dostępu do strony głównej. Jeżeli użytkownik ...

-

![Szokujące prognozy Saxo Banku na 2024 rok Szokujące prognozy Saxo Banku na 2024 rok]()

Szokujące prognozy Saxo Banku na 2024 rok

... inteligencji jest to, że rząd zmusza OpenAI i Google do ograniczenia dostępu stron trzecich do ich podstawowych dużych modeli językowych ze względów ... Wpływ na rynek: Fakt, że światowa waluta rezerwowa wymyka się spod kontroli, zmniejsza wiarę w system pieniądza fiducjarnego, zapewniając duże zyski dla złota, srebra i kryptowalut. Robert F. Kennedy ...

-

![Wirusy i ataki sieciowe X-XII 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe X-XII 2005]()

Wirusy i ataki sieciowe X-XII 2005

... Sasser i Lovesan), ostatnio jednak tworzone są z myślą o uzyskaniu dostępu do informacji użytkowników (Mytob, Bagle) i ... istniało ryzyko, że sytuacja wymknie się spod kontroli. Lukę wykorzystywano również do rozprzestrzeniania robaków i spamu. ... ataków wirusów nie jest już tylko firma Microsoft i system Windows. Każda firma tworząca popularne ...

-

![Zagrożenia internetowe I-VI 2012 Zagrożenia internetowe I-VI 2012]()

Zagrożenia internetowe I-VI 2012

... .Zbot. Oprócz dostępu do rachunków bankowych użytkowników, cyberprzestępcy są bardzo zainteresowani uzyskiwaniem dostępu do kont PayPal i eBay: ... których nie zawsze możliwe jest monitorowanie transakcji. System Ukash został po raz pierwszy użyty w ... cyberprzestępcza – serwery centrum kontroli (C&C), platformy do rozprzestrzeniania szkodliwego ...

-

![Ewolucja złośliwego oprogramowania IV-VI 2007 Ewolucja złośliwego oprogramowania IV-VI 2007]()

Ewolucja złośliwego oprogramowania IV-VI 2007

... strona internetowa prezydenta nie straciła kontroli. Źródło na Kremlu przyznało, że "wystąpiły pewne ... obecność luk. Zdaniem Kaspersky Lab Apple, a w szczególności system operacyjny i aplikacje Apple'a, nie wypadają najlepiej, jeżeli chodzi ... innych witryn, zazwyczaj poprzez wykorzystanie kont dostępu skradzionych wcześniej przez trojana, takiego jak ...

-

![Kaspersky Lab: zagrożenia internetowe I kw. 2010 Kaspersky Lab: zagrożenia internetowe I kw. 2010]()

Kaspersky Lab: zagrożenia internetowe I kw. 2010

... system ... kontroli botnetu nie oznacza osłabienia jego siły: jego "spuścizna" pozostaje. Zmiany, jakich dokona w systemie komputerowym szkodliwy program, nie znikną nagle - jeżeli żądania użytkownika zostaną przekierowane do zainfekowanych zasobów, nadal będą tak przekierowywane, a jeśli dysk twardy został otwarty do publicznego dostępu ...

-

![Sieci botnet: dochodowy interes Sieci botnet: dochodowy interes]()

Sieci botnet: dochodowy interes

... bota poleceń. W przypadku bezpośredniej kontroli, bot łączy się z centrum kontroli lub z innymi maszynami w sieci, ... jest porządny, dla aplikacji został stworzony uniwersalny system klas), który wymagał dobrze zorganizowanego zespołu programistów ... że do plików dziennika nikt nie uzyska dostępu, łącznie z organami ścigania). Ogłoszenia takie jak to ...

Tematy: boty, bot, botnet, IRCbot, program dla hakerów, sieci zombie, ataki DDoS, komputery zombie, backdoor -

![(Nie)bezpieczna sieć Wi-Fi (Nie)bezpieczna sieć Wi-Fi]()

(Nie)bezpieczna sieć Wi-Fi

... zostanie uznany za podejrzany, otrzyma ograniczone uprawnienia dostępu (lub nie otrzyma ich wcale) do ważnych zasobów, takich jak system operacyjny, sieć, poufne dane czy ... likwidacja błędów i luk w zabezpieczeniach, poprzez które możliwe może być przejęcie kontroli nad naszym komputerem. Zatem w tym przypadku należy uzbroić się w cierpliwość i ...

-

![PKPP Lewiatan: Czarna Lista Barier 2012 [© Scanrail - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2012]()

PKPP Lewiatan: Czarna Lista Barier 2012

... urzędów duże, a komunikacja z projektodawcami i beneficjentami jednostronna, bariery dostępu do środków unijnych są największe. ... KTÓRE POJAWIŁY SIĘ W 2011 ROKU Spółka S24: system rejestracji spółki z o.o. w trybie 24 godzin uniemożliwia ... . Najważniejsza bariera to kwestia abstrakcyjnej kontroli wzorców umów (i problematyka dot. rejestru ...

-

![Jak przebiega atak ransomware i jak się przed nim obronić? Jak przebiega atak ransomware i jak się przed nim obronić?]()

Jak przebiega atak ransomware i jak się przed nim obronić?

... słabą kontrolę dostępu, aby następnie podnieść swoje uprawnienia do poziomu administratora. To pozwala im na dalsze prowadzenie ataku i przejęcie kontroli nad systemem, ... poufnych informacji, które mogą zostać wykorzystane później w ramach szantażu. Cyberprzestępcy opracowali system, dzięki któremu mogą przesyłać te dane do zewnętrznych zasobów ...

-

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013]()

KasperskyLab: ataki hakerskie na firmy 2013

... pliku, została wykorzystana luka w oprogramowaniu – jeżeli istniała – i system został zainfekowany szkodliwym programem. Słabe ogniwo Odbiorcami ... kontroli. Inne podejście, które zidentyfikowaliśmy na przykładzie Kimsuky i Icefog, polega na ręcznej analizie danych przechowywanych w sieciach korporacyjnych przy użyciu technologii zdalnego dostępu ...

-

![Hakerzy - historia prawdziwa Hakerzy - historia prawdziwa]()

Hakerzy - historia prawdziwa

... na incydenty systemu telefonicznego AT&T, które pozostawiły 60 tysięcy klientów bez dostępu do linii telefonicznych przez 9 godzin, władze federalne zidentyfikowały członka ugrupowania MoD - ... za 3, 2, 1… Rok 1997 jest owocny w działania hakerów. Jeden z nich wyłączył system komputerowy wieży kontroli lotów na lotnisku w Worcester, znajdującym się 80 ...

-

![Ewolucja złośliwego oprogramowania 2010 Ewolucja złośliwego oprogramowania 2010]()

Ewolucja złośliwego oprogramowania 2010

... w oprogramowaniu WinCC Siemensa związaną z domyślnymi hasłami dostępu, wykorzystywanie luk nie jest najbardziej niezwykłą właściwością ... wewnętrznym numerem TDL-4. W celu obejścia wbudowanej w system Windows ochrony autorzy TDSS wykorzystywali ... generowania nazw nowych domen dla centrów kontroli botnetów. Cyberprzestępcy aktywnie wykorzystywali kilka ...

-

![Ustawa o swobodzie działalności gospodarczej podpisana [© Pio Si - Fotolia.com] Ustawa o swobodzie działalności gospodarczej podpisana]()

Ustawa o swobodzie działalności gospodarczej podpisana

... krajowy system ewidencji producentów, ewidencji gospodarstw rolnych oraz ewidencji wniosków o przyznanie płatności. System ten ... przeprowadzania kontroli w rolnictwie ekologicznym. Ustawa ogranicza zakres obowiązków Inspekcji wyłącznie do kontroli wydanych ... w wieku szkolnym przez ograniczenie dostępu na terenie placówek szkolnych i wychowawczych ...

-

![Karty i transakcje internetowe: o czym warto pamiętać Karty i transakcje internetowe: o czym warto pamiętać]()

Karty i transakcje internetowe: o czym warto pamiętać

... IDS – jest to system wykrywania włamań (Intrusion Detection System) jego celem jest zidentyfikowanie niebezpiecznych ... kontroli nad zainfekowanym komputerem lub zdobycie przechowywanych na nim informacji. Atak słownikowy Atak słownikowy to atak polegający na próbie nieautoryzowanego zalogowania się do systemu komputerowego bez znajomości hasła dostępu ...

-

![Szkodliwe programy mobilne: ewolucja Szkodliwe programy mobilne: ewolucja]()

Szkodliwe programy mobilne: ewolucja

... plików Umożliwianie zdalnej kontroli smartfonu Modyfikowanie lub zastępowanie ikonek ... będzie próbował zainstalować niepodpisaną aplikację (która może być szkodliwa), system operacyjny nie powiadomi użytkownika, że aplikacja ... wykorzystywane do robienia biznesu, surfowania po Internecie, uzyskiwania dostępu do kont bankowych oraz płacenia za towary i ...

-

![Działalność gospodarcza - bariery Działalność gospodarcza - bariery]()

Działalność gospodarcza - bariery

... na jej konto. Nieefektywny system ściągania należności uznaje za największą barierę w prowadzeniu biznesu ponad 9% badanych. Przedsiębiorcy potrzebują większego dostępu do informacji Wraz ... obawiają się kontroli Problemem przedsiębiorców są także uciążliwe kontrole prowadzone przez urzędy skarbowe, inspekcje pracy czy też urzędy kontroli skarbowej. ...

-

![Kaspersky Lab: szkodliwe programy III 2012 Kaspersky Lab: szkodliwe programy III 2012]()

Kaspersky Lab: szkodliwe programy III 2012

... szkieletu lub rozszerzenia OO C. Kod odpowiedzialny za komunikację z centrum kontroli (C&C) mógł zostać zapożyczony z innego projektu dot. ... jest kradzież poufnych danych użytkowników umożliwiających zdobycie dostępu do usług bankowości online oferowanych ... co pozwoliło szkodliwemu programowi zainfekować system. Osoby atakujące uzyskały dostęp ...

-

![Dzięki COVID-19 fiskus wie więcej o transakcjach finansowych firm [© apops - Fotolia.com] Dzięki COVID-19 fiskus wie więcej o transakcjach finansowych firm]()

Dzięki COVID-19 fiskus wie więcej o transakcjach finansowych firm

... , ochrony interesów uczestników rynku, a nie zapewnienie władzy dostępu do wszelkich zażądanych przez nią ... poszerzać zakres inwigilacji i własnych uprawnień do kontroli nad uczestnikami obrotu gospodarczego. Komisja ... słowa w artykule z 21 stycznia 2020 r. „Orwellowski system. Jak działa totalna inwigilacja w Chinach?” przywołało polskieradio24.pl: ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Szkodliwe programy mobilne 2012 [© yuriy - Fotolia.com] Szkodliwe programy mobilne 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/Szkodliwe-programy-mobilne-2012-114464-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2014 [© Andrea Danti - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2014](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2014-137555-150x100crop.jpg)

![Bezpieczeństwo krytycznych danych [© Sergey Nivens - Fotolia.com] Bezpieczeństwo krytycznych danych](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-sieci-firmowych/Bezpieczenstwo-krytycznych-danych-119376-150x100crop.jpg)

![Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe [© Sergey Nivens - Fotolia.com] Polityka bezpieczeństwa a ataki ukierunkowane na sieci firmowe](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Polityka-bezpieczenstwa-a-ataki-ukierunkowane-na-sieci-firmowe-121046-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2012-108347-150x100crop.jpg)

![E-administracja w Polsce: perspektywy rozwoju [© Scanrail - Fotolia.com] E-administracja w Polsce: perspektywy rozwoju](https://s3.egospodarka.pl/grafika/e-administracja/E-administracja-w-Polsce-perspektywy-rozwoju-apURW9.jpg)

![Wirusy i ataki sieciowe X-XII 2005 [© Scanrail - Fotolia.com] Wirusy i ataki sieciowe X-XII 2005](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-i-ataki-sieciowe-X-XII-2005-apURW9.jpg)

![PKPP Lewiatan: Czarna Lista Barier 2012 [© Scanrail - Fotolia.com] PKPP Lewiatan: Czarna Lista Barier 2012](https://s3.egospodarka.pl/grafika/Czarna-Lista-Barier/PKPP-Lewiatan-Czarna-Lista-Barier-2012-apURW9.jpg)

![KasperskyLab: ataki hakerskie na firmy 2013 [© alphaspirit - Fotolia.com] KasperskyLab: ataki hakerskie na firmy 2013](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/KasperskyLab-ataki-hakerskie-na-firmy-2013-129845-150x100crop.jpg)

![Ustawa o swobodzie działalności gospodarczej podpisana [© Pio Si - Fotolia.com] Ustawa o swobodzie działalności gospodarczej podpisana](https://s3.egospodarka.pl/grafika2/ustawa-o-swobodzie-dzialalnosci-gospodarczej/Ustawa-o-swobodzie-dzialalnosci-gospodarczej-podpisana-149282-150x100crop.jpg)

![Dzięki COVID-19 fiskus wie więcej o transakcjach finansowych firm [© apops - Fotolia.com] Dzięki COVID-19 fiskus wie więcej o transakcjach finansowych firm](https://s3.egospodarka.pl/grafika2/rynki-finansowe/Dzieki-COVID-19-fiskus-wie-wiecej-o-transakcjach-finansowych-firm-233369-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)

![Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku [© wygenerowane przez AI] Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku](https://s3.egospodarka.pl/grafika2//Drukarki-Kluczowe-Wybory-dla-Twoich-Potrzeb-Druku-269687-150x100crop.png)