Kaspersky Lab: szkodliwe programy VIII 2011

2011-09-15 11:11

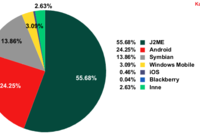

Rozkład szkodliwych programów atakujących platformy mobilne według systemu operacyjnego © fot. mat. prasowe

Przeczytaj także: Kaspersky Lab: szkodliwe programy VII 2011

Nietypowa aktywnośćPrzyjrzyjmy się bliżej niektórym nowym szkodliwym programom oraz szkodliwym technologiom stosowanym w sierpniu przez cyberprzestępców.

Ice IX: bękart ZeuSa

Trojan ZeuS (Trojan-Spy.Win32.Zbot) od kilku lat stanowi najbardziej rozpowszechnione zagrożenie dla użytkowników usług bankowości online. Ze względu na liczbę incydentów z udziałem ZeuSa oraz spowodowane przez niego szkody, szkodnik ten może uchodzić za swoistego “króla” wśród szkodliwego oprogramowania. Cały przemysł cyberprzestępczy – głównie rosyjski – został stworzony wokół ZeuSa. Szkodnik ten jest wykorzystywany, bezpośrednio oraz pośrednio, przez dziesiątki grup cyberprzestępczych w ramach ich nielegalnych działań.

W zeszłym roku wyszły na jaw informacje o tym, jakoby twórca ZeuSa sprzedał swoje “dziecko” innemu twórcy wirusów – autorowi trojana SpyEye. To oznaczałoby, że zamiast dwóch konkurujących projektów, pojawiłby się jeden, łączący najlepsze technologie obu zagrożeń. To właśnie miało miejsce w przypadku nowych wersji SpyEye, które stanowią spadkobierców starego ZeuSa i są obecnie regularnie wykrywane.

fot. mat. prasowe

Rozkład szkodliwych programów atakujących platformy mobilne według systemu operacyjnego

Rozkład szkodliwych programów atakujących platformy mobilne według systemu operacyjnego

Jednak mniej więcej w tym samym czasie, w którym miała miejsce ta „fuzja”, część kodu ZeuSa wyciekła i stała się dostępna dla każdego zainteresowanego. Od tej pory każdy, kto chciał stworzyć swój własny klon, ale nie miał ochoty za to płacić - twórca SpyEye’a sprzedaje swoje twory na rynku cyberprzestępczym za kilkanaście tysięcy dolarów - mógł to zrobić przy użyciu tego kodu źródłowego.

W sierpniu jeden z takich klonów stał się dość szeroko rozpowszechniony i przyciągnął uwagę ekspertów z dziedziny bezpieczeństwa IT. Warto zaznaczyć, że pojawił się znacznie wcześniej, wiosną 2011 r., jednak dopiero latem zyskał popularność wśród cyberprzestępców. Nowa modyfikacja, występująca pod nazwą Ice IX, jest sprzedawana za 600-1 800 dolarów. Podobnie jak w przypadku ZeuSa i SpyEye’a, również tym razem mamy do czynienia z “robotą” rosyjskojęzycznych cyberprzestępców. Jedną z najważniejszych innowacji w Ice IX jest zmieniony moduł sieciowy służący do kontroli botnetu, który pozwala cyberprzestępcom na wykorzystywanie legalnych usług hostingowych zamiast kosztownych odpornych na ataki serwerów wykorzystywanych w społeczności cyberprzestępczej. Zmiana ta ma na celu obniżenie kosztów hostingu ponoszonych przez właścicieli Ice IX.

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg) Kaspersky Lab: szkodliwe programy III kw. 2013

Kaspersky Lab: szkodliwe programy III kw. 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2012-108347-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Cicha epidemia: popularne napoje dosłownie "rozpuszczają" zęby Polaków [© wygenerowane przez AI] Cicha epidemia: popularne napoje dosłownie "rozpuszczają" zęby Polaków](https://s3.egospodarka.pl/grafika2/zeby/Cicha-epidemia-popularne-napoje-doslownie-rozpuszczaja-zeby-Polakow-270722-150x100crop.jpg)

![AI gap coraz bliżej? Firmy inwestują w technologię, nie w rekrutację [© pexels] AI gap coraz bliżej? Firmy inwestują w technologię, nie w rekrutację](https://s3.egospodarka.pl/grafika2/HR/AI-gap-coraz-blizej-Firmy-inwestuja-w-technologie-nie-w-rekrutacje-270720-150x100crop.jpg)

![Umiejętności, których nie zastąpi AI. Jak budować sukces w erze sztucznej inteligencji? [© wygenerowane przez AI] Umiejętności, których nie zastąpi AI. Jak budować sukces w erze sztucznej inteligencji?](https://s3.egospodarka.pl/grafika2/kompetencje-przyszlosci/Umiejetnosci-ktorych-nie-zastapi-AI-Jak-budowac-sukces-w-erze-sztucznej-inteligencji-270719-150x100crop.jpg)

![Badania internetu Gemius/PBI I 2026 [© pexels] Badania internetu Gemius/PBI I 2026](https://s3.egospodarka.pl/grafika2/badania-internetu/Badania-internetu-Gemius-PBI-I-2026-270718-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze [© ra2 studio - fotolia.com] Kiedy wysłać mailing? Jaki dzień tygodnia i godziny są najlepsze](https://s3.egospodarka.pl/grafika2/mailing/Kiedy-wyslac-mailing-Jaki-dzien-tygodnia-i-godziny-sa-najlepsze-223622-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)

![Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku [© wygenerowane przez AI] Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku](https://s3.egospodarka.pl/grafika2//Drukarki-Kluczowe-Wybory-dla-Twoich-Potrzeb-Druku-269687-150x100crop.png)