Kaspersky Lab: szkodliwe programy VIII 2011

2011-09-15 11:11

Przeczytaj także: Kaspersky Lab: szkodliwe programy VII 2011

Bezceremonialna kradzież czyjegoś kodu jest typowym procederem w społeczności cyberprzestępczej. Pojawienie się Ice IX, który nie tylko rywalizuje ze SpyEyem, ale również znacznie zmniejsza koszty działania podobnych trojanów, wkrótce doprowadzi do pojawienia się nowych „bękartów” ZeuSa i jeszcze większej liczby ataków na użytkowników serwisów bankowości online.

Szkodliwe oprogramowanie i Bitcoin

Tego lata system pieniędzy elektronicznych Bitcoin znalazł się w centrum uwagi zarówno użytkowników komputerów jak i cyberprzestępców. System “generowania monet” przy użyciu komputerów stał się kolejnym sposobem nielegalnego zarabiania pieniędzy. Jakość generowanych monet zależy od mocy komputera. Im większa liczba komputerów, do którym ma dostęp osoba chcąca zarabiać na bitcoinach, tym większe potencjalne zarobki. Przy pomocy stosunkowo szybkiego ataku na właścicieli portfeli z bitcoinami cyberprzestępcy zdołali nie tylko je ukraść, ale również wykorzystać maszyny ofiar w celu stworzenia botnetów.

fot. mat. prasowe

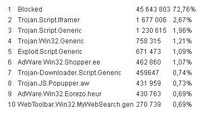

10 najpopularniejszych zagrożeń VIII 2011

10 najpopularniejszych zagrożeń VIII 2011

Jeszcze w czerwcu wykryliśmy pierwszego trojana (Trojan.NSIS.Miner.a), który bez wiedzy użytkownika generował bitcoiny na zainfekowanym komputerze. Incydent ten zapoczątkował naszą współpracę z wieloma kopalniami bitcoinów (serwerami, na których przechowywane są dane o uczestnikach sieci oraz ich kontach), która pomogła nam przechwycić kilka podobnych botnetów. Początek impasu między branżą antywirusową a cyberprzestępcami na tym nowym polu doprowadził do pojawienia się wielu nowych, bardziej wyrafinowanych typów botnetów bitcoinowych.

W sierpniu cyberprzestępcy znaleźli nowe zastosowania dla takich technologii jak Twitter, sieci P2P oraz serwery proxy.

Zasadniczo, Twitter był wykorzystywany w następujący sposób: bot wysyłał zapytanie do konta na Twitterze, które dostarczało pozostawione tam przez właściciela botnetu polecenia – tj. gdzie jest pobierany program generujący bitcoiny, wraz z instrukcjami, z którymi serwerami bitcoinów należy pracować. Wykorzystywanie Twittera jako centrum kontroli botnetu nie jest nową koncepcją, jednak po raz pierwszy została ona użyta w przypadku systemu bitcoin.

fot. mat. prasowe

10 największych źródeł szkodliwych programów VIII 2011

10 największych źródeł szkodliwych programów VIII 2011

Botnety P2P same w sobie nie są niczym radykalnie nowym, jednak botnet P2P trojana Trojan.Win32.Miner.h wykryty przez ekspertów z Kaspersky Lab w sierpniu ma obecnie prawie 40 000 różnych publicznych adresów IP (według ostrożnych szacunków). Zważywszy, że większość komputerów jest obecnie chronionych przez zapory sieciowe lub bramy internetowe, rzeczywista liczba zainfekowanych maszyn może być kilkakrotnie wyższa. Bot ten instaluje system trzech generatorów bitcoinów jednocześnie: Ufasoft, RCP oraz Phoenix.

Dwie opisane wyżej technologie ułatwiają szkodliwym użytkownikom utrzymywanie swoich botnetów i wykorzystywanie różnych środków w walce z firmami antywirusowymi, którym łatwiej jest zablokować scentralizowane centra kontroli botnetów.p.

![Kaspersky Lab: szkodliwe programy III kw. 2013 [© yuriy - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2013-128463-150x100crop.jpg) Kaspersky Lab: szkodliwe programy III kw. 2013

Kaspersky Lab: szkodliwe programy III kw. 2013

oprac. : Katarzyna Sikorska / eGospodarka.pl

![Kaspersky Lab: szkodliwe programy II kw. 2013 [© jamdesign - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2013](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2013-123187-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy III kw. 2012 [© pixel_dreams - Fotolia.com] Kaspersky Lab: szkodliwe programy III kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-III-kw-2012-108347-150x100crop.jpg)

![Kaspersky Lab: szkodliwe programy II kw. 2012 [© alexskopje - Fotolia.com] Kaspersky Lab: szkodliwe programy II kw. 2012](https://s3.egospodarka.pl/grafika2/szkodliwe-programy/Kaspersky-Lab-szkodliwe-programy-II-kw-2012-102728-150x100crop.jpg)

![Droższe bilety lotnicze? Rząd planuje nową opłatę dla pasażerów [© pexels] Droższe bilety lotnicze? Rząd planuje nową opłatę dla pasażerów](https://s3.egospodarka.pl/grafika2/linie-lotnicze/Drozsze-bilety-lotnicze-Rzad-planuje-nowa-oplate-dla-pasazerow-270723-150x100crop.jpg)

![Cicha epidemia: popularne napoje dosłownie "rozpuszczają" zęby Polaków [© wygenerowane przez AI] Cicha epidemia: popularne napoje dosłownie "rozpuszczają" zęby Polaków](https://s3.egospodarka.pl/grafika2/zeby/Cicha-epidemia-popularne-napoje-doslownie-rozpuszczaja-zeby-Polakow-270722-150x100crop.jpg)

![AI gap coraz bliżej? Firmy inwestują w technologię, nie w rekrutację [© pexels] AI gap coraz bliżej? Firmy inwestują w technologię, nie w rekrutację](https://s3.egospodarka.pl/grafika2/HR/AI-gap-coraz-blizej-Firmy-inwestuja-w-technologie-nie-w-rekrutacje-270720-150x100crop.jpg)

![Umiejętności, których nie zastąpi AI. Jak budować sukces w erze sztucznej inteligencji? [© wygenerowane przez AI] Umiejętności, których nie zastąpi AI. Jak budować sukces w erze sztucznej inteligencji?](https://s3.egospodarka.pl/grafika2/kompetencje-przyszlosci/Umiejetnosci-ktorych-nie-zastapi-AI-Jak-budowac-sukces-w-erze-sztucznej-inteligencji-270719-150x100crop.jpg)

![Reklama natywna - 5 najważniejszych zalet [© tashatuvango - Fotolia.com] Reklama natywna - 5 najważniejszych zalet](https://s3.egospodarka.pl/grafika2/artykul-natywny/Reklama-natywna-5-najwazniejszych-zalet-226496-150x100crop.jpg)

![Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie? [© bf87 - Fotolia.com] Linki sponsorowane, dofollow, nofollow. Jak wykorzystać linkowanie w reklamie?](https://s3.egospodarka.pl/grafika2/linki-sponsorowane/Linki-sponsorowane-dofollow-nofollow-Jak-wykorzystac-linkowanie-w-reklamie-216282-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025 [© freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych we wrześniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-we-wrzesniu-2025-268649-150x100crop.jpg)

![Nowe limity podatkowe na 2025 rok [© cookie_studio na Freepik] Nowe limity podatkowe na 2025 rok](https://s3.egospodarka.pl/grafika2/limity-podatkowe/Nowe-limity-podatkowe-na-2025-rok-262813-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)

![Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku [© wygenerowane przez AI] Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku](https://s3.egospodarka.pl/grafika2//Drukarki-Kluczowe-Wybory-dla-Twoich-Potrzeb-Druku-269687-150x100crop.png)