-

![Visa stawia na płatności zbliżeniowe [© denphumi - Fotolia.com] Visa stawia na płatności zbliżeniowe]()

Visa stawia na płatności zbliżeniowe

... (np. w standardzie MIFARE - dotyczące funkcji biletu transportu miejskiego, kontroli dostępu, dokumentu tożsamości, itd.). Technologia zbliżeniowa przynosi korzyści zarówno użytkownikom ... , z których otrzymują oferty, a także bankomatów akceptujących karty Visa. System oceny ryzyka w czasie rzeczywistym organizacji Visa (ang. Visa Real Time ...

-

![Oprogramowanie BlackBerry Enterprise Server Express Oprogramowanie BlackBerry Enterprise Server Express]()

Oprogramowanie BlackBerry Enterprise Server Express

... w zasobach sieciowych firmy Użycie mobilnych aplikacji w celu dostępu do firmowych zasobów chronionych przez firewall Dla ... z VMware ESX Ponad 35 procedur i polityk kontroli IT, w tym możliwość zdalnego czyszczenia urządzenia oraz ... biznesowych: BlackBerry® Mobile Voice System (funkcjonalność telefonu stacjonarnego na smartfonach BlackBerry), ...

-

![Adgar Business Centre na Mokotowie Adgar Business Centre na Mokotowie]()

Adgar Business Centre na Mokotowie

... parkingu podziemnym, posiada dodatkowo w pobliżu osobny wielopoziomowy garaż naziemny, który może pomieścić 237 samochodów. W celu kontroli dostępu do parkingu podziemnego zastosowano system identyfikacji tablic rejestracyjnych samochodów, którym najemcy mogą zarządzać za pośrednictwem strony internetowej. Lokalizacja kompleksu na Mokotowie, przy ...

-

![Kolejna luka w Windows usunięta [© stoupa - Fotolia.com] Kolejna luka w Windows usunięta]()

Kolejna luka w Windows usunięta

... tym, że jest narzędziem szpiegostwa przemysłowego: jego celem jest uzyskanie dostępu do systemu operacyjnego Siemens WinCC, który służy do gromadzenia danych i ... , sklasyfikowana jako „Elevation of Privilege” (EoP), pozwalała na uzyskanie pełnej kontroli nad zainfekowanym komputerem. Podobna luka klasy EoP została wykryta przez ekspertów ...

-

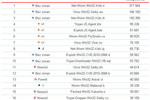

![Kaspersky Lab: szkodliwe programy IX 2010 Kaspersky Lab: szkodliwe programy IX 2010]()

Kaspersky Lab: szkodliwe programy IX 2010

... miesiącach, zestawienie zostało przygotowane w oparciu o dane wygenerowane przez system Kaspersky Security Network (KSN) - ... ochrony w czasie rzeczywistym (skanowanie podczas dostępu). Użycie statystyk z tej metody skanowania pozwala ... czy kradzież poufnych danych, lecz uzyskanie kontroli nad systemami przemysłowymi. Zasadniczo jest to szkodliwy ...

-

![IMMOFINANZ Group buduje Riverpark w Poznaniu IMMOFINANZ Group buduje Riverpark w Poznaniu]()

IMMOFINANZ Group buduje Riverpark w Poznaniu

... się do środka budynków dzięki rampom podjazdowym przy klatkach schodowych, które są wyposażone w szerokie windy. Poczucie bezpieczeństwa zapewnia system monitoringu i kontroli dostępu.W doborze materiałów i w rozwiązaniach przestrzennych widoczna jest dbałość o trwałość i jakość inwestycji. Materiały naturalne jak kamień, gres, lastrico, szkło ...

-

![Kaspersky Lab wykrywa "The Mask" [© lolloj - Fotolia.com] Kaspersky Lab wykrywa "The Mask"]()

Kaspersky Lab wykrywa "The Mask"

... zamykania operacji, ukrywania się po reguły dostępu i czyszczenie zamiast usuwania plików dziennika zdarzeń. ... Podczas dochodzenia prowadzonego przez Kaspersky Lab zamknięto serwery kontroli (C&C) wykorzystywane przez atakujących. Doliczono się ponad 380 ... ukrywania się. "Maska" to wysoce modułowy system; obsługuje wtyczki i pliki konfiguracyjne, które ...

-

![Masz mobilne konto bankowe? Lepiej uważaj Masz mobilne konto bankowe? Lepiej uważaj]()

Masz mobilne konto bankowe? Lepiej uważaj

... za jego pomocą wyświetlić fałszywy komunikat w imieniu banku nakłaniający do wprowadzenia hasła, co pozwoli im na uzyskanie dostępu do konta bankowości on-line i przejęcia kontroli nad funduszami ofiary ataku. Aby uniknąć infekcji programem Android.BankBot.34.origin Doctor Web zaleca użytkownikom powstrzymanie się ...

-

![5 dowodów na pożyteczność nowoczesnego ERP [© Mathias Rosenthal - Fotolia.com] 5 dowodów na pożyteczność nowoczesnego ERP]()

5 dowodów na pożyteczność nowoczesnego ERP

... kontroli operacyjnej, budżetowania czy planowania, firmy są w stanie zapewnić najwyższą jakość obsługi klienta. Jest to bardzo korzystne zwłaszcza na dużych, złożonych i szybko zmieniających się rynkach. Dokładny wgląd do aktualnych danych: Przedsiębiorstwa nigdy wcześniej nie potrzebowały dostępu ... z łatwością może wykonać system. Warto również ...

-

![Kaspersky Internet Security – multi-device 2016 oraz Anti-Virus 2016 Kaspersky Internet Security – multi-device 2016 oraz Anti-Virus 2016]()

Kaspersky Internet Security – multi-device 2016 oraz Anti-Virus 2016

... się z kamerą, ostrzega użytkownika przed próbami uzyskania nieautoryzowanego dostępu, a w razie potrzeby blokuje dostęp do kamery. Każdy użytkownik ... znaków wprowadzanych przez użytkownika i rozbudowany moduł kontroli rodzicielskiej. Android – przy pomocy rozwiązania ... Kaspersky Anti-Virus zawiera również system automatycznej ochrony przed exploitami, ...

-

![ESET Internet Security i nowy ESET NOD32 Antivirus ESET Internet Security i nowy ESET NOD32 Antivirus]()

ESET Internet Security i nowy ESET NOD32 Antivirus

... kontroli rodzicielskiej i udoskonalony monitor sieci domowej. To ostatnie narzędzie sprawdza router w poszukiwaniu luk w zainstalowanym na nim oprogramowaniu, weryfikuje siłę hasła, które chroni dostępu ... i atakować użytkownika zaraz po włączeniu komputera, zanim uruchomi się system operacyjny. Menedżer licencji (dostępne we wszystkich programach: ...

-

![Kaspersky ostrzega: VNC open source źródłem zagrożeń Kaspersky ostrzega: VNC open source źródłem zagrożeń]()

Kaspersky ostrzega: VNC open source źródłem zagrożeń

... przy użyciu hasła, a niektóre serwery nie zezwalają na skonfigurowanie dostępu bez hasła. Byłem zaskoczony prostotą wykrytych luk w zabezpieczeniach oraz tym, ... procesie przemysłowym. Ściśle monitoruj i rejestruj zdarzenia dotyczące każdej sesji zdalnej kontroli wymaganej przez proces przemysłowy; zdalny dostęp powinien być domyślnie wyłączony, a ...

-

![Trojan udający aplikację Clubhouse w natarciu [© andriano_cz - Fotolia.com] Trojan udający aplikację Clubhouse w natarciu]()

Trojan udający aplikację Clubhouse w natarciu

... jej wersji na Androida. Do pobrania nieistniejącej oficjalnie aplikacji Clubhouse na system Android zachęca spreparowana strona internetowa, wyglądająca i działająca niemal jak prawdziwa ... prosi także ofiarę o włączenie usług ułatwień dostępu, skutecznie umożliwiając przestępcom przejęcie kontroli nad urządzeniem. Oczywiście, oprócz wcześniej ...

-

![Od 2022 r. szybszy zwrot podatku VAT ale tylko dla wybranych [© apops - Fotolia.com] Od 2022 r. szybszy zwrot podatku VAT ale tylko dla wybranych]()

Od 2022 r. szybszy zwrot podatku VAT ale tylko dla wybranych

... nadanych tym osobom fizycznym. Krajowy System e-Faktur będzie systemem teleinformatycznym służącym do: nadawania, zmiany ... dostępu do faktur ustrukturyzowanych; otrzymywania faktur ustrukturyzowanych; przechowywania faktur ustrukturyzowanych; oznaczania faktur ustrukturyzowanych numerem identyfikującym przydzielonym w KSeF; analizy i kontroli ...

-

![Konsultacje KSeF na finiszu. Co udało się ustalić? [© Kzenon - Fotolia.com] Konsultacje KSeF na finiszu. Co udało się ustalić?]()

Konsultacje KSeF na finiszu. Co udało się ustalić?

... systemem, który ma zrewolucjonizować proces fakturowania i podatkowych kontroli w Polsce. Jednym z tematów dyskusji był obowiązek stosowania identyfikatora ... , ekspert ds. KSeF Exorigo-Upos. Przedstawiciele branży faktoringowej zgłaszali uwagi dotyczące dostępu do danych w KSeF oraz zauważali problemy związane z fałszywymi fakturami i oszustwami. ...

-

![Uwierzytelnianie tożsamości przez RSA SecurID [© Nmedia - Fotolia.com] Uwierzytelnianie tożsamości przez RSA SecurID]()

Uwierzytelnianie tożsamości przez RSA SecurID

... kontroli haseł po zaawansowane dwuskładnikowe uwierzytelnianie tożsamości, a także zarządzanie informacjami potwierdzającymi tożsamość oraz regułami klasy korporacyjnej. Udostępnia również technologię IntelliAccessTM –rozwiązanie w zakresie bezpiecznego dostępu ...

-

![Bezpieczna bankowość elektroniczna - porady [© stoupa - Fotolia.com] Bezpieczna bankowość elektroniczna - porady]()

Bezpieczna bankowość elektroniczna - porady

... pracy placówki banku. Dla klienta oznacza to również możliwość stałej kontroli rachunku dzięki możliwości sprawdzania salda, w tym także kart kredytowych. Dodatkowo ... otrzymują elementy uwierzytelniające, które pozwalają korzystać z usługi: numer klienta i hasło dostępu pozwalające na zidentyfikowanie klienta, kartę kodów jednorazowych zawierającą ...

-

![F-Secure Internet Security 2010 F-Secure Internet Security 2010]()

F-Secure Internet Security 2010

... jako wyniki wyszukiwania są bezpiecznie. Oprogramowanie obsługuje system Windows 7. Przeprowadzone przez firmę F-Secure badania ... służą do wyłudzania poufnych danych np. dostępu do konta bankowego on line. Zgodnie z wynikami ... pakiet F-Secure Internet Security 2010 zawiera funkcję kontroli rodzicielskiej wzmocnioną przez technologię cloud computing, ...

-

![Kaspersky Lab: sprzętowy antywirus zwalczający rootkity [© violetkaipa - Fotolia.com] Kaspersky Lab: sprzętowy antywirus zwalczający rootkity]()

Kaspersky Lab: sprzętowy antywirus zwalczający rootkity

... dostarczając użytkownikowi informacje o swoim działaniu (jeżeli sprzętowe urządzenie kontroli jest zainstalowane w komputerze, możliwy jest dialog z użytkownikiem). Urządzenie może ... nad konwencjonalnymi rozwiązaniami antywirusowymi - monitoruje ono wszystkie próby uzyskania dostępu do pamięci, a jednocześnie pozostaje niedostępne dla szkodliwego ...

-

![Robak Stuxnet otworzy erę cyberwojen? [© stoupa - Fotolia.com] Robak Stuxnet otworzy erę cyberwojen?]()

Robak Stuxnet otworzy erę cyberwojen?

... (od Realtek i JMicron), które pomogły monitorować szkodnika przez długi czas. Ostatecznym celem robaka było uzyskanie dostępu do Simatic WinCC SCADA, wykorzystywanego jako przemysłowy system kontroli, który monitoruje i kontroluje procesy przemysłowe, infrastruktury oraz oparte na urządzeniach. Podobne systemy są powszechnie wykorzystywane ...

-

![Bezpieczeństwo w sieci w 2011 roku [© stoupa - Fotolia.com] Bezpieczeństwo w sieci w 2011 roku]()

Bezpieczeństwo w sieci w 2011 roku

... coraz bardziej wyraźny trend polegający na rozwoju narzędzi bezpieczeństwa dla zdalnego dostępu przez sieci VPN, a szczególnie portali webowych wykorzystujących SSL VPN. Trend 3: ... na przykład aplikacji web, aby ustanowić odpowiednie polityki zabezpieczeń i systemy kontroli. Takie techniki, jak: VPN, WLAN i Clean Pipe będą rozwijały się pod kątem ...

-

![Okęcie Business Park: kolejny biurowiec Okęcie Business Park: kolejny biurowiec]()

Okęcie Business Park: kolejny biurowiec

... mkw. powierzchni biurowej klasy A. Biurowiec jest wyposażony w podniesione podłogi, podwieszane sufity, dźwiękochłonne okna uchylne, pełną klimatyzację, nowoczesny system zarządzania budynkiem i kontroli dostępu oraz profesjonalną ochronę. Generalnym wykonawcą budynku Corius jest firma Unibep. Zakończenie robót planowane jest do końca br. Docelowo ...

-

![Jakie zagrożenia generuje elektronika samochodowa? [© Scanrail - Fotolia.com] Jakie zagrożenia generuje elektronika samochodowa?]()

Jakie zagrożenia generuje elektronika samochodowa?

... , radiem, elektryczną regulacją siedzeń, ABS-em, systemami kontroli trakcji, systemami automatycznego utrzymywania bezpiecznej odległości (Autonomous Cruise Control ... najnowszych gadżetów elektronicznych i urządzeń mobilnych. Jednak ze wzrostem powszechności dostępu do Internetu rośnie też ryzyko włamania na skutek wykorzystania słabości systemów ...

-

![ESET Endpoint Antivirus NOD32 i Endpoint Security ESET Endpoint Antivirus NOD32 i Endpoint Security]()

ESET Endpoint Antivirus NOD32 i Endpoint Security

... Endpoint Security administrator może skorzystać dodatkowo z firewalla, filtra antyspamowego oraz opcji kontroli dostępu do stron WWW. Ostatnia z wymienionych pozwala ograniczać pracownikom dostęp ... serwisów oferujących tzw. streaming. Nowe programy ESET zyskały również system HIPS, który pozwala administratorowi sieci firmowej precyzyjnie określić ...

-

![Spam I 2014 Spam I 2014]()

Spam I 2014

... która kradnie loginy i hasła użytkowników i wysyła je do serwera kontroli cyberprzestępców. Potrafią również przeprowadzać ataki DDoS oraz pobierać i uruchamiać losowo ... nazwę sklepu Amazon. Odbiorca został poinformowany, że w serwisie odnotowano próbę uzyskania dostępu do jego konta z komputera innej osoby. Odbiorca został poproszony o potwierdzenie ...

-

![Zagrożenia internetowe: cyberprzestępcy lubią Twoją firmę [© apops - Fotolia.com] Zagrożenia internetowe: cyberprzestępcy lubią Twoją firmę]()

Zagrożenia internetowe: cyberprzestępcy lubią Twoją firmę

... , exploity i botnety – uważaj na maile i załączniki Jedną z najbardziej popularnych technik dostępu do poufnych informacji jest phishing, polegający na tym, ... cyberprzestępców zwykle wykorzystują luki w oprogramowaniu, dzięki którym możliwe jest przejęcie kontroli nad komputerem i kradzież poufnych informacji. Przestępcy zajmują się nie tylko ...

-

![Canon imageRUNNER ADVANCE C3300 Canon imageRUNNER ADVANCE C3300]()

Canon imageRUNNER ADVANCE C3300

... oraz ułatwia utylizację dokumentów. Łatwe zarządzanie i kontrola Urządzenia wyposażono w system automatycznego zarządzania tonerem. Zastosowano wbudowane przewodniki wideo w ... prawami użytkowników, jak również nagradzane rozwiązanie do raportowania i kontroli dostępu Universal Login Manager (ULM). Skierowane do bardziej wymagających środowisk ...

-

![Symetris Business Park stanie w centrum Łodzi Symetris Business Park stanie w centrum Łodzi]()

Symetris Business Park stanie w centrum Łodzi

... wyniesie 19 000 mkw. W budynkach (obecnie trwa realizacja pierwszego z nich) zastosowany zostanie szereg nowoczesnych rozwiązań technologicznych, wysokiej klasy łącza teleinformatyczne, system bezpieczeństwa, monitorowania i kontroli dostępu. Realizacja pierwszego etapu zakończy się w I kw. 2016 roku. Wartość inwestycji to około 100 mln PLN.

-

![Kaspersky Safe Kids Kaspersky Safe Kids]()

Kaspersky Safe Kids

... ) lub rozwiązanie może powiadomić dziecko, że powinno przestać korzystać z urządzenia, nie blokując dostępu. Korzystanie z aplikacji. Aplikacje mogą być potencjalnie niebezpieczne lub niepożądane, np. te zawierające ... grze online lub utrata referatu może być stresującym wydarzeniem dla dziecka, dlatego oprócz narzędzi kontroli rodzicielskiej należy ...

-

![Inwestycja Wilczak 20 w Poznaniu w rozbudowie Inwestycja Wilczak 20 w Poznaniu w rozbudowie]()

Inwestycja Wilczak 20 w Poznaniu w rozbudowie

... na rowery czy plac zabaw. Poza częścią mieszkaniową będzie także miejsce na handel i usługi. Docelowo cała inwestycja zostanie ogrodzona i wyposażona w system monitoringu i kontroli dostępu.

-

![Bliska Wola Tower: mieszkania, biura, aparthotel Bliska Wola Tower: mieszkania, biura, aparthotel]()

Bliska Wola Tower: mieszkania, biura, aparthotel

... , SUG,SSP) oraz udogodnień podnoszących prestiż lokalizacji np.: system centralnej klimatyzacji. – Ofertę, którą wprowadzamy do przedsprzedaży, kierujemy ... będzie osobne wejście, windy oraz recepcję, która spełniać będzie funkcję kontroli dostępu. Apartamenty na wynajem (lokale aparthotelowe) posiadać będą zróżnicowaną strukturę –jednopokojowych z ...

-

![Co jest największą zaletą open source? [© ar130405 - Fotolia.com] Co jest największą zaletą open source?]()

Co jest największą zaletą open source?

... technologii korzysta z rozwiązań open source. Przeważa system operacyjny, ale firmy stawiają również np. na ... (14,9 proc. badanych), czyli rozwiązań, które np. pomagają w utrzymaniu kontroli nad wdrożeniami w środowiskach centrów danych oraz tzw. ... w sposobie organizacji pracy i coraz większej potrzebie dostępu do danych w dowolnym miejscu i czasie. ...

-

![Lazarus znowu atakuje Lazarus znowu atakuje]()

Lazarus znowu atakuje

... jako zdalne narzędzie administracji, dzięki któremu cyberprzestępcy zyskują pełnię kontroli nad zainfekowanymi urządzeniami. Mogą wykonywać różne operacje, takie jak ... ugrupowań cyberprzestępczych, nieustannie rozwijając i usprawniając swoje mechanizmy. Przykład narzędzia zdalnego dostępu Dtrack pokazuje, że nawet jeśli wydaje się, że dane zagrożenie ...

-

![Groźna luka w zabezpieczeniach Windows Server. Microsoft udostępnia łatkę Groźna luka w zabezpieczeniach Windows Server. Microsoft udostępnia łatkę]()

Groźna luka w zabezpieczeniach Windows Server. Microsoft udostępnia łatkę

... ostrzegają, że zagrożenie jest poważne - może przyczynić się nawet do przejęcia całkowitej kontroli nad działem informatycznym przedsiębiorstwa. O bardzo wysokim ryzyku mówi też sam Microsoft ... wiadomościami e-mail czy ruchem sieciowym. Pozwala to m.in. na zablokowanie dostępu do usług oraz zbieranie poświadczeń użytkowników. W efekcie haker może ...

-

![Patologie (nie tylko płatnicze) w firmach transportowych - jak sobie z nimi radzić? Patologie (nie tylko płatnicze) w firmach transportowych - jak sobie z nimi radzić?]()

Patologie (nie tylko płatnicze) w firmach transportowych - jak sobie z nimi radzić?

... Mobilności. Przepisy te mają na celu ograniczenie czasu pracy, zwiększenie kontroli nad przestrzeganiem regulacji dotyczących czasu jazdy i odpoczynku oraz podniesienie standardów ... alarmowe i monitoring w pojazdach, zabezpieczenie zamków i kapsli paliwowych, kontrola dostępu do pojazdów czy ścisła kontrola korzystania z kart paliwowych. Ważne jest ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Visa stawia na płatności zbliżeniowe [© denphumi - Fotolia.com] Visa stawia na płatności zbliżeniowe](https://s3.egospodarka.pl/grafika/Visa/Visa-stawia-na-platnosci-zblizeniowe-iQjz5k.jpg)

![Kolejna luka w Windows usunięta [© stoupa - Fotolia.com] Kolejna luka w Windows usunięta](https://s3.egospodarka.pl/grafika/luki-w-zabezpieczeniach/Kolejna-luka-w-Windows-usunieta-MBuPgy.jpg)

![Kaspersky Lab wykrywa "The Mask" [© lolloj - Fotolia.com] Kaspersky Lab wykrywa "The Mask"](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Kaspersky-Lab-wykrywa-The-Mask-132130-150x100crop.jpg)

![5 dowodów na pożyteczność nowoczesnego ERP [© Mathias Rosenthal - Fotolia.com] 5 dowodów na pożyteczność nowoczesnego ERP](https://s3.egospodarka.pl/grafika2/decyzje-biznesowe/5-dowodow-na-pozytecznosc-nowoczesnego-ERP-162430-150x100crop.jpg)

![Trojan udający aplikację Clubhouse w natarciu [© andriano_cz - Fotolia.com] Trojan udający aplikację Clubhouse w natarciu](https://s3.egospodarka.pl/grafika2/trojany/Trojan-udajacy-aplikacje-Clubhouse-w-natarciu-236701-150x100crop.jpg)

![Od 2022 r. szybszy zwrot podatku VAT ale tylko dla wybranych [© apops - Fotolia.com] Od 2022 r. szybszy zwrot podatku VAT ale tylko dla wybranych](https://s3.egospodarka.pl/grafika2/KSeF/Od-2022-r-szybszy-zwrot-podatku-VAT-ale-tylko-dla-wybranych-241416-150x100crop.jpg)

![Konsultacje KSeF na finiszu. Co udało się ustalić? [© Kzenon - Fotolia.com] Konsultacje KSeF na finiszu. Co udało się ustalić?](https://s3.egospodarka.pl/grafika2/KSeF/Konsultacje-KSeF-na-finiszu-Co-udalo-sie-ustalic-258429-150x100crop.jpg)

![Uwierzytelnianie tożsamości przez RSA SecurID [© Nmedia - Fotolia.com] Uwierzytelnianie tożsamości przez RSA SecurID](https://s3.egospodarka.pl/grafika/uwierzytelnianie-tozsamosci/Uwierzytelnianie-tozsamosci-przez-RSA-SecurID-Qq30bx.jpg)

![Bezpieczna bankowość elektroniczna - porady [© stoupa - Fotolia.com] Bezpieczna bankowość elektroniczna - porady](https://s3.egospodarka.pl/grafika/bankowosc-elektroniczna/Bezpieczna-bankowosc-elektroniczna-porady-MBuPgy.jpg)

![Kaspersky Lab: sprzętowy antywirus zwalczający rootkity [© violetkaipa - Fotolia.com] Kaspersky Lab: sprzętowy antywirus zwalczający rootkity](https://s3.egospodarka.pl/grafika/Kaspersky-Lab/Kaspersky-Lab-sprzetowy-antywirus-zwalczajacy-rootkity-SdaIr2.jpg)

![Robak Stuxnet otworzy erę cyberwojen? [© stoupa - Fotolia.com] Robak Stuxnet otworzy erę cyberwojen?](https://s3.egospodarka.pl/grafika/robaki/Robak-Stuxnet-otworzy-ere-cyberwojen-MBuPgy.jpg)

![Bezpieczeństwo w sieci w 2011 roku [© stoupa - Fotolia.com] Bezpieczeństwo w sieci w 2011 roku](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Bezpieczenstwo-w-sieci-w-2011-roku-MBuPgy.jpg)

![Jakie zagrożenia generuje elektronika samochodowa? [© Scanrail - Fotolia.com] Jakie zagrożenia generuje elektronika samochodowa?](https://s3.egospodarka.pl/grafika/elektronika-w-samochodzie/Jakie-zagrozenia-generuje-elektronika-samochodowa-apURW9.jpg)

![Zagrożenia internetowe: cyberprzestępcy lubią Twoją firmę [© apops - Fotolia.com] Zagrożenia internetowe: cyberprzestępcy lubią Twoją firmę](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Zagrozenia-internetowe-cyberprzestepcy-lubia-Twoja-firme-155226-150x100crop.jpg)

![Co jest największą zaletą open source? [© ar130405 - Fotolia.com] Co jest największą zaletą open source?](https://s3.egospodarka.pl/grafika2/Open-Source/Co-jest-najwieksza-zaleta-open-source-207905-150x100crop.jpg)

![Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025 [© Freepik] Ranking lokat i kont oszczędnościowych. Przegląd możliwości dostępnych w sierpniu 2025](https://s3.egospodarka.pl/grafika2/najlepsze-lokaty/Ranking-lokat-i-kont-oszczednosciowych-Przeglad-mozliwosci-dostepnych-w-sierpniu-2025-268073-150x100crop.jpg)

![Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać? [© tumsasedgars - Fotolia.com] Skuteczna reklama firmy w internecie. Jakie formy reklamy wybrać?](https://s3.egospodarka.pl/grafika2/reklama-internetowa/Skuteczna-reklama-firmy-w-internecie-Jakie-formy-reklamy-wybrac-215656-150x100crop.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję [© wygenerowane przez AI] AI zabierze Ci pracę? Sprawdź, jak się przygotować na zawodową rewolucję](https://s3.egospodarka.pl/grafika2/przekwalifikowanie-zawodowe/AI-zabierze-Ci-prace-Sprawdz-jak-sie-przygotowac-na-zawodowa-rewolucje-270668-150x100crop.jpg)

![Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie [© wygenerowane przez AI] Kupno auta to dopiero początek. Przewodnik po formalnościach, terminach i karach za ich niedopełnienie](https://s3.egospodarka.pl/grafika2/kupno-samochodu/Kupno-auta-to-dopiero-poczatek-Przewodnik-po-formalnosciach-terminach-i-karach-za-ich-niedopelnienie-270667-150x100crop.jpg)

![Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu [© pixabay] Pęknięta rura: zagrożenie dla nieruchomości, zdrowia i budżetu](https://s3.egospodarka.pl/grafika2/awaria-rur/Peknieta-rura-zagrozenie-dla-nieruchomosci-zdrowia-i-budzetu-270708-150x100crop.jpg)

![Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia [© pexels] Praca w IT: gdzie spada popyt, a gdzie rosną wynagrodzenia](https://s3.egospodarka.pl/grafika2/rynek-pracy/Praca-w-IT-gdzie-spada-popyt-a-gdzie-rosna-wynagrodzenia-270707-150x100crop.jpg)

![Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku [© wygenerowane przez AI] Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku](https://s3.egospodarka.pl/grafika2//Drukarki-Kluczowe-Wybory-dla-Twoich-Potrzeb-Druku-269687-150x100crop.png)