Masz mobilne konto bankowe? Lepiej uważaj

2014-12-08 13:20

Przeczytaj także: Android.Backdoor.114 ukrywa się w oficjalnym firmware

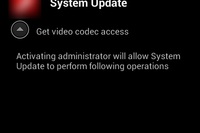

Android.BankBot.34.origin jest dystrybuowany jako aktualizacja systemu i zawiera w sobie ikonę jednego z popularnych, i co istotne, legalnych programów. Ma to zwiększyć prawdopodobieństwo instalacji i urochomienia szkodnika. Złośliwy program może naśladować dowolną aplikację, a zależy to tylko i wyłącznie od kreatywności cyberprzestępców. Po instalacji Trojan umieszcza swoją ikonę na ekranie głównym atakowanego urządzenia – jeśli w systemie obecna jest legalna aplikacja, ikona pojawia się obok niej, dzięki czemu użytkownicy łatwo mogą pomylić aplikacje i przypadkowo uruchomić malware zamiast legalnego programu. Jeśli użytkownik zainfekowanego urządzenia mobilnego nie aktywuje złośliwej aplikacji po jej instalacji, Android.BankBot.34.origin zostanie automatycznie uruchomiony po restarcie systemu.Po uruchomieniu Android.BankBot.34.origin prosi użytkownika o udzielenie mu uprawnień administracyjnych, co może w konsekwencji utrudnić jego usunięcie. Ponadto, jeśli Android.BankBot.34.origin zostanie uruchomiony przez użytkownika urządzenia, to malware usunie swoją wcześniej wykreowaną ikonę. Następnie Trojan rozpoczyna złośliwą aktywność.

fot. mat. prasowe

Android.BankBot.34.origin - system update

Trojan udaje aktualizację któregoś z popularnych, legalnych programów

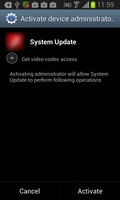

Android.BankBot.34.origin może realizować dwa scenariusze ataku na zainfekowanym urządzeniu. Pierwszy scenariusz zależy od zachowania się użytkownika i zostaje zapoczątkowany, gdy próbuje on uruchomić aplikację będącą w kręgu zainteresowań intruzów. Jeśli użytkownik zainfekowanego smartfona lub tabletu uruchomi taki program, Android.BankBot.34.origin wyświetla na ekranie aplikacji phishingowe okienko dialogowe, które prosi użytkownika o ujawnienie poufnych informacji, takich jak login i hasło, numer telefonu lub informacje o karcie kredytowej.

Mechanizm działania tego wirusa, który opiera się na naśladowaniu okien dialogowych określonych aplikacji oznacza, że jego twórcy nie tylko bazują na nieostrożności użytkowników, ale zaangażowali również znaczne środki, aby program zmylił nawet bardziej czujne osoby – informuje Joanna Schulz-Torój, specjalista Doctor Web

W tym celu przestępcy wykorzystują następujące aplikacje mobilne:

Google Play, Google Play Music, Gmail, WhatsApp, Viber, Instagram, Skype, Facebook, Twitter

Ostatecznie dane wprowadzone przez użytkownika są przekazywane na zdalny serwer.

fot. mat. prasowe

Android.BankBot.34.origin

Szkodnik wyświetla okienko dialogowe, które próbuje uzyskać od użytkownika poufne informacje

Drugi scenariusz ataku nie wymaga aktywności użytkownika i jest implementowany wyłącznie zgodnie z instrukcjami przesyłanymi przez intruzów ze zdalnego hosta. Serwer kontrolno-zarządzający (C&C) może zlecić wirusowi wykonanie następujących zadań:

- uruchomienie lub zatrzymanie przechwytywania przychodzących i wychodzących SMS-ów;

- wysłanie zapytania USSD;

- wpisanie określonych numerów na czarną listę, co skutkuje tym, że użytkownik nie otrzymuje wiadomości pochodzących z tych numerów (domyślnie lista zawiera numery centrów obsługi klienta określonych operatorów, dostawców usług bankowych on-line i firm e-commerce);

- wyczyszczenie czarnej listy;

- przesłanie na zdalny serwer informacji o aplikacjach zainstalowanych na urządzeniu;

- wysłanie wiadomości SMS;

- przekazanie ID malware na zdalny serwer;

- wyświetlenie okna dialogowego lub wiadomości zgodnie z parametrami przesłanymi z serwera C&C (np. instrukcja z serwera może określić tekst wiadomości do wyświetlenia na ekranie, ilość pól do wprowadzania danych, itp.).

![Ataki malware ukierunkowane na bankowość mobilną [© Marek - Fotolia.com] Ataki malware ukierunkowane na bankowość mobilną](https://s3.egospodarka.pl/grafika2/malware/Ataki-malware-ukierunkowane-na-bankowosc-mobilna-159115-150x100crop.jpg) Ataki malware ukierunkowane na bankowość mobilną

Ataki malware ukierunkowane na bankowość mobilną

oprac. : Agata Fąs / eGospodarka.pl

Przeczytaj także

Skomentuj artykuł Opcja dostępna dla zalogowanych użytkowników - ZALOGUJ SIĘ / ZAREJESTRUJ SIĘ

Komentarze (0)

![System Android rajem dla cyberprzestępców [© Maksim Kabakou - Fotolia.com] System Android rajem dla cyberprzestępców](https://s3.egospodarka.pl/grafika2/Android/System-Android-rajem-dla-cyberprzestepcow-171665-150x100crop.jpg)

![Trojan bankowy podszywa się pod legalną aplikację na Androida [© Rawpixel - Fotolia.com.jpg] Trojan bankowy podszywa się pod legalną aplikację na Androida](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Trojan-bankowy-podszywa-sie-pod-legalna-aplikacje-na-Androida-157982-150x100crop.jpg)

![Powraca wirus VBA [© tashatuvango - Fotolia.com] Powraca wirus VBA](https://s3.egospodarka.pl/grafika2/Visual-Basic/Powraca-wirus-VBA-144306-150x100crop.jpg)

![Co 2. cyberatak ransomware wycelowany w przemysł [© DD Images - Fotolia.com] Co 2. cyberatak ransomware wycelowany w przemysł](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Co-2-cyberatak-ransomware-wycelowany-w-przemysl-259796-150x100crop.jpg)

![8 kierunków, w których podążą cyberprzestępcy [© Nikolai Sorokin - Fotolia.com] 8 kierunków, w których podążą cyberprzestępcy](https://s3.egospodarka.pl/grafika2/szkodliwe-oprogramowanie/8-kierunkow-w-ktorych-podaza-cyberprzestepcy-147721-150x100crop.jpg)

![Prognoza pogody: które portale najpopularniejsze? [© celeste clochard - Fotolia.com] Prognoza pogody: które portale najpopularniejsze?](https://s3.egospodarka.pl/grafika2/pogodowe-portale-internetowe/Prognoza-pogody-ktore-portale-najpopularniejsze-147840-150x100crop.jpg)

![5 kroków do bezpieczeństwa dzieci w sieci [© Freepik] 5 kroków do bezpieczeństwa dzieci w sieci](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-dzieci-w-sieci/5-krokow-do-bezpieczenstwa-dzieci-w-sieci-267236-150x100crop.jpg)

![Częsta zmiana pracy w CV jednak nie odstrasza pracodawcy? [© Freepik] Częsta zmiana pracy w CV jednak nie odstrasza pracodawcy?](https://s3.egospodarka.pl/grafika2/rynek-pracy/Czesta-zmiana-pracy-w-CV-jednak-nie-odstrasza-pracodawcy-267235-150x100crop.jpg)

![Wiatraki filarem transformacji energetycznej w Polsce [© Freepik] Wiatraki filarem transformacji energetycznej w Polsce](https://s3.egospodarka.pl/grafika2/farmy-wiatrowe/Wiatraki-filarem-transformacji-energetycznej-w-Polsce-267215-150x100crop.jpg)

![Handel zagraniczny I-IV 2025. Eksport spadł o 2,4%, a import wzrósł o 3,3% r/r [© Freepik] Handel zagraniczny I-IV 2025. Eksport spadł o 2,4%, a import wzrósł o 3,3% r/r](https://s3.egospodarka.pl/grafika2/handel-zagraniczny/Handel-zagraniczny-I-IV-2025-Eksport-spadl-o-2-4-a-import-wzrosl-o-3-3-r-r-267234-150x100crop.jpg)

![Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny? [© Trueffelpix - Fotolia.com] Artykuł natywny, czyli jaki? Jak napisać dobry artykuł natywny?](https://s3.egospodarka.pl/grafika2/artykul-natywny/Artykul-natywny-czyli-jaki-Jak-napisac-dobry-artykul-natywny-215898-150x100crop.jpg)

![Ranking najlepszych kont osobistych [© wygenerowane przez AI] Ranking najlepszych kont osobistych](https://s3.egospodarka.pl/grafika2/konto-osobiste/Ranking-najlepszych-kont-osobistych-267141-150x100crop.png)

![Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany? [© jrwasserman - Fotolia.com] Najem prywatny 2023. Podatek od wynajmu mieszkania, innych nieruchomości i ruchomości - jakie zmiany?](https://s3.egospodarka.pl/grafika2/wynajem-mieszkania/Najem-prywatny-2023-Podatek-od-wynajmu-mieszkania-innych-nieruchomosci-i-ruchomosci-jakie-zmiany-249905-150x100crop.jpg)

![Ceny ofertowe nowych mieszkań w V 2025 [© Freepik] Ceny ofertowe nowych mieszkań w V 2025 [© Freepik]](https://s3.egospodarka.pl/grafika2/ceny-mieszkan/Ceny-ofertowe-nowych-mieszkan-w-V-2025-267155-50x33crop.jpg) Ceny ofertowe nowych mieszkań w V 2025

Ceny ofertowe nowych mieszkań w V 2025

![Jak zmieniły się wynagrodzenia członków zarządów na przestrzeni ostatnich 20 lat? [© Freepik] Jak zmieniły się wynagrodzenia członków zarządów na przestrzeni ostatnich 20 lat?](https://s3.egospodarka.pl/grafika2/wynagrodzenia-czlonkow-zarzadow/Jak-zmienily-sie-wynagrodzenia-czlonkow-zarzadow-na-przestrzeni-ostatnich-20-lat-267214-150x100crop.jpg)

![Oszczędzanie pieniędzy: poduszka finansowa wystarcza na 3 miesiące [© Freepik] Oszczędzanie pieniędzy: poduszka finansowa wystarcza na 3 miesiące](https://s3.egospodarka.pl/grafika2/oszczedzanie/Oszczedzanie-pieniedzy-poduszka-finansowa-wystarcza-na-3-miesiace-267216-150x100crop.jpg)

![Bliski Wschód w chaosie: zamknięta przestrzeń powietrzna, loty odwołane. Jakie prawa pasażerów? [© Freepik] Bliski Wschód w chaosie: zamknięta przestrzeń powietrzna, loty odwołane. Jakie prawa pasażerów?](https://s3.egospodarka.pl/grafika2/odwolany-lot/Bliski-Wschod-w-chaosie-zamknieta-przestrzen-powietrzna-loty-odwolane-Jakie-prawa-pasazerow-267237-150x100crop.jpg)

![Zatory płatnicze wiecznie żywe. 64 dni w roku firmy odzyskują płatności [© Freepik] Zatory płatnicze wiecznie żywe. 64 dni w roku firmy odzyskują płatności](https://s3.egospodarka.pl/grafika2/zalegle-platnosci/Zatory-platnicze-wiecznie-zywe-64-dni-w-roku-firmy-odzyskuja-platnosci-267205-150x100crop.jpg)