-

![Ataki DDoS groźne nie tylko dla firm [© tiero - Fotolia.com] Ataki DDoS groźne nie tylko dla firm]()

Ataki DDoS groźne nie tylko dla firm

... . Jak wynika z raportu firmy Verizon z 2012 roku o dochodzeniach w sprawie utraty danych (2012 Verizon Data Breach Investigations Report), wiele zaawansowanych ataków DDoS ... kryjących się za atakami wolumetrycznymi wykorzystano do przysłonięcia prób kradzieży danych. Dowodzi to, że ataki wielowektorowe są praktykowane w celu ukrycia ich faktycznego ...

-

![Płatności elektroniczne: jak zadbać o bezpieczeństwo [© Denys Prykhodov - Fotolia.com] Płatności elektroniczne: jak zadbać o bezpieczeństwo]()

Płatności elektroniczne: jak zadbać o bezpieczeństwo

... kodu PIN na karcie, ani nie przechowywać takiej informacji na karteczce noszonej w portfelu. W przypadku kradzieży, złodziej będzie posiadać pełen komplet danych umożliwiających nie tylko wyczyszczenie konta, ale także i zaciągnięcie zobowiązań, np. kredytów – ostrzega Sadowski. Ostrożność należy zachować także w sklepach i restauracjach. Czasami ...

-

![Dr.Web: zagrożenia internetowe w 2015 r. [© weerapat1003 - Fotolia.com] Dr.Web: zagrożenia internetowe w 2015 r.]()

Dr.Web: zagrożenia internetowe w 2015 r.

... z pewnością pomoże w opracowywaniu skutecznych metod walki z nimi. Zakładamy, że nowe wirusy będą więc przede wszystkim skupiać się na przechwytywaniu wprowadzanych danych, podmianie zawartości stron www, czy podmianie numerów telefonów służących do wysyłania potwierdzeń operacji. Jednym z najbardziej niebezpiecznych wirusów, które zostały odkryte ...

-

![Złośliwe pliki pomocy atakują skrzynki [© psdesign1 - Fotolia.com] Złośliwe pliki pomocy atakują skrzynki]()

Złośliwe pliki pomocy atakują skrzynki

... celem jest szyfrowanie danych użytkownika, aby następnie wymusić okup za ich odszyfrowanie. Szkodliwe załączniki posiadają rozszerzenie *.chm. Co ciekawe, hakerzy uciekli się do bardzo „modnego”, a zarazem skutecznego sposobu, by automatycznie wprowadzić złośliwe oprogramowanie na komputery swoich ofiar poprzez szkodliwe załączniki o rozszerzeniu ...

Tematy: Cryptowall, zagrożenia internetowe, wirusy, cyberprzestępcy, spam, phishing, hakerzy, ransomware -

![Jak przerwać zabójczy łańcuch, czyli o atakach APT [© duncanandison - Fotolia.com] Jak przerwać zabójczy łańcuch, czyli o atakach APT]()

Jak przerwać zabójczy łańcuch, czyli o atakach APT

... stwierdzą obecności szkodliwego oprogramowania, użytkownik wcześniej czy później dołączy do grona ofiar. Do wielu takich incydentów dochodzi dlatego, że nie bierzemy pod ... wykorzystaniem systemów automatycznych i ręcznych w celu ochrony zasobów sieci i danych przedsiębiorstwa. Informacje o nieznanych wcześniej zagrożeniach powinny zostać przekazane ...

-

![Bezpieczeństwo w sieci: rośnie świadomość zagrożeń, kontroli ciągle brak [© vchalup - Fotolia.com] Bezpieczeństwo w sieci: rośnie świadomość zagrożeń, kontroli ciągle brak]()

Bezpieczeństwo w sieci: rośnie świadomość zagrożeń, kontroli ciągle brak

... do wprowadzenia zabezpieczeń, chroniących przedsiębiorstwo przez utratą lub zniszczeniem danych i innymi cyberzagrożeniami, których niestety nie jest mało. ... działań. Niemniej jednak to nie utrata reputacji, a szkody spowodowane wyciekiem danych (klientów) są zagrożeniami, których ankietowani obawiają się najbardziej – to zagrożenie zostało wskazane ...

-

![Facebook ostrzega przed szpiegami [© Sondem - Fotolia.com] Facebook ostrzega przed szpiegami]()

Facebook ostrzega przed szpiegami

... zdarzenia, takie jak kolejne nieudane próby logowania, regularne wnioski rządów o udostępnienie danych i podejrzane kampanie phishingowe. Jednak nie oznacza to, że portal wprost ... mogą znaleźć się na celowniku, gdyż ich konta zawierają mnóstwo prywatnych danych, a sam portal linkuje do profilów tysięcy osób podejrzanych o terroryzm lub przestępców ...

-

![Nemucod atakuje. W Polsce jest już numerem 1! [© georgejmclittle - Fotolia.com] Nemucod atakuje. W Polsce jest już numerem 1!]()

Nemucod atakuje. W Polsce jest już numerem 1!

... Nemucod, którego celem jest szantaż i wyłudzenie pieniędzy od swoich ofiar. Kamil Sadkowski z krakowskiego laboratorium antywirusowego firmy ESET podkreśla, że wśród wszystkich ... kliknąć w zainfekowany załącznik. Regularnie twórz kopie zapasowe swoich danych i przechowuj je na zewnętrznych nośnikach danych (np. dyskach USB) lub w chmurze. Regularnie ...

-

![Brexit: niebezpieczny dla Polski, fatalny dla złotówki [© stockpics - Fotolia.com] Brexit: niebezpieczny dla Polski, fatalny dla złotówki]()

Brexit: niebezpieczny dla Polski, fatalny dla złotówki

... może również rodzić bardzo poważne skutki dla polskiej wymiany handlowej. Według danych GUS za 2015 r., Wielka Brytania jest drugim największym rynkiem eksportowym dla ... wpływ na przyciąganie bezpośrednich inwestycji (FDI) do Polski. Choć według danych Ministerstwa Rozwoju Wielka Brytania zajmuje dopiero 10 miejsce na liście największych inwestorów ...

-

![Świat: wydarzenia tygodnia 48/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 48/2018]()

Świat: wydarzenia tygodnia 48/2018

... , po oprogramowania typu spyware i ransomware. Konsekwencją może być kradzież tożsamości, opróżnienie konta bankowego, blokada danych na komputerze do czasu zapłacenia żądanego okupu, oszustwa i kradzieże danych – nie tylko indywidualnych użytkowników, ale i tajemnic handlowych przedsiębiorstw. – Prowadzone są kampanie ukierunkowane na eliminację ...

-

![Sezon zimowy, czyli pora na ataki phishingowe [© vchalup - Fotolia.com] Sezon zimowy, czyli pora na ataki phishingowe]()

Sezon zimowy, czyli pora na ataki phishingowe

... wspierają akcje charytatywne. Są rozproszeni, nie przywiązują należytej uwagi do ochrony swoich danych dostępowych, instalują malware. Firmy podsumowują rok, pracownicy są na urlopie. ... wykryte w sieci. Single Sign On. Jeden podpis elektroniczny. Im mniej danych dostępowych muszą pamiętać użytkownicy, tym mniej chętnie dzielą się nimi w aplikacjach, ...

-

![Spam i phishing w biznesie Spam i phishing w biznesie]()

Spam i phishing w biznesie

... nadawcami mieli być internetowi giganci. Oszustom najwyraźniej nie przestaje zależeć na danych i pieniądzach. Spam i phishing to techniki, które wśród cyberprzestępców atakujących ... , przestępcy nadal aktywnie wykorzystują ją w celu przenikania do systemów swoich ofiar. Niezwykle istotne w tej sytuacji są środki zapobiegawcze, takie jak szkolenie ...

-

![Sextortion metodą "na agenta CIA" Sextortion metodą "na agenta CIA"]()

Sextortion metodą "na agenta CIA"

... amerykańskiej agencji wywiadowczej żąda od swoich ofiar równowartości 10 000 dolarów w bitcoinach za milczenie. W jakiej sprawie? Przekonuje, że znalazł nazwisko adresata w dokumentach dotyczących dochodzenia dotyczącego działających w sieci pedofilów. Utrzymuje również, że znajduje się w posiadaniu danych kontaktowych jego najbliższych oraz adresu ...

-

![Sektor finansowy pod ostrzałem cyberataków [© araraadt - Fotolia.com] Sektor finansowy pod ostrzałem cyberataków]()

Sektor finansowy pod ostrzałem cyberataków

... świat Podobne ataki były dotąd prowadzone przez podmioty sponsorowane przez państwa reżimowe, często objęte sankcjami lub działaniami wojennymi. Celem kradzieży danych finansowych było monitorowanie działalności konkretnych osób czy dużych transakcji międzynarodowych. W ciągu ostatnich trzech lat z tego typu incydentami, zaobserwowanymi w ponad 30 ...

-

![Kaspersky Total Security, Kaspersky Internet Security i Kaspersky Anti-Virus 2020 Kaspersky Total Security, Kaspersky Internet Security i Kaspersky Anti-Virus 2020]()

Kaspersky Total Security, Kaspersky Internet Security i Kaspersky Anti-Virus 2020

... mechanizm wymieniania danych logowania między produktami. Dzięki temu klienci, którzy użytkują już rozwiązania firmy, nie muszą ponownie wprowadzać swoich danych po zakupie nowego ... * Tylko na komputerach PC i Mac ** Usługa VPN chroni maks. 200 MB danych dziennie na każdym urządzeniu Kaspersky Anti-Virus Zapewnia ochronę antywirusową w czasie ...

-

![Darmowy Netflix na czas pandemii to zwykłe oszustwo! [© Danielle Bonardelle - Fotolia.com] Darmowy Netflix na czas pandemii to zwykłe oszustwo!]()

Darmowy Netflix na czas pandemii to zwykłe oszustwo!

... wysyłanymi przede wszystkim przez media społecznościowe i aplikację WhatsApp. Rzekoma aktywacja dostępu do darmowych treści popularnego serwisu to sposób na kradzież danych i zainfekowania urządzenia ofiary. Darmowy Netflix jako wabik na potencjalne ofiary to zabieg, po który cyberprzestępcy sięgali już w przeszłości. Z komunikatu opublikowanego ...

-

![Luka VAT: uszczelnienie podatku to fikcja [© Jérôme Rommé - Fotolia.com] Luka VAT: uszczelnienie podatku to fikcja]()

Luka VAT: uszczelnienie podatku to fikcja

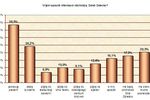

... lutego 2019 r. w odpowiedzi na interpelację poselską 28742 Zastępca Szefa Krajowej Administracji Skarbowej, działając z upoważnienia Ministra Finansów, wskazał, że wg jego danych luka podatkowa w VAT w 2013 r. wynosiła 25,7%, w 2015 r. – 23,9%, a już w 2017 r., czyli zaledwie po 9 miesiącach funkcjonowania KAS (od 1 marca 2017 r.) – jedynie ...

-

![Whaling, czyli phishing na grubą rybę. Na co uważać? [© calypso77 - Fotolia] Whaling, czyli phishing na grubą rybę. Na co uważać?]()

Whaling, czyli phishing na grubą rybę. Na co uważać?

... tym cyberprzestępcy. Jedną z ich ulubionych metod jest phishing, czyli "łowienie" ofiar poprzez podszywanie się pod zaufana osobę i instytucję. Proceder ten jest ... ” przesyłają do firmy fałszywą wiadomość e-mail, która zazwyczaj zawiera prośbę o podanie danych dostępowych do bankowości elektronicznej czy informacji o karcie kredytowej. Hakerzy mogą ...

-

![TinyCheck od Kaspersky ochroni twoją prywatność TinyCheck od Kaspersky ochroni twoją prywatność]()

TinyCheck od Kaspersky ochroni twoją prywatność

... które łącznie zostały zainstalowane ponad 500 milionów razy. Tego rodzaju gromadzenie danych możliwe jest w sytuacji, gdy twórcy osadzają w swojej aplikacji pewien komponent – ... Pi 3 lub nowszy z niewielkim ekranem dotykowym. Potajemne śledzenie użytkowników i wykorzystywanie ich danych bez ich wiedzy nie powinno mieć miejsca bez względu na ...

-

![6 najpopularniejszych sposobów na zarażenie programami malware [© tashatuvango - Fotolia.com] 6 najpopularniejszych sposobów na zarażenie programami malware]()

6 najpopularniejszych sposobów na zarażenie programami malware

... nierzadko, choćby z ciekawości, podłączają go do swoich komputerów, nie mając świadomości, że mogą dać w ten sposób hakerom dostęp do osobistych danych. Jeśli komputer nie będzie wyposażony w aktualne oprogramowanie antywirusowe zabezpieczające punkty końcowe i skanujące wszelkie nośniki zewnętrzne podłączone do urządzenia, bez wątpienia ...

-

![Złośliwe wiadomości e-mail. Co zrobić, gdy dojdzie do ataku? [© pixabay.com] Złośliwe wiadomości e-mail. Co zrobić, gdy dojdzie do ataku?]()

Złośliwe wiadomości e-mail. Co zrobić, gdy dojdzie do ataku?

... złośliwy link bywa często niemożliwe. Barracuda przekonuje, że dla bezpieczeństwa danych firmowych liczy się nie tylko wcześniejsze blokowanie zagrożeń, ale również ... . Wykorzystanie danych wywiadowczych gromadzonych przez inne organizacje jest skutecznym podejściem do pokonywania ataków na dużą skalę, zamiast korzystania wyłącznie z danych o ...

-

![Kaspersky: phishing żeruje na pandemii, na co uważać? Kaspersky: phishing żeruje na pandemii, na co uważać?]()

Kaspersky: phishing żeruje na pandemii, na co uważać?

... więc właściwie zaskoczeniem, że również COVID-19 okazał się sposobem na łowienie ofiar. Potwierdzeniem tego jest najnowsza analiza firmy Kaspersky. Dowodzi ona, ... z pandemią niż w maju. W większości oszustw związanych z pandemią cyberprzestępcy dążą do zdobycia danych użytkowników. Często wykorzystują w tym celu phishing: po kliknięciu odnośnika z ...

-

![Kryptowaluty SafeMoon na celowniku hakerów Kryptowaluty SafeMoon na celowniku hakerów]()

Kryptowaluty SafeMoon na celowniku hakerów

... która rozpowszechnia złośliwe oprogramowanie umożliwiające zdalny dostęp do komputerów ofiar" - ostrzega ekspert ESET. SafeMoon – kolejna kryptowaluta w obszarze zainteresowań ... ofiary. Remcos pozwala atakującemu pozyskać wiele poufnych danych użytkownika. Możliwości Remcos obejmują m.in kradzież danych logowania z różnych przeglądarek internetowych, ...

-

![Likwidacja spółki handlowej krok po kroku [© focusphoto - Fotolia.com] Likwidacja spółki handlowej krok po kroku]()

Likwidacja spółki handlowej krok po kroku

... muszą pamiętać o dopełnieniu jeszcze innych, wspominanych na wstępie obowiązków: po otwarciu likwidacji – o poinformowaniu urzędu skarbowego o zmianie danych spółki, o zaktualizowaniu danych w zgłoszeniu rejestracyjnym VAT-R, i wreszcie o przekazaniu odpisu sprawozdania likwidacyjnego. Po wykreśleniu spółki z rejestru należy zgłosić zakończenie ...

Tematy: likwidacja spółki, spółka handlowa, spółki handlowe, spółki kapitałowe, likwidacja działalności, zamknięcie firmy, likwidacja firmy, likwidacja działalności gospodarczej, wyrejestrowanie z ubezpieczeń, spis z natury, likwidacja spółki jawnej, likwidacja spółki z o.o., wykreślenie z KRS, wystąpienie wspólnika, postępowanie upadłościowe -

![O krok przed atakiem ransomware, czyli cyber deception O krok przed atakiem ransomware, czyli cyber deception]()

O krok przed atakiem ransomware, czyli cyber deception

... też rosnącą liczbę przypadków, w których ofiara płaci okup, ale nigdy nie otrzymuje kluczy deszyfrujących, potrzebnych do przywrócenia dostępu do danych. W jeszcze poważniejszych przypadkach oprogramowanie ransomware trwale usuwa dane z dysków znajdujących się w komputerach stacjonarnych i serwerach, pomimo zapłacenia okupu. Odpowiadanie na ...

-

![Jakie ukryte ustawienia skrzynki odbiorczej e-mail wykorzystują cyberprzestępcy? [© pixabay.com] Jakie ukryte ustawienia skrzynki odbiorczej e-mail wykorzystują cyberprzestępcy?]()

Jakie ukryte ustawienia skrzynki odbiorczej e-mail wykorzystują cyberprzestępcy?

... tę taktykę. Tworzenie złośliwych reguł stwarza poważne zagrożenie dla integralności danych i zasobów organizacji. Technika jest stosowana już po włamaniu, a to oznacza, ... nad skrzynką e-mail ofiary, na przykład w wyniku phishingu lub użycia skradzionych danych uwierzytelniających, mogą ustawić jedną lub więcej zautomatyzowanych reguł e-mail, aby ...

-

![Czym jest spear phishing i jak się przed nim chronić? Czym jest spear phishing i jak się przed nim chronić?]()

Czym jest spear phishing i jak się przed nim chronić?

... społecznościowego lub poprzez przesłanie wiadomości e-mail zawierającej: link do złośliwej strony – po wejściu na nią, ofiara zostanie poproszona o udostępnienie swoich danych; link prowadzący do złośliwego kodu – po jego otwarciu, na urządzenie pobranie zostanie złośliwe oprogramowanie; prośbę o udostępnienie informacji – sama wiadomość będzie ...

-

![Polskie małe i średnie firmy celem cybergangu [© flatart na Freepik] Polskie małe i średnie firmy celem cybergangu]()

Polskie małe i średnie firmy celem cybergangu

... swojej działalności, będą ją kontynuować. Próbując ochronić własną firmę przed utratą danych, wspieramy rozwój środowiska przestępczego. Po drugie, nie mamy żadnej gwarancji, ... 21% organizacji, które wpłaciły żądany okup, nie powstrzymała szantażystów od publikacji danych, które chciała ochronić1. Co w takim razie zrobić, jeśli staniemy się ofiarą ...

-

![TOP 5 malware w Polsce w kwietniu 2025. Liderem FakeUpdates [© Muhammad Saad z Pixabay] TOP 5 malware w Polsce w kwietniu 2025. Liderem FakeUpdates]()

TOP 5 malware w Polsce w kwietniu 2025. Liderem FakeUpdates

... kampaniami DDoS. Hakerzy szukają również sposobów na zarobek i przejęcie poufnych danych. Wg analityków Check Point Software, najczęściej wykrywanym w naszym kraju zagrożeniem jest ... falę ataków ransomware na całym świecie, a liczba publicznie ujawnionych ofiar wzrosła aż o 126% w porównaniu z rokiem ubiegłym, osiągając najwyższy poziom w historii ...

-

![Terminal płatniczy na oku hakera. Jak dbać o cyberbezpieczeństwo POS? Terminal płatniczy na oku hakera. Jak dbać o cyberbezpieczeństwo POS?]()

Terminal płatniczy na oku hakera. Jak dbać o cyberbezpieczeństwo POS?

... się cyberprzestępcy, bo dla nich oznacza to powiększenie się grona potencjalnych ofiar. Eksperci Fortinet wskazują czynniki, które mają kluczowe znaczenie dla bezpieczeństwa ... nich jest BLIK. Transakcje z zastosowaniem tej metody nie wymagają udostępniania żadnych danych systemowi POS – nawet numeru konta bankowego. Dotyczy to zarówno płatności ...

-

![Internauci i Dzień Dziecka Internauci i Dzień Dziecka]()

Internauci i Dzień Dziecka

... tylko jedno dziecko planuje właśnie w ten sposób uczcić jego święto (68,5 proc.). Z otrzymanych danych wyłania się następująca zależność - im więcej dzieci w rodzinie, tym rzadziej rodzice deklarują chęć kupienia ... 15 roku życia. Dane zostały doważone do struktury internautów w Polsce na podstawie danych z badania Interbus TNS OBOP. Wyniki badania są ...

-

![Wirusy i robaki I 2007 Wirusy i robaki I 2007]()

Wirusy i robaki I 2007

... 300 wariantów. Warezov i Bagle są bezpośrednimi rywalami: oba przechwytują bazy danych zawierające adresy e-mail i umożliwiają wysyłanie spamu za pośrednictwem zainfekowanych komputerów ... .dp stanowi potwierdzenie, że twórcy wirusów chcą wykorzystywać komputery ofiar jako platformy do rozsyłania spamu - trojan ten funkcjonuje jako serwer pocztowy ...

-

![Transakcje online firm źle zabezpieczone [© stoupa - Fotolia.com] Transakcje online firm źle zabezpieczone]()

Transakcje online firm źle zabezpieczone

... 60% już było zainfekowanych. Źle zabezpieczone komputery łatwym łupem dla cyberprzestępców Według danych United States Inmigration Support imigranci z całego świata przesłali w 2007 roku ... przez cyberprzestępców, którzy w ten sposób uzyskują dostęp do kont swoich ofiar. „Niebezpieczeństwo związane z tymi komputerami polega na tym, że mimo ...

-

![Uwaga na freewareowe programy antywirusowe Uwaga na freewareowe programy antywirusowe]()

Uwaga na freewareowe programy antywirusowe

... . Klikając na przycisk „pobierz” użytkownik zostaje przeniesiony do formularza logowania na freedowloadzone.com gdzie wymagane jest podanie danych osobowych oraz numeru karty kredytowej. Podanie danych przez Klienta zobowiązuje go do zapłaty 19,50 € za 1 rok, a przy 3 letniej subskrypcji 35,94 euro. Formularz ...

-

![F-Secure Business Suite: nowe funkcje [© Nmedia - Fotolia.com] F-Secure Business Suite: nowe funkcje]()

F-Secure Business Suite: nowe funkcje

... ta funkcja, jak i Exploit Shield chronią przedsiębiorstwo przed stratą czasu poświęcanego na czyszczenie zainfekowanych komputerów, a także przed utratą poufnych danych. "Funkcja Exploit Shield chroniła użytkowników przed atakiem exploita Aurora wykorzystującego luki w przeglądarce Internet Explorer zanim został on wykryty i nazwany. Kolejny ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Ataki DDoS groźne nie tylko dla firm [© tiero - Fotolia.com] Ataki DDoS groźne nie tylko dla firm](https://s3.egospodarka.pl/grafika2/ataki-hakerskie/Ataki-DDoS-grozne-nie-tylko-dla-firm-127620-150x100crop.jpg)

![Płatności elektroniczne: jak zadbać o bezpieczeństwo [© Denys Prykhodov - Fotolia.com] Płatności elektroniczne: jak zadbać o bezpieczeństwo](https://s3.egospodarka.pl/grafika2/platnosci-karta/Platnosci-elektroniczne-jak-zadbac-o-bezpieczenstwo-136579-150x100crop.jpg)

![Dr.Web: zagrożenia internetowe w 2015 r. [© weerapat1003 - Fotolia.com] Dr.Web: zagrożenia internetowe w 2015 r.](https://s3.egospodarka.pl/grafika2/rok-2015/Dr-Web-zagrozenia-internetowe-w-2015-r-149945-150x100crop.jpg)

![Złośliwe pliki pomocy atakują skrzynki [© psdesign1 - Fotolia.com] Złośliwe pliki pomocy atakują skrzynki](https://s3.egospodarka.pl/grafika2/Cryptowall/Zlosliwe-pliki-pomocy-atakuja-skrzynki-152945-150x100crop.jpg)

![Jak przerwać zabójczy łańcuch, czyli o atakach APT [© duncanandison - Fotolia.com] Jak przerwać zabójczy łańcuch, czyli o atakach APT](https://s3.egospodarka.pl/grafika2/ataki-apt/Jak-przerwac-zabojczy-lancuch-czyli-o-atakach-APT-161412-150x100crop.jpg)

![Bezpieczeństwo w sieci: rośnie świadomość zagrożeń, kontroli ciągle brak [© vchalup - Fotolia.com] Bezpieczeństwo w sieci: rośnie świadomość zagrożeń, kontroli ciągle brak](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-IT/Bezpieczenstwo-w-sieci-rosnie-swiadomosc-zagrozen-kontroli-ciagle-brak-164039-150x100crop.jpg)

![Facebook ostrzega przed szpiegami [© Sondem - Fotolia.com] Facebook ostrzega przed szpiegami](https://s3.egospodarka.pl/grafika2/Facebook/Facebook-ostrzega-przed-szpiegami-165214-150x100crop.jpg)

![Nemucod atakuje. W Polsce jest już numerem 1! [© georgejmclittle - Fotolia.com] Nemucod atakuje. W Polsce jest już numerem 1!](https://s3.egospodarka.pl/grafika2/Nemucod/Nemucod-atakuje-W-Polsce-jest-juz-numerem-1-172602-150x100crop.jpg)

![Brexit: niebezpieczny dla Polski, fatalny dla złotówki [© stockpics - Fotolia.com] Brexit: niebezpieczny dla Polski, fatalny dla złotówki](https://s3.egospodarka.pl/grafika2/Wielka-Brytania/Brexit-niebezpieczny-dla-Polski-fatalny-dla-zlotowki-177401-150x100crop.jpg)

![Świat: wydarzenia tygodnia 48/2018 [© Alexandr Mitiuc Fotolia.com] Świat: wydarzenia tygodnia 48/2018](https://s3.egospodarka.pl/grafika/gospodarka/Swiat-wydarzenia-tygodnia-48-2018-12AyHS.jpg)

![Sezon zimowy, czyli pora na ataki phishingowe [© vchalup - Fotolia.com] Sezon zimowy, czyli pora na ataki phishingowe](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/Sezon-zimowy-czyli-pora-na-ataki-phishingowe-213471-150x100crop.jpg)

![Sektor finansowy pod ostrzałem cyberataków [© araraadt - Fotolia.com] Sektor finansowy pod ostrzałem cyberataków](https://s3.egospodarka.pl/grafika2/sektor-finansowy/Sektor-finansowy-pod-ostrzalem-cyberatakow-221566-150x100crop.jpg)

![Darmowy Netflix na czas pandemii to zwykłe oszustwo! [© Danielle Bonardelle - Fotolia.com] Darmowy Netflix na czas pandemii to zwykłe oszustwo!](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Darmowy-Netflix-na-czas-pandemii-to-zwykle-oszustwo-228259-150x100crop.jpg)

![Luka VAT: uszczelnienie podatku to fikcja [© Jérôme Rommé - Fotolia.com] Luka VAT: uszczelnienie podatku to fikcja](https://s3.egospodarka.pl/grafika2/podatek-VAT/Luka-VAT-uszczelnienie-podatku-to-fikcja-231128-150x100crop.jpg)

![Whaling, czyli phishing na grubą rybę. Na co uważać? [© calypso77 - Fotolia] Whaling, czyli phishing na grubą rybę. Na co uważać?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Whaling-czyli-phishing-na-gruba-rybe-Na-co-uwazac-231557-150x100crop.jpg)

![6 najpopularniejszych sposobów na zarażenie programami malware [© tashatuvango - Fotolia.com] 6 najpopularniejszych sposobów na zarażenie programami malware](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/6-najpopularniejszych-sposobow-na-zarazenie-programami-malware-236297-150x100crop.jpg)

![Złośliwe wiadomości e-mail. Co zrobić, gdy dojdzie do ataku? [© pixabay.com] Złośliwe wiadomości e-mail. Co zrobić, gdy dojdzie do ataku?](https://s3.egospodarka.pl/grafika2/cyberataki/Zlosliwe-wiadomosci-e-mail-Co-zrobic-gdy-dojdzie-do-ataku-238422-150x100crop.jpg)

![Likwidacja spółki handlowej krok po kroku [© focusphoto - Fotolia.com] Likwidacja spółki handlowej krok po kroku](https://s3.egospodarka.pl/grafika2/likwidacja-spolki/Likwidacja-spolki-handlowej-krok-po-kroku-246072-150x100crop.jpg)

![Jakie ukryte ustawienia skrzynki odbiorczej e-mail wykorzystują cyberprzestępcy? [© pixabay.com] Jakie ukryte ustawienia skrzynki odbiorczej e-mail wykorzystują cyberprzestępcy?](https://s3.egospodarka.pl/grafika2/skrzynka-e-mail/Jakie-ukryte-ustawienia-skrzynki-odbiorczej-e-mail-wykorzystuja-cyberprzestepcy-256341-150x100crop.jpg)

![Polskie małe i średnie firmy celem cybergangu [© flatart na Freepik] Polskie małe i średnie firmy celem cybergangu](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Polskie-male-i-srednie-firmy-celem-cybergangu-262019-150x100crop.jpg)

![TOP 5 malware w Polsce w kwietniu 2025. Liderem FakeUpdates [© Muhammad Saad z Pixabay] TOP 5 malware w Polsce w kwietniu 2025. Liderem FakeUpdates](https://s3.egospodarka.pl/grafika2/cyberataki/TOP-5-malware-w-Polsce-w-kwietniu-2025-Liderem-FakeUpdates-266800-150x100crop.jpg)

![Transakcje online firm źle zabezpieczone [© stoupa - Fotolia.com] Transakcje online firm źle zabezpieczone](https://s3.egospodarka.pl/grafika/transakcje-online/Transakcje-online-firm-zle-zabezpieczone-MBuPgy.jpg)

![F-Secure Business Suite: nowe funkcje [© Nmedia - Fotolia.com] F-Secure Business Suite: nowe funkcje](https://s3.egospodarka.pl/grafika/F-Secure/F-Secure-Business-Suite-nowe-funkcje-Qq30bx.jpg)

![Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników [© maicasaa - Fotolia.com] Jak mierzyć i oceniać skuteczność mailingu. 5 najważniejszych wskaźników](https://s3.egospodarka.pl/grafika2/mailing/Jak-mierzyc-i-oceniac-skutecznosc-mailingu-5-najwazniejszych-wskaznikow-219695-150x100crop.jpg)

![Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować? [© Tierney - Fotolia.com] Skuteczny artykuł sponsorowany - jak napisać i gdzie publikować?](https://s3.egospodarka.pl/grafika2/artykul-sponsorowany/Skuteczny-artykul-sponsorowany-jak-napisac-i-gdzie-publikowac-216067-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Ulga B+R 2024/2025. Kto może skorzystać? [© Freepik] Ulga B+R 2024/2025. Kto może skorzystać?](https://s3.egospodarka.pl/grafika2/ulga-B-R/Ulga-B-R-2024-2025-Kto-moze-skorzystac-265197-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)