-

![Korpo-oszuści, czyli kto? [© twinsterphoto - Fotolia.com] Korpo-oszuści, czyli kto?]()

Korpo-oszuści, czyli kto?

... lepiej wykorzystywać nowoczesne technologie, jako element zapobiegania, wykrywania i odpowiedzi na nadużycia. Bardzo ważnym narzędziem wspomagającym walkę z nadużyciami jest analiza danych. Coraz większa liczba przedsiębiorstw wprowadza rozwiązania mające na celu wyszukiwanie nietypowych transakcji pośród tysięcy codziennych operacji. Wciąż jest to ...

-

![Ransomware. (Nie)nowe oblicze cyberprzestępczości [© Fortinet] Ransomware. (Nie)nowe oblicze cyberprzestępczości]()

Ransomware. (Nie)nowe oblicze cyberprzestępczości

... w celu odblokowania dostępu do finałowego meczu Pucharu Stanleya. Według danych firmy Gartner w 2016 r. z siecią połączonych będzie 6,4 miliarda urządzeń, a liczba ta będzie ... naszych danych w chmurze i zażądania okupu za ich odblokowanie. Dobre praktyki ochrony przed atakami ransomware obejmują regularne tworzenie kopii danych, przechowywanie ...

-

![Cyberbezpieczeństwo 2016. Podsumowanie Deloitte [© Glebstock - Fotolia.com] Cyberbezpieczeństwo 2016. Podsumowanie Deloitte]()

Cyberbezpieczeństwo 2016. Podsumowanie Deloitte

Branża finansowa, medyczna i motoryzacyjna znalazły się w centrum zainteresowania cyberoszustów na świecie w 2016 roku. Nie obyło się także bez spektakularnych wycieków danych, a cyberbezpieczeństwo w sieci stało się jednym z głównych tematów. W Polsce wciąż najczęstszymi ofiarami ataków są klienci banków – pisze w swoim podsumowaniu roku Marcin ...

-

![12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy [© chainat - Fotolia.com] 12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy]()

12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy

... w USA. Wskazują również na znaczny wzrost wycieków danych z małych i dużych firm oraz liczne kradzieże tożsamości prywatnych ... danych. W ten sposób przestępcy łatwo uzyskali dostęp do dwóch komputerów zamiast jednego i zażądali okupu od dwóch ofiar. Autorzy szkodliwego oprogramowania zaczynają również używać innych technik niż szyfrowanie danych ...

-

![Phishing: cyberprzestępcy postawili na oszustwa finansowe Phishing: cyberprzestępcy postawili na oszustwa finansowe]()

Phishing: cyberprzestępcy postawili na oszustwa finansowe

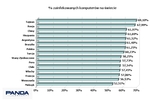

... ale łudząco przypominających oryginały, stron internetowych. Ich nadrzędnym celem jest uzyskanie danych umożliwiających dostanie się do pieniędzy ofiary, a więc np. pozyskanie ... najnowsze oszustwa phishingowe, które nie zostały jeszcze dodane do baz danych. Pozostałe główne wyniki raportu obejmują: Phishing: W 2017 r. udział phishingu finansowego ...

-

![Jak się ma cyberbezpieczeństwo w polskim e-commerce? Jak się ma cyberbezpieczeństwo w polskim e-commerce?]()

Jak się ma cyberbezpieczeństwo w polskim e-commerce?

... odpowiedzi) do incydentu związanego z naruszeniem bezpieczeństwa, takiego jak np.: wyciek danych, phishing, cyberszpiegostwo, włamanie do sieci czy oszustwo popełnione przez pracownika ... kopie w innej lokalizacji. Blisko 7 proc. przyznała, że odtworzenie większości danych powinno być możliwe, ale przy dużym nakładzie pracy. 20 proc. e-sklepów ...

-

![Cyberprzestępcy polują na uniwersytety [© ogichobanov - Fotolia.com] Cyberprzestępcy polują na uniwersytety]()

Cyberprzestępcy polują na uniwersytety

... Stanach Zjednoczonych, a 21 w Wielkiej Brytanii. Cyberprzestępcy byli szczególnie zainteresowani University of Washington: Kaspersky Lab wykrył 111 ataków na tę uczelnię. Z danych statystycznych wynika, że celem ataków były również instytucje edukacyjne w Azji, Europie i Afryce. W Polsce zidentyfikowano jeden atak. Liczba atakowanych podmiotów jest ...

-

![Ile będzie kosztował cyberatak na ZUS? [© jcomp - Fotolia.com] Ile będzie kosztował cyberatak na ZUS?]()

Ile będzie kosztował cyberatak na ZUS?

... zalecała swoim klientom kontakt z bankami, które wydały ich karty. Kradzież danych „na telefon” 20 sierpnia 2018 wykryty został atak na sieć telefonii komórkowej z ... takich jak Indie. Wprawdzie hakerzy oświadczyli, że nie mają zamiaru wykorzystać skradzionych danych w przestępczych celach, ale całe zdarzenie to dobry przykład sytuacji, kiedy ...

-

![Ewolucja złośliwego oprogramowania I kw. 2019 [© georgejmclittle - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2019]()

Ewolucja złośliwego oprogramowania I kw. 2019

... . Doświadczenie pokazuje, że najczęściej uciekają się one do kradzieży pieniędzy bezpośrednio z kont bankowych swoich ofiar, ale okazuje się również, że bywają one także wykorzystywane do kradzieży innych rodzajów danych uwierzytelniających. Tego rodzaju zagrożenia zwykle do złudzenia przypominają legalnie działającą aplikację, np. bankową ...

-

![Trojany kradną hasła dostępu Trojany kradną hasła dostępu]()

Trojany kradną hasła dostępu

... cyfrowych haseł dostępu. Statystyki dowodzą, że w pierwszym półroczu br. liczba ofiar tego rodzaju incydentów przekroczyła 940 000. Dla porównania, w ... szkodniki uciekają się do wykorzystywania najróżniejszych metod umożliwiających im przechwytywanie danych wprost z przeglądarek internetowych użytkowników. Jak się łatwo domyślić, często są to ...

-

![Szkodliwe oprogramowanie finansowe w I poł. 2019 Szkodliwe oprogramowanie finansowe w I poł. 2019]()

Szkodliwe oprogramowanie finansowe w I poł. 2019

... wzrost rzędu 7%. Niemal 1/3 wszystkich ofiar (30,9%) stanowili użytkownicy korporacyjni. To dwukrotnie więcej niż w analogicznym okresie minionego roku. Atakujące nas szkodliwe oprogramowanie finansowe to w głównej mierze trojany bankowe, których celem jest zarówno kradzież środków i danych finansowych, jak i zagwarantowanie cyberprzestępcom ...

-

![Cyberbezpieczeństwo. 22 ciekawostki, o których nie miałeś pojęcia [© alphaspirit - Fotolia.com.jpg] Cyberbezpieczeństwo. 22 ciekawostki, o których nie miałeś pojęcia]()

Cyberbezpieczeństwo. 22 ciekawostki, o których nie miałeś pojęcia

... było o ataku na niemieckie władze. Wyciekły dane i dokumenty setek polityków. Jedną z ofiar tego cyberataku była Angela Merkel. Ransomware coraz częściej mierzy w instytucje publiczne i ... - to średni jednostkowy koszt ponoszony przez firmy, które zaatakował ransomware. Z danych przedstawionych przez Cybint Solutions wynika, że w ubiegłym roku aż 62% ...

-

![Phishing najczęstszą taktyką cyberataków. Jak z nim wygrać? [© adrian_ilie825 - Fotolia.com] Phishing najczęstszą taktyką cyberataków. Jak z nim wygrać?]()

Phishing najczęstszą taktyką cyberataków. Jak z nim wygrać?

... i Apple. Sposoby pozyskiwania danych Według F5 Labs adresy docelowe wiadomości e-mail typu phishing pochodzą z różnych źródeł, takich jak listy: spamowe i inteligentnego zbierania danych typu open source. W zależności od podejścia i intensywności ataku, wiadomości phishingowe mogą być wysyłane do tysięcy potencjalnych ofiar lub konkretnej osoby ...

-

![Cyberprzestęptwa: bezpieczeństwo zakupów online zagrożone [© Vladimir Gerasimov - Fotolia.com] Cyberprzestęptwa: bezpieczeństwo zakupów online zagrożone]()

Cyberprzestęptwa: bezpieczeństwo zakupów online zagrożone

... (15 proc.). Trochę mniejszego odsetka dotyczyło opanowanie przez osobę trzecią ich poczty elektronicznej (9 proc.). Rzadziej ankietowani stykali się z kradzieżą wrażliwych danych osobowych np. numeru PESEL (7 proc.). Badanie zostało zrealizowane na zlecenie Santander Consumer Banku – banku od kredytów w ankiecie telefonicznej, przeprowadzonej przez ...

-

![Cyberprzestępczość: aresztowania twórców złośliwego oprogramowania [© Mikko Lemola - Fotolia.com] Cyberprzestępczość: aresztowania twórców złośliwego oprogramowania]()

Cyberprzestępczość: aresztowania twórców złośliwego oprogramowania

... zarządzanie finansami. Partnerzy zaś wyznaczają cele ataków i przyjmują okupy od swoich ofiar, o ile proces ten nie jest w pełni zautomatyzowany. Ransomware, a ... jest znajdowanie odpowiedzialnych za ich tworzenie ludzi. Jednak umiejętne pozyskiwanie innych danych wyjaśniających powody i cele poszczególnych ataków może poważnie utrudnić działania ...

-

![Jak nie stać się ofiarą cyberprzestępstwa? [© pixabay.com] Jak nie stać się ofiarą cyberprzestępstwa?]()

Jak nie stać się ofiarą cyberprzestępstwa?

... e-maile, w razie wątpliwości – usuń wiadomość! Chroń swoją tożsamość nigdy nie podawaj swoich danych osobowych osobom, których nie znasz lub którym nie ufasz, zniszcz stare rachunki ... incydent.cert.pl Zobacz webinar „Na co uważać, żeby nie stracić danych i pieniędzy” https://www.youtube.com/watch?v=wJeWlaGPc_E Więcej o Centralnym Biurze Zwalczania ...

-

![Powtarzające się ataki ransomware. Jakie są czynniki ryzyka? [© leowolfert - Fotolia.com] Powtarzające się ataki ransomware. Jakie są czynniki ryzyka?]()

Powtarzające się ataki ransomware. Jakie są czynniki ryzyka?

... rozpoczął się od złośliwej wiadomości e-mail, której celem było zdobycie danych uwierzytelniających, pozwalających atakującym na dostęp do sieci. Aplikacje internetowe i ... atakowane więcej niż raz rzadziej korzystały również z systemu tworzenia kopii zapasowych danych, który pomaga w przywróceniu sprawności operacyjnej organizacji. Istnieje więc ...

-

![Dzieci w sieci coraz bardziej zagrożone. Co mogą zrobić rodzice? [© pixabay.com] Dzieci w sieci coraz bardziej zagrożone. Co mogą zrobić rodzice?]()

Dzieci w sieci coraz bardziej zagrożone. Co mogą zrobić rodzice?

... relacji. Niestety, niektórzy dorośli są gotowi to wykorzystać. Zwykle próbują zbudować zaufanie swoich ofiar, podszywając się pod osoby w ich wieku w aplikacjach społecznościowych, komunikatorach, grach itp. Przypadkowe wycieki danych. Nadmierne udostępnianie treści prywatnych online to plaga naszych czasów. Dzieci często mają znacznie szerszy ...

-

![YouTube: oszuści zastawili pułapki na poszukiwaczy pirackiego oprogramowania YouTube: oszuści zastawili pułapki na poszukiwaczy pirackiego oprogramowania]()

YouTube: oszuści zastawili pułapki na poszukiwaczy pirackiego oprogramowania

... komputerów w czasach dużej mobilności i pracy zdalnej to doskonała okazja dla cyberprzestępców do uzyskania przyczółku w różnych organizacjach. Konsekwencje w postaci utraty danych, środków czy zniszczenia infrastruktury mogą zagrozić prowadzeniu biznesu czy świadczeniu usług publicznych – wskazuje Robert Dąbrowski, szef zespołu inżynierów Fortinet ...

-

![Czy wybory do Sejmu i Senatu mogą zostać zhakowane? Czy wybory do Sejmu i Senatu mogą zostać zhakowane?]()

Czy wybory do Sejmu i Senatu mogą zostać zhakowane?

... głosy wyborców z wykorzystaniem technologii blockchain, czyli rozproszonego cyfrowego rejestru danych. Rozwiązania, którymi obecnie dysponujemy, nie nadają się do pełnej weryfikacji tożsamości ... większej niż możliwa skali za pomocą zainstalowanego na komputerach ofiar złośliwego oprogramowania. Gdy dojdzie do takiego ataku na serwery systemu ...

-

![Zadbaj o cyberbezpieczeństwo także na majówce Zadbaj o cyberbezpieczeństwo także na majówce]()

Zadbaj o cyberbezpieczeństwo także na majówce

... uczulają, aby być ostrożnym w sieci, także w dni wolne od pracy. Bezpieczeństwo danych i świadomość zagrożeń powinny być priorytetem zarówno dla firm, jak i indywidualnych ... dotyczące statusu zamówienia lub terminu doręczenia paczki. Cyberprzestępcy kierują do swoich ofiar SMS-y lub e-maile, które do złudzenia przypominają te od firm kurierskich. ...

-

![4 wyzwania dla cyberbezpieczeństwa w 2025 roku [© Freepik] 4 wyzwania dla cyberbezpieczeństwa w 2025 roku]()

4 wyzwania dla cyberbezpieczeństwa w 2025 roku

... model biznesowy, w którym twórcy wirusa wymuszającego okup w zamian za odszyfrowanie danych sprzedają swoje oprogramowanie innym przestępcom lub partycypują w zyskach z wymuszeń. RaaS jest klasycznym atakiem ransomware czyli przejęciem, zaszyfrowaniem danych ofiar oraz zażądaniem za ich odszyfrowanie okupu, np. w postaci kryptowaluty. Obsługa RaaS ...

-

![Cyberbezpieczeństwo firm, czyli bezpiecznie już było [© Freepik] Cyberbezpieczeństwo firm, czyli bezpiecznie już było]()

Cyberbezpieczeństwo firm, czyli bezpiecznie już było

... takie jak zaawansowane oszustwa czy kradzież tożsamości, ale również oferować znaczące wsparcie w ochronie przed cyberatakami. Jej możliwości obejmują analizę danych, bardziej efektywne wykrywanie oszustw oraz przeprowadzanie zaawansowanych testów penetracyjnych, co czyni ją narzędziem o podwójnej roli — zarówno sprzymierzeńcem, jak i przeciwnikiem ...

-

![Uważaj na fałszywe oferty pracy: jak rozpoznać oszustwo rekrutacyjne [© wygenerowane przez AI] Uważaj na fałszywe oferty pracy: jak rozpoznać oszustwo rekrutacyjne]()

Uważaj na fałszywe oferty pracy: jak rozpoznać oszustwo rekrutacyjne

... ofiar. Dziś mamy do czynienia z rekrutacyjną iluzją – dodaje Liliana Strupp, wiceprezes Polskiego Forum HR. - Użytkownik dostaje personalizowaną ofertę, rozmawia z osobą, która zna szczegóły jego profilu zawodowego i przekonująco przedstawia wizję pracy. Celem przestępców jest nie tylko wyłudzenie opłat, ale przede wszystkim pozyskanie danych ...

-

![Cyberzagrożenia na Black Friday 2025. Przestępcy podszywają się m.in. pod AliExpress i HOKA [© wygenerowane przez AI] Cyberzagrożenia na Black Friday 2025. Przestępcy podszywają się m.in. pod AliExpress i HOKA]()

Cyberzagrożenia na Black Friday 2025. Przestępcy podszywają się m.in. pod AliExpress i HOKA

... się setki następnych „promocyjnych” witryn, z których wiele posłuży do wyłudzania danych. Szczególnie groźna jest seria stron o schematycznych nazwach, łączących rok „2025”, nazwę ... zdjęcia produktów i agresywne rabaty, by skłonić ofiary do podania danych logowania oraz numerów kart. Domena została zarejestrowana 24 października 2025 r. ...

-

![Rynki potrzebują nowych sygnałów Rynki potrzebują nowych sygnałów]()

Rynki potrzebują nowych sygnałów

... 64.5 mld USD. W naszej opinii rynek przyzwyczaił się zarówno do słabych danych z rynku pracy, jak i wysokich miesięcznych deficytów handlowych. Czynniki stojące za ... w celu zyskania czasu, gdyż swoje stanowisko wyraźnie sprecyzował wcześniej. Liczba ofiar wczorajszych wybuchów bombowych w Bombaju wciąż wzrasta (obecnie wynosi około 180), Izrael ...

-

![Jak działają metody socjotechniczne hakerów? Jak działają metody socjotechniczne hakerów?]()

Jak działają metody socjotechniczne hakerów?

... (bo tyle właśnie ta wątpliwa przyjemność kosztuje), narażeni też byli na utratę danych osobowych podczas wpisywania np. nr karty kredytowej. Warto także zaznaczyć, że program SpywareProtect2009 instalował na komputerach ofiar trojana, który pobierał uaktualnienia szkodliwego oprogramowania. Poniżej autor artykułu przeanalizował powyższy przypadek ...

-

![Złośliwe programy: ranking PandaLabs Złośliwe programy: ranking PandaLabs]()

Złośliwe programy: ranking PandaLabs

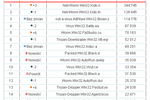

... ataków poprzez strony społecznościowe, wideo, e-mail, itp. Znaleźli nowe sposoby do rozprzestrzeniania swoich „dzieł”, czego rezultatem jest zwiększona ilość nieświadomych ofiar. Ogromna ilość trojanów w obiegu jest spowodowana spektakularnym wzrostem liczby trojanów bankowych, których celem jest kradzież naszych danych.”

Tematy: trojany, wirusy, robaki, malware, adware, hakerzy, Panda Labs, zagrożenia internetowe, złośliwe oprogramowanie -

![Fałszywe antywirusy i aplikacje rogueware [© stoupa - Fotolia.com] Fałszywe antywirusy i aplikacje rogueware]()

Fałszywe antywirusy i aplikacje rogueware

... euro. Użytkownicy, którzy uiszczą opłatę, otrzymują numer seryjny, którego wprowadzenie do aplikacji powoduje odblokowanie danych oraz plików wykonywalnych, umożliwiając normalne korzystanie z komputera i odzyskanie dostępu do danych. Fałszywy antywirus pozostaje jednak w systemie. „Sposób działania takich aplikacji typu rogueware stanowi podwójne ...

-

![Kaspersky Lab: szkodliwe programy X 2009 Kaspersky Lab: szkodliwe programy X 2009]()

Kaspersky Lab: szkodliwe programy X 2009

... internetowych oraz szkodliwe oprogramowanie pobrane z tych stron na maszyny ofiar. Drugie zestawienie Top 20 zawiera dane wygenerowane przez komponent Ochrona ... się ułożyć wszystkie kawałki tej układanki i dodać do antywirusowych baz danych wykrywanie wszystkich szkodliwych programów wykorzystanych w ataku. Technika polegająca na dzieleniu ...

-

![Kaspersky Lab: szkodliwe programy IV 2010 Kaspersky Lab: szkodliwe programy IV 2010]()

Kaspersky Lab: szkodliwe programy IV 2010

... naszym drugim zestawieniu. Exploit ten zwykle importuje na komputery ofiar niewielkie programy downloadery, takie jak reprezentanci rodzin ... cyberprzestępców wykorzystujących exploita CVE-2010-0806 w kwietniu była kradzież poufnych danych użytkowników posiadających konta w popularnych grach online. Całkowita liczba prób pobrań trzech ...

-

![Bezpieczeństwo w sieci w 2011 roku [© stoupa - Fotolia.com] Bezpieczeństwo w sieci w 2011 roku]()

Bezpieczeństwo w sieci w 2011 roku

... niż kiedykolwiek wcześniej, powinna opracować procedury i rozwiązania, które uchronią użytkowników Mac OS oraz iOS przed wyciekiem cennych danych firmowych i innymi szkodami. Trend 2: Ochrona danych w urządzeniach przenośnych Około 10 lat temu laptopy zaczęły wypierać komputery stacjonarne z przedsiębiorstw. Z kolei teraz notebooki stają się ...

-

![Spam w I 2013 r. [© Alina G - Fotolia.com] Spam w I 2013 r.]()

Spam w I 2013 r.

... kary za anulowanie rezerwacji, którą przewidują warunki rezerwacji, użytkownicy zostali poproszeni o uaktualnienie danych dotyczących swojej karty kredytowej. Jest to kolejny przykład wykorzystania przez phisherów wypróbowanej metody straszenia potencjalnych ofiar. Stali klienci serwisu Booking.com powinni byli od razu rozpoznać oszustwo, jednak ...

-

![Cyberprzestępczość: ataki coraz groźniejsze [© alphaspirit - Fotolia.com] Cyberprzestępczość: ataki coraz groźniejsze]()

Cyberprzestępczość: ataki coraz groźniejsze

... i wizerunkowe. Co gorsza, większość z firm o naruszeniu swoich systemów IT i kradzieży danych dowiaduje się przypadkowo lub od osób trzecich, w tym od policji ... które w ciągu ostatnich dwóch lat zanotowały przynajmniej jeden przypadek naruszenia bezpieczeństwa danych. Zdaniem większości respondentów w ciągu ostatnich dwudziestu czterech miesięcy ...

-

![ESET: zagrożenia internetowe X 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe X 2013]()

ESET: zagrożenia internetowe X 2013

... kolejnych złośliwych programów. 6,Win32/Dorkbot Pozycja w poprzednim rankingu: 6 Odsetek wykrytych infekcji: 1.62% Win32/Dorkbot to robak rozprzestrzeniający się za pomocą wymiennych nośników danych. Zawiera backdoor i może być kontrolowany zdalnie. Podczas gdy użytkownik przegląda różne witryny, robak zbiera podawane przez niego dane – m.in. nazwy ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Korpo-oszuści, czyli kto? [© twinsterphoto - Fotolia.com] Korpo-oszuści, czyli kto?](https://s3.egospodarka.pl/grafika2/oszusci/Korpo-oszusci-czyli-kto-177749-150x100crop.jpg)

![Ransomware. (Nie)nowe oblicze cyberprzestępczości [© Fortinet] Ransomware. (Nie)nowe oblicze cyberprzestępczości](https://s3.egospodarka.pl/grafika2/ransomware/Ransomware-Nie-nowe-oblicze-cyberprzestepczosci-179279-150x100crop.jpg)

![Cyberbezpieczeństwo 2016. Podsumowanie Deloitte [© Glebstock - Fotolia.com] Cyberbezpieczeństwo 2016. Podsumowanie Deloitte](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/Cyberbezpieczenstwo-2016-Podsumowanie-Deloitte-186328-150x100crop.jpg)

![12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy [© chainat - Fotolia.com] 12 największych zagrożeń 2017. Poznaj pomysły cyberprzestępcy](https://s3.egospodarka.pl/grafika2/zagrozenia-internetowe/12-najwiekszych-zagrozen-2017-Poznaj-pomysly-cyberprzestepcy-187616-150x100crop.jpg)

![Cyberprzestępcy polują na uniwersytety [© ogichobanov - Fotolia.com] Cyberprzestępcy polują na uniwersytety](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Cyberprzestepcy-poluja-na-uniwersytety-211576-150x100crop.jpg)

![Ile będzie kosztował cyberatak na ZUS? [© jcomp - Fotolia.com] Ile będzie kosztował cyberatak na ZUS?](https://s3.egospodarka.pl/grafika2/ZUS/Ile-bedzie-kosztowal-cyberatak-na-ZUS-211608-150x100crop.jpg)

![Ewolucja złośliwego oprogramowania I kw. 2019 [© georgejmclittle - Fotolia.com] Ewolucja złośliwego oprogramowania I kw. 2019](https://s3.egospodarka.pl/grafika2/zlosliwe-programy/Ewolucja-zlosliwego-oprogramowania-I-kw-2019-219113-150x100crop.jpg)

![Cyberbezpieczeństwo. 22 ciekawostki, o których nie miałeś pojęcia [© alphaspirit - Fotolia.com.jpg] Cyberbezpieczeństwo. 22 ciekawostki, o których nie miałeś pojęcia](https://s3.egospodarka.pl/grafika2/zagrozenia-w-internecie/Cyberbezpieczenstwo-22-ciekawostki-o-ktorych-nie-miales-pojecia-225829-150x100crop.jpg)

![Phishing najczęstszą taktyką cyberataków. Jak z nim wygrać? [© adrian_ilie825 - Fotolia.com] Phishing najczęstszą taktyką cyberataków. Jak z nim wygrać?](https://s3.egospodarka.pl/grafika2/ataki-hakerow/Phishing-najczestsza-taktyka-cyberatakow-Jak-z-nim-wygrac-225864-150x100crop.jpg)

![Cyberprzestęptwa: bezpieczeństwo zakupów online zagrożone [© Vladimir Gerasimov - Fotolia.com] Cyberprzestęptwa: bezpieczeństwo zakupów online zagrożone](https://s3.egospodarka.pl/grafika2/zakupy-przez-internet/Cyberprzesteptwa-bezpieczenstwo-zakupow-online-zagrozone-244213-150x100crop.jpg)

![Cyberprzestępczość: aresztowania twórców złośliwego oprogramowania [© Mikko Lemola - Fotolia.com] Cyberprzestępczość: aresztowania twórców złośliwego oprogramowania](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Cyberprzestepczosc-aresztowania-tworcow-zlosliwego-oprogramowania-244329-150x100crop.jpg)

![Jak nie stać się ofiarą cyberprzestępstwa? [© pixabay.com] Jak nie stać się ofiarą cyberprzestępstwa?](https://s3.egospodarka.pl/grafika2/cyberprzestepcy/Jak-nie-stac-sie-ofiara-cyberprzestepstwa-250604-150x100crop.jpg)

![Powtarzające się ataki ransomware. Jakie są czynniki ryzyka? [© leowolfert - Fotolia.com] Powtarzające się ataki ransomware. Jakie są czynniki ryzyka?](https://s3.egospodarka.pl/grafika2/ataki-ransomware/Powtarzajace-sie-ataki-ransomware-Jakie-sa-czynniki-ryzyka-252321-150x100crop.jpg)

![Dzieci w sieci coraz bardziej zagrożone. Co mogą zrobić rodzice? [© pixabay.com] Dzieci w sieci coraz bardziej zagrożone. Co mogą zrobić rodzice?](https://s3.egospodarka.pl/grafika2/dzieci-w-sieci/Dzieci-w-sieci-coraz-bardziej-zagrozone-Co-moga-zrobic-rodzice-252841-150x100crop.jpg)

![4 wyzwania dla cyberbezpieczeństwa w 2025 roku [© Freepik] 4 wyzwania dla cyberbezpieczeństwa w 2025 roku](https://s3.egospodarka.pl/grafika2/cyberbezpieczenstwo/4-wyzwania-dla-cyberbezpieczenstwa-w-2025-roku-263499-150x100crop.jpg)

![Cyberbezpieczeństwo firm, czyli bezpiecznie już było [© Freepik] Cyberbezpieczeństwo firm, czyli bezpiecznie już było](https://s3.egospodarka.pl/grafika2/cyberzagrozenia/Cyberbezpieczenstwo-firm-czyli-bezpiecznie-juz-bylo-265159-150x100crop.jpg)

![Uważaj na fałszywe oferty pracy: jak rozpoznać oszustwo rekrutacyjne [© wygenerowane przez AI] Uważaj na fałszywe oferty pracy: jak rozpoznać oszustwo rekrutacyjne](https://s3.egospodarka.pl/grafika2/oferty-pracy/Uwazaj-na-falszywe-oferty-pracy-jak-rozpoznac-oszustwo-rekrutacyjne-268039-150x100crop.png)

![Cyberzagrożenia na Black Friday 2025. Przestępcy podszywają się m.in. pod AliExpress i HOKA [© wygenerowane przez AI] Cyberzagrożenia na Black Friday 2025. Przestępcy podszywają się m.in. pod AliExpress i HOKA](https://s3.egospodarka.pl/grafika2/zakupy-internetowe/Cyberzagrozenia-na-Black-Friday-2025-Przestepcy-podszywaja-sie-m-in-pod-AliExpress-i-HOKA-269730-150x100crop.jpg)

![Fałszywe antywirusy i aplikacje rogueware [© stoupa - Fotolia.com] Fałszywe antywirusy i aplikacje rogueware](https://s3.egospodarka.pl/grafika/Panda-Labs/Falszywe-antywirusy-i-aplikacje-rogueware-MBuPgy.jpg)

![Bezpieczeństwo w sieci w 2011 roku [© stoupa - Fotolia.com] Bezpieczeństwo w sieci w 2011 roku](https://s3.egospodarka.pl/grafika/zagrozenia-internetowe/Bezpieczenstwo-w-sieci-w-2011-roku-MBuPgy.jpg)

![Spam w I 2013 r. [© Alina G - Fotolia.com] Spam w I 2013 r.](https://s3.egospodarka.pl/grafika2/ilosc-spamu/Spam-w-I-2013-r-113736-150x100crop.jpg)

![Cyberprzestępczość: ataki coraz groźniejsze [© alphaspirit - Fotolia.com] Cyberprzestępczość: ataki coraz groźniejsze](https://s3.egospodarka.pl/grafika2/cyberprzestepczosc/Cyberprzestepczosc-ataki-coraz-grozniejsze-118235-150x100crop.jpg)

![ESET: zagrożenia internetowe X 2013 [© ra2 studio - Fotolia.com] ESET: zagrożenia internetowe X 2013](https://s3.egospodarka.pl/grafika2/ESET/ESET-zagrozenia-internetowe-X-2013-127096-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Ranking chwilówek i pożyczek pozabankowych [© Karolina Chaberek - Fotolia.com] Ranking chwilówek i pożyczek pozabankowych](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Ranking-chwilowek-i-pozyczek-pozabankowych-216055-150x100crop.jpg)

![Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki [© wygenerowane przez AI] Ryczałt ewidencjonowany i składka zdrowotna 2026. Znamy nowe stawki](https://s3.egospodarka.pl/grafika2/skladka-na-ubezpieczenie-zdrowotne/Ryczalt-ewidencjonowany-i-skladka-zdrowotna-2026-Znamy-nowe-stawki-270498-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować [© wygenerowane przez AI] Zaangażowanie umiera w ciszy. Te drobne sygnały powinny cię zaalarmować](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Zaangazowanie-umiera-w-ciszy-Te-drobne-sygnaly-powinny-cie-zaalarmowac-270756-150x100crop.jpg)

![Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu [© wygenerowane przez AI] Małe firmy zyskają prawo do kontroli L4. Każdy pracodawca będzie mógł sam sprawdzić pracownika na zwolnieniu](https://s3.egospodarka.pl/grafika2/kontrola-zwolnien-lekarskich/Male-firmy-zyskaja-prawo-do-kontroli-L4-Kazdy-pracodawca-bedzie-mogl-sam-sprawdzic-pracownika-na-zwolnieniu-270753-150x100crop.jpg)

![Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii? [© wygenerowane przez AI] Umowa handlowa UE-Indie. Czy polski rynek pracy zostanie zalany pracownikami z Indii?](https://s3.egospodarka.pl/grafika2/polski-eksport/Umowa-handlowa-UE-Indie-Czy-polski-rynek-pracy-zostanie-zalany-pracownikami-z-Indii-270752-150x100crop.jpg)

![Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują [© pexels] Czy warto brać kredyt hipoteczny w 2026 roku? Eksperci analizują](https://s3.egospodarka.pl/grafika2/kupno-mieszkania/Czy-warto-brac-kredyt-hipoteczny-w-2026-roku-Eksperci-analizuja-270751-150x100crop.jpg)

![Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS [© wygenerowane przez AI] Złamałeś nogę w drodze do lub z pracy? Sprawdź jak otrzymać 100% zasiłku chorobowego z ZUS](https://s3.egospodarka.pl/grafika2/wypadek-w-drodze-do-pracy/Zlamales-noge-w-drodze-do-lub-z-pracy-Sprawdz-jak-otrzymac-100-zasilku-chorobowego-z-ZUS-270732-150x100crop.jpg)