-

![Dane makroekonomiczne: nic nowego w strefie euro Dane makroekonomiczne: nic nowego w strefie euro]()

Dane makroekonomiczne: nic nowego w strefie euro

Nowy kwartał inwestorzy na większości europejskich rynków rozpoczęli od niezbyt zdecydowanych zakupów, choć dane ze Starego Kontynentu zdecydowanie nie skłaniały do zwiększania apetytu na ryzyko. Przed publikacją wskaźników PMI ze Starego Kontynentu, analogiczny indeks ...

-

![Dolar wspierany przez dane z gospodarki Dolar wspierany przez dane z gospodarki]()

Dolar wspierany przez dane z gospodarki

Opóźnione dane o PKB USA w IV kwartale są pozytywne dla dolara. Mocny wzrost kontrastuje np. z wcześniejszymi informacjami dotyczącymi sprzedaży detalicznej. Wcześniej w tym tygodniu ...

-

![Dziś dane na temat CPI w USA, kontrakty na S&P 500 najwyżej od 3 tygodni Dziś dane na temat CPI w USA, kontrakty na S&P 500 najwyżej od 3 tygodni]()

Dziś dane na temat CPI w USA, kontrakty na S&P 500 najwyżej od 3 tygodni

Tematem dnia będą dzisiaj popołudniowe dane na temat CPI w USA. Ekonomiści oczekują, że roczna dynamika tego indeksu cen detalicznych lekko spadła we wrześniu z poziomu 3,7 proc. w sierpniu ...

Tematy: komentarz walutowy, kursy walut, złoty, dolar, euro, funt, jen, rynek akcji, rynek surowców, komentarz giełdowy, WIG20, giełdy światowe, bitcoin -

![7 błędów, których musisz unikać, aby dane w chmurze były bezpieczne [© Jakub Jirsák - Fotolia.com] 7 błędów, których musisz unikać, aby dane w chmurze były bezpieczne]()

7 błędów, których musisz unikać, aby dane w chmurze były bezpieczne

... z innego portalu, czy po prostu skutecznie odgadnięte. Dlatego też należy dodać dodatkową warstwę uwierzytelniania, która znacznie utrudni atakującym dostęp do kont użytkowników w aplikacjach SaaS, IaaS lub PaaS, zmniejszając w ten sposób ryzyko m.in. ataku ransomware i kradzieży danych. Inną możliwością jest przejście tam ...

-

![Dobre dane z USA, złe z Europy Dobre dane z USA, złe z Europy]()

Dobre dane z USA, złe z Europy

Miniony tydzień przyniósł kontynuację rozjeżdżania się gospodarek amerykańskiej i europejskiej. Indeksy PMI sektora produkcyjnego, które pokazują aktywność gospodarczą w sektorze wytwórczym spadły poniżej oczekiwań - zarówno we Francji, Niemczech jak i całej strefie euro były niższe od oczekiwań i spadły poniżej 50 pkt., co oznacza regres. Z kolei ...

-

![Copy+paste i mamy tajne dane [© stoupa - Fotolia.com] Copy+paste i mamy tajne dane]()

Copy+paste i mamy tajne dane

W internecie został opublikowany raport dotyczący śmierci Włoszki Nicoli Calipari na punkcie kontrolnym w Iraku. Publikacja na temat wydarzeń z 4. marca nie byłaby w niczym dziwna gdyby nie to, że zawiera poufne informacje. Wojsko amerykańskie udostępniło informacje na temat dnia 4. marca w Iraku, cały raport wykonany był w standardzie PDF. ...

-

![Dane GUS: sprzedaż detaliczna w październiku 2007 Dane GUS: sprzedaż detaliczna w październiku 2007]()

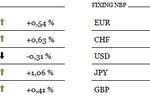

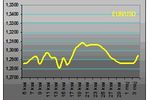

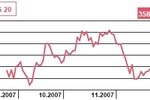

Dane GUS: sprzedaż detaliczna w październiku 2007

Wydarzeniem tygodnia będzie decyzja Rady Polityki Pieniężnej - podwyżki stóp są już zdyskontowane przez rynek. Na świecie liczyć się będzie kondycja rynku nieruchomości w Stanach. Tydzień otwiera publikacja GUS o wzroście sprzedaży detalicznej w Polsce (oczekiwania to 15,9 proc.). Również dziś konferencja ministra finansów, na której mają zostać ...

-

![Sprzedaż detaliczna USA - dzisiaj dane Sprzedaż detaliczna USA - dzisiaj dane]()

Sprzedaż detaliczna USA - dzisiaj dane

Dwa tygodnie temu analitycy prześcigali się w licytacjach, który kontynent jest bliższy finansowego armagedonu. Obecnie inwestorzy puścili obawy w niepamięć i patrzą na świat przez różowe okulary. Wczoraj na nowojorskiej giełdzie inwestorzy reagowali na pierwsze optymistyczne wyniki spółek - z trzech głównych indeksów najlepiej radził sobie ...

-

![Wyższe kary za brak OC w 2015. Policja szybciej przekaże dane [© Sabphoto - Fotolia.com] Wyższe kary za brak OC w 2015. Policja szybciej przekaże dane]()

Wyższe kary za brak OC w 2015. Policja szybciej przekaże dane

Policjanci będą mogli szybko przesyłać raporty z kontroli obowiązkowej polisy OC. Ubezpieczeniowy Fundusz Gwarancyjny zakończył wprowadzanie systemu e-Zawiadomienia dla komend w całej Polsce. Dotychczas policjanci zawiadomienia o braku OC przesyłali w formie papierowej. Od 1 stycznia 2015 roku za brak ważnej polisy OC właściciel samochodu ...

-

![Nowe konta osobiste w Credit Agricole [© Jakub Krechowicz - Fotolia.com] Nowe konta osobiste w Credit Agricole]()

Nowe konta osobiste w Credit Agricole

... jako podstawy bankowości uniwersalnej – to bowiem jeden z głównych priorytetów jego działań na najbliższe 3 - 4 lat. Bank proponuje klientom trzy nowe pakiety kont – konto PROSTOoszczędzajace, PROSTOoszczędzające PLUS i PROSTOoszczędzające PREMIUM. Poprzez ich nazwy Credit Agricole odwołuje się do swojego motto: „Prosto i z sensem”. Bank umożliwia ...

-

![Ochrona danych osobowych: tożsamość na celowniku [© alphaspirit - Fotolia.com] Ochrona danych osobowych: tożsamość na celowniku]()

Ochrona danych osobowych: tożsamość na celowniku

... 65 w pięciostopniowej skali zagrożeń (raport Fundacji Bezpieczna Cyberprzestrzeń) Ataki na dane firmowe i prywatne w chmurze jednym z głównych problemów bezpieczeństwa IT w 2014 ... przez Świat powstało przez ostatnie 2 lata (dane IBM) Każdego dnia użytkownicy Facebooka dodają 100 TB danych (dane IBM) Dane potrzebują algorytmów Masowa ilość wirtualnych ...

-

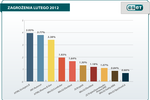

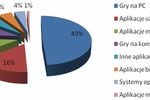

![ESET: zagrożenia internetowe II 2012 ESET: zagrożenia internetowe II 2012]()

ESET: zagrożenia internetowe II 2012

... nośników danych. Zawiera on backdoor i może być kontrolowany zdalnie. Podczas gdy użytkownik przegląda różne witryny, robak zbiera podawane przez niego dane – m.in. nazwy użytkownika i hasła, a następnie wysyła zgromadzone informacje do zdalnej maszyny. 8. JS/TrojanDownloader.Iframe.NKE Pozycja w poprzednim rankingu: 7 Odsetek wykrytych infekcji ...

-

![Jaki kurs walut przy kompensacie zobowiązań i należności? [© suyujung - Fotolia] Jaki kurs walut przy kompensacie zobowiązań i należności?]()

Jaki kurs walut przy kompensacie zobowiązań i należności?

... kursu waluty w danym dniu. Powyższe oznacza zatem konieczność skorzystania z alternatywy polegającej na przyjęciu kursu średniego NBP z ostatniego dnia roboczego poprzedzającego dane zdarzenie, którym tutaj jest porozumienie kompensacyjne.

-

![Sztuczna inteligencja, czyli użyteczność kontra prywatność [© dragonstock - Fotolia] Sztuczna inteligencja, czyli użyteczność kontra prywatność]()

Sztuczna inteligencja, czyli użyteczność kontra prywatność

... sztucznej inteligencji i prywatność nie idą w parze. Algorytmy będą w stanie bez najmniejszego problemu rozpoznać nasz wizerunek, a nawet głos, dopasować i połączyć dane zgromadzone na rozmaitych portalach społecznościowych (oraz randkowych), rozbijając ostatecznie iluzję anonimowości w sieci. Należy też pamiętać o ryzyku związanym z coraz bardziej ...

-

![Logo firmy na samochodzie osobowym: odliczenie podatku VAT [© Kzenon - Fotolia.com] Logo firmy na samochodzie osobowym: odliczenie podatku VAT]()

Logo firmy na samochodzie osobowym: odliczenie podatku VAT

... często informacje o swojej firmie nanoszą na samochody służbowe. Jest to na ogół nie tylko firmowe logo, ale także przedmiot działalności, dane kontaktowe – w kolorystyce i na tle kojarzącym się z przedsiębiorstwem. Czy tak oklejony samochód osobowy daje pełne prawo do odliczenia VAT? Ustawa o VAT ...

-

![Phishing: cyberprzestępcy atakują portale społecznościowe [© Maksim Kabakou - Fotolia] Phishing: cyberprzestępcy atakują portale społecznościowe]()

Phishing: cyberprzestępcy atakują portale społecznościowe

... . Cyberprzestępcy często uciekają się do zastraszania, wysyłając fałszywe wiadomości, w których grożą zablokowaniem kont użytkowników. Aby do tego nie dopuścić, użytkownicy mają kliknąć podany w wiadomości odsyłacz i podać na stronie swoje dane uwierzytelniające logowanie. Podejście to opiera się na zaskoczeniu użytkownika, przez co postępuje ...

-

![Oszustwa związane z grami online Oszustwa związane z grami online]()

Oszustwa związane z grami online

... kont (Trojan-PsW.Win32.Lmir). Mimo to podstawy pozostają zasadniczo takie same: jak tylko gracz zaloguje się do internetowej platformy do gry, aktywuje się trojan, który rejestruje wprowadzane dane. Dane ... obecnie tworzonych w taki sposób, aby przechwytywały dane uwierzytelniające podczas logowania się do kont różnych gier. Ponieważ platformy gier ...

-

![Masz nieaktywne konta online? Czas na cyfrowe porządki [© Freepik] Masz nieaktywne konta online? Czas na cyfrowe porządki]()

Masz nieaktywne konta online? Czas na cyfrowe porządki

... z naruszenia danych. Sprawdź politykę usuwania kont u danego usługodawcy – upewnij się, że wraz z kontem zostaną usunięte wszystkie dane osobowe i finansowe. Zastanów się dwa razy, zanim założysz kolejne nowe konto – czy na pewno jest niezbędne? W przypadku kont, które chcesz zachować: Zmieniaj hasła na ...

-

![Piractwo internetowe: Polska na 6 miejscu Piractwo internetowe: Polska na 6 miejscu]()

Piractwo internetowe: Polska na 6 miejscu

... , są dane o kontach finansowych (20%). Popularność informacji na temat kont finansowych wynika prawdopodobnie z możliwości wysokich wypłat i szybkości, z jaką można ich dokonywać. W jednym przypadku środki z kont finansowych zostały wypłacone przez Internet do niemożliwych do ustalenia lokalizacji w ciągu niespełna 15 minut. Kradzione dane kont ...

-

![E-administracja daleko od popularności. Polski biznes ciągle analogowy [© lukafunduck - Fotolia.com] E-administracja daleko od popularności. Polski biznes ciągle analogowy]()

E-administracja daleko od popularności. Polski biznes ciągle analogowy

... więc do ZUS, CEIDG, itd. Zgodnie z danymi z początku października 2015 r., kont w ePUAP było 1,15 mln (dane Centrum Projektów Informatycznych, obecnie Centrum Cyfrowej Administracji). ... , zarejestrowano tylko 1,3 mln kont (posiadanie takiego konta nie wymaga posiadania ani Profilu Zaufanego, ani konta w ePUAP). Te dane znajdują potwierdzenie także w ...

-

![Firmy lawinowo tracą hasła pracowników. Dlaczego dochodzi do wycieków danych i jak im zapobiegać? [© wygenerowane przez AI] Firmy lawinowo tracą hasła pracowników. Dlaczego dochodzi do wycieków danych i jak im zapobiegać?]()

Firmy lawinowo tracą hasła pracowników. Dlaczego dochodzi do wycieków danych i jak im zapobiegać?

... 235 tysięcy incydentów wycieków kont. W artykule wyjaśniamy, jak dochodzi do takich naruszeń oraz jakie kroki należy podjąć, by skutecznie chronić dane. Z tego artykułu ... , by zdobyć dane logowania. m.in.: hakują bazy danych – włamania do baz danych firm, np. przez luki w oprogramowaniu czy kradzież kont administratorów. Realizują kampanie ...

-

![JPK CIT/PIT 2026 - koniec papierowych ksiąg i początek automatycznej kontroli podatkowej [© wygenerowane przez AI] JPK CIT/PIT 2026 - koniec papierowych ksiąg i początek automatycznej kontroli podatkowej]()

JPK CIT/PIT 2026 - koniec papierowych ksiąg i początek automatycznej kontroli podatkowej

... obecny system księgowy (ERP) jest w stanie automatycznie generować pliki JPK_KR_PD i JPK_ST_KR, uwzględniając nowe znaczniki kont, powiązania z KSeF i dualne dane amortyzacyjne. Porządkowanie Danych: Przeprowadź szczegółowy przegląd i porządkowanie: Kartoteki Środków Trwałych: Uzupełnij brakujące numery inwentarzowe, daty nabycia/wytworzenia oraz ...

-

![Dostałeś powiadomienie o naruszeniu danych? Co należy zrobić? [© Andrey Burmakin - Fotolia.com] Dostałeś powiadomienie o naruszeniu danych? Co należy zrobić?]()

Dostałeś powiadomienie o naruszeniu danych? Co należy zrobić?

... dane zostały wykradzione i jakie mogą być konsekwencje tej kradzieży – to pierwsze kroki, które powinniśmy poczynić, zanim zdecydujemy się na zablokowanie jakichkolwiek naszych kont ... pod wpływem impulsu lub emocji. Jeśli nasze dane logowania zostały naruszone, należy zmienić hasła do wszystkich kont i usług zabezpieczonych tym samym hasłem. Musimy ...

-

![121% wzrost liczby wycieków danych w Polsce [© alphaspirit - Fotolia.com] 121% wzrost liczby wycieków danych w Polsce]()

121% wzrost liczby wycieków danych w Polsce

... 1616%). Europa najbardziej dotkniętym wyciekami regionem w trzecim kwartale 52 miliony skompromitowanych w trzecim kwartale kont należało do europejskich użytkowników, co czyni Europę numerem jeden w rankingu, wśród ... którzy zebrali dane użytkowników z 27 tys. baz danych, które wyciekły i zostały opublikowane online. Badacze sortują dane według ...

-

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013]()

Szkodliwe programy 2012 i prognozy na 2013

... zaszyfrowanych haseł. Kiedy DropBox poinformował, że padł ofiarą ataku hakerskiego, w wyniku którego wyciekły dane dotyczące kont użytkowników, po raz kolejny potwierdziło się, że celem hakerów są cenne dane (zwłaszcza dane uwierzytelniające użytkowników) w popularnych serwisach internetowych. W 2012 roku podobne ataki zostały przeprowadzone na ...

-

![Ochrona danych osobowych - jakie błędy popełniamy? [© pixabay.com] Ochrona danych osobowych - jakie błędy popełniamy?]()

Ochrona danych osobowych - jakie błędy popełniamy?

... bezpieczeństwo danych osobowych? Jakie błędy popełniamy chroniąc nasze dane osobowe? Jak chronić dane osobowe? Jakie mogą być konsekwencje utraty danych osobowych? Tegoroczna edycja ... czy smartfonów, a za ich pośrednictwem do naszych kont bankowych, kont w portalach społecznościowych czy skrzynek poczty elektronicznej – mówi Monika Krasińska, ...

-

![Gdzie NIE logować się na konto bankowe? [© Luc Ubaghs - Fotolia.com] Gdzie NIE logować się na konto bankowe?]()

Gdzie NIE logować się na konto bankowe?

... dane mogą być łatwo przechwycone przez hakerów. Mogą oni uzyskać dostęp do haseł, numerów kart kredytowych, a nawet kont ...

-

![Phishing: groźne ataki we Włoszech [© stoupa - Fotolia.com] Phishing: groźne ataki we Włoszech]()

Phishing: groźne ataki we Włoszech

... klientów banku o konieczności dokonywania różnego rodzaju logowań, mających na celu potwierdzenie danych właściciela konta. Zdobyte w ten sposób dane były następnie wykorzystywane do podejmowania pieniędzy z kont bankowych przez sieciowych złodziei. Jak podkreślają specjaliści z G DATA ataki phishingowe są trudne do wyśledzenia, bowiem listy ...

-

![Książka kontroli w firmie [© anna - Fotolia.com] Książka kontroli w firmie]()

Książka kontroli w firmie

... w wersji papierowej będzie prowadził także książkę w formie elektronicznej, sam dokonuje wpisów do książki w formie elektronicznej oraz aktualizuje dane w niej zawarte. Dane zawarte w elektronicznej książce kontroli powinny znajdować swoje potwierdzenie w dokumentach przechowywanych przez przedsiębiorcę, tj. książce kontroli prowadzonej w wersji ...

-

![Kontrola podatkowa i skarbowa e-handlu [© whitelook - Fotolia.com] Kontrola podatkowa i skarbowa e-handlu]()

Kontrola podatkowa i skarbowa e-handlu

... przedmiotów bez aukcji zakończonych sprzedażą, koszt i miejsce wysyłki, firmy kurierskie, numery kont bankowych i inne dane kontaktowe (np. telefony, e-maile, komunikatory internetowe) pochodzące z treści aukcji oraz stron "o mnie" użytkowników. Dane z serwisów ogłoszeniowych udostępniane są natomiast według daty, numeru ogłoszenia, tytułu, ceny ...

-

![Struktura e-podatkowa JPK Księgi Rachunkowe (JPK_KR) [© gzorgz - Fotolia.com] Struktura e-podatkowa JPK Księgi Rachunkowe (JPK_KR)]()

Struktura e-podatkowa JPK Księgi Rachunkowe (JPK_KR)

... o dodatkowe informacje – np. jaka jest struktura naszego planu kont, o nazwanie i przeznaczeniu poszczególnych kategorii kont, co na nich rejestrujemy. Dzięki ... wykorzystywane. Wiele systemów informatycznych pozwala przechowywać (a nawet analizować z generowanych raportów) dane w tzw. buforach – w sensie formalnym nie stanowią one zarejestrowanego w ...

-

![Usunięcie aplikacji=usunięcie danych. Wkrótce będzie to możliwe [© pixabay.com] Usunięcie aplikacji=usunięcie danych. Wkrótce będzie to możliwe]()

Usunięcie aplikacji=usunięcie danych. Wkrótce będzie to możliwe

... stronę internetową jest szczególnie ważna, aby użytkownicy mogli poprosić o usunięcie swoich kont i danych bez konieczności ponownego pobierania aplikacji. "Zgodnie z nową polityką, gdy aplikacja spełni prośbę o usunięcie konta, musi również usunąć dane powiązane z tym kontem" – dodaje. Nowa polityka usuwania danych da użytkownikom aplikacji ...

-

![Jak okradane są konta bankowe? [© weerapat1003 - Fotolia.com] Jak okradane są konta bankowe?]()

Jak okradane są konta bankowe?

... wizerunkowe. Przestępcy często wykorzystują niepewność i zamieszanie związane ze zmianami, żeby wyłudzać dane dostępowe. Innym ważnym kanałem wyłudzeń bankowych jest fałszowanie lub ... finansowe. Przestępcy wykorzystują to udogodnienie nakłaniając nieświadome osoby do otwierania nowych kont bankowych (np. poprzez oferty pracy), a po zdobyciu nad nimi ...

-

![Na Instagramie działa nawet 95 mln botów [© pexels] Na Instagramie działa nawet 95 mln botów]()

Na Instagramie działa nawet 95 mln botów

... danych osobowych (PII). Fałszywe profile mogą nakłaniać użytkowników do udostępniania poufnych informacji, takich jak dane logowania czy numer PESEL. Eksperci zwracają również uwagę na wykorzystywanie kont do rozpowszechniania złośliwego oprogramowania (malvertising). Złośliwe konta wykorzystują fałszywe reklamy do kierowania użytkowników na ...

-

![Porażka IKE stała się faktem? [© denphumi - Fotolia.com] Porażka IKE stała się faktem?]()

Porażka IKE stała się faktem?

... depozytów gospodarstw domowych sięgnęła na koniec listopada ub.r. aż 315 mld zł (dane: NBP), czyli 170 razy więcej. Jeszcze bardziej dobitnie o porażce IKE świadczyć ... zamian za przyszłe profity - oto prawdziwy obraz IKE. Główną ideą powstania Indywidualnych Kont Emerytalnych miało być zachęcenie Polaków do oszczędzania na przyszłą emeryturę. W ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![7 błędów, których musisz unikać, aby dane w chmurze były bezpieczne [© Jakub Jirsák - Fotolia.com] 7 błędów, których musisz unikać, aby dane w chmurze były bezpieczne](https://s3.egospodarka.pl/grafika2/dane-w-chmurze/7-bledow-ktorych-musisz-unikac-aby-dane-w-chmurze-byly-bezpieczne-257901-150x100crop.jpg)

![Copy+paste i mamy tajne dane [© stoupa - Fotolia.com] Copy+paste i mamy tajne dane](https://s3.egospodarka.pl/grafika/poufne-dane/Copy-paste-i-mamy-tajne-dane-MBuPgy.jpg)

![Wyższe kary za brak OC w 2015. Policja szybciej przekaże dane [© Sabphoto - Fotolia.com] Wyższe kary za brak OC w 2015. Policja szybciej przekaże dane](https://s3.egospodarka.pl/grafika2/OC/Wyzsze-kary-za-brak-OC-w-2015-Policja-szybciej-przekaze-dane-148879-150x100crop.jpg)

![Nowe konta osobiste w Credit Agricole [© Jakub Krechowicz - Fotolia.com] Nowe konta osobiste w Credit Agricole](https://s3.egospodarka.pl/grafika2/oferta-bankow/Nowe-konta-osobiste-w-Credit-Agricole-106219-150x100crop.jpg)

![Ochrona danych osobowych: tożsamość na celowniku [© alphaspirit - Fotolia.com] Ochrona danych osobowych: tożsamość na celowniku](https://s3.egospodarka.pl/grafika2/ochrona-danych-osobowych/Ochrona-danych-osobowych-tozsamosc-na-celowniku-131260-150x100crop.jpg)

![Jaki kurs walut przy kompensacie zobowiązań i należności? [© suyujung - Fotolia] Jaki kurs walut przy kompensacie zobowiązań i należności?](https://s3.egospodarka.pl/grafika2/podatek-dochodowy/Jaki-kurs-walut-przy-kompensacie-zobowiazan-i-naleznosci-195312-150x100crop.jpg)

![Sztuczna inteligencja, czyli użyteczność kontra prywatność [© dragonstock - Fotolia] Sztuczna inteligencja, czyli użyteczność kontra prywatność](https://s3.egospodarka.pl/grafika2/sztuczna-inteligencja/Sztuczna-inteligencja-czyli-uzytecznosc-kontra-prywatnosc-208799-150x100crop.jpg)

![Logo firmy na samochodzie osobowym: odliczenie podatku VAT [© Kzenon - Fotolia.com] Logo firmy na samochodzie osobowym: odliczenie podatku VAT](https://s3.egospodarka.pl/grafika2/odliczenia-podatku-VAT/Logo-firmy-na-samochodzie-osobowym-odliczenie-podatku-VAT-219046-150x100crop.jpg)

![Phishing: cyberprzestępcy atakują portale społecznościowe [© Maksim Kabakou - Fotolia] Phishing: cyberprzestępcy atakują portale społecznościowe](https://s3.egospodarka.pl/grafika2/phishing/Phishing-cyberprzestepcy-atakuja-portale-spolecznosciowe-140706-150x100crop.jpg)

![Masz nieaktywne konta online? Czas na cyfrowe porządki [© Freepik] Masz nieaktywne konta online? Czas na cyfrowe porządki](https://s3.egospodarka.pl/grafika2/bezpieczenstwo-w-sieci/Masz-nieaktywne-konta-online-Czas-na-cyfrowe-porzadki-267233-150x100crop.jpg)

![E-administracja daleko od popularności. Polski biznes ciągle analogowy [© lukafunduck - Fotolia.com] E-administracja daleko od popularności. Polski biznes ciągle analogowy](https://s3.egospodarka.pl/grafika2/e-administracja/E-administracja-daleko-od-popularnosci-Polski-biznes-ciagle-analogowy-171273-150x100crop.jpg)

![Firmy lawinowo tracą hasła pracowników. Dlaczego dochodzi do wycieków danych i jak im zapobiegać? [© wygenerowane przez AI] Firmy lawinowo tracą hasła pracowników. Dlaczego dochodzi do wycieków danych i jak im zapobiegać?](https://s3.egospodarka.pl/grafika2/wykradanie-hasel/Firmy-lawinowo-traca-hasla-pracownikow-Dlaczego-dochodzi-do-wyciekow-danych-i-jak-im-zapobiegac-268173-150x100crop.png)

![JPK CIT/PIT 2026 - koniec papierowych ksiąg i początek automatycznej kontroli podatkowej [© wygenerowane przez AI] JPK CIT/PIT 2026 - koniec papierowych ksiąg i początek automatycznej kontroli podatkowej](https://s3.egospodarka.pl/grafika2/JPK/JPK-CIT-PIT-2026-koniec-papierowych-ksiag-i-poczatek-automatycznej-kontroli-podatkowej-269756-150x100crop.png)

![Dostałeś powiadomienie o naruszeniu danych? Co należy zrobić? [© Andrey Burmakin - Fotolia.com] Dostałeś powiadomienie o naruszeniu danych? Co należy zrobić?](https://s3.egospodarka.pl/grafika2/naruszenie-danych/Dostales-powiadomienie-o-naruszeniu-danych-Co-nalezy-zrobic-242258-150x100crop.jpg)

![121% wzrost liczby wycieków danych w Polsce [© alphaspirit - Fotolia.com] 121% wzrost liczby wycieków danych w Polsce](https://s3.egospodarka.pl/grafika2/wyciek-danych/121-wzrost-liczby-wyciekow-danych-w-Polsce-249262-150x100crop.jpg)

![Szkodliwe programy 2012 i prognozy na 2013 [© alphaspirit - Fotolia.com] Szkodliwe programy 2012 i prognozy na 2013](https://s3.egospodarka.pl/grafika2/Kaspersky-Lab/Szkodliwe-programy-2012-i-prognozy-na-2013-110215-150x100crop.jpg)

![Ochrona danych osobowych - jakie błędy popełniamy? [© pixabay.com] Ochrona danych osobowych - jakie błędy popełniamy?](https://s3.egospodarka.pl/grafika2/ochrona-danych-osobowych/Ochrona-danych-osobowych-jakie-bledy-popelniamy-245400-150x100crop.jpg)

![Gdzie NIE logować się na konto bankowe? [© Luc Ubaghs - Fotolia.com] Gdzie NIE logować się na konto bankowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Gdzie-NIE-logowac-sie-na-konto-bankowe-260610-150x100crop.jpg)

![Phishing: groźne ataki we Włoszech [© stoupa - Fotolia.com] Phishing: groźne ataki we Włoszech](https://s3.egospodarka.pl/grafika/phishing/Phishing-grozne-ataki-we-Wloszech-MBuPgy.jpg)

![Książka kontroli w firmie [© anna - Fotolia.com] Książka kontroli w firmie](https://s3.egospodarka.pl/grafika/kontrola-skarbowa/Ksiazka-kontroli-w-firmie-skVsXY.jpg)

![Kontrola podatkowa i skarbowa e-handlu [© whitelook - Fotolia.com] Kontrola podatkowa i skarbowa e-handlu](https://s3.egospodarka.pl/grafika/kontrola-skarbowa/Kontrola-podatkowa-i-skarbowa-e-handlu-JbjmWj.jpg)

![Struktura e-podatkowa JPK Księgi Rachunkowe (JPK_KR) [© gzorgz - Fotolia.com] Struktura e-podatkowa JPK Księgi Rachunkowe (JPK_KR)](https://s3.egospodarka.pl/grafika2/Ksiegi-rachunkowe/Struktura-e-podatkowa-JPK-Ksiegi-Rachunkowe-JPK-KR-206946-150x100crop.jpg)

![Usunięcie aplikacji=usunięcie danych. Wkrótce będzie to możliwe [© pixabay.com] Usunięcie aplikacji=usunięcie danych. Wkrótce będzie to możliwe](https://s3.egospodarka.pl/grafika2/aplikacje/Usuniecie-aplikacji-usuniecie-danych-Wkrotce-bedzie-to-mozliwe-251873-150x100crop.jpg)

![Jak okradane są konta bankowe? [© weerapat1003 - Fotolia.com] Jak okradane są konta bankowe?](https://s3.egospodarka.pl/grafika2/konta-bankowe/Jak-okradane-sa-konta-bankowe-138665-150x100crop.jpg)

![Na Instagramie działa nawet 95 mln botów [© pexels] Na Instagramie działa nawet 95 mln botów](https://s3.egospodarka.pl/grafika2/Instagram/Na-Instagramie-dziala-nawet-95-mln-botow-263951-150x100crop.jpg)

![Porażka IKE stała się faktem? [© denphumi - Fotolia.com] Porażka IKE stała się faktem?](https://s3.egospodarka.pl/grafika/Indywidualne-Konta-Emerytalne/Porazka-IKE-stala-sie-faktem-iQjz5k.jpg)

![Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe? [© Karolina Chaberek - Fotolia.com] Ranking kont firmowych 2023. W jakim banku najlepsze konto firmowe?](https://s3.egospodarka.pl/grafika2/konto-bankowe/Ranking-kont-firmowych-2023-W-jakim-banku-najlepsze-konto-firmowe-251614-150x100crop.jpg)

![Jak korzystnie przelewać pieniądze do Polski pracując za granicą? [© v.poth - Fotolia.com] Jak korzystnie przelewać pieniądze do Polski pracując za granicą?](https://s3.egospodarka.pl/grafika2/przelewy/Jak-korzystnie-przelewac-pieniadze-do-Polski-pracujac-za-granica-230796-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Długie weekendy - jak wygląda kalendarz 2025? [© snowing na Freepik] Długie weekendy - jak wygląda kalendarz 2025?](https://s3.egospodarka.pl/grafika2/dlugie-weekendy/Dlugie-weekendy-jak-wyglada-kalendarz-2025-263192-150x100crop.jpg)

![7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI] 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem [© pixabay - wygenerowane przez AI]](https://s3.egospodarka.pl/grafika2/inwestycja-w-mieszkanie/7-pulapek-i-okazji-zobacz-co-cie-czeka-podczas-kupna-mieszkania-na-wynajem-270018-50x33crop.jpg) 7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

7 pułapek i okazji - zobacz co cię czeka podczas kupna mieszkania na wynajem

![Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów? [© Wojciech Krzemiński] Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów?](https://s3.egospodarka.pl/grafika2/Alpine-A110-R/Alpine-A110-R-ekstremalnie-lekkie-piekielnie-szybkie-Dlaczego-ten-francuski-sportowiec-zachwyca-purystow-270047-150x100crop.jpg)

![Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu [© pexels] Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu](https://s3.egospodarka.pl/grafika2/dobry-lider/Praca-w-swieta-5-blednych-przekonan-liderow-ktore-niszcza-urlop-zespolu-270014-150x100crop.jpg)

![Najważniejszy kod podróży lotniczej. Czym jest PNR? [© pexels] Najważniejszy kod podróży lotniczej. Czym jest PNR?](https://s3.egospodarka.pl/grafika2/lot-samolotem/Najwazniejszy-kod-podrozy-lotniczej-Czym-jest-PNR-270138-150x100crop.jpg)

![Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik [© wygenerowane przez AI] Awaria KSeF w 2026 - tryb awaryjny, data wystawienia faktury i obowiązki podatnika. Praktyczny poradnik](https://s3.egospodarka.pl/grafika2/KSeF/Awaria-KSeF-w-2026-tryb-awaryjny-data-wystawienia-faktury-i-obowiazki-podatnika-Praktyczny-poradnik-270179-150x100crop.jpg)

![Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8 [© Wojciech Krzemiński] Test Mercedes-AMG SL 55 4MATIC+ Luksusowy kabriolet z napędem na cztery koła i potężnym V8](https://s3.egospodarka.pl/grafika2/Mercedes-AMG-SL-55-4MATIC/Test-Mercedes-AMG-SL-55-4MATIC-Luksusowy-kabriolet-z-napedem-na-cztery-kola-i-poteznym-V8-270058-150x100crop.jpg)

![Jawność wynagrodzeń od 24 grudnia 2025: co naprawdę się zmienia? Poznaj fakty i mity [© wygenerowane przez AI] Jawność wynagrodzeń od 24 grudnia 2025: co naprawdę się zmienia? Poznaj fakty i mity](https://s3.egospodarka.pl/grafika2/dyskryminacja-placowa/Jawnosc-wynagrodzen-od-24-grudnia-2025-co-naprawde-sie-zmienia-Poznaj-fakty-i-mity-270170-150x100crop.jpg)