-

![Programy G DATA ClientSecurity [© Nmedia - Fotolia.com] Programy G DATA ClientSecurity]()

Programy G DATA ClientSecurity

... umożliwia zdalną instalację, automatyczną aktualizację, a także zdalną modyfikację ustawień ochrony antywirusowej. Wszystkie procesy związane z działaniem oprogramowania klienta przebiegają w tle i nie ... Dostępne są także bezpłatne aktualizacje samego oprogramowania oraz Ambulans G DATA, czyli program do przesyłania zarażonych plików do laboratoriów ...

-

![Ranking wirusów IV 2008 Ranking wirusów IV 2008]()

Ranking wirusów IV 2008

... do ochrony danych, prezentuje listę "On-line Scanner Top 20" opartą na analizie danych zgromadzonych przez ekspertów z ... pierwszej trójce na liście "On-line Scanner Top 20". Po dwóch miesiącach utrzymywania się na pierwszym miejscu program adware Virtumonde spadł na drugą pozycję, a pozostałe dwa programy, które w lutym i marcu znajdowały się razem ...

-

![Rynek mąki: zmowa cenowa na oku UOKiK [© Syda Productions - Fotolia.com] Rynek mąki: zmowa cenowa na oku UOKiK]()

Rynek mąki: zmowa cenowa na oku UOKiK

... np. dysków twardych a także udzielania wyjaśnień. Zgodę na przeszukanie wydaje Sąd Ochrony Konkurencji i Konsumentów w terminie 48 godzin od złożenia wniosku. Za brak ... się do UOKiK dostarczając dowodów na istnienie kartelu – umożliwia to program łagodzenia kar (leniency). Podobne postępowania prowadzone są również na rynku europejskim. Niemiecki ...

-

![Kaspersky: Gpcode powrócił Kaspersky: Gpcode powrócił]()

Kaspersky: Gpcode powrócił

... nasz program deszyfrujący. W celu dokonania zakupu skontaktuj się z nami pod adresem: *******@yahoo.com Po zaistnieniu takiej sytuacji specjaliści z Kaspersky Lab zalecają by pod żadnym pozorem nie RESTARTOWAĆ ani WYŁĄCZAĆ potencjalnie zainfekowanego komputera. Eksperci zalecają także wszystkim użytkownikom ustawienie maksymalnego poziomu ochrony ...

-

![Plan Rozwoju Obszarów Wiejskich 2007-2013 [© Syda Productions - Fotolia.com] Plan Rozwoju Obszarów Wiejskich 2007-2013]()

Plan Rozwoju Obszarów Wiejskich 2007-2013

... łączną kwotę dotacji ponad 1,6 mld złotych. Przetwórcy są już po Nowy program przyniósł przedsiębiorcom zmiany w stosunku do SAPARD i SPO ROL. Zmianom uległy główne ... a w latach 2007-2013 główne cele programu to poprawa konkurencyjności i warunków ochrony środowiska (wyjątkiem są mikroprzedsiębiorcy). Warto o tym pamiętać przy naborach planowanych ...

-

![Wirusy i robaki VII 2008 Wirusy i robaki VII 2008]()

Wirusy i robaki VII 2008

... ochrony danych, zaprezentował listę szkodliwych programów, które najczęściej atakowały użytkowników w lipcu 2008 r. ... usunięcia zainfekowanych obiektów. Wśród szkodliwych programów, które zaklasyfikowały się do rankingu, znajduje się GetCodec.d - program, o którym niedawno pisali eksperci z Kaspersky Lab. Robak ten infekuje pliki audio. Obecność tego ...

-

![Polskie lotniska dostaną 250 mln euro? [© Syda Productions - Fotolia.com] Polskie lotniska dostaną 250 mln euro?]()

Polskie lotniska dostaną 250 mln euro?

... w najbliższych latach osiem polskich lotnisk. Urząd Ochrony Konkurencji i Konsumentów przekazał projekt rozporządzenia w tej sprawie do akceptacji Komisji Europejskiej ... jednocześnie spełnione są następujące warunki: jest ono udzielane ze środków publicznych – program ma być finansowany środkami pochodzącymi z Funduszu Spójności, które, stosownie do ...

-

![Reklamy internetowe pop-up na oku UOKiK [© stoupa - Fotolia.com] Reklamy internetowe pop-up na oku UOKiK]()

Reklamy internetowe pop-up na oku UOKiK

... . Metody stosowane przez internetowych reklamodawców wzbudziły również wątpliwości Urzędu Ochrony Konkurencji i Konsumentów oraz Ministerstwa Infrastruktury. W ramach ... w taki sposób, aby były one zgodne z prawem. Międzynarodowa Sieć Ochrony Konsumentów (International Consumer Protection and Enforcement Network – ICPEN), w ramach której realizowany ...

-

![Norton Internet Security 2009 [© Nmedia - Fotolia.com] Norton Internet Security 2009]()

Norton Internet Security 2009

... zostały wyposażone także w tryb działania w tle (zawiesza alerty i automatycznie dokonuje aktualizacji), program planujący (obsługuje skanowanie, aktualizacje i inne zadania w tle, kiedy komputer jest w trybie ... jeden komputer oraz roczną usługę subskrypcji uprawniającą do korzystania z produktu i otrzymywania aktualizacji ochrony z firmy Symantec. ...

-

![7-proc. stawka VAT na alarm w mieszkaniu [© FikMik - Fotolia.com] 7-proc. stawka VAT na alarm w mieszkaniu]()

7-proc. stawka VAT na alarm w mieszkaniu

... Klasyfikacji Obiektów Budowlanych w dziale 12, a także obiekty sklasyfikowane w Polskiej Klasyfikacji Obiektów Budowlanych w dziale ex 1264 – wyłącznie budynki instytucji ochrony zdrowia świadczących usługi zakwaterowania z opieką lekarską i pielęgniarską, zwłaszcza dla ludzi starszych i niepełnosprawnych. Według zapisu ust. 12b tego artykułu do ...

-

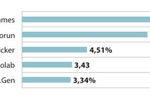

![ESET: lista wirusów X 2008 ESET: lista wirusów X 2008]()

ESET: lista wirusów X 2008

... .GetCodec.Gen, który znalazł się w czołówce zagrożeń ubiegłego miesiąca, to złośliwy program, który konwertuje wszystkie pliki audio, znalezione na komputerze swojej ofiary, do ... mówi Paweł Rybczyk, inżynier systemowy firmy DAGMA. – Skuteczną metodą ochrony przed tego typu zagrożeniami jest korzystanie z odtwarzaczy plików multimedialnych, które nie ...

-

![Wirusy i robaki I 2009 Wirusy i robaki I 2009]()

Wirusy i robaki I 2009

... ochrony danych, zaprezentował listę szkodliwych programów, które najczęściej atakowały użytkowników w styczniu 2008 r. ... za pośrednictwem sieci peer-to-peer DC++, a jego szkodliwą funkcją jest zdolność pobierania szkodliwych plików. Program ten zakwalifikował się do drugiego rankingu, dzięki temu że podczas instalacji wielokrotnie kopiuje się ...

-

![Phishing: metody ataków Phishing: metody ataków]()

Phishing: metody ataków

... grzecznościowej z imieniem i nazwiskiem. Na Twoim komputerze powinien znajdować się program antywirusowy. Nie klikaj podejrzanie wyglądających wiadomości, nigdy nie pobieraj ... przyłączenia komputera do botnetu należy postępować podobnie jak w przypadku ochrony przed phishingiem, czyli aktualizować system i posiadać pakiet zabezpieczający. ...

-

![Pakiet Adobe Reader Mobile SDK [© Nmedia - Fotolia.com] Pakiet Adobe Reader Mobile SDK]()

Pakiet Adobe Reader Mobile SDK

... wydawnictwami) przeznaczonego dla komputerów stacjonarnych PC i Macintosh. Dzięki wbudowanej obsłudze ochrony zawartości opracowanej przez firmę Adobe, wydawcy mogą zabezpieczyć swoje książki elektroniczne i inne wydawnictwa elektroniczne przed kopiowaniem. Program Adobe Content Server 4, przeznaczony dla wydawców, sprzedawców, bibliotek i innych ...

-

![Kradzież tożsamości: wzrost infekcji [© Scanrail - Fotolia.com] Kradzież tożsamości: wzrost infekcji]()

Kradzież tożsamości: wzrost infekcji

... tożsamości, np. trojanem bankowym 35% zainfekowanych komputerów posiadało aktualny program antywirusowy liczba komputerów zainfekowanych oprogramowaniem do kradzieży tożsamości wzrosła o 800 ... kradzieży tożsamości może osiągnąć 90 milionów godzin. Zainfekowani mimo ochrony antywirusowej Badanie wykazało, że 35% komputerów zainfekowanych omawianym ...

-

![Cyberprzestępcy szybsi i skuteczniejsi [© Scanrail - Fotolia.com] Cyberprzestępcy szybsi i skuteczniejsi]()

Cyberprzestępcy szybsi i skuteczniejsi

... , że Internet stał się najważniejszym narzędziem do rozpowszechniania szkodliwego oprogramowania. Dla branży zajmującej się bezpieczeństwem oznacza to, że tradycyjne metody ochrony stały się nieskuteczne. Przegląd zagrożeń w 2008 r. W 2008 r. zanotowano wzrost agresywności ataków realizowanych za pomocą szkodliwego oprogramowania wpływającego na ...

-

![Wirusy i robaki III 2009 Wirusy i robaki III 2009]()

Wirusy i robaki III 2009

... ochrony danych, zaprezentował listę szkodliwych programów, które najczęściej atakowały użytkowników w marcu 2009 r. Pierwsza ... tym języku, pochodzą z Chin. Mówiąc o AutoIt, w marcowym rankingu oprócz trojana Autoit.ci pojawił się również podobny program o nazwie Autoit.xp. Na dole rankingu znajdują się dwie inne nowości: Packed.Win32.Katusha.a oraz ...

-

![Wirusy, trojany, phishing I-III 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing I-III 2009]()

Wirusy, trojany, phishing I-III 2009

... ochrony danych, przedstawił raport z podsumowaniem najważniejszych zagrożeń internetowych w pierwszym kwartale 2009 r. ... padł ofiarą złośliwej aplikacji, której celem były osoby zajmujące się rekrutacją. Z korporacyjnych kont program zdołał uzyskać dostęp do życiorysów i podań przesyłanych przez kandydatów. Napastnicy wykradli osobiste dane ...

-

![Pomoc finansowa dla przedsiębiorców od KE [© Syda Productions - Fotolia.com] Pomoc finansowa dla przedsiębiorców od KE]()

Pomoc finansowa dla przedsiębiorców od KE

... z nowych możliwości i udogodnień państwa członkowskie muszą do 31 lipca 2009 r. zgłosić KE do akceptacji wykaz odpowiednich programów pomocowych - poinformował Urząd Ochrony Konkurencji i Konsumentów. Światowy kryzys spowodował poważne utrudnienia dla przedsiębiorców w dostępie do finansowania swojej działalności. W związku z tym Komisja Europejska ...

-

![F-Secure Online Scanner w wersji 4.0 F-Secure Online Scanner w wersji 4.0]()

F-Secure Online Scanner w wersji 4.0

... zabezpieczeń oraz jednorazowe usunięcie wszystkich groźnych aplikacji. Nie jest to rozwiązanie działające zapobiegawczo. Eksperci radzą, aby w celu zapewnienia bieżącej ochrony komputera oraz swoich ważnych plików stosować pakiety antywirusowe lub Internet Security wyposażone w ochronę w czasie rzeczywistym (real-time protection). F-Secure Online ...

-

![Jak wykryć i usunąć robaka Conficker? [© stoupa - Fotolia.com] Jak wykryć i usunąć robaka Conficker?]()

Jak wykryć i usunąć robaka Conficker?

... ochrony danych, opublikował nowy artykuł pt. "Usuń Confickera ze swojego domowego komputera" autorstwa Piotra Kupczyka. Artykuł ... nie dostał się do naszego systemu. Niewielki program może przygotować komputer w taki sposób, aby „prawdziwy” wirus sądził, że system został już zainfekowany, i omijał go. Program nosi nazwę „Nonficker" i jest dostępny na ...

-

![Polski Kaspersky Mobile Security 8.0 Polski Kaspersky Mobile Security 8.0]()

Polski Kaspersky Mobile Security 8.0

... ochrony danych, poinformował o wprowadzeniu do sprzedaży polskiej wersji programu Kaspersky Mobile Security 8.0 ... ścigania mogą wykorzystać nowy numer do śledzenia skradzionego urządzenia i zwrócenia go prawowitemu właścicielowi. Program Kaspersky Mobile Security 8.0 oferuje również funkcję kontroli rodzicielskiej, która pozwala rodzicom ograniczać ...

-

![UOKiK: uważaj na darmowe usługi online [© stoupa - Fotolia.com] UOKiK: uważaj na darmowe usługi online]()

UOKiK: uważaj na darmowe usługi online

... rzeczywistości może nas słono kosztować. Urząd Ochrony Konkurencji i Konsumentów radzi, aby przed skorzystaniem z usług portali internetowych dokładnie zapoznać się z ... nic nie kosztuje i dokładnie zapoznać się z umową bądź regulaminem. Do Urzędu Ochrony Konkurencji i Konsumentów napływają skargi konsumentów na portal pobieraczek.pl, który ...

-

![Novell PlateSpin Protect 8.1 [© Nmedia - Fotolia.com] Novell PlateSpin Protect 8.1]()

Novell PlateSpin Protect 8.1

... kopii zapasowych. PlateSpin Protect to rozwiązanie przygotowane do ochrony obciążeń serwerów fizycznych i wirtualnych w centrach danych i prywatnych infrastrukturach typu ... obciążeniem można uruchomić za pomocą funkcji failover. Po wymianie oryginalnego serwera, program umożliwia przeniesienie obciążenia z powrotem na serwer fizyczny, także ...

-

![ESET: polska lista zagrożeń VII 2009 ESET: polska lista zagrożeń VII 2009]()

ESET: polska lista zagrożeń VII 2009

... ) – 8,69% wszystkich wykrytych infekcji. Najprostszym, a równocześnie najskuteczniejszym sposobem ochrony przed INF/Autorun jest wyłączenie opcji automatycznego startu nośników ... się zagrożenia na dysk użytkownika. Po zagnieżdżeniu się w systemie program nawiązuje komunikację ze zdalnym serwerem za pośrednictwem protokołu HTTP i pobiera ...

-

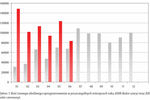

![G DATA: szkodliwe oprogramowanie I-VI 2009 G DATA: szkodliwe oprogramowanie I-VI 2009]()

G DATA: szkodliwe oprogramowanie I-VI 2009

... obecnej przeglądarka i jej elementy. To w niej znajduje się większość wykorzystywanych nielegalnie luk w zabezpieczeniach. Ci, którzy nie dbają o to, by system ochrony ich komputera był stale aktualny, umożliwiają ataki złośliwego oprogramowania. G Data podaje, że eksperymenty prowadzone są także na innych platformach. Wzrośnie ...

-

![Oprogramowanie Panda Security for Business Oprogramowanie Panda Security for Business]()

Oprogramowanie Panda Security for Business

... z NAC, Windows Server 2008 SP2 oraz Windows Vista SP2. Produkt posiada funkcję służącą do ochrony serwerów Exchange w wersji 2007 w postaci filtra zawartości. Rozwiązanie pozwala również administratorom monitorować status ochrony całej sieci w czasie rzeczywistym. Panda Security for Business chroni stacje robocze oraz serwery ...

-

![Fundusze unijne: banki wsparciem w absorpcji [© denphumi - Fotolia.com] Fundusze unijne: banki wsparciem w absorpcji]()

Fundusze unijne: banki wsparciem w absorpcji

... być wydawane do 2015 roku. Największym programem unijnym jest program operacyjny Infrastruktura i Środowisko z budżetem 27,9 mld euro - poinformowała firma Management & Consulting Group ... udzielane na podstawie umów z donatorami środków, np. z Wojewódzkimi Funduszami Ochrony Środowiska i Gospodarki Wodnej. Ich zaletą jest atrakcyjne oprocentowanie ...

-

![Szkodliwe programy w Polsce VIII 2009 Szkodliwe programy w Polsce VIII 2009]()

Szkodliwe programy w Polsce VIII 2009

... ochrony danych, prezentuje sierpniowy raport przygotowany w ramach comiesięcznego zestawienia aktywności szkodliwego oprogramowania na terenie ... który spadł o jedno miejsce. Oznaczenie HEUR.Trojan.Win32.Generic wskazuje na to, że program ma znamiona malware. Został wykryty dzięki heurystyce w Kaspersky Internet Security lub Kaspersky Anti-Virus, ...

-

![Kaspersky Lab: szkodliwe programy IX 2009 Kaspersky Lab: szkodliwe programy IX 2009]()

Kaspersky Lab: szkodliwe programy IX 2009

... które zostały wykryte i zneutralizowane na komputerach użytkowników przez moduł ochrony w czasie rzeczywistym (skanowanie podczas dostępu). Użycie statystyk z ... różni się znacznie od swoich poprzedników: po uruchomieniu próbuje pobrać i uruchomić szkodliwy program, w tym przypadku jest to not-a-virus:AdWare.Win32.PlayMP3z.a. Opis kolejnej nowości, ...

-

![Norton 360 4.0 w wersji beta [© Nmedia - Fotolia.com] Norton 360 4.0 w wersji beta]()

Norton 360 4.0 w wersji beta

... Symantec przedstawiła dane, które dowodzą skuteczności zaawansowanego modelu ochrony o pseudonimie "Quorum", teraz dostępnego w wersji beta oprogramowania ... pośrednictwem internetu. Do wersji beta Norton 360 dołączono SONAR 2, technologię ochrony behawioralnej drugiej generacji, która wykrywa nowe zagrożenia na podstawie podejrzanego zachowania ...

-

![Panda Cloud Antivirus dla MSP [© Nmedia - Fotolia.com] Panda Cloud Antivirus dla MSP]()

Panda Cloud Antivirus dla MSP

... . Połączenie z serwerami Kolektywnej Inteligencji, z których korzysta także bezpłatny program Panda Cloud Antivirus, umożliwi małym i średnim firmom korzystanie z bazy ... wiedzę pochodzącą od użytkowników Panda, w celu zapewnienia proaktywnej ochrony przed złośliwym oprogramowaniem przy minimalnym wykorzystaniu przepustowości łącza komputera ...

-

![Kaspersky Lab: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] Kaspersky Lab: zagrożenia internetowe 2010]()

Kaspersky Lab: zagrożenia internetowe 2010

... Robak Kido na przykład, instalował na zainfekowanych komputerach fałszywy program antywirusowy. Rynek fałszywych programów antywirusowych został nasycony, dlatego ... te zagrożenia, firmy z branży bezpieczeństwa IT będą tworzyły coraz bardziej złożone narzędzia ochrony. Jednak szkodliwe programy potrafiące obejść te zabezpieczenia pozostaną ...

-

![Panda Labs: rynek zabezpieczeń w 2010r. [© stoupa - Fotolia.com] Panda Labs: rynek zabezpieczeń w 2010r.]()

Panda Labs: rynek zabezpieczeń w 2010r.

... i internetu – czyli głównych systemów dystrybucji złośliwego oprogramowania wykorzystywanych przez cyberprzestępców. Co za tym idzie, systemy Mac nie stanowią już takiej ochrony przed złCśliwym oprogramowaniem jak wcześniej. Przestępcy mogą łatwo sprawdzić, czy dany system to Mac i dysponują złośliwym oprogramowaniem przeznaczonym specjalnie dla ...

-

![Facebook i McAfee podjęły współpracę [© stoupa - Fotolia.com] Facebook i McAfee podjęły współpracę]()

Facebook i McAfee podjęły współpracę

... nie korzysta z firewalla ani z oprogramowania antyszpiegowskiego, a 48 proc. używa przedawnionego oprogramowania antywirusowego, które jest podstawowym narzędziem ochrony. Ta ogromna rzesza ludzi pozbawionych nawet podstawowej ochrony jest nie tylko sama narażona na ataki, ale też stanowi zagrożenie dla osób, z którymi pozostaje w kontakcie online ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Programy G DATA ClientSecurity [© Nmedia - Fotolia.com] Programy G DATA ClientSecurity](https://s3.egospodarka.pl/grafika/G-DATA/Programy-G-DATA-ClientSecurity-Qq30bx.jpg)

![Rynek mąki: zmowa cenowa na oku UOKiK [© Syda Productions - Fotolia.com] Rynek mąki: zmowa cenowa na oku UOKiK](https://s3.egospodarka.pl/grafika/postepowanie-antymonopolowe/Rynek-maki-zmowa-cenowa-na-oku-UOKiK-d8i3B3.jpg)

![Plan Rozwoju Obszarów Wiejskich 2007-2013 [© Syda Productions - Fotolia.com] Plan Rozwoju Obszarów Wiejskich 2007-2013](https://s3.egospodarka.pl/grafika/programy-pomocowe/Plan-Rozwoju-Obszarow-Wiejskich-2007-2013-d8i3B3.jpg)

![Polskie lotniska dostaną 250 mln euro? [© Syda Productions - Fotolia.com] Polskie lotniska dostaną 250 mln euro?](https://s3.egospodarka.pl/grafika/polskie-lotniska/Polskie-lotniska-dostana-250-mln-euro-d8i3B3.jpg)

![Reklamy internetowe pop-up na oku UOKiK [© stoupa - Fotolia.com] Reklamy internetowe pop-up na oku UOKiK](https://s3.egospodarka.pl/grafika/reklamy-internetowe/Reklamy-internetowe-pop-up-na-oku-UOKiK-MBuPgy.jpg)

![Norton Internet Security 2009 [© Nmedia - Fotolia.com] Norton Internet Security 2009](https://s3.egospodarka.pl/grafika/Norton-Internet-Security/Norton-Internet-Security-2009-Qq30bx.jpg)

![7-proc. stawka VAT na alarm w mieszkaniu [© FikMik - Fotolia.com] 7-proc. stawka VAT na alarm w mieszkaniu](https://s3.egospodarka.pl/grafika/budownictwo-mieszkaniowe/7-proc-stawka-VAT-na-alarm-w-mieszkaniu-ZKDwv5.jpg)

![Pakiet Adobe Reader Mobile SDK [© Nmedia - Fotolia.com] Pakiet Adobe Reader Mobile SDK](https://s3.egospodarka.pl/grafika/Adobe-Reader-Mobile-9-SDK/Pakiet-Adobe-Reader-Mobile-SDK-Qq30bx.jpg)

![Kradzież tożsamości: wzrost infekcji [© Scanrail - Fotolia.com] Kradzież tożsamości: wzrost infekcji](https://s3.egospodarka.pl/grafika/kradziez-tozsamosci/Kradziez-tozsamosci-wzrost-infekcji-apURW9.jpg)

![Cyberprzestępcy szybsi i skuteczniejsi [© Scanrail - Fotolia.com] Cyberprzestępcy szybsi i skuteczniejsi](https://s3.egospodarka.pl/grafika/ataki-internetowe/Cyberprzestepcy-szybsi-i-skuteczniejsi-apURW9.jpg)

![Wirusy, trojany, phishing I-III 2009 [© Scanrail - Fotolia.com] Wirusy, trojany, phishing I-III 2009](https://s3.egospodarka.pl/grafika/wirusy/Wirusy-trojany-phishing-I-III-2009-apURW9.jpg)

![Pomoc finansowa dla przedsiębiorców od KE [© Syda Productions - Fotolia.com] Pomoc finansowa dla przedsiębiorców od KE](https://s3.egospodarka.pl/grafika/pomoc-unijna/Pomoc-finansowa-dla-przedsiebiorcow-od-KE-d8i3B3.jpg)

![Jak wykryć i usunąć robaka Conficker? [© stoupa - Fotolia.com] Jak wykryć i usunąć robaka Conficker?](https://s3.egospodarka.pl/grafika/jak-wykryc-Conficker/Jak-wykryc-i-usunac-robaka-Conficker-MBuPgy.jpg)

![UOKiK: uważaj na darmowe usługi online [© stoupa - Fotolia.com] UOKiK: uważaj na darmowe usługi online](https://s3.egospodarka.pl/grafika/uslugi-online/UOKiK-uwazaj-na-darmowe-uslugi-online-MBuPgy.jpg)

![Novell PlateSpin Protect 8.1 [© Nmedia - Fotolia.com] Novell PlateSpin Protect 8.1](https://s3.egospodarka.pl/grafika/PlateSpin-Protect/Novell-PlateSpin-Protect-8-1-Qq30bx.jpg)

![Fundusze unijne: banki wsparciem w absorpcji [© denphumi - Fotolia.com] Fundusze unijne: banki wsparciem w absorpcji](https://s3.egospodarka.pl/grafika/fundusze-unijne/Fundusze-unijne-banki-wsparciem-w-absorpcji-iQjz5k.jpg)

![Norton 360 4.0 w wersji beta [© Nmedia - Fotolia.com] Norton 360 4.0 w wersji beta](https://s3.egospodarka.pl/grafika/Symantec/Norton-360-4-0-w-wersji-beta-Qq30bx.jpg)

![Panda Cloud Antivirus dla MSP [© Nmedia - Fotolia.com] Panda Cloud Antivirus dla MSP](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Cloud-Antivirus-dla-MSP-Qq30bx.jpg)

![Kaspersky Lab: zagrożenia internetowe 2010 [© stoupa - Fotolia.com] Kaspersky Lab: zagrożenia internetowe 2010](https://s3.egospodarka.pl/grafika/cyberprzestepcy/Kaspersky-Lab-zagrozenia-internetowe-2010-MBuPgy.jpg)

![Panda Labs: rynek zabezpieczeń w 2010r. [© stoupa - Fotolia.com] Panda Labs: rynek zabezpieczeń w 2010r.](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Labs-rynek-zabezpieczen-w-2010r-MBuPgy.jpg)

![Facebook i McAfee podjęły współpracę [© stoupa - Fotolia.com] Facebook i McAfee podjęły współpracę](https://s3.egospodarka.pl/grafika/Facebook/Facebook-i-McAfee-podjely-wspolprace-MBuPgy.jpg)

![Przelew zagraniczny - jaką opcję wybrać? [© Pio Si - Fotolia.com] Przelew zagraniczny - jaką opcję wybrać?](https://s3.egospodarka.pl/grafika2/przelewy/Przelew-zagraniczny-jaka-opcje-wybrac-219379-150x100crop.jpg)

![Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r. [© DigitalMarketingAgency - pixabay.com] Ranking kont firmowych - w jakim banku założysz najlepsze konto firmowe w 2025 r.](https://s3.egospodarka.pl/grafika2/konto-firmowe/Ranking-kont-firmowych-w-jakim-banku-zalozysz-najlepsze-konto-firmowe-w-2025-r-266886-150x100crop.jpg)

![Najtańsze pożyczki pozabankowe - ranking [© Daniel Krasoń - Fotolia.com] Najtańsze pożyczki pozabankowe - ranking](https://s3.egospodarka.pl/grafika2/pozyczki-pozabankowe/Najtansze-pozyczki-pozabankowe-ranking-212702-150x100crop.jpg)

![Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw. [© matthias21 - Fotolia.com] Jaki jest koszt przejechania 100 km samochodem? Sprawdź porównanie benzyny, oleju napędowego, LPG i innych paliw.](https://s3.egospodarka.pl/grafika2/wydatki-na-paliwo/Jaki-jest-koszt-przejechania-100-km-samochodem-Sprawdz-porownanie-benzyny-oleju-napedowego-LPG-i-innych-paliw-262279-150x100crop.jpg)

![5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025] 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]](https://s3.egospodarka.pl/grafika2//5-Najlepszych-Programow-do-Ksiegowosci-w-Chmurze-Ranking-i-Porownanie-2025-270016-50x33crop.png) 5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

5 Najlepszych Programów do Księgowości w Chmurze - Ranking i Porównanie [2025]

![Empatyczny lider czy system wsparcia? Co chroni pracowników przed wypaleniem zawodowym? [© pexels] Empatyczny lider czy system wsparcia? Co chroni pracowników przed wypaleniem zawodowym?](https://s3.egospodarka.pl/grafika2/zaangazowanie-w-prace/Empatyczny-lider-czy-system-wsparcia-Co-chroni-pracownikow-przed-wypaleniem-zawodowym-270068-150x100crop.jpg)

![Jak projektować biuro, które wspiera wellbeing pracowników? [© pexels] Jak projektować biuro, które wspiera wellbeing pracowników?](https://s3.egospodarka.pl/grafika2/wellbeing/Jak-projektowac-biuro-ktore-wspiera-wellbeing-pracownikow-269903-150x100crop.jpg)

![Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników [© wygenerowane przez AI] Dlaczego przyznajesz bonusy niesprawiedliwie? 4 błędy poznawcze, które zniekształcają oceny pracowników](https://s3.egospodarka.pl/grafika2/zasady-wynagradzania/Dlaczego-przyznajesz-bonusy-niesprawiedliwie-4-bledy-poznawcze-ktore-znieksztalcaja-oceny-pracownikow-270036-150x100crop.jpg)

![Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów? [© Wojciech Krzemiński] Alpine A110 R: ekstremalnie lekkie, piekielnie szybkie. Dlaczego ten francuski sportowiec zachwyca purystów?](https://s3.egospodarka.pl/grafika2/Alpine-A110-R/Alpine-A110-R-ekstremalnie-lekkie-piekielnie-szybkie-Dlaczego-ten-francuski-sportowiec-zachwyca-purystow-270047-150x100crop.jpg)

![Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu [© pexels] Praca w święta? 5 błędnych przekonań liderów, które niszczą urlop zespołu](https://s3.egospodarka.pl/grafika2/dobry-lider/Praca-w-swieta-5-blednych-przekonan-liderow-ktore-niszcza-urlop-zespolu-270014-150x100crop.jpg)