-

![Norton Internet Security 2011 i Norton Antivirus 2011 w wersji beta [© Nmedia - Fotolia.com] Norton Internet Security 2011 i Norton Antivirus 2011 w wersji beta]()

Norton Internet Security 2011 i Norton Antivirus 2011 w wersji beta

... beta oprogramowania Norton 2011 w celu poprawienia wyników testów wydajności w zakresie czasu instalacji, skanowania i wykorzystania pamięci komputera. Ponadto, zastosowano w nim technologię System Insight 2.0, która ostrzega użytkowników, gdy aplikacje zabierają zbyt dużo zasobów systemowych. Nowe wersje programów Norton oparte są na technologii ...

-

![ESET: zagrożenia internetowe IV 2010 ESET: zagrożenia internetowe IV 2010]()

ESET: zagrożenia internetowe IV 2010

... . Win32/Sality dodaje w rejestrze wpis, dzięki któremu uruchamia się każdorazowo przy starcie systemu i dodatkowo dezaktywuje procesy powiązane z programami zabezpieczającymi system przed zagrożeniami, przez co aplikacje antywirusowe oraz firewallowe przestają zapewniać użytkownikowi należytą ochronę. Zagrożenie identyfikuje i usuwa z dysku pliki ...

-

![Szkodliwe programy w Polsce I kw. 2010 Szkodliwe programy w Polsce I kw. 2010]()

Szkodliwe programy w Polsce I kw. 2010

... dla pierwszego kwartału pojawiło się bardzo dużo nowości w stosunku do IV kwartału 2009. Analiza dokonana została w oparciu o informacje dostarczone przez system Kaspersky Security Network (KSN). Kaspersky Security Network (KSN) to technologia gromadzenia danych o zagrożeniach zaimplementowana w produktach firmy Kaspersky Lab przeznaczonych dla ...

-

![Fałszywe antywirusy realnym zagrożeniem Fałszywe antywirusy realnym zagrożeniem]()

Fałszywe antywirusy realnym zagrożeniem

... zdjęcie. Chętni znajdą się zawsze. 2. Przekonać użytkownika co powagi zagrożenia Celem przestępcy jest przestraszenie użytkownika oraz wmówienie mu, że jego system operacyjny to siedlisko wirusów. Do tego celu cyberprzestępcy używają języka skryptowego - javascript. Po wejściu na sfałszowaną witrynę uruchamia się skrypt ...

-

![Symantec: nowe pakiety zabezpieczające [© Nmedia - Fotolia.com] Symantec: nowe pakiety zabezpieczające]()

Symantec: nowe pakiety zabezpieczające

... Business zawiera ochronę dla poczty elektronicznej na platformie Microsoft Exchange oraz desktopową wersję programu do tworzenia kopii zapasowych – Backup Exec System Recovery. Informacje mają decydujące znacznie dla firm każdej wielkości, a sektor MSP stawia czoła rosnącym zagrożeniom dla poufnych danych – łącznie z numerami ...

-

![Notebooki HP dla MSP Notebooki HP dla MSP]()

Notebooki HP dla MSP

... w obsłudze aplikacji. Funkcja HP DayStarter pozwala na szybki dostęp do kluczowych informacji, między innymi kalendarza i poziomu naładowania baterii, jeszcze zanim system operacyjny skończy się ładować. Funkcja HP QuickWeb umożliwia użytkownikom dostęp do sieci w ciągu kilku sekund bez konieczności uruchamiania komputera. Aplikacja ...

-

![Dyrektywa EPBD a polski rynek energetyczny [© christian42 - Fotolia.com] Dyrektywa EPBD a polski rynek energetyczny]()

Dyrektywa EPBD a polski rynek energetyczny

... finansowego, wspomagające cele wytyczone przez Parlament Europejski. Uchwalona dyrektywa kładzie duży nacisk na działania zmniejszające bariery prawne i rynkowe. - System dotacji bezpośrednich, programy grantów oraz gwarancji kredytowych, darmowe lub dotowane usługi doradcze, wsparcie finansowe programów kredytowych czy niskoprocentowe kredyty, to ...

-

![Beżowa Księga w centrum uwagi Beżowa Księga w centrum uwagi]()

Beżowa Księga w centrum uwagi

... kwartał do kwartału i 1,1% rok do roku Węgry: We wtorek premier Węgier zapowiedział, Se jego rząd zmniejszy wynagrodzenia w sektorze publicznym, zrestrukturyzuje system podatkowy oraz wprowadzi zakaz udzielania kredytów w walutach zagranicznych Chiny: Eksport Chin w maju wzrósł o około 50% GE: Produkcja przemysłowa m/m: 0.9% prognoza ...

-

![Handel w Europie czekają zmiany [© Scanrail - Fotolia.com] Handel w Europie czekają zmiany]()

Handel w Europie czekają zmiany

... im będą firmy nowe na rynku, niezwiązane wcześniej z handlem. - Firmy te zrewolucjonizują rynek poprzez nowe techniki sprzedażowe, sposoby dostarczania towarów, system płatności i politykę zwrotu towarów - zapowiada. Dotychczasowi gracze będą się musieli zmierzyć z nowymi internetowymi konkurentami, a by odnieść sukces, będą musieli zatrudniać ...

-

![Panda Global Protection 2011 [© Nmedia - Fotolia.com] Panda Global Protection 2011]()

Panda Global Protection 2011

... dla jeszcze bezpieczniejszego surfowania w internecie. Zarządzanie siecią domową. Tryb gier/multimedialny. Zdalny dostęp do PC dzięki Beanywhere. Menedżer haseł. System szyfrowania plików. Definitywne usuwanie plików. Wirtualna klawiatura. Wirtualna przeglądarka z technologią Sandbox. Filtr antyspamowy. Ochrona przed oprogramowaniem typu spyware ...

-

![MasterCard wprowadza program rabatowy MasterCard wprowadza program rabatowy]()

MasterCard wprowadza program rabatowy

... wyjątkowo rzadko. Najlepszym dowodem na trudną drogę kart płatniczych powiązanych z programami rabatowymi i lojalnościowymi jest historia Premium Club. Ten pierwszy w Polsce system rabatowo-lojalnościowy trafił już w ręce trzeciego banku. Po BPH i EuroBanku nowym partnerem jest Deutsche Bank PBC.

-

![Szkodliwe programy w Polsce V 2009 Szkodliwe programy w Polsce V 2009]()

Szkodliwe programy w Polsce V 2009

... żadne województwo nie zeszło poniżej 1,5% infekcji. Analiza dokonana została przez Macieja Ziarka, analityka z Kaspersky Lab Polska, w oparciu o informacje dostarczone przez system Kaspersky Security Network (KSN). Raport podzielony jest na dwie części. W pierwszej znajduje się Top 10 najczęściej infekowanych w kwietniu miast oraz ...

-

![Przenośne dyski Iomega Skin Przenośne dyski Iomega Skin]()

Przenośne dyski Iomega Skin

... na nich do 200.000 zdjęć, ponad 125.000 piosenek lub ponad 190 godzin filmów. Wszystkie nowe dyski wyposażone są w system Drop Guard™, który pomaga chronić dane przy upadku z 130 cm na wykładzinę przemysłową. Oprogramowanie Iomega Protection Suite Na dyskach znajduje ...

-

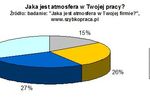

![Jak ważna jest atmosfera w pracy? Jak ważna jest atmosfera w pracy?]()

Jak ważna jest atmosfera w pracy?

... . Pracownicy muszą mieć poczucie bezpieczeństwa, związane z umiejętnością rozwiązywania problemów przez szefa. Następną ważną przyczyną wpływającą na atmosferę w pracy jest system wynagradzania i awansów. Klarowna polityka płacowa pozwala na planowanie przez pracownika jego przyszłej pensji. Natomiast jasne wytyczne dotyczące awansu sprawiają, że ...

-

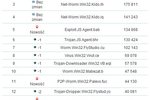

![Kaspersky Lab: szkodliwe programy VI 2010 Kaspersky Lab: szkodliwe programy VI 2010]()

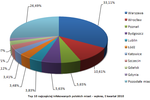

Kaspersky Lab: szkodliwe programy VI 2010

... najczęściej wykrywanych szkodliwych programów w Internecie. Podobnie jak w poprzednich miesiącach, zestawienie zostało przygotowane w oparciu o dane wygenerowane przez system Kaspersky Security Network (KSN) - innowacyjną technologię gromadzenia danych o infekcjach zaimplementowaną w produktach firmy Kaspersky Lab przeznaczonych dla użytkowników ...

-

![Najlepsze kredyty hipoteczne w euro i PLN w I kw. 2010 Najlepsze kredyty hipoteczne w euro i PLN w I kw. 2010]()

Najlepsze kredyty hipoteczne w euro i PLN w I kw. 2010

... Na Obcasach. Warto przy tym dodać, że nie każdy klient otrzyma taką ofertę – BZ WBK ma swój wewnętrzny scoring, czyli system oceny wiarygodności kredytowej klientów, i to bank po przeanalizowaniu wniosku klienta decyduje czy zechce udzielić kredytu na tak atrakcyjnych warunkach. Stawianie ...

-

![Aparat Panasonic Lumix DMC-FZ100 Aparat Panasonic Lumix DMC-FZ100]()

Aparat Panasonic Lumix DMC-FZ100

... . Tryb ten łączy inteligentną kontrolę ISO, która automatycznie reguluje czułość ISO i szybkość migawki na podstawie ruchu obiektu, oraz zaawansowany system sterowania kontrastem oferowany przez funkcję inteligentnej ekspozycji, zapobiegający prześwietleniu lub niedoświetleniu obrazu. Aparat ocenia szybkość migawki, która pozwoli wyeliminować ...

-

![Deweloperzy pod lupą inwestorów Deweloperzy pod lupą inwestorów]()

Deweloperzy pod lupą inwestorów

... gospodarki rosną szanse na rozwój branży deweloperskiej ponieważ znikną takie przeszkody jak brak finansowania inwestycji, trudności w uzyskaniu kredytów hipotecznych. Ponadto system bankowy powinien ostrożniej i mądrzej podchodzić do oceny ryzyka inwestycyjnego związanego z rynkiem hipotecznym. Branży powinien sprzyjać również wzrost cen mieszkań ...

-

![Polska: wydarzenia tygodnia 34/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 34/2010]()

Polska: wydarzenia tygodnia 34/2010

... bardzo szybko kumulowały i w 2020 r. wyniosłyby już 29,8 mld zł. Jeśliby te działania udałoby się połączyć z istotnymi zmianami w edukacji zawodowej (sprawny system ciągłej edukacji) i ze większą migracją, to można byłoby mówić o sukcesie. Warto tu dodać, że w sprawach podniesienia wieku emerytalnego nie bylibyśmy ...

-

![Reforma OFE wg PKPP Lewiatan Reforma OFE wg PKPP Lewiatan]()

Reforma OFE wg PKPP Lewiatan

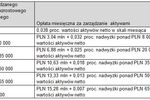

... ryzyka spadku wartości posiadanych lokat, fundusze inwestycyjne zamknięte aktywów niepublicznych (tylko dla w subfunduszy wzrostowych). 5. Nowa struktura opłat Obecny system wynagradzania towarzystw emerytalnych nie tworzy wystarczająco silnych bodźców do efektywnego zarządzania aktywami. Degresywne wynagrodzenie za zarządzanie aktywami i stała ...

-

![Szkodliwe programy w Polsce VII 2010 Szkodliwe programy w Polsce VII 2010]()

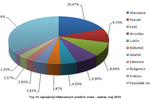

Szkodliwe programy w Polsce VII 2010

... zestawieniu mamy bardzo dużo nowości. Największą okazuje się być Packed.Win32.Katusha.o. Badanie zostało przeprowadzone przy użyciu danych dostarczonych przez system Kaspersky Security Network (KSN). Kaspersky Security Network (KSN) to technologia gromadzenia danych o zagrożeniach zaimplementowana w produktach firmy Kaspersky Lab przeznaczonych dla ...

-

![Trend Micro Deep Security 7.5 [© Nmedia - Fotolia.com] Trend Micro Deep Security 7.5]()

Trend Micro Deep Security 7.5

... na najnowszym interfejsie programowania VMware vShield Endpoint, zostało wyposażone w nowy, bezagentowy moduł chroniący przed szkodliwym oprogramowaniem, który obejmuje system wykrywania włamań i zapobiegania im, ochronę aplikacji internetowych, kontrolę aplikacji, zaporę stanową, monitorowanie integralności danych oraz inspekcję dziennika. Wraz ...

-

![Nawigacja Orange 4.0 Nawigacja Orange 4.0]()

Nawigacja Orange 4.0

... Traffic Online, która na bieżąco pobiera, gromadzi i przetwarza dane o sytuacji na drogach - spowolnieniach ruchu, robotach drogowych czy wypadkach. Dzięki temu system diagnozuje gdzie i kiedy pojawiają się korki oraz gdzie i kiedy można poruszać się po drogach płynnie. Uwzględniając te dane wytycza skróty ...

-

![Robak Stuxnet otworzy erę cyberwojen? [© stoupa - Fotolia.com] Robak Stuxnet otworzy erę cyberwojen?]()

Robak Stuxnet otworzy erę cyberwojen?

... pomogły monitorować szkodnika przez długi czas. Ostatecznym celem robaka było uzyskanie dostępu do Simatic WinCC SCADA, wykorzystywanego jako przemysłowy system kontroli, który monitoruje i kontroluje procesy przemysłowe, infrastruktury oraz oparte na urządzeniach. Podobne systemy są powszechnie wykorzystywane w rurociągach naftowych, elektrowniach ...

-

![Nowy trojan bankowy Banbra.GUC Nowy trojan bankowy Banbra.GUC]()

Nowy trojan bankowy Banbra.GUC

... wykonując przy tym szkodliwe operacje. Generalnie został zaprojektowany po to, aby przejmować hasła do usług bankowości internetowej. Jeżeli użytkownik, którego system został zarażony trojanem wejdzie na stronę logowania do konta bankowego, Banbra.GUC pobiera pliki wykonywalne symulujące stronę banku. Po wprowadzeniu ...

-

![Administracja publiczna a zarządzanie oprogramowaniem Administracja publiczna a zarządzanie oprogramowaniem]()

Administracja publiczna a zarządzanie oprogramowaniem

... przez wiele urzędów procedur zarządzania oprogramowaniem, idących śladem Ministerstwa Gospodarki – pierwszego ministerstwa, które przeprowadziło audyt oprogramowania i wdrożyło kompleksowy system zarządzania zasobami IT. Z jednej strony niedostateczna wiedza o liczbie posiadanych komputerów i brak pewności co do posiadania licencji na każdy ...

-

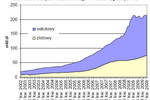

![World Wide Web a kontrola rodzicielska World Wide Web a kontrola rodzicielska]()

World Wide Web a kontrola rodzicielska

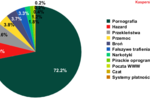

... otwarcia niechcianych zasobów internetowych, tak jak opisano wyżej, jednak odsetek takich incydentów jest pomijalny. Zamiast wniosków Według najnowszych danych, system kontroli rodzicielskiej w produktach firmy Kaspersky Lab przeznaczonych dla użytkowników indywidualnych przydziela strony internetowe do kategorii “pornografia” ponad 4 miliony razy ...

-

![Atmosfera w pracy często jest zła [© Scanrail - Fotolia.com] Atmosfera w pracy często jest zła]()

Atmosfera w pracy często jest zła

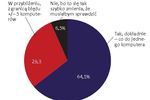

... narodową cechą”, dodaje Małus. Najważniejsze przyczyny Wyniki ankiety przeprowadzonej przez serwis rekrutacyjny Szybkopraca.pl pokazują, że 64 proc. Polaków uznało system wynagradzania i awansu za kluczowy czynnik mający wpływ na budowanie atmosfery w firmie. W związku z tym nasze zarobki powinny być adekwatne do wykonywanej ...

-

![Spam w X 2010 Spam w X 2010]()

Spam w X 2010

... 0,87% całego ruchu pocztowego. W październiku PayPal dostąpił wątpliwego zaszczytu – po raz kolejny był najpopularniejszym celem phisherów. Udział ataków na ten system płatności elektronicznych zwiększył się o 1,5% w porównaniu z wcześniejszym miesiącem. Tak, jak przewidywaliśmy, Facebook, który we wrześniu znajdował się na szarym końcu listy ...

-

![Transport drogowy - niepewna przyszłość [© Scanrail - Fotolia.com] Transport drogowy - niepewna przyszłość]()

Transport drogowy - niepewna przyszłość

... (a więc i wspomniana rentowność sprzedaży), a zagrożeniem dla płynności przewoźników są ponownie rosnące ceny paliw a zwłaszcza proponowany przez Ministerstwo Infrastruktury nowy system opłat drogowych (od lipca 2011), w niektórych przypadkach (silniki o starszych normach czystości) wielokrotnie podnoszący koszty z tego tytułu. To także przyczyni ...

-

![Symantec: spam w XII 2010 Symantec: spam w XII 2010]()

Symantec: spam w XII 2010

... pocztowe Nie należy klikać w odnośniki zamieszczane w niechcianych wiadomościach, ani pod żadnym pozorem pobierać zawartych w nich załączników Należy regularnie aktualizować system operacyjny komputera, aby ograniczyć do minimum liczbę potencjalnych luk, które pozwoliłyby cyberprzestępcom na przejęcie zdalnej kontroli nad komputerem Raport „State ...

-

![Spam w XI 2010 r. Spam w XI 2010 r.]()

Spam w XI 2010 r.

... listopadzie wiadomości phishingowe stanowiły 0,4% całego ruchu pocztowego, co stanowi spadek o 0,47 procent w porównaniu z poprzednim miesiącem. Udział ataków phishingowych na system PayPal zmniejszył się o 27,1 procent w porównaniu z poprzednim miesiącem. Jednocześnie podwoiła się liczba ataków na jego największego rywala –Facebook. W październiku ...

-

![Aparaty Panasonic LUMIX DMC FS16 i FS18 Aparaty Panasonic LUMIX DMC FS16 i FS18]()

Aparaty Panasonic LUMIX DMC FS16 i FS18

... szybko”. Do trybu iA (intelligent Auto) dodano funkcje śledzenia autofokusu (AF Tracking) i inteligentnej ekspozycji (Intelligent Exposure), które uzupełniają konwencjonalny system MEGA O.I.S. (Optical Image Stabilizer) do tłumienia drżeń ręki, inteligentną kontrolę czułości ISO (uwzględniającą ruch fotografowanego obiektu), wykrywanie twarzy oraz ...

-

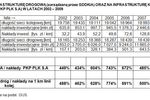

![Infrastruktura kolejowa w Polsce wg KIG Infrastruktura kolejowa w Polsce wg KIG]()

Infrastruktura kolejowa w Polsce wg KIG

... dróg. Główne przyczyny niższej konkurencyjności kolei to m.in. inny niż w drogownictwie status własnościowy i ekonomiczny infrastruktury kolejowej, a także niewłaściwy system organizacji zarządzania infrastrukturą kolejową. Prawie 100% infrastruktury drogowej jest finansowane z pieniędzy publicznych. W przypadku kolei, udział środków publicznych ...

-

![Płyty główne GIGABYTE GA-P67A-UD3 i UD4 Płyty główne GIGABYTE GA-P67A-UD3 i UD4]()

Płyty główne GIGABYTE GA-P67A-UD3 i UD4

... dla entuzjastów, którzy chcą zbudować wydajny komputer nie nadwyrężając przy tym zanadto domowego budżetu. Platforma została wyposażona w rozbudowany, 12 fazowy system zasilania gwarantujący wydajną i stabilną pracę komputera, dwa złącza PCI-Express x16, a także 8 złączy SATA (w tym 4x SATA 6 Gb/s) i aż 18 portów ...

Strona główna

Strona główna- Wiadomości

- Firma

- Podatki

- Finanse

- Nieruchomości

- Przetargi

- Praca

- Prawo

- Zakupy

- Porady

- Kantor

Narzędzia

- Wyszukiwarki

- Znajdź pracę

- Znajdź przetarg

- Baza adresowa firm

- Kantor walut online

- Ważne adresy

- Urzędy skarbowe

- Adresy ZUS

- Urzędy Pracy

- Adresy banków

- Firmy zlikwidowane

- Centrum Webmastera

- Centrum Webmastera

- Newsy na Twoją stronę

![Norton Internet Security 2011 i Norton Antivirus 2011 w wersji beta [© Nmedia - Fotolia.com] Norton Internet Security 2011 i Norton Antivirus 2011 w wersji beta](https://s3.egospodarka.pl/grafika/Symantec/Norton-Internet-Security-2011-i-Norton-Antivirus-2011-w-wersji-beta-Qq30bx.jpg)

![Symantec: nowe pakiety zabezpieczające [© Nmedia - Fotolia.com] Symantec: nowe pakiety zabezpieczające](https://s3.egospodarka.pl/grafika/Symantec/Symantec-nowe-pakiety-zabezpieczajace-Qq30bx.jpg)

![Dyrektywa EPBD a polski rynek energetyczny [© christian42 - Fotolia.com] Dyrektywa EPBD a polski rynek energetyczny](https://s3.egospodarka.pl/grafika/Dyrektywa-EPBD/Dyrektywa-EPBD-a-polski-rynek-energetyczny-zaGbha.jpg)

![Handel w Europie czekają zmiany [© Scanrail - Fotolia.com] Handel w Europie czekają zmiany](https://s3.egospodarka.pl/grafika/rynek-nieruchomosci-handlowych/Handel-w-Europie-czekaja-zmiany-apURW9.jpg)

![Panda Global Protection 2011 [© Nmedia - Fotolia.com] Panda Global Protection 2011](https://s3.egospodarka.pl/grafika/Panda-Security/Panda-Global-Protection-2011-Qq30bx.jpg)

![Polska: wydarzenia tygodnia 34/2010 [© RVNW - Fotolia.com] Polska: wydarzenia tygodnia 34/2010](https://s3.egospodarka.pl/grafika/gospodarka/Polska-wydarzenia-tygodnia-34-2010-vgmzEK.jpg)

![Trend Micro Deep Security 7.5 [© Nmedia - Fotolia.com] Trend Micro Deep Security 7.5](https://s3.egospodarka.pl/grafika/Trend-Micro/Trend-Micro-Deep-Security-7-5-Qq30bx.jpg)

![Robak Stuxnet otworzy erę cyberwojen? [© stoupa - Fotolia.com] Robak Stuxnet otworzy erę cyberwojen?](https://s3.egospodarka.pl/grafika/robaki/Robak-Stuxnet-otworzy-ere-cyberwojen-MBuPgy.jpg)

![Atmosfera w pracy często jest zła [© Scanrail - Fotolia.com] Atmosfera w pracy często jest zła](https://s3.egospodarka.pl/grafika/badania-pracownikow/Atmosfera-w-pracy-czesto-jest-zla-apURW9.jpg)

![Transport drogowy - niepewna przyszłość [© Scanrail - Fotolia.com] Transport drogowy - niepewna przyszłość](https://s3.egospodarka.pl/grafika/transport/Transport-drogowy-niepewna-przyszlosc-apURW9.jpg)

![Ranking kantorów internetowych. Gdzie najlepsze kursy walut? [© Pavel Bobrovskiy - Fotolia.com] Ranking kantorów internetowych. Gdzie najlepsze kursy walut?](https://s3.egospodarka.pl/grafika2/kantory-internetowe/Ranking-kantorow-internetowych-Gdzie-najlepsze-kursy-walut-218154-150x100crop.jpg)

![Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO [© Production Perig - Fotolia.com] Jak najkorzystniej wysyłać i odbierać przelewy walutowe w EURO](https://s3.egospodarka.pl/grafika2/przelewy-bankowe/Jak-najkorzystniej-wysylac-i-odbierac-przelewy-walutowe-w-EURO-205900-150x100crop.jpg)

![Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku? [© katemangostar na Freepik] Składka zdrowotna - co się zmieni po 1 stycznia 2025 roku?](https://s3.egospodarka.pl/grafika2/skladka-zdrowotna/Skladka-zdrowotna-co-sie-zmieni-po-1-stycznia-2025-roku-262018-150x100crop.jpg)

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

Jak kupić pierwsze mieszkanie? Eksperci podpowiadają

![Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku [© wygenerowane przez AI] Drukarki: Kluczowe Wybory dla Twoich Potrzeb Druku](https://s3.egospodarka.pl/grafika2//Drukarki-Kluczowe-Wybory-dla-Twoich-Potrzeb-Druku-269687-150x100crop.png)

![Książka przychodów i rozchodów 2026: kompletne kompendium zmian w KPiR i księgowości 2026 [© wygenerowane przez AI] Książka przychodów i rozchodów 2026: kompletne kompendium zmian w KPiR i księgowości 2026](https://s3.egospodarka.pl/grafika2/prowadzenie-podatkowej-ksiegi-przychodow-i-rozchodow/Ksiazka-przychodow-i-rozchodow-2026-kompletne-kompendium-zmian-w-KPiR-i-ksiegowosci-2026-270665-150x100crop.jpg)

![IPO 2025 na świecie: 171 mld USD i rosnąca rola sztucznej inteligencji [© pexels] IPO 2025 na świecie: 171 mld USD i rosnąca rola sztucznej inteligencji](https://s3.egospodarka.pl/grafika2/debiuty-gieldowe/IPO-2025-na-swiecie-171-mld-USD-i-rosnaca-rola-sztucznej-inteligencji-270664-150x100crop.jpg)